- 1Unity打包窗口化放大、缩小、拖拽功能、无边框设置 C#_unity 无边框窗口化

- 2图的遍历bfs dfs模板及其解决二叉树层次遍历_dfs算法适合求解二叉树层序遍历,图遍历,最短路径,组合问题

- 3昇思25天学习打卡营第二天|张量 Tensor

- 4八大排序----快速排序_以数组[5,2,9,4,7,8,6,3,0,1]为例讲解下快速排序每一步是如何进行排序的以及如何

- 5免费GPU汇总及选购

- 6【最新鸿蒙应用开发】——ArkWeb1——arkts加载h5页面_arkweb onjspromat

- 7Java微服务面试题整理_初级开发会问微服务哪些问题

- 8Ubuntu环境的Git安装与使用_ubuntu安装git

- 9Libevent库笔记(一)下载和编译,测试demo_libevent-2.1.11-stable.tar.gz

- 10python令牌桶_python 令牌桶

windows 安全中心-Defender 存在威胁(历史记录),但点执行操作无反应,一直存在红叉_microsoft defender历史记录

赞

踩

以下使用的图片来源网络,个人忘记截屏记录了,不想看问题描述的可以直接跳到解决方案第(3)条即可

1 问题详细描述分析

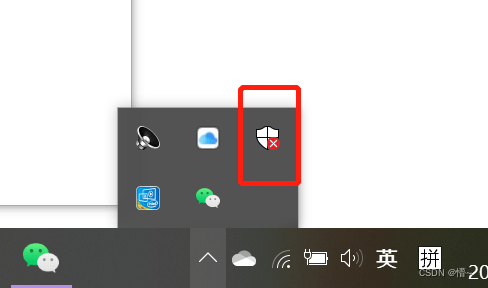

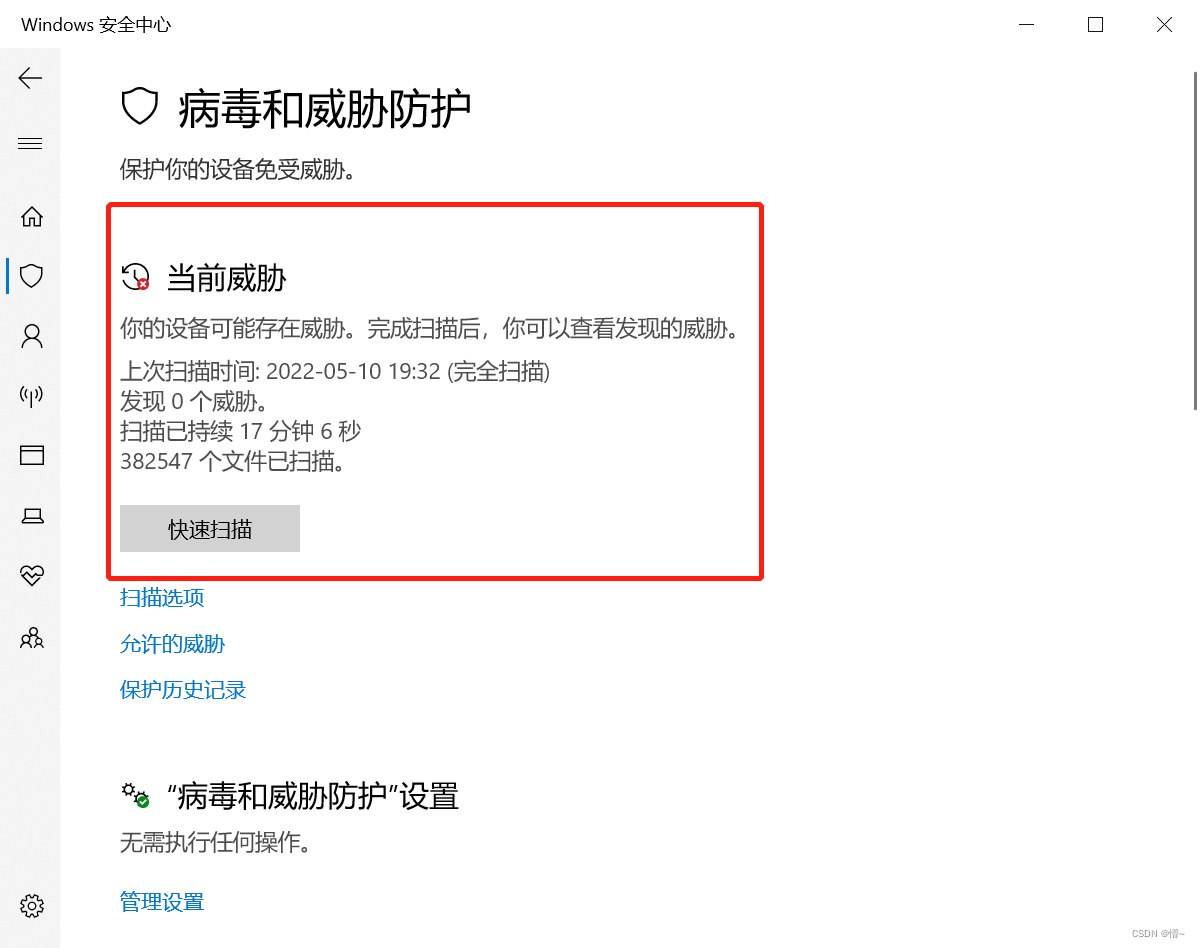

windows安全中心一直显示一个红叉,有一个威胁存在(可能这个威胁发现的时间很久之前,并不一定是当时扫描出来的),推荐你执行操作,但点击执行操作后无任何反应,威胁依然存在

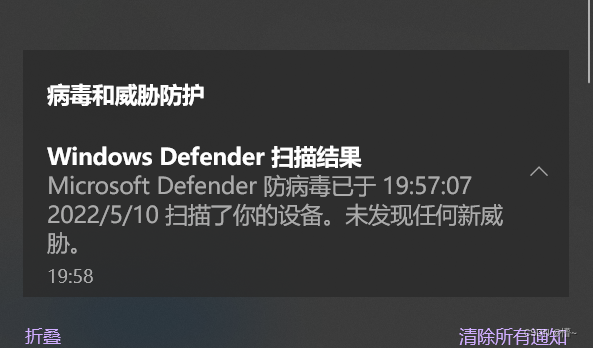

点击快速扫描后,并没有发现任何威胁,大概断定,这个问题是历史出现威胁,你手动或者其他软件把威胁处理后,windows的系统记录却奇怪的保留下来导致一直显示威胁,你执行操作也不会有任何用(这个威胁实际已经不存在了,windows的奇怪bug)

2 解决方案

在csdn(本站)与Microsoft 论坛及其他网上搜索查看了大量的帖子,主要的处理方案集中于以下几种, 本人通过方案3解决,可以直接跳转到方案3

:

(1) 修改注册表,重启 ( 尝试,无效!!!!!! )

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender” /v

“DisableAntiSpyware” /d 1 /t REG_DWORD /f

类似这样的,具体查看下面的链接

(2) 系统修复 (尝试,无效!!!!!!)

至于重置系统,或者覆盖重新安装系统没有尝试,感觉没必要

[修复系统示例帖子](https://answers.microsoft.com/zh-

hans/windows/forum/all/win10%E7%9A%84windows/dcaa6208-461d-4ac4-8932-5395bd8833ef

“修复系统示例帖子”)

(3) 删除DetectionHistory目录下的相关文件 (问题最终解决方案,权限问题已解决)

删除C:\ProgramData\Microsoft\Windows

Defender\Scans\History\Service\DetectionHistory文件夹下的所有子文件夹即可(子文件夹名称应该均为数字),这样保护历史记录里“已组织访问受保护的文件夹”相关记录也被清除了,问题便得到解决

有的帖子建议也删除C:\ProgramData\Microsoft\Windows

Defender\Scans\History\Results中子文件夹Quick和Resource里的文件删除,这个重启Windows后查看快速扫描的记录不见了,个人觉得没必要删除。

这种方法 主要的坑在于权限问题,本人是通过安全模式启动删除成功的。

安全模式打开删除DetectionHistory方法

Win+R打开运行,输入msconfig点击确定,引导,安全引导,确定后点击重启电脑,重启后进入安全模式即可通过文件资源管理器进入C:\ProgramData\Microsoft\Windows

Defender\Scans\History\Service\DetectionHistory文件夹删除文件,删除后再用同样的方式关闭安全引导重启电脑即可

以下为作者由于权限问题,尝试删除的失败记录如下(不想看的可以跳过):

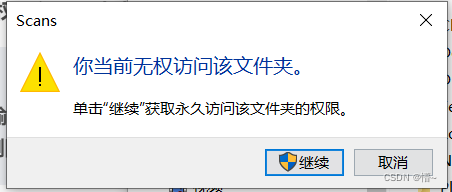

- 在文件资源管理器进入C:\ProgramData\Microsoft\Windows Defender\Scans\因为权限问题直接进不去,如下:

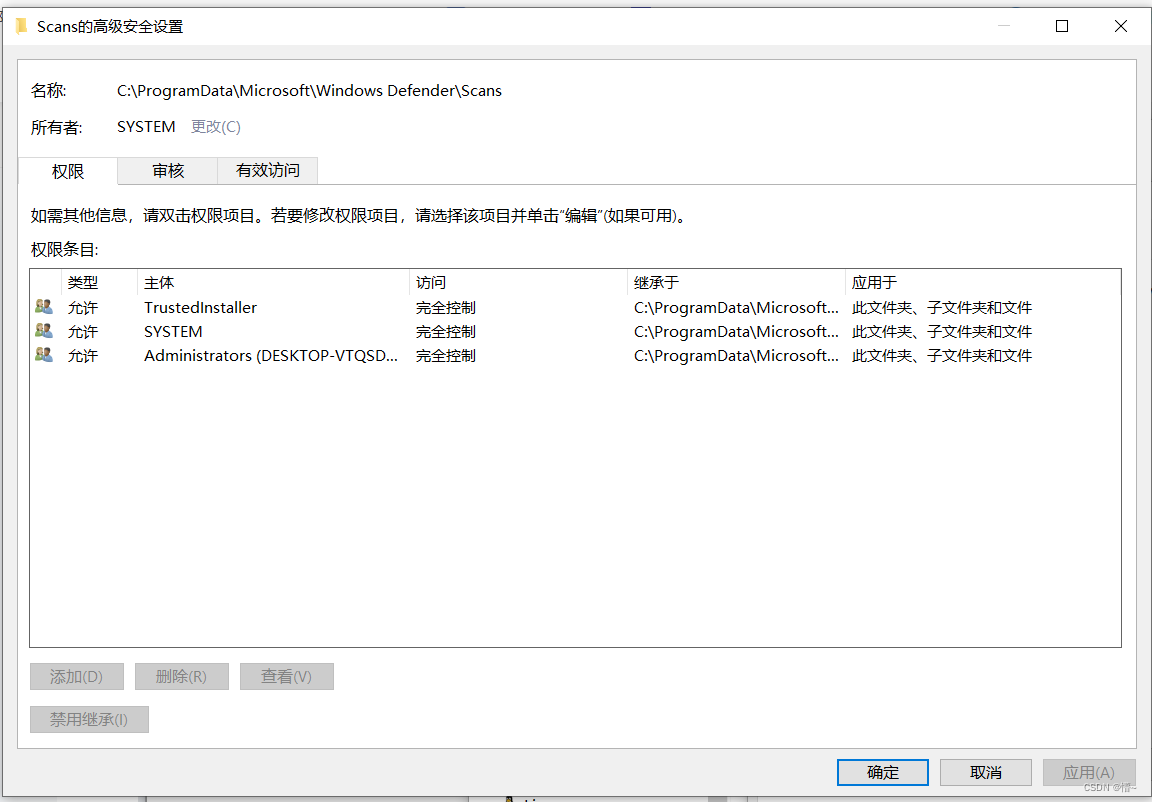

参考网络上帖子,企图修改该文件夹权限,但无法更改所有者,也无法添加控制者,如下

- 使用管理员的cmd或者powershell,使用命令进入目标文件夹并删除,具体示例如下:

本人尝试后失败,具体表现为,可以进入目录,但无法删除,删除命令后就会报错拒绝访问如下:

本人继续尝试开启Administrator用户(开启方法可以自行百度),进入电脑管理用户删除,也是无效,猜测是system系统权限更高。也有尝试通过bat脚本,也失败。

末尾注 :

一定要确定提示的威胁是你已经手动删除过的,或者说是历史威胁(实际并不存在),如果是系统当时扫描出来有威胁问题的,建议还是认真处理,不要随意删除安全中心记录文件夹

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。