- 1C语言断言assert-从源码解析到熟练使用_c assert

- 2【爱空间_登录安全分析报告】

- 3JNI 输出LOG_jni log

- 4[计算机网络]课程论文:万字长文详解QUIC协议,为什么有了TCP我们还需要QUIC?_quic传输协议

- 5基于 Android NDK 的学习之旅-----JNI LOG 打印(附源码)_com.qiyi.protect.getcontentjni

- 6SSA-CNN多输入回归|樽海鞘算法-卷积神经网络|Matlab

- 7解释TCP的三次握手及四次挥手及为什么要等待2MSL_tcp四次挥手后要等待多长时间可以再连接

- 8OSPF监测和调试、OSPF缺省路由_dsniff监视ospf

- 9高级数据结构——红黑树_十个节点的最高红黑树

- 10【EI会议征稿】2024年第四届人工智能、自动化与高性能计算国际会议(AIAHPC 2024)_2024年可靠性会议

公钥基础设施(PKI)简介_云上公钥基础设施

赞

踩

目录

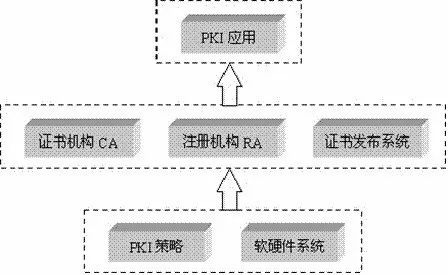

公钥基础设施(Public Key Infrastructure,简称PKI)是目前网络安全建设的基础与核心。PKI采用证书进行公钥管理,通过第三方的可信任机构(认证中心,即CA),把用户的公钥和用户的其他标识信息捆绑在一起,其中包括用户名和电子邮件地址等信息,以在Internet网上验证用户的身份。PKI把公钥密码和对称密码结合起来,在Internet网上实现密钥的自动管理,保证网上数据的安全传输。

PKI管理加密密钥和证书的发布,并提供诸如密钥管理(包括密钥更新,密钥恢复和密钥委托等)、证书管理(包括证书产生和撤销等)和策略管理等。PKI产品也允许一个组织通过证书级别或直接交叉认证等方式来同其他安全域建立信任关系。具有互操作性的结构化和标准化技术成为PKI的核心。

PKI在实际应用上是一套软硬件系统和安全策略的集合,它提供了一整套安全机制,使用户在不知道对方身份或分布地很广的情况下,以证书为基础,通过一系列的信任关系进行通讯和电子商务交易。

-

PKI安全策略建立和定义了一个组织信息安全方面的指导方针,同时也定义了密码系统使用的处理方法和原则:CA是如何建立和运作的,证书是如何发行、接收和废除的;密钥是如何产生、注册的,以及密钥是如何存储的,用户是如何得到它的等等。

-

证书机构CA是PKI的信任基础,它管理公钥的整个生命周期,其作用包括:发放证书、规定证书的有效期和通过发布证书废除列表(CRL)确保必要时可以废除证书。

-

注册机构RA提供用户和CA之间的一个接口,它获取并认证用户的身份,向CA提出证书请求。注册机构并不给用户签发证书,而只是对用户进行资格审查。对于一个规模较小的PKI应用系统来说,可把注册管理的职能由认证中心CA来完成,而不设立独立运行的RA。但这并不是取消了PKI的注册功能,而只是将其作为CA的一项功能而已。PKI国际标准推荐由一个独立的RA来完成注册管理的任务,可以增强应用系统的安全。

-

证书发布系统负责证书的发放 。

证书认证机构CA

数字证书是一个经证书授权中心数字签名的包含公开密钥拥有者信息和公开密钥的文件。最简单的证书包含一个公开密钥、名称以及证书授权中心的数字签名。一般情况下证书中还包括密钥的有效时间,发证机关(证书授权中心)的名称,该证书的序列号等信息,证书的格式遵循ITUT X.509国际标准。

X.509证书所包含的主要内容如下:

-

证书版本号(Version):版本号指明X.509证书的格式版本,现在的值可以为0、1、2,也为将来的版本进行了预定义。

-

证书序列号(SerialNumber):序列号指定由CA分配给证书的唯一的数字型标识符。当证书被取消时,实际上是将此证书的序列号放入由CA签发的CRL中,这也是序列号唯一的原因。

-

签名算法标识符(Signature):签名算法标识用来指定由CA签发证书时所使用的签名算法。算法标识符用来指定CA签发证书时所使用的公开密钥算法和hash算法,须向国际知名标准组织(如ISO)注册。

-

签发机构名(Issuer):此域用来标识签发证书的CA的X.500 DN名字。包括国家、省市、地区、组织机构、单位部门和通用名。

-

有效期(Validity):指定证书的有效期,包括证书开始生效的日期和时间以及失效的日期和时间。每次使用证书时,需要检查证书是否在有效期内。

-

证书用户名(Subject):指定证书持有者的X.500唯一名字。包括国家、省市、地区、组织机构、单位部门和通用名,还可包含email地址等个人信息等

-

证书持有者公开密钥信息(subjectPublicKeyInfo):证书持有者公开密钥信息域包含两个重要信息:证书持有者的公开密钥的值;公开密钥使用的算法标识符。此标识符包含公开密钥算法和hash算法。

-

签发者唯一标识符(Issuer Unique Identifier):签发者唯一标识符在第2版加入证书定义中。此域用在当同一个X.500名字用于多个认证机构时,用一比特字符串来唯一标识签发者的X.500名字。可选。

-

证书持有者唯一标识符(Subject Unique Identifier):持有证书者唯一标识符在第2版的标准中加入X.509证书定义。此域用在当同一个X.500名字用于多个证书持有者时,用一比特字符串来唯一标识证书持有者的X.500名字。可选。

-

签名值(Issuer's Signature):证书签发机构对证书上述内容的签名值。

-

扩展项: V3中添加的,使证书能够附带额外信息

证书废除列表CRL

Certificate revocation lists,又称证书黑名单:为应用程序和其它系统提供了一种检验证书有效性的方式。任何一个证书废除以后,证书机构CA会通过发布CRL的方式来通知各个相关方。目前,同X.509 V3证书对对应的CRL为X.509 v2 CRL,其所包含的内容格式如下:

-

CRL的版本号:0表示X.509 V1 标准;1表示X.509 V2 标准;目前常用的是同X.509 V3证书对应的CRL V2版本。

-

签名算法:包含算法标识和算法参数,用于指定证书签发机构用来对CRL内容进行签名的算法。

-

证书签发机构名:签发机构的DN名,由国家、省市、地区、组织机构、单位部门和通用名等组成。

-

此次签发时间:此次CRL签发时间,遵循ITU-T X.509 V2标准的CA在2049年之前把这个域编码为UTCTime类型,在2050或2050年之后年之前把这个域编码为GeneralizedTime类型。

-

下次签发时间:下次CRL签发时间,遵循ITU-T X.509 V2标准的CA在2049年之前把这个域编码为UTCTime类型,在2050或2050年之后年之前把这个域编码为GeneralizedTime类型。

-

用户公钥信息,其中包括废除的证书序列号和证书废除时间。废除的证书序列号是指要废除的由同一个CA签发的证书的一个唯一标识号,同一机构签发的证书不会有相同的序列号。

-

签名算法:对CRL内容进行签名的签名算法。

-

签名值:证书签发机构对CRL内容的签名值。

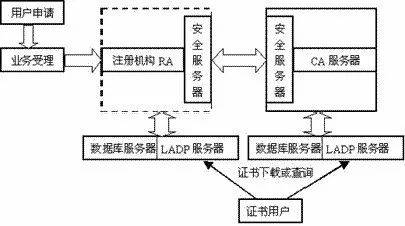

证书机构CA用于创建和发布证书,一个典型的CA系统包括安全服务器、注册机构RA、CA服务器、LDAP目录服务器和数据库服务器等:

-

安全服务器:安全服务器面向普通用户,用于提供证书申请、浏览、证书撤消列表以及证书下载等安全服务。安全服务器与用户的的通信采取安全信道方式(如SSL的方式,不需要对用户进行身份认证)。用户首先得到安全服务器的证书(该证书由CA颁发),然后用户与服务器之间的所有通信,包括用户填写的申请信息以及浏览器生成的公钥均以安全服务器的密钥进行加密传输,只有安全服务器利用自己的私钥解密才能得到明文,这样可以防止其他人通过窃听得到明文。从而保证了证书申请和传输过程中的信息安全性。

-

CA服务器:CA服务器是整个证书机构的核心,负责证书的签发。CA首先产生自身的私钥和公钥(密钥长度至少为1024位),然后生成数字证书,并且将数字证书传输给安全服务器。CA还负责为操作员、安全服务器以及注册机构服务器生成数字证书。安全服务器的数字证书和私钥也需要传输给安全服务器。CA服务器是整个结构中最为重要的部分,存有CA的私钥以及发行证书的脚本文件,出于安全的考虑,应将CA服务器与其他服务器隔离。

-

注册机构RA:登记中心服务器面向登记中心操作员,在CA体系结构中起承上启下的作用,一方面向CA转发安全服务器传输过来的证书申请请求,另一方面向LDAP服务器和安全服务器转发CA颁发的数字证书和证书撤消列表。

-

LDAP服务器:LDAP服务器提供目录浏览服务,负责将注册机构服务器传输过来的用户信息以及数字证书加入到服务器上。这样其他用户通过访问LDAP服务器就能够得到其他用户的数字证书。

-

数据库服务器:数据库服务器是认证机构中的核心部分,用于认证机构中数据(如密钥和用户信息等)、日志合统计信息的存储和管理。

密钥管理

密钥管理也是PKI(主要指CA)中的一个核心问题,主要是指密钥对的安全管理,包括密钥产生、密钥备份、密钥恢复和密钥更新等。

-

密钥产生:密钥对的产生是证书申请过程中重要的一步,其中产生的私钥由用户保留,公钥和其他信息则交于CA中心进行签名,从而产生证书。

-

密钥备份与恢复:PKI应该支持用于加密的安全密钥的存储、备份和恢复。密钥一般用口令进行保护,即使口令丢失,它也能够让用户在一定条件下恢复该密钥,并设置新的口令。

-

密钥更新:对每一个由CA颁发的证书都会有有效期,密钥对生命周期的长短由签发证书的CA中心来确定,一般大约为2-3年。当用户的私钥被泄漏或证书的有效期快到时,用户应该更新私钥。这时用户可以废除证书,产生新的密钥对,申请新的证书。

证书使用

在实际应用中,为了验证信息的数字签名,用户首先必须获取信息发送者的公钥证书,以及一些额外需要的证书(如CA证书等,用于验证发送者证书的有效性)。

在使用证书验证数据时,一个完整的验证过程有以下几步:

-

将客户端发来的数据解密 (如解开数字信封)。

-

将解密后的数据分解成原始数据,签名数据和客户证书三部分。

-

用CA根证书验证客户证书的签名完整性。

-

检查客户证书是否有效 (当前时间在证书结构中的所定义的有效期内)。

-

检查客户证书是否作废 (OCSP方式或CRL方式)。

-

验证客户证书结构中的证书用途。

-

客户证书验证原始数据的签名完整性。

如果以上各项均验证通过,则接受该数据。