- 1V字形研发模式中的测试_v字测试流程

- 2项目管理工具git_git管理工具

- 3LVGL移植到ARM开发板(GEC6818)_gec6818移植lvgl

- 4LeetCode 算法:找到字符串中所有字母异位词c++

- 5《IT 领域准新生暑期预习指南:开启未来科技之旅》

- 6在Linux系统yum安装报错Cannot find a valid baseurl for repo解决方案_error: cannot find a valid baseurl for repo: livna

- 7谷粒商城--分布式基础篇(P1~P27)_谷粒商城分布式基础篇课件

- 8在ROS中用opencv订阅摄像头图像并显示_ros2查看订阅到的图片

- 9dockerfile更改docker镜像源(1)_dockerfile指定镜像源

- 10pycorrector训练自己的模型,pycharm如何训练模型_pycharm中基于keras的模型搭建

2024HVV行动碎碎念_hvv 碰到蜜罐,2024年字节跳动+京东+美团面试总结_hvv面经

赞

踩

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Golang全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

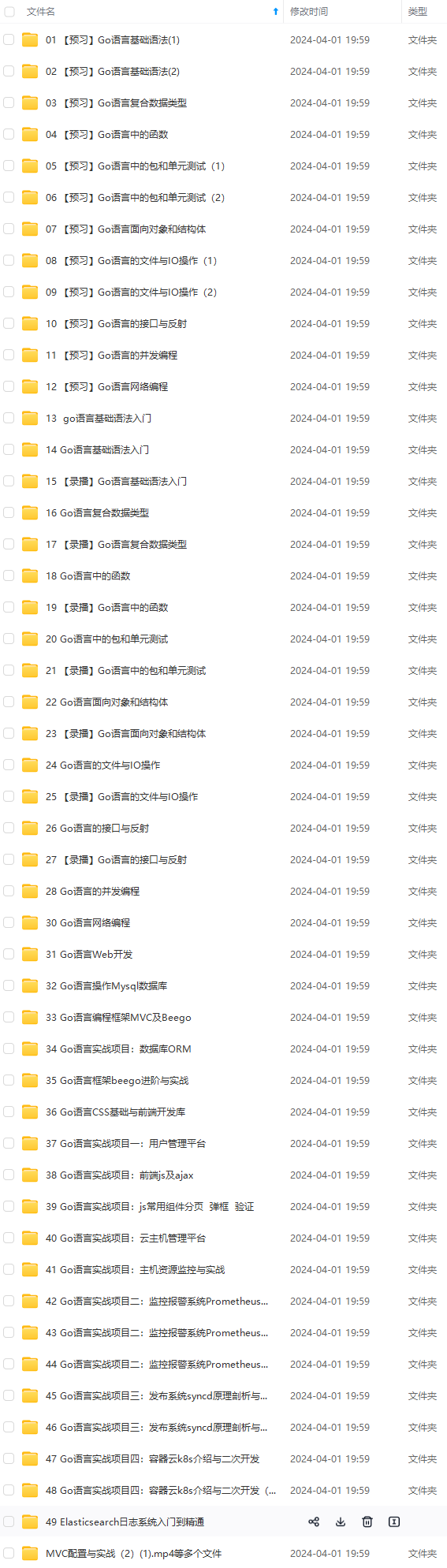

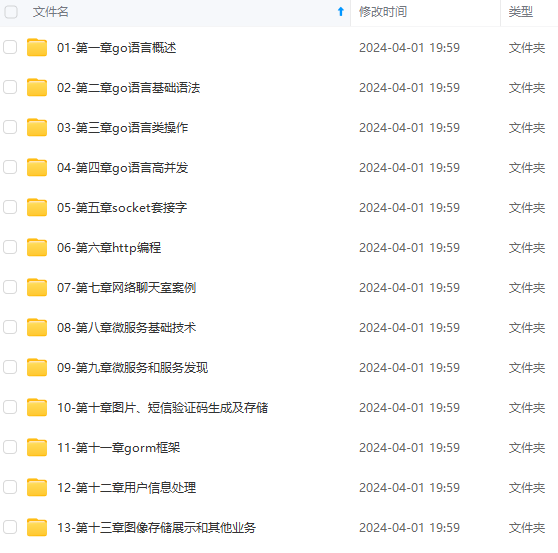

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注go)

正文

指挥/后勤保障组:指挥组组长负责前期作战计划部署,HVV期间的资源协调 …

(4)一般做安全的公司。这类公司一般业务做的杂,心有余而力不足。所以水平可能有限,也不乏有大佬可以独挡一面。拥有这个能力的话应当是位全能选手了。

1.1 今年的ReadTeamer现状

大量Tooler或Scripter部署自动化扫扫描,其中也包括挂代理池,大部分使用的腾讯云云函数。少量大佬神出鬼没,如:使用某服VPN 0day(是否0day有待验证)进内网、关闭告警设备告警实现内网漫游、供应链投毒…

2.HVV中的趣事

2.1 前期资产脆弱性排查

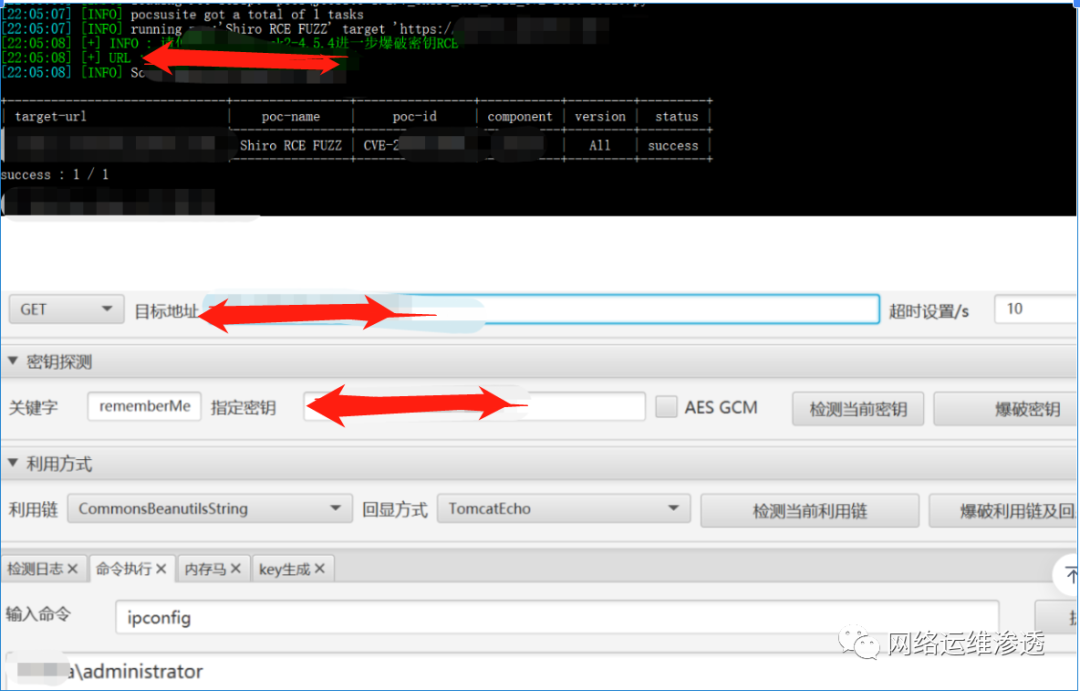

在前期排查中,发现该企业子公司存在不少Shiro Nday,及时切断了Tooler或Scripter的几条攻击路径。

2.2 记HVV中对子公司的摸排

甲方老大(简称:甲大大)也从北部调了自己的渗透大师过来,一起在HVV期间查找靶标脆弱性,因为前期给的时间太少了。加上自己人的话对各个地区资产比较熟悉。师傅发现东南部某子子公司存在SQLi,还可以–os-shell,旁边表哥二话不说掏出CS植入powershell上线。点点点一顿操作下来拿下内网不少主机,主要是弱口令,弱口令确实是YYDS,特别是在内网。

2.3 记HVV中的疑似蜜罐

某日上午,接到演习部通知,北部公司有资产沦陷,给出IP,不存在解析域名,但确实挂着公司LOGO,师傅开始了渗透之旅,发现开放3306端口,师傅爆破,竟然是弱口令。啊,不可能吧,会不会是ReadTeam的蜜罐,靠。估计那会儿ReadTeam也是这么想的:会不会是BlueTeam的蜜罐,得小心了,还是使用虚拟机连接吧。

2.4 OA弱口令引发的钓鱼

某日下午,甲方老大(简称:甲大大)发现北部子公司人员点了ReadTeamer的钓鱼exe。事情经过是这样子的:ReadTeamer通过前期的信息搜集,获取到了该企业用户名的组合方式,通过用户名字典对某远OA进行用户名字典定向密码爆破。爆破成功之后发送一了一个Windows升级补丁的exe,并且邮件口吻非常正式。当时排查时确定服务器没有入侵的痕迹,不过倒是在翻history时找到了21年4月份ReadTeamer的入侵痕迹

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。