热门标签

当前位置: article > 正文

【网络安全】重置密码token泄露,实现账户接管

作者:小舞很执着 | 2024-08-18 18:52:55

赞

踩

【网络安全】重置密码token泄露,实现账户接管

未经许可,不得转载。

正文

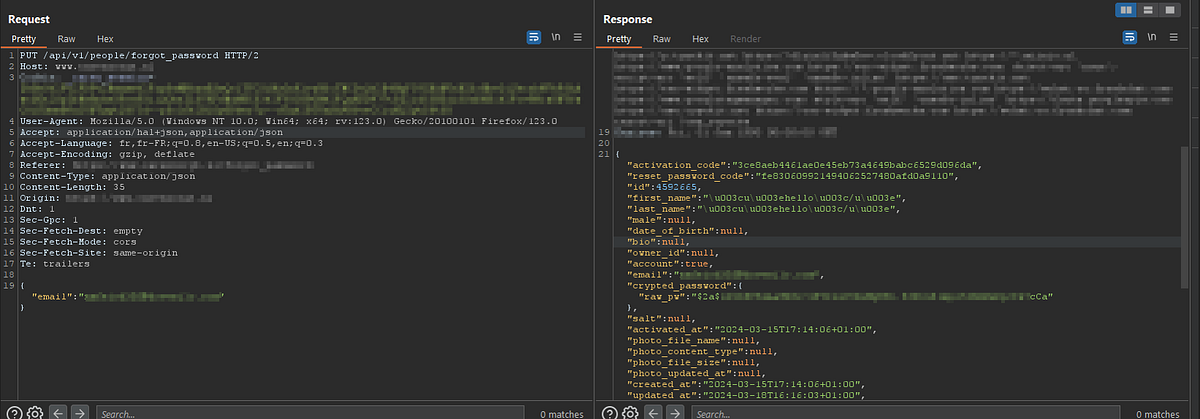

对某站点测试过程中,登录账户触发忘记密码功能点,其接口、请求及响应如下:

PUT /api/v1/people/forgot_password

可以看到,重置密码token和密码哈希均在响应中泄露。

删除cookie,查看响应包,发现服务器仍然返回重置密码token和密码哈希。

因此,此处存在未授权。

通过观察重置密码页面的url,发现其形式为:

https://www.redacted.com/reset_password?code="REPLACE_WITH_RESET_PASSWORD_CODE"&id=REPLACE_WITH_ID_PARAMETER

因此,我们能够接管任何一个受害者的账户。

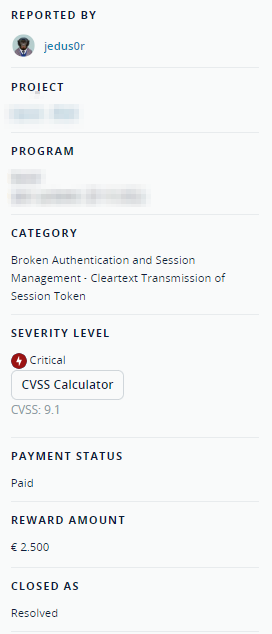

原文出处:

https://infosecwriteups.com/account-take-over-through-reset-password-token-leaked-in-response-2500-reward-b643f97a7c67

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小舞很执着/article/detail/998702

推荐阅读

相关标签