- 1小程序开发的基础与进阶_小程序基本知识

- 2NeRF : Neural Radiance Fields_nerf网络输入的xyz是什么

- 3Python的xlwings模块在Excel中的使用总结_如何用xlwings构建[["四"], ["五"], ["六"]], columns=['你好']函

- 4基于SpringBoot + Vue的学生成绩管理系统的设计与实现源码及搭建视频_springboot+vue学生管理系统代码

- 5分组密码的五种模式_密码模式

- 6亚马逊MWS PHP-SDK的应用_亚马逊redis sdk php

- 7SpringBoot+RXTXcomm实现Java串口通信 读取串口数据以及发送数据_springboot 串口通讯

- 8华为手机怎样才算激活了_华为手机激活是怎么回事

- 9SpringBoot整合Dubbo(无注册中心)示例_springboot不想注册dubbo

- 10vue中如何获取或者改变vuex中的值_怎么取vuex的值

【MSFconsole进阶】auxiliary模块:信息收集、扫描、嗅探、指纹识别、口令猜测和Dos攻击等_msfconsole auxiliary

赞

踩

目录

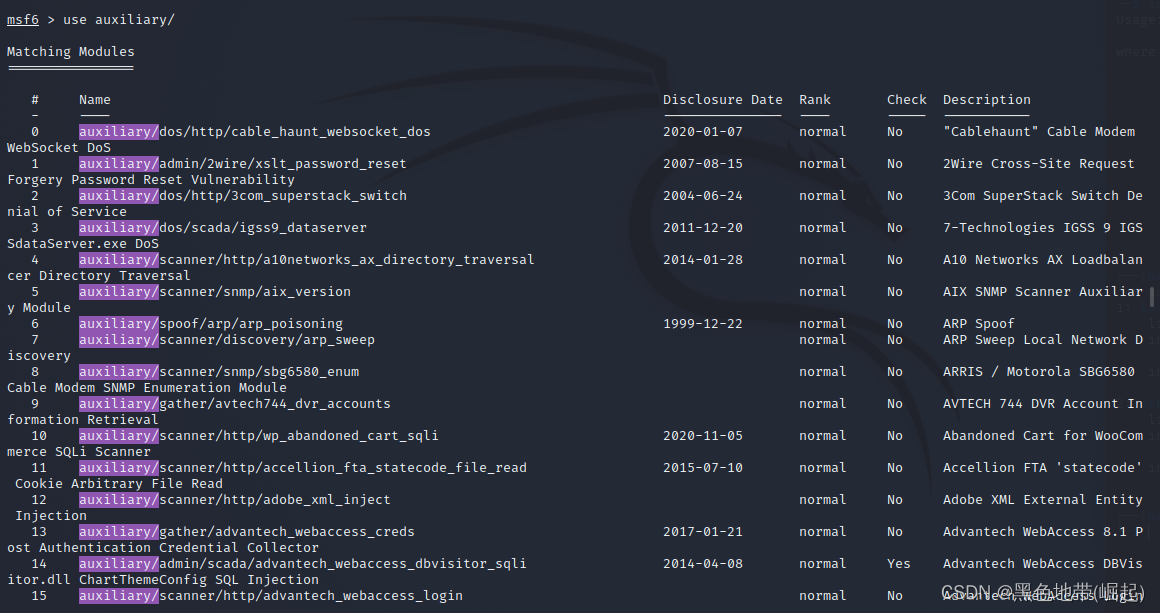

auxiliary(辅助模块)

一、介绍:

负责执行信息收集、扫描、嗅探、指纹识别、口令猜测和Dos攻击等功能

(功能特别多,要摸索完,革命尚未成功,同志仍需努力)

二、提示:

在使用大多数命令的时候,都需要管理员权限

需要先进入到root权限下

输入su root再输入密码

(单一的命令,可以考虑使用sudo命令)

三、信息收集:

3.1、使用过程:

第一步:

进入到管理模式下

sudo root

第二步:

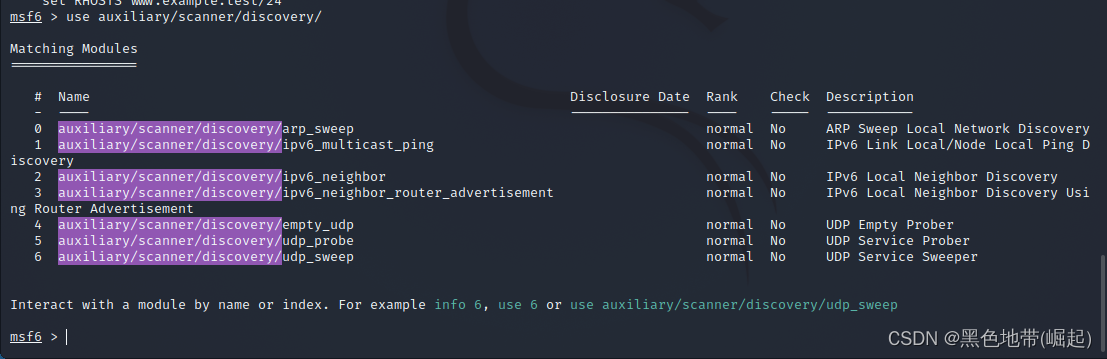

再进入到msfconsole

输入:

use auxiliary/scanner/discovery/

有0-7(一共7个信息收集的脚本)

Interact with a module by name or index. For example info 6, use 6 or use auxiliary/scanner/discovery/udp_sweep

通过名称或索引与模块进行交互。

例如

use 6

use auxiliary/scanner/discovery/udp_sweep

(下面的使用模块方法都一样)

3.2、示例

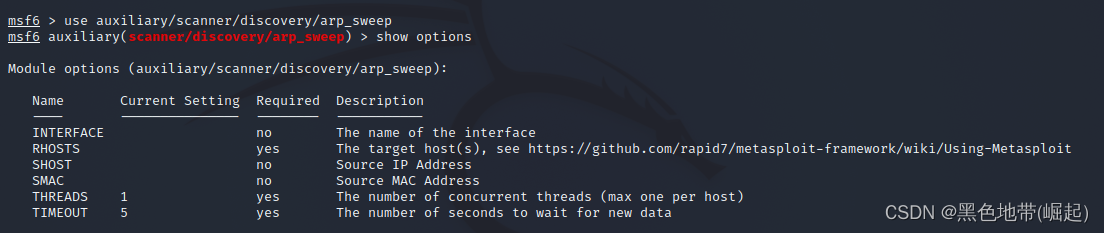

选择模块

use auxiliary/scanner/discovery/arp_sweep

show options

设置

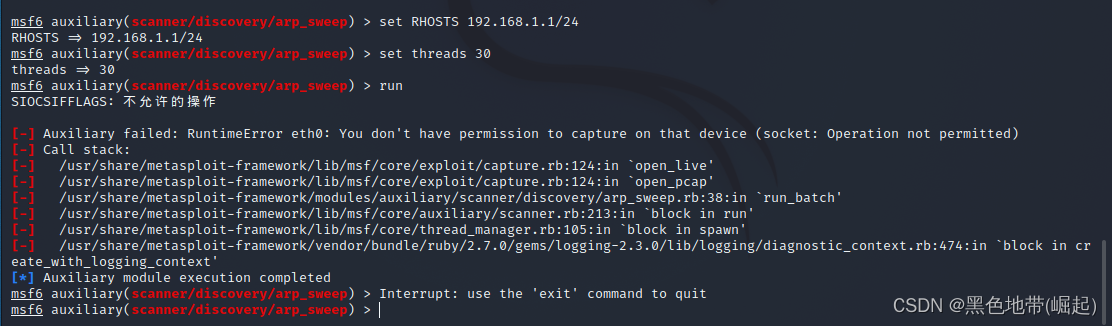

set RHOSTS 192.168.1.1/24 #设置网段

set threads 50 #设置线程数50,设置少了要等半天

run #运行

我扫的结果是:

You don't have permission to capture on that device

(您无权在该设备上捕获)

(这是我之前忘记进入到管理员模式)

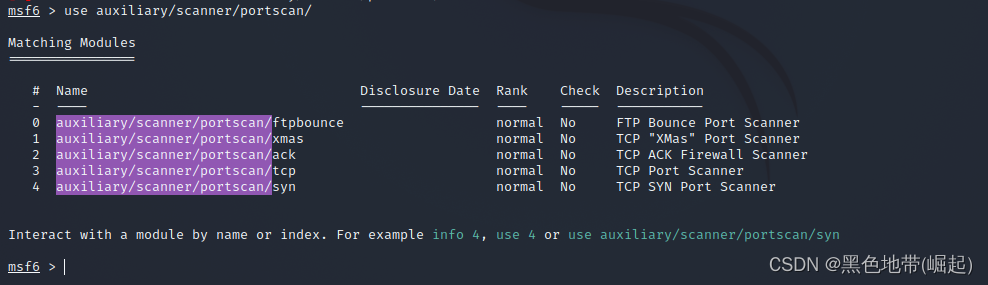

四、端口扫描

4.1、使用过程

第一步:

进入到管理模式下

sudo root

第二步:

再使用msfconsole

use auxiliary/scanner/portscan/

#查看可用模块

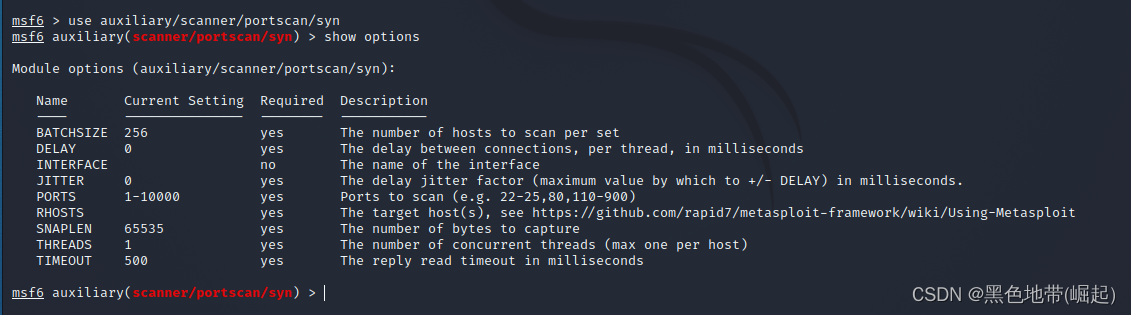

use auxiliary/scanner/portscan/syn

#选择模块

show options

#显示选项

set RHOSTS 192.168.190.131

set PORTS 1-65535

#全部扫描需要很长时间

set threads 50000

#设置线程,设置少了要等半天

run

You don't have permission to capture on that device

(您无权在该设备上捕获)

(我没有进入到管理员模式)

进入管理员模式下后结果:

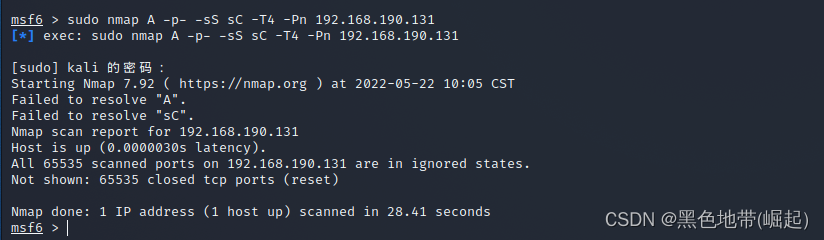

五、探测服务详细信息

sudo nmap A -p- -sS sC -T4 -Pn 192.168.1.1

六、服务查点

6.1、介绍:

在metasploit中scanner辅助模块中服务扫描和查点工具

命名方法:

[service_name]_version(遍历网络中包含了某种服务的主机)

[service_name]_login(对某种服务进行口令探测攻击)

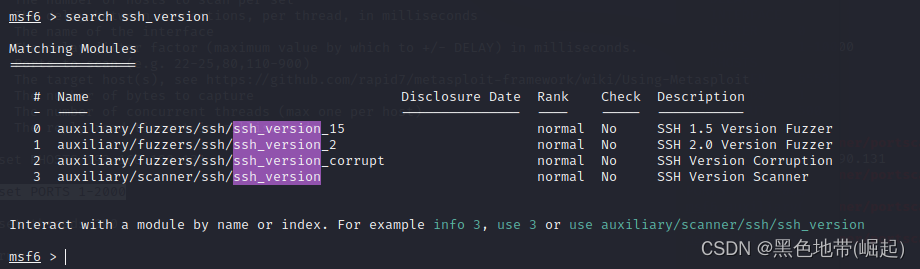

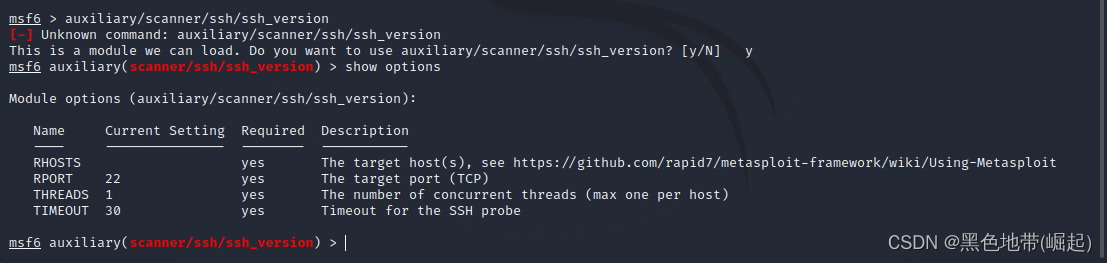

6.2、SSH服务扫描

选择模块

search ssh_version

auxiliary/scanner/ssh/ssh_version

选择,或者使用use 3

show options

设置

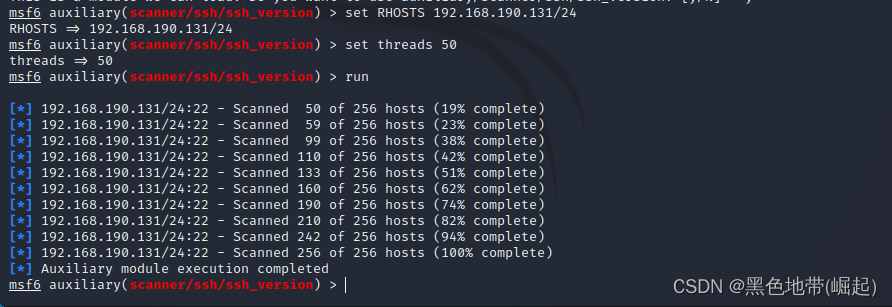

set RHOSTS 192.168.190.131/24

#设置自己要扫描的网段

set threads 50 #设置线程数50

run

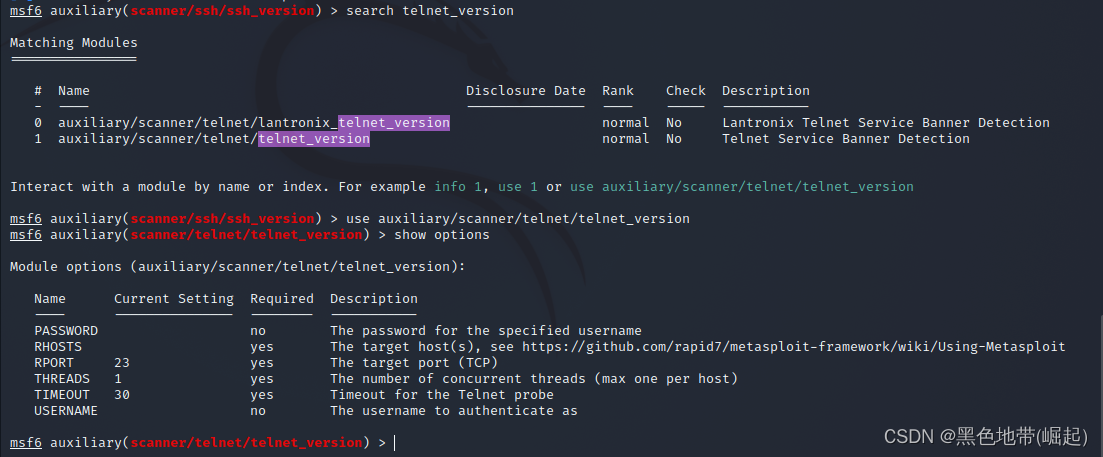

6.3、Telnet服务扫描

第一步:选择模块

search telnet_version

use auxiliary/scanner/telnet/telnet_version

第二步: 设置

设置网段,线程,运行

其他服务查点

服务 模块 oracle服务扫描 use auxiliary/scanner/oracle/tnslsnr_version mssql扫描 use auxiliary/scanner/mssql/mssql_ping mysql扫描 use auxiliary/scanner/mysql/mysql_version ftp扫描 use auxiliary/scanner/ftp/ftp_version http扫描 use auxiliary/scanner/http/http_version

七、口令猜测

7.1、字典(也可自己下载)

/usr/share/wordlists #kail中位置

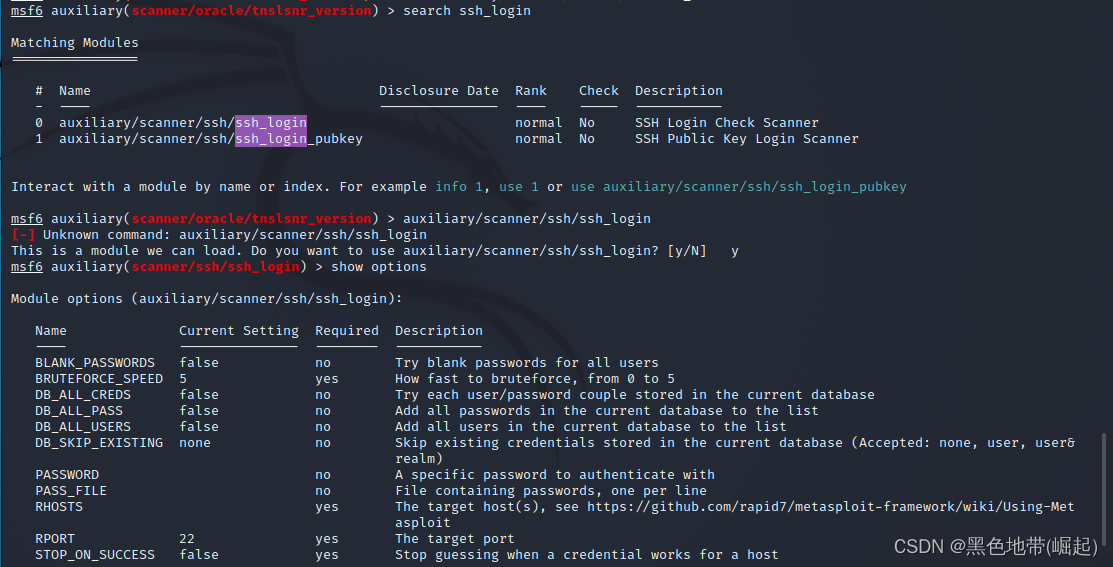

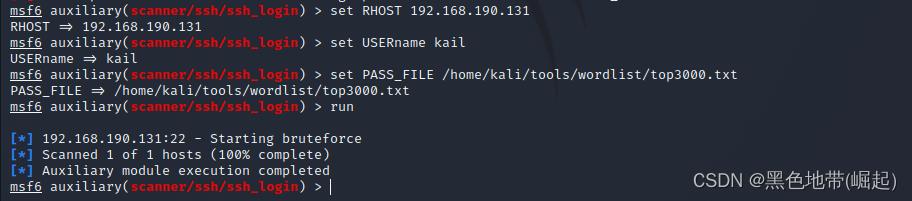

7.2、口令爆破:SSH

第一步:选择模块

search ssh_login

auxiliary/scanner/ssh/ssh_login

(show option)

第二步:设置

set RHOST 192.168.190.131

set USERname kail

set PASS_FILE /home/kali/tools/wordlist/top3000.txt

#路径为字典位置,这是我自己下载的字典

run

7.3、其他服务口令猜解

口令猜解 模块 telnet use auxiliary/scanner/telnet/telnet_login mssql use auxiliary/scanner/mssql/mssql_login smb use auxiliary/scanner/smb/smb_login

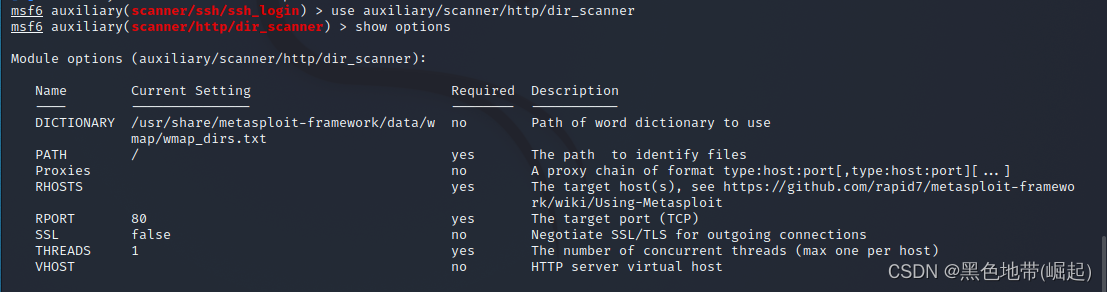

八、网站敏感目录扫描

选择模块

需要提供一个目录字典(kail中有)

use auxiliary/scanner/http/dir_scanner

show options

设置

set RHOST 192.168.190.131

set PATH /home/kali/tools/wordlist/(目录字典)

run

可能是我使用的字典的原因,就出错了吧

九、扫描内网中存在特定目录的主机

use auxiliary/scanner/smb/smb_ms17_010

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

host likely vulnerable to MS17-010

#存在这个漏洞,可利用攻击

host does not appear vulnerable

#不易受到攻击 / 不存在这个漏洞