- 1Ubutnu:查询和调整CPU频率_ubuntu 开启cpu频率调整

- 2DIV+CSS最常用的网页布局代码11例_divcss网页布局实例代码

- 3华为网络设备介绍及基础配置命令_gns3模拟华为设备

- 4c++ 提取傅里叶描述子_工业数据:基于统计和信号的特征提取方法

- 5如何用 GPT-4 全模式(All Tools)帮你高效学习和工作?_gpt4 解决

- 6语音特征提取: 梅尔频谱(Mel-spectrogram)与梅尔倒频系数(MFCCS)_mel spectogram

- 7云计算_不能干预 云计算

- 8请不要叫我“程序员”,我是一名软件工程师--读《走出软件作坊》1

- 9《Real-Time Rendering 4th Edition》读书笔记--简单粗糙翻译 第九章 基于物理的着色 Physically Based Shadering_wave optics brdf model

- 10Point Cloud Transformer的pytorch代码实现_point transformer pytorch

什么是跨脚本攻击(XSS)

赞

踩

网络安全是我们开发过程中需要关注的重点一环,今天给大家详细介绍一下 XSS 的相关内容,帮助我们更好的防范 XSS 攻击

什么是XSS攻击?

XSS(Cross-Site Scripting,跨站脚本攻击)是一种常见的网络安全漏洞,它允许攻击者在受害者的浏览器上执行恶意脚本。这种攻击通常发生在 web 应用程序中,攻击者通过注入恶意脚本来利用用户对网站的信任,从而在用户的浏览器上执行恶意操作。

XSS跨站攻击是一种利用网页应用程序的漏洞来注入恶意代码的攻击方式。攻击者利用这种漏洞,将恶意脚本插入到受攻击的网页上,当其他用户访问该页面时,这些脚本会在他们的浏览器中执行。这种攻击可以使攻击者窃取用户的敏感信息,如登录凭据、会话令牌等。

xss攻击类型

存储型 XSS(Stored XSS)

恶意脚本永久存储在服务器上,并在其他用户访问时执行。

示例:存储在论坛帖子或社交网络个人资料页面上的评论/帖子中的恶意脚本。

也称为持久性XSS,当攻击者将恶意脚本代码注入Web应用程序,然后将其存储在服务器端时,就会出现这种情况。每当其他用户访问易受攻击的页面时,就会检索并执行此注入的脚本。存储型XSS攻击特别危险,因为注入的脚本会随着时间的推移而持续存在,可能会影响多个用户并导致广泛的利用。攻击者通常以用户生成的内容为目标,例如显示在网页或个人资料字段上的评论、论坛帖子、实体名称,以执行其恶意负载。存储的XSS后果可能包括数据盗窃、帐户接管和网站篡改,给用户和受影响的组织带来重大风险。

基于 DOM 的 XSS(DOM-based XSS)

脚本的执行依赖于客户端对DOM的操作。

示例:JS代码从URL哈希中检索并执行用户控制的数据。

当 Web 应用程序以不安全的方式基于不受信任的用户输入动态操作DOM时,就会发生这种情况。与涉及服务器端处理的传统XSS攻击不同,基于DOM的XSS完全表现在客户端。攻击者通过操纵客户端脚本在受害者的浏览器中执行任意代码来利用基于DOM的XSS。这种类型的XSS通常更难检测和缓解,因为该漏洞存在于客户端代码中,并且在服务器端测试期间可能并不明显。基于DOM的XSS攻击可能会导致各种后果,包括会话劫持、数据泄露和代表用户进行未经授权的操作,这凸显了客户端安全措施和警惕Web应用程序开发实践的重要性。

自我XSS(Self-XSS)

这是一种社会工程攻击,攻击者诱骗用户在浏览器中执行恶意代码。与针对多个用户的传统XSS攻击不同,Self-XSS利用用户的信任在其会话中执行代码。通常,攻击者会诱骗受害者以无害操作(例如解锁功能或赚取奖励)为幌子,将看似无辜的JS代码粘贴到浏览器的开发者控制台或网站的某些字段中。一旦执行,注入的代码可能会危害受害者的帐户、窃取敏感信息或代表他们执行未经授权的操作。尽管仅限于受害者的会话,但Self-XSS仍然是一种威胁,这强调了用户教育和意识的重要性,以识别和避免此类欺骗策略。

XSS攻击的原理和危害

XSS攻击的原理是利用浏览器的特性,注入恶意脚本并执行。当用户在浏览器中访问一个包含恶意脚本的网页时,浏览器会解析该网页并执行其中的脚本,从而实现攻击目的。

例如,攻击者可以将恶意脚本注入到一个表单中的输入框中,当用户输入内容并提交表单时,恶意脚本会被提交到服务器,并被存储在数据库中。当其他用户访问该网页时,服务器会从数据库中读取恶意脚本并将其插入到网页中。当用户与该网页交互时,恶意脚本会在用户的浏览器中执行,从而实现攻击目的。

XSS攻击的危害主要表现在以下几个方面:

-

窃取用户敏感信息。攻击者可以通过注入恶意脚本来窃取用户的用户名、密码、银行卡号等敏感信息。

-

控制用户账号。攻击者可以通过注入恶意脚本来获取用户的Cookie,从而控制用户的账号。

-

向其他网站发起攻击。攻击者可以利用XSS漏洞向其他网站发起攻击,从而导致其他网站受到攻击。

-

恶意脚本的传播。攻击者可以通过注入恶意脚本来将其传播给其他用户,从而扩大攻击范围。

如何预防XSS攻击?

1.输入验证和输出编码

-

实施输入验证机制(FE和BE)以确保用户提供的数据符合预期格式并且不包含恶意代码。

-

在处理或存储之前,在服务器端清理并验证所有用户输入。

-

对输出数据进行适当编码,以防止浏览器将其解释为活动内容。

-

根据输出数据的上下文,利用HTML 实体编码、URL编码和JS转义等编码技术。

2.内容安全策略 (CSP)

-

实施内容安全策略 (CSP) 标头来定义和实施有关Web应用程序中脚本、样式表和其他资源执行的安全策略。CSP允许管理员限制脚本加载的来源,通过防止执行未经授权的脚本来降低XSS攻击的风险。

-

配置CSP指令以指定受信任域、内联脚本和样式使用以及脚本随机数,有效减少XSS的攻击面。

3.上下文特定的输出编码

根据呈现输出数据的上下文对数据进行编码。对HTML、JS、CSS和其他上下文应用不同的编码方法,以确保全面防御XSS。

例如,对HTML内容使用HTML实体编码,对内联脚本上下文使用JavaScript转义,对样式属性使用CSS转义,以防止脚本注入并维护各种输出上下文中的数据完整性。

4.输入白名单和黑名单

实施输入白名单和黑名单,以根据允许和禁止的字符、模式或内容类型的预定义允许列表和拒绝列表来过滤和验证用户输入。

-

白名单涉及明确定义预期的输入格式并拒绝任何不符合这些规范的输入。

-

黑名单可以识别并阻止已知的恶意输入或模式,尽管由于可能通过编码或混淆技术进行规避,因此效果可能较差。

5.安全标头和清理库

-

使用X-XSS-Protection、X-Content-Type-Options 和 X-Frame-Options 等安全标头来提高 Web 应用程序安全性并防止各种攻击媒介,包括 XSS。

-

将第三方清理库和框架集成到开发堆栈中,以自动执行输入验证、输出编码和其他安全关键任务。定期更新和维护这些库,以有效解决新出现的威胁和漏洞。

6.安全开发实践和安全意识

-

在开发和QA团队中推广安全开发实践,强调编写安全代码、进行彻底的代码审查以及在整个软件开发生命周期中执行安全测试的重要性。

-

在开发人员、QA工程师和其他利益相关者中培养安全意识文化,鼓励有关XSS和其他漏洞、利用技术和预防措施的持续学习和知识共享。

-

投资持续的培训计划、课程、研讨会、会议和资源,为团队成员提供有效识别、处理和预防XSS所需的技能和专业知识。

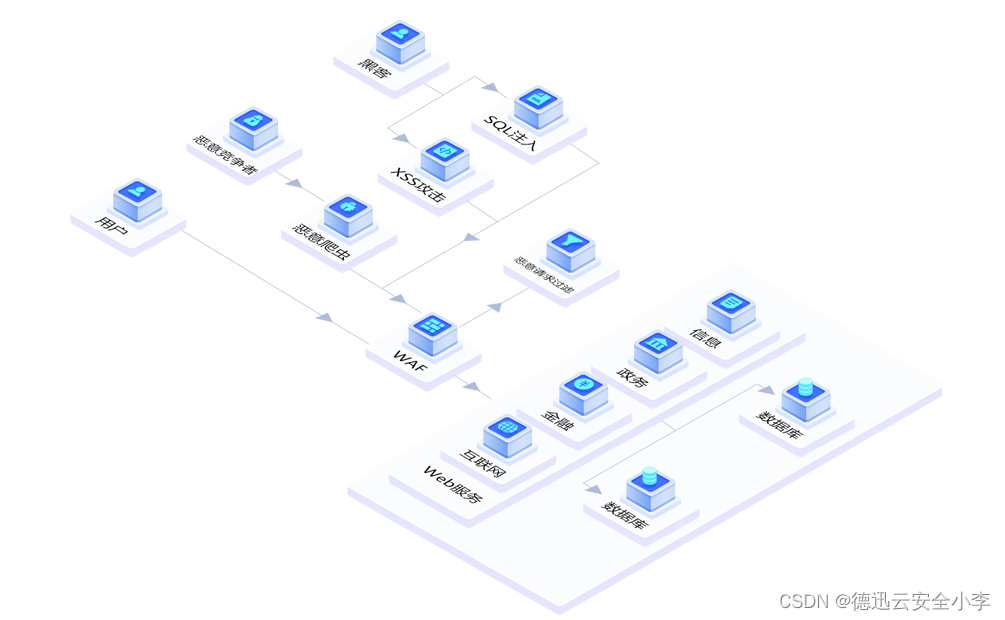

7.使用德迅高防服务器

德迅云安全在浙江部署的T3级别数据中心,具备完善的机房设施,自建光纤网络,核心骨干网络有效保证高品质的网络环境和丰富的带宽资源,同时接入统一的系统管理平台,资源调配更轻松,使系统安全、可靠、稳定、高效运行。

-

DDoS清洗:近源清洗多种流量清洗部署方案,无损防御各种DDoS攻击

-

CC攻击防御:5s发现恶意请求,10s快速阻断攻击,事前拦截、事后溯源、全方位防黑

-

WEB应用防火墙:防SQL注入、XSS跨站,后门隔离保护、WEB SHELL上传、非法HTTP协议请求。

7.使用德迅SCDN

安全加速(Secure Content Delivery Network,SCDN)集分布式DDoS防护、CC防护、WAF防护、BOT行为分析为一体的安全加速解决方案。已使用内容分发网络(CDN)或全站加速网络(ECDN)的用户,可为加速域名一键开启安全防护相关配置,全方位保障业务内容分发。

-

Web攻击防护:OWASP TOP 10威胁防护 ,AI检测和行为分析,智能语义解析引擎

-

应用层DDoS防护:自定义防护规则,访问日志审计,网页防篡改,数据防泄漏,数据防泄漏

-

安全可视化:四大安全分析报表,全量日志处理,实时数据统计

XSS对Web应用程序构成持续威胁,导致数据泄露和用户信任面临风险。了解XSS类型和测试方法对于有效缓解至关重要。输入验证、输出编码和CSP实施等预防技术可提高应用程序的安全性。通过优先考虑安全实践和协作,团队可以保护其应用程序免受XSS侵害,并确保足够的Web应用程序安全性。

结语:

XSS攻击是一种常见的网络攻击方式,攻击者通过注入恶意脚本,窃取用户的敏感信息,控制用户账号,向其他网站发起攻击,以及传播恶意脚本。为了防止XSS攻击,需要采取输入检查、输出编码、Cookie安全、HTTPS加密以及CSP策略等多种防御措施。同时,需要及时发现和修复XSS漏洞,保障用户信息的安全。