热门标签

热门文章

- 12024年,CSDN积分是什么?CSDN如何查看自己的积分?怎么获取CSDN积分?CSDN积分的具体作用是什么?

- 2深入理解XGBoost,优缺点分析,原理推导及工程实现

- 3RHEL 9.3安装docker及简单示例_rhel9 安装docker

- 4windows 安装docker使用教程_dockerwindows下安装使用

- 5select下拉框回显的几种方法_h5 select下拉框静态回显

- 6【CesiumJS】嵌入视频之视频投影_cesium 视频投放

- 7基于Spring Boot的线上交流互动系统设计与实现

- 8uni-app实现录音及播放功能_uniapp录音功能

- 9记录一下radsystems 低代码开发项目出现无法连接MySQL服务问题

- 10现在光速成长的赛道还有哪些?24届的你不能错过的就业攻略~_卡伦特java笔试

当前位置: article > 正文

XRAY 使用方法归纳_xray主动扫描命令

作者:小蓝xlanll | 2024-04-29 07:53:33

赞

踩

xray主动扫描命令

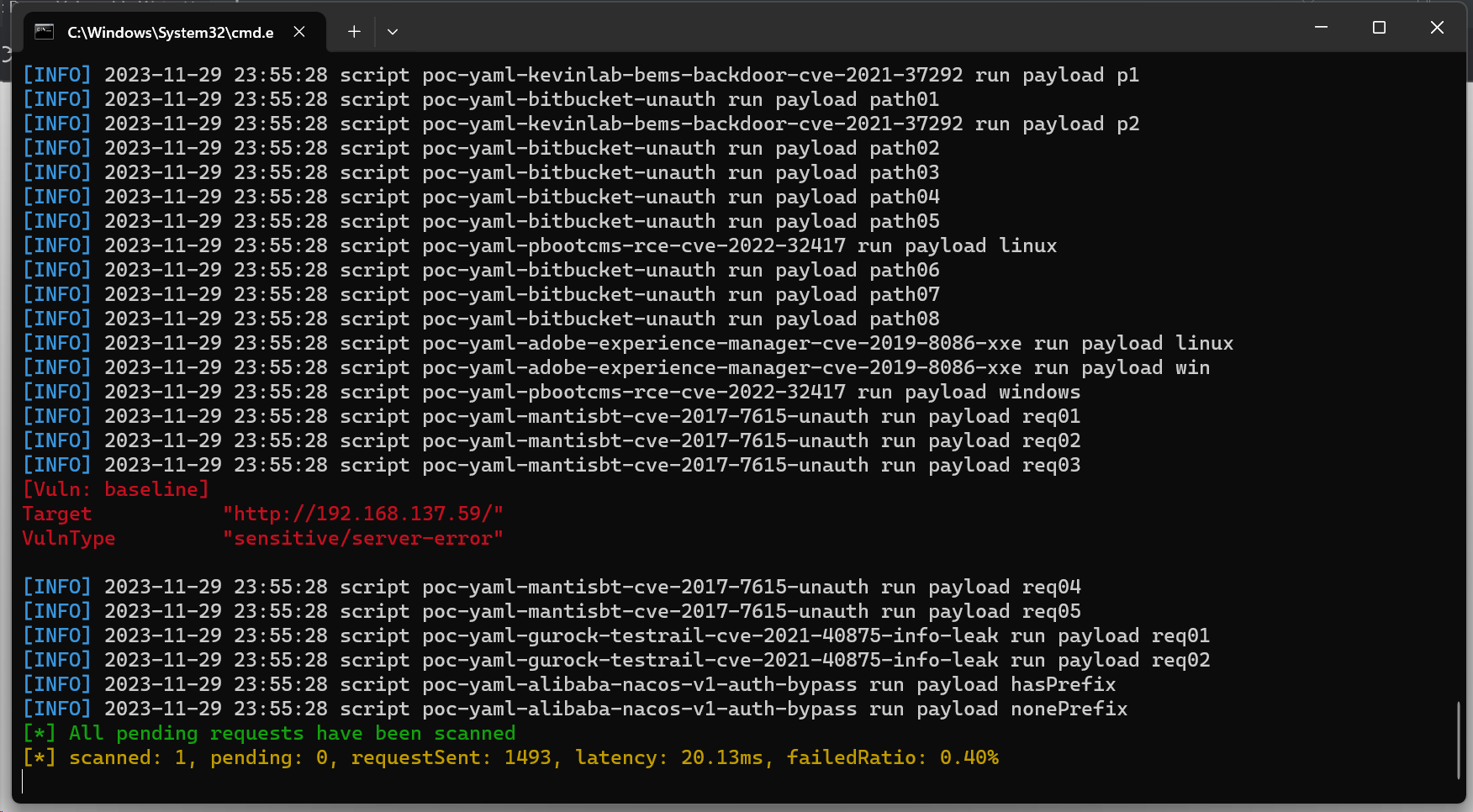

一、主动扫描

使用基础爬虫爬取,并对爬取连接进行漏洞扫描

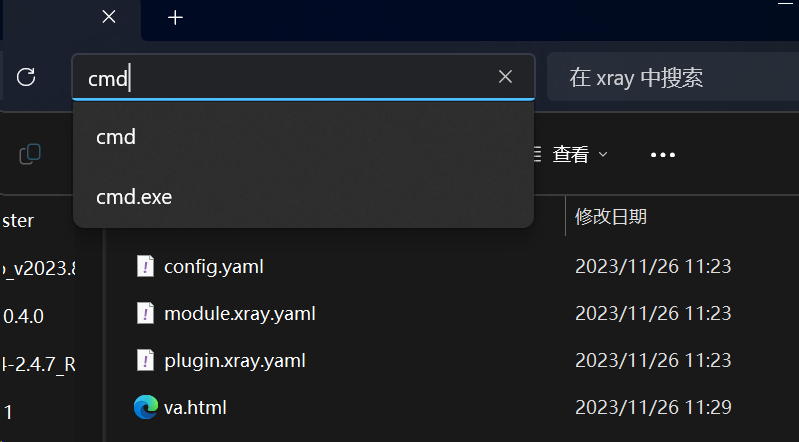

打开xray所在目录,打开终端

终端中输入如下命令

xray_windows_amd64 webscan --basic-crawler http://xxx.com --html-output v.html

(命令中的网址可以是ip地址,也可以是域名地址)

之后就会在该目录生成漏洞信息的文件

二、被动扫描(与burp结合)

1.打开端口监听,导入证书

同样在终端中输入命令

xray_windows_amd64 webscan --listen 127.0.0.1:7891 --html-output proxybp.html

打开webscan功能扫描web漏洞,同时监听本机7891端口目的是与burp结合

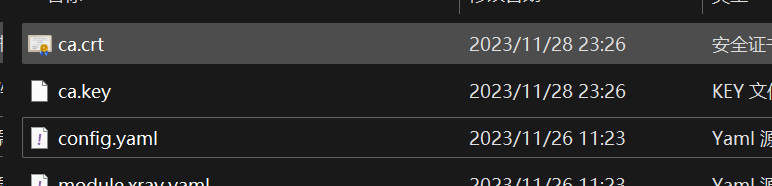

运行该命令之后,会在目录下生成一个证书

第一次实现扫描功能需要将生成的证书导入到浏览器

在浏览器管理证书选项-受信任的根证书颁发机构中导入该证书

2.构造代理链

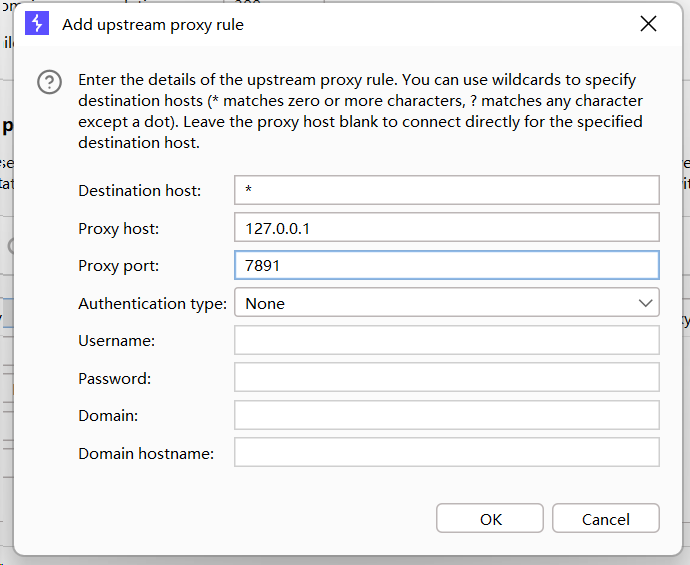

在burp上添加上游代理

第一行输入*意思是burp将所有流量都发送给xray

第二行第三行输入127.0.0.1:7891 意思是所有流量都发送给127.0.0.1:7891端口

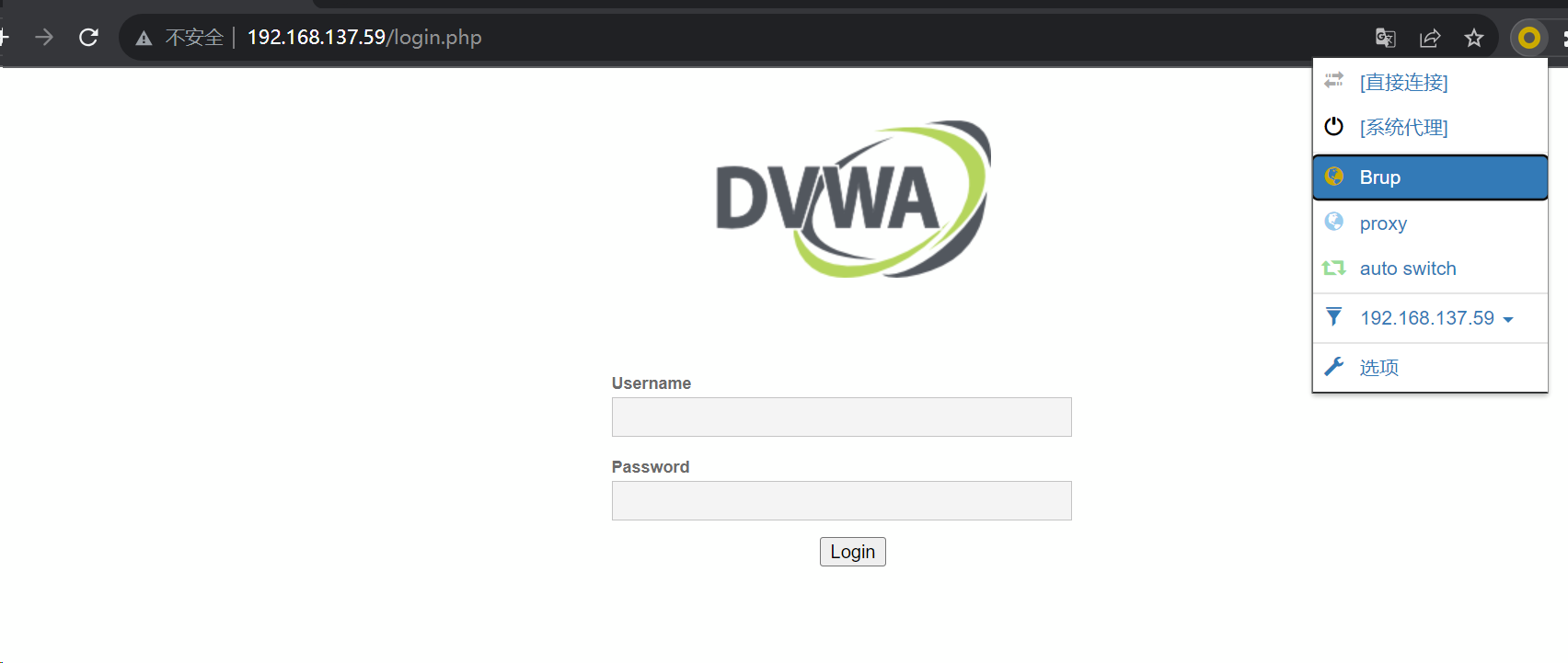

在输入上面的命令后,再将浏览器的流量发送到burp(可以将intercept is on关掉)

burp会自动将流量发给xray,xray收到后会自动扫描该连接,并生成html格式的结果

之后登录页面,点击想要扫描的链接

xray就会接收到流量,对这个链接进行扫描

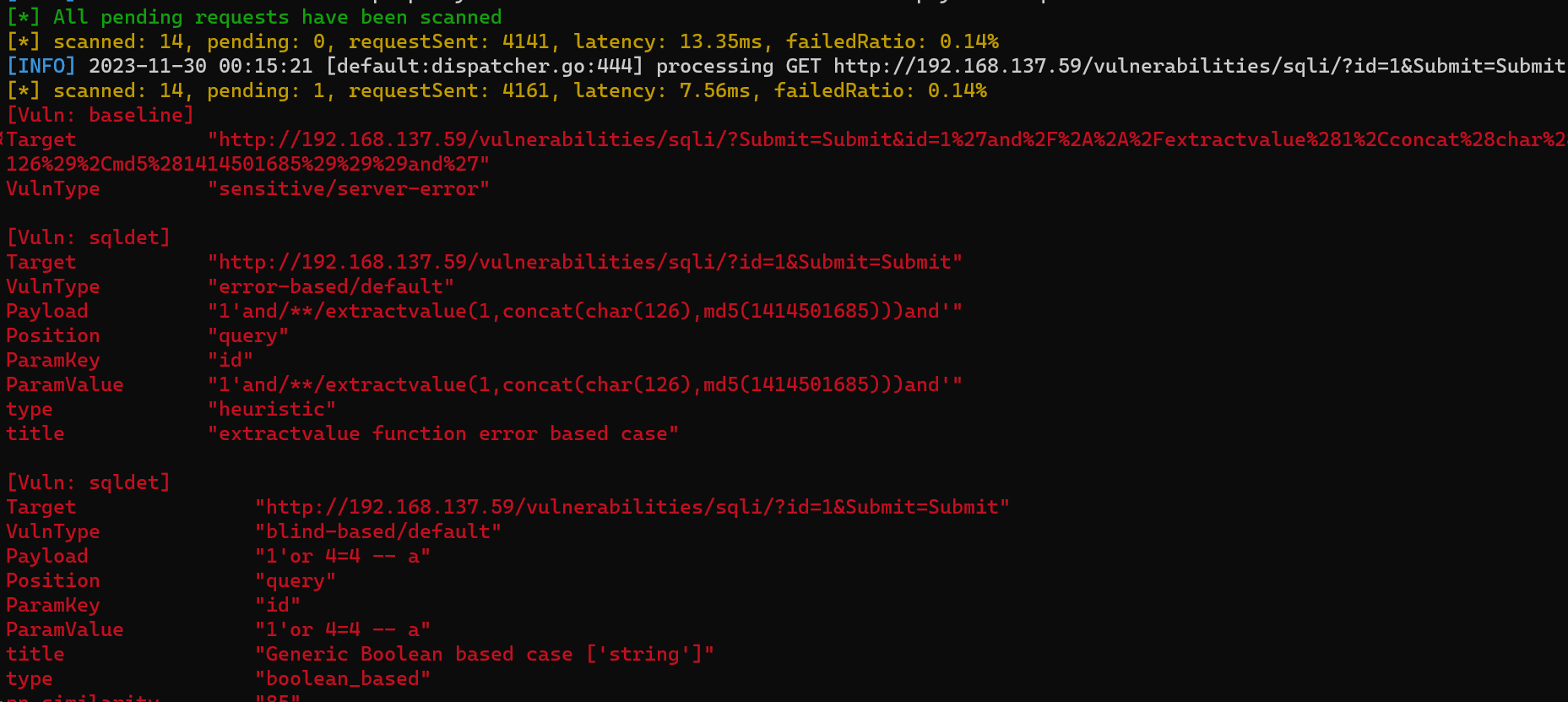

3.漏洞复现

将生成的请求包复制下来,放在burp的repeater里

对于像sql注入漏洞,需要手动上传submit一下,才会扫描sql注入漏洞

这就是所谓的被动扫描,只有访问了哪个页面,哪个页面的流量才会发给burp,burp通过上游代理发给xray,xray才会去探测漏洞

声明:本文内容由网友自发贡献,转载请注明出处:【wpsshop博客】

推荐阅读

相关标签