- 1Git报错:refusing to merge unrelated histories

- 2AJ-Report开源数据大屏 verification;swagger-ui RCE漏洞复现

- 3SpringBoot中java操作excel【EasyExcel】_springboot easyexcel

- 4Django原生数据库操作及防止SQL注入_django防sql注入

- 5【分布式算法】Paxos算法详解

- 6启明星辰产品解读_IPS_ips旁路部署

- 7Lobe Chat - 一键免费部署您的ChatGPT/LLM Web 应用程序,UI太惊艳了_lobechat

- 8红米A2/A2+/POCO C51手机秒解BL+快速获取root权限+解谷歌锁刷机救砖教程

- 9保存数据到mysql的时间和当前时间不一致_mysql查询时间与保存时间不一致

- 10WebService的简介, 原理, 使用_webservise技术

Subrion CMS存在SQL注入(CVE-2021-41947)

赞

踩

Subrion CMS存在SQL注入(CVE-2021-41947)

*一、漏洞概述 **

*1.1 漏洞简介*

·漏洞名称:Subrion CMS存在SQL注入

·漏洞编号:CVE-2021-41947

·漏洞类型:SQL注入

·漏洞威胁等级:高危

·影响范围:Subrion CMS v4.2.1

·利用条件:版本为v4.2.1

*1.2 组件描述*

Subrion CMS是Subrion团队的一套基于PHP的内容管理系统(CMS)。该系统可被集成到网站,并支持多种扩展插件等

*1.3 漏洞描述*

Subrion CMS v4.2.1版本在可视模式下存在SQL注入漏洞。该漏洞源于基于数据库的应用缺少对外部输入SQL语句的验证。攻击者可利用该漏洞执行非法SQL命令。

*二、漏洞复现*

*2.1 应用协议*

http

*2.2 环境搭建*

1.按照提示信息配置网站信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-V9xJ4lBz-1689907231819)(image-20230711150501303.png)]](https://img-blog.csdnimg.cn/3efc362048a649cbb28c6e5b1c92d4b7.png)

2.首页![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wYUCbEh4-1689907231821)(image-20230711150547964.png)]](https://img-blog.csdnimg.cn/d961cee3cc594634b180d2591b3678f7.png)

*2.3 漏洞复现 **

- 登录访问后台

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2iPyDCb3-1689907231822)(image-20230711150704742.png)]](https://img-blog.csdnimg.cn/d354b7cd08b74df0abd2f1aeff4c7978.png)

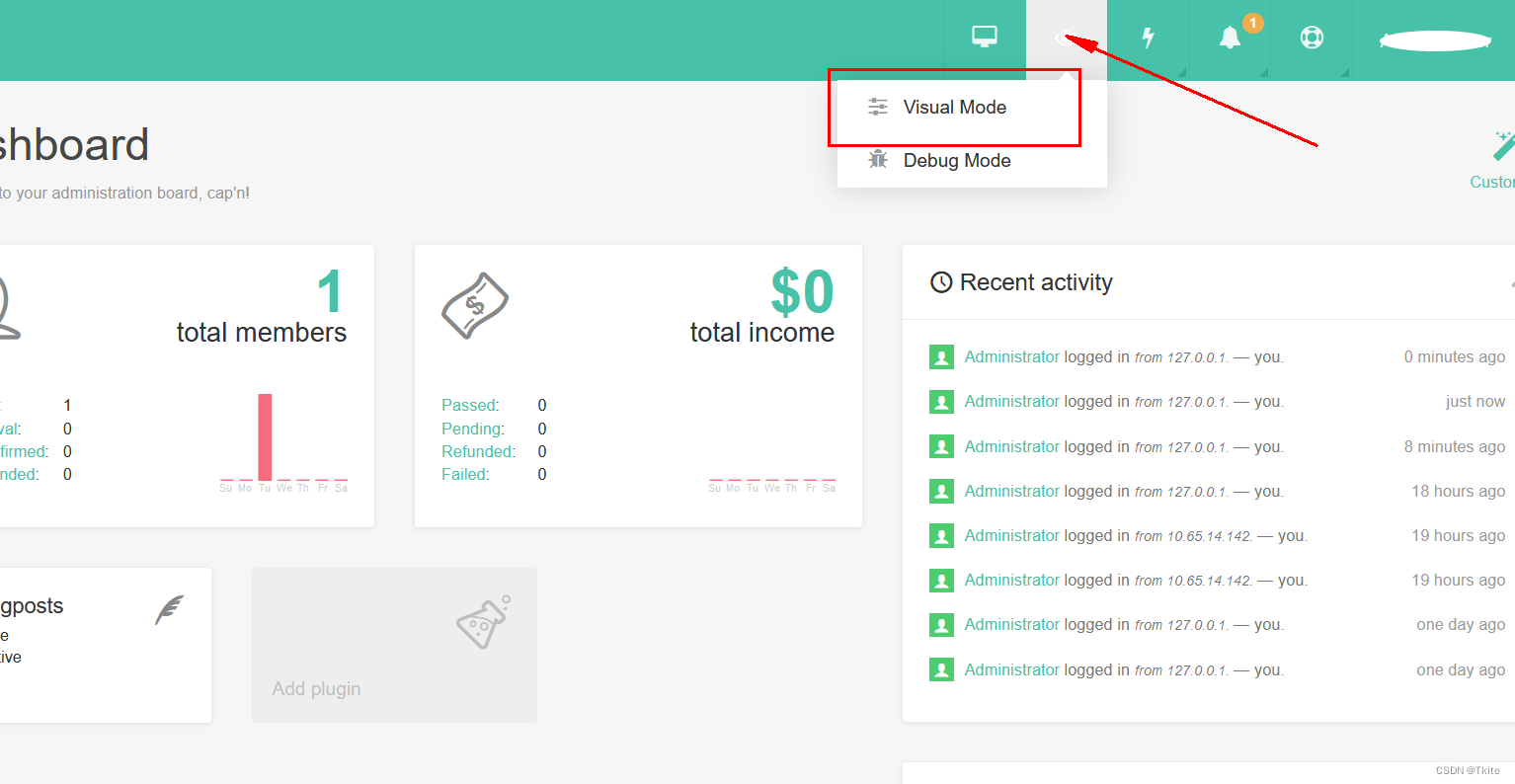

2.正常存在漏洞的业务功能点先进入v-isual mode

在首页进行编辑

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-u0kXxJBE-1689907231822)(image-20230713100611035.png)]](https://img-blog.csdnimg.cn/7c55796da9b2435894c428477b4e2bd8.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-fsfuQld5-1689907231823)(image-20230713100622188.png)]](https://img-blog.csdnimg.cn/6bc338c9ae1c48cc8af61ea66a8a5fd9.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NoXfgWX8-1689907231823)(image-20230713100646362.png)]](https://img-blog.csdnimg.cn/38263285ad824ca489a43a114c63206e.png)

3.漏洞利用(必须以admin管理员用户登录,普通用户无效)

直接在url处写入payload:

panel/visual-mode.json?get=access&type=blocks' UNION ALL SELECT username, password FROM sbr421_members -- -&object=landing_what_is_this&page=index

(type、object和page参数后的value可为任意值type后的值跟单引号闭合),即可得到敏感信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PoPMsjUN-1689907231824)(image-20230711150837539.png)]](https://img-blog.csdnimg.cn/24ebc2e1ccae4b89920c147388f033de.png)

*三、漏洞分析*

*3.1 技术背景*

\

*3.2 代码分析*

字符型注入,参数type用单引号标识,代码未对敏感关键字进行判断,只需单引号闭合即可绕过,从而获取敏感信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-OYothirA-1689907231824)(image-20230714092857021.png)]](https://img-blog.csdnimg.cn/6a7cdd6ffdbb4503a74c2b286054dd17.png)

if (‘blocks’ == $type) {

$object = KaTeX parse error: Expected '}', got 'EOF' at end of input: …', "`name` = '{object}'");

}

$sql = "SELECT IF(`page_name` = '', 'global', 'page'), `access` FROM `{$this->_iaDb->prefix}objects_pages` ";

$sql .= "WHERE `object_type` = '{$type}' && `object` = '{$object}' && `page_name` IN ('', '{$page}')";

- 1

- 2

*3.3 流量分析 **

正常流量:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sTvvP7gS-1689907231824)(image-20230713100437474.png)]](https://img-blog.csdnimg.cn/6bcbdcbd52d24035915e2ea1f02aee0f.png)

攻击流量:

在visual-mode.json?get=access&type=blocks后,紧跟恶意sql注入payload,响应体result部分回显出敏感信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-aCtoQasE-1689907231825)(image-20230712140410552.png)]](https://img-blog.csdnimg.cn/34d53d05cfd4429e9bb868c0cbb815cb.png)

*3.4 绕过方式*

type字段后的值跟单引号闭合,后用“-- -”闭合

*四、漏洞检测*

*4.1 组件版本自检*

以下版本受该漏洞影响:v4.21

目前最高版本:V4.21

*4.2 漏洞触发前提自检*

*4.3 漏洞检测规则、插件编写思路*

以下为该漏洞请求包特征

1.“panel/visual-mode.json?get=access”

2.type字段后单引号闭合,随后跟随恶意的select语句

*4.4 研判建议 **

观察visual-mode.json?get=access&type=blocks后,是否紧跟恶意sql注入payload,若存在,则观察响应体result部分是否回显出敏感信息,若出现,则攻击成功

*五、防范建议*

*5.1 官方修复建议*

官方未更新版本,该漏洞版本为最新版

*5.2 临时修复建议*

写入过滤规则,黑名单等

六、*参考链接*

源码下载url:https://github.com/intelliants/subrion