热门标签

热门文章

- 1The What, Why, and How of Context Length Extension Techniques in Large Language Models

- 2【Anaconda】打开一直卡在loading application_anaconda安装环境loading packages of 卡住

- 3数据归一化处理_2、在第1题的处理的基础上,对其中的speed和height数据进行归一化处理,并绘制这两

- 4linux 升级git

- 5【电影可视化大屏源码】基于python的影片数据爬取与数据分析_python大屏可视化源码

- 6java读写文件大全

- 7扩散模型的发展过程梳理 多个扩散模型理论知识总结/DDPM去噪扩散概率/IDDPM/DDIM隐式去噪/ADM/SMLD分数扩散/CGD条件扩散/Stable Diffusion稳定扩散/LM_adm和ddpm

- 8Educational Codeforces Round 132 div.2 A-F题解

- 9Curator学习笔记(一)- 读写锁

- 10【学习点滴-数据结构-单链表】单链表的就地逆置_单链表的就地逆置的函数是什么

当前位置: article > 正文

Java代码审计——WebGoat XML外部实体注入(XXE)_unexpected character 'b' (code 98) in prolog a

作者:小蓝xlanll | 2024-06-06 18:38:48

赞

踩

unexpected character 'b' (code 98) in prolog a

目录

前言:

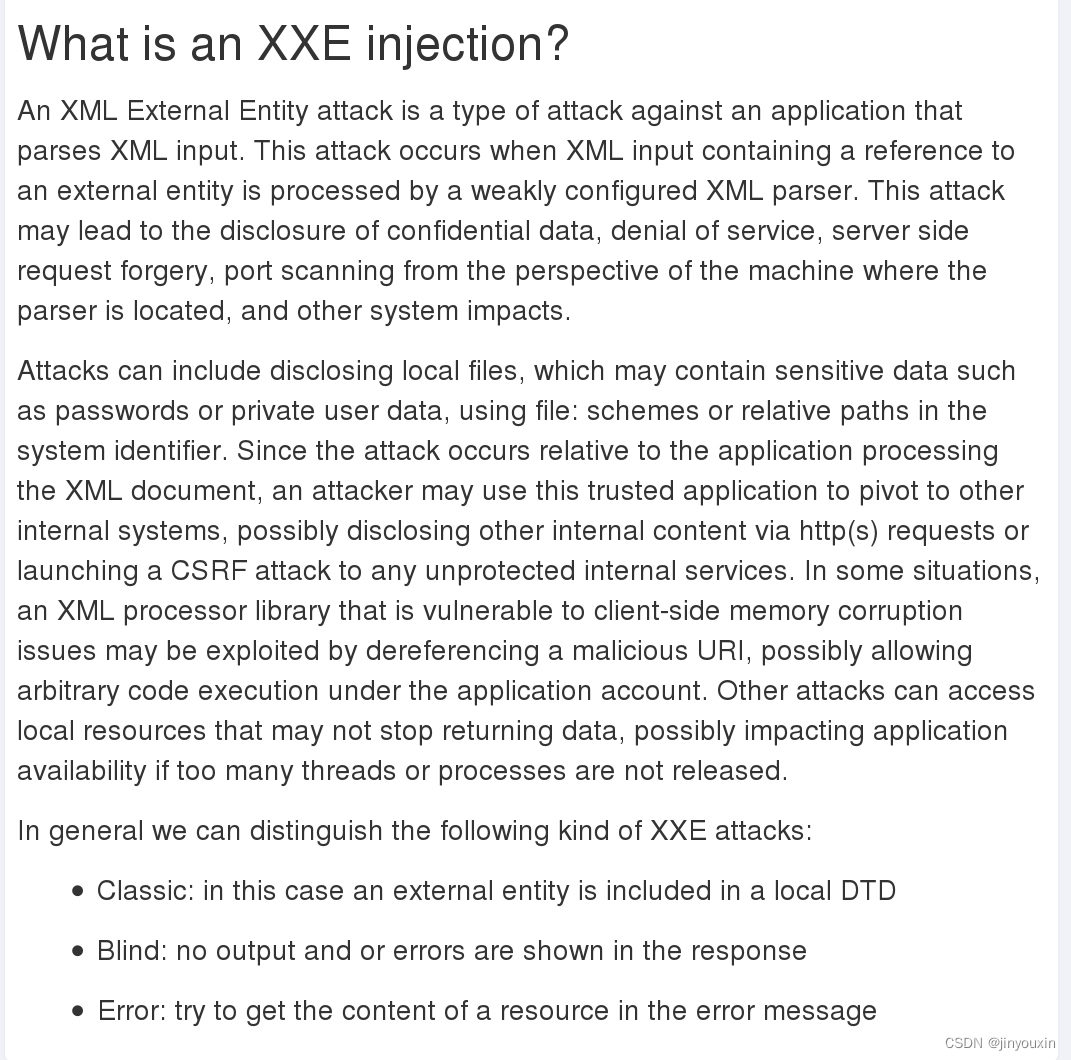

在进行代码分析之前,要先懂漏洞产生的原理,不妨看看这篇文章,WebGoat上面描述的也不错,值得研读。

0x01 Let’s try

我们直接来看一下题目

题目的意思是让我们列出root下的文件,可以看到这里只有一个评论的功能

发现传输的格式是xml,很简单我们引入我们的dtd文件就可以了

- <!DOCTYPE ANY [

- <!ENTITY js SYSTEM "file:///etc/passwd">

- ]>

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/小蓝xlanll/article/detail/682118

推荐阅读

相关标签