- 1【RocketMQ】基本命令_windows rocket怎么启动

- 2Lefthook:高效多语言Git钩子管理器

- 3paddle篇---用yolov3训练voc数据集

- 4正点STM32F407核心板+ESP8266实现简单通信(详细讲解)_esp8266与stm32连接原理图

- 5TF-IDF简单预处理数据_tifid 预处理

- 6(数字IC)低功耗设计入门(四)——RTL级低功耗设计

- 7JavaScript语法、DOM对象和监听事件简介_js 监听dom元素生命周期

- 8数据结构-二叉树的代码实现(详解)_二叉树代码实现

- 9软考高项第四版教程网页版_软考通网页版

- 10SpringBoot项目中使用Redis作为数据缓存,Redis的缓存机制,数据一致性、缓存穿透和缓存雪崩等问题的处理(非关系型数据库技术课程 第十一周作业)_spring boot项目使用redis做库存增减,并且和数据库同步

浅谈防火墙,IPS,APT威胁检测的互补性_apt防火墙

赞

踩

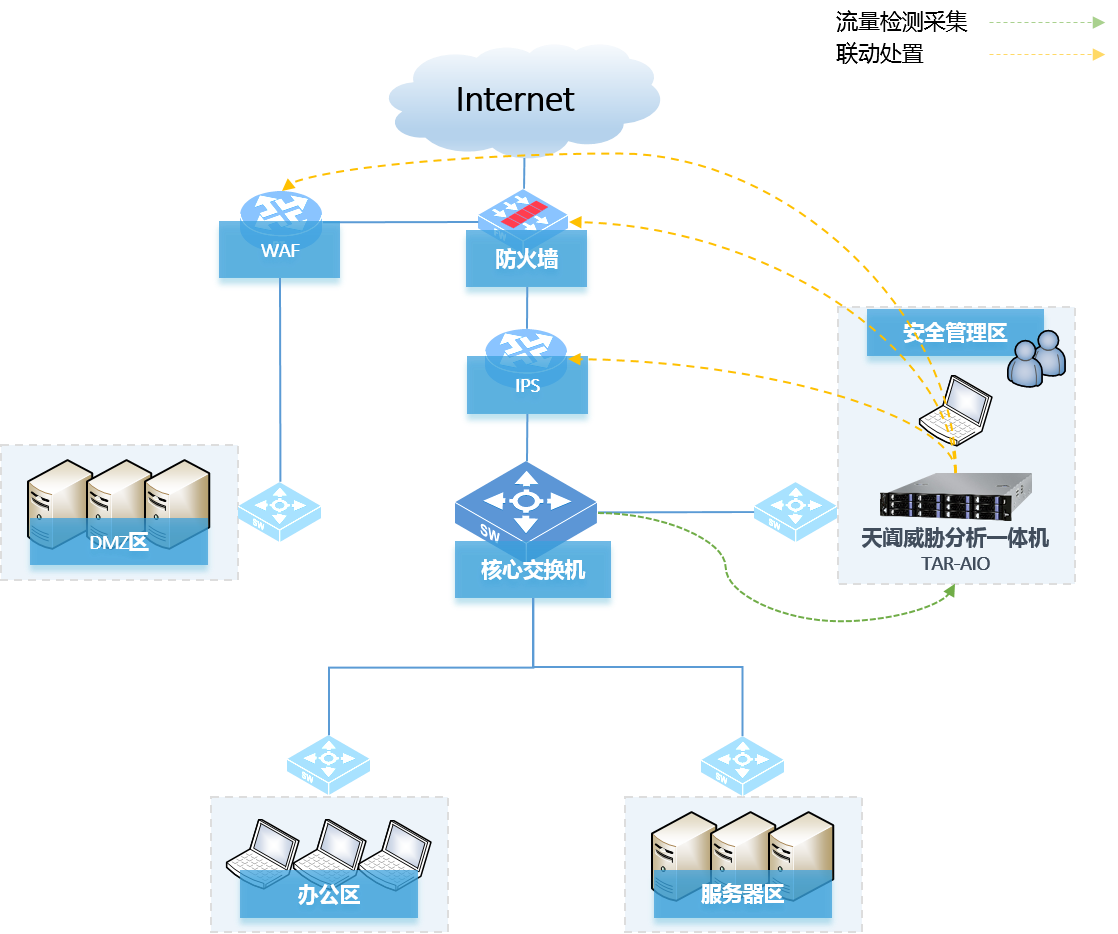

在学习网络安全产品时发现很多产品的目的与功能大同小异都是防范非法流量或威胁,但是既然有产品的差异就有作用的目的的差异,下面浅谈一下三个网络安全产品的差异化与互补点

防火墙

what

防火墙是一种网络安全设备,通常位于网络边界,用于隔离不同安全级别的网络,保护一个网络免受来自另一个网络的攻击和入侵。允许合法流量通过防火墙,禁止非法流量通过防火墙。

如果说路由器与交换机的本质是转发,防火墙的本质是控制。

使用安全区域划分网络---为什么需要防火墙

安全区域指的是具有类似安全要求和安全等级的子网,是防火墙产品的一个特有概念

防火墙默认提供Untrust、Trust、DMZ,通常分别用于连接外网、内网和具有中间状态的DMZ区。

默认情况下,同一个安全区域内的设备可以互相访问,不同安全区域内的设备互访需要开放安全策略。

如果网络被入侵,攻击者只能访问同一个安全区域内的资源,这就把损失控制在一个比较小的范围内。----这也是为什么要把web/邮箱服务器都放置在DMZ区域

----------------

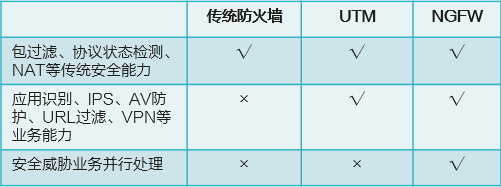

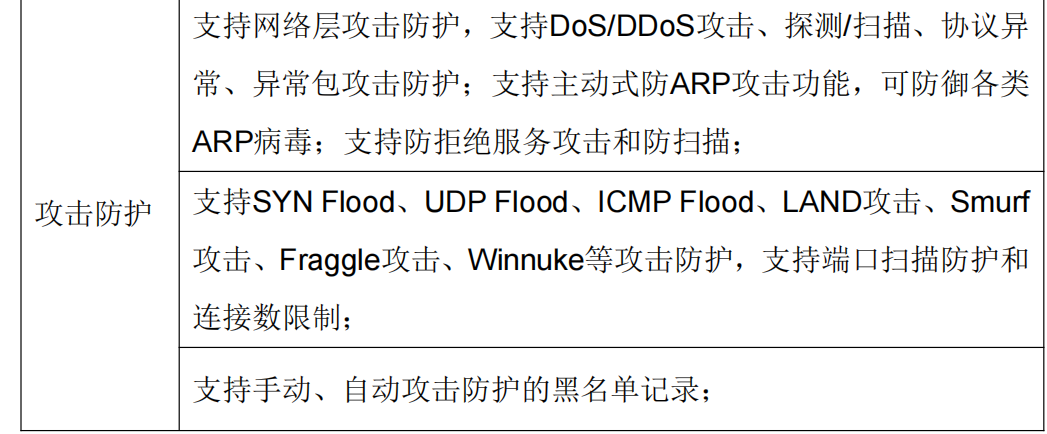

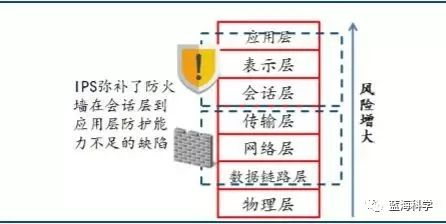

传统防火墙主要是工作在二到四层,不会对报文的载荷进行检查,通过五元组(源/目的IP 源/目的端口 协议号)构成的包过滤技术,来对内外网间的流量进行控制。

对需要转发的数据包,先获取报头信息,然后和设定的规则进行比较,根据比较的结果对数据包进行转发或丢弃。

但是utm(威胁统一管理)与下一代防火墙就能涵盖osi七层安全全覆盖,下一代防火墙的技术是不断集成与发展的,如今又有了AI防火墙,有一天可能一个防火墙就能将所有安全防范机制都集成一身。(但是waf无法被替代,因为针对web攻击的方式有很多而且web服务器特殊性质需要放在DMZ区域)

今天我们只讨论普通防火墙的不足

IPS

IPS是入侵防御系统的简称,传统防火墙虽然能进行包过滤技术来限制流量的进出但是毕竟只工作在网络层及一下,对于正常的流量无法检查其威胁性,因此IPS就是替传统防火墙完成对漏洞攻击、蠕虫病毒、间谍软件、木马后门、溢出攻击、数据库攻击、高级威胁攻击、暴力破解等多种深层攻击行为进行防御

那么IPS是如何检查出威胁的呢?

方法主要有两种吗,互为补充-----

基于签名的检测技术:该方法将网络流量与已知威胁的签名进行匹配。签名代表了入侵行为的特征,如果该流量匹配了签名则判定为入侵行为的恶意流量。

基于异常的检测技术:该方法通过采集网络活动的随机样本,并与基线标准进行比较,来判断是否为入侵行为。基于异常的检测技术比基于签名的检测技术识别范围更广,但也增加了误报的风险。

。。。。整体来看IPS虽然能检测出威胁,但是主要是基于自身所拥有的威胁特征库来进行识别,因此准确识别的基本是已知的威胁,对于未知威胁的甄别仍然无法有效解决

APT威胁检查

既然前两者对于未知的威胁都束手无策,那么APT威胁检测就派上用场了。

APT高级持续性威胁(Advanced Persistent Threat,APT),又叫高级长期威胁,是一种复杂的、持续的网络攻击,包含三个要素:高级、长期、威胁。所以想把这些0 day漏洞能提前发现并记录在库显然不现实

以上是APT威胁的实现过程,但是至于如何识别APT威胁我还不太懂,应该包含很多大数据,算法,特征检测,沙箱技术等知识。。。

此外网络安全态势感知可以通过分析大量的网络流量数据、入侵检测系统报警、恶意软件分析结果等手段,识别出可能存在的APT攻击活动。 通过及时发现APT攻击的迹象,可以及时采取相应的安全防护策略,减少可能的损失。

最后用一张图来让我们更好理解他们之间的互补性。