Windows进阶_活动目录

赞

踩

Windows域

Active Directory:活动目录服务

在早期的时候,所有的计算器都是独立的个体(每台计算机都有自己的用户或组),想要统一管理,在企业中部署活动目录服务器,从而对企业中的所有用户及计算机进行集中管理

部署域环境

一、AD基本概念

1、概述

- 活动目录(Active Directory)是面向Windows Standard Server、Windows Enterprise Server以及 Windows Datacenter Server的目录服务。面向Windows服务器中的目录服务

- Active Directory不能运行在Windows Web Server上,但是可以通过它对运行Windows Web Server的计算机进行管理。

- Active Directory存储了有关网络对象的信息,并且让管理员和用户能够轻松地查找和使用这些信息。

- Active Directory使用了一种结构化的数据存储方式,并以此作为基础对目录信息进行合乎逻辑的分层组织

2、功能

- 服务器及客户端计算机管理:管理服务器及客户端计算机账户,所有服务器及客户端计算机加入域管理并实施组策略。

- 用户服务:管理用户域账户、用户信息、企业通讯录(与电子邮件系统集成)、用户组管理、用户身份认证、用户授权管理等,按省实施组管理策略。

- 资源管理:管理打印机、文件共享服务等网络资源。

- 桌面配置:系统管理员可以集中的配置各种桌面配置策略,如:用户使用域中资源权限限制、界面功能的限制、应用程序执行特征限制、网络连接限制、安全配置限制等。

- 应用系统支撑:支持财务、人事、电子邮件、企业信息门户、办公自动化、补丁管理、防病毒系统等各种应用系统

- 主要将网络中的计算机逻辑上组织到一起集中管理

二、AD相关概念

1、Active Directory

- AD是Windows server中的一种服务

- AD是一个目录数据库,被用来存储用户账户、计算机账户、打印机与共享文件夹等对象,而提供目录服务的组件就是AD域服务器,它负责目录数据库的存储、添加、删除、修改与查询等工作

2、域

- 活动目录的一种实现形式,主要由域控制器和成员计算机组成

- 活动目录是最核心的管理单位

3、域控制器(DC)

- 安装了活动目录的一台计算机(一般为Windows server)

- 一个域可以有多台域控制器

4、名称空间(DNS域名空间)

- 是一个区域的名字(在DNS上新建的一个区域)

- 定位了网络资源(域名资源)的位置

5、对象和属性

- 对象由一组属性组成,它代表的是具体的事物

- 属性就是用来描述对象的数据

6、容器(组织单位、域)

- 是一种特殊的活动目录对象

- 作用是存放对象的空间

7、域组策略(GPO对象)

- 若干策略的集合

- 应用到容器会影响容器内所有的计算机和用户

三、域结构

1、物理结构

-

站点:可以将高速连接的网络中多台域控制放入一个站点(一个站点必须一个GC 全局边路服务器)

- 一个域的域控制器分布在不同的站点中,而站点之间是慢速连接,由于不同站点的域控制器之间会互相复制AD DS数据库,因此要谨慎规划执行复制的时段,尽量在离峰时段执行复制工作,频率不要过高,避免复制时占用站点之间的连接带宽,影响站点之间其他数据的传输效率

- 同一个站点内的域控制器之间是通过快速链路连接在一起的,在复制AD DS数据时,可以实现快速复制。AD DS会设置让同一个站点内、隶属于同一个域的域控制器之间自动执行复制操作,默认的复制频率也要高于不同站点之间的域控制器。

-

域控制器(DC)

2、逻辑结构

- 单域:在网络中只建立了一个域

- 域树:具有连续域名空间的多个域(ying.com du.ying.com)

- 域林:由一个或者多个没有形成连续域名空的域树组成(duyun.com ying.com )

- 组织单位:域内部一种容器(用于存放对象)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-e5Za8wDN-1659150963159)(F:\笔记图片\image-20220715154401457.png)]](https://img-blog.csdnimg.cn/063b698e2db54a358f1242cc4e6370f8.png)

四、域功能级别和林功能级别

1、域功能级别

- 会收到早期域控制器(操作系统)版本影响–(选用版本最小的操作系统)

- 只会影响该域,不会影响到其他域

2、林功能级别

- 会受域功能级别影响

- 会影响到该林的所有域

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-fRpZh56t-1659151037815)(F:\笔记图片\image-20220715155747639.png)]](https://img-blog.csdnimg.cn/fc8b825bedbb485084cbcdaa3fbb9100.png)

五、配置Windows域

1、Windows server 2016服务器(主域控)

- 在服务器中添加AD域服务

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-oK59Z6Na-1659150963160)(F:\笔记图片\image-20220714185532548.png)]](https://img-blog.csdnimg.cn/e0097379796c4673986fb5fa8d7dfcbd.png)

- 将服务器提升到域控制器

- 部署配置:添加新林(网络中没有林也没有域)

- 域控制选项:域功能级别和林功能级别设定,域控制功能(一般情况下第一台域控制器都会安装DNS服务器,网络中第一台域控制一定是全局编录服务器(GC),目录服务器还原模式密码用于恢复活动目录数据时使用)林功能级别 <= 域功能级别

- 其他选项:NetBIOS域名一般为二级域名称(使用默认)

- 路径:活动目录数据库以及日志存放位置

- 检查:无错误可安装

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-BnEsTDeN-1659150963161)(F:\笔记图片\image-20220715170732405.png)]](https://img-blog.csdnimg.cn/8b74eaedec5f4da99a23fb85f5fb0c30.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Et7tfxbo-1659150963161)(F:\笔记图片\image-20220714190815076.png)]](https://img-blog.csdnimg.cn/4538844a20de4bcdaa40d7d630b4572e.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-0TDQZr5V-1659150963162)(F:\笔记图片\image-20220714190731972.png)]](https://img-blog.csdnimg.cn/213b2430d10f42a5a4ae6613ef97a4a0.png)

- 然后一步一步的操作,最后重启计算机,重新设置密码,配置成域

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mLOSLOAR-1659150963162)(F:\笔记图片\image-20220714235046460.png)]](https://img-blog.csdnimg.cn/05f31c9da3c24a13860d075d3a366721.png)

2、Windows 10加入域

- 将同一网段的Windows10加入域(win10的DNS是服务器的ip),设置完重启

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-GNDkVJMg-1659150963162)(F:\笔记图片\image-20220714235657299.png)]](https://img-blog.csdnimg.cn/f8bc9baa48be4009969c4c0b7fc04f68.png)

- 使用域用户登录(duyun)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mloLG1FU-1659150963163)(F:\笔记图片\image-20220715000611598.png)]](https://img-blog.csdnimg.cn/5470735cacc74b6083575a2881b28d40.png)

3、一台Windows server服务器(额外域控)

- 提升为域控制器

- 进行AD域服务配置

- 域控制选项

- 验证:主域控创建对象,辅助域控查看对象

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nV28FqFk-1659150963163)(F:\笔记图片\image-20220715172011859.png)]](https://img-blog.csdnimg.cn/ad38473abf1d496e914cbc4634e46d0b.png)

域认证机制

为什么在域控制器创建了用户在加入域的计算机就可以进行登录?首先了解Windows基本机制,再掌握域认证机制

一、活动目录对象

1、用户

- 当一台 server 部署了活动目录服务后成为域控制器,从而 server 上的用户将不再是本地帐户,而变成了域用户

- 在这里打开 管理工具→Active Directory 用户和计算机 进行管理

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-460cuW5B-1659150963163)(F:\笔记图片\202203210102877.png)]](https://img-blog.csdnimg.cn/cb62c850833045f8b19e95514159210c.png)

2、组

-

组的作用域

- 本地域组:针对本地域,使用范围是本域

- 全局组:管理日常维护的目录对象(使用范围整个林以及信任域)

- 通用组:身份信息记录在全局编录中,查询速度快(使用范围整个林以及信任域)

-

组的类型

- 安全组:用来设置访问权限

- 通讯组:用于电子邮件通信

3、组织单位(OU)

- OU也是AD中的容器(容器是用来存放对象的 用户或者计算机)

- 针对用户实施策略时使用OU

二、Windows基本认证

NTLM认证协议

基本介绍

- NTLM是NT LAN Manager的缩写,NTLM 是指 telnet 的一种验证身份方式,即问询/应答身份验证协议,是 Windows NT 早期版本的标准安全协议,Windows 2000 支持 NTLM 是为了保持向后兼容。Windows 2000内置三种基本安全协议之一

- Windows早期的认证方式,目前所采用的是Kerberos认证

认证过程

NTLM使用在Windows NT和Windows 2000 Server(or later)工作组环境中(Kerberos用在域模式下)。在AD域环境中,如果需要认证Windows NT系统,也必须采用NTLM

1)用户通过输入Windows帐号和密码登录客户端主机。在登录之前,客户端会缓存输入密码的哈希值,原始密码会被丢弃(“原始密码在任何情况下都不能被缓存”,这是一条基本的安全准则)。成功登录客户端Windows的用户如果试图访问服务器资源,需要向对方发送一个请求。该请求中包含一个以明文表示的用户名

2)服务器接收到请求后,生成一个16位的随机数。这个随机数被称为Challenge或者Nonce。服务器在将该Challenge发送给客户端之前,该Challenge会先被保存起来。Challenge是以明文的形式发送的

3)客户端在接收到服务器发回的Challenge后,用在步骤一中保存的密码哈希值对其加密,然后再将加密后的Challenge发送给服务器

4)服务器接收到客户端发送回来的加密后的Challenge后,会向DC(Domain)发送针对客户端的验证请求。该请求主要包含以下三方面的内容:客户端用户名;客户端密码哈希值加密的Challenge和原始的Challenge

5)DC根据用户名获取该帐号的密码哈希值,对原始的Challenge进行加密。如果加密后的Challenge和服务器发送的一致,则意味着用户拥有正确的密码,验证通过,否则验证失败。DC将验证结果发给服务器,并最终反馈给客户端

三、Windows域认证

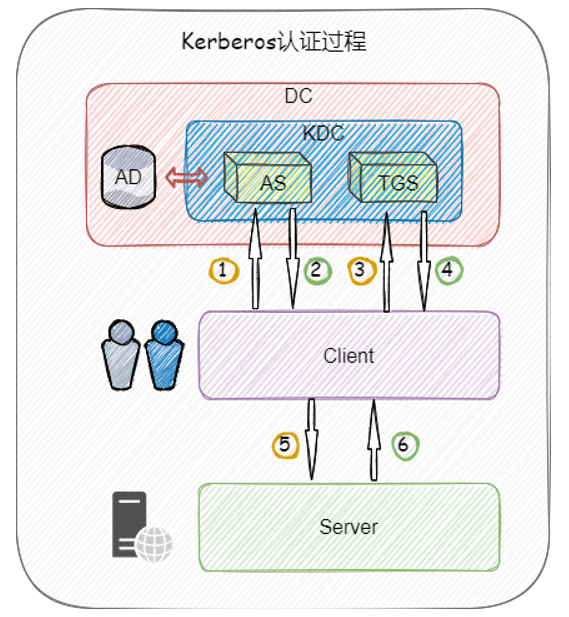

Kerberos认证协议

相关名词

- 域控制器(Domain Controller,DC):在域中至少有一台服务器负责每一台联入网络的电脑和用户验证工作

- 密钥分发中心(Key Distribution Center,KDC):KDC维护着域中所有安全主体(Security Principal)账户信息数据库,负责管理票据、认证票据、分发票据。

- 帐户数据库(Account Database,AD):一个类似于 Windows本机SAM的数据库,存储了域内所有网络对象的凭证,也存储所有Client的白名单,在白名单中的 Client才可以申请到TGT。

- 身份验证服务(Authentication Service,AS):用于生成TGT的服务。

- 票据发放服务(Ticket Granting Service,TGS):用于生成某个服务的ticket

- 认证票据(Ticket Granting Ticket,TGT):可以理解为入场券,通过入场券能够获得票据,是一种临时凭证的存在。

- 票据(Ticket):网络对象互相访问的凭证。

- Master Key :长期密钥(被 Hash加密的用户密钥),这里指 NTLM Hash,简单理解就是Windows加密过的密码口令。

- Session Key :短期会话密钥。

- krbtgt 账户:每个域控制器都有一个 krbtgt的用户账户,是 KDC的服务账户,用来创建票据授予服务(TGS)加密的密钥。

Kerberos中的角色

- Client:客户据

- Server:需要访问的服务

- KDC (DC) :认证服务器,一般为域控制器(DC)

认证过程

1)Client向KDC的AS服务发送请求,希望获取访问Server的权限。 KDC收到请求后,通过在帐户数据库AD中存储黑名单和白名单来区分Client是否可信。确认成功后,AS返回TGT给Client。

2)Client得到了TGT后,继续向KDC的TGS服务发送请求,希望获取访问 Server的权限。KDC通过客户端请求信息中的TGT判断客户端是否拥有权限,确认成功返回访问Server的权限ticket。

3)Client得到ticket后,Client与Server二者进行相互验证,成功后,Client就可以访问Server的资源。

详细认证过程

1)Client 发送 AS Request 给 AS 。

AS Request 大致内容:

- Pre-authentication data :一个使用 Client 的 Master key加密过的 Timestamp(时间戳),用于证明自己是所发送用户名对应的那个用户。

- Client name & realm:Domain name\Client name ,Client标识,用于 KDC 从 AD 中查找 Client 的 Master key 。

- Server Name :KDC TGS 的 Server Name 。

2)AS 接收到 Client 的请求信息,需要验证发送方是否为本人,而AS 只需从 AD 中获取 Client 对应的 Master Key 对 Pre-authentication data 进行解密验证其是否为合法的 Timestamp,若验证合格,则说明发送方在 AD 中且其密钥正确。但是当 Timestamp 比当前的时间偏差过多或者 Timestamp 早于上次认证时间点,AS 会直接拒绝。

验证通过后,AS 将 AS Response 发送给 Client。主要包括请求 Client 的 Master Key加密过的 Session Key 和被 KDC用户(krbtgt 帐户)使用其自己的 NTLM Hash 加密的 TGT 。

TGT 的大致内容如下:

- Session Key :KDC 生成的一个随机字符串,用于后续 Client与TGS 服务之间的通信。

- Client name & realm :Domain name\Client 。

- Server name & realm: 简单地说就是 Domain name\Server , Client 访问的 Server 。

- End Time :TGT 到期时间。

3)Client 使用自己的Master Key 可以将 AS返回的加密过后的 Session Key 解密,得到Session Key。而后发送TGS Request 给 TGS ,请求Ticket

TGS Request 大致内容如下:

- Authenticator :使用 Session Key加密的Clien info(Client标识等信息)和 Timestamp(时间戳)。

- TGT

- Client info :Domain name/ Client 。

- Server info :Client 要访问的 Server 的信息 。

- Timestamp :时间戳 。

4)TGS 收到TGS Request ,通过自己的 Master Key(NTLM Hash) 对 TGS Request 中的 TGT 进行解密,得到Session Key ,而后使用Session Key 解密 Authenticator 进行相关验证,验证成功后 TGS 向 Client 发送 TGS Response 。TGS Response 主要包括两个部分,使用Session Key(KDC-Client) 加密过的用于 Client 和 Server 通信的Session Key (Server-Client )与使用 Server 的 Master Key 进行加密的Ticket

Ticket大致内容如下:

- Session Key : 用于 Client 和 Server 通信的Session Key 。

- Client name & realm : Domain name\Client 。

- End time : Ticket的到期时间。

5)Client 通过Session Key(KDC-Client)进行解密将 TGS Response 中用于与Server通信的Session Key (Server-Client )获取到。而后 Client 向 Server请求服务,发送Request其中包含Ticket,Server Session Key加密的Client info与Timestamp,还包含一个 Flag 用于表示 Client 是否需要进行双向验证。

6)Server通过使用自己的 Master Key 解密用户请求中的 Ticket 得到 Session Key(Server-Client ),使用 Session Key(Server-Client )解密Client加密后的信息(Client info与Timestamp)进行验证,验证成功后,让 Client 访问需要访问的资源。

若Client 需要进行双向验证,验证成功后,返回给 Client 使用 Session Key(Server-Client )得到新时间戳并验证其是否正确。验证通过的话则Client可以信任该Server,可以发送服务请求。

校验通过后,该票据会一直存在Client的内存中。

域组策略应用

一、域组策略

1、组策略介绍

一组策略的集合,用于同意修改系统、设置程序

策略只能够应用到对应的容器中

2、组策略优点

减小管理成本、减少用户单独配置错误的可能性、可以针对特定对象设置特定的策略

3、组策略对象GPO

- 存储组策略的所有配置信息,是AD中的一种特殊对象

- 默认GPO

- 默认域策略:影响域中所有的用户和计算机

- 默认域控制器策略:影响组织单位“Domain Controllers”中所有的用户和计算机

- GPO链接应用:只能链接到站点、域、OU(组织单位)上

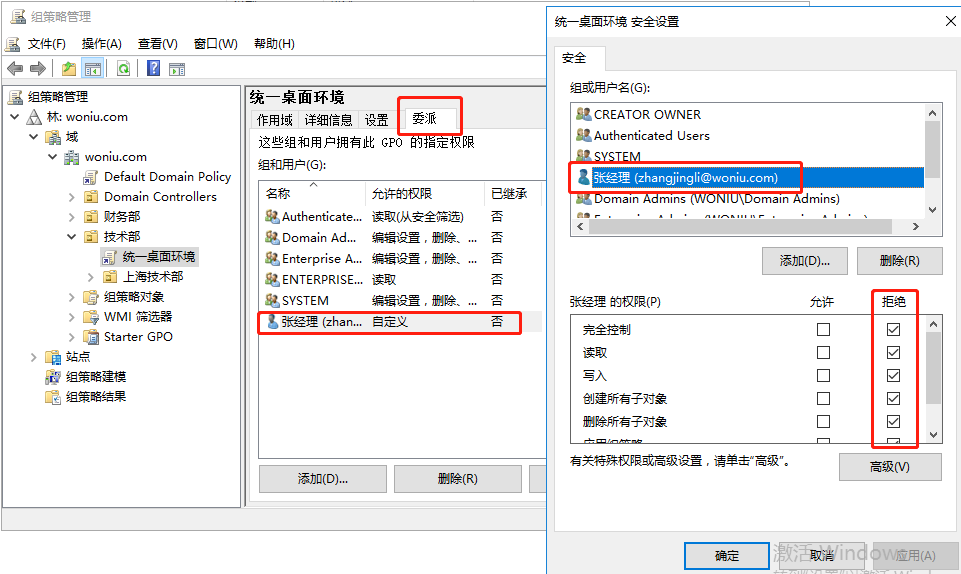

二、域组策略应用案例

1、域组策略基本操作

ying组织单位下的全是统一桌面

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7nohwNaG-1659150963164)(F:\笔记图片\image-20220715103709710.png)]](https://img-blog.csdnimg.cn/f94d063c7fe9409ba09bc972d1d401db.png)

要记得 gpupdate/force 更新策略

在ying组织单位下的用户都使用该壁纸

三、域策略应用规则

1、策略继承与阻止

- 下级策略默认会继承上级容器的GPO

- 子容器可以组织继承上级容器的GPO

2、策略强制生效和筛选

-

强制生效

-

上级容器强制下级容器执行其GPO设置

-

-

“强制生效”会覆盖“阻止继承”设置

-

-

-

筛选

- 可阻止一个GPO应用于容器内的特定计算机或用户

-

3、组策略应用顺序

-

LSDOU(本地、站点、域、组织单位)逐级递增

- 最先应用本地组策略

- 如果有站点组策略,则应用

- 接着应用域策略

- 最后应用OU策略

Windows防火墙

防火墙基本及操作

一、防火墙介绍

1、概述

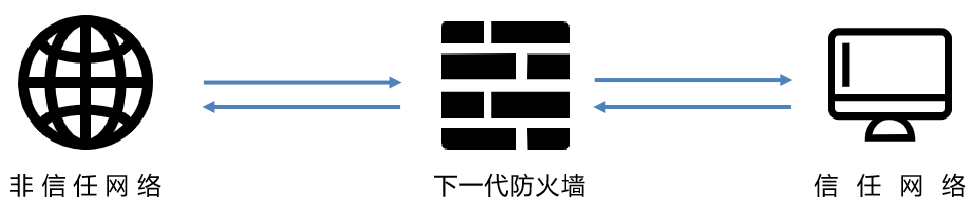

- 防火墙技术主要式通过有机结合各类用于安全管理与筛选的软件或硬件设备,体现形式采用规则的方式,从而帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料和信息安全的一种技术

- 一般情况下将防火墙放置区域的边界,从而保护整个区域的安全性

- 用通信语言来定义,防火墙主要用于保护一个网络区域免受来自另一个网络区域的网络攻击和网络入侵行为。因其隔离、防守的属性,灵活应用于网络边界、子网隔离等位置,具体如企业网络出口、大型网络内部子网隔离、数据中心边界等等。

- 网络区域的划分:

- 内网接入区

- 外网接入区

- 服务器区

- 运维管理区

- 核心区(放的是汇聚设备)

2、分类

物理特性分类

- 软件防火墙(Windows defender 、 Linux iptables 、 Linux firewalld)

- 硬件防火墙(Cisco ASA 华为USG 启明星辰[天清汉马] 深信服[AF] 安恒[明御安全网关]等等)

性能划分:百兆级、千兆级、万兆级等等

结构划分:单一主机、路由集成、分布式等等

技术划分:包过滤、应用代理、状态检测等等

3、防火墙常见功能

- 访问控制(防火墙是一种高级的访问控制设备)

- 地址转化(部署再区域之间)

- 网络环境支持(DHCP环境、动态路由环境、VLAN环境等等)

- 带宽管理QOS(服务访问质量,可以根据业务的不同进行不同的流量/带宽分配,确保关键性业务的运行)

- 入侵检测和防御

- 用户认证

- 高可用(HA/VRRP,双机、多机/冷备、热备)

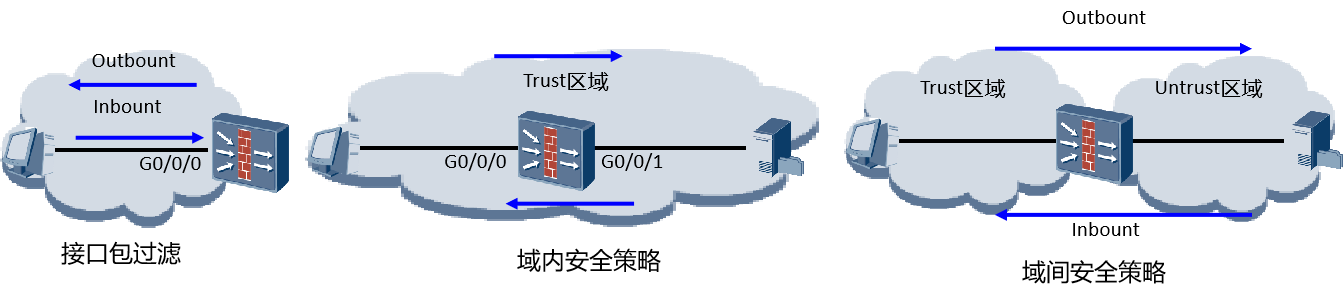

4、防火墙的策略

防火墙本质是控制和防护,防火墙的工作原理是通过设置安全策略,来进行安全防护

- 定义:按照一定的规则,对流量进行检测的策略,规则的本质是包过滤(过滤第三和第四层的流量,基于数据的五元组)

- 应用:对跨防火墙的网络互访进行控制、对设备本身的访问进行控制

二、防火墙历史

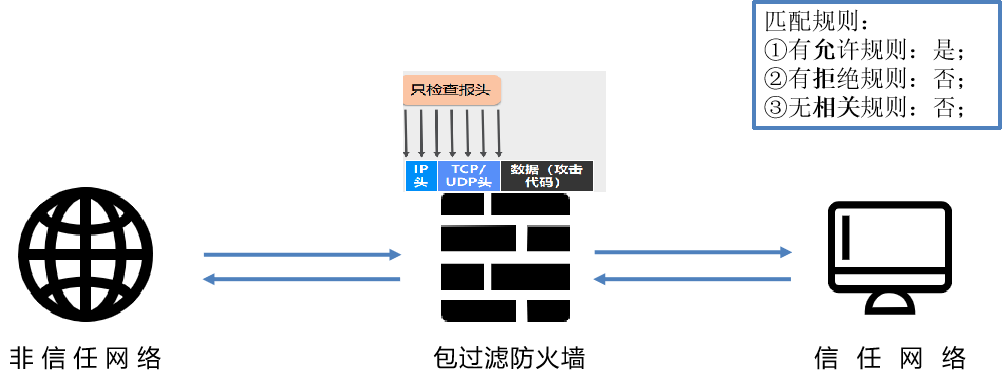

1、包过滤防火墙

-

判断信息:数据包的五元组(源ip、目的ip、协议类型、源port、目的port)

-

工作范围:网络层、传输层(3-4层)

-

与路由器区别:普通的路由器只检查数据包的目的地址,并选择一个到达目的地址的最佳路径。防火墙除了要决定目的路径以外还需要根据已经设定好的规则进行判断“是与否”

-

技术应用:包过滤技术

-

优点:对于小型站点容易实现,处理速度快,价格便宜

-

缺点:规则表很快很变得庞大复杂难以运维,只能基于数据的五元组

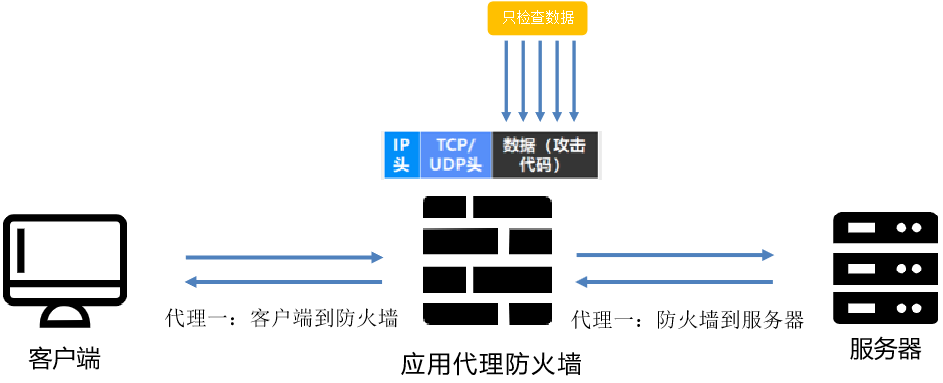

2、应用代理防火墙

- 判断信息:应用层数据(http、https、dns、dhcp、ftp…)

- 工作范围:应用层(7层中的应用层)

- 与包过滤区别:包过滤防火墙工作再3-4层,只对数据的报头进行规则表匹配;应用代理防火墙工作在第7层,对所有的应用层信息包进行检查,每个应用需要添加对应的代理服务

- 技术应用:应用代理技术

- 优势:检查应用层的数据

- 劣势:检测效率低下、配置运维难度极高、可伸缩性差

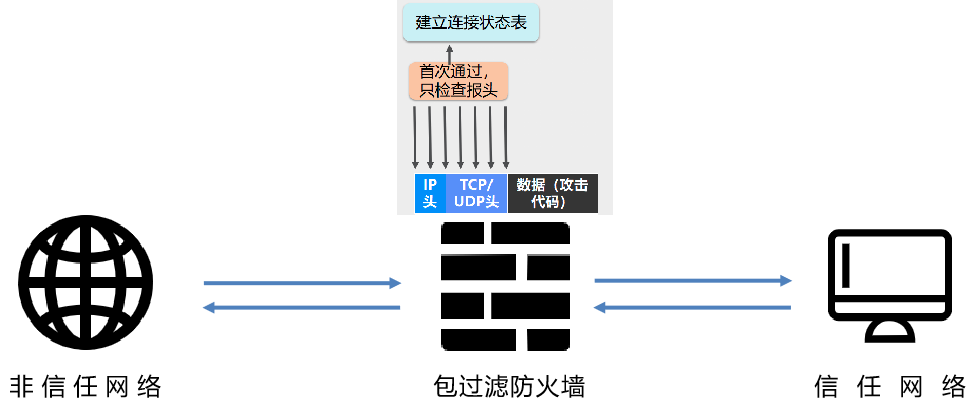

3、状态检测防火墙

- 判断信息:IP地址、Port、TCP标记

- 工作范围:数据链路层、网络层、传输层(2-4层)

- 与包过滤区别:包过滤防火墙工作基于3-4层,通过检验报头进行规则表匹配。状态检测防火墙是包过滤防火墙的升级版,一次检查建立状态表,后期直接按状态表放行。

- 技术应用:状态检测技术

- 优势:主要检查3-4层能够保证效率,对TCP防御较好

- 劣势:应用层控制较弱,不检查数据区

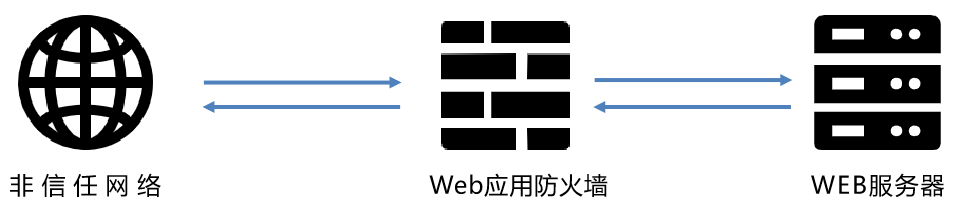

4、web应用防火墙(WAF)

-

判断信息:http协议数据(request请求和response响应)

-

工作范围:应用层(7层)

-

目的:防止基于应用层的攻击影响web应用系统

-

主要技术原理:

- 代理服务:会话双向代理、用户与服务器不产生直接链接、对于DDOS攻击可以抑制

- 特征识别:通过正则表达式的特征库进行特征识别

- 算法识别:针对攻击方式进行模式化识别,如SQL注入、DDOS、XSS等等

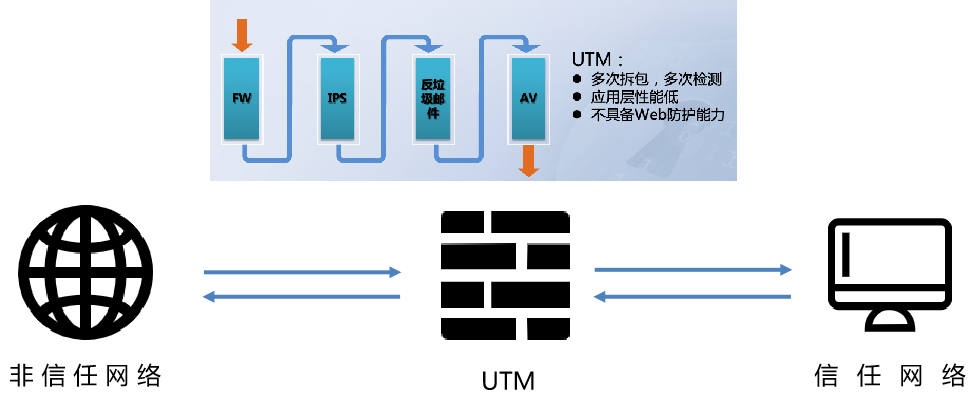

5、多合一网关(UTM)

- 包含功能:FW(防火墙)、IDS(入侵检测)、IPS(入侵防御)、AV(防病毒)

- 工作范围:2-7层(不具备web应用防护能力)

- 目的:将多种安全问题通过一台设备解决

- 优点:功能多合一有效降低了硬件成本、人力成本、时间成本

- 缺点:模块串联检测效率低,性能消耗大

6、下一代防火墙(NGFW)

- 包含功能:FW(防火墙)、IDS(入侵检测)、IPS(入侵防御)、AV(防病毒)、WAF(web应用防火墙)

- 工作范围:2-7层(不具备web应用防护能力)

- 和UTM的区别:与UTM相比增加的web应用防护功能;UTM是串行处理机制,NGFW是并行处理机制;NGFW的性能更强,管理更高效

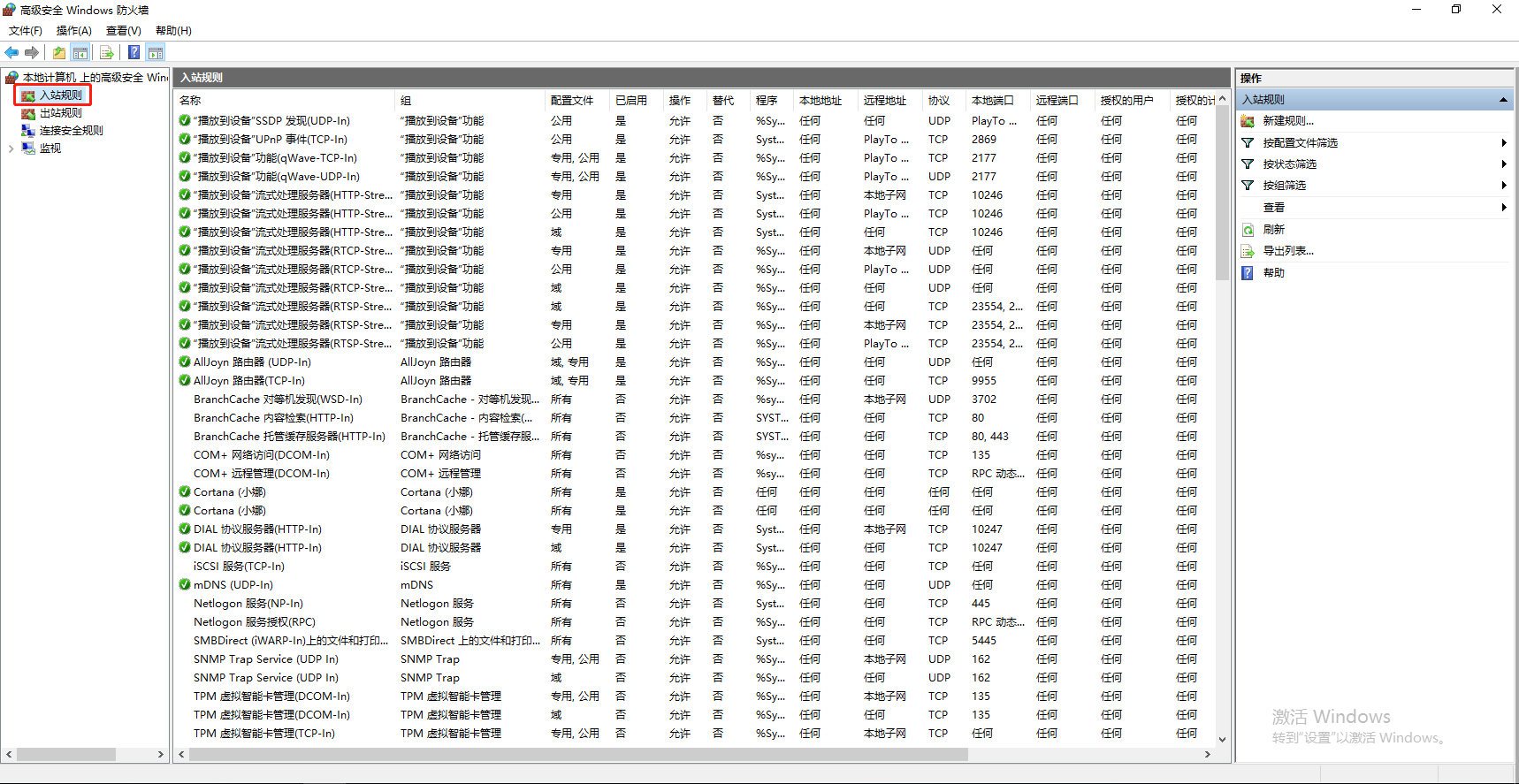

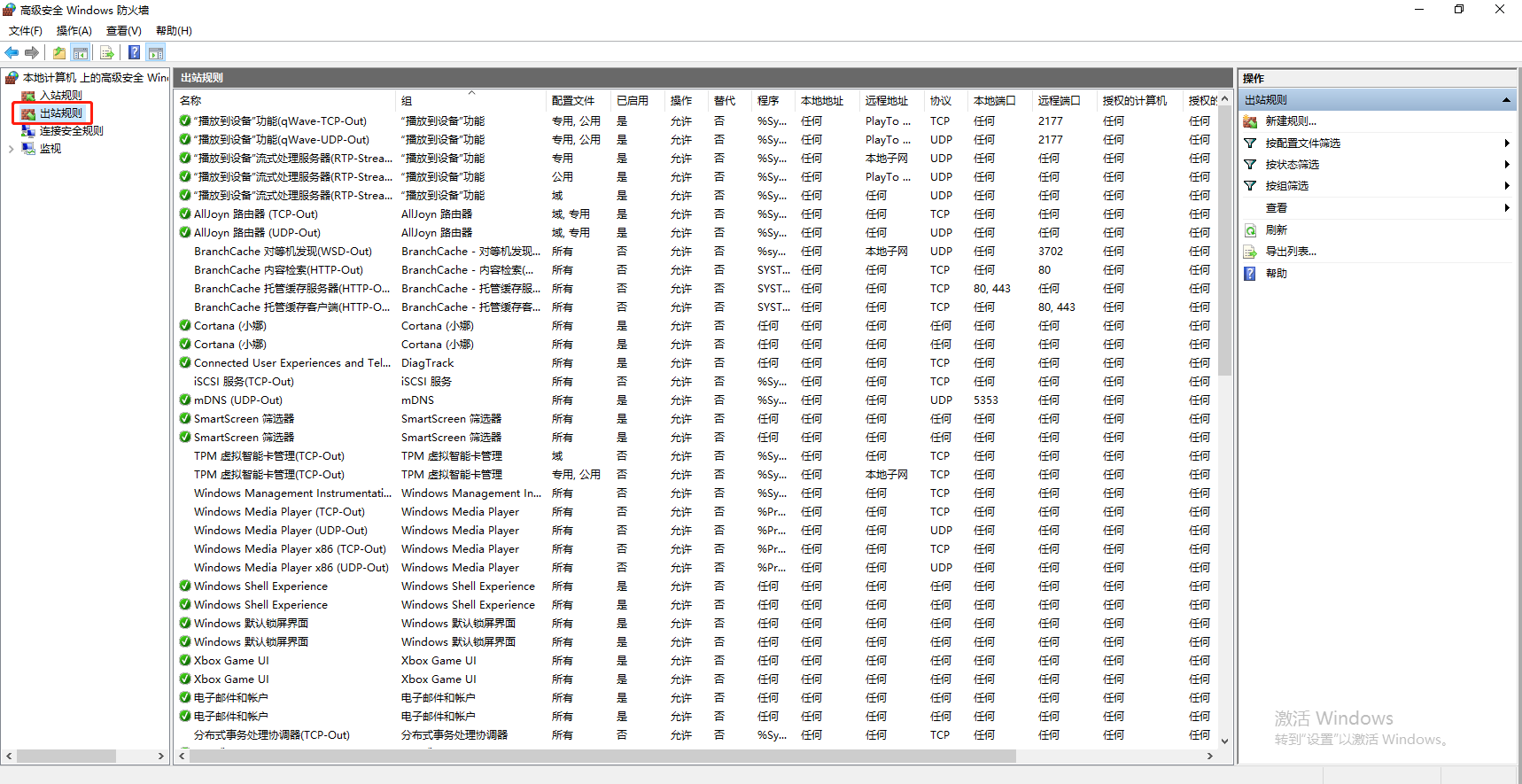

Windows Defender

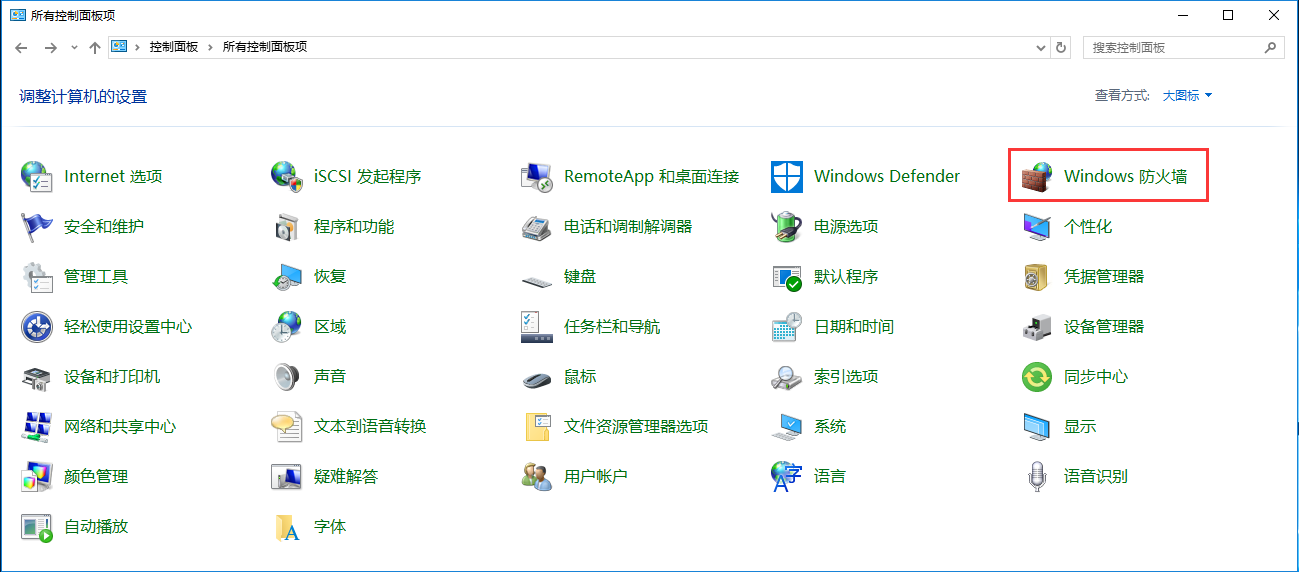

一、图形化操作

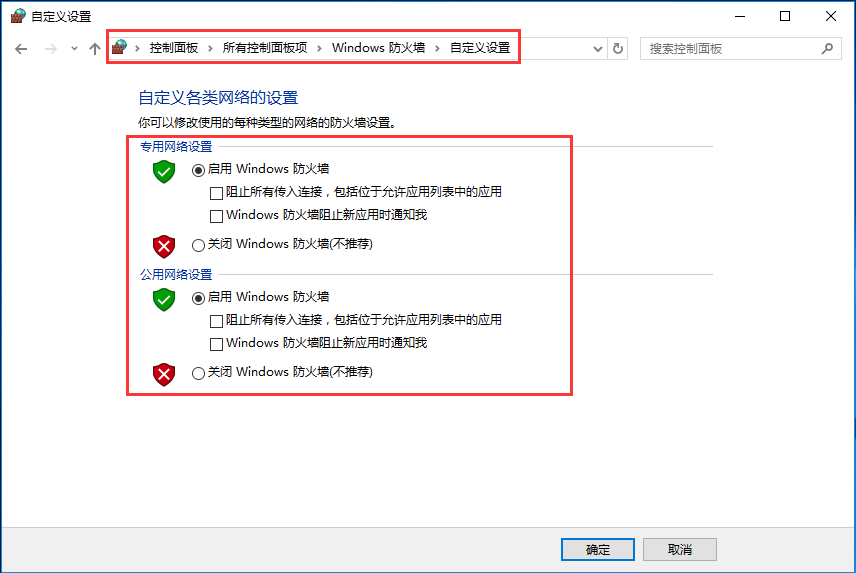

打开防火墙

启动或关闭防火墙

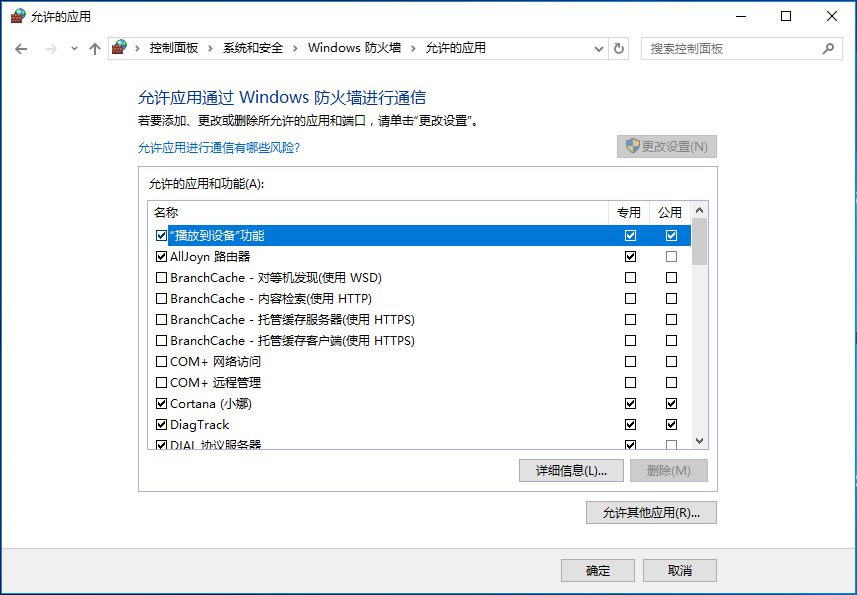

允许应用

添加入站和出站规则

二、命令行操作

1、语法规则

C:\Users\26737>netsh advfirewall firewall

下列指令有效:

此上下文中的命令:

? - 显示命令列表。

add - 添加新入站或出站防火墙规则。

delete - 删除所有匹配的防火墙规则。

dump - 显示一个配置脚本。

help - 显示命令列表。

set - 为现有规则的属性设置新值。

show - 显示指定的防火墙规则。

若需要命令的更多帮助信息,请键入命令,接着是空格,

后面跟 ?。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

2、基本操作

启用和关闭Windows Defender高级安全防火墙

netsh advfirewall set allprofiles state on #开启

netsh advfirewall set allprofiles state off #关闭

- 1

- 2

查询防火墙规则

netsh advfirewall firewall show rule name

- 1

还原默认策略(重置防火墙)

netsh advfirewall reset

- 1

设置日志记录

netsh advfirewall set currentprofile logging filename "路径"

- 1

导出和导入防火墙设置

netsh advfirewall export "C:\temp\WFconfiguration.wfw" #导出

netsh advfirewall import "C:\temp\WFconfiguration.wfw" #导入

- 1

- 2

3、创建入站或者出站规则

C:\Users\26737>netsh advfirewall firewall add rule 用法: add rule name=<string> #规则名称 dir=in|out #指定入站还是出战 action=allow|block|bypass #指定动作(允许 阻止 只允许安全) [program=<program path>] #指定程序路径 [service=<service short name>|any] #指定服务名称或所有服务 [description=<string>] #指定描述 [enable=yes|no (default=yes)]#是否启用策略,默认为启用 [profile=public|private|domain|any[,...]]#指定应用网络场景(公共网络、专用网络、域环境网络、所有....) [localip=any|<IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>]#指定本地IP [remoteip=any|localsubnet|dns|dhcp|wins|defaultgateway| <IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>]#指定目标IP [localport=0-65535|<port range>[,...]|RPC|RPC-EPMap|IPHTTPS|any (default=any)] #指定本地端口 [remoteport=0-65535|<port range>[,...]|any (default=any)] #指定远程端口 [protocol=0-255|icmpv4|icmpv6|icmpv4:type,code|icmpv6:type,code| tcp|udp|any (default=any)]#指定协议 [interfacetype=wireless|lan|ras|any]#指定接口类型(无线、局域网、远程访问、所有) [rmtcomputergrp=<SDDL string>]#远程计算机组 [rmtusrgrp=<SDDL string>]#远程用户组 [edge=yes|deferapp|deferuser|no (default=no)]#Edge 只能为入站规则指定 [security=authenticate|authenc|authdynenc|authnoencap|notrequired (default=notrequired)] 为不具有封装的 messenger.exe 添加入站规则: netsh advfirewall firewall add rule name="allow messenger" dir=in program="c:\programfiles\messenger\msmsgs.exe" security=authnoencap action=allow 为端口 80 添加出站规则: netsh advfirewall firewall add rule name="allow80" protocol=TCP dir=out localport=80 action=block 为 TCP 端口 80 通信添加需要安全和加密的入站规则: netsh advfirewall firewall add rule name="Require Encryption for Inbound TCP/80" protocol=TCP dir=in localport=80 security=authdynenc action=allow 为 messenger.exe 添加需要安全的入站规则: netsh advfirewall firewall add rule name="allow messenger" dir=in program="c:\program files\messenger\msmsgs.exe" security=authenticate action=allow 为 SDDL 字符串标识的组 acmedomain\scanners 添加 经过身份验证的防火墙跳过规则: netsh advfirewall firewall add rule name="allow scanners" dir=in rmtcomputergrp=<SDDL string> action=bypass security=authenticate 为 udp- 的本地端口 5000-5010 添加出站允许规则 Add rule name="Allow port range" dir=out protocol=udp localport=5000-5010 action=allow

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

4、删除规则

C:\Users\26737>netsh advfirewall firewall delete rule 用法: delete rule name=<string> [dir=in|out] [profile=public|private|domain|any[,...]] [program=<program path>] [service=<service short name>|any] [localip=any|<IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>] [remoteip=any|localsubnet|dns|dhcp|wins|defaultgateway| <IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>] [localport=0-65535|<port range>[,...]|RPC|RPC-EPMap|any] [remoteport=0-65535|<port range>[,...]|any] [protocol=0-255|icmpv4|icmpv6|icmpv4:type,code|icmpv6:type,code| tcp|udp|any] 示例: 删除本地端口 80 的所有入则: netsh advfirewall firewall delete rule name=all protocol=tcp localport=80 删除名为 "allow80" 的规则: netsh advfirewall firewall delete rule name="allow80"

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

5、修改规则

C:\Users\26737>netsh advfirewall firewall set rule 用法: set rule group=<string> | name=<string> [dir=in|out] [profile=public|private|domain|any[,...]] [program=<program path>] [service=service short name|any] [localip=any|<IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>] [remoteip=any|localsubnet|dns|dhcp|wins|defaultgateway| <IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>] [localport=0-65535|<port range>[,...]|RPC|RPC-EPMap|IPHTTPS|any] [remoteport=0-65535|<port range>[,...]|any] [protocol=0-255|icmpv4|icmpv6|icmpv4:type,code|icmpv6:type,code| tcp|udp|any] new [name=<string>] [dir=in|out] [program=<program path> [service=<service short name>|any] [action=allow|block|bypass] [description=<string>] [enable=yes|no] [profile=public|private|domain|any[,...]] [localip=any|<IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>] [remoteip=any|localsubnet|dns|dhcp|wins|defaultgateway| <IPv4 address>|<IPv6 address>|<subnet>|<range>|<list>] [localport=0-65535|RPC|RPC-EPMap|any[,...]] [remoteport=0-65535|any[,...]] [protocol=0-255|icmpv4|icmpv6|icmpv4:type,code|icmpv6:type,code| tcp|udp|any] [interfacetype=wireless|lan|ras|any] [rmtcomputergrp=<SDDL string>] [rmtusrgrp=<SDDL string>] [edge=yes|deferapp|deferuser|no (default=no)] [security=authenticate|authenc|authdynenc|notrequired] 示例: 根据名称为 "allow80" 的规则更改远程 IP 地址: netsh advfirewall firewall set rule name="allow80" new remoteip=192.168.0.2 启用带有分组字符串 "Remote Desktop" 的组: netsh advfirewall firewall set rule group="remote desktop" new enable=yes 为 udp- 更改规则 "Allow port range" 上的本地端口 Set rule name="Allow port range" dir=out protocol=udp localport=5000-5020 action=allow

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-klSzPrAh-1659150963158)(F:\笔记图片\image-20220715153836419.png)]](https://img-blog.csdnimg.cn/23af4ecd49754cde9beae6316b17349f.png)