- 1python+numpy实现DNN神经网络框架(底层原理)_python ndn

- 2Prometheus监控云上MySQL_mysql_global_status_questions

- 3centos7配置zookeeper本地模式与集群模式的详细教程_zookeeper standalone 启动

- 4prometheus 监控mysql数据库_prometheus监控mysql

- 5C语言实现二叉树_c语言2叉树数组实现

- 6xtrabackup全量备份与全量恢复_xtrabackup 全量恢复

- 7flask-17 flask-sqlalchemy查询

- 8RabbitMQ灵活运用,怎么理解五种消息模型_rabbitmq五种消息模型

- 9Softmax中温度(temperature)参数_softmax temperature

- 104000万蛋白结构训练,西湖大学开发基于结构词表的蛋白质通用大模型,已开源

网络安全→_黑洞vnp

赞

踩

防火墙原理

对区域间流量执行控制。

状态检测防火墙。

默认区域

华为:local, trust, untrust, dmz

思科:local, inside, outside, dmz

能将多个接口加入同一个区域,但是一个接口只能属于一个区域。

不通区域内的流量通信默认不允许通过。

接口下的管理协议(一般为Telnet/SSH/HTTP/HTTPS/ICMP)策略优先。

设备初始化

管理员与管理员角色关联

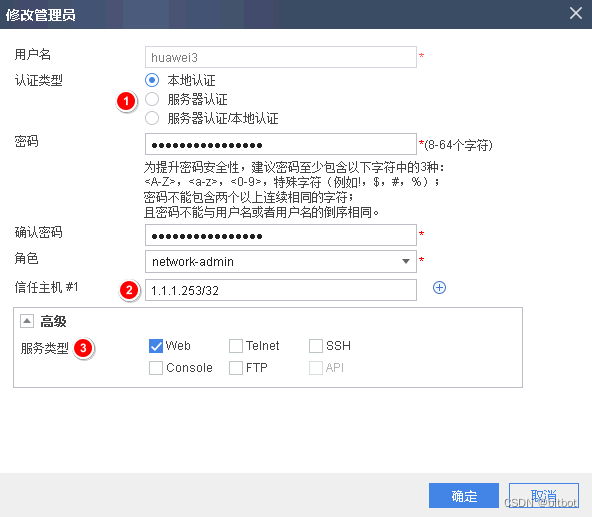

创建管理员

图形化配置

认证类型:

- 本地认证

用户名密码存储在本地 - 服务器认证

用户名密码存储在外部服务器上

信任主机:

指使用该账号的终端IP必须匹配配置的IP地址

命令行配置

命令行等级与管理员角色的对应关系

等级0

图形化没有对应的管理员角色

等级1

图形化对应的配置只读(监控)管理员角色

等级2

图形化对应的配置管理员角色

等级3

图形化对应的系统管理员角色

等级4-15

与等级3权限一致

图形化界面配置的管理员角色,优先级高于命令行界面配置的等级!

命令配置完整流程(应急)

- aaa

- manger-user 用户名

- level 0-15

- password

- service-type

设备管理

图形化管理

http/https

命令行管理

工具:SecureCRT、xShell、Putty、MobaXterm

方式:Console(使用本地账号)、Telnet(不推荐)、Stelnet

Stelnet配置流程:

① 对应管理接口必须激活SSH

② VTY线路必须允许SSH协议

③ 对应账号激活SSH服务功能

④ 创建RSA密钥对

⑤ 被管理设备激活SSH功能

Ping测试

文件管理

current-configuration - 没有保存,在内存中,关机即丢失

saved-configuration - 保存的配置,在Flash中,关机不会丢失

更新

数据库更新或系统更新

本地更新或联网更新

接口

二层接口配置逻辑

1)物理接口转换为二层接口

2)配置接口模式

3)划分VLAN/放行VLAN

4)创建VLAN_IF接口,配置IP地址

5)允许对应服务(依据需求决定配置)

6)将对应的接口划入到对应的区域

以太网链路聚合

1)创建VLAN

2)激活物理接口(默认激活)

3)创建与配置聚合接口(eth-trunk)

4)划分接口到聚合接口

5)创建聚合子接口

6)配置聚合子接口

① 封装VLAN

② IP地址

③ 允许对应的服务

7)将对应的接口划入到对应的区域

负载分担与负载均衡

三层接口配置

配置IP地址

激活接口(默认激活)

允许对应的服务

将接口加入区域

路由

浮动路由

通过将备用链路的静态/默认路由优先级调低,从而将其从路由表排除

逐包和逐流

逐包:以单个数据包为判断依据,每个数据包路径都可能不一样

逐流:以一个完整的连接为判断依据,一个完整连接的所有数据包,都只走其中一条链路,新的连接才会走另一条链路

异步路由:来回路径不一致导致,防火墙直接拒绝通过!

OSPF策略放行

并非所有华为防火墙都需要放行OSPF流量才能建立OSPF邻居

策略路由

策略路由优先级高于路由表的路由条目,能够针对不同的用户/IP/应用来进行链路的选择

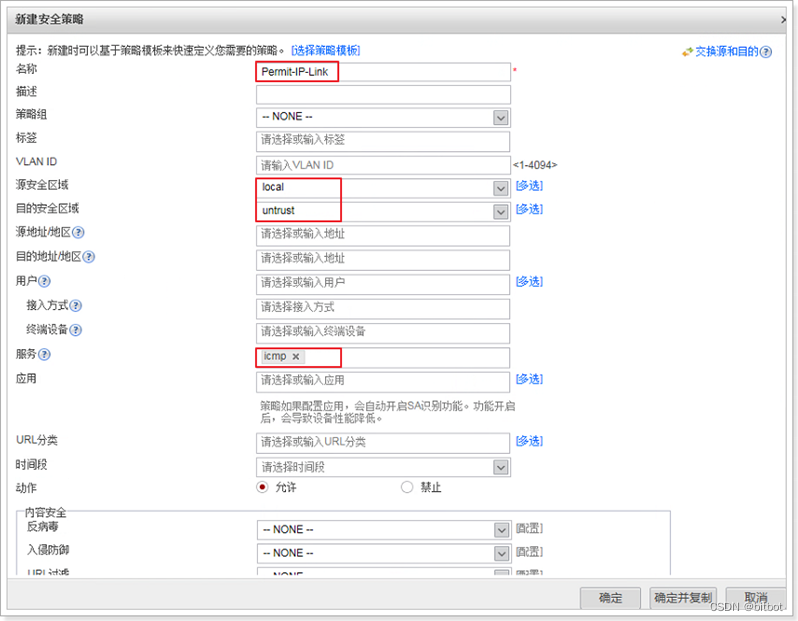

IP-Link属于策略路由健康检查的一种

Tracert

对于探测TTL数据包的处理:

普通路由交换设备直接回复ICMP数据包

思科防火墙会以透明方式处理TTL

华为防火墙直接拒绝!

IP-Link探测流量放行

智能选路

- 策略路由智能选路

依据链路带宽负载分担

依据链路权重负载分担

依据链路质量(丢包率、时延、抖动)负载分担

依据链路优先级决定先走哪条链路 - 运营商智能选路

通过将中国移动、联通、电信、教育网的网段导入到防火墙的路由表中,形成静态路由,依据路由转发。

可以通过健康检查功能来检查运营商链路,发现故障即可切换!健康检查可以使用的协议有ICMP、DNS、HTTP、RADIUS、TCP。 - 默认路由智能选路

依据链路带宽负载分担

依据链路权重负载分担

依据链路质量(丢包率、时延、抖动)负载分担

依据链路优先级决定先走哪条链路 - 丢包

会话保持

产生背景 — 解决因为链路切换,IP地址变化而导致的应用/游戏/网页掉线问题。

三个选项:

- 源IP地址

只要该数据包源地址使用主用链路,后续数据包,将一直使用该链路,而不会受阈值影响 - 目的IP地址

只要该数据包访问的目的地址使用主用链路,后续数据包,将一直使用该链路,而不会受阈值影响 - 源/目IP地址

只要该数据包源地址与目的地址间的访问使用主用链路,后续数据包,将一直使用该链路,而不会受阈值影响

源进源出

从该接口进来的流量,还是从该接口出去!

DNS透明代理

技术背景:若企业有两条出公网链路,一条移动一条联通。企业DHCP下发的DNS地址为移动的DNS服务器。此时,所有设备发送的DNS请求均走移动链路,得到的应答也是移动IP,联通链路成为摆设。

部署了透明代理,USG会自动判断DNS请求要走的转发链路。

域名排除:指定某个域名的DNS解析不受DNS透明代理的影响

代理策略:完全由防火墙代理PC发送DNS请求

静态与动态DNS:静态DNS指的是一个域名对应一个IP;动态DNS指的是一个域名对应随机公网IP。

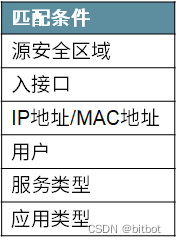

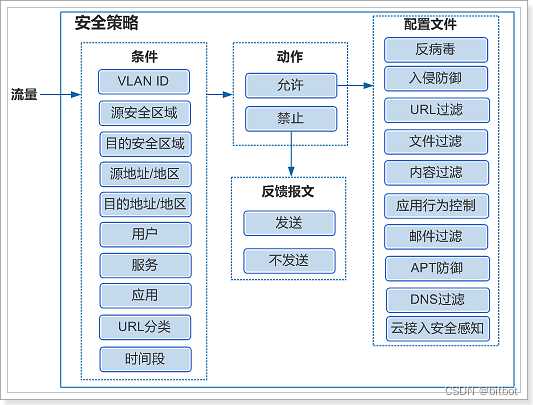

安全策略

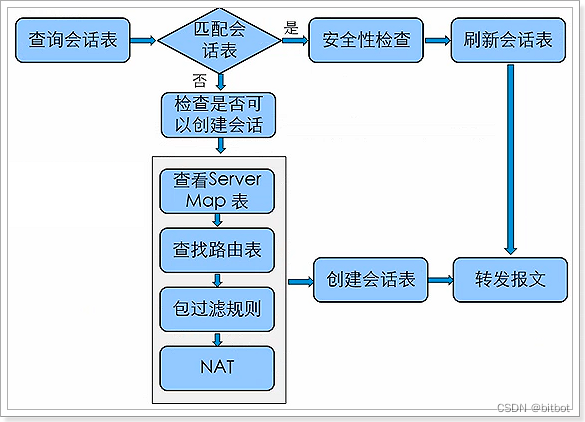

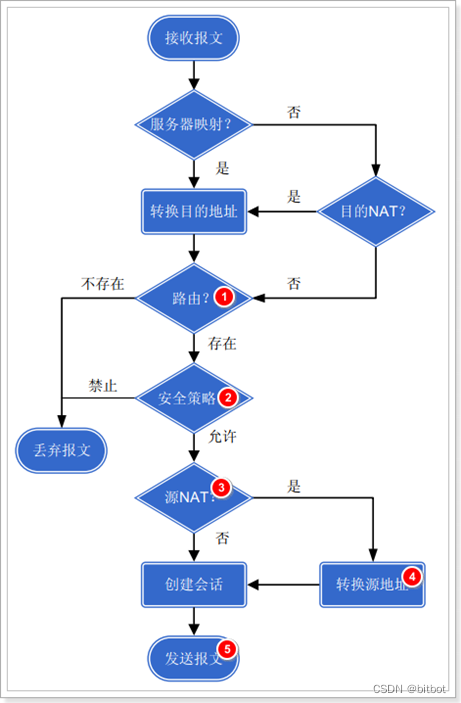

数据包检查流程

判断是否是首包:

- 判断结果是

执行进一步判断

- Server-map

- 路由表

- 安全策略

- NAT - 判断不是(依据是已经存在状态化表项)

执行安全内容检测(UTM)

检查通过直接转发

TCP/UDP/ICMP

TCP为面向连接、有序协议,有首包的概念。防火墙必须监控到TCP所有数据包。

UDP为无连接的、无序的协议,没有首包的概念

ICMP也没有首包概念,防火墙必须监控到ICMP请求包,才会允许ICMP应答包

安全策略内容

发送反馈报文,作用在于USG丢弃连接报文同时同步给对应服务器信息,使其释放掉维护连接的资源。

ASPF

动态协议ftp

主动模式

控制信道,基于TCP端口号21,用于转发控制流量,例如认证流量

数据信道,基于TCP端口号20,用于转发数据流量,例如上传/下载

由于控制信道和数据信道使用不同的端口号,并且主动模式下,数据信道是服务器连接客户端,所以你在防火墙看到的状态化表项如下

ftp VPN: public --> public 5.5.5.2:49172 ±> 10.10.10.1:21

ftp-data VPN: public --> public 10.10.10.1:20 --> 5.5.5.2:49173

客户端通过PORT命令通知服务器数据信道连接的IP地址和端口号

被动模式

控制信道,基于TCP端口号21,用于转发控制流量,例如认证流量

数据信道,基于TCP端口号随机端口,用于转发数据流量,例如上传/下载

由于控制信道和数据信道使用不同的端口号,并且被动模式下,数据信道是客户端连接服务器,所以你在防火墙看到的状态化表项如下

ftp-data VPN: public --> public 5.5.5.2:49180 --> 10.10.10.1:49165

ftp VPN: public --> public 5.5.5.2:49178 ±> 10.10.10.1:21

客户端通过PASV命令查询服务器是否支持被动模式,若服务器支持,回复227+客户端需要连接的IP地址和端口号

多信道/动态端口解决方案

基于ASPF技术

1.USG已经存在该流量控制信道的状态化表项

2.同时USG激活了针对该协议的ASPF

display firewall server-map

Type: ASPF, 10.10.10.1 -> 5.5.5.2:49182, Zone:—

Protocol: tcp(Appro: ftp-data), Left-Time:00:00:13

Vpn: public -> public

该协议额外产生的数据信道,不再查询安全策略,直接产生数据信道的状态化表项,放行。

硬件防火墙默认已经激活ASPF针对FTP协议

虚拟化防火墙USGv默认没有激活

地址转换

NAT/PAT的区别

NAT,指转换地址不转端口号

静态NAT,一对一转换,一个内网地址对应一个公网地址

动态NAT,多对多转换,多个内网地址对应一个公网地址池中的不同公网地址

PAT,指转地址又转端口号

静态PAT,一对一端口转换,一个内网地址对应一个公网地址的一个端口号,S 1.1.1.1 8080 -> G 2.2.2.2 80

动态PAT,一对一端口转换,一个内网地址对应一个公网地址的随机端口号

PAT最明显的特点,就是公网地址能够复用,一般支持一个公网地址复用6W次+

一个源端口对应一个公网地址的端口,而不是一台设备对应一个公网地址的端口

Paloalto防火墙,能够利用超额预订技术,实现不同的内网地址,不同的目的地址,使用相同的公网IP+相同的端口号,最多复用8次,即6W*8,nat oversubscription

源NAT技术

私网IP地址转换成公网IP地址,使私网用户可以利用公网地址访问Internet

仅转换源IP地址

NAT No-PAT,适用于上网用户较少且公网地址数与同时上网的用户数量相同的场景

既转换源IP地址,也转源端口号

NAPT,适用于公网地址数量少,需要上网的私网用户数量大的场景,若只有一个公网地址且已经配置在出口设备公网接口,将内网流量转换到公网接口地址再访问互联网—Easy-IP

仅USG9K支持的技术

Smart-NAT,针对公网地址池,可区别使用,例如一部份一对一,一部分PAT

三元组NAT,针对应用能够允许外网主动访问内网

源NAT基本的处理流程

思科ASA安全策略对NAT流量的放行:

如果ASA版本是8.4之前的—安全策略放行转换后地址

如果ASA版本是8.4之后的—安全策略放行转换前地址

ASPF与NAT-ALG的结合使用

ASPF不仅能够实现动态协议多信道的正常穿越USG,同时,能够保障动态协议穿越地址转换技术时依然正常工作

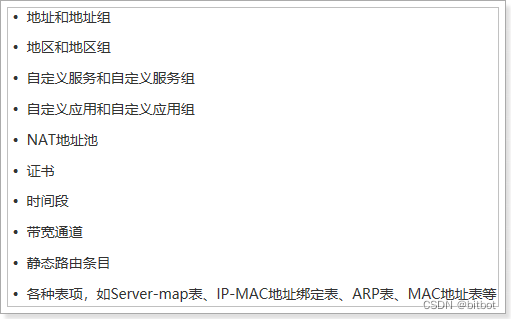

Server-map表不仅会存放多信道协议额外产生的信道,同时还会存放NAT转换依据(正反向)

激活了ASPF,同时也就激活了NAT-ALG

黑洞路由

场景1:转换地址与USG出接口地址处于同一个网段(源NAT)

正常情况下,外部设备回包,USG依据该包的IP地址与端口号查询状态化信息和Server-map表,匹配就转发

非正常情况下,恶意攻击设备,伪装随机的IP地址,给转换后的地址发送数据包,USG查询不到该数据包的状态化表项,就会不断的发送ARP请求,直至设备性能耗尽

部署黑洞路由,一经发现没有状态化表项,却想访问转换后的地址的外部数据包,直接丢弃

场景2:转换地址与USG出接口地址处于不同一个网段(针对NAPT)

正常情况下,外部设备回包,USG依据该包的IP地址与端口号查询状态化信息和Server-map表,匹配就转发

如果部署的是NAPT,NAPT技术本身就不允许外网主动访问内网,所以不会产生任何Server-map表

USG防火墙针对该情况,会通过路由表回包给发包设备,发包设备又依据路由回包给防火墙,形成环路

部署黑洞路由,NAPT情况下,外网访问内网的数据包,一经发现,直接丢弃,USG不再转发

目的NAT技术

目的NAT主要功能

用于发布内网服务器或特定服务

服务器负载均衡技术

1.简单轮询

将客户端的业务流量依次分配到各个服务器上

2.加权轮询

依据权重来决定服务器处理的请求数量

3.源IP Hash

依据HASH算法来自动分配流量到不同的服务器

4.最小连接

将流量分配到并发会话数最少的服务器上进行处理

双向NAT转换技术

双向NAT不是一个单独的功能,而是源NAT和目的NAT的组合

虚拟化技术

将一台物理防火墙通过物理设备虚拟技术分离出多个子防火墙,每个子防火墙都是独立的。

不同的是,USG6000V是一个软件层面的设备,属于NFV。

逻辑子墙

拥有独立的管理员、配置、路由表

子墙之间的流量转发需要策略放行

需要为每个子墙分配系统资源

关于接口共享技术

思科防火墙支持将同一个接口同时分配给不同的子防火墙

华为防火墙不支持将同一个接口同时分配给不同的子防火墙

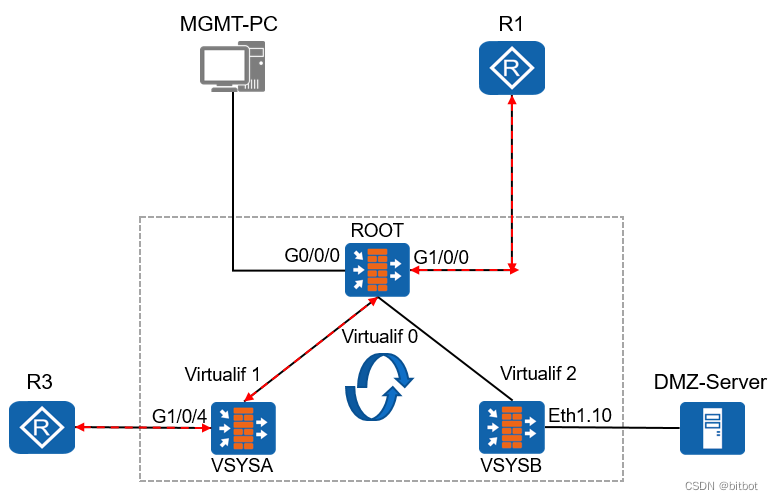

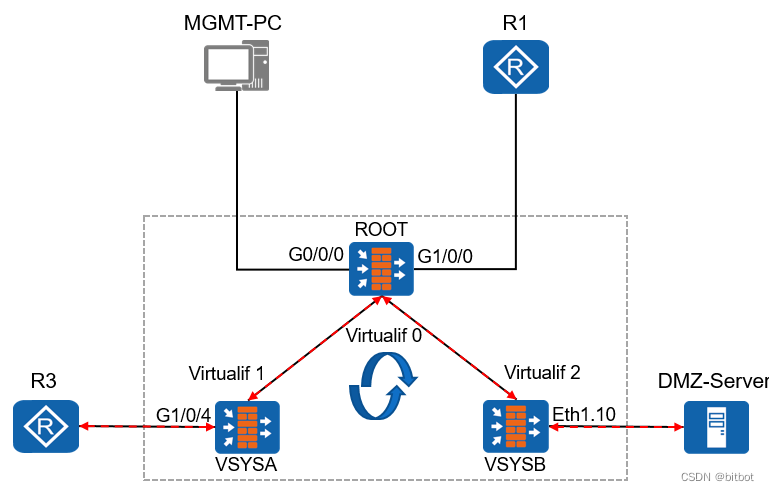

华为物理防火墙虚拟化技术的两个系统

根系统

根系统是防火墙上缺省存在的一个特殊的虚拟系统

即使虚拟系统功能未启用,根系统也依然存在

根系统的作用是管理其他虚拟系统,并为虚拟系统间的通信提供服务

虚拟系统VSYS

虚拟接口Virtual-IF

创建虚拟系统时自动生成,链路层和协议层始终是UP

不同的虚拟系统之间,通过VIF接口转发

为了安全策略的放行,VIF接口需要加入到安全区域,但是IP地址的配置是可选的

VPN实例

每一个虚拟系统均有自己一个独立的VPN实例,也就是一个独立的路由表

每一个虚拟系统不能创建其它VPN实例,也无法删除自己的VPN实例

根系统默认也存在一个VPN示例且无法删除

虚拟系统的管理

根系统的管理员,用于给创建和管理任意虚拟系统,权限最大,相当于Windows Administrator

每一个虚拟系统管理员都只能管理自己这个虚拟系统,无法管理其它虚拟系统

虚拟系统管理员账号格式:管理员名@@虚拟系统名,虚拟系统名为VSYSA,管理员名为admin,则账号为admin@@VSYSA

虚拟系统的资源分配

两种占用方式

- 限额使用

手动按照需求分配

自动按照默认分配 - 共享使用

关键资源

① 会话

② 一体化策略

③ 用户与用户组

④ 在线用户与带宽

能够使用两种占用方式

非关键资源

虚拟系统转发

报文进入防火墙后,首先要确定报文与虚拟系统的归属关系,以决定其进入哪个虚拟系统进行处理

- 基于接口分流

将接口分配给指定的虚拟系统,所有从该指定接口进来的流量都由对应的虚拟系统处理 - 基于VLAN分流

将不同的虚拟系统绑定不同的VLAN,所有从该指定VLAN进来的流量都由对应的虚拟系统处理

跨虚拟系统转发流程

虚拟系统和根墙之间的数据包转发

数据包抵达VSYSA

VSYSA查询路由表

VSYSA查询安全策略

若路由存在,且安全策略放行,则数据包下一跳通过VIF接口抵达根墙

根墙依据路由表和安全策略来转发数据包出公网

回包根墙不需要路由,直接依据状态化表项决定将数据包交由VSYSA处理

外网主动发起,由于可能没有状态化表项的存在,所以根墙需要添加回包路由

虚拟系统和虚拟系统之间的数据包转发

数据包抵达VSYSB

VSYSB查询路由表

VSYSB查询安全策略

若路由存在,且安全策略放行,则数据包下一跳通过VIF接口抵达根墙

根墙依据路由表将数据包转发给VSYSA

根墙不需要放行安全策略,只要确保来回路由存在即可

VSYSA查询路由表和安全策略,没问题,即转发数据包

用户管理与认证技术

防火墙上的用户类型:

上网的用户

接入的用户—通过VPN接入的用户

认证的概念

验证访问者的身份

三种认证方式:

- 本地认证

使用USG本地用户数据库执行认证 - 外部认证

将认证任务交给外部专业认证服务器来执行 - 单点认证

认证的目的

能够让日志信息对象更为明确,分析锁定更为快速

能够让安全策略的部署更加灵活,减少安全策略因为人为失效的情况

认证域

决定用户、用户组均隶属于某个认证域

决定用户的认证方式(本地/服务器认证)

华为防火墙通过识别用户名中包含的认证域,将所有待认证的用户分流到对应的认证域进行认证,例如:huawei@123,则USG需要将huawei这个账号送到123域做认证

默认存在一个Default域,如果账号后面不跟任何参数,则送到Default域执行认证,默认是本地认证

创建账号时,用户名密码必须配置

用户触发认证的方式

免认证,通过将指定用户名与指定设备的IP-MAC做绑定,该设备将可以直接上网,而无需在手动进行认证。适用场景:特殊设备,例如打印机;公司高层

会话认证,在用户发起网络访问的时候,触发认证,需要通过认证才能继续访问

事前认证,在用户发起网络访问前,先执行认证,需要通过认证才能继续访问

单点登录:AD域单点登录,Radius单点登录,TSM(Tableau Service Management)单点登录

扩展:AD域和轻量级目录访问协议LDAP

可以在AD域上存放所有需要使用到的用户名和密码

当用户使用AD域上的账号和密码进行认证时,认证设备可以通过LDAP来提取AD域上对应的账号和密码,进行验证。若所提取的用户名密码与发过来的用户名密码一致,则认证通过

Radius协议存在的作用是保障认证工作能够在设备与Radius服务器之间成功执行

Network Access Service 任何提供网络接入服务的设备都可以称为“NAS”

认证策略

由认证策略决定是否对一个流量执行认证

一个流量只会匹配一条认证策略

若流量没有匹配任何认证策略,则使用默认的“default”策略,不执行认证

防火墙测试与ACS连接

USG6507不需要放行防火墙即可直接执行测试;USG6307需要放行本地到ACS的流量才能执行测试

双机热备

避免单点故障影响生产网络的正常使用

华为双机热备技术架构

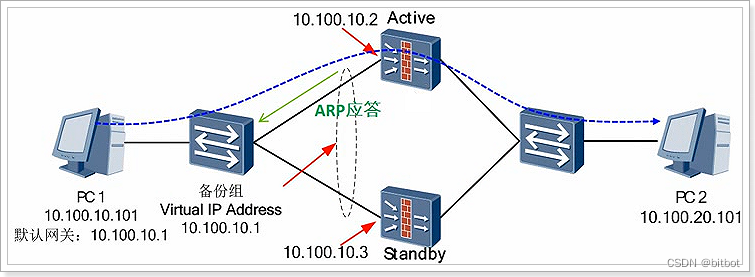

VRRP 网关冗余协议

组播地址为224.0.0.18,协议号为112

基于VRRP协议,将两台USG虚拟化为一台,对外提供服务

VRRP提供设备故障检测和流量切换功能

正常情况

1)虚拟IP地址在状态为Active的设备接口生效

2)PC发送的网关ARP请求只有Active设备回应

3)业务流量被引导到Active设备上进行处理

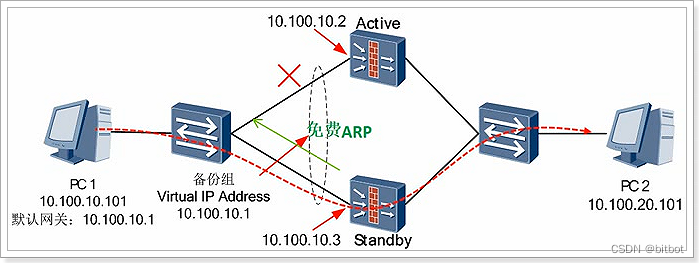

故障触发时

1)Active设备接口上的VRRP备份组进入到Initialize状态

2)Standby设备接口上的VRRP备份组切换到Active状态

3)以广播方式发送免费ARP,交换机上的MAC地址表刷新,出接口重新指向备用设备

4)PC发送的流量被引流到Standby设备上

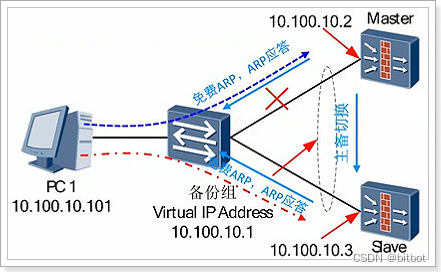

VRRP技术存在的问题

上下两个VRRP组状态不同步,有可能直接导致路由黑洞!

通过引入“VGMP”协议来解决该问题!

VGMP VRRP组管理协议

将多个VRRP放入同一个VGMP的组,同组的任何一个VRRP发生切换,其它VRRP也随之切换。

由VGMP决定防火墙优先级和主备状态。

状态切换三大原则:

1)每当有一个接口Down时,VGMP管理组优先级降低2(可选配)

2)每台设备VGMP管理组初始状态由用户指定(Active或Standby)

3)Active优先级为65001,Standby优先级为65000

4)VGMP管理组状态决定了该设备的主备状态,也决定了VGMP管理组成员的状态

故障检测

直连故障检测

检测VRRP状态

检测三层接口

检测VLAN接口

非直连故障检测

IP-LINK

优点:无需对端支持,本端设备直接部署即可

缺点:探测速度相对BFD较慢

公有协议

BFD

优点:速度相对IP-LINK较快

缺点:需要对端设备同时支持BFD

公有协议,基于UDP端口号3784

流量引导

上下联二层网络,防火墙自身使用三层接口

1.设备下一跳的IP地址为VRRP虚拟IP地址

2.当VRRP状态发生变化时,新的主用设备通过免费ARP,刷新所有交换机的MAC地址表,将流量重新引流到自己

3.当其它设备发送虚拟IP地址的请求时,只有主用设备在回应

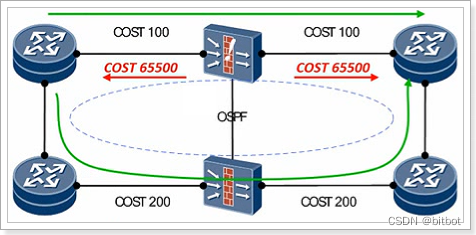

上下联三层网络,防火墙自身使用三层接口,同时为主备模式

1.主备防火墙同时与上下联设备建立动态路由邻居

2.备用防火墙主动提高COST值为65500,业务流量统一引导到主用设备进行处理

3.故障发生时,原主用防火墙提高COST值为65500,业务流量统一引导到原备用设备进行处理

上下联三层网络,防火墙自身使用三层接口,同时为负载分担模式

不需要VGMP执行任何操作,直接由动态路由协议执行监控

防火墙自身使用二层接口,同时为主备模式

① 该模式下VLAN与VGMP绑定

② 正常情况下,主用墙VLAN可以正常转发数据,备用墙VLAN被禁用

③ 主用墙任何一个VLAN接口故障,触发VGMP切换主备,原主防火墙VLAN被禁用,原备防火墙VLAN执行转发

HRP 华为冗余协议

实现配置和状态信息的备份—实现防火墙双机之间动态状态数据和关键配置命令的备份

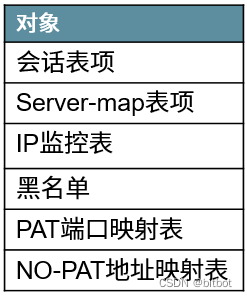

数据备份内容

状态化信息备份内容

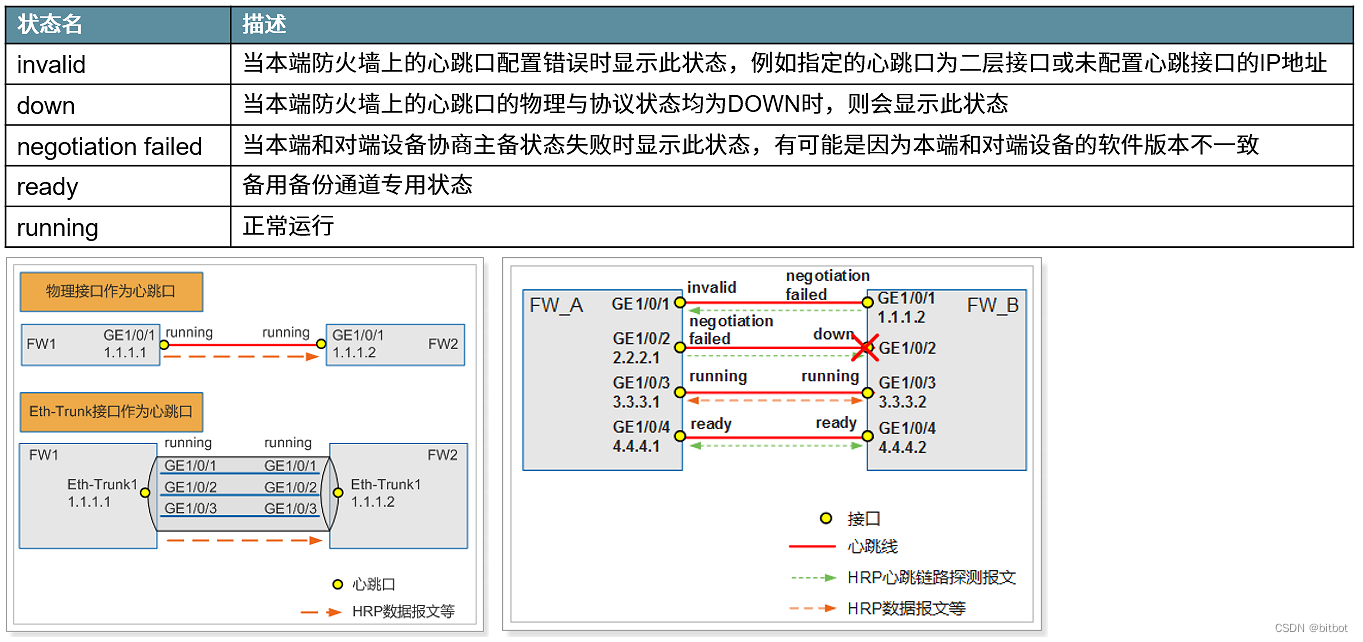

心跳线状态机

高可用性发展历程

主备模式

两台设备,一台主用,一台备用

缺点,备用设备没有充分利用!

负载分担模式

两台设备,同时处于工作状态

集群高可用模式 Cluster

思科最多支持16台防火墙集群实现高可用!

全部防火墙均为工作状态,没有主备模式存在!

做集群的防火墙的性能,会叠加!

云计算服务器高可用性技术

计算机资源调度自动化DRS

实现集群中服务器负载判断,高负载的服务器将会依据DRS策略进行降压

电源自动化管理DPM

当一个集群服务器整体使用率低于设置的策略时,激活DPM,将有限的业务集中到一台设备中,其余设备进入待机模式,实现绿色节能

网络攻击

DDoS, 单包攻击、二层攻击

VPN

MPLS VPN, IPsec VPN, L2TP VPN, SSL VPN, GRE VPN

Agile Controller

UTM

AV

IPS

URL过滤

内容过滤

文件过滤

邮件过滤

应用行为控制

APT