- 1数据结构:实验六(单循环链表实现链式队列)_链队用单循环链表表示

- 2Linux基础—应用程序管理(四)_execstartpre

- 3Mac M2 安卓Android模拟器BP抓包配置_模拟器搭建bp

- 4边缘计算:客户端 + 人工智能_客户端和边缘端的区别

- 5干货 | 探索大模型:视觉规化、量化、Text-to-SQL的挑战

- 6Windows(10专业版&11)使用docker安装深度学习环境 Pytorch-gpu_win11docker desktop部署深度学习

- 7Apache Doris 2.x 版本【保姆级】安装+使用教程_system has no available disk capacity or no availa

- 8布控球HDS-1300e布控球接入国标协议视频平台EasyGBS步骤介绍_华平布控球参数

- 9如何检查手机和电脑是否在一个网络中?_电脑手机怎么看是否一个网段

- 10数据结构之队(循环队列)的基本操作和实现_循环队列的基本操作实现

身份危机:安全领域的最大奖项_身份危机 安全领域的最大奖项

赞

踩

可操作的摘要

- 边界侵蚀在安全社区内造成了严重的信任问题。如果您不能信任收到的消息,则必须信任发送消息的人。这意味着您必须弄清楚这个人是谁,他们为什么试图与您互动,以及您是否应该打开该消息。

- 截至 2023 年,75%的安全漏洞是由身份、访问或权限管理不善造成的。2020 年的一份报告发现,79%的组织在过去两年内发生过与身份相关的泄露事件。如果与身份相关的问题能够一劳永逸地解决,那么大多数其他安全产品就不再需要了。但完全解决身份相关问题非常困难。

- 近一半的组织使用超过25 个系统来管理身份和访问权限。随着公司的成长、收购、被收购,以及中层管理人员在短时间内的身份和权限的变化,以及自下而上的采用在集中采购方面不断削弱,身份复杂性只会变得更糟。

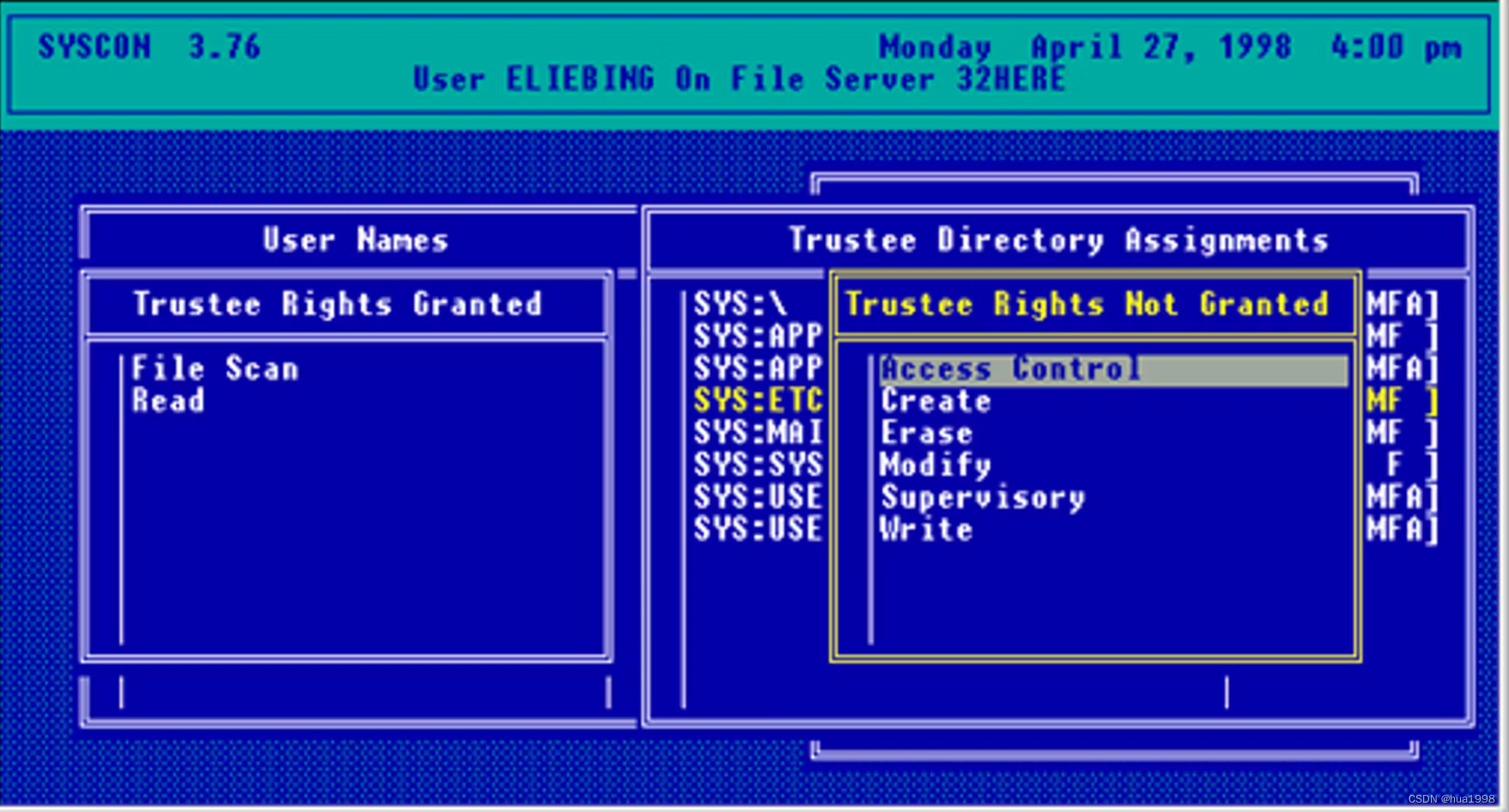

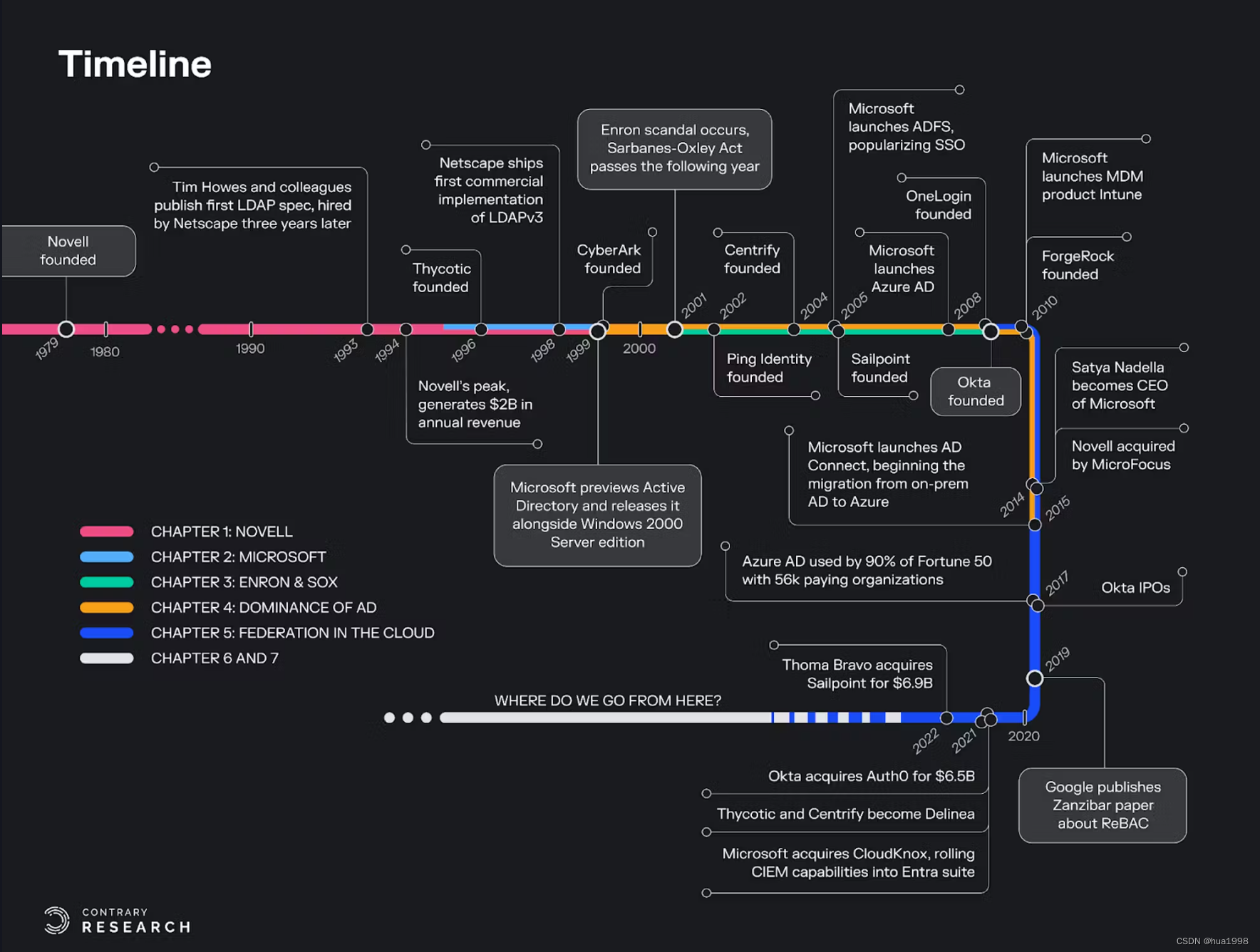

- Novell 成立于1979 年,成为通过文件共享系统管理身份和访问的早期先驱,该系统允许管理员和用户在文件级别(而不是整个磁盘卷级别)控制访问。这有意义地改变了业界对访问控制的看法。

- Novell 的年收入在 1994 年达到顶峰,年收入超过20 亿美元,员工人数达到 1 万名。但最终,微软将要成功,而 Novell 将要垮台。1999 年,微软预览了其 Active Directory (AD),它本质上是一个数据库,具有服务目录请求的业务逻辑。该产品将支撑微软在企业领域的未来,并被证明对Novell 的业务是致命的打击。

- 2001 年底,安然丑闻爆发,导致2002 年通过了《萨班斯-奥克斯利法案》(SOX) 。这项新法规要求企业监控和审核登录、用户活动和信息访问权限。结果,几乎所有美国上市公司都开始购买身份访问管理 (IAM) 解决方案。

- Microsoft 的 Active Directory 使用起来越来越困难。尽管如此,还是很难摆脱它并转向另一种产品。迁移过程漫长且烦躁,目录如此融入业务流程,以至于依赖性管理令人头疼。

- Todd McKinnon和Frederic Kerrest是 Salesforce 的资深人士,他们有一些非常具体的见解:(1) 本地身份工具正在成为团队的瓶颈,(2) 云应用程序受到脆弱的身份系统的阻碍,(3) Microsoft将客户迁移到 Active Directory 的云版本将会遇到困难。于是,Okta 于2009 年成立。

- 随着越来越多的公司资产继续转移到防火墙之外,诸如自带设备 (BYOD)之类的政策应运而生。跨移动、云等的多模式安全需求导致了安全格局的扩大。这加速了移动设备管理 (MDM)、客户身份和访问管理 (CIAM)、机器和工作负载身份等新类别的发展。

- 如今,身份市场正处于一个奇怪的境地。供应商比以往任何时候都多,每个供应商都致力于解决身份生命周期的重要部分,但超过 60%的安全领导者认为截至 2022 年 8 月该领域正在整合。

- 身份已成为新的边界,这导致了一些灾难性的后果(根据 2023 年的报告,五分之四的违规行为都是由身份问题引发的)。要解决这个问题,需要在平台超大规模层面和单个产品启动层面进行大量创新。

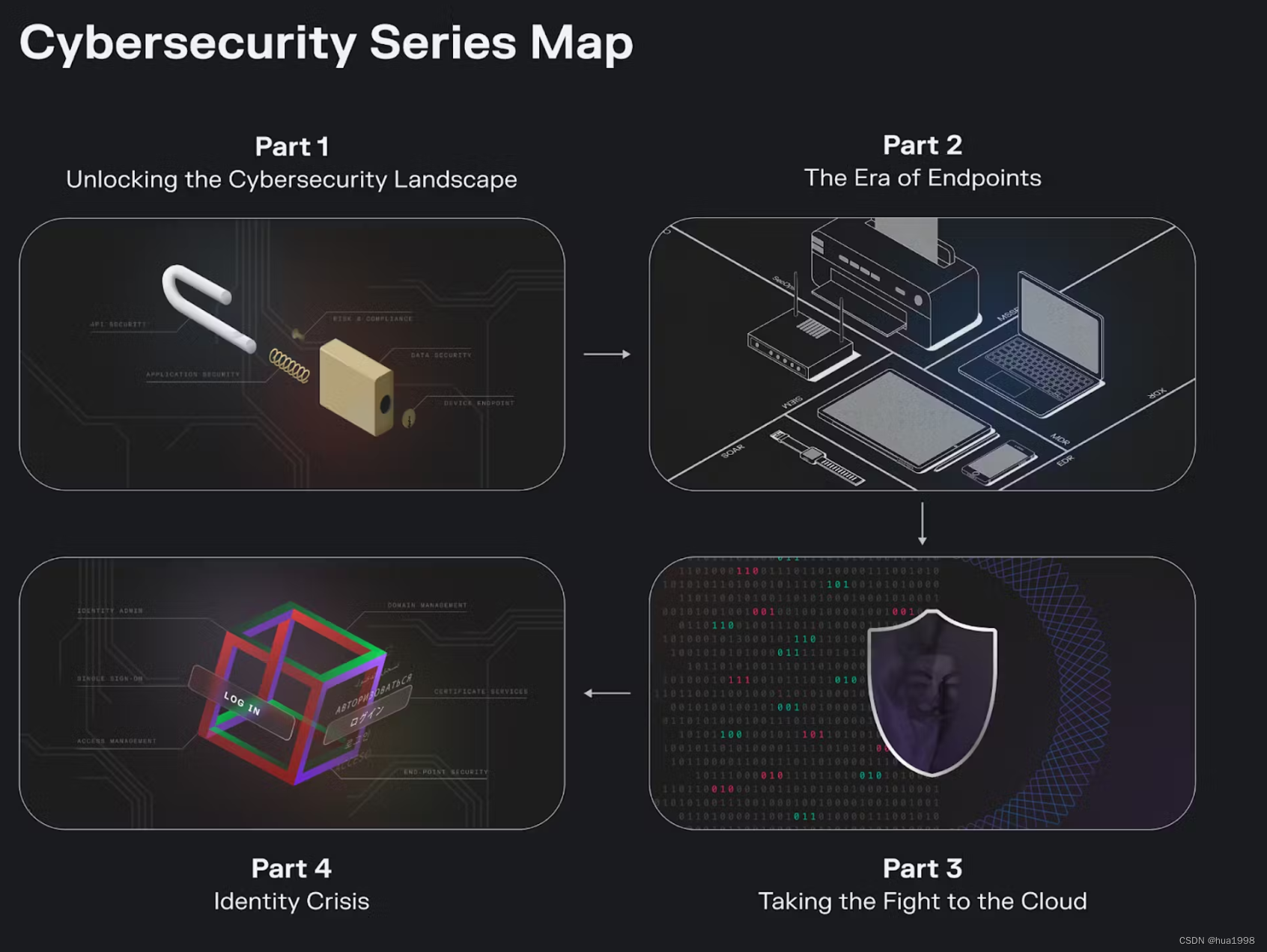

网络安全系列

资料来源:Contrary Research

过去几年,网络安全生态系统变得越来越分散。本报告是 Contrary Research 网络安全系列报告的一部分,旨在解开这个复杂的生态系统。

在我们之前对该主题的深入探讨中,我们从网络安全的大局出发,审视更广阔的前景,为读者提供一个理解该行业的框架。我们的第二份报告涵盖了端点安全及其相关行业,例如安全运营和 SIEM 平台。我们还涵盖了生态系统内需要监控的新兴初创企业。在我们的第三份报告中,我们剖析了云安全的世界,它相对较新且不断变化。在本系列的最后一篇文章中,我们详细分析了身份在快速变化的数字竞争环境中的作用。

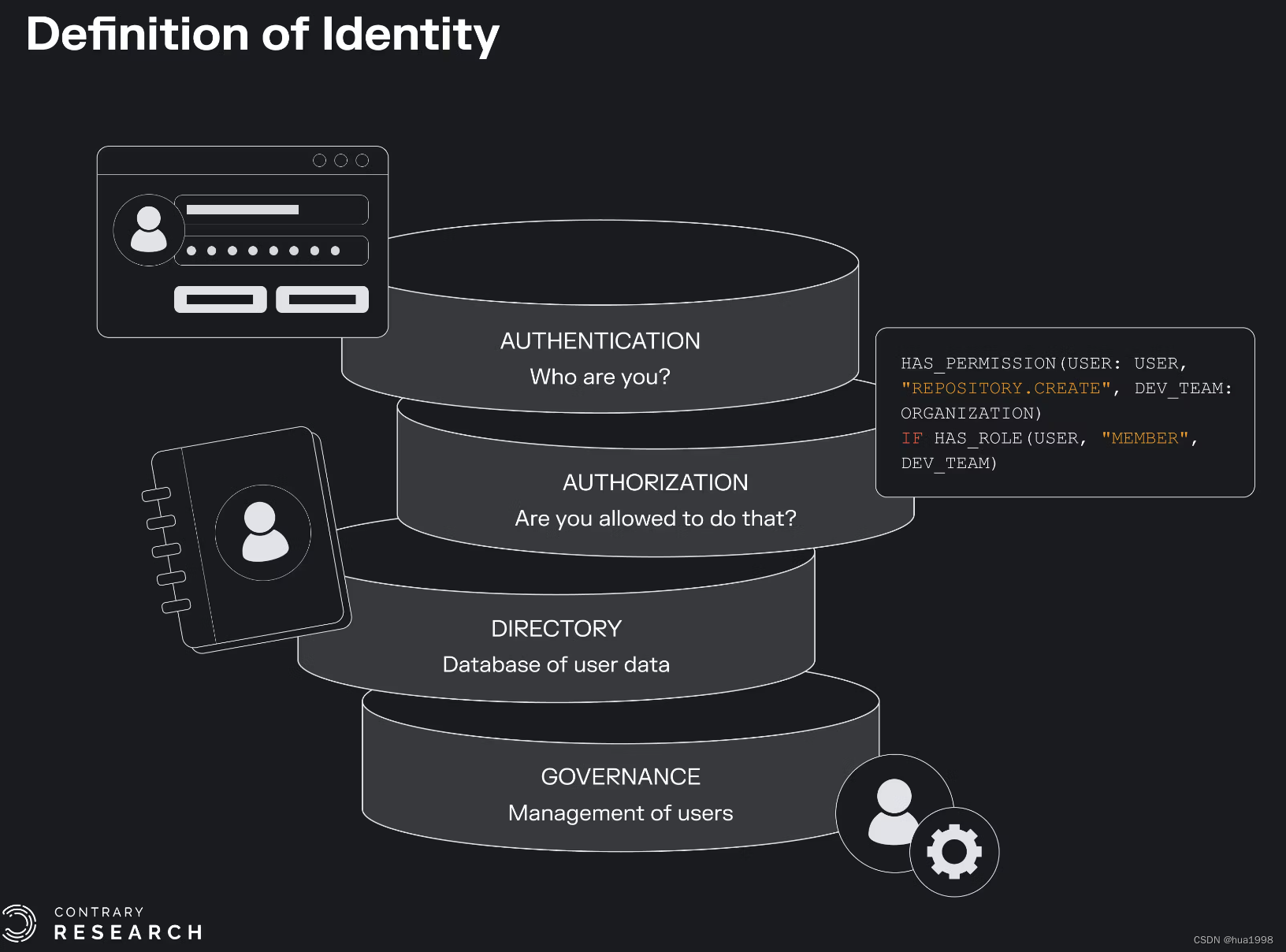

身份是一个复杂的野兽,部分原因在于它涉及组织的许多不同方面。每个职能领域都有自己的身份跟踪理念,无论是销售、人力资源还是财务。最重要的是,身份长期以来一直被认为主要是一个 IT 问题。但是,身份越来越成为网络安全领域的核心。

2023 年 11 月,Okta 向客户发出警报称其遭遇了漏洞。虽然这对于任何可能受影响的客户来说都是一个可怕的消息,但大多数人只是希望自己不是受影响的客户之一。不幸的是,在这种情况下,100%的客户都受到了影响。一个月前,Okta 估计只有约 1%的客户会感受到影响。实际差了一大截。

但Okta 并不孤单。高达80%的违规行为是由于身份问题(例如凭证泄露)造成的。仅在 2023 年下半年,MGM、Caesar's、Atlassian和New Relic等公司就与 Okta 一起发生了影响身份信息泄露的事件。这些违规行为造成的损失可能高达数亿美元。

本次深入研究的目的是准确揭示身份如何成为如此重要的威胁表面,以及如何演变以应对这些威胁。

为什么要身份?

2023 年 3 月,Rak发表了一篇有关 Palo Alto Networks ($PANW) 的文章。在其中,他观察到网络作为一个有用的企业边界已经消失:

“当 [PANW] [2005 年] 开始时,网络定义了企业边界。因此,保护网络安全是价值最高的地方。在接下来的几十年里,网络边界随着远程工作和云分布式应用程序而消失。Palo Alto 的防火墙产品曾经占收入的 90% 以上,如今占业务的 60%。我们预计,随着公司扩展其 Prisma 产品、通过云提供安全性以及投资新产品,收入份额将会下降。”

边界侵蚀在安全社区内造成了严重的信任问题。如果您不能信任收到的消息,则必须信任发送消息的人。这意味着您必须弄清楚这个人是谁,他们为什么试图与您互动,以及您是否应该打开该消息。

身份领域由 Okta 和 CyberArk 等上市公司、Centrify、ForgeRock、Sailpoint和Ping Identity等私有公司以及数十家初创公司组成。这些初创公司的发展在一定程度上得益于每年数十亿美元的风险投资。对于每个人来说,显而易见的是,作为一家公司,您希望控制谁有权访问您的哪些文件和应用程序。毫无争议的是,员工在破坏你的系统之前必须验证自己是员工。众所周知,您设置了一些策略,对谁使用什么以及为什么使用进行审核,并每隔几个月向您的组织发布一些公告(“伙计们,停止邀请您的朋友和家人使用我们的 Jira 实例”)你很安全!只是在开玩笑。

资料来源:摩根大通,启动安全软件(2023 年 1 月);Contrary Research;近年来 PE 收购的著名身份或访问相关公司

截至 2023 年 7 月,75%的违规行为是由于身份、访问或权限管理不善造成的。2020 年,79%的组织报告发生过与身份相关的泄露事件。鉴于身份安全可以提供的杠杆作用,身份已经催生了多家大公司。如果身份真的可以一劳永逸地“解决”,那么您就不需要很多其他安全产品了!如果只有受信任的工作负载、受信任的 API 和受信任的用户才能访问其中的数据,谁会关心 S3 存储桶是否配置错误?

但要到达那里非常困难。部分原因是企业足迹不断变得更加复杂,部分原因是攻击者不断改变方法。解决身份安全问题的公司通常要解决两个问题:(1) 身份验证(例如,您是谁?);(2) 授权(例如,您是否被允许做您正在做的事情?)。但有一些关键领域通常会出现这种情况。

来源:SSL2BUY;Contrary Research

危机

在与数百名 IT 和安全领导者、身份产品负责人和企业家会面后,我们观察到身份领域的三个核心问题:

- 大多数身份产品都受静态、基于组策略的管理。无论是在物理位置上还是在组织中的职位上,用户不断地移动。因此,他们需要使用的软件或功能每天都会发生变化,并且他们应该被允许在该软件中执行的操作同样会随着时间而变化。政策规定了谁可以在什么情况下做什么,但制定政策是乏味的,而且更新政策以适应不断变化的环境几乎是不可能的。

- 基础设施的行为就像用户一样。从安全角度来看,用户操作应用程序、第三方 API 令牌、Lambda 环境中的临时函数与 LLM 代理没有太大区别。但没有一个功能抽象层来控制这些基础设施参与者的行为,而不会妨碍开发人员的敏捷性。

- IT 部门(最有权拥有身份的部门)不是决策者。这会激励从事管理工作的产品团队与竞争产品达到同等水平,然后就到此为止了。换句话说,如果没有人因为您构建了更好的 SSO 而选择您的产品,那么您不妨将其交付,然后继续从事更有趣的事情。SaaS 创始人知道这一点;当我们询问他们计划如何将现有产品货币化时,许多人耸耸肩说“可能是单点登录”。

当今现有的身份识别公司并不是为了应对现实而建立的,管理员、首席信息安全官和创始人等用户不得不面对越来越多的问题。

身份供应商老化

目前,一些最有价值的独立身份公司包括 Okta(成立于 2009 年)、CyberArk(成立于1999 年)、TPG 旗下的 Delinea(Thycotic 成立于1996 年+ Centrify 成立于2004 年)、Thoma Bravo 旗下的 Ping Identity(成立于 1996 年)。2002 年)和 ForgeRock(2010 年)。在所有这些公司中,只有 Okta 是在云中诞生的,并且在将世界转变为云目录方面取得了进展,但并没有对此进行有意义的扩展。

近一半的组织使用25 个以上的系统来管理身份和访问权限。随着公司的成长、收购、被收购,以及中层管理人员在短时间内的身份和权限的变化,以及自下而上的采用在集中采购方面不断削弱,身份复杂性只会变得更糟。当存在复杂性时,不良行为者就有机会利用系统。使用软件的人越多,意味着撞库和密码喷洒的攻击面就越宽。2022 年 8 月,Rockstar Games 的一名员工的 Slack 帐户就这样被盗用了。

远程工作的兴起意味着没有全面的 IP 地址保护,这使得供应商在试图实现随时随地工作时变得不安全。公司使用的基础设施供应商越多,公司就越容易面临跨平台风险,例如会话劫持,这正是2022 年 7 月Office 365 用户所发生的情况。更不用说新威胁的出现,比如通过完美模仿声音来实施大规模社会工程攻击的基础模型、日益复杂的网络钓鱼电子邮件等等。

那么让我们回到最开始的地方。身份空间是如何走到今天的?

第 1 章:Novell(20 世纪 80 年代)

Novell的兴起

1979 年,小型计算机行业的两位资深人士乔治·卡诺瓦 (George Canova) 和杰克·戴维斯 (Jack Davis) 在犹他州白雪皑皑的奥勒姆创立了 Novell Data Systems,获得了200 万美元的种子资金。该公司最初从事设计和销售小型计算机和打印机的业务,但发展并不顺利。该业务的资本密集程度令人难以置信,而销售额却微不足道。该公司必须快速找到不同的、利润更高的业务。一群自称为SuperSet 的杨百翰大学学生被聘为顾问,负责实施一个系统,该系统可以将这些打印机和小型计算机连接在一起以交换文件。再过十年,他们的系统将支撑LAN并导致目录、用户身份验证和传输加密的广泛采用。

遗憾的是,当时效果甚微。当通用电气 (General Electric) 的一位资深人士雷·诺达 (Ray Noorda) 在 1982 年的一次贸易展上偶然发现了这家公司(当时称为 Novell Data Systems)时,该公司即将破产。他加入了这家苦苦挣扎的公司,担任首席执行官,并将公司名称缩写为 Novell,并将公司名称缩短为 Novell。文件共享产品是公司新战略的中心。今天,这就像萨蒂亚·纳德拉 (Satya Nadella) 在 KubeCon 上遇到一家处于种子阶段、产品前市场契合的初创公司并说:“是的,我会来帮你解决这个问题。”

成功了。到 1994 年达到顶峰时, Novell 的年收入已超过20 亿美元,拥有 1 万名员工。NetWare 4.0(SuperSet 之前为 Novell 开发的文件共享系统)让管理员和用户可以在文件级别控制访问而不是在整个磁盘卷级别。这有意义地改变了业界对访问控制的看法。

大约在同一时间,Apple、IBM、DEC 等公司竞相将个人计算机商业化,这对 Novell NetWare 产生了巨大的潜在需求。该公司明智地将该产品定位为公司内各种打印机、计算机和其他联网机器之间安全协作的不可知论推动者。NetWare 是最早支持基于用户和组的访问控制的公司之一,这对于管理员来说很有吸引力,因为随着 PC 侵蚀多路复用的中央计算机,管理员越来越面临分散的计算基础设施。

四十年后,身份识别行业的两种动态仍然持续存在:

- 核心应用程序和治理系统都趋向于越来越细粒度的权限,以便为管理员提供更多控制权。每一代的访问治理都在堆栈中下降,从磁盘卷到文件到应用程序,再到应用程序内的权限,再到其下面的微服务。

- 身份工具之所以获胜,是因为它们能够与已知企业领域中的每个应用程序、服务、容器和其他实体良好地配合。Noorda在 80 年代将这称为“合作竞争” 。

竞争喜欢自满

Netware 4.0于 1993 年推出,其中包括 Novell 目录服务 (NDS),这是一种在网络级别存储目录的分布式复制数据库。用户可以登录网络并查看他们有权访问的文件,而不必尝试访问特定位置的特定资源。此时,身份验证和访问仍然主要以资源为中心,而不是以参与者为中心。

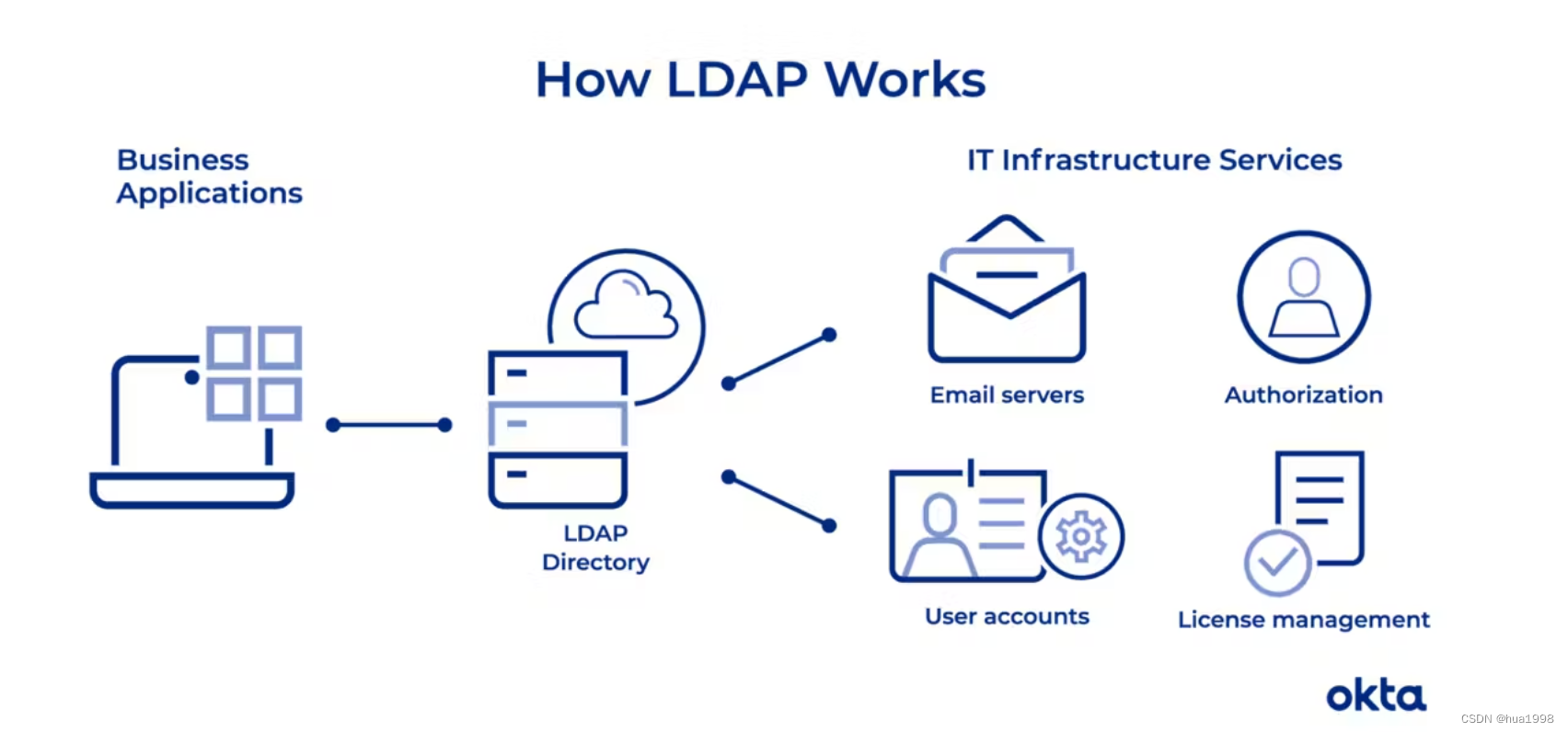

同年,密歇根大学的Tim Howes、Gordon Good和Mark Smith发布了第一个LDAP(轻量级目录访问协议)规范,该规范因其开放性、供应商中立性、性能和可靠性而具有开创性。该协议的核心是为目录服务器创建一种标准化方法来查找、检索和提供用户请求的适当资源或信息。这项工作主要是学术性的,直到 1996 年,三人受聘到 Netscape 工作,引发了一场 LDAP 军备竞赛。

1998 年 1 月,Netscape发布了LDAPv3的第一个商业实现,其中包括SASL(简单身份验证和安全层),并将成为 MFA 和其他质询与响应身份验证范例的基础。仅仅六个月后,Sun Microsystems 就推出了类似的目录服务器。随着每一次产品的发布,Novell 在目录服务市场上的地位似乎都在减弱,但事实证明,没有一个产品像微软的新产品 Active Directory 那样具有颠覆性。

第 2 章:微软(20 世纪 90 年代)

需要一些组装

1995 年左右,Novell 以前坚不可摧的地位开始变得更加脆弱,当时敏捷的比尔盖茨意识到,如果每个人都拥有一台个人计算机,身份就不需要存在于核心业务应用程序之外(例如,在 NetWare 中)。20世纪80年代,微软曾两次试图通过MS-NET和LAN Manager在网络领域挑战Novell ,但两次都失败了。当时,网络是所有技术中增长最快的市场之一,催生了思科、瞻博网络等公司。盖茨没有尝试为网络而战,而是决定让 Novell 为管理员而战。

在此期间,Novell 的首席执行官正是 1997 年至 2001 年任职的埃里克·施密特 (Eric Schmidt)。他辞去了 Sun Microsystems 首席技术官的职务,加入了这家陷入困境的网络巨头,并面临着一项艰巨的扭亏为盈的任务。Microsoft 的Windows NT免费提供TCP/IP 堆栈作为操作系统的一部分,从而侵蚀了Novell 的利润。尽管如此,Novell 在施密特任期的头几年仍然坚持不懈。他将 Novell 重新集中在目录服务产品上,并放弃了其他所有产品。他们的想法是,现在不是多元化的时候,而是在有效业务上加倍努力的时候。施密特当时表示:

“你必须止血并稳定病人的情况。我们将七层管理层减少到四层。我们发起了积极的公关活动,每月都会发布新产品或产品升级。我们重新专注于我们的核心优势。最大的挑战是留住我们的关键人才——“聪明人”——并保持他们的积极性。一家公司可以在失去很多人的情况下生存下来,但如果它失去了聪明的人,它就完蛋了。”

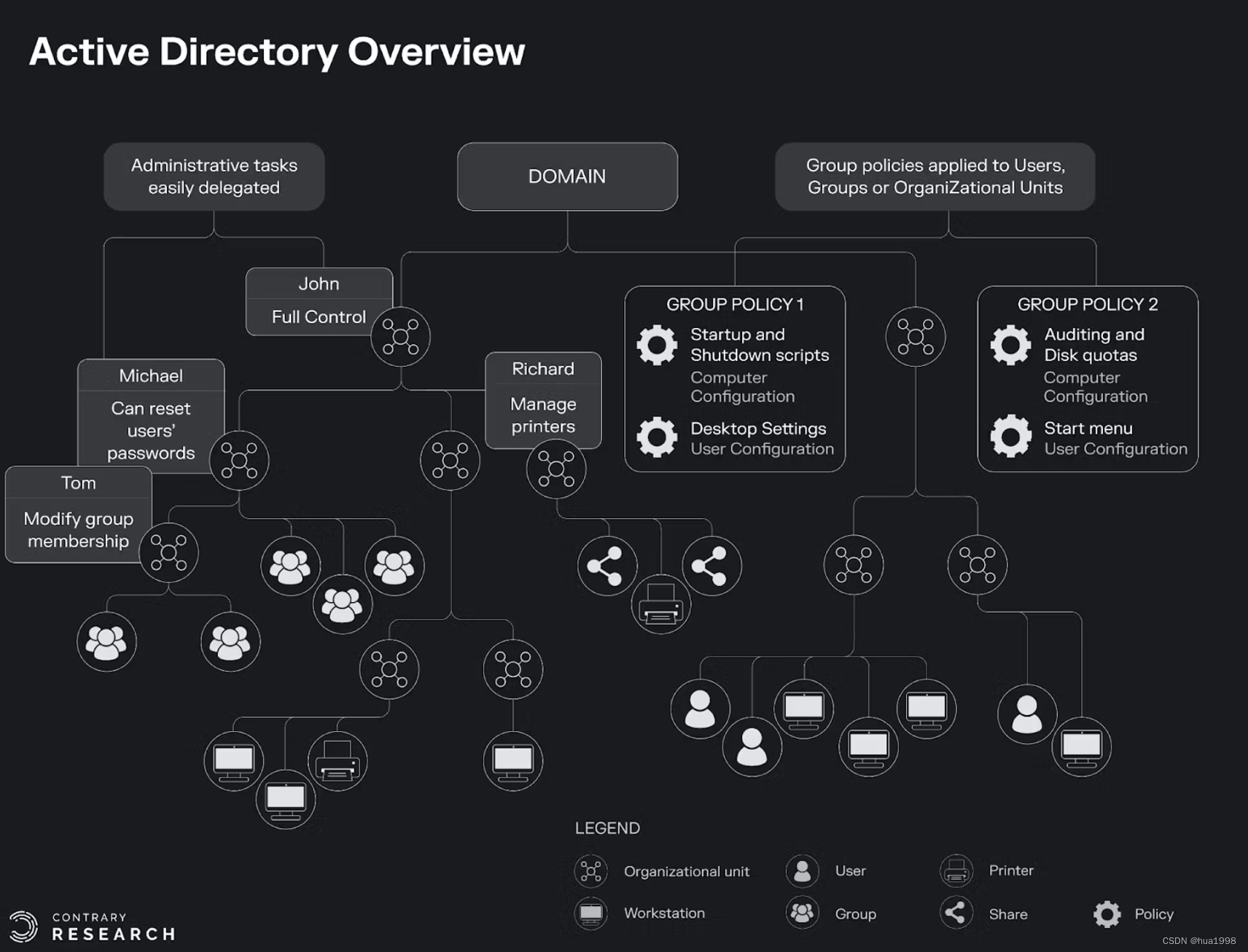

与此同时,1999 年,Microsoft预览了Active Directory,该产品将支撑 Microsoft 在企业领域的未来,并为 Novell 敲响丧钟。Active Directory (AD) 本质上是一个数据库,具有服务目录请求的业务逻辑。AD 结构可以是对象(打印机、服务器等)、主体(用户、帐户、组)或对象和主体的各种排列。管理员可以编辑架构,但每次更改都会在整个系统中传播,如果操作不当,会导致大规模的中断和更改。

分销之王

Microsoft AD 按照 Microsoft 的方式与 Windows Server 2000捆绑在一起。随着服务器操作系统开始霸气运行,Microsoft AD 迅速成为企业验证和存储有关用户和资产信息的标准方式。正如我们在 Slack 的朋友们所熟知的那样,Novell 的早期产品领先地位被微软强大的分销优势所取代,开始了不可逆转的急转直下,直到 2014 年 Novell 最终被MicroFocus收购。埃里克·施密特 (Eric Schmidt) 的表现更好,他于 2001 年离开 Novell,加入了A 轮融资后的谷歌。

IT 部门最初对 Active Directory 的到来感到高兴;他们第一次可以集中、轻松地对所有用户实施密码重置和长度要求等策略,即使使用的设备和应用程序类型变得越来越复杂。随着生态系统的发展,挫败感开始蔓延:集成很脆弱,管理 AD 成为 IT 管理员团队的全职工作,非 Microsoft 应用程序和设备很难纳入其中,并且与防火墙之外的对象进行交互网络之外的情况很艰难。让新用户访问应用程序需要几天甚至几周的时间,而且业务用户开始怨恨 IT 部门妨碍他们的工作效率。

尽管如此,微软仍成为企业管理领域无可争议的领导者。当你是镇上唯一的游戏时,甚至你的错误也会成为特色!Microsoft 推出了认证并部署了大批系统集成商、合作伙伴等来帮助客户进行运营。但身份和访问管理领域的事情即将发生变化。2001 年底,正当埃里克·施密特 (Eric Schmidt) 离开 Novell 时,安然丑闻爆发。

第 3 章:安然与 SOX(2000 年代初)

世界各地听到的欺诈行为

关于安然丑闻的书有很多,所以我们在这里不再赘述。只需知道安然是一家能源公司,最初从事能源衍生品交易,但最终使用欺诈性会计做法人为地夸大并混淆了投资者的财务状况。当欺诈行为败露后, 2002 年通过了《萨班斯-奥克斯利法案》(SOX) ,通过实施一系列业务和 IT 控制措施(包括监控和审核登录、用户活动和信息访问权限的要求)来保护投资者。

访问管理的诞生

由于这项新立法的实施,美国几乎所有上市公司都开始购买身份访问管理 (IAM) 解决方案。仅靠一个 Active Directory 实例和前面的十几个管理员来移动用户和组已不再可能。现在需要持续不断的登录和访问事件流,并且需要定期审核这些事件以确保没有发生任何不良情况。除了访问管理之外,这对 SIEM 和安全分析市场来说也是一个顺风车,我们已经在此处和此处对此进行了介绍。

在此期间出现了三个新的身份类别:单点登录 (SSO)、特权访问管理 (PAM) 以及身份治理和管理 (IGA)。

单点登录 (SSO)

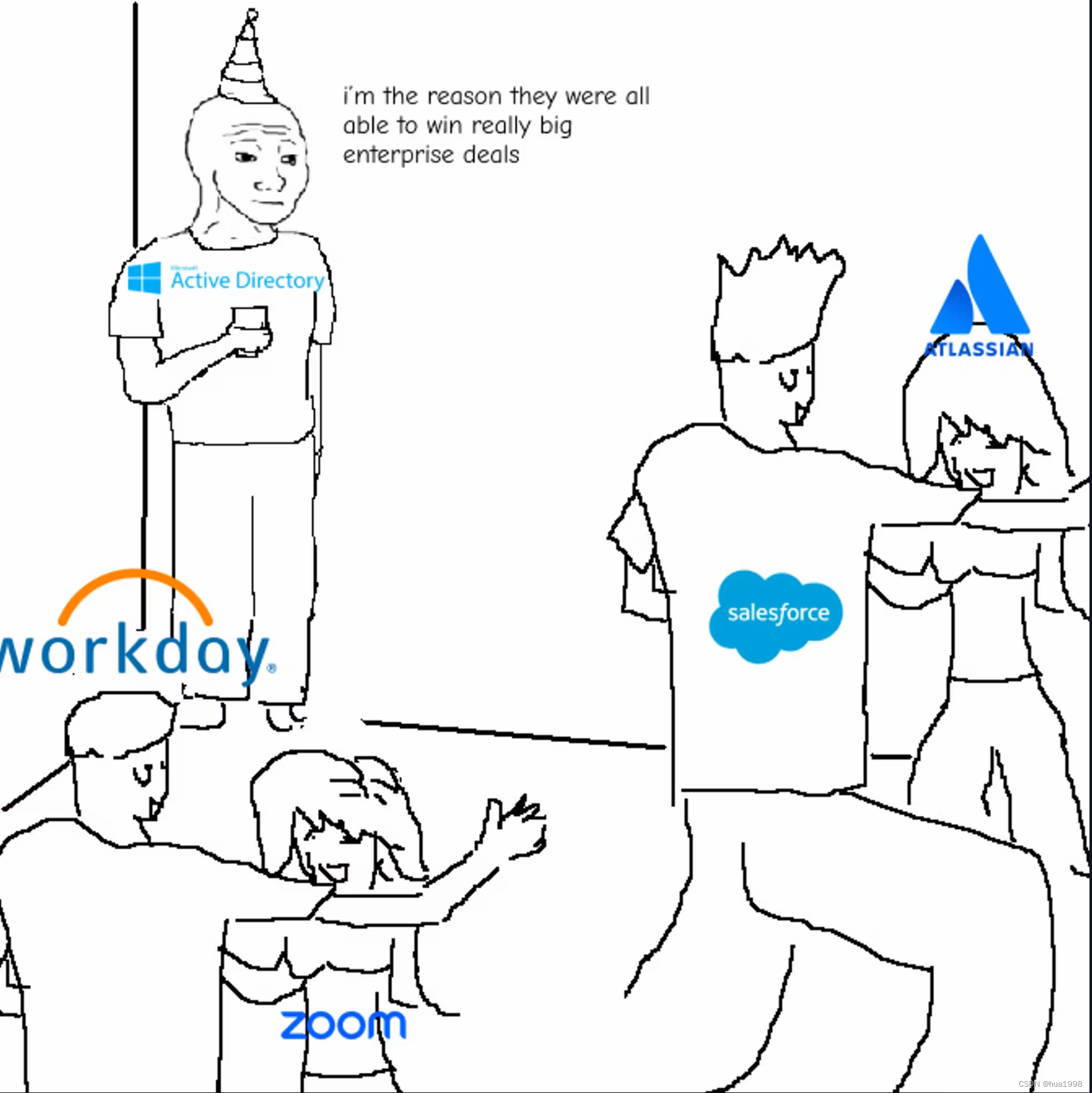

请记住,在 2000 年代初期,应用才刚刚起步。组织正在为内部用户和外部客户构建应用程序,而员工对必须登录并重新验证每个应用程序越来越恼火。与此同时,Atlassian 和 Salesforce 等公司以按席位定价的方式出现,使得 IT 团队真正想了解谁可以访问他们所购买的昂贵软件。从技术上讲,SSO 并不是一个新想法,但 Microsoft 在2005 年推出 Active Directory 联合服务 (ADFS)并将其与 Windows Server 2003 R2 捆绑在一起时,将其推向大众。

ADFS 的工作方式很简单:它允许用户向下游应用程序信任的中央机构进行身份验证,而不是对每个应用程序进行身份验证。这就像有一位名人朋友带您走进一家高级夜总会。如果您尝试独自前往 Club Workday,Workday 会想知道您是谁以及为什么他们应该让您进入。但如果您带着僚机 ADFS 走进去,Active Directory 就会向 Workday 和所有其他应用程序发出警告。关于您的一组断言:“这是鲍勃(经过验证),鲍勃与我们在一起(经过验证的域),鲍勃应该查看费用报告(经过授权)等。” 这也是 SSO 被称为“联合访问”的原因,因为您的单一身份在多个不同的应用程序中联合。

所有这些信息(您是谁、您是哪个组织的成员以及您有权访问的应用程序)过去都保存在运行 Windows Server 和 Active Directory 的本地设备中,直到 2008 年 Azure AD 推出为止。当然,直到 2015 年AD Connect 推出以将本地 AD 连接到云 AD 时,它才真正有用。随着用户数量的增长,更多的人需要使用更多的应用程序和服务,其中一些与 Microsoft 配合良好,而另一些则不然。曾经的 IT 政策交响乐变成了因供应商锁定、管理和扩展问题而扭曲的杂音。

ForgeRock(于2010 年成立)和 Ping(于2002 年成立)最初是 Active Directory 的开源竞争对手,以挑战 Microsoft 的锁定。此后,两者都增加了云功能并实现多元化。解决整个软件生态系统的管理和扩展问题基本上是 Okta 的论文,稍后将更详细地讨论。在消费者方面,这就是使用 Facebook 登录、使用 Google 登录等的工作方式。

拥有 SSO 变得非常具有战略意义。首先,它为您提供了一个了解应用程序启动的窗口,Okta 多年来一直在其年度业务工作报告中利用这一点。其次,该名录的意义就如同 Salesforce 之于销售、Workday 之于人力资源、Anaplan 之于财务。换句话说,它成为了核心记录系统。拥有目录和身份验证意味着可以选择扩展到其他几个相邻的身份市场,微软在这方面已经做了巨大的工作。如今,Cerby、Jumpcloud 和 Ory 等公司提供了更轻量级的 IAM 和 SSO 方法。

有趣的是,如果您今天查看您最喜欢的 SaaS 应用程序的定价和包装,您会发现 SSO 和审计跟踪是从标准升级到企业的基础,并收取 4-5 倍的加价。SSO.tax对这些公司进行了出色的分类。

特权访问管理 (PAM)

2002 年,Thycotic 和 CyberArk 分别成立六岁和三岁。管理员新获得授权(并被要求)跟踪组织内发生的相关安全事件,并决定人们何时获得和失去对关键系统的访问权限。但谁来审核管理员的行为呢?如果管理员变得流氓、被欺骗、被盗用或者他们的帐户被盗用,会发生什么?

在某种程度上,解决方案是为管理员找一个管理员。特权访问管理的出现是为了控制 IT 管理员的活动,以及保护管理帐户免遭泄露。像Thycotic这样的公司会保管受保护帐户的凭据,并监控这些凭据的活动会话。CyberArk将帮助发现应该保护的内容,无论是帐户、令牌、密钥还是其他东西,并且是第一个将凭证存储与基础设施权利管理结合起来的公司之一(即谁有权操纵哪些机器上的哪些工作负载) 。

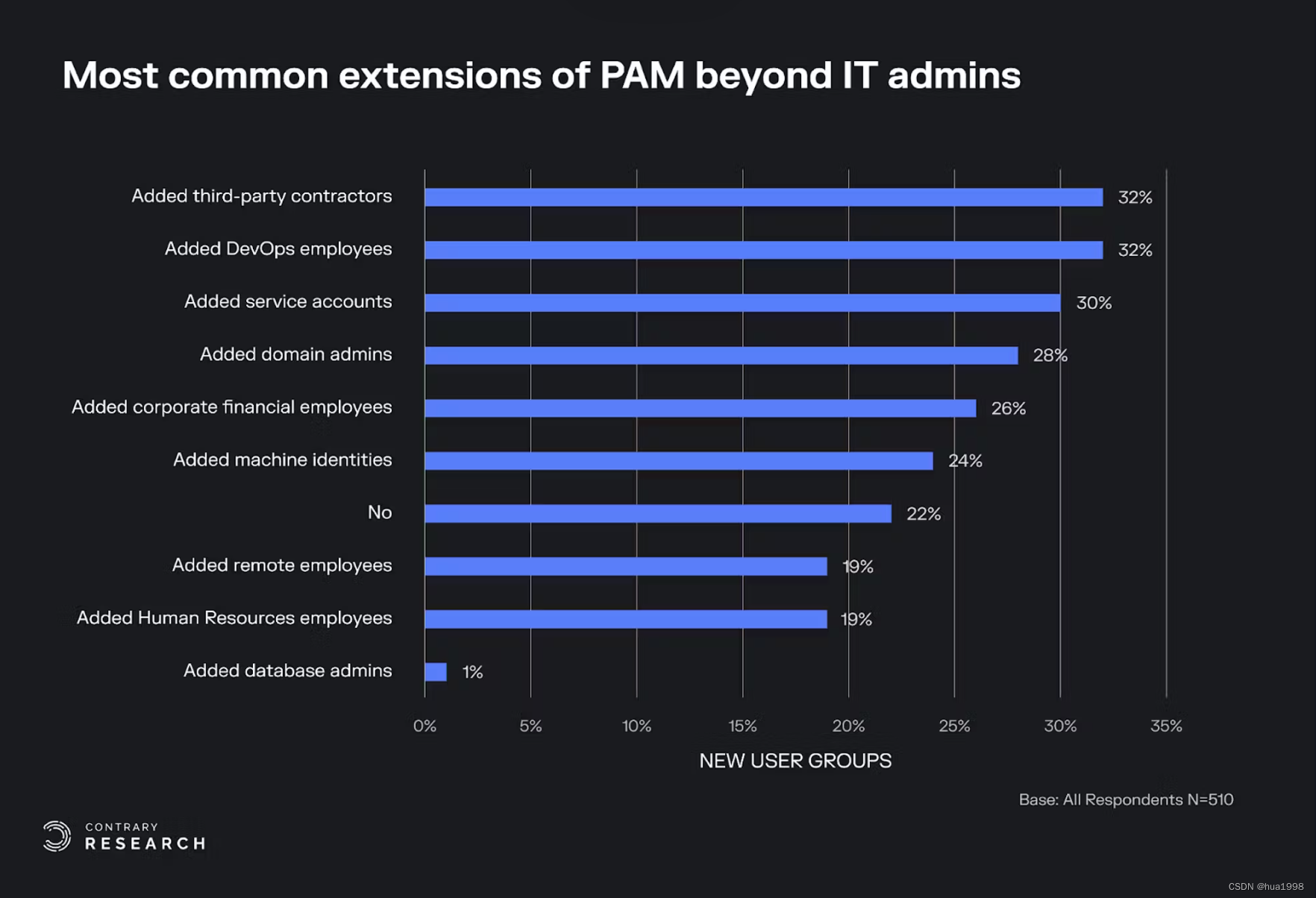

除了 IT 之外,每个帐户都可以根据情况成为特权帐户。尝试在 AWS 中启动新实例的工程师需要特殊权限才能执行此操作。设计领导者可能需要控制 Figma 许可证上的席位数量。FP&A 人员可能需要提取一份工资清单。没有 IT 人员因过度配置访问而收到恶意电子邮件,这就是大多数公司授予用户过多权限的原因。因此,PAM 已经发展到涵盖更多类型的角色,而不仅仅是管理员,并且保护的不仅仅是凭据和机密(请参阅下面的 IDC 调查)。这种范围的扩展迫使 PAM 供应商在身份治理、数据安全和基础设施权利方面展开竞争。根据 2023 年的报告,99%的用户、角色和服务被授予过多的权限。

资料来源:IDC,市场分析视角,IAM 2022 年 9 月;

资料来源:Gartner,IAM 2022 年 PAM 指南;

如今,大多数主流身份平台(除了像Delinea这样专注于 PAM 的参与者)都希望 HashiCorp 来保管秘密并与他们的Vault产品合作,而不是自己构建秘密保管库。

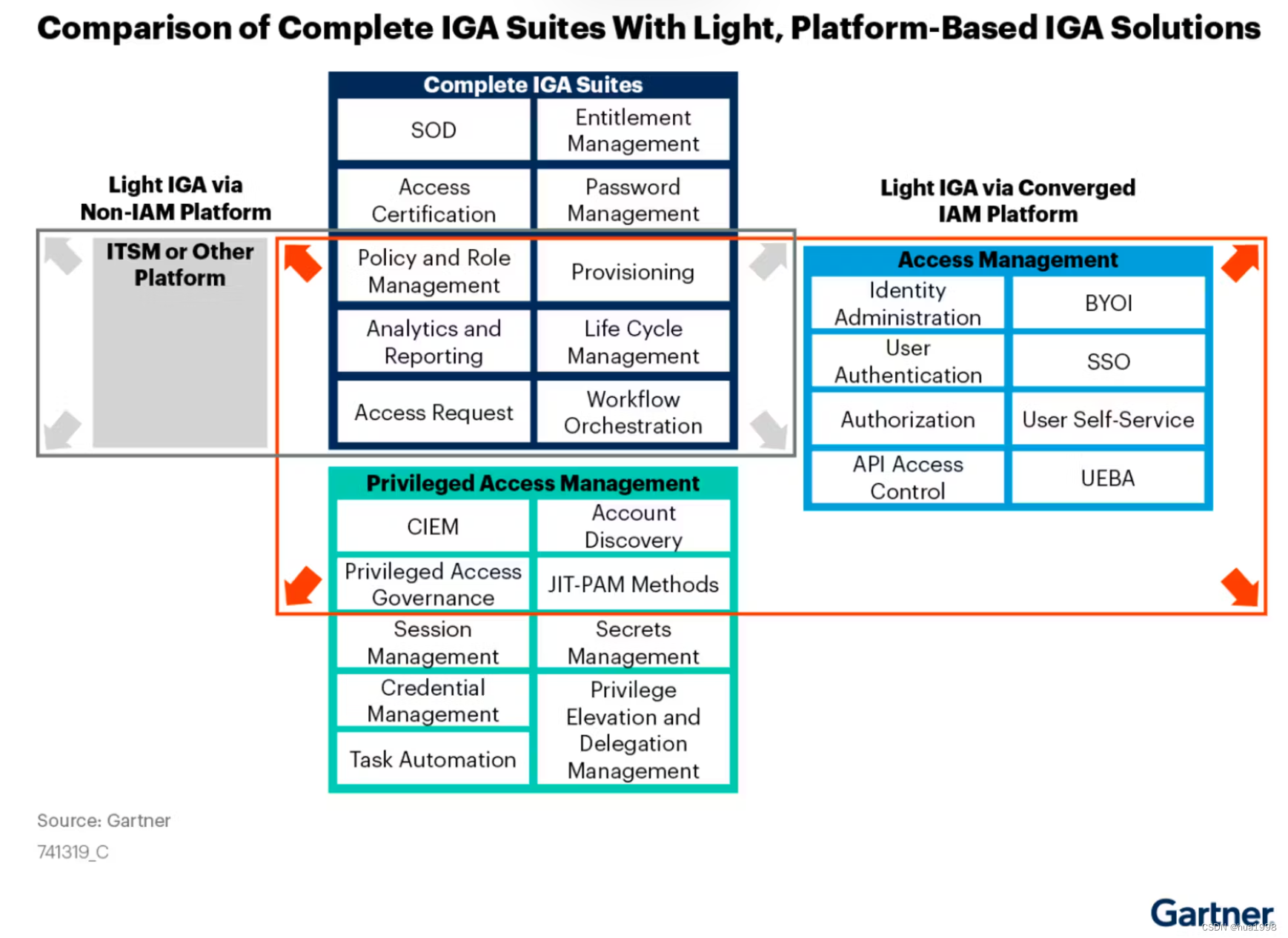

身份治理和管理 (IGA)

有了这些部件,公司就有了一个目录系统(可能是Active Directory,也可能是 Ping)和一种跟踪管理员正在做什么的方法,但他们也有整个公司的不同角色的人员,他们会要求提供各种信息每天使用软件来完成工作。管理所有这些复杂的访问请求对人类来说很难做到,需要使用工作流软件,该软件至少有助于维护应该发生的事情(策略)的真相来源并跟踪对这些策略的遵守情况。

在此基础上,IGA 产品进一步收集、分类和自动化访问请求。该领域的主导公司是Sailpoint,Thoma Bravo 于 2022 年以69 亿美元收购了该公司。Mark McClain 将其之前的 IAM 公司 Waveset出售给 Sun Microsystems后,于 2005 年创立了 Sailpoint 。

Microsoft 的访问控制过去(并且在很大程度上仍然)受到基于角色的定义的限制。问题是,平均组织有7,700 个组,并且任何单个工程师可能已经是数百甚至数千个组的一部分,每个组都有重叠的访问定义。将所有这些映射出来,然后手动制定工作流程是一项艰巨的任务。SailPoint 对此提供了解决方案。该公司将自己定位为当目录难以理清时可以引入的产品。该产品声称通过分析和机器学习在尽可能实现自动化方面处于领先地位。

IGA 工具必须处理访问权限的生命周期,编排工作流程(例如在用户加入公司时对其进行配置),并为特定任务分配合法所有者。任何熟悉企业软件的人可能会想,“等等,这不是 ServiceNow 或 Jira 所做的事情吗?”

答案是肯定的——IGA很大程度上是一个工作流程编排产品。它与 SSO 一样重要,因为每个公司都必须有一个解决方案,但随着底层工作流系统变得更加灵活且不那么固执己见,IGA 解决方案可以构建在公司选择的企业记录系统之上足够的资源来构建正确的集成。Multiplier是基于 Jira 构建的 IGA 产品的一个示例。

由于 IGA 负责何时以及如何授予和撤销用户访问权限,因此它已成为授权战争的先锋。许多当代身份初创公司正在构建下一代 IGA,其竞争优势来自于自动化更多工作流程、更轻松地创建工作流程或专注于某个领域。我们的梦想是根据与各种服务的历史交互自动推断正确的工作流程,并根据当前条件及时决定是否应授予或撤销某人的访问权限。

有多家公司正在争夺下一代 IGA 的领先地位,包括Opal、ConductorOne、Noq、AccessOS、Zilla Security、ClearSkye、Pomerium和PlainID等。

碰撞过程

目录服务及其随后扩展为 SSO/联合访问,拥有身份太阳一样对所有对象中最重要的引力。它是最具战略意义的地方,因此它是许多入侵者想要征服的星球。

随着 PAM 和 IGA 等新解决方案的出现并进入市场,它们立即与 Directory 发生冲突。事实上,每个主要目录产品(Microsoft、Ping 等)都已扩展;首先进入联合访问,然后进入特权访问或身份治理。联合访问 (SSO) 已成为目录的代名词,以至于您基本上永远不会看到没有两者的商业产品,这就是为什么这些产品现在被称为身份提供商 (IdP)的原因。他们跟踪身份(目录),然后让应用程序和系统验证这些身份(联合访问/SSO)。

PAM 和 IGA 也发生了类似的融合,它们彼此重叠了好几年,并且正在趋同。IdP 在很大程度上仍然是一种 IT 工具,而 PAM 和 IGA 更注重安全性,这使得构建涵盖所有三个领域的统一套件变得困难。微软是个例外,它正在向 IT 和安全领域销售大量软件。

资料来源:Gartner,IGA 市场指南,2022 年 7 月

第 4 章:Active Directory 主导地位

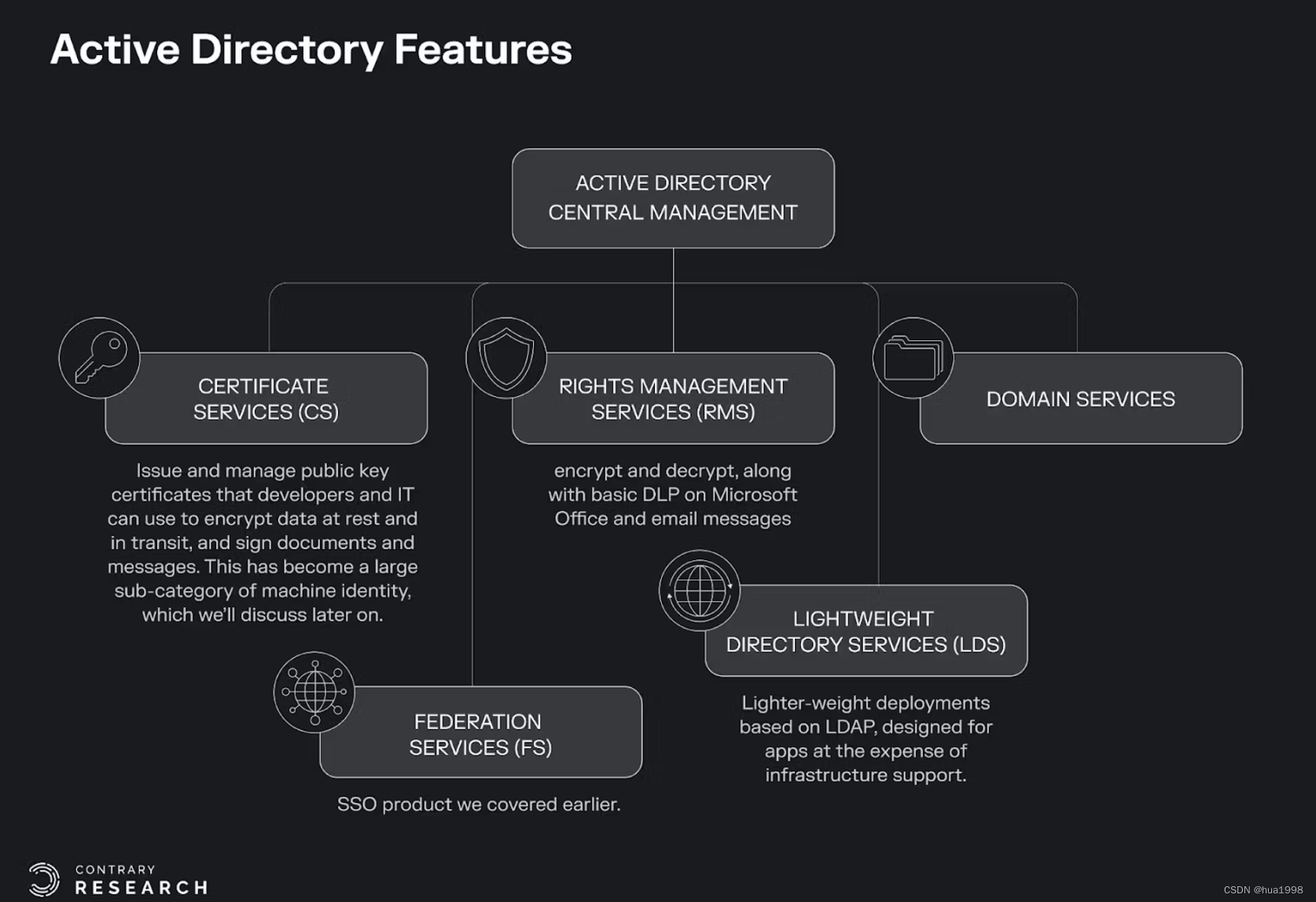

微软在 1999 年至 2005 年间不断发展其核心 AD 产品,意识到身份方面的扩展机会。AD 最初是作为域控制器和目录存储有关用户及其凭据的重要信息。到 Windows Server 2003推出时,Microsoft 添加了 SSO(联合服务)、LDAP 支持(以牺牲基础设施为代价更轻松地管理应用程序)、证书(开发人员用于加密静态数据、传输中数据的公钥证书)并签署文档/消息)和权限(Office 和电子邮件的基本 DLP)。

尽管有额外的产品,但 AD 体验并不好。/r/sysadmin 上的 Reddit 用户至今仍在感叹Netware 对 AD 的没落,这证明了使用 AD 的糟糕体验。其一,配置和取消配置的手动工作流程变得站不住脚。改变过去和现在都很难做出,因为在将用户推送到整个系统之前,没有简单的方法来预测、解释和测试用户可能提出的各种请求。

其次,AD 的构建并没有考虑到第三方。Windows 锁定了最终用户的企业操作系统市场,但无法锁定服务器(Linux 占主导地位)、Web(基于 Java 的 Web 应用程序比比皆是)或移动设备(在 Blackberry 和 Nokia/Symbian 上完成工作) 。围墙花园正在敞开大门,现代世界正在集成上重建(MuleSoft于 2006 年启动)。在 AD 中将不同的协议、数据格式和身份验证机制拼接在一起既麻烦又昂贵,需要更多的软件、服务器和存储。公司投入了更多的人来驯服弗兰肯斯坦的活动目录,但没有那么多人擅长管理活动目录。

尽管如此,你还是无法摆脱 AD。迁移过程漫长且烦躁,目录如此融入业务流程,以至于依赖性管理令人头疼。想象一下,如果向营销团队推行变革,办公室里的打印机就会停止工作。这就是管理员要处理的事情。MuleSoft 成立的同一年,AWS 推出了第一个云服务 EC2,身份开始向云中的联合迈进。

第 5 章:云中的联邦

与大多数企业产品经理交谈,他们会告诉您,将现有客户从旧的本地产品迁移到新的云产品,即使两者据称是平等的,也是 SaaS 中最困难的工作之一公司。Atlassian 通过 Jira 经历了这一过程,Adobe 通过 Creative Cloud 经历了这一过程,微软通过 AD 经历了这一过程。

Todd McKinnon和Frederic Kerrest是 Salesforce 的资深人士。两人在 2009 年离开公司创办 Okta 之前,都已经在公司工作了五年。他们有三个独特的见解:

- 本地身份工具正在成为团队的瓶颈,随着员工引入更新、更好的软件,会产生大量的手动工作并减慢业务节奏。

- 云应用程序受到脆弱的身份系统的阻碍。随着世界开始拥抱云,云原生方法可以帮助这些应用程序充分发挥其潜力。

- 当微软意识到这一点时,将很难让其客户迁移到云版本的 Active Directory。

因此 Okta于 2009 年启动。从技术上讲,微软已经在 Azure AD 中推出了云目录产品,该产品于 2008 年推出。但用户基本上必须重新启动目录才能使用它,因为在AD Connect(前身AD Sync)出现之前,它无法与本地 AD 一起使用。于2015年推出。这意味着从 2008 年到 2015 年,AD 实际上只对较小的租户有用,因为他们还没有复杂的目录。同类最佳的云应用程序也在 2010 年代初出现,因此当代初创公司想要引入大量云 SaaS,但没有很多方法来保护用户对这些应用程序的访问。这两种动力创造了一个良好的开端。

Okta 汇集了洞察力、时机和足够广泛的机会。它开始将世界从本地目录转向云目录。当 Okta 于 2016 年上市时,该公司拥有2900 名客户,拥有“数百万用户”、5K集成和1.115 亿美元的 ARR,同比增长 90%。

如果你是为了国王而来……

2014 年,萨蒂亚·纳德拉 (Satya Nadella)出任首席执行官,微软摆脱了长期的停滞,让微软股东重新兴奋不已。他的使命是摆脱公司以 Windows 为中心的形象,转而拥抱云。在未来,客户端操作系统不再重要,因为每个应用程序和体验都通过其他地方的集群提供。Azure AD 团队于 2015 年发布了 AD Connect,最终为管理员提供了一种简单的方法,让他们的本地目录与云中的 Azure AD 进行通信。

仅仅两年后,即 2017 年,90% 的财富 500 强企业都在使用 Azure AD,其中有 5.6 万家付费组织(同比增长 74%)、超过 1.5 亿月度活跃用户以及超过 30 万个第三方应用程序集成。换句话说,在两年内,Azure AD 增加了大约 10 倍的用户(或多或少),并且拥有的付费组织数量是 Okta 在七年内赢得的数量的 20 倍。公平地说,Okta 一开始可能无法访问其中许多组织,但这凸显了分发的力量。微软的本地用户数量是它尚未转换的四倍,并且可以随时迁移(说起来容易做起来难,但如果迁移处理得好,这基本上就是未来的收入)。

事实上,迁移过程既艰难又混乱。从 AD 迁移到 Azure AD 的公司可能会处于一种临时状态,即管理两者,因为他们慢慢地将用户从一个迁移到另一个。许多传统公司实际上已经到了 2023 年了。管理这两者会带来新的复杂性。迁移的另一个挑战是,大多数现代科技公司都是从 Google 开始访问 Google Suite(日历、电子邮件、存储、文档等),这使得 Google Cloud 本身就成为强大的 IdP。

雷德蒙德的云征服

随着 Azure 云业务的增长,微软迅速扩展了其身份产品组合。正如 Okta 掌握了 SaaS 应用程序增长最快的情况一样,Microsoft Security 可能了解了很多有关客户在云上扩展时面临的挑战。

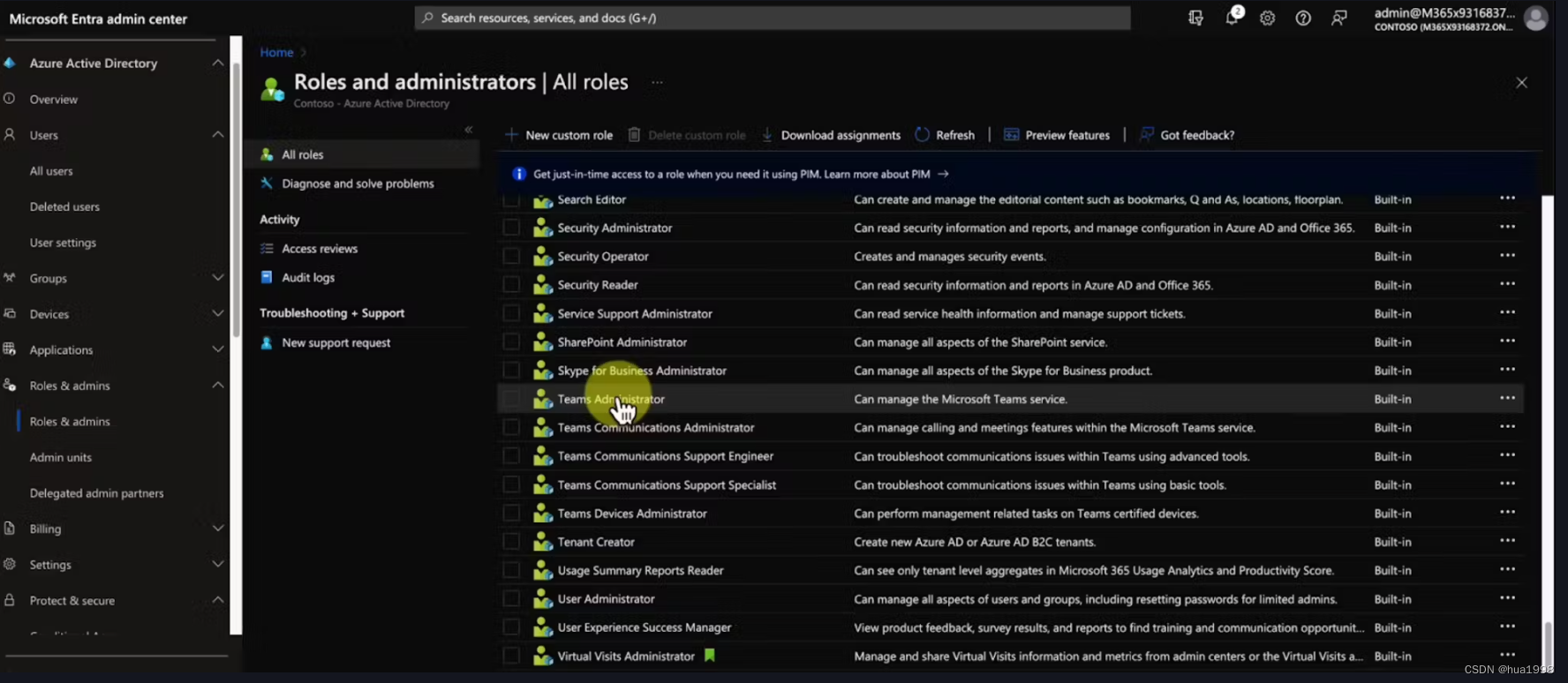

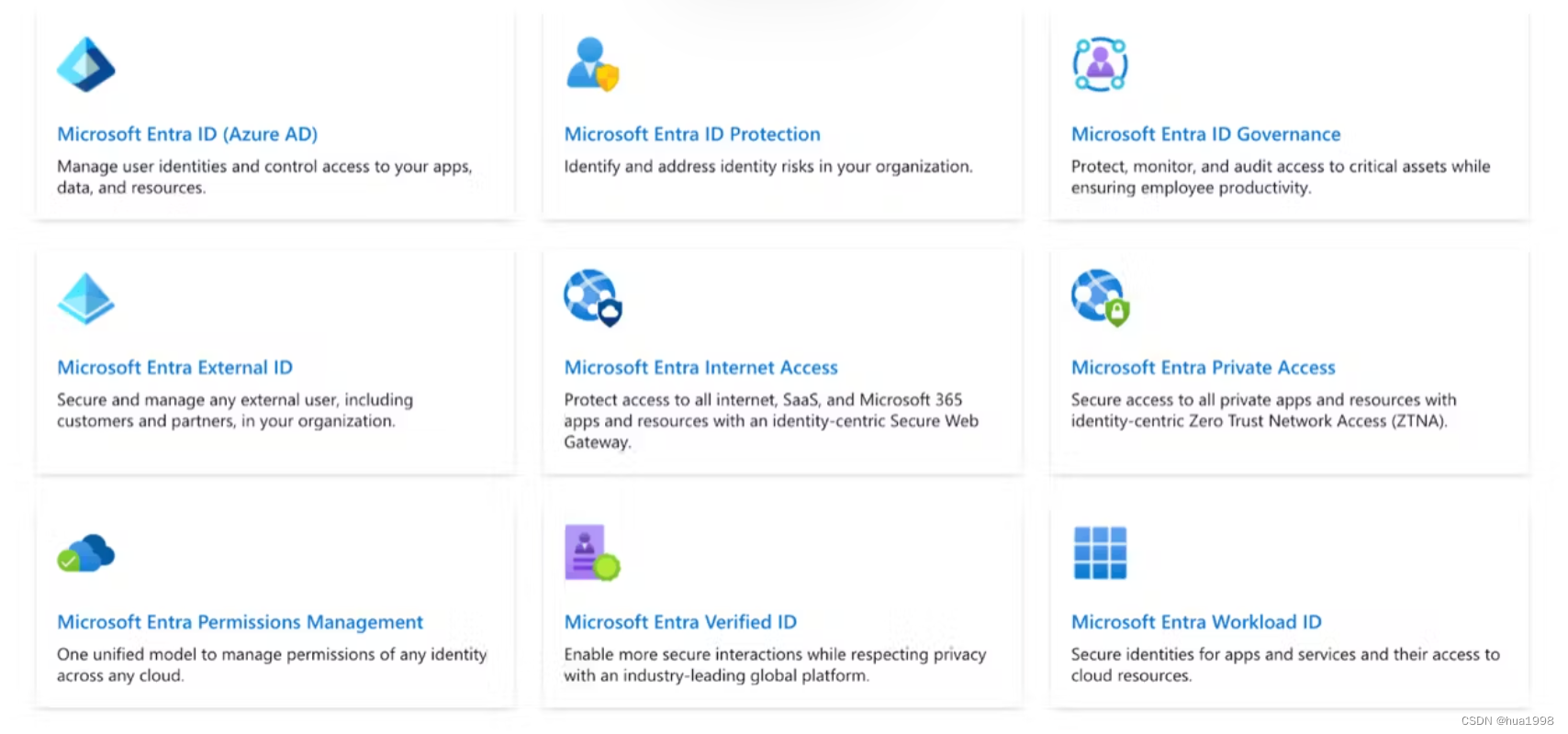

Entra 是 Azure AD 和 Microsoft 2023 年更广泛的身份产品套件的新名称。从定价来看,Entra 最昂贵的功能是权利管理 (CIEM)、特权身份管理和治理。请注意免费套餐,它提供:

- 单点登录

- 基于角色的访问控制 (RBAC)

- 同步用户配置 (SCIM)

- 委托管理

- 多重身份验证

- 无密码验证

- 带 SIEM 连接器的基本日志

这对于软件行业来说通常是件好事。SSO、基于角色的访问和基本安全性不应该被保留在“企业”层后面。然而,那些构建与 Microsoft 任何产品竞争的产品的人不太可能因安全或 IT 方面的预算友好而获胜。

微软的身份产品组合沿着五个新方向扩展,每个方向都面临着初创公司和规模化竞争的冲击。

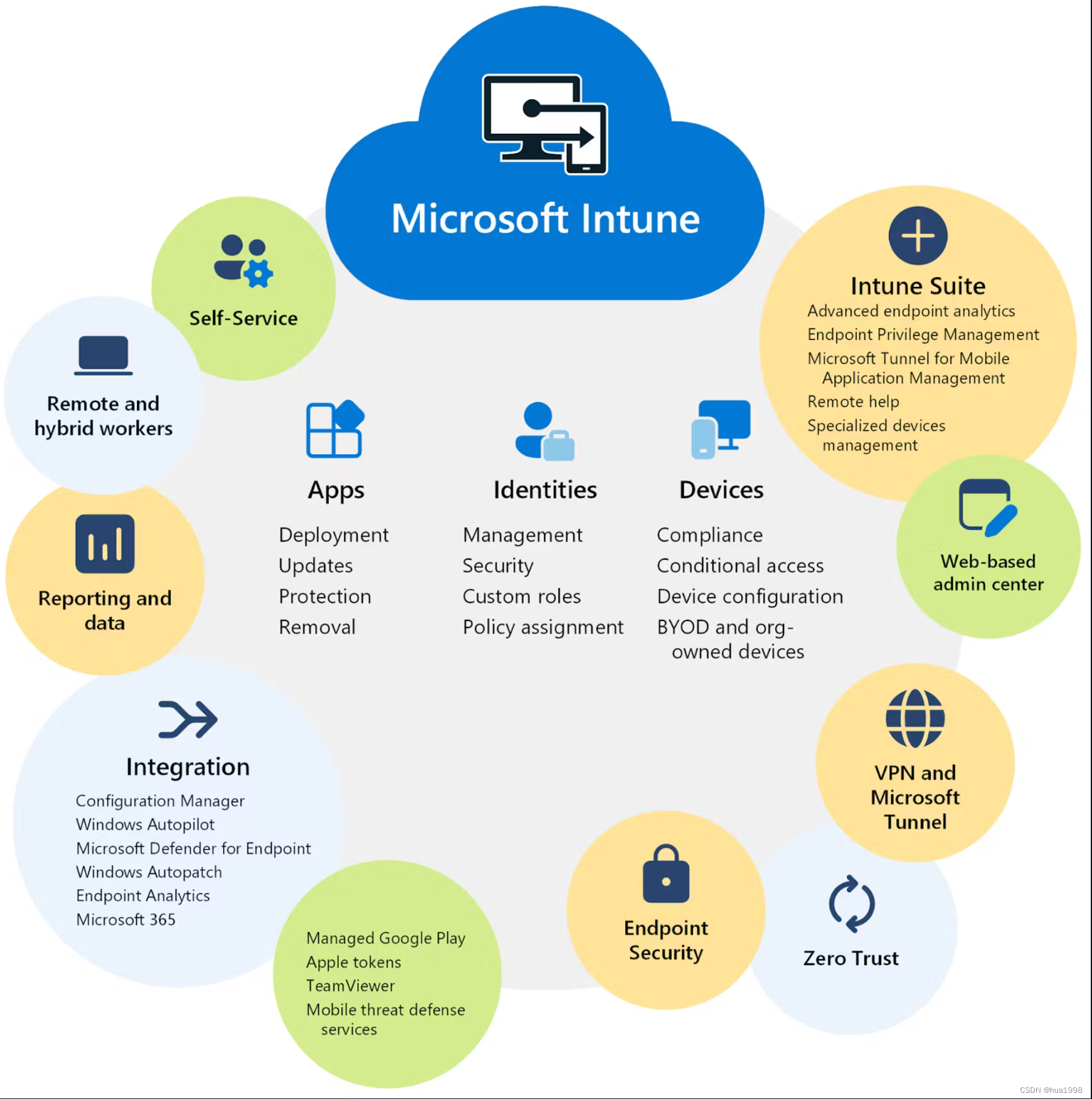

移动设备管理 (MDM)

将 2010 年代根深蒂固的个人和企业移动设备的自带设备 ( BYOD ) 策略带入企业工作结构中。Windows Phone在这方面错过了机会,并且是一场有据可查的灾难,但随着2010 年Microsoft Intune 的推出,微软安全部门在向移动设备的转变中处于领先地位。

自推出以来,Intune 已发展成为工作设备的联合端点安全 + 身份解决方案。MobileIron和AirWatch是另外两家规模不断壮大的初创公司,随后分别被 Ivanti 和 VMWare 收购。MDM 解决方案使管理员能够为授权用户如何使用其设备设置策略 - 从安装在设备上的应用程序到他们交换的数据,再到他们通信的网络。

到 2023 年,传统的 MDM 并不是真正的增长市场。大多数人拥有 1-2 部手机以及他们在该手机上使用的单一企业标识。可在边缘设备(如手机)上运行的强大机器学习模型的出现,对于端点保护的未来来说是一个有趣的思想实验。随着设备上收集的信号越来越多,我们预计托管设备上的裁决和风险标记将更加实时。

Infinipoint、BioCatch和Kandji等公司的创新重点是欺诈预防和持续监控。

客户身份和访问管理 (CIAM)

CIAM 是针对外部客户的身份管理,内置欺诈预防功能。用户可以将 IAM 原语(目录系统、密码管理、授权策略)扩展到客户帐户,并像对待任何其他外部帐户(承包商、顾问、合作伙伴)一样对待客户。许多企业 IdP 已从企业身份管理扩展到客户身份管理。示例包括:

- Okta(2021 年以65 亿美元收购 Auth0)

- Microsoft(客户的Entra ID )

- ForgeRock(客户访问管理,自2023 年 8 月起现已成为Ping Identity 的一部分)

- Ping Identity(在 ForgeRock 合并之前提供现有产品)

CIAM 的独特之处在于三个关键区别:

- 客户通常自己创建和管理他们的帐户。他们可能会更频繁地忘记密码并从世界任何地方发出重置请求。如果身份验证流程有太多摩擦,他们就会流失。

- 人们创建帐户的方式并不总是相同的。根据他们的注册方式,他们可能需要登陆产品中的其他位置,可能会根据任何已知属性向他们显示不同的注册流程,可能会提示他们通过 Facebook 或 Twitter 帐户链接到消费者身份, ETC。

- 开发人员通常是 CIAM 工具的用户,而不是 IT 或安全人员。开发人员拥有产品内面向用户的身份验证流程。

Auth0 的方法是对开发人员最友好。其他人则拥抱安全性,承诺降低账户被盗或欺诈率。尽管如此,其他产品还是接受了合规团队,因为这些产品还根据CCPA等法规收集和管理存储 cookie 的同意。该类别包含“连续自适应访问”,即从设备、浏览器和网络收集一系列信号,并用于判断可信度。身份验证流程会随着响应而变化。这些差异使得 CIAM 易于理解,但实施起来却很困难。

如果用户位于不常见的网络上,他们可能必须回答预先选择的安全问题。如果他们前一分钟从库比蒂诺登录,后一分钟从深圳登录,他们的帐户可能会被冻结一天。无论您是通过代码还是通过拖放工作流构建器来构建这些流程和其他边缘情况的逻辑都是一项复杂的工作。

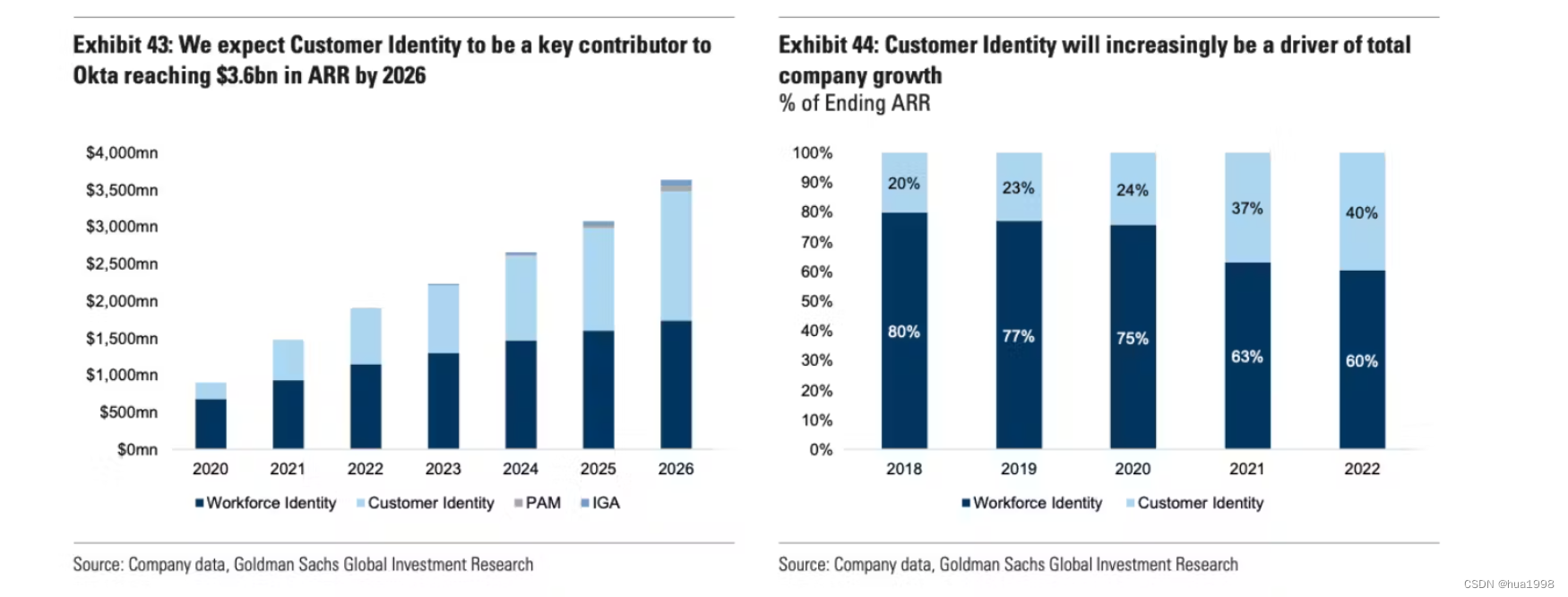

CIAM 是一个相当大的机会,至少有一个简单的原因:消费者帐户比企业帐户多得多。高盛估计,2026 年 Okta 一半以上的收入将来自 CIAM,而不是企业,这是一个超过 15 亿美元的 ARR 机会。

资料来源:高盛,Initiate Security,2023 年 2 月

由于竞争角度众多(更好的欺诈预防、对开发人员更友好、工作流程更自动化、对客户更友好),已有多家公司在 CIAM 方面进行创新。值得注意的包括Stytch、Transmit Security、Descope(前 Demisto 团队)、Clerk.dev和FusionAuth。*

机器和工作负载身份

到目前为止,我们刚刚讨论了管理人类身份,但机器身份比人类身份多45 倍!

从历史上看,IP 地址被用作机器身份的基础。如果主机在受信任的 IP 上进行通信,那就太好了,它可以访问它所请求的内容。但由于多种原因,这不再有效:远程工作、网络地址转换、VPN 等。因此,我们必须识别正在运行的特定工作负载(例如进程),而不是在 IP 地址上建立索引。各种机器并跟踪这些身份。

SPIFFE框架为每个服务/工作负载创建一个 ID,使用 x509 证书对该 ID 进行签名,然后为调用者提供 API 来验证工作负载。这对于秘密管理很重要;无需在运行时将机密注入到流程中,或跨工作负载跟踪机密,或来回传递机密,只需从正确的服务请求和检索正确的数据即可。

这些证书是长期有效的;它们不会随着时间的推移而改变或消失,这会产生证书劫持的风险(有人用他们的不良工作负载冒充您的安全工作负载)。理想的做法是发行短期令牌或证书并经常轮换它们。让这项工作在公司服务结构中可能运行的所有微服务和流程中发挥作用相对困难,并且LinkedIn、O2、Microsoft Azure和Equifax等公司曾发生过代价高昂的与证书相关的中断和违规事件。我们已经看到许多公司构建了自己的公钥基础设施,例如 Airbnb 的Ottr,或者使用Spirl或Smallstep等公司来帮助开发人员和安全团队更自动地管理工作负载身份。

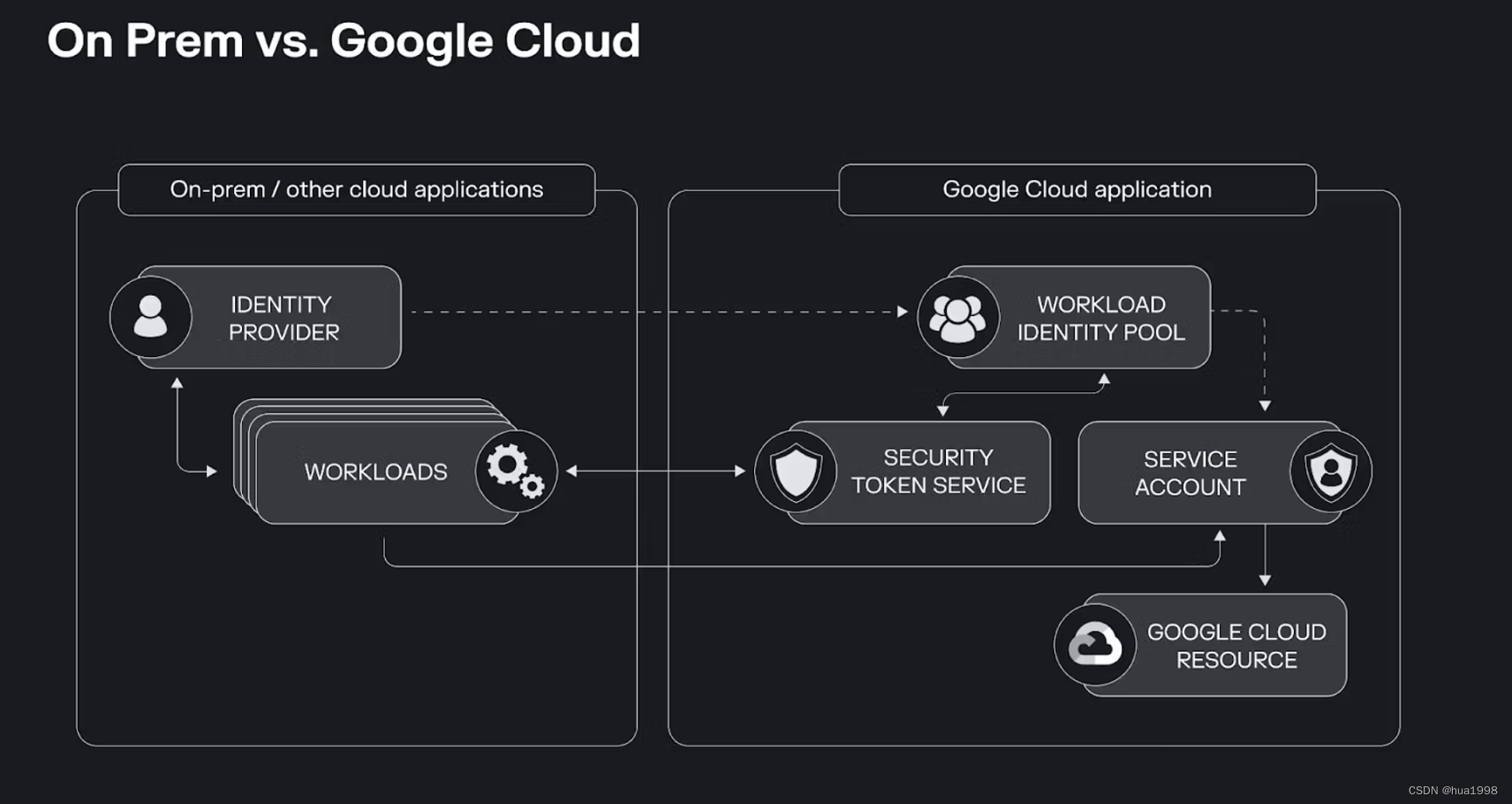

一旦公司知道谁(哪个工作负载)想要访问什么(请求的数据),他们可能还希望控制其访问周围的环境。微服务可以向银行 API 发出写入请求,但如果该微服务已被泄露,则不行。超大规模企业(GCP、Azure、AWS)拥有强大的工作负载身份产品,可以通过工作负载身份联合,有条件地为其云内部和外部的应用程序处理证明和授权。可以将其视为工作负载的 SSO - 云提供商将使用已用于验证其完整性的身份提供商对工作负载进行身份验证。

资料来源:谷歌;逆向研究

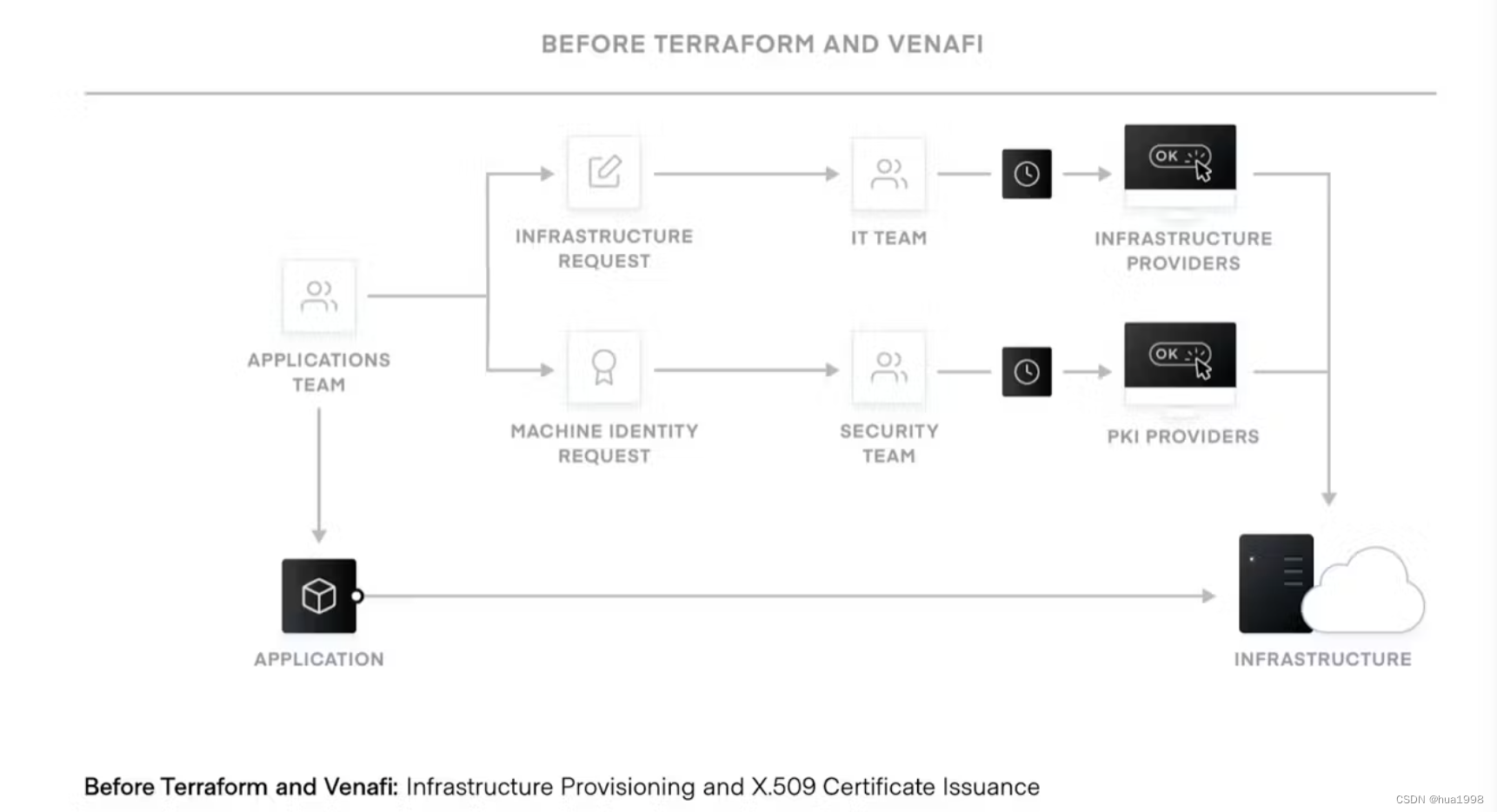

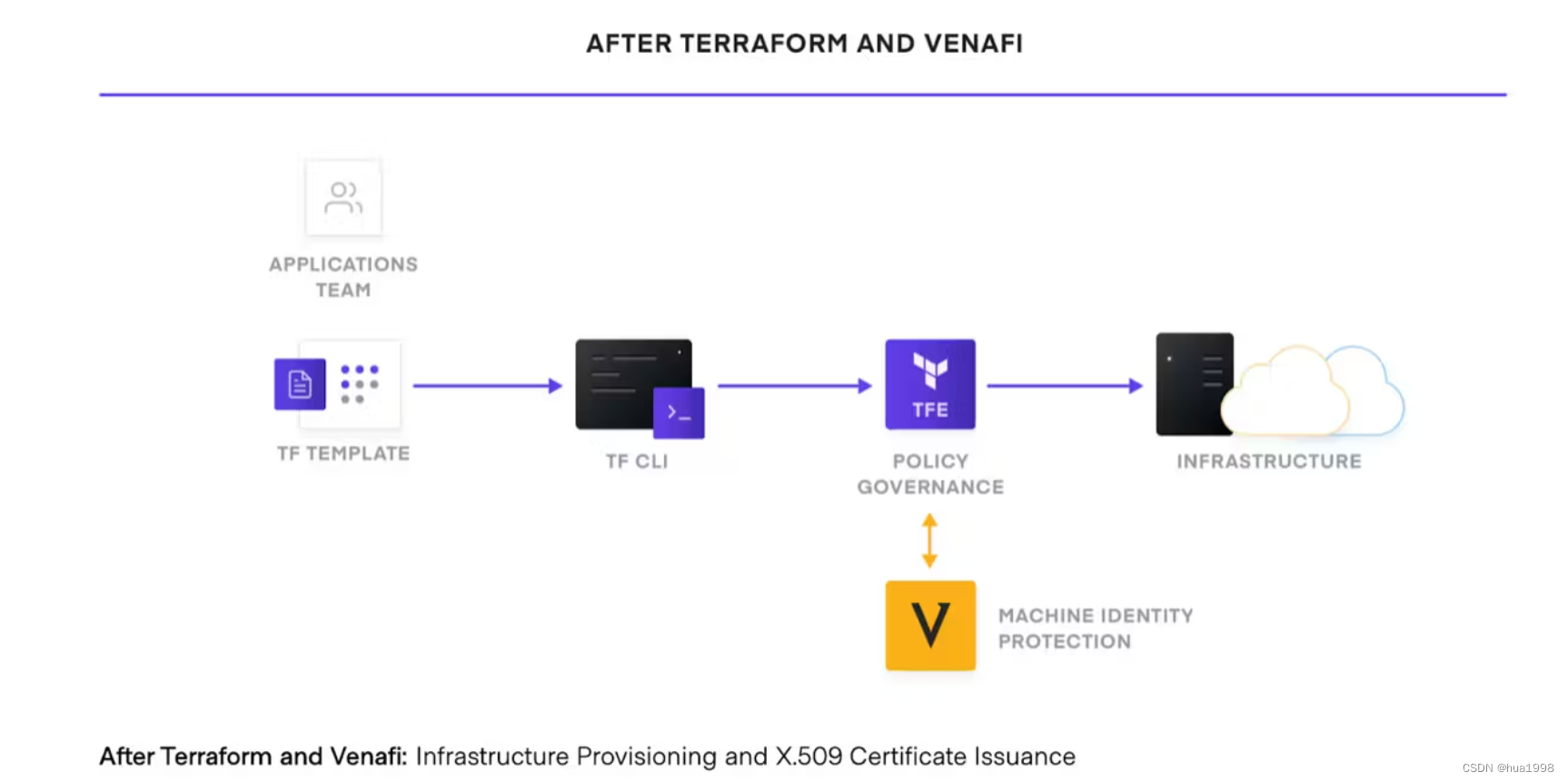

Venafi就是一个例子,它与 Hashicorp 合作提供 x509 发行和自动化服务。微软对每个机器身份每月收取3 美元的费用,这对公司来说可能是一个巨大的增量收入机会。

资料来源:HashiCorp

资料来源:HashiCorp

有多家公司正在构建现代方法来处理机器身份管理,包括Aembit、Astrix、Valence、DoControl、Teleport、Spirl、Andromeda Security和Smallstep。其中一些公司专注于应用程序之间的集成,将身份威胁检测和治理扩展到 API 密钥、OAuth 令牌等,而其他公司则维护基础设施服务用于与受保护的应用程序和服务进行通信的安全网关。

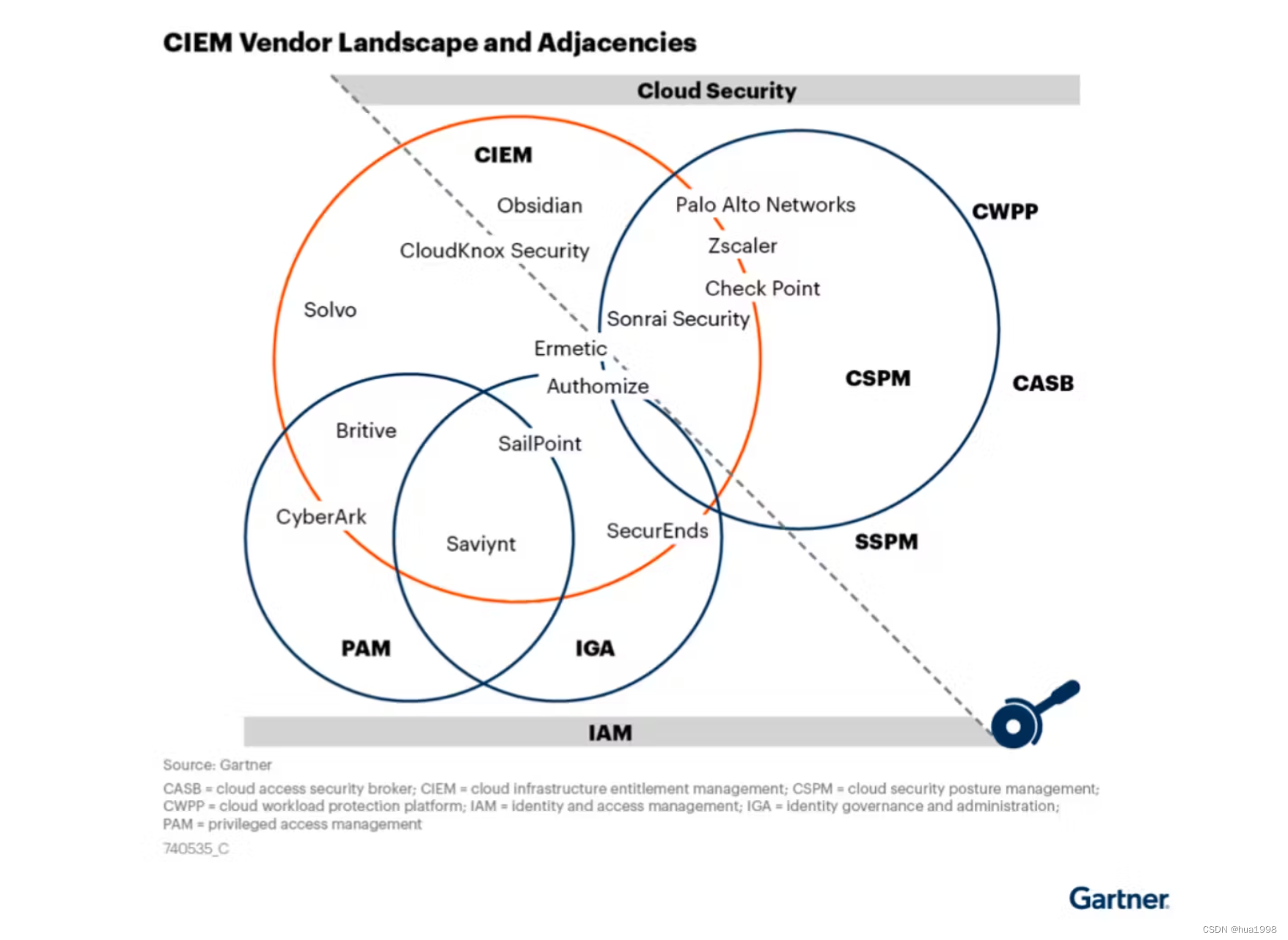

云基础设施权利管理 (CIEM)

正如前面有关特权访问管理的讨论中提到的,任何需要访问云基础设施的用户在技术上都是特权用户。这包括每一位工程师,从向导架构师到实习生,他们因为从未学过 SQL 中的 LIMIT 10 而导致查询成本高昂。由于云提供商增加了功能,工程师可以在这些云提供商中拥有超过5K的独特权利(例如权限),但超过95%的帐户使用的权限不足其所授予的权利的 3%。Wiz等 CSPM 工具可以标记 IAM 策略差距,但不够深入,无法处理云权利生命周期治理。

CIEM 工具不断涌现,通过自动权限调整大小(从特权帐户撤销未使用的权限)、异常检测和分析来填补这一空白。这些产品还可以帮助管理员完善策略,而不会中断开发人员工作流程(不会错过您不应该拥有的内容!)。资源图是 CIEM 类别中的一种流行构造,其中所有访问路径都通过图进行跟踪和连接,以回答“此身份在我的云中可以做什么?”的问题。和“谁可以访问此云资源?”。CloudKnox是该领域的一家主导公司,允许用户在删除后请求取回权利,通过行为信息丰富历史分析,以防止将来轻松撤销。CloudKnox于 2021 年被微软收购,之后被纳入 Entra 套件。

CIEM 工具与 CSPM 工具一样,可以识别整个 IAM 设备中的策略漂移,并且与 CSPM 不同,它可以动态重建和编辑组成员身份,以更好地反映组织内的使用模式。CIEM 和工作负载身份正在与 PAM 和 IGA 融合,因此很少有供应商只做其中一项而不计划扩展到其他领域。微软表面上将 CIEM 视为非商品,因为 CIEM 功能包含客户在升级到最高端 Entra 计划时获得的许多高级安全功能。

资料来源:Gartner,2021 年 6 月 CIEM 创新洞察

许多 CNAPP(端到端云原生应用程序保护平台)供应商将 CIEM 视为其现有套件的一项功能。Zscaler、Wiz、Palo Alto Prisma 和其他几个云套件都提供 CIEM 产品。最终,无论用户是否了解容器运行时(例如 Sysdig、Upwind 等)或云的整体状况,他们都会收集大量容器和云日志,这些日志可以帮助回答谁在访问哪些资源的问题,以及无论他们是否应该如此。对此采取行动似乎仍然是身份产品的职责。

CIEM 实际上是 PAM 的演变,在 CIEM 中构建的一些公司包括Abbey Labs、CloudKnox(被 Microsoft 收购)、Obsidian、Sonrai、Ermetic(被 Tenable 收购)等。

资料来源:Gartner,2021 年 6 月 CIEM 创新洞察

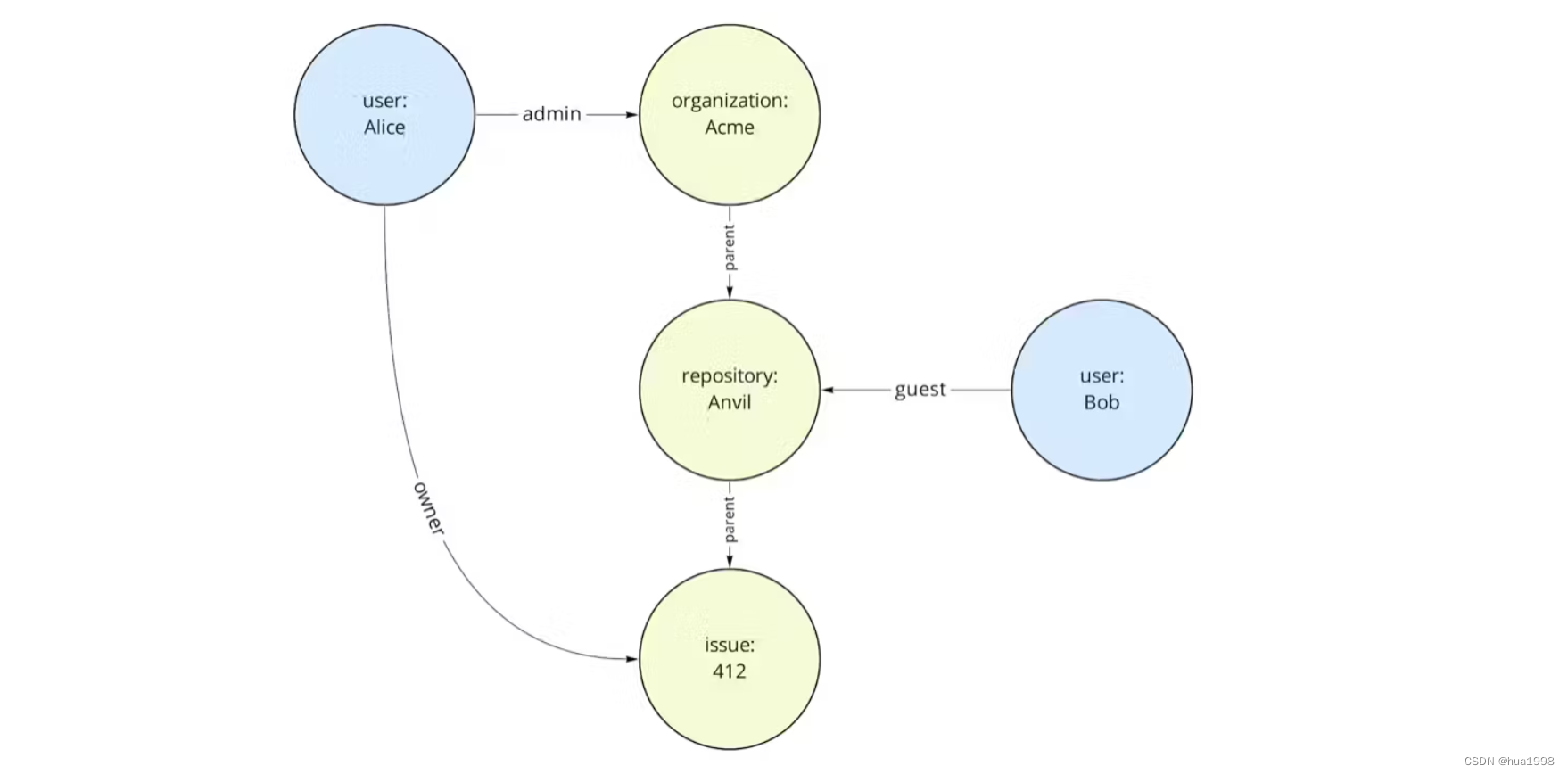

ReBAC,而不是 RBAC

RBAC(即基于角色的访问控制)是指员工的角色(由他们所属的组以及其身份提供商提供的各种模板角色决定)决定他们有权访问的应用程序和服务。这就是自 Novell 以来世界控制访问的方式,并且仍然是 Microsoft 的观点。随着基础设施的扩张以及用户希望访问的应用程序和服务网络的增加,人们越来越多地采用新的授权框架:基于关系的访问控制(ReBAC)。

Graham Neray和 Oso 团队写了一篇关于 ReBAC 的精彩解释。这是他们概述的例子:

资料来源:奥索

“假设我们想要评估:Alice 是否被允许编辑 Anvil 存储库?我们首先找到 Alice 与存储库的所有关系。现在,我们可以通过遍历图表并查找所有路径来完成此操作。

我们在上图中表示的数据是:

(Alice ,管理员,Acme)

(Acme、父母、Anvil)

(Anvil,家长,第 412 期)

(Bob,客人,Anvil )

(Alice ,所有者,第 412 期)

我们从任何以 Alice 开始的关系开始,从源遍历到目标:

Alice -> Acme 管理员

Acme -> Anvil 的父级

因此,Alice 是 Anvil 的维护者”

谷歌在2019 年题为“Zanzibar :谷歌一致的全球授权系统”的论文中介绍了管理地图或 YouTube 等大规模在线应用程序基于关系的授权的方法。

该论文还提出了一个相当通用的框架,Carta、Airbnb和 Segment 等公司已经复制了该框架。这个想法是使用应用程序中已经存在的数据。想想 Github:如果用户打开一个问题,该关系可能存储在带有所有者字段的问题表中,并且可以在 Github 的某个位置访问。如果可以在各种选定的应用程序和服务之间获取此类数据,并且可以使用 gRPC 或fRPC高性能地完成此操作,那么整个操作可以扩展到更多的应用程序、更多的用户和更多的并发访问请求。

存储每个关系需要大量的关系元组。谷歌存储数万亿美元为Zanzibar 供电。就 Google 而言,这些数据库中的每一个都在全球范围内进行缓存和复制。Zanzibar 不执行任何强制措施(这取决于调用者),但确实提供了可用于起诉关系的检查功能。

最终,ReBAC 是一种在应用程序中构建权限的更可行的方法。除其他事项外,身份是一个数据问题,并且很难在应用程序之外伪 ETL 权限,除非可以轻松地对这些应用程序中的实体之间的关系进行建模。一旦应用程序权限以这种方式建模,解决授权挑战就变成了分布式图遍历问题。

Oso、ConductorOne 的Baton项目、Permify、AuthZed、Warrant、Cerbos、Permit、Styra和AuthDynamic都有用于在应用程序中实现和建模类似 Zanzibar 权限的框架。

第 6 章:今天的身份

微软扩大了差距

如今,身份市场正处于一个奇怪的境地。供应商比以往任何时候都多,每个供应商都致力于解决身份生命周期的重要部分。尽管如此,超过 60%的安全领导者认为,截至 2022 年 8 月,该领域正在整合。随着 CIEM 和工作负载身份,新的、服务相对不足的类别正在出现,但该领域的许多上市公司已被私有化,并且唯一云原生上市公司一直在努力应对高管人员流动的浪潮。似乎唯一不变的是微软,它大约三十年前开始在身份领域占据统治地位,从未停止过——微软 Entra 现在每月有6.1 亿活跃用户,比 LinkedIn、Twitter/X 和 Snapchat 还要大。

对于微软来说,身份只是安全领域中的一个相当小的落差,其安全收入在 2023 年初就超过了200 亿美元。人工智能 ( OpenAI )、端点安全 ( Defender ) 和云安全 ( Sentinel ) 无疑是更大的业务,但微软的能力向这些产品的客户交叉销售身份管理(反之亦然)会限制竞争对手在身份管理类别中的增长。重要的是,身份管理是所有其他安全业务的核心记录系统。如果您可以识别用户、工作负载或设备,那么您可以更好地分析他们在端点、网络、SIEM 甚至开发人员供应链中的活动。从逻辑上讲,如果用户在成为 Azure AD 客户后购买微软的其他安全业务,那么它们的表现应该会更好。

机器身份管理作为当今的增长载体

身份市场经历了四个不科学划分的阶段:

- 第一阶段:网络层访问管理(Novell)与操作系统/应用程序层(Microsoft),微软获胜。

- 第二阶段:身份治理、自动化工作流程和特权访问管理,产生了 Sailpoint、CyberArk、Ping 和 ForgeRock 等获胜者,但微软很快进行了调整并发布了自己的产品。

- 第三阶段:将目录和身份工作流程转移到云端,Okta 赢得了这一胜利,直到 Microsoft 开始专注于 Azure AD 迁移。

- 第四阶段:专注于保护机器身份,并使用 ML 对访问请求做出及时判断,以抽象出复杂性。多家初创公司正在争夺这一奖项,而微软在这方面最有能力拥有强大的功能。

第一阶段和第二阶段是古代历史。第三阶段即将结束。那些打算将目录迁移到云的公司已经这样做了,而那些还没有像 RSA 和 Oracle 这样的供应商拥有最复杂或最受监管的目录足迹的公司。他们很可能使用 Office 套件而不是Notion,使用 Teams 而不是 Slack,这使他们成为微软的自然攻击目标。

第四阶段能否取得重大成果,或者这些产品是否会成为更广泛的身份套件的功能?从机器身份对传统身份目录的不透明性、云架构日益复杂的情况以及微软按身份定价的角度来看,机器身份似乎非常有价值。机器和工作负载身份可能会比传统的以 IT 为中心的身份产品产生更多数量级的收入,但大部分收入也可能流向位于复杂性双方的云超大规模企业(他们构建复杂的服务,他们销售身份产品来帮助您降低复杂性)。

历史上,由于 authN 排除了 authZ,授权仅占身份验证支出的一小部分。目前尚不清楚什么会改变钟摆,除非计算机交互的工作方式发生巨大变化。

第 7 章:我们该何去何从?

资料来源:相反研究

盲人摸象

有一个古老的寓言,说的是森林里六个盲人遭遇一头大象。事情是这样的:

第一个人的手落在鼻子上,说道:“这个生物就像一条粗蛇”。对于另一个把手伸到耳朵上的人来说,它就像一把扇子。对于另一个手放在腿上的人来说,他们说大象是一根像树干一样的柱子。盲人把手放在大象身边,说大象“是一堵墙”。另一位摸到它尾巴的人将其描述为一根绳子。最后一个摸到了它的象牙,说大象是坚硬、光滑、像矛的东西。

房间里的大象是身份,盲人代表了每家试图解决症状而不是整体问题的公司。功能良好、统一的身份安全解决方案对于现代企业来说就像是白内障手术。这种需求源于两个关键驱动因素。

首先,谁拥有目录,谁就拥有公司。如果攻击者获得了对身份提供商的访问权限,他们就可以等待并慢慢创建新角色、新帐户和新域,这些对于任何阅读审核日志的人来说都是完全正常的。攻击者始终可以窃取数据、编辑权限以查看更多数据,并造成严重破坏。

其次,通过对身份的深入了解,所有其他安全攻击面都将得到更好的保护。例如:

- 端点安全:端点保护不断发展(首先是防病毒,然后是威胁检测和响应),因为协调谁在做什么活动从来都不是一件容易的事。从 IT 团队的角度来看,移动设备管理、欺诈预防和生物身份验证已经解决了这个问题,但这些数据仍然很难与端点数据统一。因此,端点设备上部署了大量监控代理,现在平均每个设备安装了近12 个代理,每个代理都具有重叠和冲突的数据集。

- 云安全:在解决云安全问题时,代码到运行时管道的每个阶段都将通过身份信息来丰富。哪个开发人员想要访问哪些资源、推送哪些代码行、集成哪些 GitHub 操作等。但是,管理跨云基础设施蔓延的特权开发人员访问仍然不容易。因此,云安全领域增长最快的产品是包罗万象的 CSPM,它可以让人们了解其他地方发生的数百个警报,但没有了解谁可以访问这些漏洞以及如何轻松修复这些漏洞。

身份数据需要成为紧密反馈循环的一部分,在该循环中,它与来自端点、API、云服务、容器等的数据流相结合,然后发送到某个通用授权层,以动态判断某些内容是否应该是否允许发生。

然而,这就是物理成为障碍的地方:目前还没有一种简单的方法可以在不引入难以忍受的延迟的情况下进行实时执行。逐步走向这一未来趋势将意味着处理受保护操作/资源的执行,甚至比实时更慢(例如,开发人员在尝试启动集群时等待 30 秒比等待 IT 授予访问请求两个工作日要好),同时维护更加丰富的历史交互图以支持未来的判断。

当前一代的身份威胁检测和响应 (ITDR) 公司似乎正在构建这个未来。例如,Crosswire使用专有的 IdentityGPT AI 模型来处理来自各种来源(HRIS、UCaaS、IdP 等)的数据,然后再确定帐户是否可能已被泄露。包括帐户保护、检测和响应以及增量授权在内的全套服务可能是一家非常有意义的公司。

Oort(被 Cisco收购)和Attivo Networks(被 SentinelOne收购)在 ITDR 方面进行了创新。其他在这一领域做出巨大贡献的初创公司包括Permiso、SilverFort、Spera Security和Authomize。

一长串挑战者

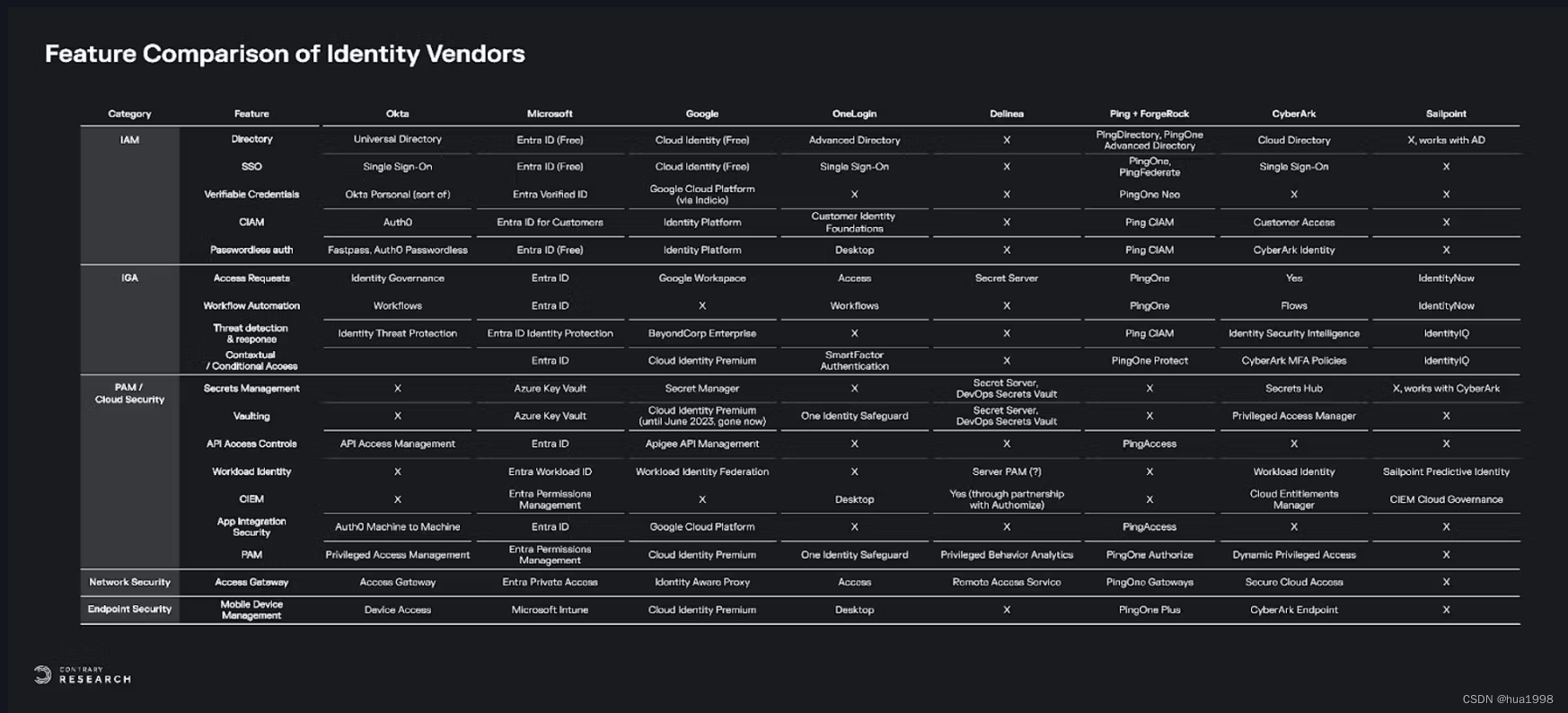

大多数初创公司面临的问题是,如果他们能够成功地将其安全投资产品化,那么构建这个通用授权层的可能是微软,甚至是谷歌云。如果不是超大规模企业,那么 Crowdstrike 或 SentinelOne 都已表示对身份威胁检测和响应感兴趣,并拥有数据资源来为其提供动力。如果不是端点,那么Wiz和 Palo Alto Networks 都建立了领先的云安全态势管理业务,其中配置良好的访问策略可以解决许多态势问题。如果不是 CSPM,那么 Zscaler 和Netskope等 SASE 供应商已经拥有强大的私有访问业务,正在让传统 VPN 公司陷入困境。请访问下面的附录,查看领先身份提供商的功能比较。

尽管如此,与所有这些参与者相比,初创公司有两个优势。首先,他们不会受制于自己的大象部分,并且可以缩小范围以整体观察场景,以利用现任者认知中的差距。其次,他们可以适应并针对未来的威胁向量进行构建。

面向未来的身份堆栈

根据我们构建安全平台以及与安全领导者和企业家合作的经验,以下是关于身份堆栈未来的一些信念:

- 覆盖范围将会改善:人们使用的大多数应用程序,尤其是消费者和内部应用程序,都不适合 SSO。社交登录更为普遍,但员工要么被明确建议不要使用它们,要么出于帐户恢复原因而犹豫是否将社交 ID 链接到企业工具。Cerby等公司可以在应用程序内外进行 RPA 登录和权限信息,为用户提供类似 SSO 的体验。随着视觉模型变得更好,我们还能用这些流程做什么?

- 从不构建权限:安全从业者越来越多地停止在新应用程序中构建权限。后期维护起来很头疼,而且容易出错+出错的风险很大。请改用Oso、Warrant或Permit 等工具。让管理员更喜欢您盯着您的企业面板。

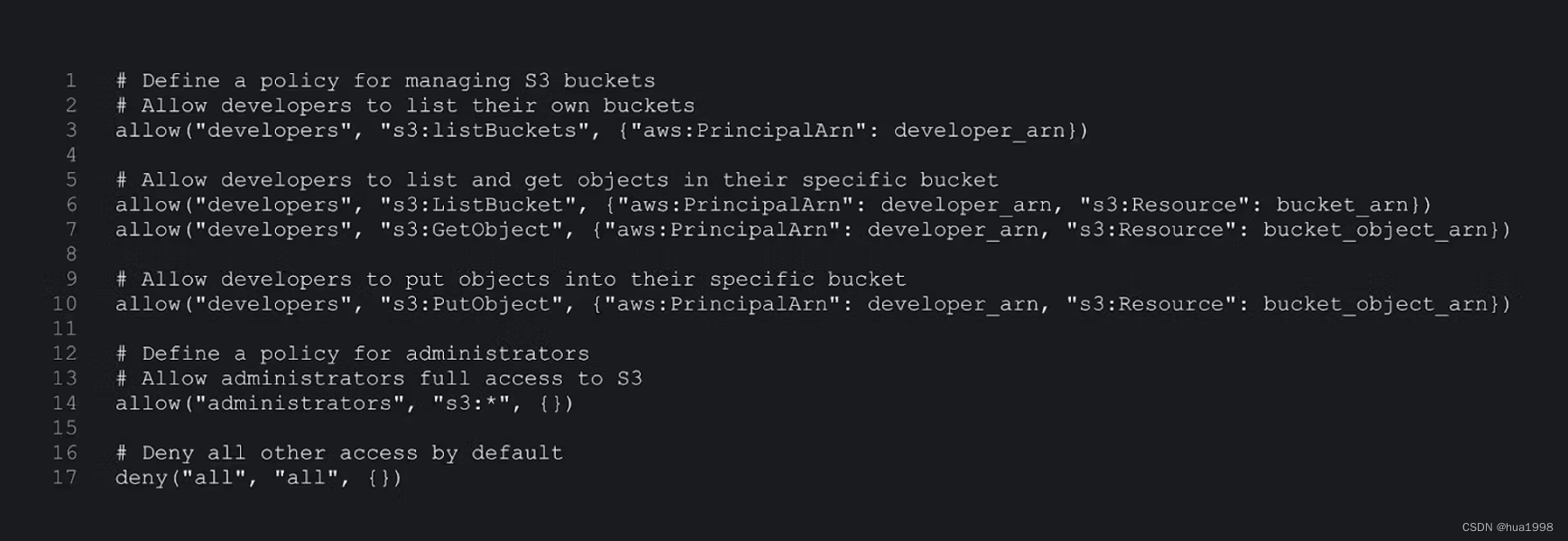

- 让AI编写IAM策略:无论策略是用Rego、OPA、Polar还是其他方式表达,LLM特别擅长学习新的语法,并且可以表达原始的授权策略。我们希望 IAM 控制台能够与 LLM 集成,以了解企业身份结构的上下文和意图,并与管理员一起生成对公司有意义的 IAM 策略。例如,下面是 ChatGPT 在 Polar 中创建一组 S3 访问策略:

来源:ChatGPT

- 下一代 ITOps:BigPanda已经建立了一个规模相当大的业务,使用 AI 来解决中断和 IT 问题。我们期望更具表现力的模型和 AI 数据堆栈技术(例如Unstructed)将为自主 IOps 平台提供支持,该平台可以以最少的干预来管理、调试和监控 IT/安全问题。

- 验证凭据:2023 年末,Okta透露,几乎所有用户都受到数据泄露的影响,概述了中心化身份的问题。所有主要平台——谷歌、微软、Meta——都呈现出相似的风险特征。需要一种去中心化的方法,让用户管理自己的身份,也称为自我主权身份。Microsoft Entra 验证的凭据是一个很好的起点,但对于非企业用户来说不太容易理解。

- 检索增强将继续存在,但嵌入和向量存储的 RBAC 和访问控制即使在功能上不是不可能的,仍然相当困难:随着底层模型直接与企业合作或托管和推理提供商将此功能引入到 LLM 网关方法中,LLM 网关方法正在迅速商品化。他们的平台,因此可能有机会使用StrongDM类型的访问播放器来与人工智能部署所需的矢量存储和相邻技术配合使用。

- 代理身份:在接下来的十年中,我们预计企业结构中的人类身份将开始减少,因为人们依赖人工智能代理来访问和操作他们的核心记录系统。回应可能会发生很多变化。例如,CIAM 需要大幅发展,以允许代理注册新服务或验证应用程序、获取相关信息并对其采取行动。领先的消费者 IdP(Meta(使用 Facebook 登录)、Google(使用 Google 登录)和 Microsoft(使用 Microsoft/Github 登录))很可能会推出自己的个人代理,这些代理已经了解我们的访问模式和权限。我们仍然需要让他们能够访问这些平台之外的新外部信息。

身份已成为新的边界,这导致了一些灾难性的后果(根据 2023 年的报告,五分之四的违规行为都是由身份问题引发的)。要解决这个问题,需要在平台超大规模层面和单个产品启动层面进行大量创新。

* Contrary 是通过一个或多个关联公司投资 Stytch 的投资者。

附录

身份厂商特性对比