热门标签

热门文章

- 1jieba自定义词库分词并进行tfidf计算_jieba 计算自定义文本的tfidf

- 2瑞吉外卖项目 基于spring Boot+mybatis-plus开发 超详细笔记,有源码链接_瑞吉外卖是基于什么开发的

- 3例说数据结构&STL(一)——vector_vector属于什么数据结构

- 4Latex关系运算符_latex \@plus

- 5Zabbix6.2升级到6.4实操及遇到的问题_invalid params. invalid parameter "/": unexpected

- 6【备战面试】每日面试题打卡——Java基础篇

- 7用Bert进行文本分类_词向量模型bert实现文本分类

- 8UDP 的报文结构和注意事项

- 9激光SLAM:激光雷达运动畸变补偿--轮速里程计辅助方法_基于激光雷达的运动补偿方法

- 10Uplift 经典模型介绍

当前位置: article > 正文

渗透靶场——HackMyVM:Family_family靶机

作者:我家小花儿 | 2024-03-08 14:20:08

赞

踩

family靶机

部署环境:

提供镜像文件后,直接用虚拟机打开即可,在这里和以往有些不同,我采取了两个虚拟机软件的形式,一个是VMware,另个就是vbox,连接的方式都是桥接即可

Kali机ip地址:192.168.1.5

靶机ip地址:192.168.1.6

1、扫描存活主机ip地址

arp-scan -l

2、扫描一下存活端口

nmap -v -A -p- 192.168.1.6

发现只有22端口还有80这个web端口开放,直接对80端口进行访问

3、对web80端口开始进行渗透

首页里面有一个wordpress目录,点击进去如下图所示

在这界面也没有发现什么有用的信息,直接右键查看一下源码试试

是不是应该f加上family的hosts再继续访问

是不是应该f加上family的hosts再继续访问

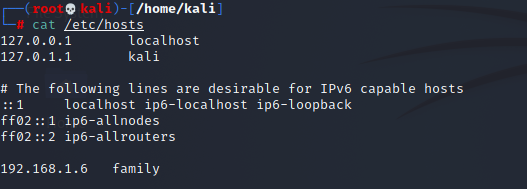

那就在kali机上加一下进行查看

vi /etc/hosts

然后直接在kali自带的火狐浏览器中输入域名

http://family/wordpress/

页面终于正常了,一看就知道这是一个wordpress程序,可以使用wpscan扫描是否存在漏洞,以后只要遇到WordPress,就可以直接上wpscan扫描即可

页面终于正常了,一看就知道这是一个wordpress程序,可以使用wpscan扫描是否存在漏洞,以后只要遇到WordPress,就可以直接上wpscan扫描即可

4、wordpress漏洞扫描

先使用 wpscan 扫描 wordpress

wpscan --url http://family/wordpress/

其实并没有发现什么有用的信息,因为WordPress都有登录,

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家小花儿/article/detail/210625

推荐阅读

相关标签