热门标签

热门文章

- 1jenkins 自动化部署的实现(10)_remotedirectorysdf 什么意思

- 2sqlmap——json注入_sqlmap json注入

- 3Android—Jetpack教程(一)_android jetpack

- 4Fiddler抓不到包该怎么解决_fiddler抓不了包怎么办

- 5【LabVIEW FPGA入门】FPGA中的数据流

- 6Vue系列之—Vuex详解

- 7Linux “wget”命令详解_linux wget

- 8Java线上问题排查系列--系统问题排查的方法/步骤_java线上问题排查–系统问题排查的方法/步骤

- 9快应用开发商城app的实践分享 - 调试

- 10机器学习是如何利用线性代数来解决数据问题的_线性代数在机器人中的应用

当前位置: article > 正文

渗透靶场——HackMyVM:BlackWidow

作者:知新_RL | 2024-03-08 14:31:06

赞

踩

hackmyvm

部署环境

提供镜像文件后,直接用虚拟机打开即可,kali攻击机用VMware打开即可,靶机用vbox打开即可

kali攻击机ip地址:桥接自动获取ip,此次中间换过一次IP,没有什么影响

靶机ip地址:(桥接自动获取ip)

目标: user.txt和root.txt

信息收集

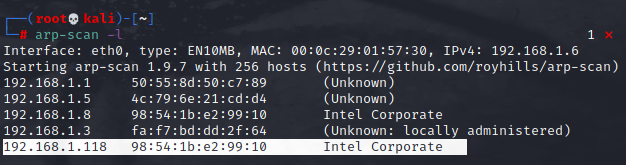

扫描主机

arp-scan -l

- 1

发现存活主机ip地址:192.168.1.118

扫描端口

扫描靶机开放的服务端口

nmap -A -T4 -p- 192.168.1.118

- 1

在这里发现了很多开放的端口,那么我们还是老规矩,先在80端口进行突破看一下

Web渗透

访问一下80端口界面

发现没有什么有用的信息,直接进行目录扫描看一下

发现没有什么有用的信息,直接进行目录扫描看一下

然后就直接访问company/index.html界面进行查看

然后就直接访问company/index.html界面进行查看

http://192.168.1.118/company/index.html 在这个界面里没有发现什么有用的信息,那就直接看一下源码

在这个界面里没有发现什么有用的信息,那就直接看一下源码

正在开发使用file做为参数的php包含方法,那就好办了,我们直接试试

正在开发使用file做为参数的php包含方法,那就好办了,我们直接试试

推荐阅读

相关标签