- 1mysql datetime为空不显示_将null和格式不正确的datetime值导入datetime列MySQL

- 2关于property_get和property_set失败的问题_property_get失败

- 3android 7.1 权限自动授权(不弹出授权对话框)_android defaultpermissiongrantpolicy

- 4【html本地工具】html+css+js本地音乐播放器,实现可视化音频频谱_js开发可视化音乐播放器

- 5C# 10分钟入门基于WebOffice实现在线编辑文档,实时保存到服务器(所有office,兼容WPS)_c#在线填写文档

- 6Django中的缓存机制_django cache超时

- 7Visual Studio 2013 无法启动 IIS Express 的解决办法,新建web项目时出错,系统找不到指定文件_-visual studio-iis express 2013 工具 web 项目

- 8关于最近网上谣言传的很凶的 “太吾绘卷” 游戏源代码的问题。_太吾绘卷代码

- 9springboot + websocket对接文心一言接口实现简单上下文聊天(贴代码)_文心一言流式返回

- 10基于SSH框架的电子商城的设计

2023 年四川省职业院校师生技能大赛(中职组)网络建设与运维赛项(样题)——网络建设与调试、服务搭建与运维_四川 中职 网络建设与运维 赛题

赞

踩

目录

模块二:网络建设与调试

任务描述:

某集团公司原在城市 A 成立了总公司,后在城市 B 成立了分公司, 又在城市 C 建立了办事处。集团设有产品、营销、法务、财务、人力 5 个部门,统一进行 IP 及业务资源的规划和分配,全网采用 OSPF、RIP、ISIS、BGP 路由协议进行互联互通。

随着企业数字化转型工作进一步推进,为持续优化运营创新,充 分激活数据要素潜能,为社会创造更多价值,集团决定在总公司建立 两个数据中心,在某省建立异地灾备数据中心,以达到快速、可靠交 换数据,增强业务部署弹性的目的,完成向两地三中心整体战略架构演进,更好的服务于公司客户。

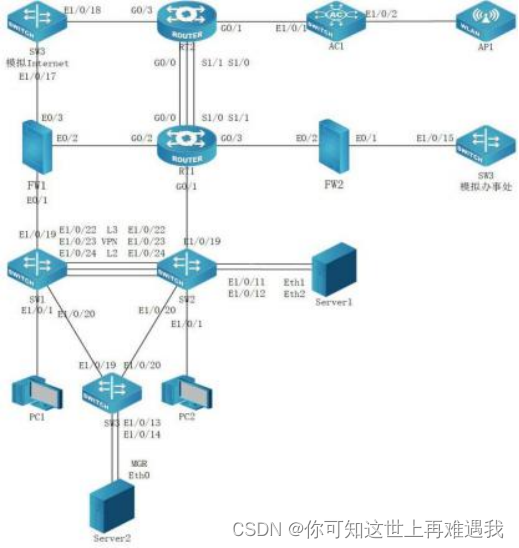

网络拓扑图及 IP 地址表:

1.网络拓扑图

2.网络设备 IP 地址分配表

| 设备名称 | 设备接口 | IP 地址 |

| SW1 | loopback1 ospfv2 ospfv3 bgp | 10.6.1.1/32 2001:10:3:1::1/128 |

| loopback2 | 10.6.1.2/32 2001:10:3:1::2/128 | |

| vlan10 | 10.6.11.1/24 2001:10:3:11::1/64 | |

| vlan20 | 10.6.12.1/24 2001:10:3:12::1/64 | |

| vlan30 | 10.6.13.1/24 2001:10:3:13::1/64 | |

| vlan40 | 10.6.14.1/24 2001:10:3:14::1/64 | |

| vlan50 | 10.6.15.1/24 2001:10:3:15::1/64 | |

| vlan1019 | 10.6.255.14/30 | |

| vlan1020 | 10.6.255.5/30 | |

| vlan1022 | 10.6.255.1/30 | |

| vlan1023 vpn | 10.6.255.1/30 | |

| SW2 | loopback1 ospfv2 ospfv3 bgp | 10.6.2.1/32 2001:10:3:2::1/128 |

| loopback2 | 10.6.2.2/32 2001:10:3:2::2/128 | |

| vlan10 | 10.6.21.1/24 2001:10:3:21::1/64 | |

| vlan20 | 10.6.22.1/24 2001:10:3:22::1/64 | |

| vlan30 | 10.6.23.1/24 2001:10:3:23::1/64 | |

| vlan40 | 10.6.24.1/24 2001:10:3:24::1/64 | |

| vlan50 | 10.6.25.1/24 2001:10:3:25::1/64 | |

| vlan1019 | 10.6.255.22/30 | |

| vlan1020 | 10.6.255.9/30 | |

| vlan1022 | 10.6.255.2/30 | |

| vlan1023 vpn | 10.6.255.2/30 | |

| SW3 | loopback1 ospfv2 ospfv3 bgp | 10.6.3.1/32 2001:10:3:3::1/128 |

| vlan10 | 10.6.31.1/24 2001:10:3:31::1/64 |

| 设备名称 | 设备接口 | IP 地址 |

| vlan20 | 10.6.32.1/24 2001:10:3:32::1/64 | |

| vlan30 | 10.6.33.1/24 2001:10:3:33::1/64 | |

| vlan50 | 10.6.35.1/24 2001:10:3:35::1/64 | |

| vlan1019 | 10.6.255.6/30 | |

| vlan1020 | 10.6.255.10/30 | |

| SW3 模拟 办事处 | loopback2 | 10.6.3.2/32 2001:10:3:3::2/128 |

| vlan110 | 10.6.110.1/24 2001:10:3:110::1/64 | |

| vlan120 | 10.6.120.1/24 2001:10:3:120::1/64 | |

| vlan1015 | 10.6.255.46/30 | |

| SW3 模拟 Internet | loopback3 | 200.200.3.3/32 2001:200:200:3::3/128 |

| vlan1017 | ||

| vlan1018 | ||

| AC1 | loopback1 ospfv2 ospfv3 | 10.6.4.1/32 2001:10:3:4::1/128 |

| loopback2 rip ripng | 10.6.4.2/32 2001:10:3:4::2/128 | |

| loopback3 | 10.6.4.3/32 2001:10:3:4::3/128 | |

| vlan1001 | 10.6.255.42/30 | |

| vlan130 无线管理 | 10.6.130.1/24 2001:10:3:130::1/64 | |

| vlan140 无线 2.4G 产品 | 10.6.140.1/24 2001:10:3:140::1/64 | |

| vlan150 无线 5G 营销 | 10.6.150.1/24 2001:10:3:150::1/64 | |

| RT1 | loopback1 ospfv2 ospfv3 bgp mpls | 10.6.5.1/32 2001:10:3:5::1/128 |

| loopback2 rip ripng | 10.6.5.2/32 2001:10:3:5::2/128 | |

| loopback3 isis | 10.6.5.3/32 2001:10:3:5::3/128 | |

| loopback4 集团与办事处互联 | 10.6.5.4/32 2001:10:3:5::4/128 | |

| loopback5 vpn 财务 | 10.6.5.5/32 2001:10:3:5::5/128 |

| 设备名称 | 设备接口 | IP 地址 |

| g0/0 | 10.6.255.29/30 | |

| g0/1 | 10.6.255.21/30 | |

| g0/2 | 10.6.255.18/30 | |

| g0/3 | 10.6.255.25/30 | |

| s1/0 | 10.6.255.33/30 | |

| s1/1 | 10.6.255.37/30 | |

| RT2 | loopback1 ospfv2 ospfv3 bgp mpls | 10.6.6.1/32 2001:10:3:6::1/128 |

| loopback2 rip ripng | 10.6.6.2/32 2001:10:3:6::2/128 | |

| loopback3 isis | 10.6.6.3/32 2001:10:3:6::3/128 | |

| loopback4 ipsecvpn | 10.6.6.4/32 2001:10:3:6::4/128 | |

| tunnel4 ipsecvpn | 10.6.255.50/30 | |

| loopback5 vpn 财务 | 10.6.6.5/32 2001:10:3:6::5/128 | |

| g0/0 | 10.6.255.30/30 | |

| g0/1 | 10.6.255.41/30 | |

| g0/3 | ||

| s1/0 | 10.6.255.38/30 | |

| s1/1 | 10.6.255.34/30 | |

| FW1 | loopback1 ospfv2 ospfv3 trust | 10.6.7.1/32 2001:10:3:7::1/128 |

| loopback2 rip ripng trust | 10.6.7.2/32 2001:10:3:7::2/128 | |

| loopback4 ipsecvpn trust | 10.6.7.4/32 2001:10:3:7::4/128 | |

| tunnel4 ipsecvpn VPNHUB | 10.6.255.49/30 | |

| e0/1 trust | 10.6.255.13/30 | |

| e0/2 trust | 10.6.255.17/30 | |

| e0/3 untrust | ||

| FW2 | loopback1 ospfv2 ospfv3 trust | 10.6.8.1/32 2001:10:3:8::1/128 |

| e0/1 trust | 10.6.255.45/30 | |

| e0/2 dmz | 10.6.255.26/30 |

一、工程统筹

1.职业素养

(1)整理赛位,工具、设备归位,保持赛后整洁有序。

(2)无因选手原因导致设备损坏。

(3)恢复调试现场,保证网络和系统安全运行。

2.网络布线

(5)跳线制作与测试。截取多根长度相当的双绞线,端接水晶头, 所有网络跳线要求按 568B 标准制作,两端制作标签,连接网络信息点 和相应计算机。根据网络拓扑要求,截取适当长度和数量的双绞线, 端接水晶头,插入相应设备的相关端口上,实现 PC、设备之间的连通(提示:可利用测线仪进行通断测试)。

3.IP 规划。

为了不断壮大集团业务经营范围,集团计划在上海成立办事处。 通过调研,计划在上海办事处设立与 Internet 连接的 4 个业务部门, 每个业务部门的最大所需主机数如下表所示,要求从 10.6.10.100/19 主机地址所在网络第一个网段开始进行 IP 地址规划,IP 地址按照下表 依次往后顺延规划,网关地址取每个网段最后一个可用地址,请完成下表 IP 地址规划。

| 部门名称 | 最大主机数 | 网络地址 (表示形式 X.X.X.X/N) | 网关地址 (表示形式 X.X.X.X) |

| 营销 | 110 | ||

| 产品 | 600 | ||

| 法务 | 126 | ||

| 财务 | 14 |

二、交换配置

1.配置 vlan,SW1、SW2、SW3、AC1 的二层链路只允许相应 vlan通过。

| 设备 | vlan 编号 | 端口 | 说明 |

| SW1 | vlan10 | E1/0/1 | 产品 1 段 |

| vlan20 | E1/0/2 | 营销 1 段 | |

| vlan30 | E1/0/3 | 法务 1 段 | |

| vlan40 | E1/0/4 | 财务 1 段 |

| 设备 | vlan 编号 | 端口 | 说明 |

| vlan50 | E1/0/5 | 人力 1 段 | |

| SW2 | vlan10 | E1/0/1 | 产品 2 段 |

| vlan20 | E1/0/2 | 营销 2 段 | |

| vlan30 | E1/0/3 | 法务 2 段 | |

| vlan40 | E1/0/4 | 财务 2 段 | |

| vlan50 | E1/0/5 | 人力 2 段 | |

| SW3 | vlan10 | E1/0/1 | 产品 3 段 |

| vlan20 | E1/0/2 | 营销 3 段 | |

| vlan30 | E1/0/3 | 法务 3 段 | |

| vlan50 | E1/0/5 | 人力 3 段 |

2.SW1 和 SW2 之间利用三条裸光缆实现互通,其中一条裸光缆承载 三层 IP 业务、一条裸光缆承载 VPN 业务、一条裸光缆承载二层业务。 用相关技术分别实现财务 1 段、财务 2 段业务路由表与其它业务路由 表隔离,财务业务 VPN 实例名称为 Finance。承载二层业务的只有一条 裸光缆通道,配置相关技术,方便后续链路扩容与冗余备份,编号为 1, 用 LACP 协议,SW1 为 active,SW2 为 passive;采用源、 目的 IP 进行实现流量负载分担。

3.SW3 针对每个业务 VLAN 的第一个接口配置 Loopback 命令,模拟接口 UP,方便后续业务验证与测试。

4.将 SW3 模拟为 Internet 交换机,实现与集团其它业务路由表隔 离,Internet 路由表 VPN 实例名称为 Internet。将 SW3 模拟办事处交 换机,实现与集团其它业务路由表隔离,办事处路由表 VPN 实例名称为 Office。

5.SW1 法务物理接口限制收、发数据占用的带宽分别为 100Mbps、 90Mbps,限制所有报文最大收包速率为 100packets/s,如果超过了配 置交换机端口的报文最大收包速率则关闭此端口,10 分钟后恢复此端口;启端口安全功能,只允许的最大安全 MAC 地址数为 10,当超过设定 MAC 地址数量的最大值,不学习新的 MAC、丢弃数据包、发 snmp trap、 同时在 sy slog 日志中记录,端口的老化定时器到期后,在老化周期中 没有流量的部分表项老化,有流量的部分依旧保留,恢复时间为 10 分 钟;禁止采用访问控制列表,只允许 IP 主机位为 20-30 的数据包进行 转发;禁止配置访问控制列表,实现端口间二层流量无法互通,组名称 FW。

6.配置 SW1 相关特性实现报文上送设备 CPU 的前端整体上对攻击 报文进行拦截,开启日志记录功能,采样周期 10s 一次,恢复周期为120s,从而保障 CPU 稳定运行。

7.SW1 配置 SNMP,引擎 id 分别为 1000;创建组 GroupSkills,采 用最高安全级别,配置组的读、写视图分别为:Skills_R、Skills_W; 创建认证用户为 UserSkills,采用 aes 算法进行加密,密钥为 Key-1122, 哈希算法为 sha,密钥为 Key-1122;当设备有异常时,需要用本地的 环回地址 loopback1 发送 v3 Trap 消息至集团网管服务器 10.6.15.120、 2001:10:3:15::120,采用最高安全级别;当法务部门对应的用户接口发生 UP DOWN 事件时禁止发送 trap 消息至上述集团网管服务器。

8.对 SW1 与 FW1 互连流量镜像到 SW1 E1/0/1,会话列表为 1。

三、路由调试

1.启用所有设备的 ssh 服务 , 防火墙用户名 admin ,明文密码Key-1122,其余设备用户名和明文密码均为 admin。

2.配置所有设备的时区为 GMT+08:00,调整 SW1 时间为实际时间, SW1 配置为 ntp server,其他设备用 SW1 loopback1 ipv4 地址作为 ntpserver 地址,ntp client 请求报文时间间隔 1 分钟。

3.配置接口 ipv4 地址和 ipv6 地址,互联接口 ipv6 地址用本地链路地址。

4.SW2 配置 DHCPv4 和 DHCPv6,分别为总公司产品 1 段、总公司产 品 2 段、分公司 Vlan130、分公司 Vlan140 和分公司 Vlan150 分配地址。 IPv4 地 址 池 名 称 分 别 为 Poolv4-Vlan11 、 Poolv4-Vlan21 、 Poolv4-Vlan130、Poolv4-Vlan140、Poolv4-Vlan150,排除网关,DNS 为 10.6.210.101 和 10.6.220.101 。 IPv6 地 址 池 名 称 分 别 为 Poolv6-Vlan11、Poolv6-Vlan21、Poolv6-Vlan130、Poolv6-Vlan140、 Poolv6-Vlan150 ,IPv6 地址池用网络前缀表示 ,排除网关 ,DNS 为 2400:3200::1。PC1 保留地址 10.6.11.9 和 2001:10:1:11::9,PC2 保 留地址 10.6.21.9 和 2001:10:1:21::9,AP1 保留地址 10.6.130.9 和 2001:10:1:130::9。SW1、AC1 中继地址为 SW2 Loopback1 地址,SW1 启用 DHCPv4 和 DHCPv6 snooping,如果 E1/0/1 连接 dhcpv4 服务器,则关闭该端口,恢复时间为 10 分钟。

5.SW1、SW2、SW3、RT1 以太链路、RT2 以太链路、FW1、FW2、AC1 之间运行 OSPFv2 和 OSPFv3 协议(路由模式发布网络用接口地址,BGP协议除外)。

(1)SW1、SW2、SW3、RT1、RT2、FW1 之间 OSPFv2 和 OSPFv3 协议, 进程 1,区域 0,分别发布 loopback1 地址路由和产品路由,FW1 通告type1 默认路由。

(2)RT2 与 AC1 之间运行 OSPFv2 协议,进程 1,nssa no-summary 区域 1;AC1 发布 loopback1 地址路由、产品和营销路由,用prefix-list重发布 loopback3。

(3)RT2 与 AC1 之间运行 OSPFv3 协议,进程 1,stub no-summary区域 1;AC1 发布 loopback1 地址路由、产品和营销。

(4)SW3 模拟办事处产品和营销接口配置为 loopback,模拟接口up。SW3 模拟办事处与 FW2 之间运行 OSPFv2 协议,进程 2,区域 2,SW3模拟办事处发布 loopback2、产品和营销。SW3 模拟办事处配置 ipv6 默认路由;FW2 分别配置到 SW3 模拟办事处 loopback2、产品和营销的ipv6 明细静态路由,FW2 重发布静态路由到 OSPFv3 协议。

(5)RT1、FW2 之间 OSPFv2 和 OSPFv3 协议,进程 2,区域 2;RT1 发 布 loopback4 路 由 , 向该 区域 通告 type1 默认路 由 ;FW2 发 布 loopback1 路由,FW2 禁止学习到集团和分公司的所有路由。RT1 用 prefix-list 匹配 FW2 loopback1 路由、SW3 模拟办事处 loopback2 和产品路由、RT1 与 FW2 直连 ipv4 路由,将这些路由重发布到区域 0。

(6)修改 ospf cost 为 100,实现 SW1 分别与 RT2、FW2 之间 ipv4 和 ipv6 互访流量优先通过 SW1_SW2_RT1 链路转发,SW2 访问 Internetipv4 和 ipv6 流量优先通过 SW2_SW1_FW1 链路转发。

6.RT1 串行链路、RT2 串行链路、FW1、AC1 之间分别运行 RIP 和 RIPng 协议,FW1、RT1、RT2 的 RIP 和 RIPng 发布 loopback2 地址路由, AC1 RIP 发布 loopback2 地址路由,AC1 RIPng 采用 route-map 匹配 prefix-list 重发布 loopback2 地址路由。RT1 配置 offset 值为 3 的 路由策略 ,实现 RT1-S1/0_RT2-S1/1 为主链路 ,RT1-S1/1_RT2-S1/0 为备份链路,ipv4 的 ACL 名称为 AclRIP,ipv6 的 ACL 名称为 AclRIPng。 RT1 的 S1/0 与 RT2 的 S1/1 之间采用 chap 双向认证,用户名为对端设备名称,密码为 Key-1122。

7.RT1 以太链路、RT2 以太链路之间运行 ISIS 协议,进程 1,分别 实现 loopback3 之间 ipv4 互通和 ipv6 互通。RT1、RT2 的 NET 分为 10.0000.0000.0001.00 、 10.0000.0000.0002.00 , 路 由 器 类 型 是 Level-2,接口网络类型为点到点。配置域 md5 认证和接口 md5 认证,密码均为 Key-1122。

8.RT2 配置 ipv4 nat,实现 AC1 ipv4 产品用 RT2 外网接口 ipv4地址访问 Internet。RT2 配置 nat64,实现 AC1 ipv6 产品用 RT2 外网 接 口 ipv4 地 址 访 问 Internet , ipv4 地 址 转 ipv6 地 址 前 缀 为64:ff9b::/96。

9.SW1、SW2、SW3、RT1、RT2 之间运行 BGP 协议,SW1、SW2、RT1 AS号 65001、RT2 AS 号 65002、SW3 AS 号 65003。

(1)SW1、SW2、SW3、RT1、RT2 之间通过 loopback1 建立 ipv4 和 ipv6 BGP 邻居。SW1 和 SW2 之间财务通过 loopback2 建立 ipv4 BGP邻居,SW1 和 SW2 的 loopback2 互通采用静态路由。

(2)SW1、SW2、SW3、RT2 分别只发布营销、法务、财务、人力等ipv4 和 ipv6 路由;RT1 发布办事处营销 ipv4 和 ipv6 路由到 BGP。

(3)SW3 营销分别与 SW1 和 SW2 营销 ipv4 和 ipv6 互访优先在 SW3_SW1 链路转发;SW3 法务及人力分别与 SW1 和 SW2 法务及人力 ipv4 和 ipv6 互 访优 先 在 SW3_SW2 链路 转 发 , 主 备 链路 相 互 备份 ;用prefix-list、route-map 和 BGP 路径属性进行选路,新增 AS 65000。

10.利用 BGP MPLS VPN 技术,RT1 与 RT2 以太链路间运行多协议标 签交换、标签分发协议。RT1 与RT2 间创建财务VPN 实例,名称为Finance, RT1 的 RD 值为 1:1,export rt 值为 1:2,import rt 值为 2:1;RT2 的 RD 值为 2:2。通过两端 loopback1 建立 VPN 邻居,分别实现两端loopback5 ipv4 互通和 ipv6 互通。

四、无线部署

1.AC1 loopback1 ipv4 和 ipv6 地址分别作为 AC1 的 ipv4 和 ipv6 管理地址。AP 二层自动注册,AP 采用 MAC 地址认证。配置 2 个 ssid, 分别为 skills-2.4G 和 skills-5G 。skills-2.4G 对应 vlan140 ,用 network 140 和 radio1(模式为 n-only-g),用户接入无线网络时需要采用基于 WPA-personal 加密方式,密码为 Key-1122。skills-5G 对应vlan150,用 network 150 和 radio2(模式为 n-only-a),不需要认证,隐藏 ssid,skills-5G 用倒数第一个可用 VAP 发送 5G 信号。

2.当 AP 上线,如果 AC 中储存的 Image 版本和 AP 的 Image 版本号 不同时,会触发 AP 自动升级。AP 失败状态超时时间及探测到的客户端状态超时时间都为 2 小时。

3.MAC 认证模式为黑名单,MAC 地址为 80-45-DD-77-CC-48 的无线终端采用全局配置 MAC 认证。

4.配置 vlan110 无线接入用户上下行最大带宽为 800Mbps,arp 上下行最大速率为 6packets/s。

5.配置 vlan110 无线接入用户上班时间(工作日 09:00-17:00)访 问 Internet https 上下行 CIR 为 1Mbps,CBS 为 20Mbps,PBS 为 30Mbps, exceed-action 和 violate-action 均为 drop。时间范围名称、控制列表名称、分类名称、策略名称均为 Skills。

6.开启 Radio 的自动信道调整,每天上午 10:00 触发信道调整功能。

7.开启 AP 组播广播突发限制功能;AP 收到错误帧时,将不再发送ACK 帧;AP 发送向无线终端表明 AP 存在的帧时间间隔为 1 秒。

8.AP 发射功率为 90%。

五、安全维护

说明:ip 地址按照题目给定的顺序用“ ip/mask ”表示,ipv4 any 地址用 0.0.0.0/0,ipv6 any 地址用::/0,禁止用地址条目,否则按零分处理。

1.FW1 配置 ipv4 nat,实现集团产品 1 段 ipv4 访问 Internet ipv4, 转换 ip/mask 为 200.200.200.16/28,保证每一个源 ip 产生的所有会话将被映射到同一个固定的 IP 地址;当有流量匹配本地址转换规则时产生日志信息,将匹配的日志发送至 10.6.11.120 的 UDP 514 端口, 记录主机名,用明文轮询方式分发日志;开启相关特性,实现扩展 nat转换后的网络地址端口资源。

2.FW1 配置 nat64,实现集团产品 1 段 ipv6 访问 Internet ipv4,转换为出接口 IP,ipv4 转 ipv6 地址前缀为 64:ff9b::/96。

3.FW1 和 FW2 策略默认动作为拒绝,FW1 允许集团产品 1 段 ipv4和 ipv6 访问 Internet 任意服务。

4.FW2 允许办事处产品 ipv4 访问集团产品 1 段 https 服务,允许 集团产品 1 段访问办事处产品 ipv4、FW2 loopback1 ipv4、SW3 模拟办事处 loopback2 ipv4。

5.FW1 与 RT2 之间用 Internet 互联地址建立 GRE Over IPSec VPN,实现 loopback4 之间的加密访问。

6.FW1 要求内网每个 IP 限制会话数量为 300。

7.FW1 开启安全网关的 TCP SYN 包检查功能,只有检查收到的包为 TCP SYN 包后,才建立连接,否则丢弃包;配置对 TCP 三次握手建立的 时间进行检查,如果 1 分钟内未完成三次握手,则断掉该连接;配置 所有的 TCP 数据包和 TCP VPN 数据包每次能够传输的最大数据分段为1460,尽力减少网络分片。

8.FW1 利用 iQoS,实现集团产品 1 段访问 Internet https 服务时, 上下行管道带宽为 800Mbps,限制每 IP 上下行最小带宽 2Mbps、最大带宽 4Mbps、优先级为 3,管道名称为 Skills,模式为管制。

模块三:服务搭建与运维

三、Windows 云服务配置

1.创建实例

(1)网络信息表

| 网络名称 | vlan | 子网名称 | 网关 | IPv4 地址池 |

| network210 | 210 | subnet210 | 10.6.210.1/24 | |

| network211 | 211 | subnet211 | 10.6.211.1/24 | |

| network212 | 212 | subnet212 | 10.6.212.1/24 |

(2)实例类型信息表

| 名称 | id | vcpu | 内存 | 硬盘 | 实例名称 | 镜像 |

| skills | 1 | 4 | 4GB | 40GB | windows1-windows7 | windows2022 |

(3)实例信息表

| 实例名称 | IPv4 地址 | 完全合格域名 |

| windows1 | windows1.skills.lan | |

| windows2 | windows2.skills.lan | |

| windows3 | windows3.skills.lan | |

| windows4 | windows4.skills.lan | |

| windows5 | windows5.skills.lan | |

| windows6 | windows6.skills.lan | |

| windows7 | windows7.skills.lan |

2.域服务

任务描述:请采用域环境,管理企业网络资源。

(1)配置 windows2 为 skills.lan 域控制器;安装 dns 服务,dns正反向区域在 active directory 中存储,负责该域的正反向域名解析。

(2)把 skills.lan 域服务迁移到 windows1;安装 dns 服务,dns 正反向区域在 active directory 中存储,负责该域的正反向域名解析。

(3)把其他 windows 主机加入到 skills.lan 域。所有 windows 主机(含域控制器)用 skills\Administrator 身份登陆。

(4)在 windows1 上安装证书服务,为 windows 主机颁发证书,证 书 颁 发 机 构 有 效 期 为 10 年 , 证 书 颁 发 机 构 的 公 用 名 为 windows1.skills.lan。复制“计算机 ”证书模板,名称为“计算 机副本 ”,申请并颁发一张供 windows 服务器使用的证书,证书友 好名称为 pc,(将证书导入到需要证书的 windows 服务器),证书信 息:证书有效期=5 年,公用名=skills.lan,国家=CN,省=Beijing, 城市=Beijing,组织=skills,组织单位=system,使用者可选名称 =*.skills.lan 和 skills.lan。浏览器访问 https 网站时,不出现证书警告信息。

(5)在 windows2 上安装从属证书服务,证书颁发机构的公用名为windows2.skills.lan。

(6)启用所有 windows 服务器的防火墙。

(7)在 windows1 上新建名称为 manager、dev、sale 的 3 个组织 单元;每个组织单元内新建与组织单元同名的全局安全组;每个组 内 新 建 20 个 用 户 : 行 政 部 manager00-manager19 、 开 发 部 dev00-dev19、营销部 sale00-sale19,不能修改其口令,密码永不过期。manager00 拥有域管理员权限。

3.组策略

任务描述:请采用组策略,实现软件、计算机和用户的策略设置。 (1)添加防火墙入站规则,名称为 icmpv4,启用任意 IP 地址的icmpv4 回显请求。

(2)域中主机自动申请“ ipsec ”模板证书。 自动注册“工作站身份验证 ”模板证书,该模板可用作“服务器身份验证 ”,有效期 1年。

(3)拒绝所有可移动存储类的所有权限。

(4)审核登录事件,同时审核成功和失败。

(5)禁用“关闭事件跟踪程序 ”。

(6)在登录时不自动显示服务器管理器。

(7)加密数据库修正,保护级别为“易受攻击 ”。

4.DFS 服务

任务描述:请采用 DFS,实现集中管理共享文件。

(1)在 windows3-windows5 的 C 分区分别划分 2GB 的空间,创建NTFS 主分区,驱动器号为 D。

(2)配置 windows3 为 DFS 服务器,命名空间为 dfsroot,文件夹 为 pictures,存储在 D:\dfs;实现windows4 的 D:\pics 和windows5的 D:\images 同步。

(3)配置 windows4 的 dfs IPv4 使用 34567 端口;限制所有服务的 IPv4 动态 rpc 端口从 8000 开始,共 1000 个端口号。

5.打印服务

任务描述:请采用共享打印服务,实现共享打印的安全性。

(1)在 windows4 上安装打印机,驱动程序为“Ms Publisher Color Printer ”,名称和共享名称均为“skillsprinter ”;在域中发布共享;使用组策略部署在"Default Domain Policy"的计算机。

(2) 网站名称为 skillssite,http 和 https 绑定主机 IP 地址, 仅允许使用域名访问,启用 hsts,实现 http 访问自动跳转到 https(使用“计算机副本 ”证书模板)。

(3)用浏览器访问打印机虚拟目录 printers 时,启用匿名身份认证,匿名用户为 manager00。

(4)新建虚拟目录 dev,对应物理目录 C:\development,该虚拟 目 录 启 用 windows 身 份 验 证 , 默 认 文 档 index.html 内 容 为"development"。

6.FTP 服务

任务描述:请采用 FTP 服务器,实现文件安全传输。

(1)把 windows3 配置为 FTP 服务器,FTP 站点名称为 ftp,站点绑定本机 IP 地址,站点根目录为 C:\ftp。

(2)站点通过 Active Directory 隔离用户,用户目录为 C:\ftp, 用户目录名称与用户名相同,使用 manager00 和 manager01 测试。 (3)设置 FTP 最大客户端连接数为 100,控制通道超时时间为 5分钟,数据通道超时时间为 1 分钟。

7.iSCSI 服务

任务描述:请采用 iSCSI,实现故障转移。

(1)在 windows5 上安装 iSCSI 目标服务器,并新建 iSCSI 虚拟硬 盘,存储位置为 C:\iscsi;虚拟硬盘名称分别为 Quorum 和 Files, 硬盘大小为动态扩展,分别为 512MB 和 5GB, 目标名称为 win,访 问服务器为 windows6 和 windows7,实行 CHAP 双向认证,Target 认 证 用 户 名 和 密 码 分 别 为 IncomingUser 和 IncomingPass , Initiator 认 证 用 户 名 和 密 码 分 别 为 OutgoingUser 和 OutgoingPass 。 目 标的 iqn 名 称为 iqn.2023-08.lan.skills:server 使用 dns 名称建立目标。发起程序的 iqn 名称为 iqn.2023-08.lan.skills:client。

(2)在 windows6 和 windows7 上安装多路径 I/O,10.6.210.0 和 10.6.211.0 网络为 MPIO 网络,连接 windows5 的虚拟硬盘 Quorum和 Files,初始化为 GPT 分区表,创建 NTFS 分区,驱动器号分别为M 和 N。

(3)配置 windows6 和 windows7 为故障转移群集;10.6.212.0 网络为心跳网络。

(4)在 windows6 上创建名称为 WinCluster 的群集,其 IP 地址为10.6.210.70.

(5)在 windows7 上配置文件服务器角色,名称为 WinClusterFiles, 其 IP 地址为 10.6.210.80。为 WinClusterFiles 添加共享文件夹, 共享协议采用“SMB ”,共享名称为 WinClusterShare,存储位置为N:\,NTFS 权限为仅域管理员和本地管理员组具有完全控制权限,域其他用户具有修改权限;共享权限为仅域管理员具有完全控制权限,域其他用户具有更改权限。

8.power shell 脚本

任务描述:请采用 power shell 脚本,实现快速批量的操作。

(1)在 windows7 上编写 C:\createdir.ps1 的 power shell 脚本, 创建 20 个文件夹C:\dir\dir00 至C:\dir\dir19,如果文件夹存在,则删除后,再创建。

四、Linux 云服务配置

1.dns 服务

任务描述:创建 DNS 服务器,实现企业域名访问。

(1)所有 linux 主机启用防火墙,防火墙区域为 public,在防火

墙中放行对应服务端口。

(2)利用 chrony,配置 linux1 为其他 linux 主机提供 NTP 服务。

(3)所有 linux 主机之间(包含本主机)root 用户实现密钥 ssh

认证,禁用密码认证。

(4)利用 bind,配置 linux1 为主 DNS 服务器,linux2 为备用 DNS服务器。为所有 linux 主机提供冗余 DNS 正反向解析服务。

(5)配置 linux1 为 CA 服务器,为 linux 主机颁发证书。证书颁 发机构有效期 10 年,公用名为 linux1.skills.lan。 申请并颁发一张 供 linux 服 务器使用 的证 书 ,证书信 息: 有 效期=5 年 , 公用名 =skills.lan,国家=CN,省=Beijing,城市=Beijing,组织=skills, 组织单位=system,使用者可选名称=*.skills.lan 和 skills.lan。将 证书 skills.crt 和私钥 skills.key 复制到需要证书的 linux 服务器/etc/ssl 目录。浏览器访问 https 网站时,不出现证书警告信息。

2.an sible 服务

任务描述:请采用 an sible,实现自动化运维。

(1) 在 linux1 上安装 an sible ,作为 an sible 的控制节点。linux2-linux9 作为 an sible 的受控节点。

3.apache2 服务

任务描述:请采用 Apache 搭建企业网站。

(1 ) 配 置 linux1 为 Apache2 服 务 器 , 使 用 skills.lan 或 any.skills.lan(any 代表任意网址前缀,用 linux1.skills.lan 和 web.skills.lan 测试)访问时, 自动跳转到 www.skills.lan。禁止使 用 IP 地址访问,默认首页文档/var/www/html/index.html 的内容为"apache"。

(2)把/etc/ssl/skills.crt 证书文件和/etc/ssl/skills.key 私钥文件转换成含有证书和私钥的/etc/ssl/skills.pfx 文件;然后把 /etc/ssl/skills.pfx 转换为含有证书和私钥的/etc/ssl/skills.p em 文 件 , 再 从/etc/ssl/skills.p em 文 件 中 提 取证 书 和 私 钥 分 别 到/etc/ssl/apache.crt 和/etc/ssl/apache.key。

(3)客户端访问 Apache 服务时,必需有 ssl 证书。

4.tomcat 服务

任务描述:采用 Tomcat 搭建动态网站。

(1)配置 linux2 为 nginx 服务器,默认文档 index.html 的内容为“hellonginx ”;仅允许使用域名访问,http 访问自动跳转到 https。

(2)利用 nginx 反向代理,实现 linux3 和 linux4 的 tomcat 负 载均衡,通过 https://tomcat.skills.lan 加密访问 Tomcat,http 访问通过 301 自动跳转到 https。

(3)配置 linux3 和 linux4 为 tomcat 服务器,网站默认首页内 容分别为“tomcatA ”和“tomcatB ”,仅使用域名访问 80 端口 http 和443 端口 https;证书路径均为/etc/ssl/skills.jks。

5.samba 服务

任务描述:请采用 samba 服务,实现资源共享。

(1)在 linux3 上创建 user00-user19 等 20 个用户;user00 和 user01 添加到 manager 组,user02 和 user03 添加到 dev 组。把用户user00-user03 添加到 samba 用户。

(2)配置 linux3 为 samba 服务器,建立共享目录/srv/sharesmb, 共享名与目录名相同。manager 组用户对 sharesmb 共享有读写权限, dev 组对 sharesmb 共享有只读权限;用户对自己新建的文件有完全权 限,对其他用户的文件只有读权限,且不能删除别人的文件。在本机用 smbclient 命令测试。

(3)在 linux4 修改/etc/fstab,使用用户 user00 实现自动挂载linux3 的 sharesmb 共享到/sharesmb。

6.nfs 服务

任务描述:请采用 nfs,实现共享资源的安全访问。

(1)配置 linux2 为 kdc 服务器,负责 linux3 和 linux4 的验证

(2)在 linux3 上,创建用户,用户名为 xiao,u id=222,gid=222,家目录为/home/xiaodir。

(3)配置 linux3 为 nfs 服务器,目录/srv/sharenfs 的共享要求 为:linux 服务器所在网络用户有读写权限,所有用户映射为 xiao,kdc 加密方式为 krb5p。

(4)配置 linux4 为 nfs 客户端,利用 autofs 按需挂载 linux3 上的/srv/sharenfs 到/sharenfs 目录,挂载成功后在该目录创建 test目录。

7.kubernetes 服务

任务描述:请采用 kubernetes 和 containerd,管理容器。

(1)在 linux5-linux7 上安装 containerd 和 kubernetes,linux6 作 为 master node , linux6 和 linux7 作 为 work node ; 使 用 containerd.sock 作为容器 runtime-endpoint。导入 nginx 镜像,主页内容为“HelloKubernetes ”。

(2)master 节点配置 calico,作为网络组件。

(3)创建一个 deployment,名称为 web,副本数为 2;创建一个 服务,类型为 nodeport,名称为 web,映射本机 80 端口和 443 端口分别到容器的 80 端口和 443 端口。

8.redis 服务

任务描述:请采用 redis 服务,实现高并发数据和海量数据的读写。

(1)利用 linux2 搭建 redis cluster 集群,使用端口 7001-7003模拟主节点,7004-7006 模拟从节点,让其他主机可以访问 redis 集群。

9.iscsi 服务

任务描述:请采用 iscsi,搭建存储服务。

(1)为 linux8 添加 4 块硬盘,每块硬盘大小为 5G,创建 lvm 卷, 卷组名为 vg1,逻辑卷名为 lv1,容量为全部空间,格式化为 ext4 格 式。使用/dev/vg1/lv1 配置为 iSCSI 目标服务器为 linux9 提供 iSCSI 服务。iSCSI 目标端的 wwn 为 iqn.2023-08.lan.skills:server,iSCSI发起端的 wwn 为 iqn.2023-08.lan.skills:client。

(2)配置 linux9 为 iSCSI 客户端,实现 discovery chap 和 session chap 双 向 认 证 , Target 认 证 用 户 名 为 IncomingUser , 密 码 为 IncomingPass ; Initiator 认 证 用 户 名 为 OutgoingUser , 密 码 为 OutgoingPass。修改/etc/rc.d/rc.local 文件开机自动挂载 iscsi 硬盘到/iscsi 目录。

10.postgresql 服务

任务描述:请采用 postgresql 服务,实现数据存储。

(1)配置 linux3 为 postgresql 服务器,创建数据库 user db,在 该数据库中创建表 user info,在表中插入 2 条记录,分别为(1,user1, 2004-7-1),(2,user2,2004-7-2), 口令与用户名相同,password 字段用 md5 函数加密,表结构如下:

| 字段名 | 数据类型 | 主键 |

| id | serial | 是 |

| name | varchar(10) | 否 |

| birthday | date | 否 |

| password | varchar(100) | 否 |

(2) 设置可以直接在 shell 下操作数据库 ,然后备份数据库 user db(含创建数据库命令)到/var/pgbak/userdb.sql;备份 user info表记录到/var/pgbak/user info.sql,字段之间用','分隔。

11.containerd 服务

任务描述:请采用 containerd,实现容器虚拟化技术。

(1)在 linux4 上安装 containerd,导入 rocky 镜像。

(2)创建名称为 skills 的容器,映射本机的 8000 端口到容器的80 端口,在容器内安装 apache2,默认网页内容为“HelloContainerd ”。

12.开发环境搭建

任务描述:实现 linux 系统编程开发环境搭建。

(1)配置 linux4 为 c 语言、c++语言和 go 语言编译环境。