- 1安装MySQL & 把菜单页面调整成中文_mysql8.0怎么设置中文界面

- 2黑客兵器谱

- 3python区块链简单模拟【04】_本地存储模拟区块链

- 4大数据之重点概念及原理_大数据的概念和原理

- 5idea从github,gitee上拉取Spring MVC项目,快速调试项目红色,进入开发阶段_applicationcontext.xml gitee

- 63d开发所需要知道的坐标系_航海3d地图用什么坐标系

- 7Python爬取文件的11种方式_python爬虫下载文件

- 8网络空间测绘引擎集合:Zoomeye、fofa、360、shodan、censys、鹰图_常用网络空间资产测绘

- 9来自 Visual Studio Code 的 Git 推送:“remote: No anonymous write access.“ 解决方案_missing or invalid credentials. error: connect eco

- 10ElasticSearch的初步学习笔记_es getsourceasmap

10张图片教会你配置华为防火墙上网,以及两地内网互通_华为防火墙g0/0/0口访问g0/0/1口

赞

踩

跨地区联网办公最经济实惠的方式,莫过于ipsec vpn,笔者此前也不止一次地写过ipsec vpn的配置方法,但是总有网友说太复杂了,今天我非要给各位看官来个简单版的教程,只用10张图片,就能展示华为防火墙配通外网,并且配通总部与分支机构的ipsec vpn。

总部与分支机构的网关设备相同,都是华为防火墙,型号为USG6330,缺点是安全授权都过期了,有待续费;密码忘记了,原配置也没有了,所以启动时直接按Ctrl+B,恢复出厂设置。

说好了,10张图片,把防火墙配置上网,并且配通ipsec vpn,下面正式开始:

第一图:配置接口IP;

G0/0/0是管理接口,默认为192.168.0.1,因为与G1/0/1网段相同,所以必须修改;

G1/0/0是内网接口,配置IP为10.2.2.1/24;

G1/0/1是外网接口,配置IP为192.168.0.2/24,实际应该填写运营商给的IP地址,此处因为我有上层路由,所以填写的是上层路由给的IP;

第二图:在内网接口上配置DHCP服务;

正常来说,DHCP一般是配置在交换机上,但是客户环境里面只有傻瓜交换机,所以只能在防火墙上配置DHCP了,注意保留IP,是预留给服务器、打印机以及硬盘录像机等需要固定IP的设备了;

第三图:配置静态路由,此处也称为默认路由;

目的地址:0.0.0.0/0 即指互联网任意IP,下一跳此处为光猫IP地址;不写这条路由,是不能上网的;

第四图:配置安全策略,放通trust(内网)到untrust(外网)的访问,不写这条安全策略,是不能上网的;这就是防火墙和路由器的区别之处;

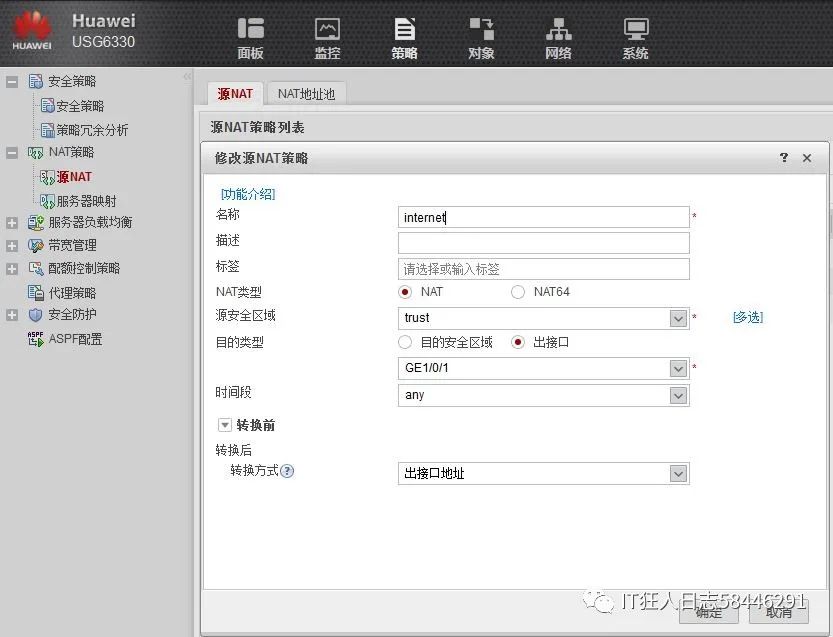

第五图:配置源NAT,就是地址转换,不写这条,同样不能上网,哈哈,是不是觉得挺麻烦的;

经过以上配置,电脑已经可以上网了,紧接着开始配置ipsec vpn,以便使总部和分支机构的网络能互通。

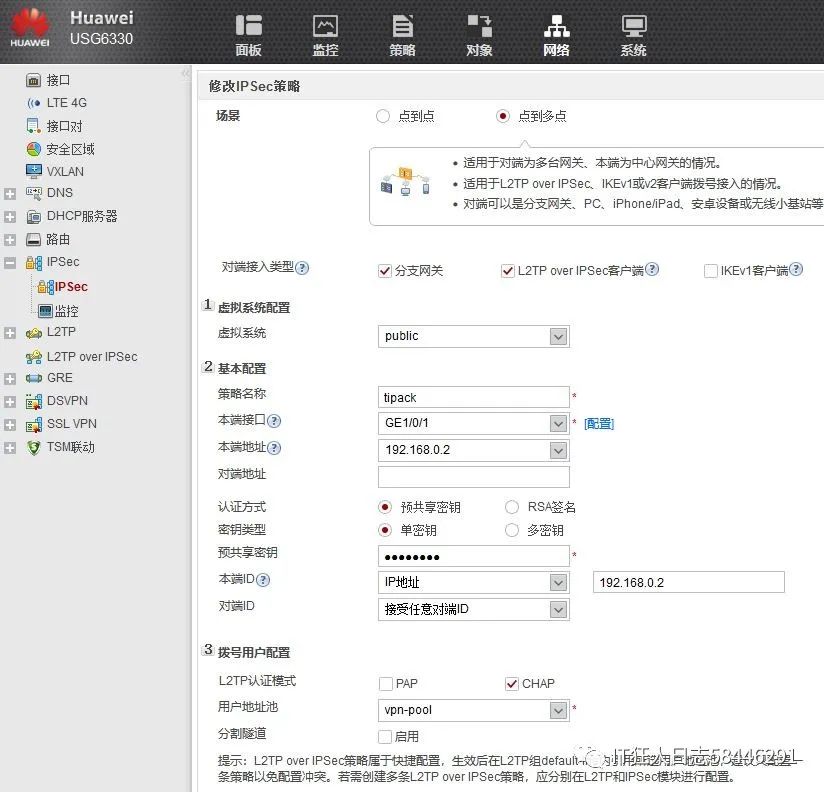

第六图:配置ipsec策略,场景:因为是总部,所以选择点到多点,如果是分支机构,那就选择点到点;对端接入类型:分支网关,L2TP是指笔记本电脑或者手机远程拨入;基本配置里面,名称随便写,无所谓; 本端接口当然是外网接口,本端地址是外网,实际应该填写运营商给的IP地址,此处因为我有上层路由,所以填写的是上层路由给的IP;下面的“本端ID”也是同样情况;

拨号用户配置,即笔记本电脑或者手机远程拨入的相关配置,主要是确定了L2TP的认证模式,以及IP地址池;

第七图:配置加密数据流:第一行是定义总部内网到分支机构内网的加密数据流; 第二行是定义总部内网到远程拨入用户的加密数据流;第三行是L2TP拨入UDP协议的加密数据流;

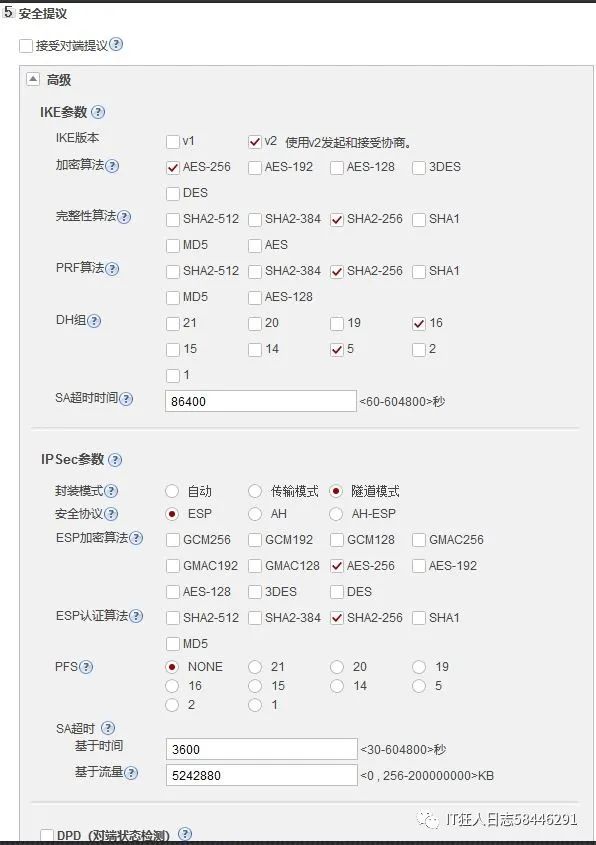

第八图:配置ipsec相关的安全参数,两端必须相同,笔记本电脑或者手机也必须配置相同参数,因为某些设备可能不支持过高的DH组,所以此处也勾选了5,如果没有阵旧的设备接入,则不建议勾选DH5;

第九图:配置安全策略:1、放行总部到分支的通讯; 2、放行分支到总部的通讯; 3、放行untrust到local的通讯,由于分支机构没有固定的IP,所以此处不能限定IP地址; 4

放行local到untrust的通讯; 注意:local是指防火墙本身;

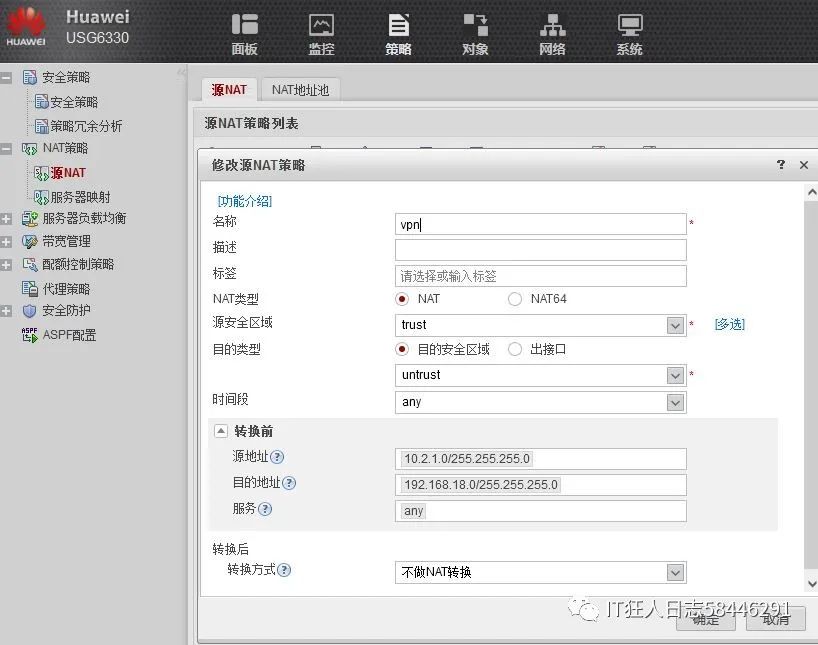

第十图:这是个关键点,很多人没做这步操作,所以哪怕是两端的防火墙已经成功地建立了ipsec vpn,两端的内网还是无法通讯的。

这条源NAT策略的意思是,从总部内网访问分支的内网,不做地址转换,如果没有这个配置,那么默认为转换,那数据流量就走到公网出去了,而不会从ipsec隧道走,那当然不会有回包了,所以两端无法互访。

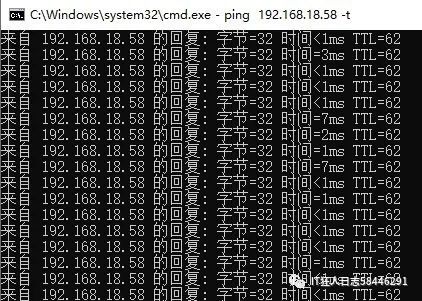

分支机构的防火墙配置方法基本相同,就不再赘述了,配置完成后,两端内网电脑互ping测试就可以了。

怎么样?我说10张图片就10张图片吧,华为防火墙配置上网,并且两端配通ipsec vpn就是这么简单,如果不成功,那就需要具体分析了,欢迎留言或者私信探讨。