- 1关于class加密方案的初步探讨_class 加密

- 2linux:磁盘管理和文件系统_linux文件系统管理和磁盘管理的区别

- 3Mac安装和配置Tomcat的教程_mac 怎么配置 tomcat classpath

- 4Hadoop基础学习_hadoop学习

- 5使用Docker安装tb-gateway_虚拟终端tb-gateway不见

- 6万字长文:FineBI面试题及参考答案详解

- 7SQL Server 数据库对象_sql server pk_lis_list的对象。

- 809.大数据技术之Spark

- 9一个简单算法解决集群定时任务重复执行_服务器集群下,如何控制若依框架下定时任务重复执行

- 10如何在 CentOS 8 上安装和配置配置服务器防火墙 (CSF)?_centos8 如何安装防火墙

CKS之k8s安全基准工具:kube-bench,网络安全事件分发机制及设计思路

赞

踩

kube-bench version

kube-bench配置

1.文件格式

kube-bench的配置文件采用YAML格式,包含一系列的检查项配置。每个检查项通过唯一的id进行标识。

测试项目配置文件路径:/etc/kube-bench/cfg/cis-1.6/

配置项示例:

- id: 1.2.21

text: “Ensure that the --profiling argument is set to false (Automated)”

audit: “/bin/ps -ef | grep $apiserverpbin | grep -v grep”

tests:

test_items:

- flag: “–profiling”

compare:

op: eq

value: false

remediation: |

Edit the API server pod specification file $apiservercconf

on the master node and set the below parameter.

–profiling=fals

2.检查项字段

每个检查项都包含以下几个主要字段:

id: 唯一标识符

text: 对该检查项的文字描述

audit: 执行审计的命令,用于检查当前系统状态

tests: 具体的测试条件 #tests下的test_items字段定义了具体的测试条件。可以根据实际需求修改该部分的测试逻辑

- test_items: 实际测试项

- compare: 测试结果与期望值的比较方式(eq、neq等)

remediation: 如果审计失败,给出的修复建议

scored: 该项对总分数的影响(true、false、WARN)

type: 该项的处理方式(manual、skip、info) #对于某些无法自动检查的项目,可以设置type=manual,kube-bench就会跳过该项并给出WARN警告。如果想跳过某项检查,可以将对应项的type设为skip,这样kube-bench就不会执行该项检查。

- 处理方式

- 测试条件

kube-bench运行示例

输出结果分为不同的部分,每部分检查 Kubernetes 的特定安全性方面,比如 API 服务器的配置、控制器管理器、调度器等。每项检查后面标记了“PASS”、“WARN”或“FAIL”,分别表示通过、警告或失败。警告和失败项通常需要人工检查或更正。例如,“FAIL”可能表明配置不符合安全最佳实践,而“WARN”可能意味着某些安全特性没有被启用或需要人工确认配置是否正确。

- “PASS”:表示检查项符合安全推荐。

- “WARN”:表示配置可能存在风险,建议进行检查。

- “FAIL”:表示配置不符合安全推荐,需要采取措施改进。

下图为Node相关的安全检查

1.1.12项“确保 etcd 数据目录权限设置为 700 或更严格 (自动化)”显示为“FAIL”,意味着当前的权限设置不够严格,可能需要进行权限的修改来加强安全性。

下图为关于Node节点的修复建议

1.1.9:建议对特定文件修改权限为644。 1.1.10:建议更改文件的所有权为 root 用户和 root 组。 1.1.12:针对 etcd 服务器节点,提供了获取 etcd 数据目录的方法,并建议将该目录的所有权更改为 etcd 用户和 etcd 组。

后面的部分是关于 API 服务器的安全配置建议,包括:

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

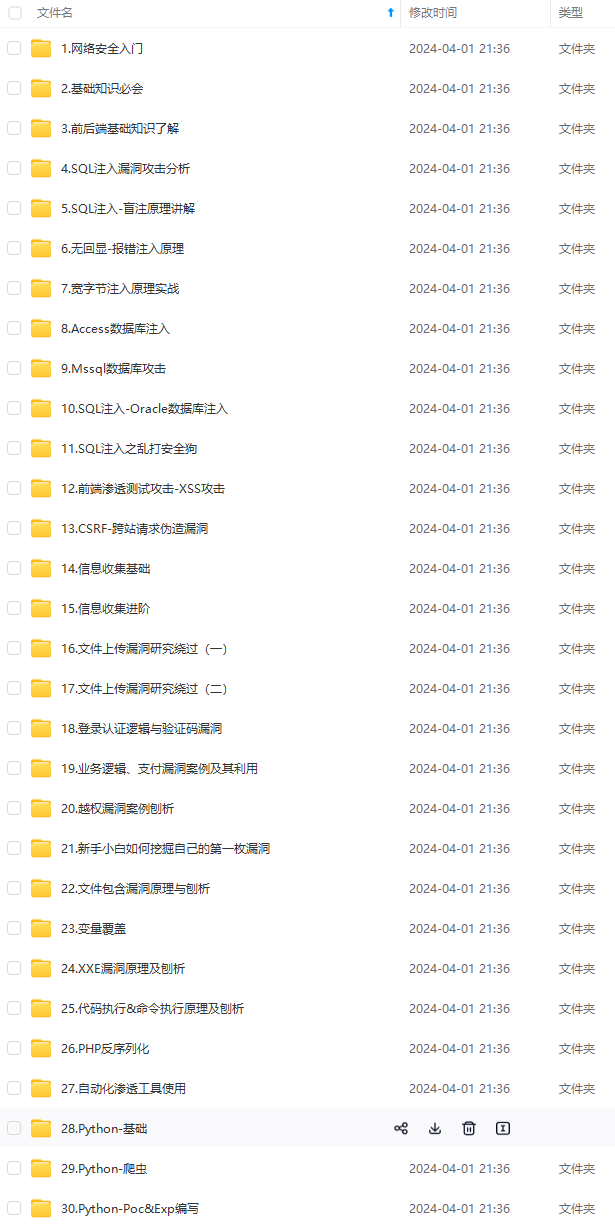

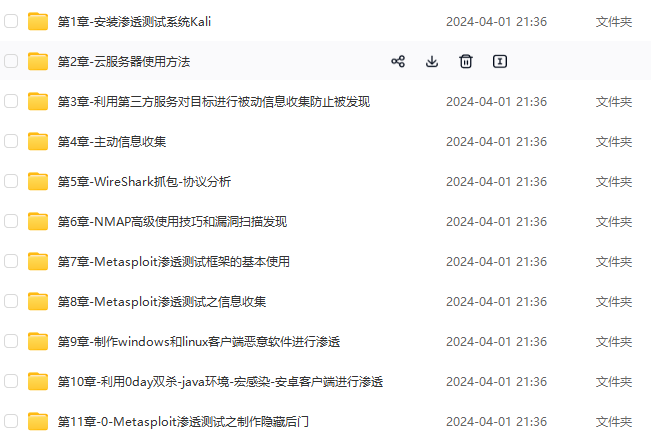

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

实战项目、讲解视频,并且后续会持续更新**

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

[外链图片转存中…(img-ixGuNQl9-1712478134649)]