- 12021年终总结,我躺平了_年底躺平

- 2Node-导入导出/npm/包/Express - 框架/同源策略/解决跨域_npm时候ecmascript导入

- 3Python 高效分割大文件 按行数拆分大文件_python文件读取分割

- 4Mac系统的解压缩软件BetterZip2024最新功能特点、使用方法、用户体验_mac版betterzip

- 5【python函数】内置函数slice()用法解析_python is slice

- 6锻炼思维小题目_一天,小赵的店里来了一位顾客,挑了 20 元的货,顾客拿出 50 元, 小赵没零钱找不开,

- 7【python实现网络爬虫(14)】python爬取酷狗中多类型音乐步骤详解(附全部源代码)_python爬取酷狗付费音乐

- 8【FPGA】分享一些FPGA入门学习的书籍_fpga书籍推荐

- 9Flink原理、实战与性能优化读书笔记

- 10IDEA 出现问题:.gitgnore忽略文件失效解决方案_idea中.gitignore看不见

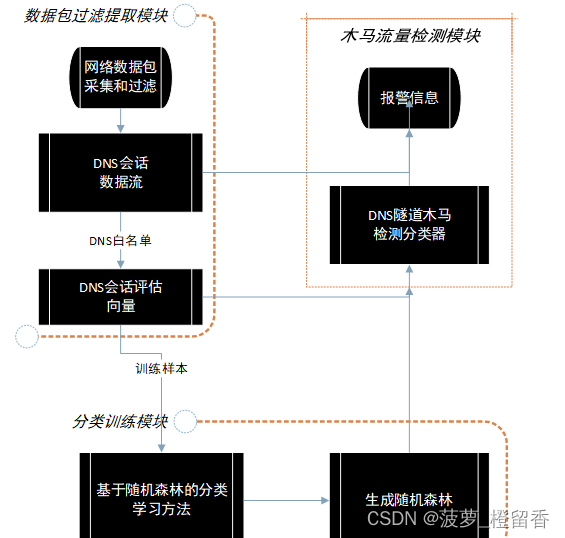

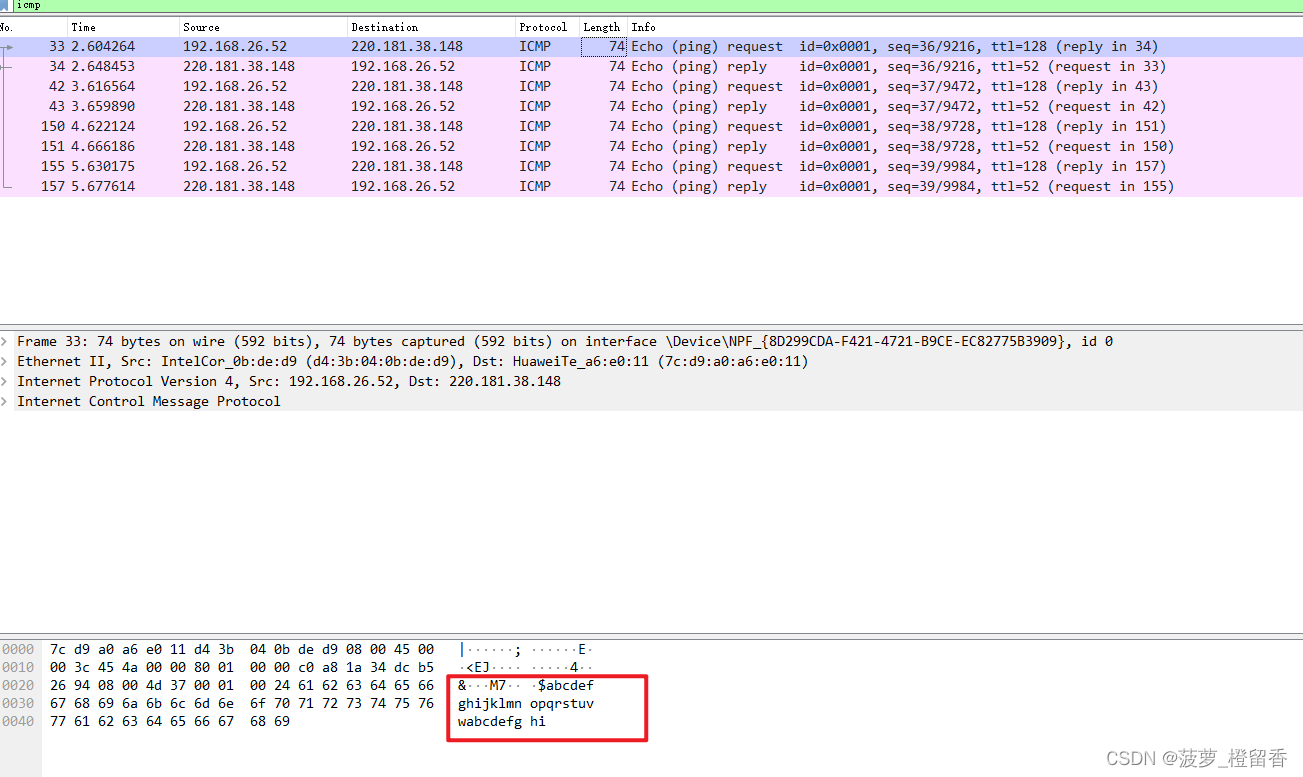

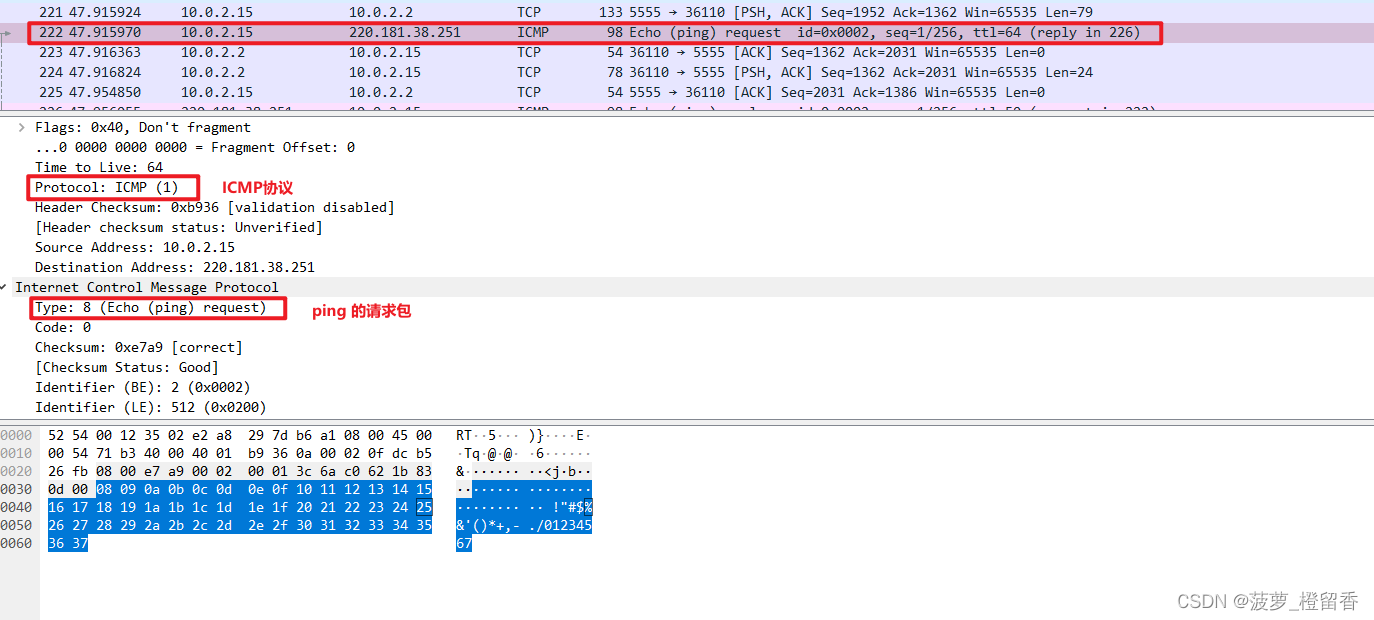

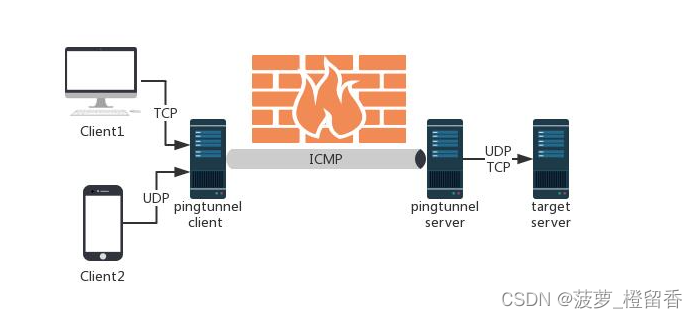

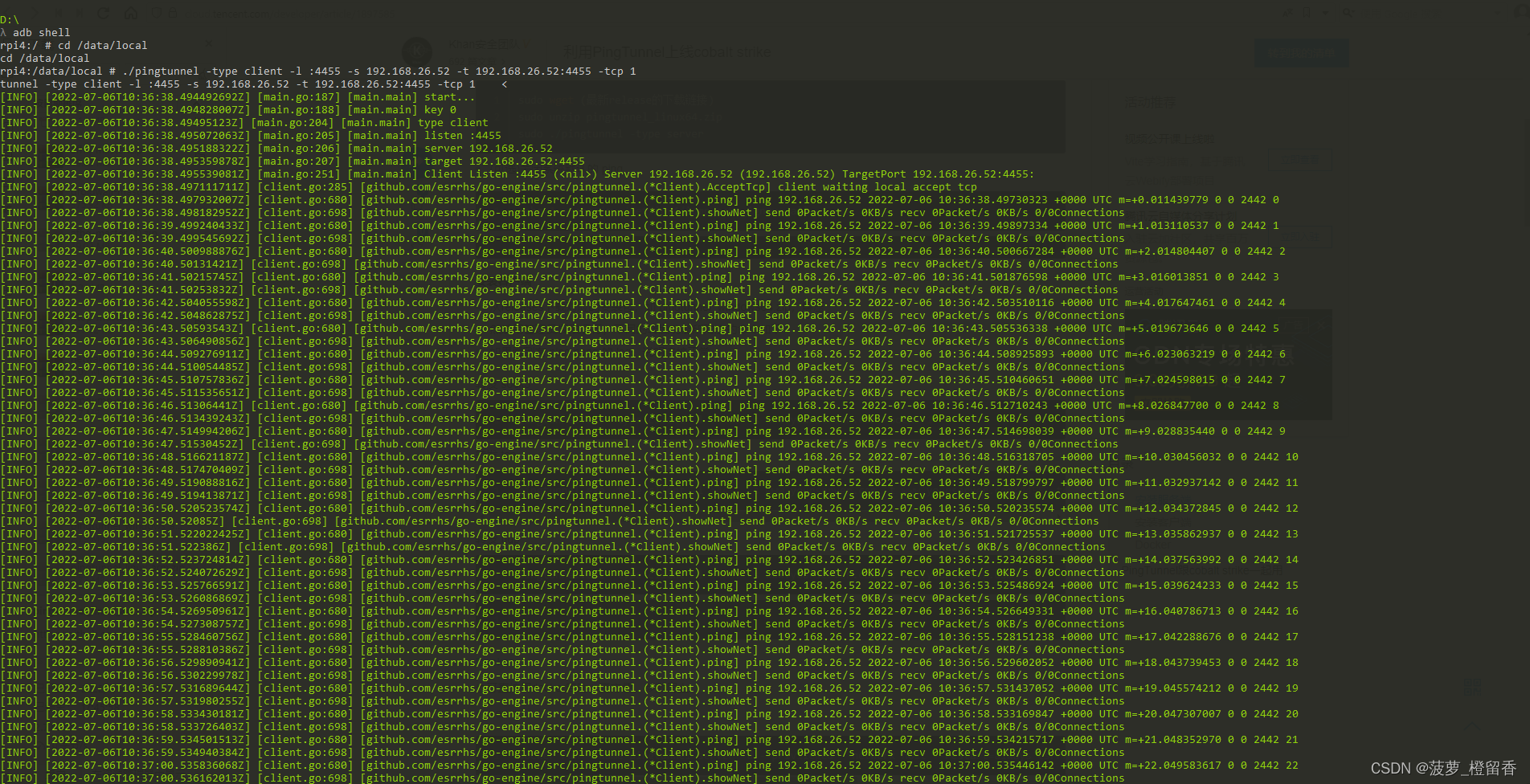

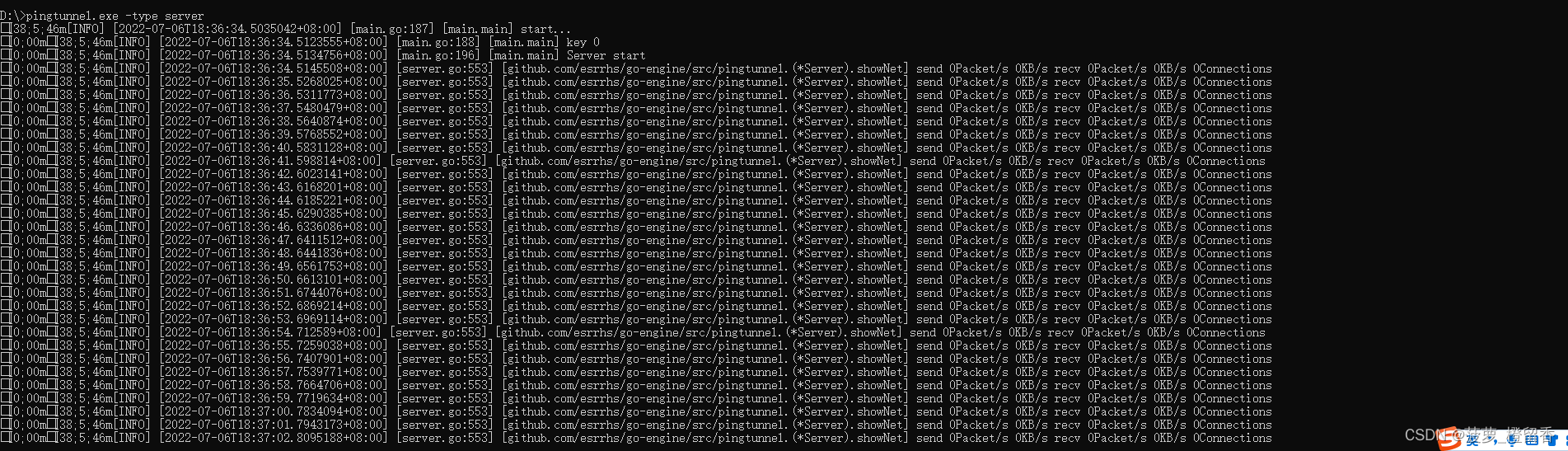

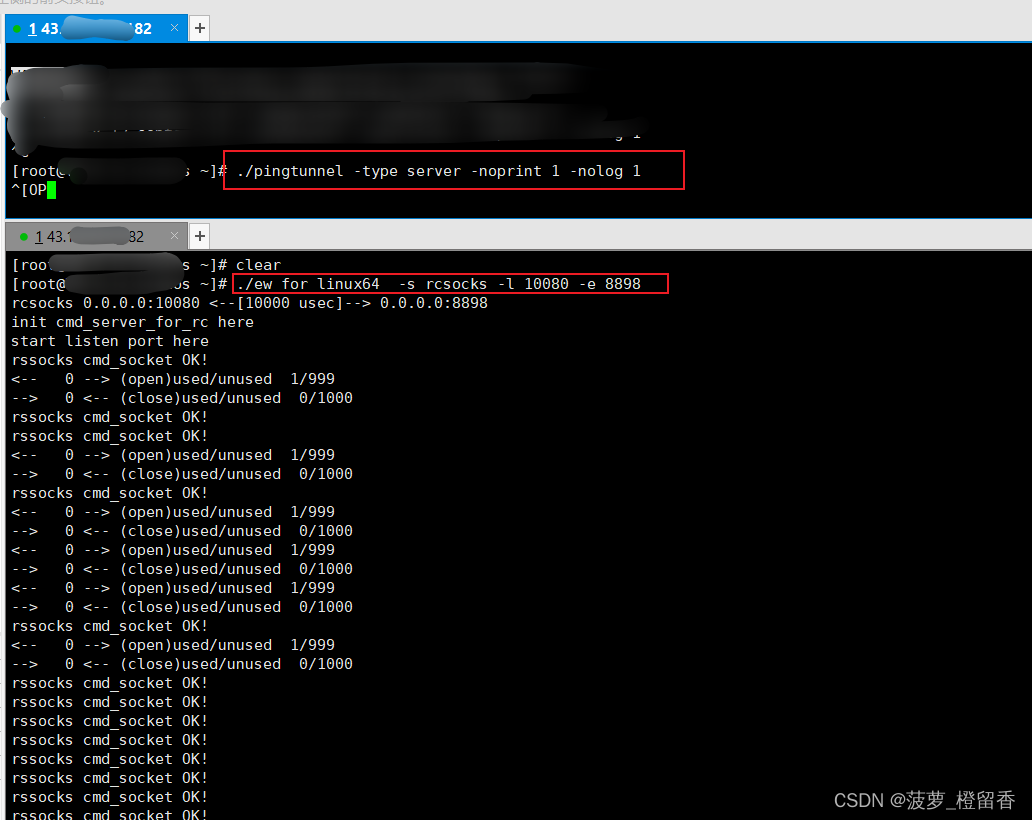

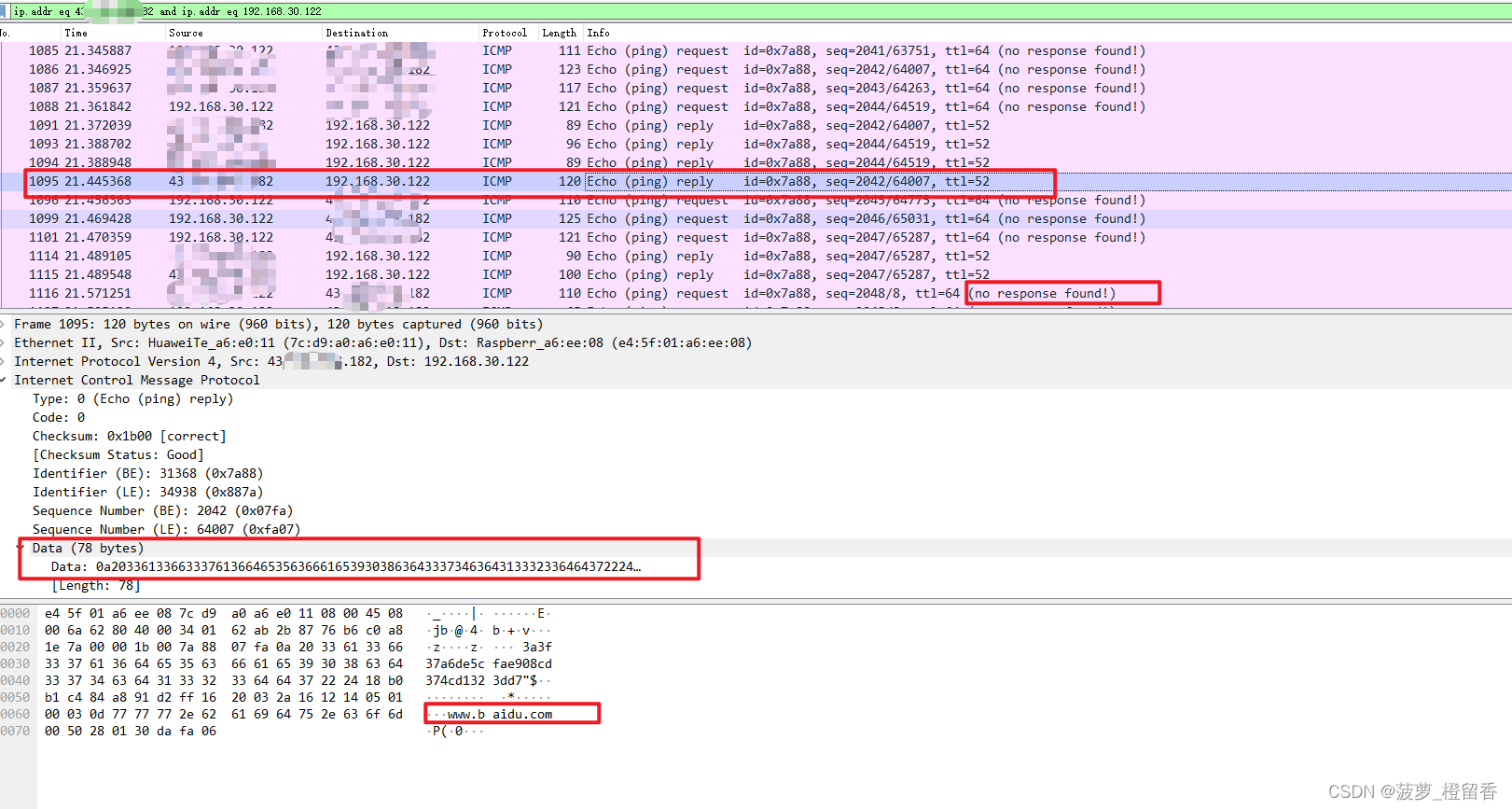

[免费专栏] ATTACK安全之Android ICMP隧道攻击原理与入侵检测实践_afwall+

赞

踩

也许每个人出生的时候都以为这世界都是为他一个人而存在的,当他发现自己错的时候,他便开始长大

少走了弯路,也就错过了风景,无论如何,感谢经历

转移发布平台通知:将不再在CSDN博客发布新文章,敬请移步知识星球

感谢大家一直以来对我CSDN博客的关注和支持,但是我决定不再在这里发布新文章了。为了给大家提供更好的服务和更深入的交流,我开设了一个知识星球,内部将会提供更深入、更实用的技术文章,这些文章将更有价值,并且能够帮助你更好地解决实际问题。期待你加入我的知识星球,让我们一起成长和进步

ATTACK付费专栏长期更新,本篇最新内容请前往:

0x01 前言

随着智能手机越来越普及,以及3G、4G、5G网络的快速发展,越来越多的用户使用手机上网冲浪。于此同时,各类恶意软件也通过网络来盗取用户手机上的的隐私,甚至控制用户的手机,因此智能手机上的防火墙应运而生

Android 通常是一个安全的操作系统,但如上所说在浏览互联网或安装应用程序的修改版本时可能会遇到恶意网站,此类恶意网站使Android系统中的个人信息和数据处于危险之中,使该Android设备的用户成为黑客的活跃目标。这就是防火墙发挥作用的地方,防火墙应用程序可让您控制与Android的连接,从而防止病毒和黑客未经授权访问您的智能手机

与PC上的环境不同, Android手机上的网络环境相对没有那么复杂。因此现行主流的Android防火墙解决方案都是对手机里的应用设置网络访问权限,而不会像PC上的防火墙那样提供强大的网络监视、数据包过滤、端口监控等功能

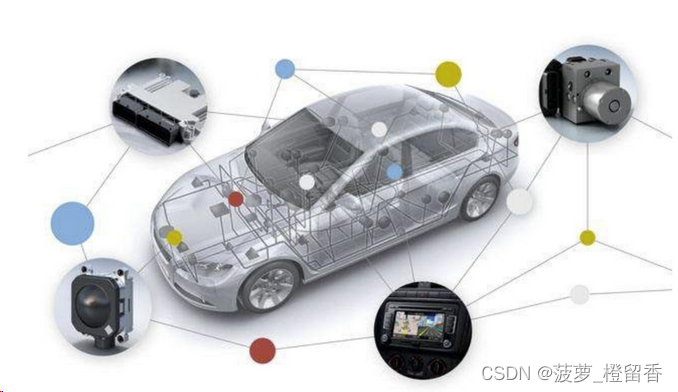

当然,随着云计算的发展,不单单针对主机、数据库、网站的漏洞利用攻击愈来愈多,且随着汽车的智能化、网联化、自动化快速发展,汽车的安全问题正面临前所未有的复杂挑战,带来暴露面引致汽车攻击面的增加,不少漏洞遭纰漏,其中包括埋藏在系统、设备中多年未被发现的漏洞,影响面非常广泛

因此,汽车安全也值得关注

我们来看看,随着汽车的智能化、网联化、自动化快速发展给汽车安全带来了哪些变化,同学我个人觉得汽车的安全问题正面临前所未有的复杂挑战,其中最大挑战是网联化带来暴露面增加。

那么,要攻击一辆汽车,物理接触已非必经之路。从网络安全角度看,智能网联汽车身处“人车路云”构成的复杂网络中,每一个点、每一个暴露面,包括产生的大量数据都可能成为风险点、“投毒点”

当汽车进入智能网联时代,数据不仅成为驱动汽车发展的重要价值点,还深度融入社会生活的方方面面,成为重要的基础资源

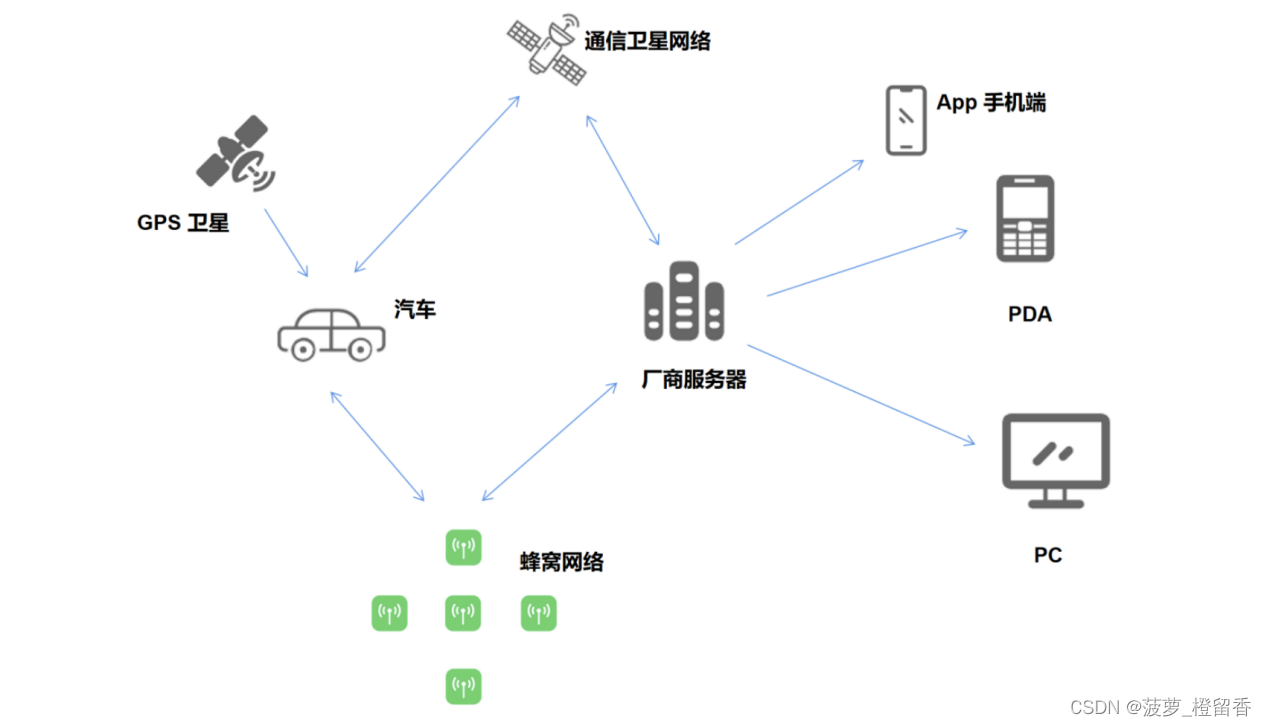

这些车具有网络连接功能,通常还具有Wi-Fi热点功能用于和其他设备分享车载网络连接。具有网络连接功能的汽车通常还会扩展出其他功能来充分利用网络连接带来的优势,例如车祸自动报警求救、远程控制、远程升级[Over the Air(OTA)Update]、安全预警等

我们来看看汽车的攻击知识图谱,如下:

这张图是从攻击者视角车联网安全会关注的点,我们来看看主要的攻击点。比如说车机是很主要的入口,WIFI、蓝牙、USB,然后还有Tbox,负责与云端后台通信,然后再往底层有一个网关,前几年可能还是传统的防火墙,现在可能会变成智能网关这样的概念,下面就是不同的域,基本走的是CAN协议,以及包括周边的一些设施,比如说充电桩、ADAS,V2X等等

现在大多数恶意软件都有一定程度的命令和控制权。黑客可以通过命令和控制权来渗透数据、告诉恶意软件下一步执行什么指令。对于每种命令和控制,攻击者都是从远程位置访问网络。因此了解网络上发生的事情对于解决这些技术至关重要,在这里就需要用到防火墙,当然Android系统中也是有防火墙应用的

在许多情况下,正确配置防火墙可以起到一定作用。比如,云服务器的一些恶意软件家族会试图在不常见的网络端口上隐藏流量,也有一些恶意软件会使用80和443等端口来尝试混入网络噪音中。在这种情况下,企业需要使用边界防火墙来提供威胁情报数据,识别恶意URL和IP地址。虽然这不会阻止所有攻击,但有助于过滤一些常见的恶意软件

如果边界防火墙无法提供威胁情报,则应将防火墙或边界日志发送到日志服务处理中心,安全引擎服务器可以对该级别数据进行深入分析

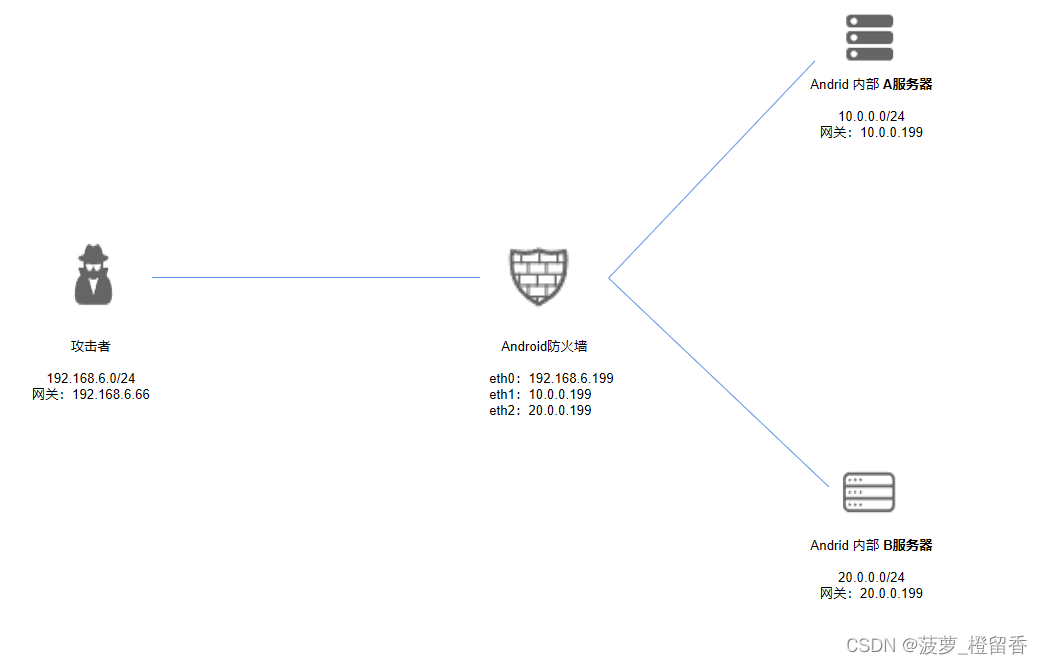

Android 防火墙实现构造图:

如上图是一个攻击者网段,一个Android 设备,以及进入Android设备中的其它两个内部网段

网络协议分析是智能硬件安全分析的一个至关重要的手段,也是最基础的分析方法之一。固件分析、手机APP分析都没有结果的情况下,需要使用网络活动分析,有的智能硬件需要你一开始就使用网络协议分析,分析出控制、通信、登录的流程,再从这几个层面对设备协议进行还原和逆向,找出逻辑上的错误等问题,最终发现漏洞,修复漏洞

网络协议分析之前,首先要分析手机端、云端、用户终端的流量关系,远程操作时手机的流量通过云端转发到用户终端,在局域网的环境下,有些智能硬件是直接跟用户终端建立连接的,所以云端没有数据

网络安全层次结构:

-

物理层

- 在通信线路上保障不被搭线,不被偷听,尽可能检测出来

-

数据链路层

- a. 点对点的链路上可以采用通信保密机进行加解密

- b. 由第层硬件完成,对上层透明

- c. 缺陷:无法适应多个路由器的网络,尤其Internet

-

网络层

- 使用防火墙技术处理信息在内外网的流动,允许或禁止某些目的主机或信息

-

传输层

- a. 端到端加密

- b. 不能单独解决身份认证、访问控制问题。

-

应用层

- a. 身份认证并建立安全通信通道

- b. 有Web安全、Email安全等方案

- c. 缺陷:没有一种统一的安全方案,通过安全服务GSS-API,将服务抽象,为安全方案提供通用接口

-

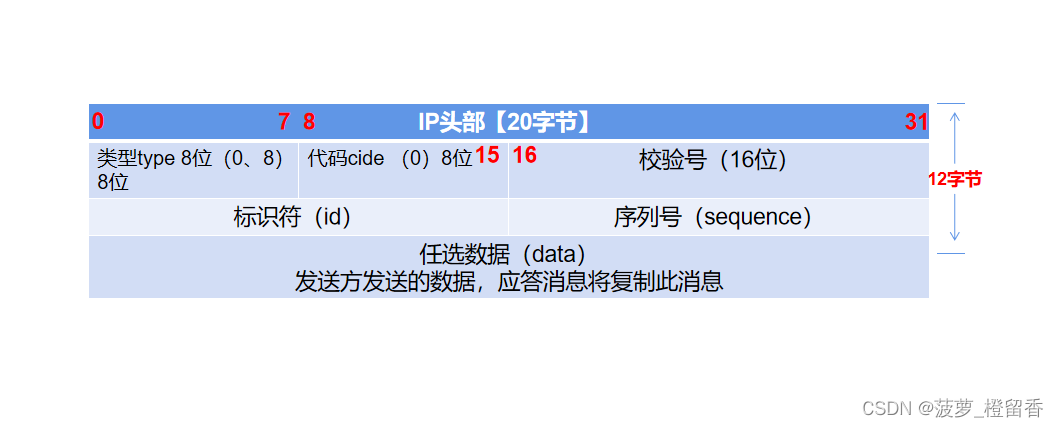

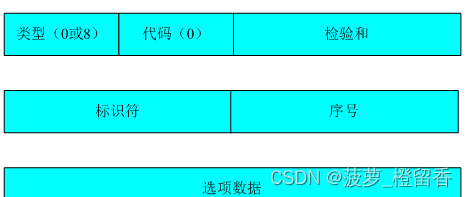

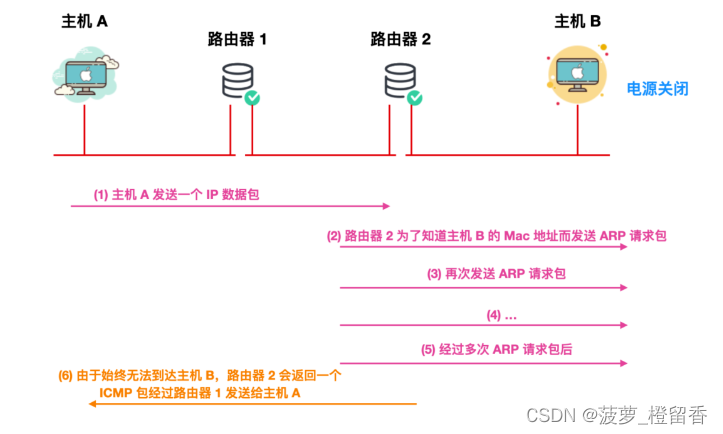

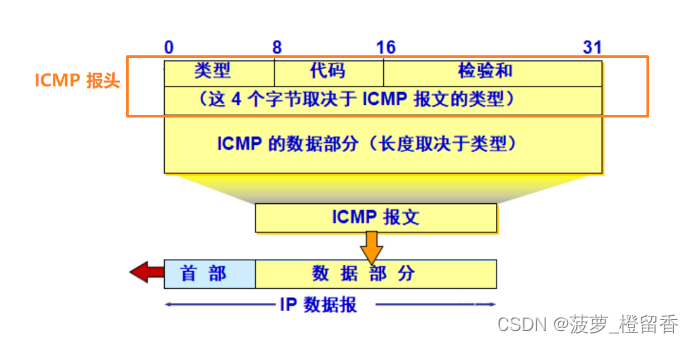

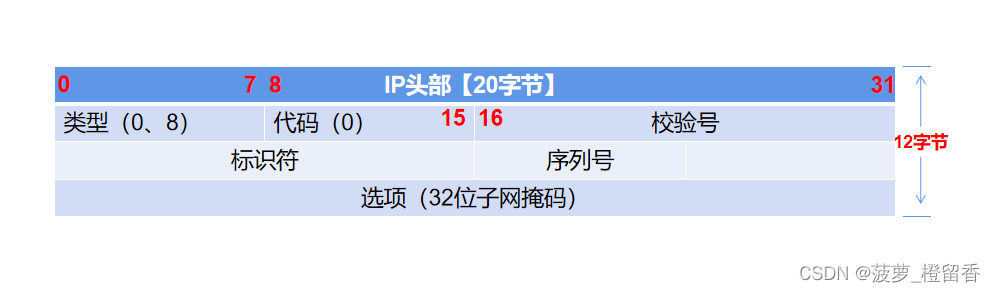

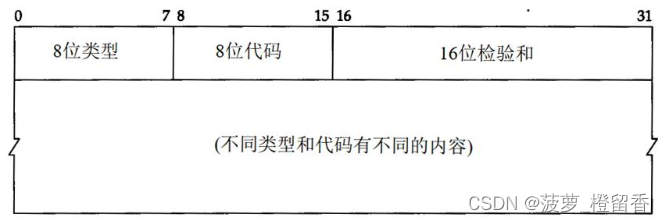

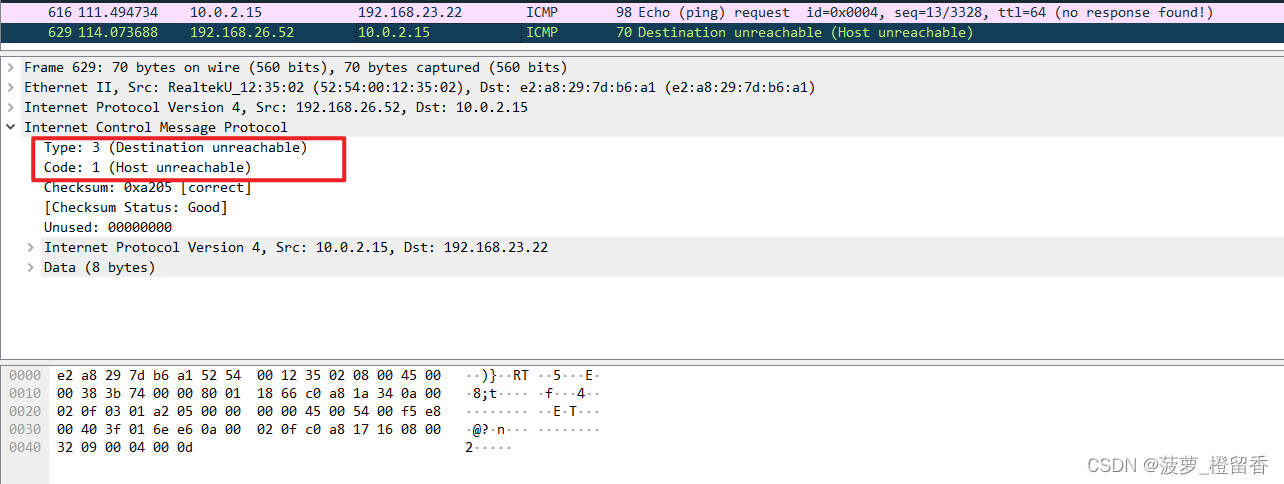

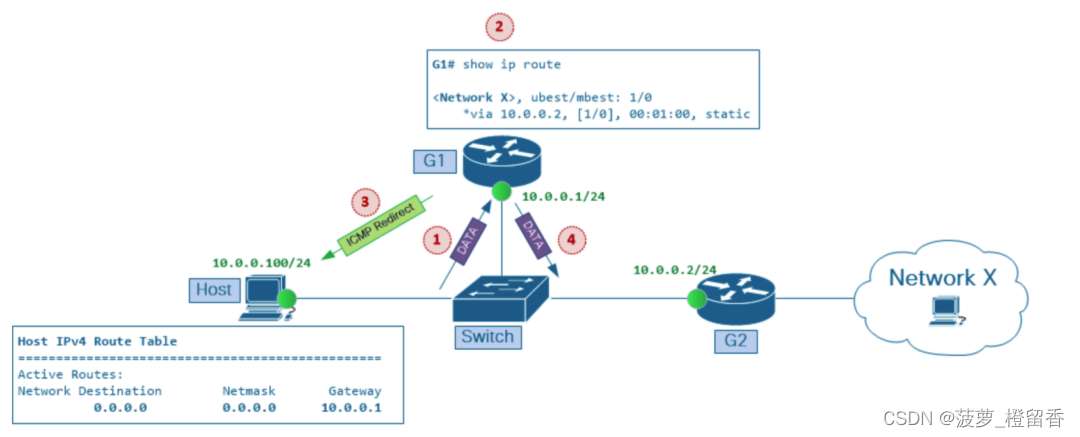

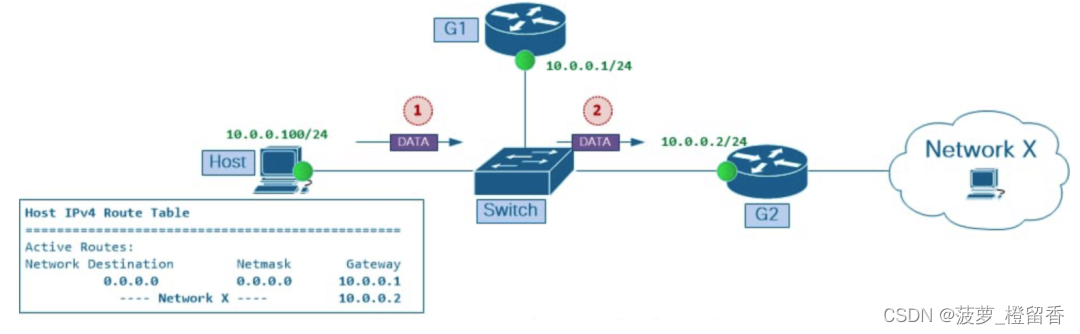

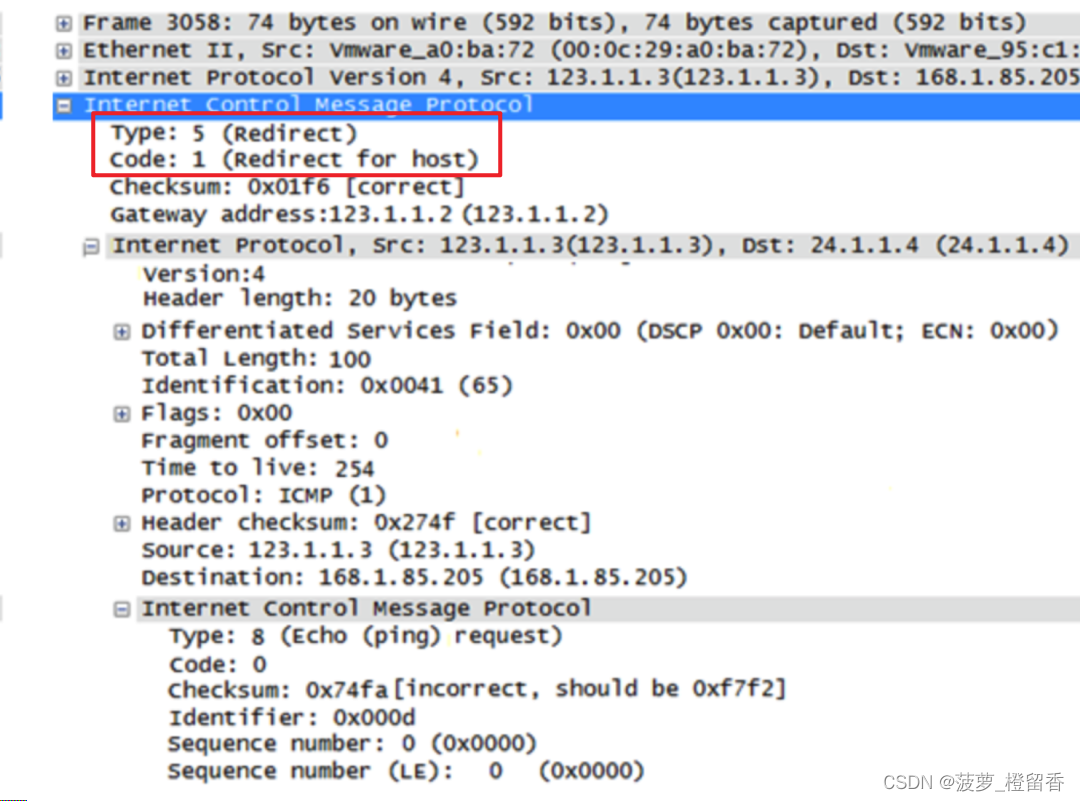

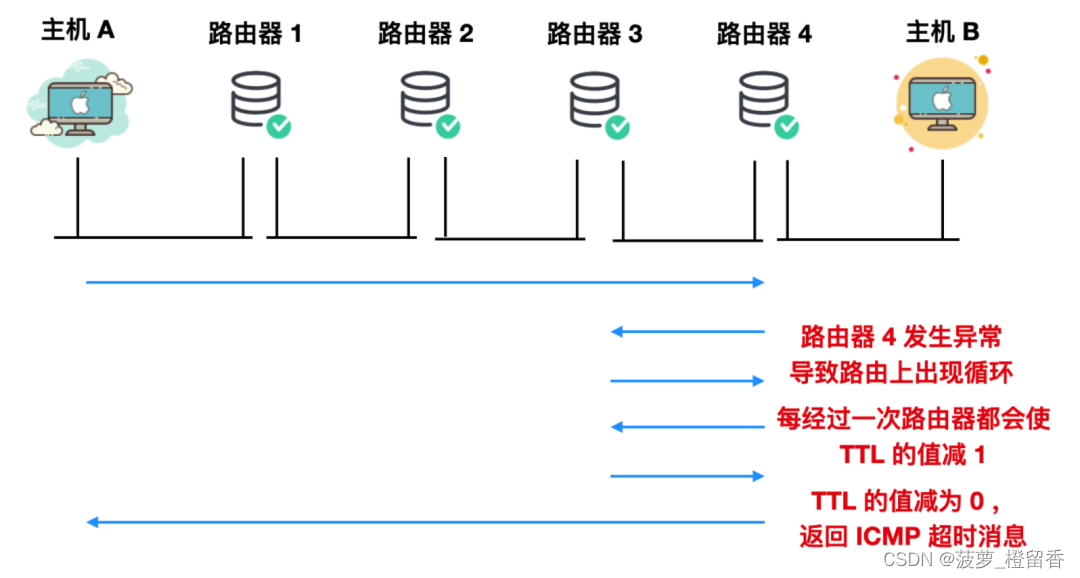

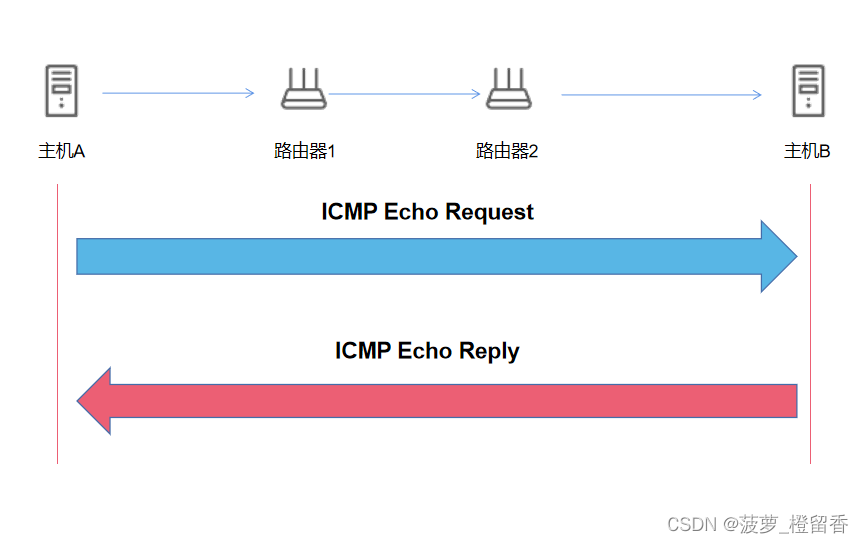

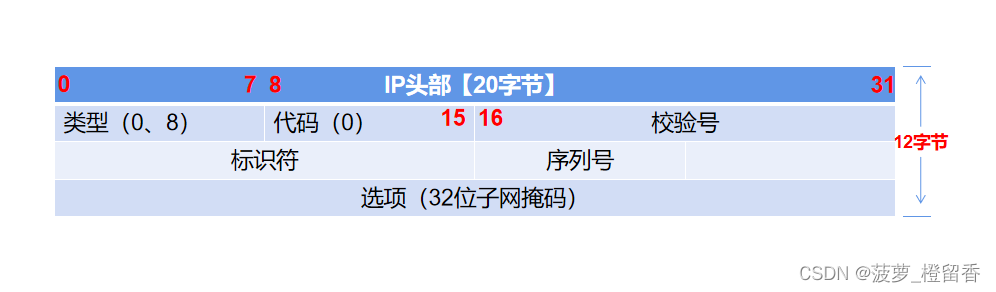

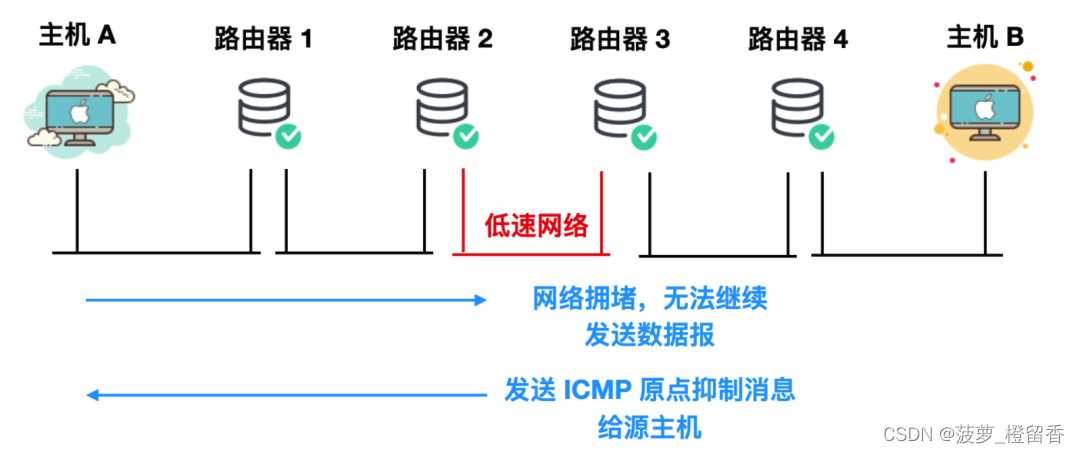

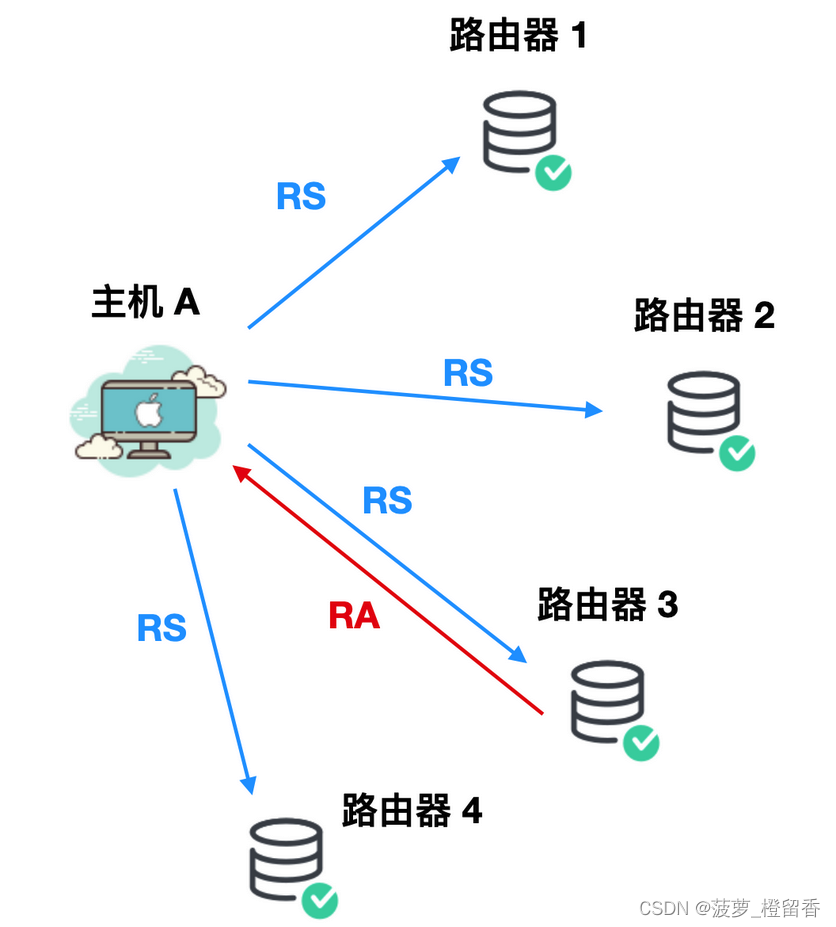

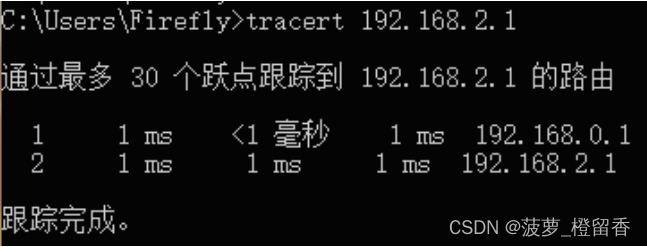

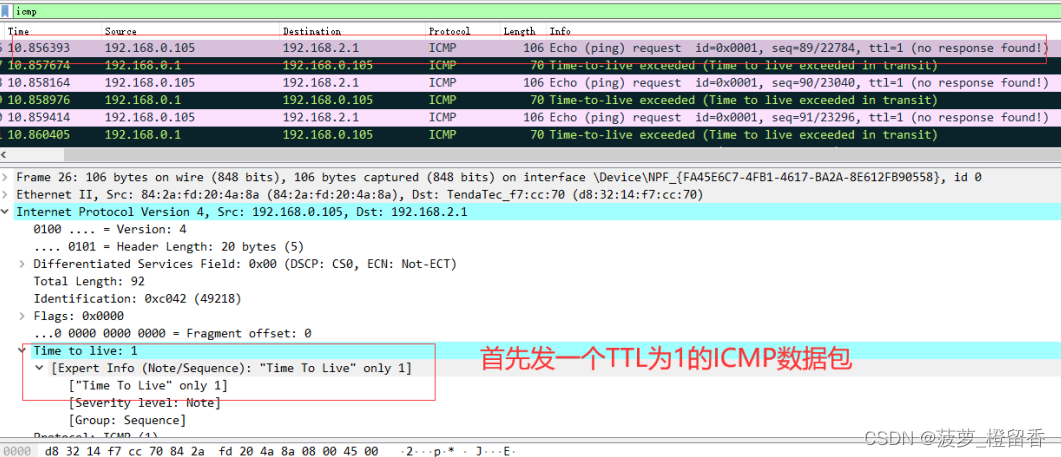

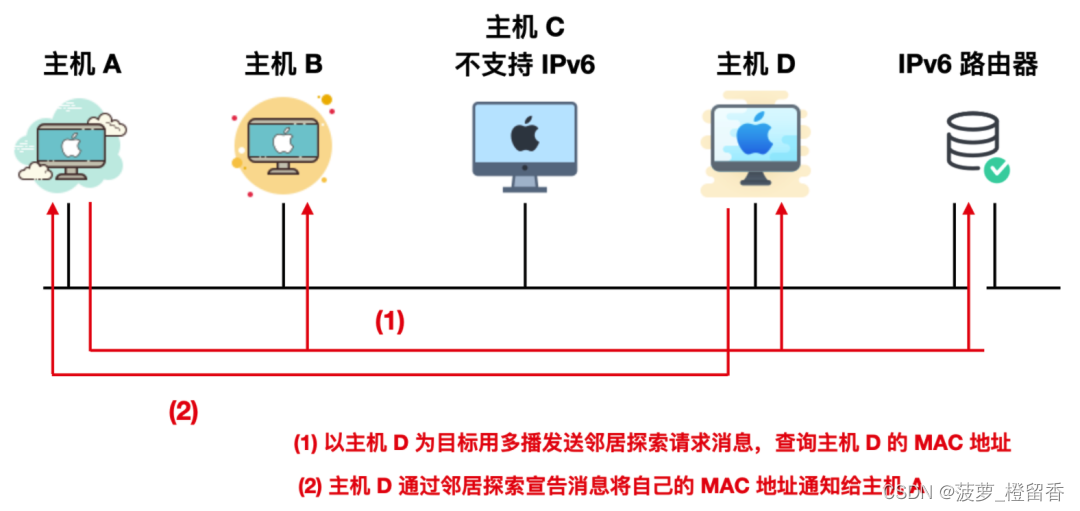

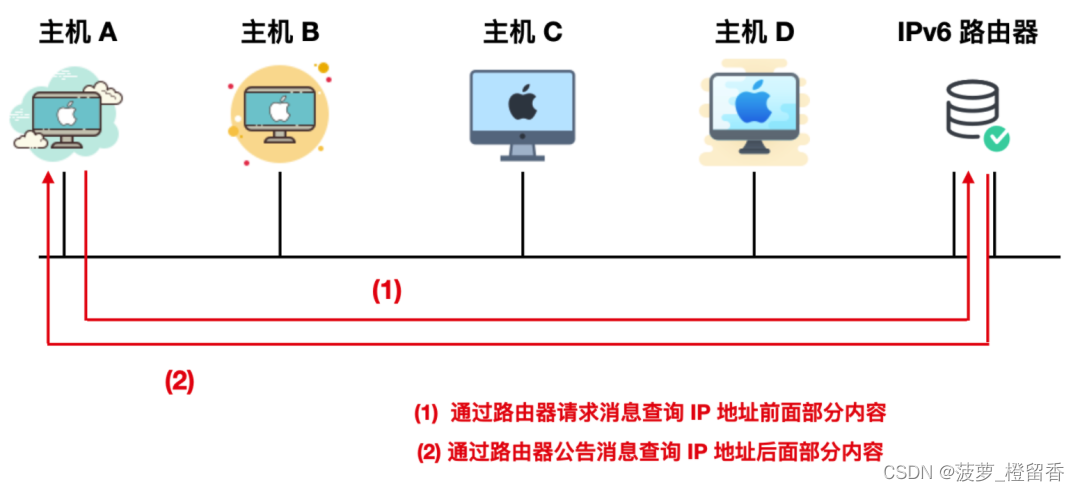

在大量TCP、UDP通信被防御系统拦截的情况下,DNS、ICMP等难以禁用的协议已经被攻击者利用,成为攻击者控制隧道的主要通道,常用的协议隧道:

- 网络层:IPv6隧道、ICMP隧道、GRE隧道

- 传输层:TCP隧道、UDP隧道、常规端口转发

- 应用层:SSH隧道、HTTP隧道、HTTPS隧道、DNS隧道

-

流量检测是否横向?

攻击者在利用单个系统漏洞后,通常会尝试在网络内进行横向移动。甚至通常一次只针对单个系统的勒索软件也试图在网络中移动以寻找其它攻击目标。攻击者通常会先寻找一个落脚点,然后开始在各个系统中移动,寻找更高的访问权限,以期达成最终目标

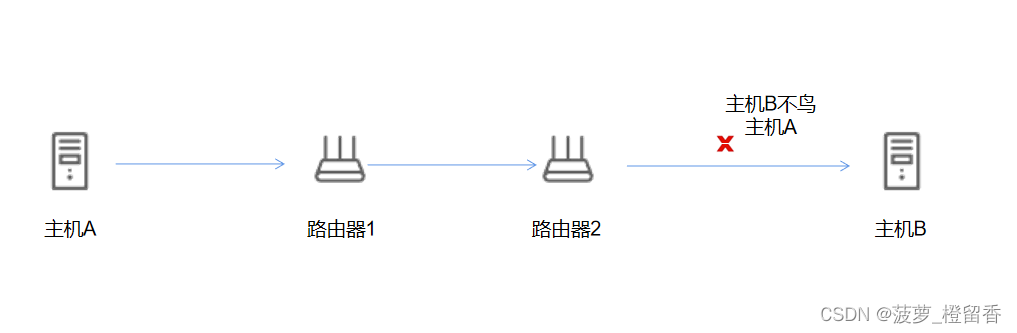

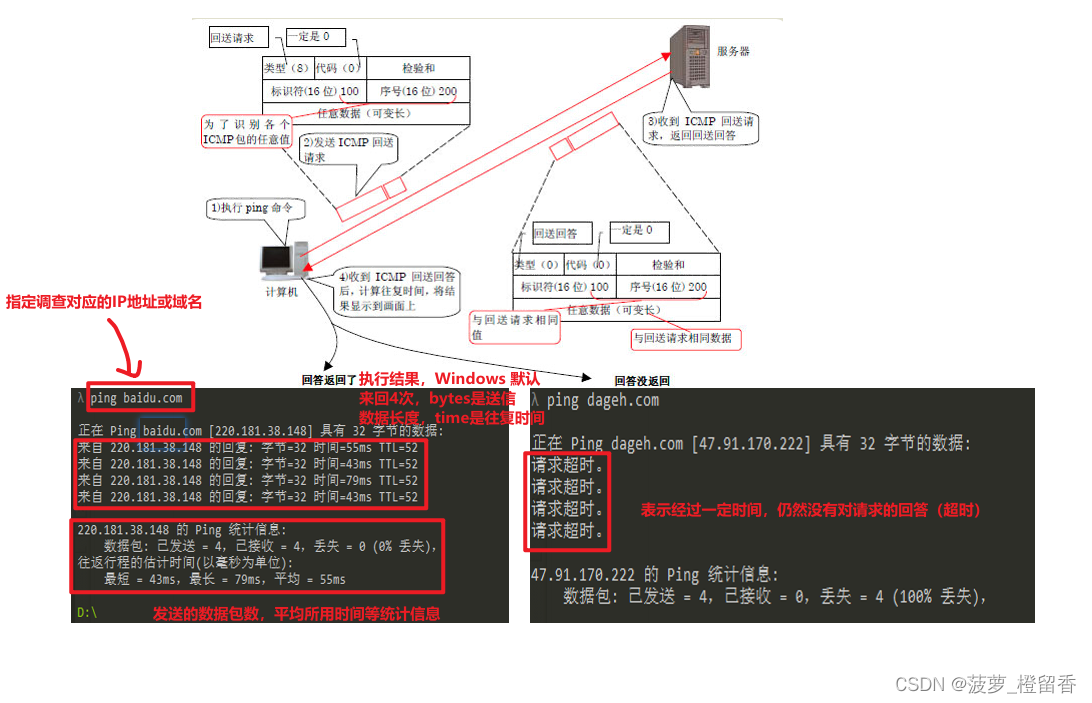

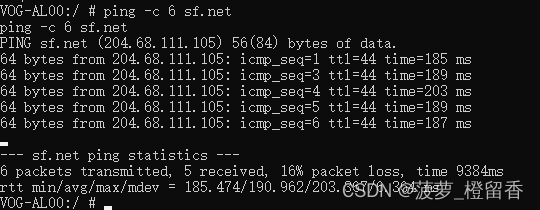

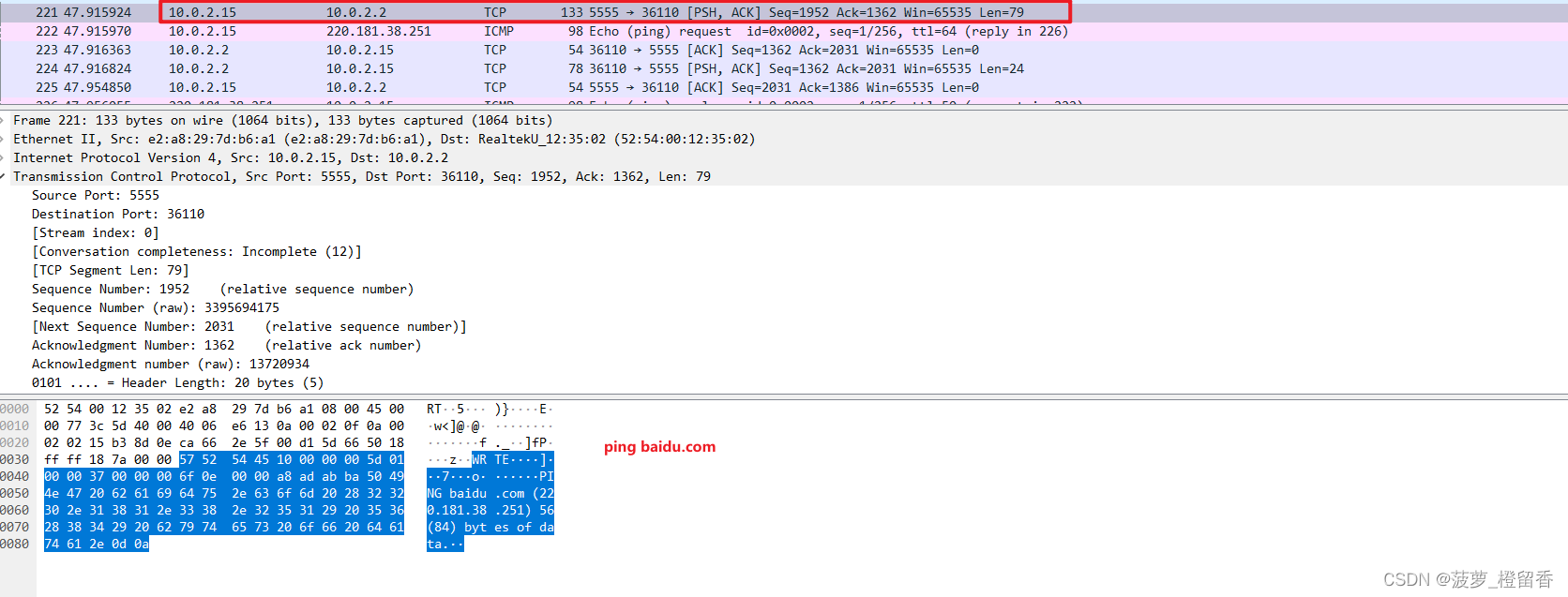

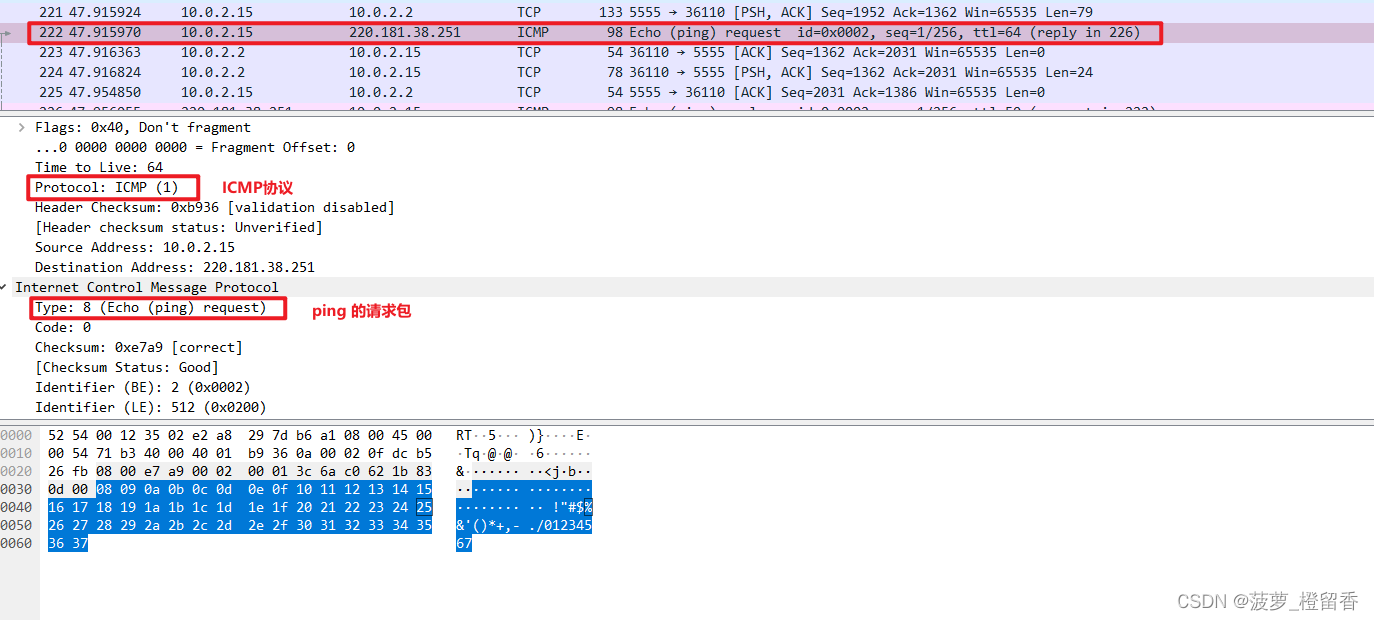

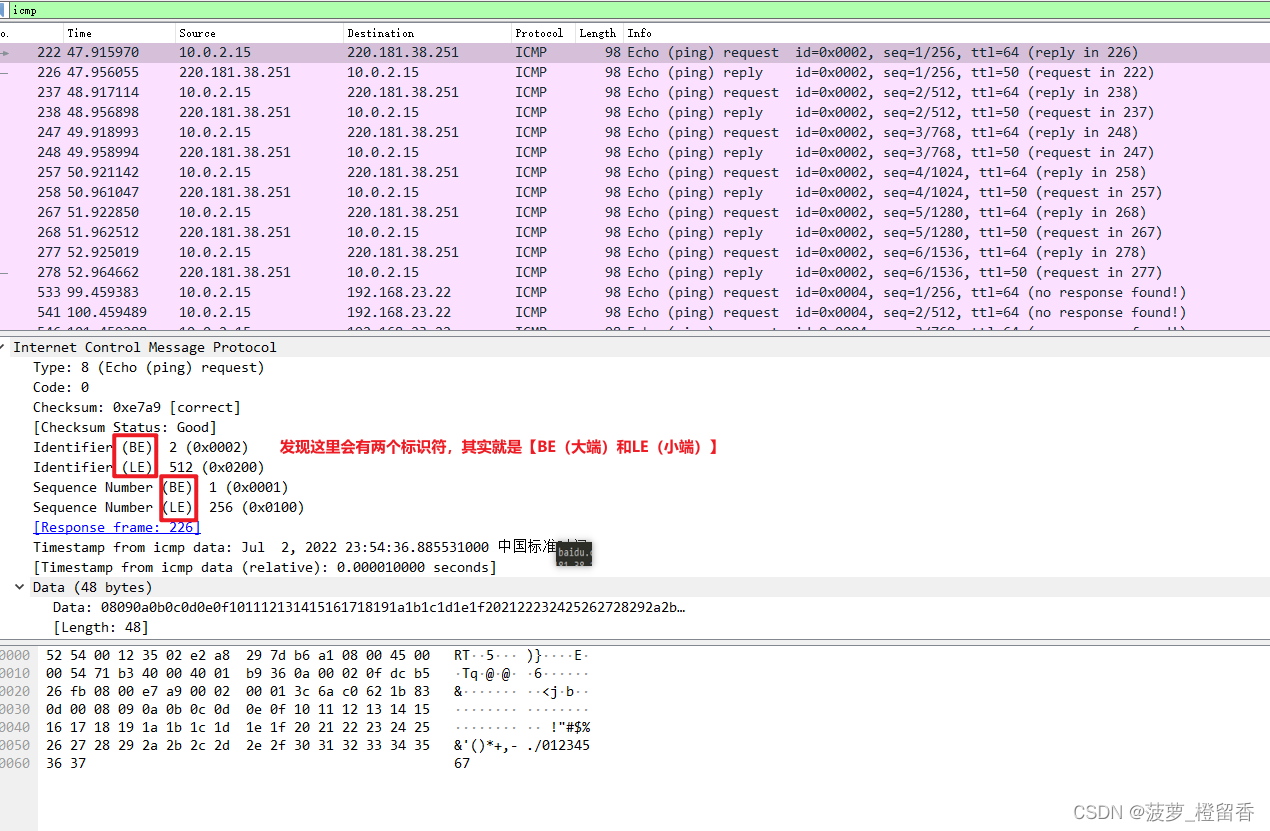

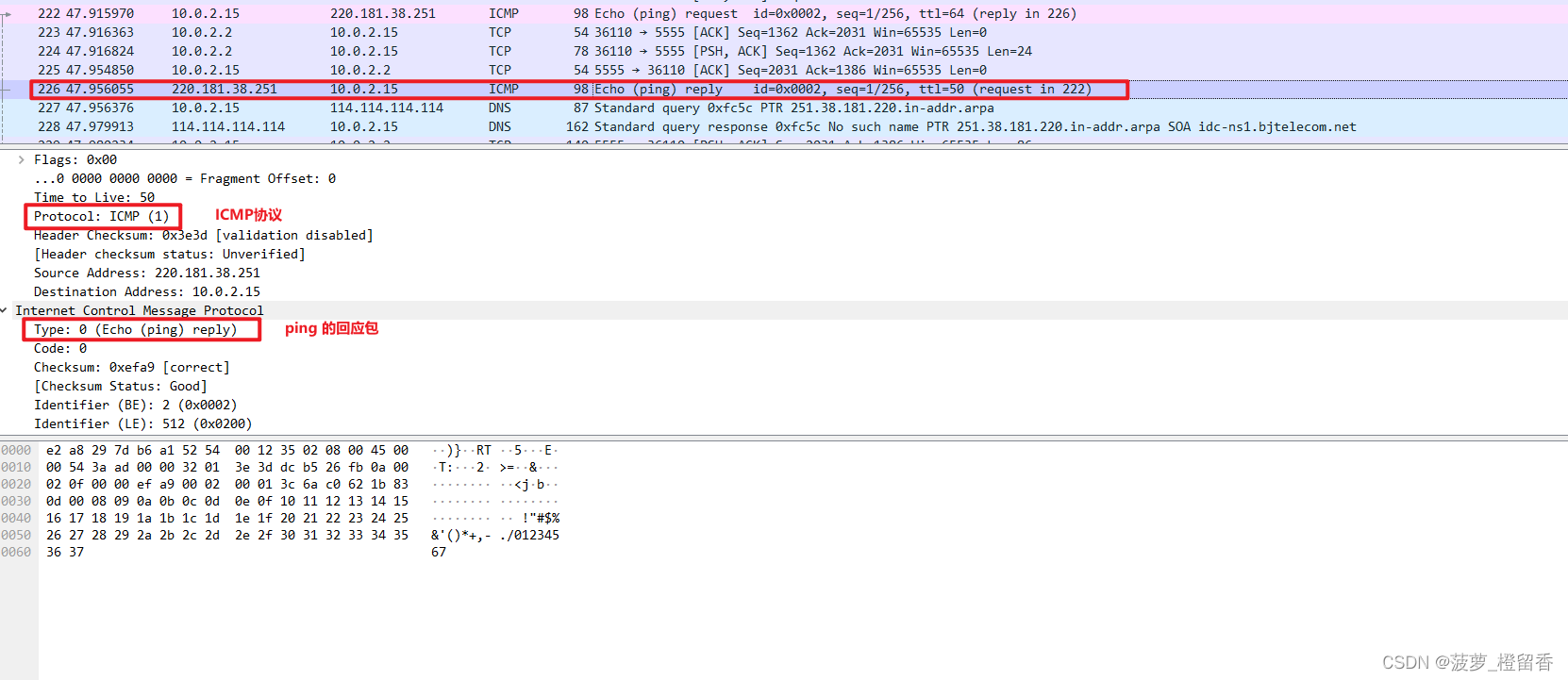

比如攻击拿下一台外部机器后,会判断内网连通性,常用判断方法如下:

// ICMP协议 ping www.baidu.com // TCP协议 nc -zv 192.168.1.10 80 // HTTP协议 curl www.baidu.com:80 // curl的代理模式 curl -x proxy-ip:port www.baidu.com // DNS协议,Windows下的nslookup nslookup www.baidu.com vps-ip // DNS协议,Linux下的dig dig @vps-ip www.baidu.com

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

在缓解和检测对该特定技术的滥用方面,适当的网络分段可以在很大程度上缓解风险。将关键系统放置在一个子网中,将通用用户放置在另一个子网中,将系统管理员放置在第三个子网中,有助于快速隔离较小网络中的横向移动。在终端和交换机级别都设置防火墙也将有助于限制横向移动

1.1 什么是防火墙以及为什么要使用防火墙?

防火墙最基本的功能就是控制在计算机网络中,不同信任程度区域间传送的数据流。例如互联网是不可信任的区域,而内部网络是高度信任的区域。以避免安全策略中禁止的一些通信,与建筑中的防火墙功能相似。它有控制信息基本的任务在不同信任的区域。 典型信任的区域包括互联网(一个没有信任的区域)和一个内部网络(一个高信任的区域)。最终目标是提供受控连通性在不同水平的信任区域通过安全政策的运行和连通性模型之间根据最少特权原则

用外行的话来说,防火墙是您的设备和互联网之间的无形屏障。它允许您创建一个虚拟屏障,过滤流量并阻止恶意活动,例如设备上的网络攻击

此外,它还允许您阻止特定应用程序连接到互联网。这就是为什么防火墙应用程序极大地有助于防止第三方应用程序访问私人和机密数据

1.2 应用程序流量与网络流量

传统的网络防火墙可以减少或防止对专用网络的未经授权访问。防火墙策略界定网络上允许的流量,任何其他访问都将被阻止。这有助于防止的一些网络流量包括:未经授权的用户;来自不安全区域的用户或设备的攻击

WAF 专门针对应用程序流量,保护面向互联网的网络区域中的 HTTP 和安全超文本传输协议 (HTTPS) 流量和应用程序。这样可以保护企业免受跨站脚本 (XSS) 攻击、分布式拒绝服务 (DDoS) 攻击和 SQL 注入式攻击等威胁

1.3 了解应用防火墙与网络火墙的区别

WAF 通过针对超文本传输协议 (HTTP) 流量来保护 Web 应用程序。这与标准防火墙不同,后者在外部和内部网络流量之间提供屏障

WAF 位于外部用户和 Web 应用程序之间,以分析所有 HTTP 通信。然后,它会在恶意请求到达用户或 Web 应用程序之前对其进行检测和拦截。 因此,WAF 可以保护关键业务 Web 应用程序和 Web 服务器免受零日威胁及其他应用层攻击。WAF 变得日益重要,因为随着企业推行数字化新举措,可能会使新的 Web 应用程序和应用程序编程接口 (API) 容易受到攻击

网络防火墙可保护安全局域网 (LAN) 免受未经授权的访问,以防止攻击风险。其主要目标是将安全区域与不安全区域分隔开,并控制这两者之间的通信。如果没有网络防火墙,任何具有公共互联网协议 (IP) 地址的计算机都可以在网络外部被访问,并且可能面临攻击风险

-

标准网络防火墙和 WAF 抵御不同类型的威胁,因此,选择正确的防火墙至关重要。网络防火墙本身并不能保护企业免受网页攻击,这种攻击只能通过 WAF 功能来防御。因此,如果没有应用防火墙,企业可能有更大一部分网络会受到通过 Web 应用程序漏洞发起的攻击。但是,WAF 无法保护网络层免受攻击,因此,它应该作为网络防火墙的补充,而不是取代网络防火墙。

-

Web 应用防火墙和网络防火墙解决方案在不同的层工作,防御不同类型的流量。因此,它们不是相互竞争,而是相互补充。网络防火墙通常可防御更多类型的流量,而 WAF 可处理传统方法无法应付的特定威胁。因此,最好同时使用这两种解决方案,尤其是当企业的操作系统与 Web 紧密配合时

- WAF 应具有硬件加速器,应能够监控流量和阻止恶意访问,应具有较高的可用性,并且应可扩展,能够随着企业的发展保持性能

1.4 应用防火墙和网络防火墙各自 OSI 层面

应用防火墙和网络防火墙在技术方面的一个重要区别在于它们运行所在的安全层。开放式系统互联 (OSI) 模型定义了网络通信的各个层,该模型明确了电信和计算系统中的通信功能的特征,并使这些功能实现标准化

WAF 在 OSI 模型的第 7 层(应用层)防御攻击。例如,防御针对 Ajax、ActiveX 和 JavaScript 等应用程序的攻击,以及 Cookie 操控攻击、SQL 注入攻击和 URL 攻击。WAF 还针对用于连接网页浏览器和 Web 服务器的 Web 应用程序协议 HTTP 和 HTTPS

-

例如,第 7 层 DDoS 攻击将大量流量发送到服务器层,服务器层会根据 HTTP 请求生成并发送网页。WAF 可以充当反向代理,保护目标服务器免受恶意流量和过滤器请求的影响,以识别 DDoS 工具的使用,从而缓解这个问题

- 应用防火墙针对OSI模型第七层,即应用层。能理解和分析HTTP会话,可以识别和防范针对应用层的攻击,它还能向下兼容,具备一些传统网络防火墙的功能

-

网络防火墙在 OSI 模型的第 3 和第 4 层运行,可保护数据传输和网络流量。例如,防御针对域名系统 (DNS)、文件传输协议 (FTP)、简单邮件传输协议 (SMTP)、安全外壳 (SSH) 和 Telnet 的攻击

- 传统网络防火墙针对OIS模型的第三、四层,即网络层和传输层

1.5 Web 攻击与未授权访问

WAF 解决方案可保护企业免受针对应用程序的 Web 攻击。如果没有应用防火墙,黑客可能会通过 Web 应用程序漏洞入侵更广泛的网络。WAF 可保护企业免受常见的 Web 攻击,例如:

- 分布式拒绝服务:试图通过大量网络流量造成网络、服务或服务器不堪重负,使之因此而陷入瘫痪。这种攻击旨在耗尽目标的资源;由于流量的恶意性质并不总是明显的,因此可能难以防御

- SQL 注入:这种注入攻击使黑客可以执行恶意 SQL 语句,通过这些语句控制 Web 应用程序背后的数据库服务器。这使攻击者可以避开网页身份验证和授权并检索 SQL 数据库的内容,然后添加、修改和删除数据库的记录。网络罪犯可以利用 SQL 注入来访问客户信息、个人数据和知识产权。这种攻击在 2017 年 OWASP 十大安全威胁榜单中被列为第一位的 Web 应用安全威胁

- 跨站脚本:一种 Web 安全漏洞,使攻击者可以损害用户与应用程序的交互。它使攻击者可以规避同源策略(该策略旨在分隔不同的网站)。因此,攻击者可以伪装成真正的用户,并访问他们有权访问的数据和资源

网络防火墙可防止未经授权的访问和流量进出网络,可防御针对连接到互联网的设备和系统的网络攻击。常见的网络攻击包括:

- 未经授权的访问:攻击者未经许可访问网络。这种攻击常见的实现方式是,利用弱密码、社交工程或内部威胁来盗取凭据和入侵帐户

- 中间人 (MITM) 攻击:攻击者拦截网络和外部站点之间或网络内部的流量。造成这种攻击的常见原因是,不安全的通信协议使得攻击者能够在传输过程中窃取数据,然后获得用户凭据并劫持用户帐户

- 提权:攻击者可以访问网络,然后利用提权来扩大其在系统中的访问范围。提权细分为横向提权和纵向提权,前者可获得邻近系统的访问权限,后者可在同一个系统中获得更高权限

1.6 Android 防火墙应用程序【APP】

Google Play 商店有许多防火墙应用程序的应用程序并且声称是手机上最好的防火墙应用程序的应用程序。这里推荐几款 Android 中一些出色的防火墙应用程序,它们提供了最佳保护和过滤选项,当然这里我们更多的借鉴或参考

- NetGuard

NetGuard 是最好的防火墙应用程序之一,它提供网络统计、自定义通知和规则备份等高级功能。NetGuard 使用本地 VPN 连接来过滤您的互联网流量,并允许您阻止任何应用程序通过 Wi-Fi 或数据访问互联网。

最好的事情是您可以为系统应用程序管理和创建自己的防火墙规则。这意味着您可以轻松控制哪些系统应用程序可以连接到互联网。此外,您还可以使用 NetGuard 快速减少移动数据使用量并使其持续整个月。

最重要的是,这个应用程序可以在无根设备上完美运行。虽然该应用程序是免费使用的,但您可以通过应用程序内购买来解锁更多功能,例如 IP 流量日志、自定义阻止规则和不同的应用程序主题

下载地址:https://apkpure.com/tw/netguard-no-root-firewall/eu.faircode.netguard

- Firewall No Root【免费】

Firewall No Root 是一款功能丰富的防火墙应用程序,具有井井有条的用户界面和零广告。与其他防火墙应用程序不同,此应用程序使用人工智能,因此它会在检测到时自动阻止间谍服务器。要开始使用此应用程序,您需要选择默认启动选项:静音或警告模式。

静默模式允许所有连接,您可以根据需要阻止单个连接。如果您是初学者,我们建议您选择静音模式。警告模式是检查哪些应用程序正在静默连接到不安全的服务器。选择警告模式后,防火墙将阻止所有应用程序和服务连接到互联网。然后,您可以从快速设置面板或应用程序中手动允许应用程序。

此外,您还可以应用 AdGuard、Cloudflare、Comodo Secure DNS 等提供的 DNS 服务器,设置最适合您的私有 DNS

要设置私有 DNS 服务器,请转到设置并选择网络。现在,点击Select Provider。每个 DNS 服务器都有不同的用途;例如,如果您想阻止互联网上的广告,请从列表中选择AdGuard DNS并重新启动应用程序一次。

顾名思义,这个应用程序不需要root才能正常工作。方便地,它还提供了一个日志屏幕,向您显示手机上应用程序的活动

下载地址:https://apkpure.com/tw/firewall-no-root/com.protectstar.firewall

- AFWall+ 【免费】

AFWall+ 需要 root 访问权限,因为它是基于 iptables 的防火墙。因此,它不会像其他防火墙应用程序那样创建 VPN。一般来说,基于 iptables 的防火墙比基于 VPN 的防火墙(如 NetGuard 和 NetProtector)更有效。但是,随着根植 Android 智能手机变得越来越困难,使用基于 VPN 的防火墙应用程序通常更容易。

AFWall+ 提供对您的网络连接的高级控制,并使您可以轻松编辑 iptables。iptable 是 Android 中一个强大的防火墙实用程序,它允许用户创建自定义规则来控制传入和传出流量

此应用程序还允许您控制不同连接(例如漫游、VPN 甚至 LAN)的防火墙规则。如果您是根用户,则绝对应该使用此应用程序而不是其他防火墙解决方案。

在使用该应用程序多个小时后,我们发现 AFWall+ 不会对您的 CPU 造成重大损失,这与 Play 商店中的其他免费防火墙应用程序不同。这意味着该应用程序可以高效运行,内存消耗低,并且不会浪费太多电池

下载地址:https://github.com/ukanth/afwall/releases

- NetProtector【免费】

NetProtector 是另一个防火墙应用程序,用于管理手机上应用程序的传入和传出连接。此应用程序是 NetGuard(开源防火墙应用程序)的修改版本,并与 NetGuard 共享类似的用户界面。

它带有一个简单的用户界面,并提供默认的 Wi-Fi 或数据阻止选项。您可以一键轻松避免未经授权发送个人数据。

NetProtector 完全免费使用,但有时会显示广告

下载地址:https://apkpure.com/tw/netprotector-firewall-block-all-data-no-root/com.sahani2020.netprotectfirewall

- Xproguard

如果您正在寻找一个简单的无广告防火墙应用程序,那么 Xproguard 适合您。与我们列表中的其他应用程序相比,它提供的功能很少,但防火墙规则功能完美。

Xproguard 创建一个 VPN 连接,然后根据定义的规则转移互联网流量。由于 Android 的限制,您无法连接到多个 VPN,因此您永远不应将此应用程序与任何其他 VPN 应用程序一起使用。

由于 Xproguard 是一款基于 VPN 的防火墙应用程序,因此您不需要有根智能手机即可使用它。如果您需要一个简单而有效的防火墙应用程序,请不要再犹豫了

下载地址:https://apkpure.com/tw/xproguard-firewall/com.xproguard.firewall

0x02 了解Android网络防火墙的实现方式

- Android应用层:敏感函数hook

绝大多数Android应用都是调用Android Framework来实现网络通讯。例如:WebView.loadUrl(),HttpClient.execute(),DefaultHttpClient.execute()等。只需穷举这些类的函数,并将它们都Hook住,就可实现拦截上网的功能了

当然,如果想要Hook这些函数入口,有两种方式:

- 首先需要获得root权限,然后通过进程注入,将Client代码注入到应用进程,在进程上网时,应用进程将会发起IPC请求到Server进程,由Server进程来决定是否允许其访问网络

- 通过修改应用本身来加入Hook代码,从而避免了root手机,这样相对比较安全

优点:简单、快速、可实现网络热开关(无需杀死进程)

缺点:不能拦截所有的网络访问入口。例如:某应用没有调用Android的库,而是自己实现了一个访问网络的库,或者甚至用native代码来实现,那么这时候这个方案将拦截不到任何的上网请求

- Android框架层:android.permission.INTERNET权限

在Android系统中,任何想访问网络的应用必须申请android.permission.INTERNET权限。当Zygote在fork()一个AndroidManifest.xml中带有这个权限的应用时,会将当前应用加到inet组中。凡是一个进程的gid组中有inet,那么这个应用就有权限上网。

因此,禁止应用上网有两种方式:

- 修改应用的AndroidManifest.xml,使其没有

android.permission.INTERNET权限 - 获得root权限,然后注入zygote进程,使其在fork()之后,不要将inet设到应用的gid组中

优点:相对于Android应用层:敏感函数hook来说,它可以彻底的屏蔽一个应用上网。实现起来也不复杂,但是gid组一旦设定后,应用进程将再无权限修改。因此被禁止掉上网权限的进程,想要再次获得上网权限,则必须杀死,然后重新由zygote进程fork()生成

- Linux内核层:iptables

在Linux内核中,NetworkFilter在TCP/IP的协议栈中加了相应的Hook。通过这些Hook我们可以对网络数据包可以进行过滤,丢弃,修改等。但直接使用起来相对麻烦。幸好Linux给我们提供了一个强大的工具:iptables来简化这一过程。Iptables是一个Linux命令,通过这个命令,可以对整个系统发出去的包,接收到的包,以及转发的包进行拦截,修改,拒绝等操作。具体起使用方法,这里不再展开,有兴趣的朋友可以自行到网上搜索相应的资料即可。

iptable不仅可以按照uid来禁用应用上网,还可以分别禁用某个uid的3G上网和Wifi上网。这给用户带来的极大的方便。

优点:不需要进程注入,所以实现起来相对简单。同时能够将3G网络和Wifi网络分别禁用,用户体验将更加好。此外由于iptables的功能远不止这些,基于iptables可以实现功能更加强大的防火墙。Iptable虽然好,但是也是有缺点的,运行iptables需要root权限。基于iptables的Android防火墙目前有许多,这里有一个开源的项目 http://code.google.com/p/droidwall/有兴趣的朋友,可以研究一下

- AFWall+(Android Firewall+):基于iptables的Android防火墙

具体使用哪一种,这需要看用户的需求,以及手机的系统环境而定

- 如果不能获得root权限,基本思路就是定制修改apk,可以考虑加入hook代码,或者是压根在AndroidManifest.xml里将

android.permission.INTERNET权限去除 - 如果能获得root权限,可以考虑注入zygote,使之fork()之后不加入inet组,还可以注入应用进程加上敏感函数的hook

- 用户如果希望不杀死进程也能实现上网权限的开关,并且要求可以分别禁用3G网络和Wifi网络的话,可以使用iptables

- 手机厂商对Android系统进行定制化修改,添加一个具有root权限的service来负责iptables命令的操作。其他进程只有向这个service提出请求,才能间接调用iptables。当然app应用要和这个service沟通,必须遵循一定的协议和获得相应的授权才行,否则会存在安全风险

2.1 Linux内核层:iptables

iptables是 2.6.x 版本开始, Linux 内核集成的 IP 信息包过滤系统。如果 Linux 系统连接到因特网或 LAN、服务器或连接 LAN 和因特网的代理服务器, 则该系统有利于在 Linux 系统上更好地控制 IP 信息包过滤和防火墙配置

- iptables 的名称说起,为什么称为"iptables" 呢?

因为这个防火墙软件里面有多个表格(table) ,每个表格都定义出自己的默认政策与规则

1)工作原理

netfilter/iptablesIP 信息包过滤系统是一种功能强大的工具, 可用于添加、编辑和除去规则,这些规则是在做信息包过滤决定时,防火墙所遵循和组成的规则。这些规则存储在专用的信息包过滤表中, 而这些表集成在 Linux 内核中。 在信息包过滤表中,规则被分组放在所谓的 链(chain)中

虽然 netfilter/iptables IP 信息包过滤系统被称为单个实体,但它实际上由两个组件 netfilter和 iptables 组成

netfilter 组件也称为 内核空间(kernelspace),是内核的一部分,由一些信息包过滤表组成, 这些表包含内核用来控制信息包过滤处理的规则集

iptables组件是一种工具,也称为 用户空间(userspace),它使插入、修改和除去信息包过滤表中的规则变得容易。 除非您正在使用 Red Hat Linux 7.1 或更高版本,否则需要从netfilter.org下载该工具并安装使用它

通过使用用户空间,可以构建自己的定制规则,这些规则存储在内核空间的信息包过滤表中。 这些规则具有 目标,它们告诉内核对来自某些源、前往某些目的地或具有某些协议类型的信息包做些什么。 如果某个信息包与规则匹配,那么使用目标 ACCEPT 允许该信息包通过。还可以使用目标 DROP 或 REJECT 来阻塞并杀死信息包。对于可对信息包执行的其它操作,还有许多其它目标

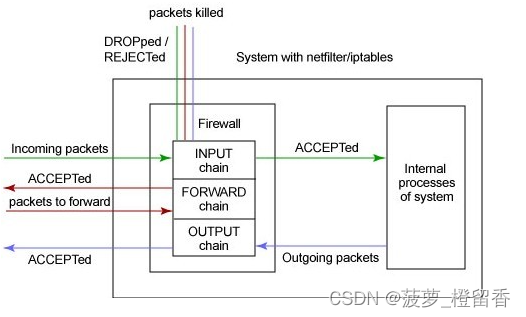

根据规则所处理的信息包的类型,可以将规则分组在链中。处理入站信息包的规则被添加到 INPUT 链中。处理出站信息包的规则被添加到 OUTPUT 链中。处理正在转发的信息包的规则被添加到 FORWARD 链中。这三个链是基本信息包过滤表中内置的缺省主链。 另外,还有其它许多可用的链的类型(如 PREROUTING 和 POSTROUTING ), 以及提供用户定义的链。每个链都可以有一个 策略, 它定义“缺省目标”,也就是要执行的缺省操作,当信息包与链中的任何规则都不匹配时,执行此操作

建立规则并将链放在适当的位置之后,就可以开始进行真正的信息包过滤工作了。 这时内核空间从用户空间接管工作。当信息包到达防火墙时,内核先检查信息包的头信息,尤其是信息包的目的地。 我们将这个过程称为路由

如果信息包源自外界并前往系统,而且防火墙是打开的,那么内核将它传递到内核空间信息包过滤表的 INPUT 链。如果信息包源自系统内部或系统所连接的内部网上的其它源,并且此信息包要前往另一个外部系统, 那么信息包被传递到 OUTPUT 链。类似的,源自外部系统并前往外部系统的信息包被传递到 FORWARD 链

接下来,将信息包的头信息与它所传递到的链中的每条规则进行比较,看它是否与某条规则完全匹配。 如果信息包与某条规则匹配,那么内核就对该信息包执行由该规则的目标指定的操作。 但是,如果信息包与这条规则不匹配,那么它将与链中的下一条规则进行比较。 最后,如果信息包与链中的任何规则都不匹配,那么内核将参考该链的策略来决定如何处理该信息包。 理想的策略应该告诉内核 DROP 该信息包,如下图:

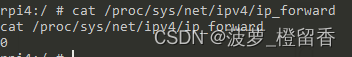

0x03 Linux proc文件的引用

3.1 /proc/sys/net/目录的设置方法

在Linux系统中,要改变某种服务或设备的工作状态和功能,主要是通过使用命令方式和直接修改它的配置文件方式来达到目的,对于这两个目录下的文件,也可以通过这两种方式来修改这些文件内容中的值

注:当你确定要修改某个文件的当前值时,一定要保证输入的命令格式和值的内容都是正确的,因为任何的错误设置都会引起内核的不稳定,如果你不小心造成了这种问题,你就不得不重新引导系统了

与/proc/目录中其它目录不相同的是,/proc/sys/目录下的文件不仅能提供系统的有关信息,而且还允许用户立即停止或开启内核的某些特性及功能。在/proc/sys/目录中的/proc/sys/net/子目录更是与网络息息相关,我们可以通过设置此目录下的某些文件来开启与网络应用相关的特殊功能,同时,也可以通过设置这个目录下的某些文件来保护我们的网络安全

/proc/sys/net/目录主要包括了许多网络相关的主题,例如:appletalk/,ethernet/,ipv4/,ipx/,及ipv6/。通过改变这些目录中的文件,就能够在系统运行时调整相关网络参数

在/proc/sys/net/目录下有两个目录,与现在的IPV4网络的运行息息相关,监控这两个目录下的某些文件(/proc/sys/net/core/目录和/proc/sys/net/ipv4/目录)的参数,能为安全分析带来意想不到的效果

使用echo和sysctl命令来修改这两个目录下文件:

-

sysctl命令修改:sysctl命令是为设置这两个目录中的文件而定制的,它被默认安装在/sbin/目录中, 我们可以通过使用此命令来显示和设置/proc/sys/net/目录下的文件内容。例如:/sbin/sysctl -a命令用来显示此目录下的所有文件配置内容;/sbin/sysctl -w命令用来修改此目录下指定文件中的变量值,如:

/sbin/sysctl -w net.ipv4.ip_forward="1"用来设置允许IP包转发。其它的参数,读者可以通过输入/sbin/sysctl -h命令来得到,在这里就不再具体全部列出了。要注意的是,这个命令的使用需要管理员权限的,如果用户不是以管理员身份登录的,在使用此命令前用SU命令得得管理权限后再操作 -

echo命令修改:例如:

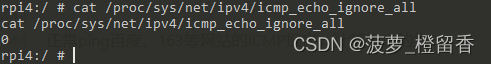

echo 1 > /proc/sys/net/ipv4/ip_forward用来设置允许IP包转发;echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all用来设置不回应ICMP ECHO包。在使用echo命令时,还应特别注意此命令的输入格式,即在echo命令和值之间,以及值与在于符号(>)之间,在于符号与要修改的文件路径之间都必需有一个空格。而且,在这两个目录中的有些文件有不上一个的值,所以,如果你想一次性传递多个值,那么,每一个值之间也应保证用空格隔开

注:用此方法修改/proc/sys/net/目录下文件中的内容在系统重新启动后,所设置的内容会全部变为默认值,因此,如果要想设置的值永久有效,可以直接把这个命令加入到/ect/rc.d/rc.local文件中

3.2 /proc/sys/net/core/目录

此目录中包括许多设置用来控制Linux内核与网络层的交互,即当网络有什么动作时,内核做出什么样的相应反应

在其中有以下的一些重要文件:

message_burst:设置每十秒写入多少次请求警告;此设置可以用来防止DOS攻击,缺省设置为50message_cost:设置每一个警告的度量值,缺省为5,当用来防止DOS攻击时设置为0netdev_max_backlog:设置当个别接口接收包的速度快于内核处理速度时允许的最大的包序列,缺省为300optmem_max:设置每个socket的最大补助缓存大小rmem_default:设置接收socket的缺省缓存大小(字节)rmem_max:设置接收socket的最大缓存大小(字节)wmem_default:设置发送的socket缺省缓存大小(字节)wmem_max:设置发送的socket最大缓存大小(字节)

3.3 /proc/sys/net/ipv4/目录

此目录中的内容用来添加网络设置,在其中的许多设置,可以用来阻止对系统的攻击,或用来设置系统的路由功能

其中有以下的这些重要的文件:

icmp_destunreach_rate、icmp_echoreply_rate、icmp_paramprob_rate、icmp_timeexeed_rate:设置发送和回应的最大icmp包的速率,最好不要为0icmp_echo_ignore_all和icmp_echo_ignore_broadcasts:设置内核不应答icmp echo包,或指定的广播,值为0是允许回应,值为1是禁止ip_default_ttl:设置IP包的缺省生存时间(TTL),增加它的值能减少系统开销ip_forward:设置接口是否可以转发包,缺省为0,设置为1时允许网络进行包转发ip_local_port_range:当本地需要端口时指定TCP或UDP端口范围。第一数为低端口,第二个数为高端口tcp_syn_retries:提供限制在建立连接时重新发送回应的SYN包的次数tcp_retries1:设置回应连入重送的次数,缺省为3tcp_retries2:设置允许重送的TCP包的次数,缺省为15

0x04 检测Android 防火墙是否开启

防火墙,直接含义是阻挡火的蔓延,此词起源于建筑领域,用来隔离火灾,阻止火势从一个区域蔓延到另一个区域。安全中的防火墙也是形象化地体现了这一特点,通常用于两个网络之间的隔离。当然,这种隔离是网络访问,阻止非法的访问,保证合法的访问。这里的“火”是指网络中的各种攻击,而“合法”是指正常的通信报文

防火墙有隔离、防守的属性,灵活应用于网络边界、子网隔离等位置,具体如企业网络出口、大型网络内部子网隔离、数据中心边界等等。操作系统内外访问通常也有防火墙,主流的操作系统都自带强大的防火墙,只是由于管理问题,目前为止没有受到太大的重视。随着东西向的重视,诞生了很多微隔离技术,其实主机防火墙是天生的非常好的微隔离方案,最起码可以做到主机层级的微隔离

按照,是否支持状态跟踪,防火墙可划分为:

- 有状态防火墙

- 无状态防火墙(也叫"包过滤防火墙")

按照在OSI七层模型的位置,防火墙也可划分为:

- 四层防火墙

- 七层防火墙(主要是一些WAF产品)

传统意义上的防火墙技术分为三大类:

- 包过滤(Packet Filtering)

- 包过滤是最早使用的一种防火墙技术,它的第一代模型是“静态包过滤”(Static Packet Filtering),对需要转发的数据包,先获取报头信息,然后和设定的规则进行比较,根据比较的结果对数据包进行转发或丢弃。包过滤防火墙对于需要转发的报文,会先获取报文头信息,包括报文的源IP地址、目的IP地址、IP层所承载的上层协议的协议号、源端口号和目的端口号等,然后和预先设定的过滤规则进行匹配,并根据匹配结果对报文采取转发或丢弃处理。包过滤防火墙的转发机制是逐包匹配包过滤规则并检查,所以转发效率低下。所以后面演变成了状态防火墙等技术,但核心的最基本的原理还是策略检查,判断阻止还是放行

- 应用代理(Application Proxy)

- 由于包过滤技术只检查包头,内容不检查,所以无法提供完善的数据保护措施。在这种背景下“应用代理”(Application Proxy)技术的防火墙诞生了。代理服务器(Proxy Server)的功能是代理网络请求去取得网络信息。形象地说,它是网络信息的中转站,是请求客户端和服务商之间的中间代理机构,负责转发网络信息,对转发进行控制和登记

- “应用协议分析”技术工作在OSI模型的应用层上,在这一层里能接触到的所有数据都是最终完整的数据,因而它可以实现更高级的数据检测内容。由于代理防火墙采取是代理机制进行工作,内外部网络之间的通信都需先经过代理服务器审核,通过后再由代理服务器连接

- 但任何事物都有两面性,代理型防火墙的优势也是他的劣势,由于它是基于代理技术的,通过防火墙的每个连接都必须建立在为之创建的代理程序进程上,而代理进程自身是要消耗一定时间的,所以效率上会大打折扣。所以代理防火墙是以牺牲速度为代价换取了比包过滤防火墙更高的安全特性,在网络吞吐量不是很大的情况下,影响还不大。但在网络流量比较大的情况下,就无法满足网络交换需求,所以,代理防火墙的普及范围还远远不及包过滤型防火墙。还有一个因素是,随着安全意识的提高,网络流量中加密的流量越来越多,这个时候代理服务器的优势也发挥不出来

- 状态监视(Stateful Inspection)

- 最早是CheckPoint技术公司在基于“包过滤”原理的“动态包过滤”技术发展而来的技术。这种防火墙技术通过一种“状态检测"机制来处理的,“状态检测”机制以流量为单位来对报文进行检测和转发,即对一条流量的第一个报文进行包过滤规则检查,并将判断结果作为该条流量的“状态”记录下来。对于该流量的后续报文都直接根据这个“状态”来判断是转发还是丢弃,而不会再次检查报文的数据内容。这个“状态”就是我们平常所述的会话表项。这种机制迅速提升了防火墙产品的检测速率和转发效率,已经成为目前主流的包过滤机制。所以状态监测防火墙最重要的是策略表和会话表

注:无论一个防火墙的实现过程多么复杂,归根结底都是在这三种技术的基础上进行功能扩展的

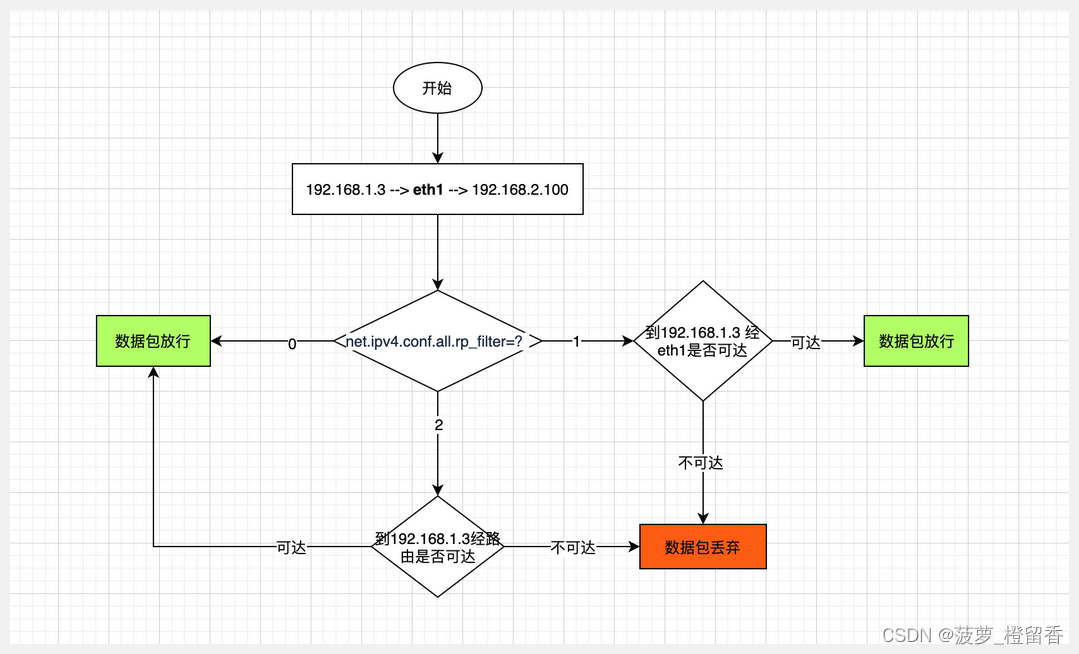

“检测与防御”,检查通信模式异常,根据需要确定防御措施,防火墙主要的是什么?。假定恶意攻击改变了已知通信模式。突然收到异常的定期消息,或者消息的MAC认证反复失败。有一种极端情况是拒绝服务攻击,反复发送消息,其目标是导致信息过载。这会极大影响系统的正常通信,为了抵御这类安全风险,反向路径过滤(Reverse Path Filtering,后称rp filter)就理所应当的成为了车载以太网信息安全措施当中不可少的一个功能

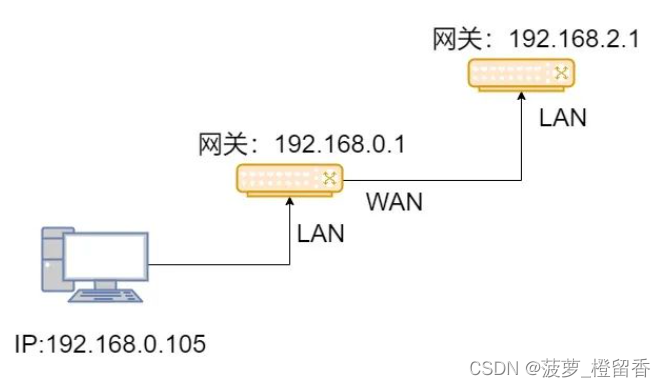

多啰嗦一下,比如Android 系统的网关在实际情况中,无论是在实时核还是性能核,都需要处理大量的以太网消息,造成很高的负载,如果不考虑针对大量无效信息的数据的处理就容易导致DDOS攻击,以及伪造源IP地址的客户端向网关发送虚假消息。这里就需要用到rp filter参数(这个参数,本地看过,一般情况下是没有开启的… …,此处大家了解一下即可)

iptables处于7层协议下三层,应该是无法区分应用的来源数据包,需要借助参数来区别

- Wi-Fi(参考droidwall):tiwlan、wlan、eth

- gprs:rmnet、pdp、ppp、uwbr、wimax、vsnet"

rp_filter作用:

- 校验数据包源地址是否可达

rp_filter 值说明:

- 参数值为0:关闭rp_filter检测功能,数据包经网卡eth1流入,不管源IP是否可达,都不会丢弃

- 参数值为1:数据包经网卡eth1流入,通过检测发现源IP可以通过eth1可达,数据包放行,如果源IP不能通过eth1可达,则丢弃当前数据包

- 参数值为2:数据包经网卡eth1流入,只要源IP通过路由可达即可,未必非得是当前eth1网卡,其他网卡也可以,如果源IP通过所有的网卡,都不可达,则丢失数据包

设置内核参数 rp_filter,打开/etc/sysctl.conf 配置文件,在该文件末尾添加net.ipv4.conf.all.rp_filter =1,最后执行命令sysctl -p生效

linux在数据包经过iptables的时候,将这些流量包的统计结果都暴露在了虚拟设备/proc下面,Android则在特定的时间进行统计,也就是将/proc下的统计结果保存到/data/system/下,原因比较简单,因为每次开关机,虚拟的文件系统/proc就会进行重新挂载,这个时候之前的所有数据就都已经没有了

用户空间的应用程序iptables允许配置Linux内核防火墙提供的表以及存储的链和规则。当前,用于iptables的内核模块仅适用于IPv4流量,为IPv6连接配置防火墙规则,而使用ip6tables,后者使用与iptables相同的命令结构

4.1 攻击与防御手段

防御方法:基于UID权限或基于IP阻止网络流量的传输

iptables 并不是在所有的车机网络中都会存在的,有些是存在的,有些在量产时已经被阉割掉了,且普通用户是没有修改或删除权限,只有可读权限,以及执行的命令也是受限的,但普通权限就够我们对防火墙状态是否是开启做检测了(这里后面再将)。首先,先来看看,攻击者进入车机或(设备)后假设已获得了root权限,是否会尝试反弹一个交互式shell回去或正向shell等协议隧道来获得持久化控制设备。此处,先说第一个场景,攻击者xx一直尝试反弹tcp协议的shell或nc反弹,但就是出不去,那么攻击xx就会尝试手动关闭防火墙,反正特么的已经获取到最高权限了,想干嘛就干嘛,日天日地日空气,肯定有人又会问,为什么要去关防火墙难道就没有其它操作?当然有,比如ICMP协议、HTTP协议、IP协议隧道来做隐蔽性隧道嵌入我们的恶意数据包来达到绕过防火墙的目的,球都没得,别急,客官,一次性全讲完,你不如把我按在地上摩擦吧,咋们就讲点简单的,后续文章再一步步细化检测能力

说了一堆废话,那么攻击者手动关闭防火墙会用到哪些命令呢?如下:

1)清空所有规则

OUTPUT ACCEPT:绝大多数的Linux服务器,默认的防火墙是有OUTPUT策略(查看是否有Chain OUTPUT (policy ACCEPT))。没有清空防火墙状态之前,就执行iptables -F清空防火墙,会导致服务器打不开,需要重新配置网络才行INPUT ACCEPT:默认策略改成ACCEPT(查看是否有Chain FORWARD (policy ACCEPT 0 packets, 0 bytes))

注:设定为 ACCEPT,也就是允许任何封包的传输不会被阻挡;拒绝(reject)和丢弃(drop)

iptables -F iptables -F && iptables -t nat -F && iptables -t mangle -F && iptables -X 或1 # 将每个内置链的默认策略设置为ACCEPT iptables -P INPUT ACCEPT iptables -P OUTPUT ACCEPT iptables -P FORWARD ACCEPT iptables -F PREROUTING ACCEPT POSTROUTING ACCEPT 或2 # echo "停止防火墙,删除所有规则、表和链,允许所有人访问" # 然后刷新nat和mangle表,刷新所有链(-F),并删除所有非默认链(-x): iptables -F iptables -X iptables -t nat -F iptables -t nat -X iptables -t mangle -F iptables -t mangle -X iptables -P INPUT ACCEPT iptables -P FORWARD ACCEPT iptables -P OUTPUT ACCEPT

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

通过命令【iptables -L | more】查看防火墙策略,如果输出内容为【Chain INPUT (policy DROP)】,再输入命令【iptables -P INPUT ACCEPT】修改策略,再执行命令【iptables -L | more】确认策略为【Chain INPUT (policy ACCEPT)】后,再执行【iptables -F】可清除所有规则来暂时停止防火墙

2)允许所有通讯

iptables -P INPUT ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

- 1

- 2

- 3

那可能是正常情况,但又存在风险的执行命令又有哪些?比如:

- 禁止所有通讯(正常操作,可能是误操作,但依然要记录该行为)

iptables -P INPUT ACCEPT

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

- 1

- 2

- 3

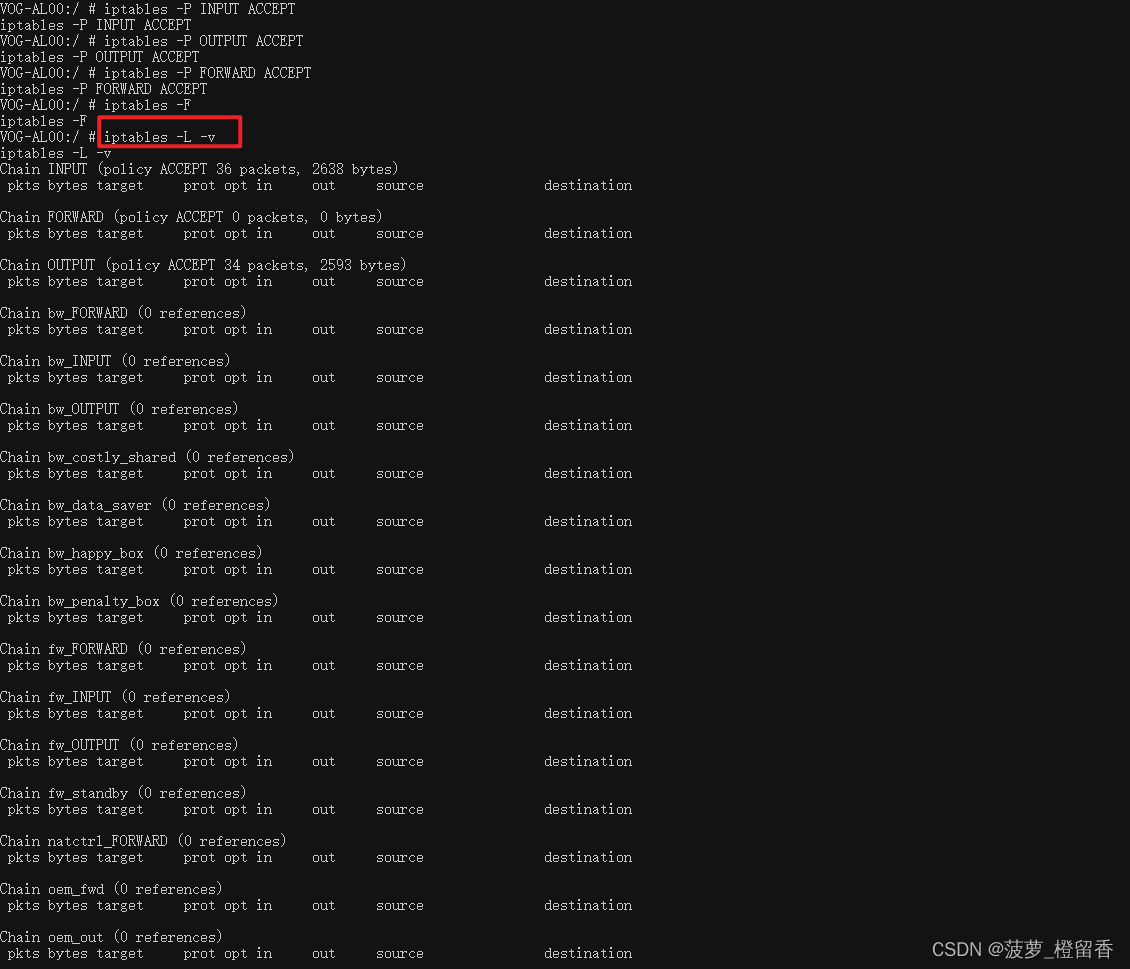

注:这里有个误区,就是Android跟Ubuntu 是有一定区别的。比如Ubuntu 默认有装iptables,可通过dpkg -l或which iptables确认,Ubuntu默认没有iptables配置文件,需通过iptables-save > /etc/network/iptables.up.rules生成。iptables配置文件路径及文件名建议为/etc/network/iptables.up.rules,因为执行iptables-apply默认指向该文件,也可以通过-w参数指定文件。Ubuntu 没有重启iptables的命令,执行iptables-apply生效。Ubuntu iptables默认重启服务器后清空,需在/etc/network/interfaces里写入pre-up iptables-restore < /etc/network/iptables.up.rules才会开机生效;在Ubuntu里可以通过iptables-save保存规则后,然后对之前生成的规则每次遍历检测(切记权限只能是可读),但每次重启会删除掉之前的规则,Ubuntu中可以将其放入/etc/network/interfaces来保障重启后规则不会被清空。但Android中压根就没有Ubuntu中的这些鬼东东,此时该咋弄?来,我们先按照上面说的方式清空防火墙先

- 将每个内置链的默认策略设置为ACCEPT

iptables -P INPUT ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -F

PREROUTING ACCEPT

POSTROUTING ACCEPT

- 1

- 2

- 3

- 4

- 5

- 6

- 7

防火墙,现在将允许所有网络通信。如果现在列出规则,将看到没有规则,只剩下三个默认链(INPUT、FORWARD和OUTPUT)

4.2 检测Android 防火墙是否开启

第一种检测方式:遍历iptables(每隔5分钟),如果只存在默认如下为ACCEPT,且是否为空,如果都为true,就表示当前系统没有启用iptables 防火墙规则

- Chain INPUT (policy ACCEPT)

- Chain FORWARD (policy ACCEPT)

- Chain OUTPUT (policy ACCEPT)

第二种检测方式:通过APP 防火墙做限制,察觉到默认规则不一样,就强制重新变回之前的默认规则或篡改成功之前提示执行失败,做防篡改防火墙的功能

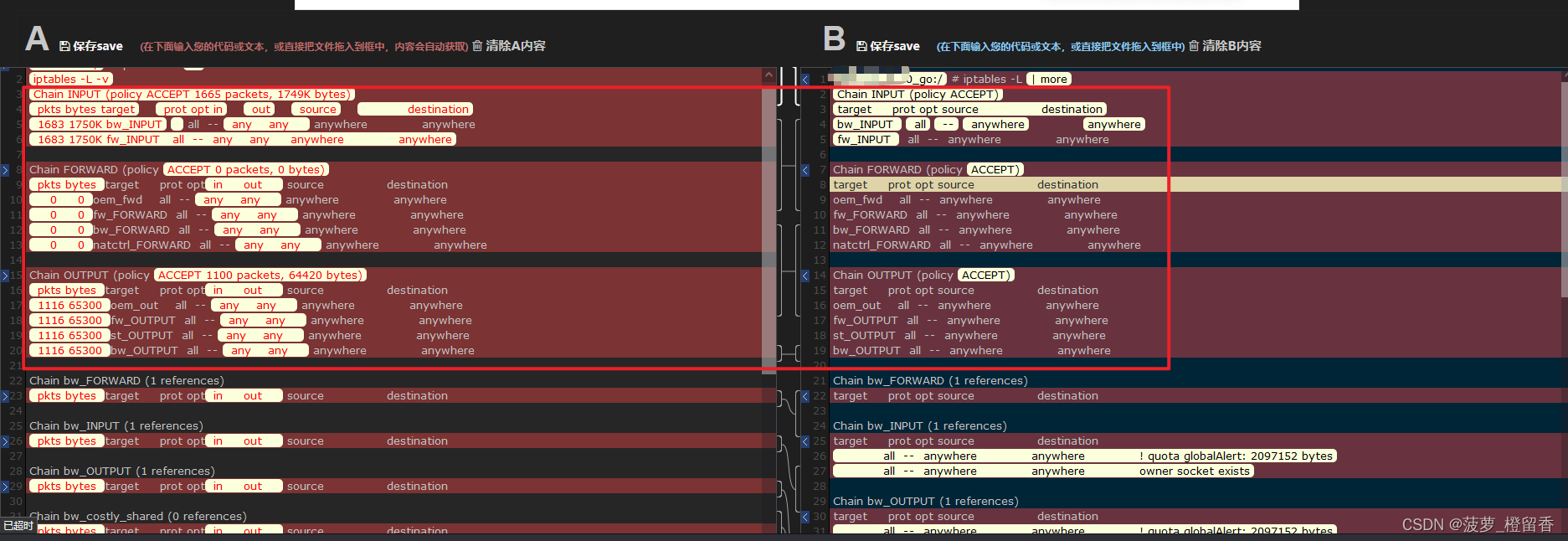

iptables在Android源代码发行版中可用,在Android中是硬编码好的,如下是一个Android设备和Android 车机设备的默认规则对比,可以看得出来前三个默认链的规则是一样的,只是部分字段名称不太一样:

当清空后,再次列出规则,将看到没有规则,只剩下三个默认链(INPUT、FORWARD和OUTPUT),如下图:

VOG-AL00:/ # iptables -L -v iptables -L -v Chain INPUT (policy ACCEPT 36 packets, 2638 bytes) pkts bytes target prot opt in out source destination Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 34 packets, 2593 bytes) pkts bytes target prot opt in out source destination Chain bw_FORWARD (0 references) pkts bytes target prot opt in out source destination Chain bw_INPUT (0 references) pkts bytes target prot opt in out source destination Chain bw_OUTPUT (0 references) pkts bytes target prot opt in out source destination Chain bw_costly_shared (0 references) pkts bytes target prot opt in out source destination Chain bw_data_saver (0 references) pkts bytes target prot opt in out source destination Chain bw_happy_box (0 references) pkts bytes target prot opt in out source destination Chain bw_penalty_box (0 references) pkts bytes target prot opt in out source destination Chain fw_FORWARD (0 references) pkts bytes target prot opt in out source destination Chain fw_INPUT (0 references) pkts bytes target prot opt in out source destination Chain fw_OUTPUT (0 references) pkts bytes target prot opt in out source destination Chain fw_standby (0 references) pkts bytes target prot opt in out source destination Chain natctrl_FORWARD (0 references) pkts bytes target prot opt in out source destination Chain oem_fwd (0 references) pkts bytes target prot opt in out source destination Chain oem_out (0 references) pkts bytes target prot opt in out source destination Chain st_OUTPUT (0 references) pkts bytes target prot opt in out source destination Chain st_clear_caught (0 references) pkts bytes target prot opt in out source destination Chain st_clear_detect (0 references) pkts bytes target prot opt in out source destination Chain st_penalty_log (0 references) pkts bytes target prot opt in out source destination Chain st_penalty_reject (0 references) pkts bytes target prot opt in out source destination

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

0x05 Android 防火墙流量检测

由于安卓内核是剪裁的linux基本核。所以,安卓内存底层数据规律和linux是一致的。研究了下其内存机制,并找到了一种合适的监控方法

比如,设备上偶会收到瞬时异常流量监控告警,当准备查看时可能流量已恢复正常,导致很难定位产生问题的原因。比如:

- 哪个进程以发送大量数据?

- 在和哪个IP之间传送数据?

- 传送数据的内容是什么?

比如DDOS流量异常检测:

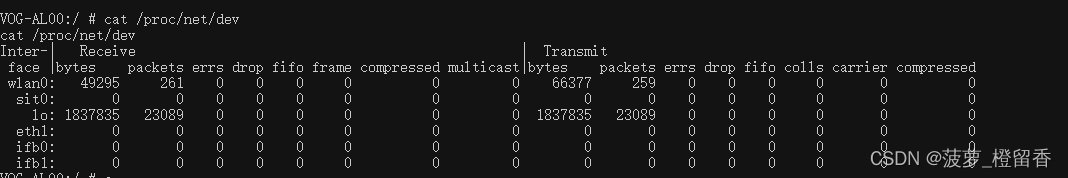

- /proc/net/dev取出当前流经网卡的(接收和发送)的kb总数量,在检测间隔时间后再次读取这两个值,相减既是间隔时间段内的增量,再根据此增量做计算,算出间隔时间内的平均流量,和基准流量作比较

网络类型:

- LTE

- 5G

- 4G

- 3G

流量检测类型:

- Wi-Fi

- 5G

- 4G

- 3G

- VPN流量

- 瞬时流量速度

1)如何检测Android流量?

- 检测是否通过iptables或使用VPN,将流量重定向到daemon进程

- 使用route 命令,然后采集route表,根据采集回来的网络配置,是否存在VPN或判断对应网卡是否存在VPN状态

- 注: Wi-Fi 网路通常用 wlan0,而 3G 网路通常用 rmnet0(多个 APN 时,可能用到

rmnet1/rmnet2…),可以通过netcfg 命令查看所有的网路【adb shell netcfg】,该命令在Android 6.0以下没有 cat /proc/net/route或route命令,以及ip route命令查看路由表

- 注: Wi-Fi 网路通常用 wlan0,而 3G 网路通常用 rmnet0(多个 APN 时,可能用到

- 监听端口列表

2)Android与流量相关的系统文件

/proc/net/dev,记录各个网络接口(wlan、ccmni1、lo、ifb、tunl、sit、ip6tnl、p2p)发送、接收流量的值;【系统总流量】-

其中 lo 为本地流量,rmnet0 为移动网络流量 wlan0 为Wi-Fi流量

-

定时自动更新网络:

watch -n1 adb shell netcfg或watch -n1 adb shell cat /proc/net/dev- 注:在Android 2.1及以下版本是没有专门的流量统计系统函数,随后在2.2版及后续版本都加入了TrafficStats类,这样就可以轻松获取系统总流量或者单个进程的流量数据。其实,TrafficStats类本身也是读取Linux提供的文件对象系统类型的文本进行解析,其中有的方法也是读取别的文件。TrafficStats类中,提供了多种静态方法,比如getMobileRxByte()可以直接调用获取通过Mobile连接收到的字节总数,getUidRxBytes()返回的是某个进程流量数据,这两个函数返回值均为long型,如果返回等于-1代表 UNSUPPORTED 当前设备不支持统计;但是要注意,在没有wifi的情况下,各进程获得的getUidRxBytes之和与getMobileRxBytes所返回的值不相等,原因在于getUidRxBytes是读取上文提到的文件,而getMobileRxBytes读取的是

/sys/class/net/rmnet0/statistics/rx_bytes和sys/class/net/ppp0/statistics/rx_bytes这两文件。而且在getUidRxBytes返回的值中包含了本地通信的流量,比如本地进程间的socket通信。所以这两个值加起来有所出入,这也是我们在测试流量统计时偶尔也会遇到的问题,那就是在飞行模式下应用程序也会提示有几十B的2G/3G流量消耗,产生的本地通信的流量值会很小,只有几KB甚至几十B

- 注:在Android 2.1及以下版本是没有专门的流量统计系统函数,随后在2.2版及后续版本都加入了TrafficStats类,这样就可以轻松获取系统总流量或者单个进程的流量数据。其实,TrafficStats类本身也是读取Linux提供的文件对象系统类型的文本进行解析,其中有的方法也是读取别的文件。TrafficStats类中,提供了多种静态方法,比如getMobileRxByte()可以直接调用获取通过Mobile连接收到的字节总数,getUidRxBytes()返回的是某个进程流量数据,这两个函数返回值均为long型,如果返回等于-1代表 UNSUPPORTED 当前设备不支持统计;但是要注意,在没有wifi的情况下,各进程获得的getUidRxBytes之和与getMobileRxBytes所返回的值不相等,原因在于getUidRxBytes是读取上文提到的文件,而getMobileRxBytes读取的是

-

- 进程级别流量监控:

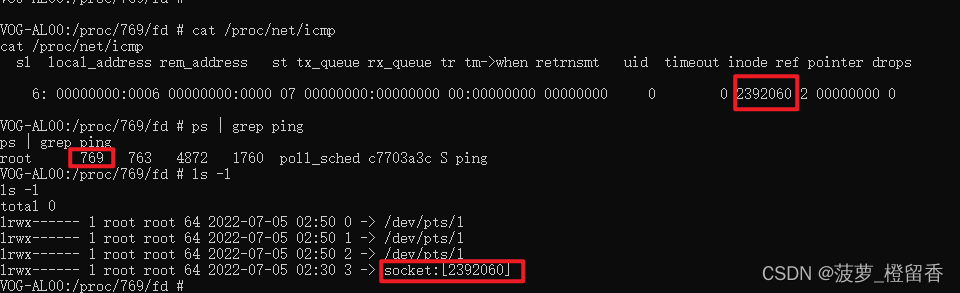

/proc/net/{xx}:可以通过该文件拿到 tcp、udp、icmp、unix等的四元组和 inode 信息/proc/{pid}/fd/:获取pid 及 socket inode文件描述符的映射关系

/proc/net/netstat:提供了主机的收发包数、收包字节数据【只能看到主机级别的信息,无法实现进程级别的流量采集】/proc/net/snmp:提供了主机各层的IP、ICMP、ICMPMsg、TCP、UDP详细数据【只能看到主机级别的信息,无法实现进程级别的流量采集】:

| 平均每秒新增TCP连接数 | 通过/proc/net/snmp文件得到最近240秒内PassiveOpens的增量,除以240得到每秒的平均增量 |

|---|---|

| 机器的TCP连接数 | 通过/proc/net/snmp文件的CurrEstab得到TCP连接数 |

| 平均每秒的UDP接收数据报 | 通过/proc/net/snmp文件得到最近240秒内InDatagrams的增量,除以240得到平均每秒的UDP接收数据报 |

| 平均每秒的UDP发送数据报 | 通过/proc/net/snmp文件得到最近240秒内OutDatagrams的增量,除以240得到平均每秒的UDP发送数据报 |

/proc/uid_stat/app_uid,该路径下有两个文件:tcp_snd,tcp_rcv,记录了app_uid所代表的的应用程序发送、接收的流量值【单个进程流量】- /sys/class/net/:可以找到相关类别(如rmnet0)的目录.在其子目录statistics下游rx_bytes和tx_bytes记录收发流量

- /sys/class/net/:每个网络接口配置的位置

- 3G

- 发送包:

/sys/class/net/rmnet0/statistics/tx_packets - 接收包:

/sys/class/net/rmnet0/statistics/rx_packets - 发送字节:

/sys/class/net/rmnet0/statistics/tx_bytes - 接收字节:

/sys/class/net/rmnet0/statistics/rx_bytes

- 发送包:

- 4G

- 发送包:

/sys/class/net/ppp0/statistics/tx_packets - 接收包:

/sys/class/net/ppp0/statistics/rx_packets - 发送字节:

/sys/class/net/ppp0/statistics/tx_bytes - 接收字节:

/sys/class/net/ppp0/statistics/rx_bytes

- 发送包:

- Wi-Fi:

- 发送包:

/sys/class/net/wlan0/statistics/tx_packets - 接收包:

/sys/class/net/wlan0/statistics/rx_packets - 发送字节:

/sys/class/net/wlan0/statistics/tx_bytes - 接收字节:

/sys/class/net/wlan0/statistics/rx_bytes - 有些读取的

- 发送包:

- 3G

/proc/uid_stat/{uid}//proc/uid_stat/{uid}/tcp_rcv:记录该uid应用下载流量字节/proc/uid_stat/{uid}/tcp_snd:记录该uid应用上传流量字节/proc/{uid}/net/dev:记录应用上传和下载流量字节- 注:

- Android 4.0以上版本可以用

/proc/uid_stat/{uid}/tcp_rcv和/proc/uid_stat/{uid}/tcp_snd来获取某个程序的上下行流量、/proc/net/xt_qtaguid/statsadb(其中第6和8列为 rx_bytes(接收数据)和tx_bytes(传输数据)包含tcp,udp等所有网络流量传输的统计);兼容性差,很多手机没有这两个文件 - Android 4.0以下版本要用

/proc/{uid}/net/dev来查看应用程序上下行流量;系统的流量信息存放在/proc/self/net/dev、/proc/net/dev - Android 9以下版本:读取

/proc/net/xt_qtaguid/stats获取进程流量数据 - Android 10以上的:使用eBPF,通过读取

/sys/fs/bpf/traffic_uid_stats_map获取流量;Android 9 开始,内核版本为 4.9 或更高且最初搭载了 Android P 版本的 Android 设备必须使用基于 eBPF 的网络流量监控,抛弃xt_qtaguid,采用ebpf记录网络流量数据,所以无法通过/proc/net/xt_qtaguid/stats文件获取进程流量数据了

- Android 4.0以上版本可以用

adb devices 列出所有设备

adb -s 设备名称 shell 进入对应的设备

cd proc 进入设备的属性目录

cd uid_stat 进入 user id 状态目录,每个应用程序在安装的时候系统会为每个应用分配一个对应的 uid

ls 列出 uid_stat 目录下所有应用对应的 user id 目录

cd uid 进入对应应用的 uid 目录

ls 查看对应 uid 目录下的 tcp_rcv 和 tcp_snd 目录

cat tcp_rcv 查看该应用接收的数据信息

cat tcp_snd 查看该应用发送的数据信息

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- TrafficStats【android.net.TrafficStats】:网络流量统计接口TrafficStats【android.net.TrafficStats】获取网络流量。统计数据包括传输和接收的字节以及在所有接口上通过移动接口传输和接收的网络数据包,并且基于每个UID。这些统计信息可能不适用于所有平台

- 两种采集流量的方式:

/proc/net/dev所有流量的采集和/proc/uid_stat/***接口里面的节点数据来采集 - 注:在文件里的数据是实时更新的,但是如果关机开机,那么文件里的数据是被清零的,建议每隔几分钟获取一次流量信息,可以保证获取的信息比较精准一些

- 关键的几个函数:

TrafficStats.getTotalRxBytes():获取总的接收字节数,包括mobile和wifi的。对应于文档:/proc/net/dev中“Receive Bytes下所有接口的数据值TrafficStats.getMobileRxBytes():获取mobile总的接收字节数;mobile指的是是使用移动网络产生的字节数。对应于文档:/proc/net/dev中“Receive Bytes”下“ccmni1”接口的数据值TrafficStats.getUidRxBytes(appUid):获取某个App从所有网络接口接收到的所有字节数,包括网络流量、本地流量,本地流量指的是进程间socket通信所消耗的字节数。对应于文档:/proc/uid_stat/app_uid/ tcp_rcv中的数值

- TrafficStats接口获取上下载流量的关键代码如下:

- 两种采集流量的方式:

// 获取一个包管理器 PackageManager pm = getPackageManager(); // 遍历手机操作系统 获取所有的应用程序的UID List<ApplicationInfo> appliactaionInfos = pm.getInstalledApplications(0); for(ApplicationInfo applicationInfo : appliactaionInfos){ int uid = applicationInfo.uid; // 获得应用程序UID // proc/uid_stat/6666【应用程序uid值】 long tx = TrafficStats.getUidTxBytes(uid); // 发送的 上传的流量byte long rx = TrafficStats.getUidRxBytes(uid); // 下载的流量 byte // 方法返回值 -1 代表的是应用程序没有产生流量 或者操作系统不支持流量统计 } TrafficStats.getMobileTxBytes();// 获取手机3g、2g、4g网络上传的总流量 TrafficStats.getMobileRxBytes();// 手机2g/3g下载的总流量 TrafficStats.getTotalTxBytes();// 手机全部网络接口 包括wifi,3g、2g、4g上传的总流量 TrafficStats.getTotalRxBytes();// 手机全部网络接口 包括wifi,3g、2g、4g下载的总流量

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

Android android_net_TrafficStats源码地址:https://android.googlesource.com/platform/frameworks/base/+/gingerbread/core/jni/android_net_TrafficStats.cpp

不是所有机器都是用eth0来表示WIFI接口,同样也不是所有rmnet0来表示GPRS, 这些字段的表示都与ROM相关,甚至有些ROM连/proc/net/dev这个文件都没有!如果我们使用的流量监控工具或者程序只适配了这种情况,那么在别的机器上就有可能获取不到流量数据了。既然不同的ROM可能有不同的字段,前比较好的办法是将能收集到的流量字段做成配置文件,然后在读取时去一一匹配,比如配置文件的格式可以如下:

# Wi-Fi

eth

tiwlan

wlan

athwlan

ip6tnl

- 1

- 2

- 3

- 4

- 5

- 6

这里,只是做了统计系统级别流量(不是进程级别流量),在Android 开发使用的流量接口TrafficStats来做流量监控,监控网卡流量,路径如下:

/proc/net/dev

- 1

一般情况下,默认第一张网卡为外网卡,检测具体哪张网卡为外网网卡或内网网卡,当然当然还有无线网卡(5分钟检测一次)

ip a

- 1

下面是一个开源Android 防火墙iptables的核心代码,支持黑名单与白名单两种模式,可设定允许(白名单)访问的程序或禁止(单名单)访问的程序

- 根据应用的uid设置是否允许它访问移动网络

- 根据应用的uid设置是否允许它访问Wi-Fi网络

droidwall下载地址:

- https://code.google.com/p/droidwall

5.1 droidwall 关键源码分析

/** * Contains shared programming interfaces. * All iptables "communication" is handled by this class. */ package org.nice.droidwall; import java.io.BufferedReader; import java.io.File; import java.io.FileOutputStream; import java.io.FileReader; import java.io.IOException; import java.io.InputStream; import java.io.InputStreamReader; import java.io.OutputStreamWriter; import java.io.StringReader; import java.util.Arrays; import java.util.HashMap; import java.util.LinkedList; import java.util.List; import java.util.StringTokenizer; import org.nice.droidwall.R; import android.Manifest; import android.app.AlertDialog; import android.content.Context; import android.content.Intent; import android.content.SharedPreferences; import android.content.SharedPreferences.Editor; import android.content.pm.ApplicationInfo; import android.content.pm.PackageManager; import android.content.res.Resources; import android.graphics.drawable.Drawable; import android.util.Log; import android.widget.Toast; /** * 包含共享的编程接口 * 所有 iptables 的“通信”都由这个类处理 * 将所有的操作写入到NetWall.sh文件中,执行并输出结果 * 用iptables -L -v 显示规则 * 用dmesg | grep NetWall 来显示日志 */ public final class Api { /** 应用程序版本号 */ public static final String VERSION = "1.1"; /** 用于指示“任何应用程序”的特殊应用程序 UID */ public static final int SPECIAL_UID_ANY = -10; /** 用于指示 Linux 内核的特殊应用程序 UID */ public static final int SPECIAL_UID_KERNEL = -11; /** root 脚本文件名 */ private static final String SCRIPT_FILE = "NetWall.sh"; // 定义iptables的一些预知参数 public static final String PREFS_NAME = "NetWallPrefs"; public static final String PREF_3G_UIDS = "AllowedUids3G"; public static final String PREF_WIFI_UIDS = "AllowedUidsWifi"; public static final String PREF_PASSWORD = "Password"; public static final String PREF_MODE = "BlockMode"; public static final String PREF_ENABLED = "Enabled"; public static final String PREF_LOGENABLED = "LogEnabled"; // 模式 public static final String MODE_WHITELIST = "whitelist"; public static final String MODE_BLACKLIST = "blacklist"; // Messages public static final String STATUS_CHANGED_MSG = "org.nice.droidwall.intent.action.STATUS_CHANGED"; public static final String TOGGLE_REQUEST_MSG = "org.nice.droidwall.intent.action.TOGGLE_REQUEST"; public static final String STATUS_EXTRA = "org.nice.droidwall.intent.extra.STATUS"; // 缓存的应用程序 public static DroidApp applications[] = null; // 判断是否为root权限,默认为falss private static boolean hasroot = false; // 指示这是否是 ARMv6 设备的标志(-1:未知,0:否,1:是) private static int isARMv6 = -1; /** * 显示一个简单的警告框 * @param ctx context * @param msg message */ public static void alert(Context ctx, CharSequence msg) { if (ctx != null) { new AlertDialog.Builder(ctx) .setNeutralButton(android.R.string.ok, null) .setMessage(msg) .setTitle(ctx.getString(R.string.alert_title)) .show(); } } /** * 检查这是否是 ARMv6 设备 * @return true if this is ARMv6 */ private static boolean isARMv6() { if (isARMv6 == -1) { BufferedReader r = null; try { isARMv6 = 0; r = new BufferedReader(new FileReader("/proc/cpuinfo")); for (String line = r.readLine(); line != null; line = r.readLine()) { if (line.startsWith("Processor") && line.contains("ARMv6")) { isARMv6 = 1; break; } else if (line.startsWith("CPU architecture") && (line.contains("6TE") || line.contains("5TE"))) { isARMv6 = 1; break; } } } catch (Exception ex) { } finally { if (r != null) try {r.close();} catch (Exception ex) {} } } return (isARMv6 == 1); } /** * 创建用于确定要使用的 iptables 二进制文件的通用 shell 脚本头 * @param ctx context * @return script header */ private static String scriptHeader(Context ctx) { final String dir = ctx.getCacheDir().getAbsolutePath(); //cpu架构为ARMv6时用iptabl_g1,否则用iptables_n1 final String myiptables = dir + (isARMv6() ? "/iptables_g1" : "/iptables_n1"); return "" + "IPTABLES=iptables\n" + "BUSYBOX=busybox\n" + "GREP=grep\n" + "ECHO=echo\n" + "# Try to find busybox\n" + "if " + dir + "/busybox_g1 --help >/dev/null 2>/dev/null ; then\n" + " BUSYBOX="+dir+"/busybox_g1\n" + " GREP=\"$BUSYBOX grep\"\n" + " ECHO=\"$BUSYBOX echo\"\n" + "elif busybox --help >/dev/null 2>/dev/null ; then\n" + " BUSYBOX=busybox\n" + "elif /system/xbin/busybox --help >/dev/null 2>/dev/null ; then\n" + " BUSYBOX=/system/xbin/busybox\n" + "elif /system/bin/busybox --help >/dev/null 2>/dev/null ; then\n" + " BUSYBOX=/system/bin/busybox\n" + "fi\n" + "# Try to find grep\n" + "if ! $ECHO 1 | $GREP -q 1 >/dev/null 2>/dev/null ; then\n" + " if $ECHO 1 | $BUSYBOX grep -q 1 >/dev/null 2>/dev/null ; then\n" + " GREP=\"$BUSYBOX grep\"\n" + " fi\n" + " # Grep is absolutely required\n" + " if ! $ECHO 1 | $GREP -q 1 >/dev/null 2>/dev/null ; then\n" + " $ECHO The grep command is required. NetWall will not work.\n" + " exit 1\n" + " fi\n" + "fi\n" + "# Try to find iptables\n" + "if " + myiptables + " --version >/dev/null 2>/dev/null ; then\n" + " IPTABLES="+myiptables+"\n" + "fi\n" + ""; } /** * 复制一个原始资源文件,给定它的 ID 到给定的位置 * @param ctx context * @param resid resource id * @param file destination file * @param mode file permissions (E.g.: "755") * @throws IOException on error * @throws InterruptedException when interrupted */ private static void copyRawFile(Context ctx, int resid, File file, String mode) throws IOException, InterruptedException { final String abspath = file.getAbsolutePath(); // 编写 iptables 二进制文件 final FileOutputStream out = new FileOutputStream(file); final InputStream is = ctx.getResources().openRawResource(resid); byte buf[] = new byte[1024]; int len; while ((len = is.read(buf)) > 0) { out.write(buf, 0, len); } out.close(); is.close(); // 更改权限 Runtime.getRuntime().exec("chmod "+mode+" "+abspath).waitFor(); } /** * 清除并重新添加所有规则(内部实现) * @param ctx application context (mandatory) * @param uidsWifi 允许或禁止 WIFI 的选定 UID 列表(取决于工作模式) * @param uids3g 允许或禁止的 2G/3G 的选定 UID 列表(取决于工作模式) * @param showErrors 指示是否应警告错误 */ private static boolean applyIptablesRulesImpl(Context ctx, List<Integer> uidsWifi, List<Integer> uids3g, boolean showErrors) { if (ctx == null) { return false; } assertBinaries(ctx, showErrors); final String ITFS_WIFI[] = {"tiwlan+", "wlan+", "eth+"}; final String ITFS_3G[] = {"rmnet+","pdp+","ppp+","uwbr+","wimax+"}; final SharedPreferences prefs = ctx.getSharedPreferences(PREFS_NAME, 0); final boolean whitelist = prefs.getString(PREF_MODE, MODE_WHITELIST).equals(MODE_WHITELIST); final boolean blacklist = prefs.getString(PREF_MODE, MODE_BLACKLIST).equals(MODE_BLACKLIST); //final boolean blacklist = !whitelist; final boolean logenabled = ctx.getSharedPreferences(PREFS_NAME, 0).getBoolean(PREF_LOGENABLED, false); final StringBuilder script = new StringBuilder(); try { int code; script.append(scriptHeader(ctx)); script.append("" + "$IPTABLES --version || exit 1\n" + "# Create the NetWall chains if necessary\n" + "$IPTABLES -L NetWall >/dev/null 2>/dev/null || $IPTABLES --new NetWall || exit 2\n" + "$IPTABLES -L NetWall-3g >/dev/null 2>/dev/null || $IPTABLES --new NetWall-3g || exit 3\n" + "$IPTABLES -L NetWall-wifi >/dev/null 2>/dev/null || $IPTABLES --new NetWall-wifi || exit 4\n" + "$IPTABLES -L NetWall-reject >/dev/null 2>/dev/null || $IPTABLES --new NetWall-reject || exit 5\n" + "# Add NetWall chain to OUTPUT chain if necessary\n" + "$IPTABLES -L OUTPUT | $GREP -q NetWall || $IPTABLES -A OUTPUT -j NetWall || exit 6\n" + "# Flush existing rules\n" + "$IPTABLES -F NetWall || exit 7\n" + "$IPTABLES -F NetWall-3g || exit 8\n" + "$IPTABLES -F NetWall-wifi || exit 9\n" + "$IPTABLES -F NetWall-reject || exit 10\n" + ""); // 检查是否启用了日志记录 if (logenabled) { script.append("" + "# Create the log and reject rules (ignore errors on the LOG target just in case it is not available)\n" + "$IPTABLES -A NetWall-reject -j LOG --log-prefix \"[NetWall] \" --log-uid\n" + "$IPTABLES -A NetWall-reject -j REJECT || exit 11\n" + ""); } else { script.append("" + "# Create the reject rule (log disabled)\n" + "$IPTABLES -A NetWall-reject -j REJECT || exit 11\n" + ""); } if (whitelist && logenabled) { script.append("# Allow DNS lookups on white-list for a better logging (ignore errors)\n"); script.append("$IPTABLES -A NetWall -p udp --dport 53 -j RETURN\n"); } script.append("# Main rules (per interface)\n"); for (final String itf : ITFS_3G) { script.append("$IPTABLES -A NetWall -o ").append(itf).append(" -j NetWall-3g || exit\n"); } for (final String itf : ITFS_WIFI) { script.append("$IPTABLES -A NetWall -o ").append(itf).append(" -j NetWall-wifi || exit\n"); } script.append("# Filtering rules\n"); final String targetRule = (whitelist ? "RETURN" : "NetWall-reject"); final boolean any_3g = uids3g.indexOf(SPECIAL_UID_ANY) >= 0; final boolean any_wifi = uidsWifi.indexOf(SPECIAL_UID_ANY) >= 0; if (whitelist && !any_wifi) { // wifi“白名单”时,需要保证dhcp和wifi用户都被允许 int uid = android.os.Process.getUidForName("dhcp"); if (uid != -1) { script.append("# dhcp user\n"); script.append("$IPTABLES -A NetWall-wifi -m owner --uid-owner ").append(uid).append(" -j RETURN || exit\n"); } uid = android.os.Process.getUidForName("wifi"); if (uid != -1) { script.append("# wifi user\n"); script.append("$IPTABLES -A NetWall-wifi -m owner --uid-owner ").append(uid).append(" -j RETURN || exit\n"); } } if (any_3g) { if (blacklist) { /* 阻止此界面上的任何应用程序 */ script.append("$IPTABLES -A NetWall-3g -j ").append(targetRule).append(" || exit\n"); } } else { /* 在此界面上释放/阻止单个应用程序 */ for (final Integer uid : uids3g) { if (uid >= 0) script.append("$IPTABLES -A NetWall-3g -m owner --uid-owner ").append(uid).append(" -j ").append(targetRule).append(" || exit\n"); } } if (any_wifi) { if (blacklist) { /* 阻止此界面上的任何应用程序 */ script.append("$IPTABLES -A NetWall-wifi -j ").append(targetRule).append(" || exit\n"); } } else { /* 在此界面上释放/阻止单个应用程序 */ for (final Integer uid : uidsWifi) { if (uid >= 0) script.append("$IPTABLES -A NetWall-wifi -m owner --uid-owner ").append(uid).append(" -j ").append(targetRule).append(" || exit\n"); } } if (whitelist) { if (!any_3g) { if (uids3g.indexOf(SPECIAL_UID_KERNEL) >= 0) { script.append("# hack to allow kernel packets on white-list\n"); script.append("$IPTABLES -A NetWall-3g -m owner --uid-owner 0:999999999 -j NetWall-reject || exit\n"); } else { script.append("$IPTABLES -A NetWall-3g -j NetWall-reject || exit\n"); } } if (!any_wifi) { if (uidsWifi.indexOf(SPECIAL_UID_KERNEL) >= 0) { script.append("# hack to allow kernel packets on white-list\n"); script.append("$IPTABLES -A NetWall-wifi -m owner --uid-owner 0:999999999 -j NetWall-reject || exit\n"); } else { script.append("$IPTABLES -A NetWall-wifi -j NetWall-reject || exit\n"); } } } else { if (uids3g.indexOf(SPECIAL_UID_KERNEL) >= 0) { script.append("# hack to BLOCK kernel packets on black-list\n"); script.append("$IPTABLES -A NetWall-3g -m owner --uid-owner 0:999999999 -j RETURN || exit\n"); script.append("$IPTABLES -A NetWall-3g -j NetWall-reject || exit\n"); } if (uidsWifi.indexOf(SPECIAL_UID_KERNEL) >= 0) { script.append("# hack to BLOCK kernel packets on black-list\n"); script.append("$IPTABLES -A NetWall-wifi -m owner --uid-owner 0:999999999 -j RETURN || exit\n"); script.append("$IPTABLES -A NetWall-wifi -j NetWall-reject || exit\n"); } } final StringBuilder res = new StringBuilder(); code = runScriptAsRoot(ctx, script.toString(), res); if (showErrors && code != 0) { String msg = res.toString(); Log.e("NetWall", msg); // 从输出中删除不必要的帮助信息 if (msg.indexOf("\nTry `iptables -h' or 'iptables --help' for more information.") != -1) { msg = msg.replace("\nTry `iptables -h' or 'iptables --help' for more information.", ""); } alert(ctx, "Error applying iptables rules. Exit code: " + code + "\n\n" + msg.trim()); } else { return true; } } catch (Exception e) { if (showErrors) alert(ctx, "error refreshing iptables: " + e); } return false; } /** * 清除并重新添加所有已保存的规则(不是内存中的规则) * 这比仅仅调用“applyIptablesRules”要快得多,因为它不需要读取已安装的应用程序 * @param ctx application context (mandatory) * @param showErrors indicates if errors should be alerted */ public static boolean applySavedIptablesRules(Context ctx, boolean showErrors) { if (ctx == null) { return false; } final SharedPreferences prefs = ctx.getSharedPreferences(PREFS_NAME, 0); final String savedUids_wifi = prefs.getString(PREF_WIFI_UIDS, ""); final String savedUids_3g = prefs.getString(PREF_3G_UIDS, ""); final List<Integer> uids_wifi = new LinkedList<Integer>(); if (savedUids_wifi.length() > 0) { // 检查 wifi 上允许哪些应用程序 final StringTokenizer tok = new StringTokenizer(savedUids_wifi, "|"); while (tok.hasMoreTokens()) { final String uid = tok.nextToken(); if (!uid.equals("")) { try { uids_wifi.add(Integer.parseInt(uid)); } catch (Exception ex) { } } } } final List<Integer> uids_3g = new LinkedList<Integer>(); if (savedUids_3g.length() > 0) { // 检查 2G/3G 上允许哪些应用程序 final StringTokenizer tok = new StringTokenizer(savedUids_3g, "|"); while (tok.hasMoreTokens()) { final String uid = tok.nextToken(); if (!uid.equals("")) { try { uids_3g.add(Integer.parseInt(uid)); } catch (Exception ex) { } } } } return applyIptablesRulesImpl(ctx, uids_wifi, uids_3g, showErrors); } /** * 清除并重新添加所有规则 * @param ctx application context (mandatory) * @param showErrors indicates if errors should be alerted */ public static boolean applyIptablesRules(Context ctx, boolean showErrors) { if (ctx == null) { return false; } saveRules(ctx); return applySavedIptablesRules(ctx, showErrors); } /** * 使用首选项存储保存当前规则 * @param ctx application context (mandatory) */ public static void saveRules(Context ctx) { final SharedPreferences prefs = ctx.getSharedPreferences(PREFS_NAME, 0); final DroidApp[] apps = getApps(ctx); // 构建以管道分隔的名称列表 final StringBuilder newuids_wifi = new StringBuilder(); final StringBuilder newuids_3g = new StringBuilder(); for (int i=0; i<apps.length; i++) { if (apps[i].selected_wifi) { if (newuids_wifi.length() != 0) newuids_wifi.append('|'); newuids_wifi.append(apps[i].uid); } if (apps[i].selected_3g) { if (newuids_3g.length() != 0) newuids_3g.append('|'); newuids_3g.append(apps[i].uid); } } // 保存新的 UID 列表 final Editor edit = prefs.edit(); edit.putString(PREF_WIFI_UIDS, newuids_wifi.toString()); edit.putString(PREF_3G_UIDS, newuids_3g.toString()); edit.commit(); } /** * 清除所有 iptables 规则 * @param ctx mandatory context * @param showErrors indicates if errors should be alerted * @return 如果规则被清除,则为 true */ public static boolean purgeIptables(Context ctx, boolean showErrors) { StringBuilder res = new StringBuilder(); try { assertBinaries(ctx, showErrors); int code = runScriptAsRoot(ctx, scriptHeader(ctx) + "$IPTABLES -F NetWall\n" + "$IPTABLES -F NetWall-reject\n" + "$IPTABLES -F NetWall-3g\n" + "$IPTABLES -F NetWall-wifi\n", res); if (code == -1) { if (showErrors) alert(ctx, "error purging iptables. exit code: " + code + "\n" + res); return false; } return true; } catch (Exception e) { if (showErrors) alert(ctx, "error purging iptables: " + e); return false; } } /** * 显示 iptables 规则输出 * @param ctx application context */ public static void showIptablesRules(Context ctx) { try { final StringBuilder res = new StringBuilder(); runScriptAsRoot(ctx, scriptHeader(ctx) + "$ECHO $IPTABLES\n" + "$IPTABLES -L -v\n", res); alert(ctx, res); } catch (Exception e) { alert(ctx, "error: " + e); } } /** * 显示日志 * @param ctx application context * @return true if the clogs were cleared */ public static boolean clearLog(Context ctx) { try { final StringBuilder res = new StringBuilder(); int code = runScriptAsRoot(ctx, "dmesg -c >/dev/null || exit\n", res); if (code != 0) { alert(ctx, ctx.getString(R.string.no_root_access) + res); return false; } return true; } catch (Exception e) { alert(ctx, ctx.getString(R.string.no_root_access) + e); } return false; } /** * 显示日志 * @param ctx application context */ public static void showLog(Context ctx) { try { StringBuilder res = new StringBuilder(); int code = runScriptAsRoot(ctx, scriptHeader(ctx) + "dmesg | $GREP NetWall\n", res); if (code != 0) { if (res.length() == 0) { res.append("Log is empty"); } alert(ctx, res); return; } final BufferedReader r = new BufferedReader(new StringReader(res.toString())); final Integer unknownUID = -99; res = new StringBuilder(); String line; int start, end; Integer appid; final HashMap<Integer, LogInfo> map = new HashMap<Integer, LogInfo>(); LogInfo loginfo = null; while ((line = r.readLine()) != null) { if (line.indexOf("[NetWall]") == -1) continue; appid = unknownUID; if (((start=line.indexOf("UID=")) != -1) && ((end=line.indexOf(" ", start)) != -1)) { appid = Integer.parseInt(line.substring(start+4, end)); } loginfo = map.get(appid); if (loginfo == null) { loginfo = new LogInfo(); map.put(appid, loginfo); } loginfo.totalBlocked += 1; if (((start=line.indexOf("DST=")) != -1) && ((end=line.indexOf(" ", start)) != -1)) { String dst = line.substring(start+4, end); if (loginfo.dstBlocked.containsKey(dst)) { loginfo.dstBlocked.put(dst, loginfo.dstBlocked.get(dst) + 1); } else { loginfo.dstBlocked.put(dst, 1); } } } //取出程序名 final DroidApp[] apps = getApps(ctx); for (Integer id : map.keySet()) { res.append("App ID "); if (id != unknownUID) { res.append(id); for (DroidApp app : apps) { if (app.uid == id) { res.append(" (").append(app.names[0]); if (app.names.length > 1) { res.append(", ...)"); } else { res.append(")"); } break; } } } else { res.append("(kernel)"); } //显示某IP过滤的包数 loginfo = map.get(id); res.append(" - Blocked ").append(loginfo.totalBlocked).append(" packets"); if (loginfo.dstBlocked.size() > 0) { res.append(" ("); boolean first = true; for (String dst : loginfo.dstBlocked.keySet()) { if (!first) { res.append(", "); } res.append(loginfo.dstBlocked.get(dst)).append(" packets for ").append(dst); first = false; } res.append(")"); } res.append("\n\n"); } if (res.length() == 0) { res.append("Log is empty"); } alert(ctx, res); } catch (Exception e) { alert(ctx, "error: " + e); } } /** * @param ctx application context (mandatory) * @return 应用程序列表 */ public static DroidApp[] getApps(Context ctx) { if (applications != null) { // 返回缓存实例 return applications; } final SharedPreferences prefs = ctx.getSharedPreferences(PREFS_NAME, 0); // 允许的应用程序名称由管道“|”分隔(坚持) final String savedUids_wifi = prefs.getString(PREF_WIFI_UIDS, ""); final String savedUids_3g = prefs.getString(PREF_3G_UIDS, ""); int selected_wifi[] = new int[0]; int selected_3g[] = new int[0]; if (savedUids_wifi.length() > 0) { // 检查允许哪些应用程序 final StringTokenizer tok = new StringTokenizer(savedUids_wifi, "|"); selected_wifi = new int[tok.countTokens()]; for (int i=0; i<selected_wifi.length; i++) { final String uid = tok.nextToken(); if (!uid.equals("")) { try { selected_wifi[i] = Integer.parseInt(uid); } catch (Exception ex) { selected_wifi[i] = -1; } } } // 对数组进行排序以允许稍后使用“Arrays.binarySearch” Arrays.sort(selected_wifi); } if (savedUids_3g.length() > 0) { // 检查允许哪些应用程序 final StringTokenizer tok = new StringTokenizer(savedUids_3g, "|"); selected_3g = new int[tok.countTokens()]; for (int i=0; i<selected_3g.length; i++) { final String uid = tok.nextToken(); if (!uid.equals("")) { try { selected_3g[i] = Integer.parseInt(uid); } catch (Exception ex) { selected_3g[i] = -1; } } } // 对数组进行排序以允许稍后使用“Arrays.binarySearch” Arrays.sort(selected_3g); } try { final PackageManager pkgmanager = ctx.getPackageManager(); final List<ApplicationInfo> installed = pkgmanager.getInstalledApplications(0); final HashMap<Integer, DroidApp> map = new HashMap<Integer, DroidApp>(); final Editor edit = prefs.edit(); boolean changed = false; String name = null; String cachekey = null; DroidApp app = null; for (final ApplicationInfo apinfo : installed) { app = map.get(apinfo.uid); // 过滤不允许访问互联网的应用程序 if (app == null && PackageManager.PERMISSION_GRANTED != pkgmanager.checkPermission(Manifest.permission.INTERNET, apinfo.packageName)) { continue; } // 尝试从我们的缓存中获取应用程序标签 - getApplicationLabel() 非常慢 cachekey = "cache.label."+apinfo.packageName; name = prefs.getString(cachekey, ""); if (name.length() == 0) { // 获取标签并放入缓存 name = pkgmanager.getApplicationLabel(apinfo).toString(); edit.putString(cachekey, name); changed = true; } if (app == null) { app = new DroidApp(); app.uid = apinfo.uid; app.names = new String[] { name }; map.put(apinfo.uid, app); } else { final String newnames[] = new String[app.names.length + 1]; System.arraycopy(app.names, 0, newnames, 0, app.names.length); newnames[app.names.length] = name; app.names = newnames; } // 检查是否选择了此应用程序 if (!app.selected_wifi && Arrays.binarySearch(selected_wifi, app.uid) >= 0) { app.selected_wifi = true; } if (!app.selected_3g && Arrays.binarySearch(selected_3g, app.uid) >= 0) { app.selected_3g = true; } } if (changed) { edit.commit(); } /* 将特殊应用程序添加到列表中 */ final DroidApp special[] = { new DroidApp(SPECIAL_UID_ANY,"(Any application) - Same as selecting all applications", false, false), new DroidApp(SPECIAL_UID_KERNEL,"(Kernel) - Linux kernel", false, false), new DroidApp(android.os.Process.getUidForName("root"), "(root) - Applications running as root", false, false), new DroidApp(android.os.Process.getUidForName("media"), "Media server", false, false), new DroidApp(android.os.Process.getUidForName("vpn"), "VPN networking", false, false), new DroidApp(android.os.Process.getUidForName("shell"), "Linux shell", false, false), }; for (int i=0; i<special.length; i++) { app = special[i]; if (app.uid != -1 && !map.containsKey(app.uid)) { // 检查是否允许此应用程序 if (Arrays.binarySearch(selected_wifi, app.uid) >= 0) { app.selected_wifi = true; } if (Arrays.binarySearch(selected_3g, app.uid) >= 0) { app.selected_3g = true; } map.put(app.uid, app); } } applications = new DroidApp[map.size()]; int index = 0; for (DroidApp application : map.values()) applications[index++] = application; return applications; } catch (Exception e) { alert(ctx, "error: " + e); } return null; } /** * 检查我们是否有root访问权限 * @param ctx mandatory context * @param showErrors indicates if errors should be alerted * @return boolean true if we have root */ public static boolean hasRootAccess(Context ctx, boolean showErrors) { if (hasroot) return true; final StringBuilder res = new StringBuilder(); try { // 运行一个空脚本只是为了检查 root 访问 if (runScriptAsRoot(ctx, "exit 0", res) == 0) { hasroot = true; return true; } } catch (Exception e) { } if (showErrors) { //没有root权限时错误提示信息 alert(ctx, ctx.getString(R.string.no_root_access) + res.toString()); } return false; } /** * 以 root 或普通用户身份运行脚本(多个命令以“\n”分隔) * @param ctx mandatory context * @param script the script to be executed * @param res the script output response (stdout + stderr) * @param timeout timeout in milliseconds (-1 for none) * @return 脚本退出代码 */ public static int runScript(Context ctx, String script, StringBuilder res, long timeout, boolean asroot) { final File file = new File(ctx.getCacheDir(), SCRIPT_FILE); final ScriptRunner runner = new ScriptRunner(file, script, res, asroot); runner.start(); try { if (timeout > 0) { runner.join(timeout); } else { runner.join(); } if (runner.isAlive()) { // Timed-out runner.interrupt(); runner.join(150); runner.destroy(); runner.join(50); } } catch (InterruptedException ex) {} return runner.exitcode; } /** * 以 root 身份运行脚本(由“\n”分隔的多个命令) * @param ctx mandatory context * @param script the script to be executed * @param res the script output response (stdout + stderr) * @param timeout timeout in milliseconds (-1 for none) * @return the script exit code */ public static int runScriptAsRoot(Context ctx, String script, StringBuilder res, long timeout) { return runScript(ctx, script, res, timeout, true); } /** * 以 root 身份运行脚本(多个命令由“\n”分隔),默认超时为 20 秒 * @param ctx mandatory context * @param script the script to be executed * @param res the script output response (stdout + stderr) * @param timeout timeout in milliseconds (-1 for none) * @return the script exit code * @throws IOException 执行脚本或将其写入磁盘的任何错误 */ public static int runScriptAsRoot(Context ctx, String script, StringBuilder res) throws IOException { return runScriptAsRoot(ctx, script, res, 40000); } /** * 以普通用户身份运行脚本(多个命令用“\n”分隔),默认超时时间为 20 秒 * @param ctx mandatory context * @param script the script to be executed * @param res the script output response (stdout + stderr) * @param timeout timeout in milliseconds (-1 for none) * @return the script exit code * @throws IOException on any error executing the script, or writing it to disk */ public static int runScript(Context ctx, String script, StringBuilder res) throws IOException { return runScript(ctx, script, res, 40000, false); } /** * 二进制文件安装在缓存目录中 * @param ctx context * @param showErrors indicates if errors should be alerted * @return 如果无法安装二进制文件,则为 false */ public static boolean assertBinaries(Context ctx, boolean showErrors) { boolean changed = false; try { // 检查 iptables_g1 File file = new File(ctx.getCacheDir(), "iptables_g1"); if ((!file.exists()) && isARMv6()) { copyRawFile(ctx, R.raw.iptables_g1, file, "755"); changed = true; } // 检查 iptables_n1 file = new File(ctx.getCacheDir(), "iptables_n1"); if ((!file.exists()) && (!isARMv6())) { copyRawFile(ctx, R.raw.iptables_n1, file, "755"); changed = true; } // 检查 busybox file = new File(ctx.getCacheDir(), "busybox_g1"); if (!file.exists()) { copyRawFile(ctx, R.raw.busybox_g1, file, "755"); changed = true; } if (changed) { Toast.makeText(ctx, R.string.toast_bin_installed, Toast.LENGTH_LONG).show(); } } catch (Exception e) { if (showErrors) alert(ctx, "Error installing binary files: " + e); return false; } return true; } /** * 检查防火墙是否启用 * @param ctx mandatory context * @return boolean */ public static boolean isEnabled(Context ctx) { if (ctx == null) return false; return ctx.getSharedPreferences(PREFS_NAME, 0).getBoolean(PREF_ENABLED, false); } /** * 定义防火墙是否启用并广播新状态 * @param ctx mandatory context * @param enabled enabled flag */ public static void setEnabled(Context ctx, boolean enabled) { if (ctx == null) return; final SharedPreferences prefs = ctx.getSharedPreferences(PREFS_NAME, 0); if (prefs.getBoolean(PREF_ENABLED, false) == enabled) { return; } final Editor edit = prefs.edit(); edit.putBoolean(PREF_ENABLED, enabled); if (!edit.commit()) { alert(ctx, "Error writing to preferences"); return; } /* 通知 */ final Intent message = new Intent(Api.STATUS_CHANGED_MSG); message.putExtra(Api.STATUS_EXTRA, enabled); ctx.sendBroadcast(message); } /** * 当从系统中删除(卸载)应用程序时调用 * 这将在所选列表中查找该应用程序,并在必要时更新持久值 * @param ctx mandatory app context * @param uid 已删除的应用程序的 UID */ public static void applicationRemoved(Context ctx, int uid) { final SharedPreferences prefs = ctx.getSharedPreferences(PREFS_NAME, 0); final Editor editor = prefs.edit(); // 允许的应用程序名称由管道“|”分隔(坚持) final String savedUids_wifi = prefs.getString(PREF_WIFI_UIDS, ""); final String savedUids_3g = prefs.getString(PREF_3G_UIDS, ""); final String uid_str = uid + ""; boolean changed = false; // 在“wi-fi”列表中查找已删除的应用程序 if (savedUids_wifi.length() > 0) { final StringBuilder newuids = new StringBuilder(); final StringTokenizer tok = new StringTokenizer(savedUids_wifi, "|"); while (tok.hasMoreTokens()) { final String token = tok.nextToken(); if (uid_str.equals(token)) { Log.d("NetWall", "Removing UID " + token + " from the wi-fi list (package removed)!"); changed = true; } else { if (newuids.length() > 0) newuids.append('|'); newuids.append(token); } } if (changed) { editor.putString(PREF_WIFI_UIDS, newuids.toString()); } } // 在“3G”列表中查找已删除的应用程序 if (savedUids_3g.length() > 0) { final StringBuilder newuids = new StringBuilder(); final StringTokenizer tok = new StringTokenizer(savedUids_3g, "|"); while (tok.hasMoreTokens()) { final String token = tok.nextToken(); if (uid_str.equals(token)) { Log.d("NetWall", "Removing UID " + token + " from the 3G list (package removed)!"); changed = true; } else { if (newuids.length() > 0) newuids.append('|'); newuids.append(token); } } if (changed) { editor.putString(PREF_3G_UIDS, newuids.toString()); } } // 如果有任何变化,请保存新的首选项... if (changed) { editor.commit(); if (isEnabled(ctx)) { // ..如果启用了防火墙,还可以重新应用规则 applySavedIptablesRules(ctx, false); } } } /** * 保存应用程序信息的小结构 */ public static final class DroidApp { /** linux用户标识 */ int uid; /** 属于此用户 ID 的应用程序名称 */ String names[]; /** 指示是否为 wifi 选择了此应用程序 */ boolean selected_wifi; /** 指示是否为 3G 选择了此应用程序 */ boolean selected_3g; /** toString cache */ String tostr; public DroidApp() { } public DroidApp(int uid, String name, boolean selected_wifi, boolean selected_3g) { this.uid = uid; this.names = new String[] {name}; this.selected_wifi = selected_wifi; this.selected_3g = selected_3g; } /** * 此应用程序的屏幕显示 */ @Override public String toString() { if (tostr == null) { final StringBuilder s = new StringBuilder(); if (uid > 0) s.append(uid + ": "); for (int i=0; i<names.length; i++) { if (i != 0) s.append(", "); s.append(names[i]); } s.append("\n"); tostr = s.toString(); } return tostr; } } /** * 用于保存日志信息的小型内部结构 */ private static final class LogInfo { private int totalBlocked; // 阻塞的数据包总数 private HashMap<String, Integer> dstBlocked; // 每个目标 IP 地址阻止的数据包数 private LogInfo() { this.dstBlocked = new HashMap<String, Integer>(); } } /** * 用于执行脚本的内部线程(是否以 root 身份) */ private static final class ScriptRunner extends Thread { private final File file; private final String script; private final StringBuilder res; private final boolean asroot; public int exitcode = -1; private Process exec; /** * 创建一个新的脚本运行器 * @param file temporary script file * @param script script to run * @param res response output * @param asroot if true, executes the script as root */ public ScriptRunner(File file, String script, StringBuilder res, boolean asroot) { this.file = file; this.script = script; this.res = res; this.asroot = asroot; } @Override public void run() { try { file.createNewFile(); final String abspath = file.getAbsolutePath(); // 确保我们对脚本文件有执行权限 Runtime.getRuntime().exec("chmod 777 "+abspath).waitFor(); // 编写要执行的脚本 final OutputStreamWriter out = new OutputStreamWriter(new FileOutputStream(file)); if (new File("/system/bin/sh").exists()) { out.write("#!/system/bin/sh\n"); } out.write(script); if (!script.endsWith("\n")) out.write("\n"); out.write("exit\n"); out.flush(); out.close(); if (this.asroot) { // 创建“su”请求以运行脚本 exec = Runtime.getRuntime().exec("su -c "+abspath); } else { // 创建“sh”请求以运行脚本 exec = Runtime.getRuntime().exec("sh "+abspath); } InputStreamReader r = new InputStreamReader(exec.getInputStream()); final char buf[] = new char[1024]; int read = 0; // 使用“标准输出” while ((read=r.read(buf)) != -1) { if (res != null) res.append(buf, 0, read); } // 使用“stderr” r = new InputStreamReader(exec.getErrorStream()); read=0; while ((read=r.read(buf)) != -1) { if (res != null) res.append(buf, 0, read); } // 获取进程退出代码 if (exec != null) this.exitcode = exec.waitFor(); } catch (InterruptedException ex) { if (res != null) res.append("\nOperation timed-out"); } catch (Exception ex) { if (res != null) res.append("\n" + ex); } finally { destroy(); } } /** * 销毁这个脚本运行器 */ public synchronized void destroy() { if (exec != null) exec.destroy(); exec = null; } } }

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- 145

- 146

- 147

- 148

- 149

- 150

- 151

- 152

- 153

- 154

- 155

- 156

- 157

- 158

- 159

- 160

- 161

- 162

- 163

- 164

- 165

- 166

- 167

- 168

- 169

- 170

- 171

- 172

- 173

- 174

- 175

- 176

- 177

- 178

- 179

- 180

- 181

- 182

- 183

- 184

- 185

- 186

- 187

- 188

- 189

- 190

- 191

- 192

- 193

- 194

- 195

- 196

- 197

- 198

- 199

- 200

- 201

- 202

- 203

- 204

- 205

- 206

- 207

- 208

- 209

- 210

- 211

- 212

- 213

- 214

- 215

- 216

- 217

- 218

- 219

- 220

- 221

- 222

- 223

- 224

- 225

- 226

- 227

- 228

- 229

- 230

- 231

- 232

- 233

- 234

- 235

- 236

- 237

- 238

- 239

- 240

- 241

- 242

- 243

- 244

- 245

- 246

- 247

- 248

- 249

- 250

- 251

- 252

- 253

- 254

- 255

- 256

- 257

- 258

- 259

- 260

- 261

- 262

- 263

- 264

- 265

- 266

- 267

- 268

- 269

- 270

- 271

- 272

- 273

- 274

- 275

- 276

- 277

- 278

- 279

- 280

- 281

- 282

- 283

- 284

- 285

- 286

- 287

- 288

- 289

- 290

- 291

- 292

- 293

- 294

- 295

- 296

- 297

- 298

- 299

- 300

- 301

- 302

- 303

- 304

- 305

- 306

- 307

- 308

- 309

- 310

- 311

- 312

- 313

- 314

- 315

- 316

- 317

- 318

- 319

- 320

- 321

- 322

- 323

- 324

- 325

- 326

- 327

- 328

- 329

- 330

- 331

- 332

- 333

- 334

- 335

- 336

- 337

- 338

- 339

- 340

- 341

- 342

- 343

- 344

- 345

- 346

- 347

- 348

- 349

- 350

- 351

- 352

- 353

- 354

- 355

- 356

- 357

- 358

- 359

- 360

- 361

- 362

- 363

- 364

- 365

- 366

- 367

- 368

- 369

- 370

- 371

- 372

- 373

- 374

- 375

- 376

- 377

- 378

- 379

- 380

- 381

- 382

- 383

- 384

- 385

- 386

- 387

- 388

- 389

- 390

- 391

- 392

- 393

- 394

- 395

- 396

- 397

- 398

- 399

- 400

- 401

- 402

- 403

- 404

- 405

- 406

- 407

- 408

- 409

- 410

- 411

- 412

- 413

- 414

- 415

- 416

- 417

- 418

- 419

- 420

- 421

- 422

- 423

- 424

- 425

- 426

- 427

- 428

- 429

- 430

- 431

- 432

- 433

- 434

- 435

- 436

- 437

- 438

- 439

- 440

- 441

- 442

- 443

- 444

- 445

- 446

- 447

- 448

- 449

- 450

- 451

- 452

- 453

- 454

- 455

- 456

- 457

- 458

- 459

- 460

- 461

- 462

- 463

- 464

- 465

- 466

- 467

- 468

- 469

- 470

- 471

- 472

- 473

- 474

- 475

- 476

- 477

- 478

- 479

- 480

- 481

- 482

- 483

- 484

- 485

- 486

- 487

- 488

- 489

- 490

- 491

- 492

- 493

- 494

- 495

- 496

- 497

- 498

- 499

- 500

- 501

- 502

- 503

- 504

- 505

- 506

- 507

- 508

- 509

- 510

- 511

- 512

- 513

- 514

- 515

- 516

- 517

- 518

- 519

- 520

- 521

- 522

- 523

- 524

- 525

- 526

- 527

- 528

- 529

- 530

- 531

- 532

- 533

- 534

- 535

- 536

- 537

- 538

- 539

- 540

- 541

- 542

- 543

- 544

- 545

- 546

- 547

- 548

- 549

- 550

- 551

- 552

- 553

- 554

- 555

- 556

- 557

- 558

- 559

- 560

- 561

- 562

- 563

- 564

- 565

- 566

- 567

- 568

- 569

- 570

- 571

- 572

- 573

- 574

- 575

- 576

- 577

- 578

- 579

- 580

- 581

- 582

- 583

- 584

- 585

- 586

- 587

- 588

- 589

- 590

- 591

- 592

- 593

- 594

- 595

- 596

- 597

- 598

- 599

- 600

- 601

- 602

- 603

- 604

- 605

- 606

- 607

- 608

- 609

- 610

- 611

- 612

- 613

- 614

- 615

- 616

- 617

- 618

- 619

- 620

- 621

- 622

- 623

- 624

- 625

- 626

- 627

- 628

- 629

- 630

- 631

- 632

- 633

- 634

- 635

- 636

- 637

- 638

- 639

- 640

- 641

- 642

- 643

- 644

- 645

- 646

- 647

- 648

- 649

- 650

- 651

- 652

- 653

- 654

- 655

- 656

- 657

- 658

- 659

- 660

- 661

- 662

- 663

- 664

- 665

- 666

- 667

- 668

- 669

- 670

- 671

- 672

- 673

- 674

- 675

- 676

- 677

- 678

- 679

- 680

- 681

- 682

- 683

- 684

- 685

- 686

- 687

- 688

- 689

- 690

- 691

- 692

- 693

- 694

- 695

- 696

- 697

- 698

- 699

- 700

- 701

- 702

- 703

- 704

- 705

- 706

- 707

- 708

- 709

- 710

- 711

- 712

- 713

- 714

- 715

- 716

- 717

- 718

- 719

- 720

- 721

- 722

- 723

- 724

- 725

- 726

- 727

- 728

- 729

- 730

- 731

- 732

- 733

- 734

- 735

- 736

- 737

- 738

- 739

- 740

- 741

- 742

- 743

- 744

- 745

- 746

- 747

- 748

- 749

- 750

- 751

- 752

- 753

- 754

- 755

- 756

- 757

- 758

- 759

- 760

- 761

- 762

- 763

- 764

- 765

- 766

- 767

- 768

- 769

- 770

- 771

- 772

- 773

- 774

- 775

- 776

- 777

- 778

- 779

- 780

- 781

- 782

- 783

- 784

- 785

- 786

- 787

- 788

- 789

- 790

- 791

- 792

- 793

- 794

- 795

- 796

- 797

- 798

- 799

- 800

- 801

- 802

- 803

- 804

- 805

- 806

- 807

- 808

- 809

- 810

- 811

- 812

- 813

- 814

- 815

- 816

- 817

- 818

- 819

- 820

- 821

- 822

- 823

- 824

- 825

- 826

- 827

- 828

- 829

- 830

- 831

- 832

- 833

- 834

- 835

- 836

- 837

- 838

- 839

- 840

- 841

- 842

- 843

- 844

- 845

- 846

- 847

- 848

- 849

- 850

- 851

- 852

- 853

- 854

- 855

- 856

- 857

- 858

- 859

- 860

- 861

- 862

- 863

- 864

- 865

- 866

- 867

- 868

- 869

- 870

- 871

- 872

- 873

- 874

- 875

- 876

- 877

- 878

- 879

- 880

- 881

- 882

- 883

- 884

- 885

- 886

- 887

- 888

- 889

- 890

- 891

- 892

- 893

- 894

- 895

- 896

- 897

- 898

- 899

- 900

- 901

- 902

- 903

- 904

- 905

- 906

- 907

- 908

- 909

- 910

- 911

- 912

- 913

- 914

- 915

- 916

- 917

- 918

- 919

- 920

- 921

- 922

- 923

- 924

- 925

- 926

- 927

- 928

- 929

- 930

- 931

- 932

- 933

- 934

- 935

- 936

- 937

- 938

- 939

- 940

- 941

- 942

- 943

- 944

- 945

- 946

- 947

- 948

- 949

- 950

- 951

- 952

- 953

- 954

- 955

- 956

- 957

- 958

- 959

- 960

- 961

- 962

- 963

- 964

- 965

- 966

- 967

- 968

- 969

- 970

- 971

- 972

- 973

- 974

- 975

- 976

- 977

- 978

- 979

- 980

- 981

- 982

- 983

- 984

- 985

- 986

- 987

- 988

- 989

- 990

- 991

- 992

- 993

- 994

- 995

- 996

- 997

- 998

- 999

- 1000

- 1001

- 1002

- 1003

- 1004

- 1005

- 1006

- 1007

- 1008

- 1009

- 1010

- 1011

- 1012

- 1013

- 1014

- 1015

- 1016

- 1017

- 1018

- 1019

- 1020

- 1021

- 1022

- 1023

- 1024

- 1025

- 1026

- 1027

- 1028

- 1029

- 1030

- 1031

- 1032

- 1033

- 1034

- 1035

- 1036

- 1037

- 1038

- 1039

- 1040

- 1041

- 1042

- 1043

- 1044

- 1045

- 1046

- 1047

- 1048

5.2 自动获取流量脚本

- python2+脚本名+要测试的应用程序包名:```python2 xxx.py ddns.android.vuls

import os import time import sys cmd = os.system sleep = time.sleep currDir = sys.path[0] def getPID(packageName): pid = 1 ps = os.popen("adb shell ps | findstr " + packageName) for line in ps.readlines(): if packageName in line: list = line.split() for item in list: if item == packageName: pid = list[1] break return pid def getUid(pid): uid = 1 uidStr = os.popen("adb shell cat /proc/" + pid + "/status") for line in uidStr.readlines(): if "Uid:" in line: uid = line.split()[1] return uid def getFlow(uid): while 1 is not 2: print "tcp_rcv:" cmd("adb shell cat /proc/uid_stat/"+uid+"/tcp_rcv") print "tcp_snd:" cmd("adb shell cat /proc/uid_stat/"+uid+"/tcp_snd") sleep(1) def deviceListener(): device = 0 deviceStr = os.popen("adb devices") for line in deviceStr.readlines(): if 'device'in line: if 'devices' not in line: device = 1 return device if __name__ == "__main__": if deviceListener() == 1: packagename = sys.argv[1] pid = getPID(packagename) if pid == 1: print pid print "no such process!" else: uid = getUid(pid) if uid is not 1: getFlow(uid) else: print "uid error!" else: print "device offline!"

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

5.3 进程级流量获取

在某些应用安全场景需要结合进程网络连接、流入流出流量等数据可分析出是否在内网存在恶意外传敏感数据现象在网络监控 时发现 服务器大量带宽被占用但不清楚由系统具体哪个进程占用 。为此都需要获取到更细粒度的进程级网络流量数据综合分析

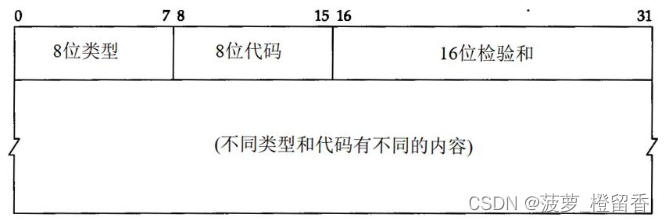

在linux proc目录下可查到主机级网络数据,例如/proc/net/snmp提供了主机各层IP、ICMP、ICMPMsg、TCP、UDP详细数据,/proc/net/netstat文件 InBcastPkts、 OutBcastPkts、InOctets、OutOctets字段表示主机的收发包数、收包字节数据。但没有进程级流入流出网络流量数据

注:参考nethogs原理来统计进程级网络流量方式,请客观往下看

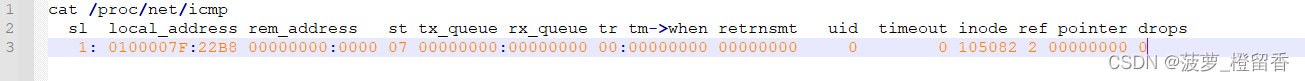

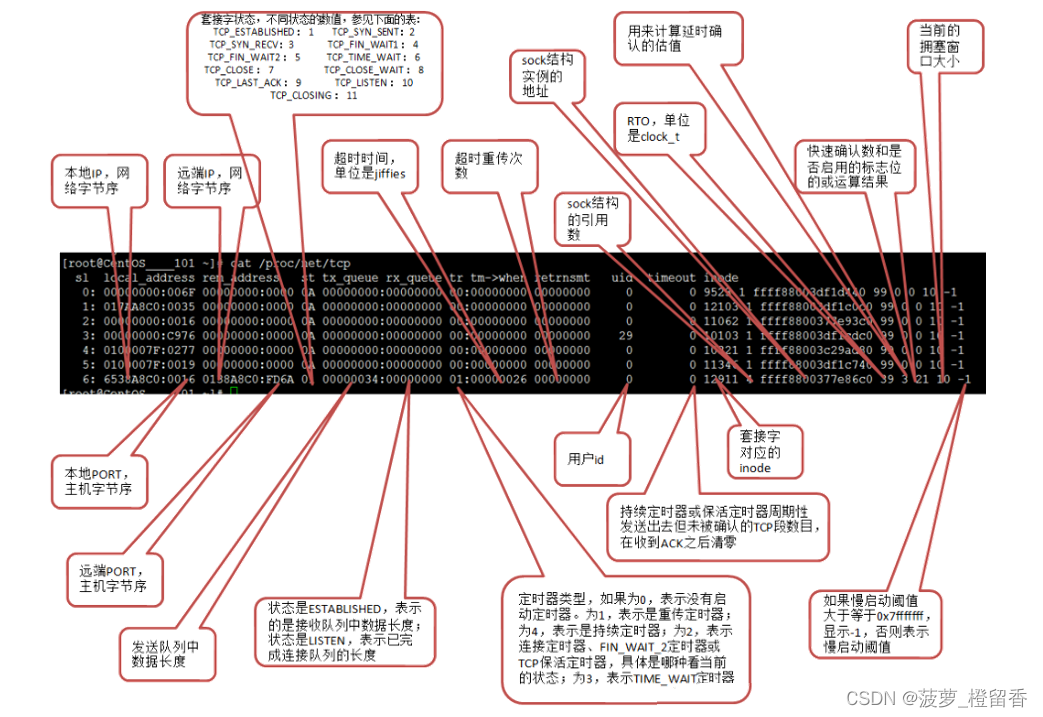

涉及proc以下几个目录或文件网络状态文件/proc/net/tcp、/proc/net/udp, 进程文件描述符目录/proc/pid/fd

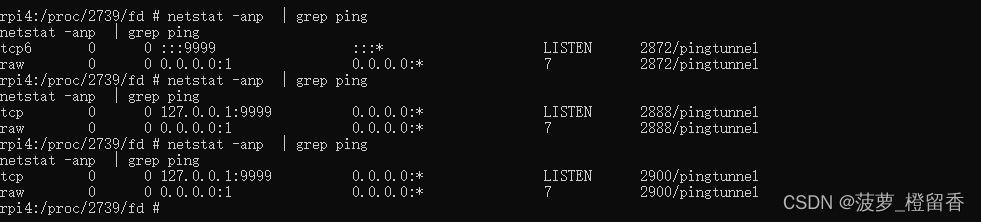

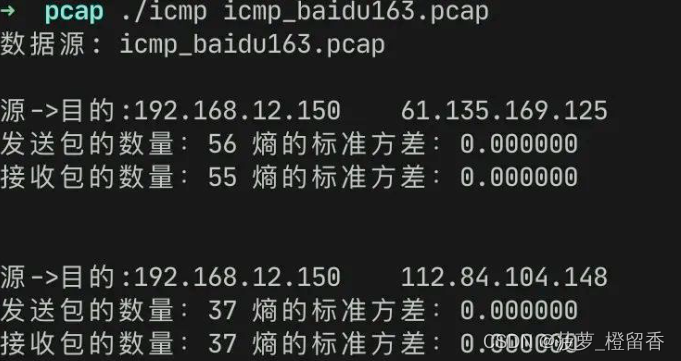

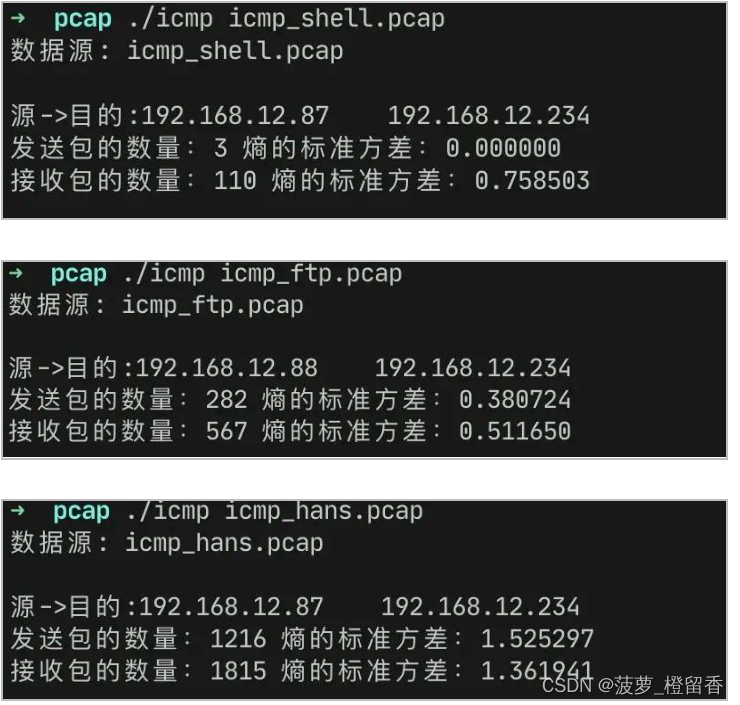

那么怎么进程级别的流量从哪里获取? 毫无疑问,是的,正如你的想的那样通过抓包,类似 tcpdump 这类使用 pcap 来抓包

步骤思路:

- 遍历

/proc/net/tcp和/proc/{pid}/fd/{socket inode}/proc/{pid}/fd/{socket inode}:获取所有socket的inode到pid的映射/proc/net/tcp:获取TCP四元组到inode的映射。在/proc/net/tcp里面,每一行就是一个TCP连接,记录了本地地址、远程地址和inode号

local_address和rem_address的解析方式:比如3055EF0A:0016,那么就是10.239.85.48:22。也就是每两个十六进制码对应一个十进制数- 最后根据里面获取的参数来判断是否成功以及失败和访问的请求IP和端口

分为三类:

- Tcpdump抓包 +Wireshark分析

- 读取Linux流量统计文件

- 利用Android流量统计API

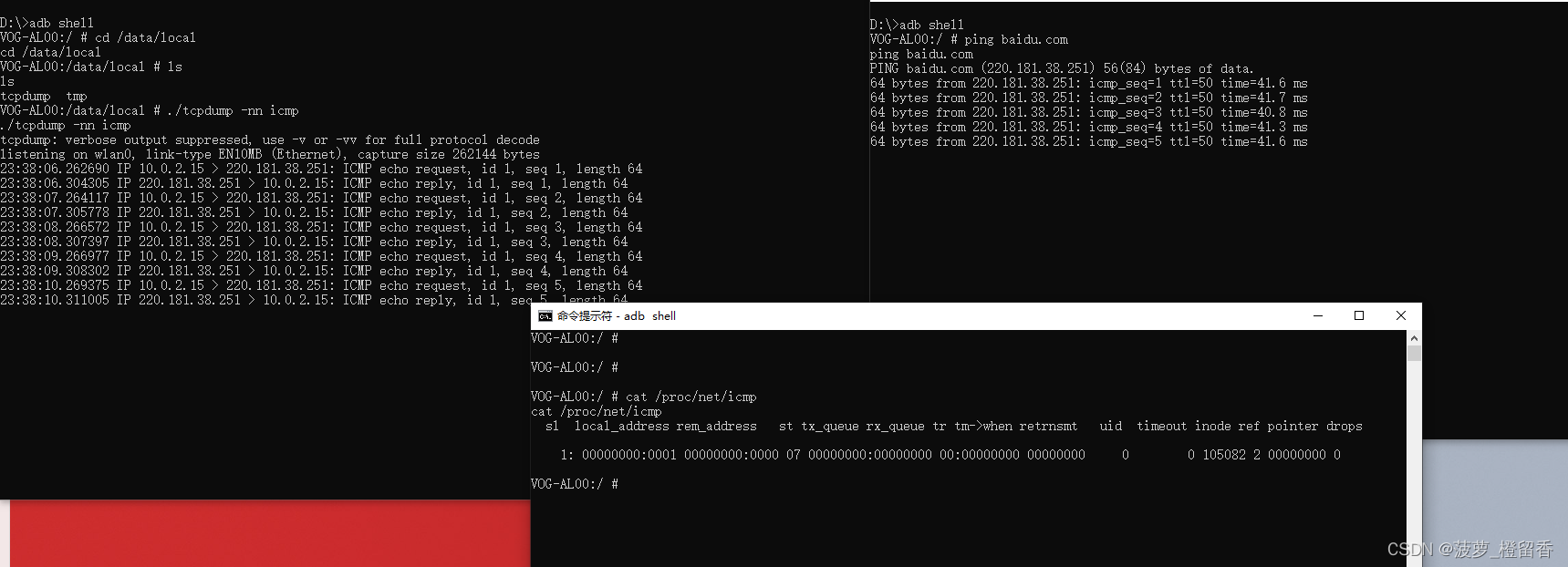

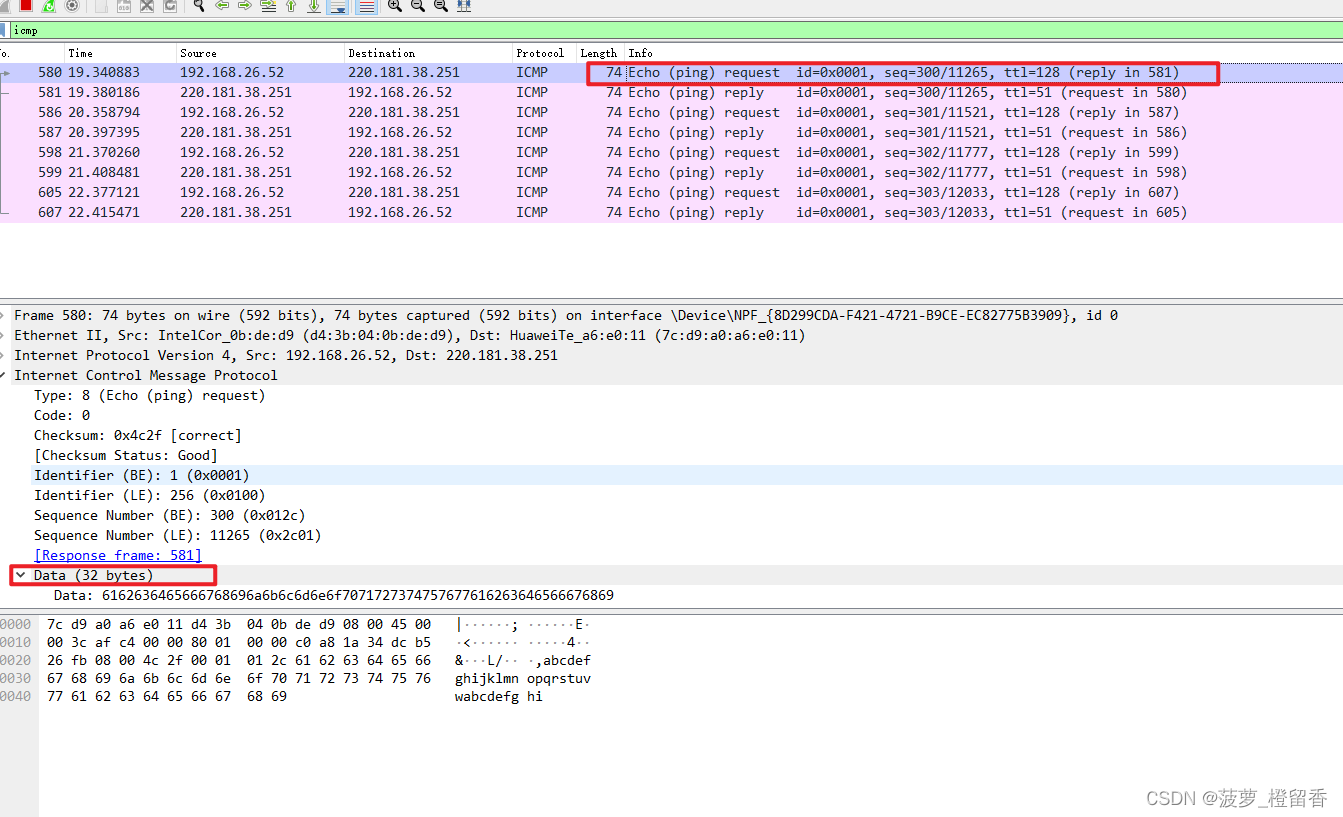

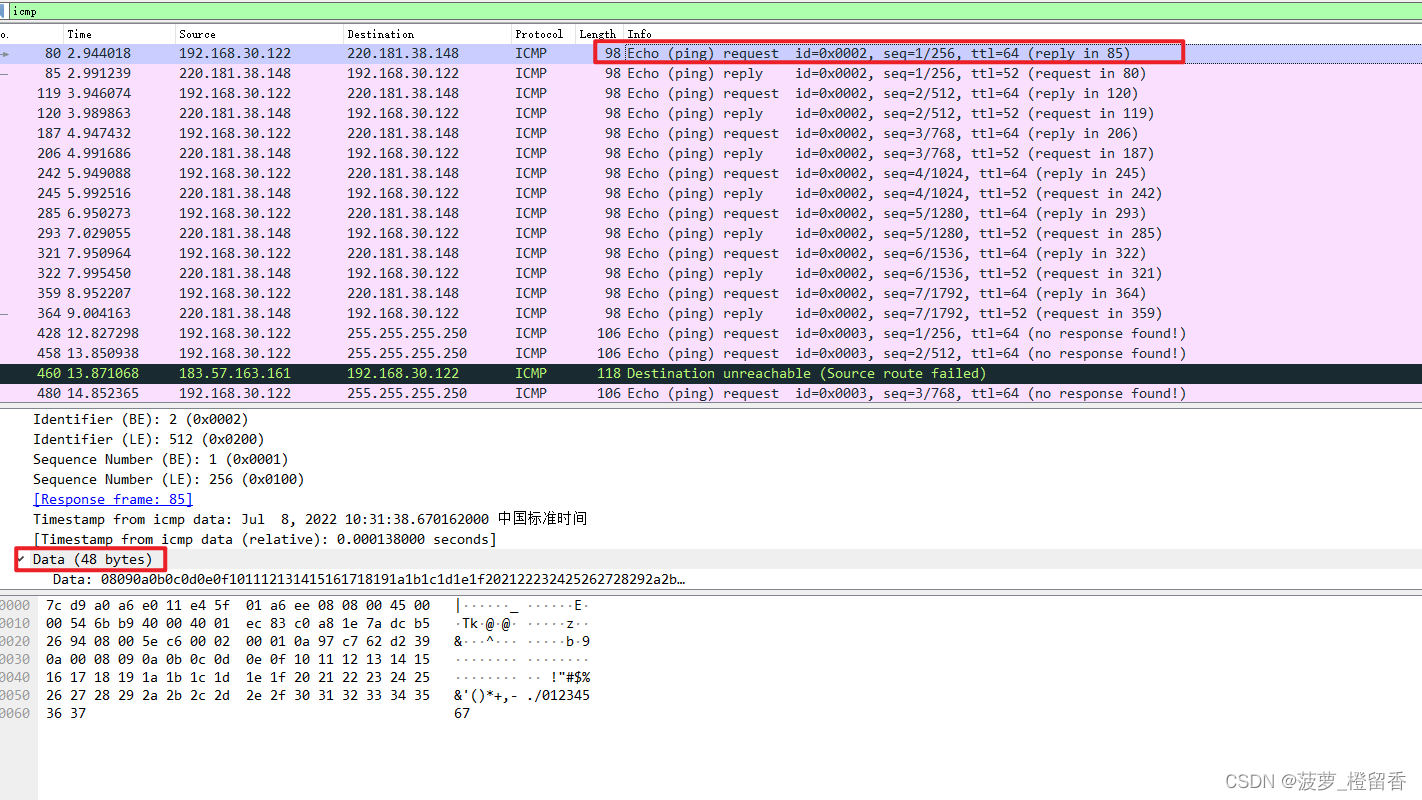

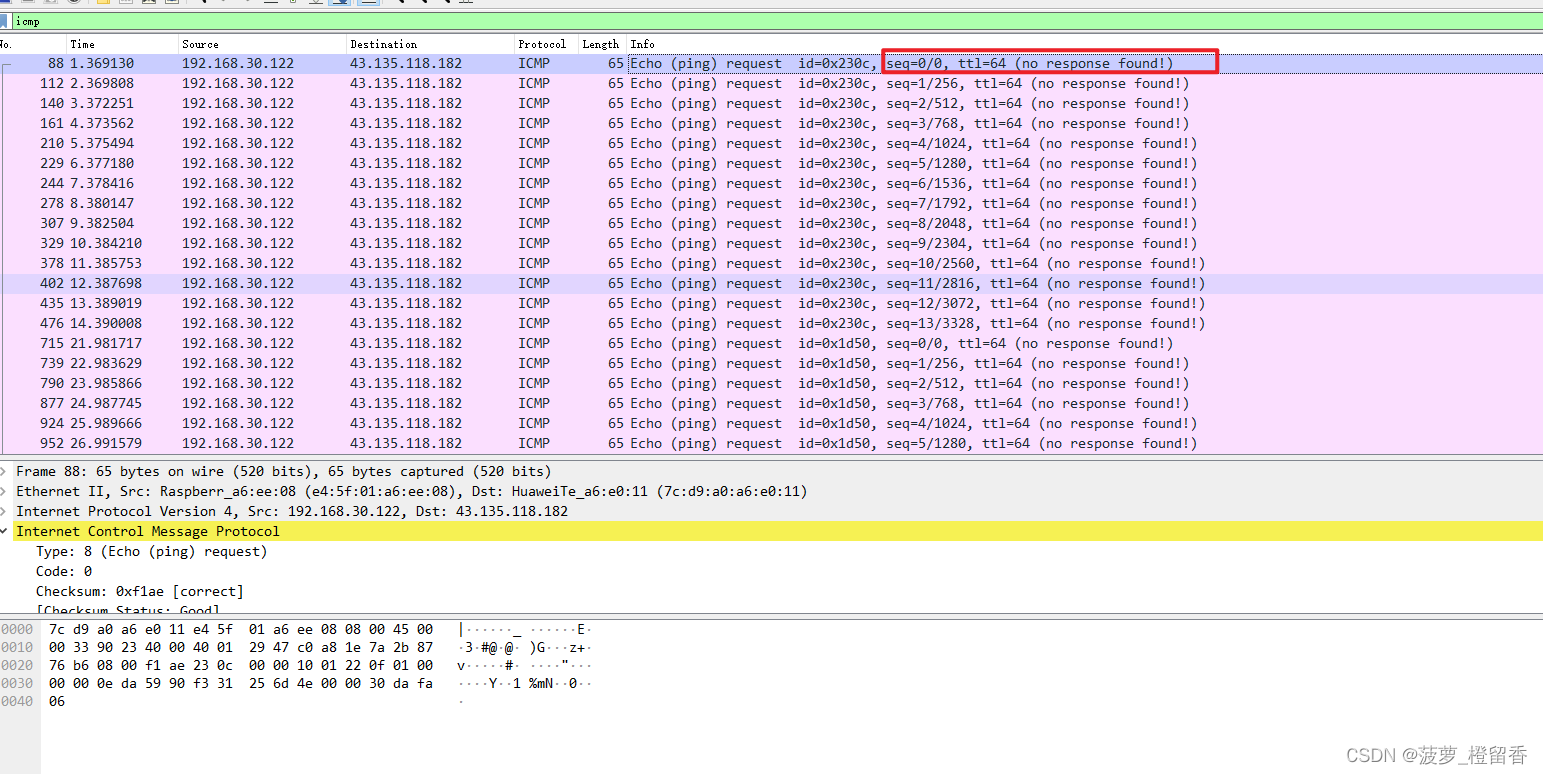

1)tcpdump 抓流量

- root权限

- 下载tcpdump:

https://github.com/extremecoders-re/tcpdump-android-builds/releases/tag/v1.0

- 下载tcpdump:

# 传 tcpdump 到 目录 /data/local/

adb push d:\tcpdump-x86 /data/local/tcpdump

# 设置权限

adb shell chmod 6755 /data/local/tcpdump

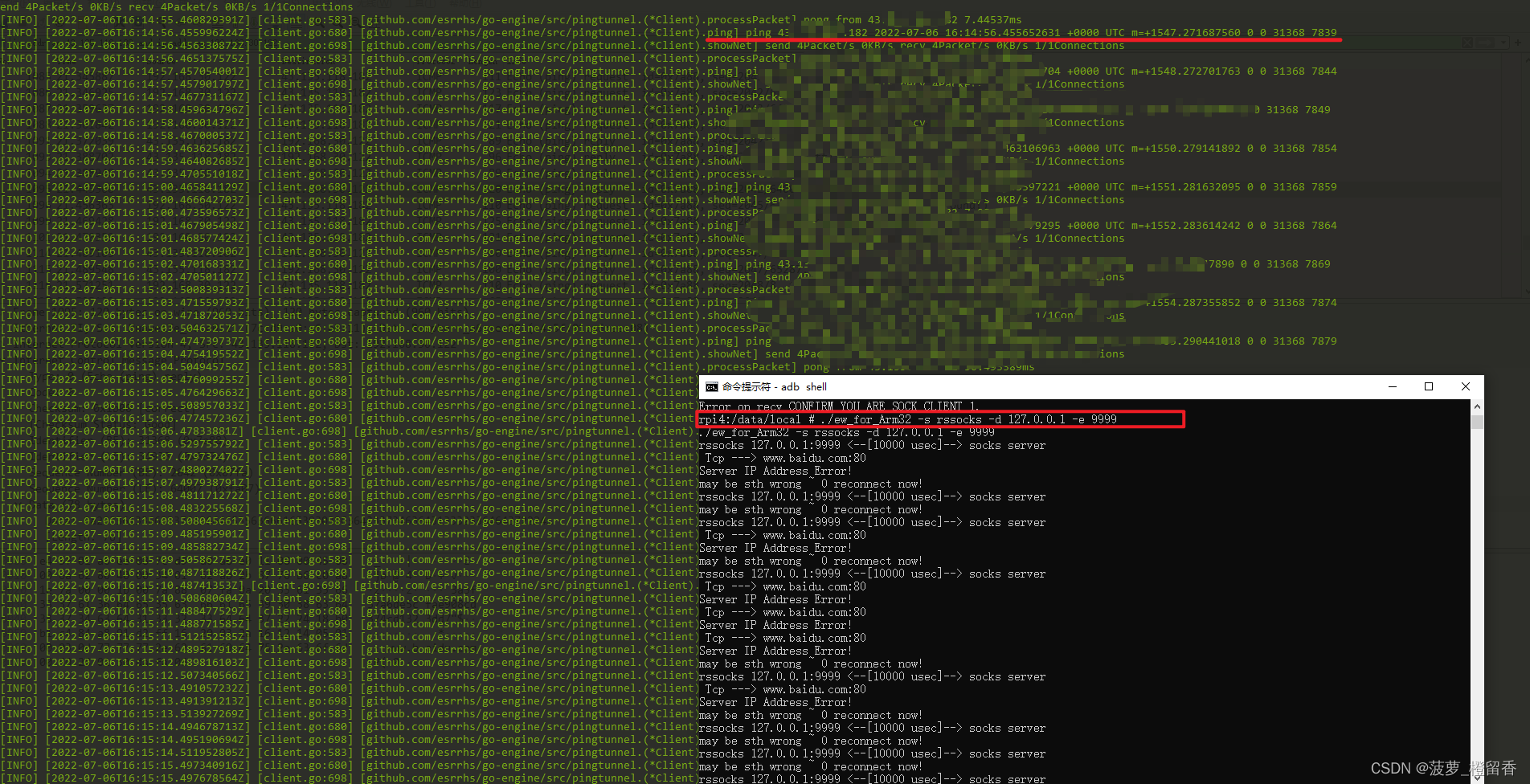

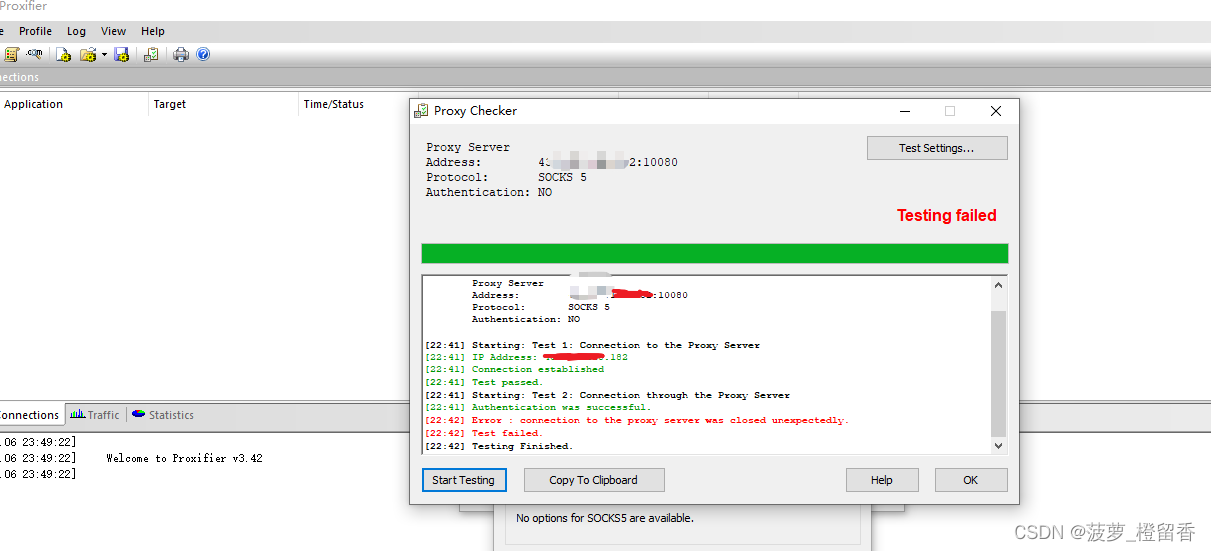

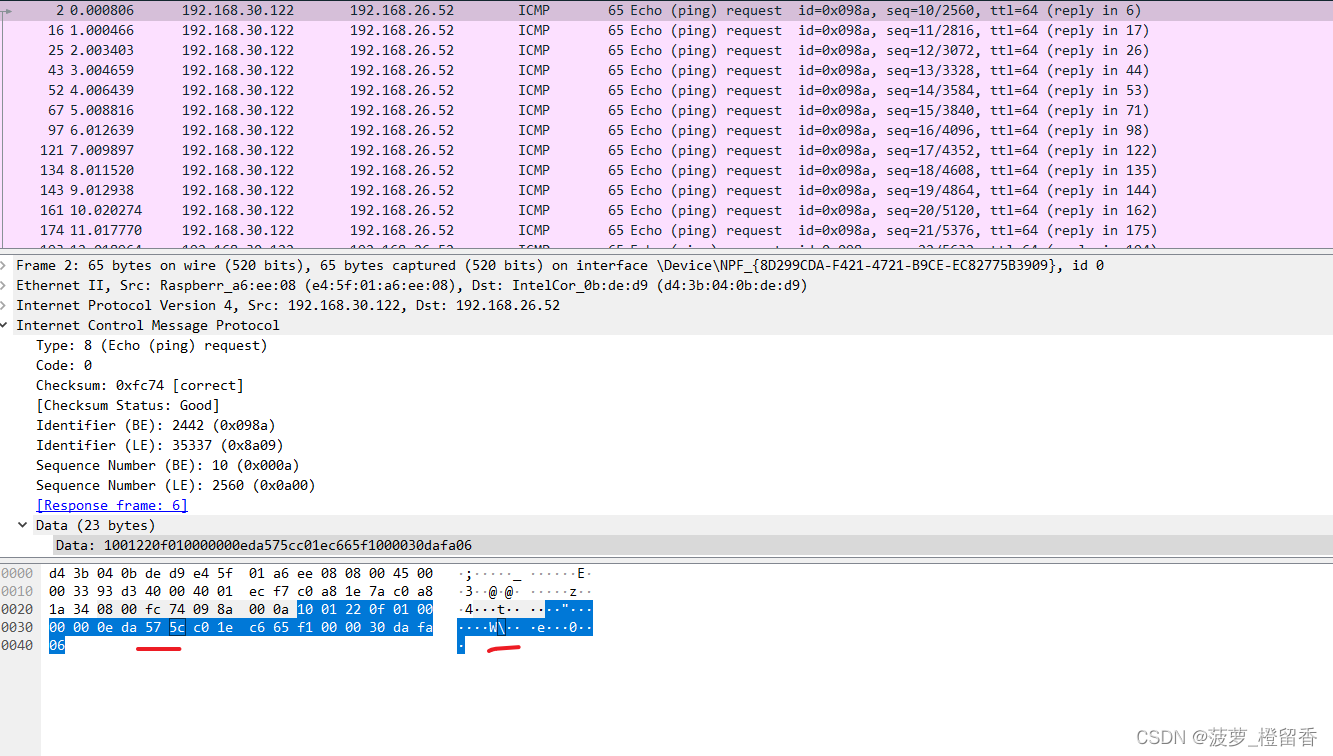

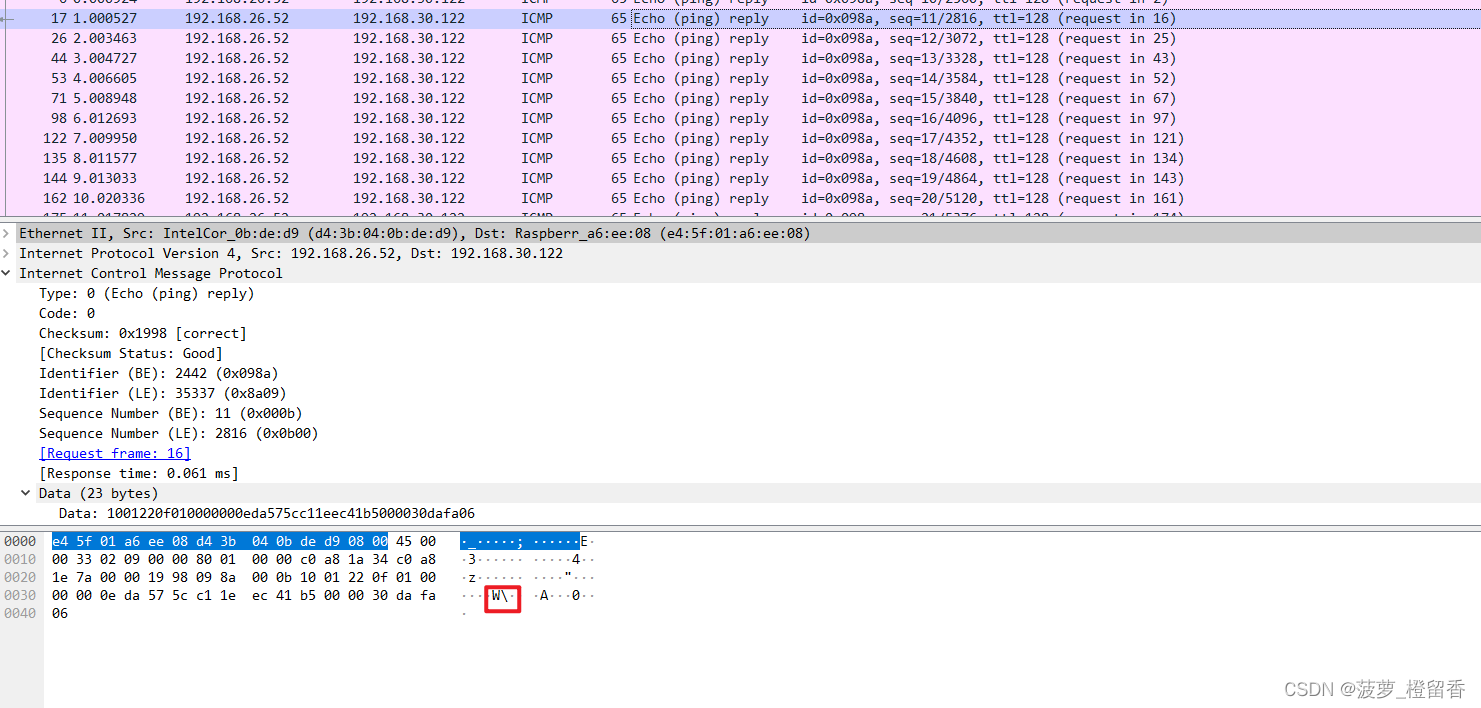

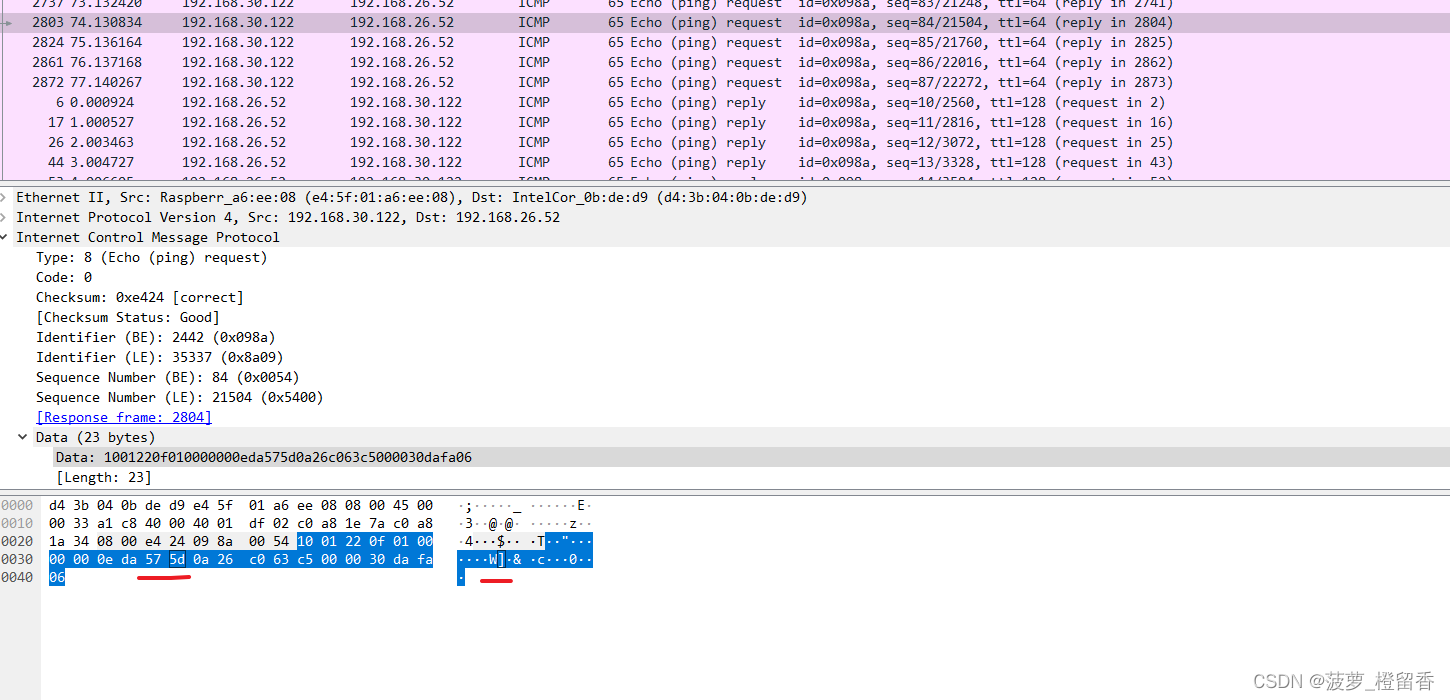

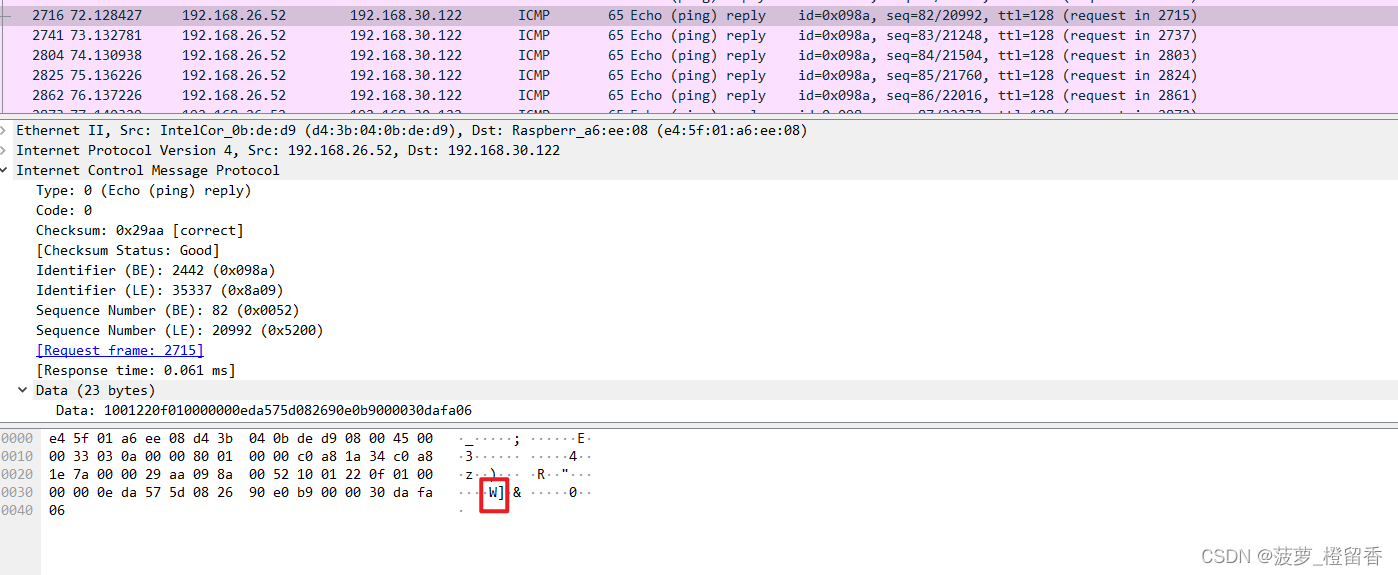

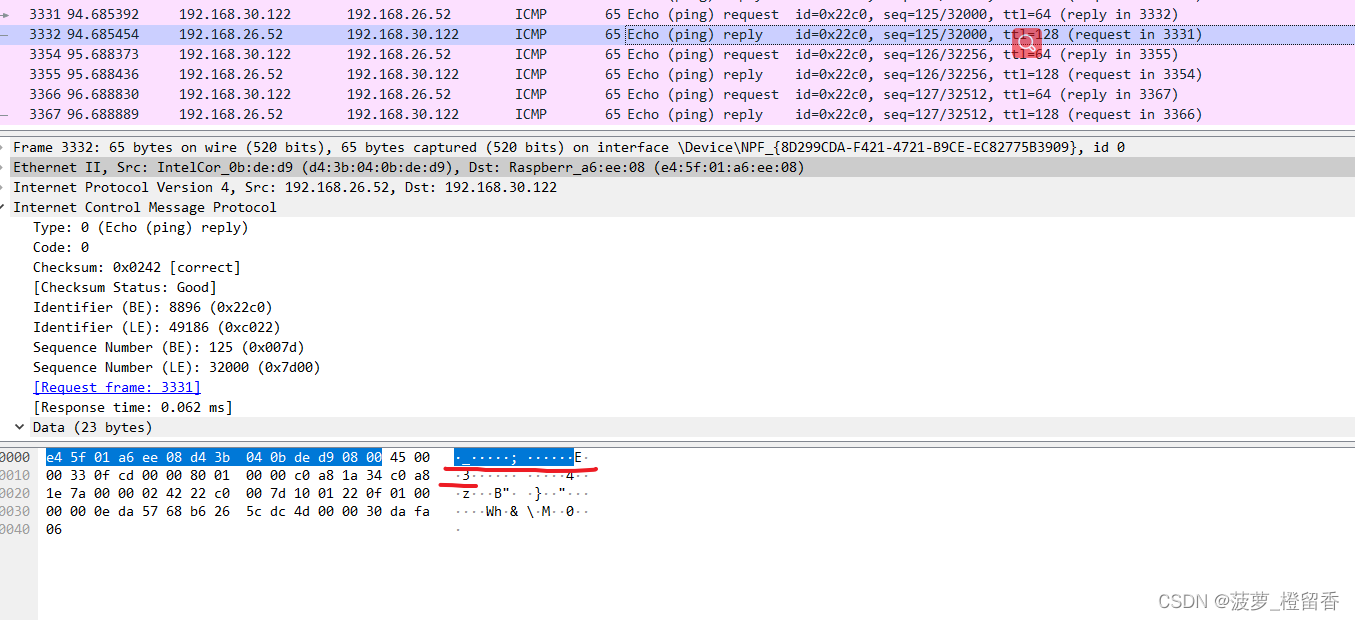

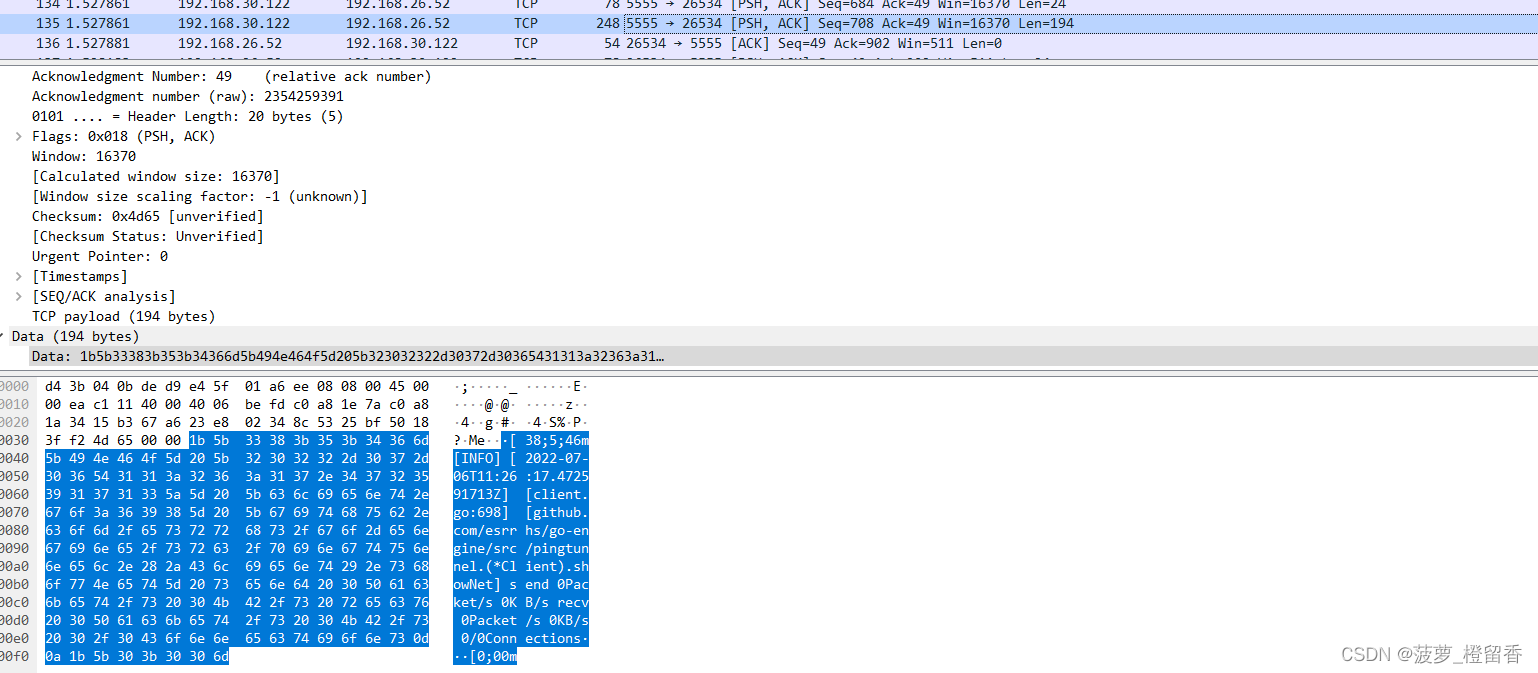

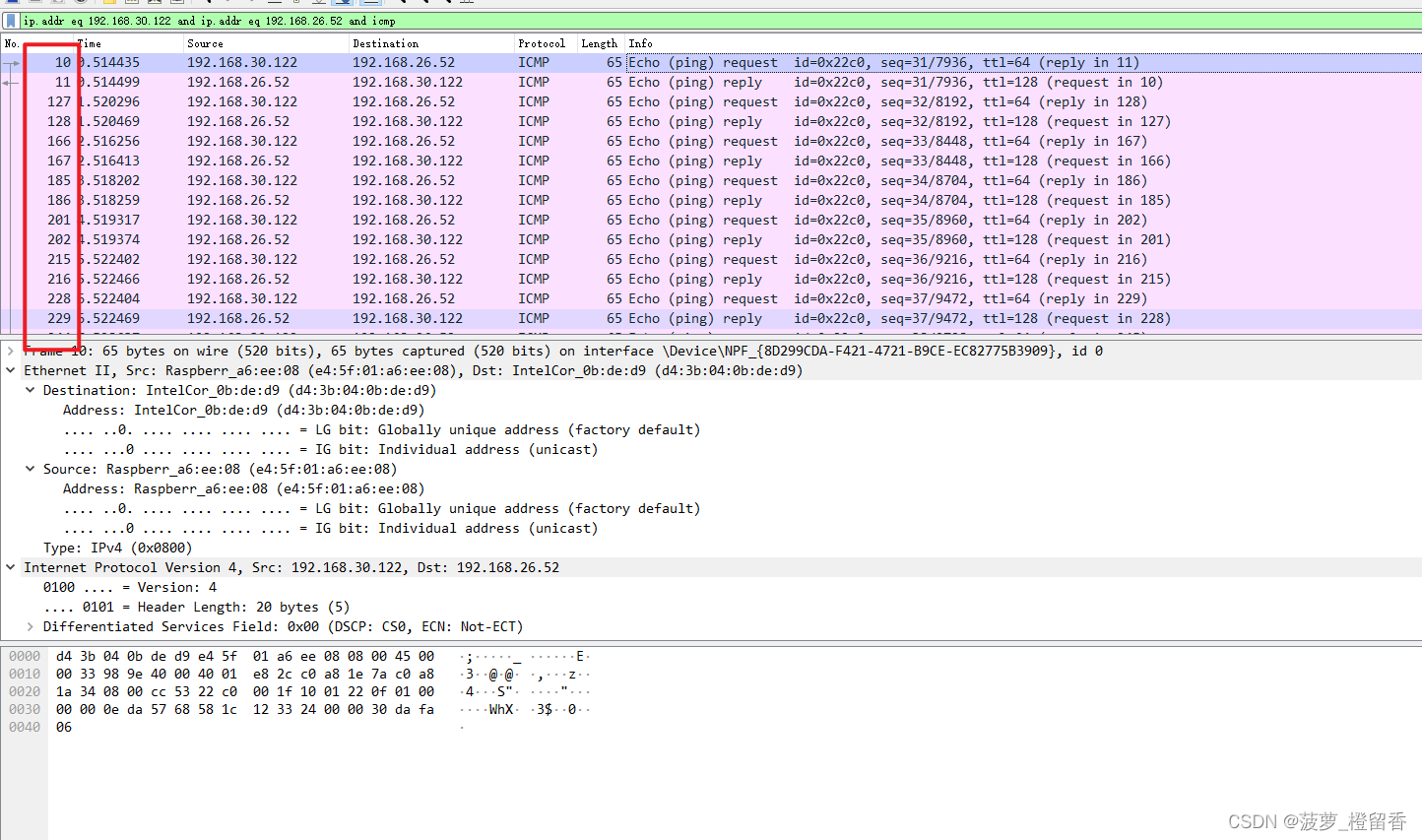

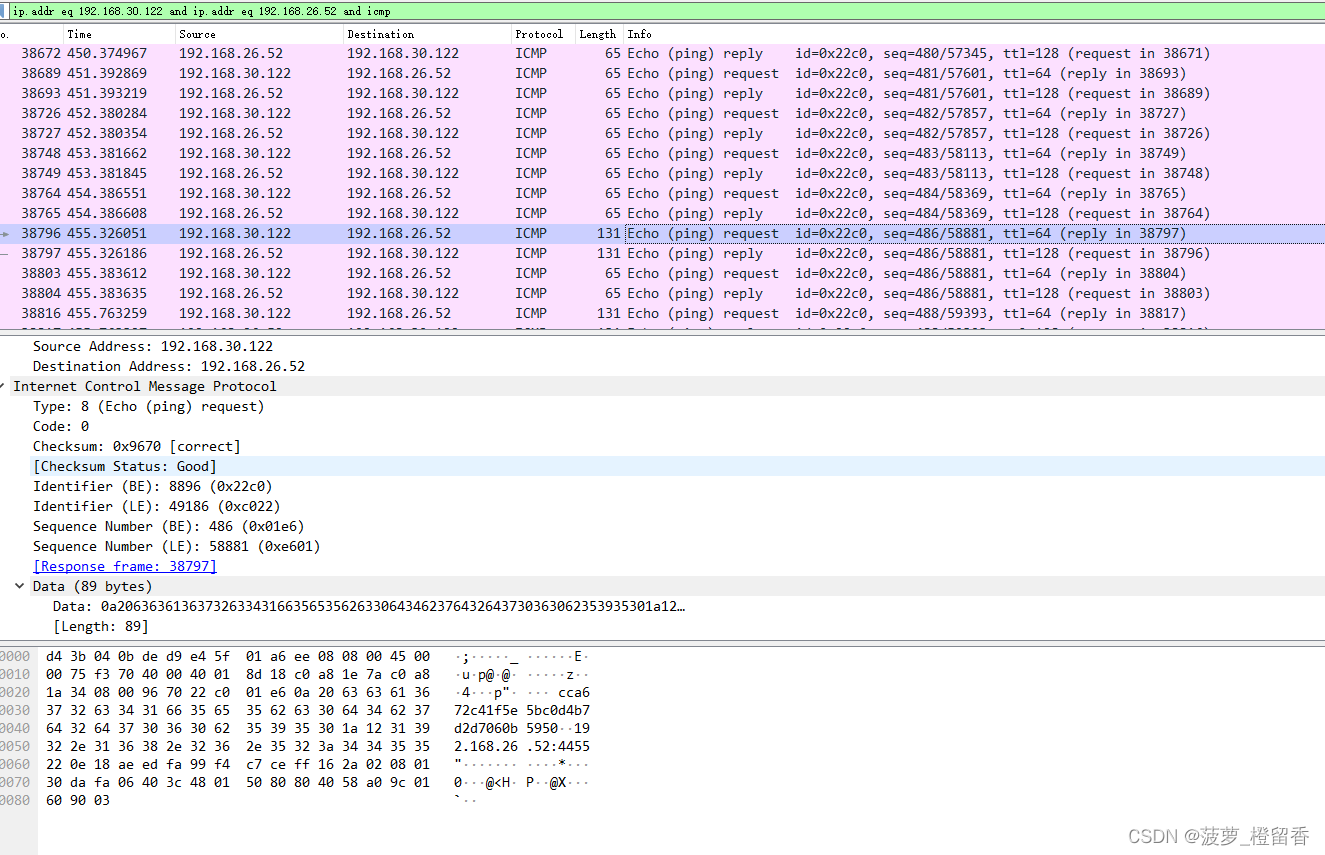

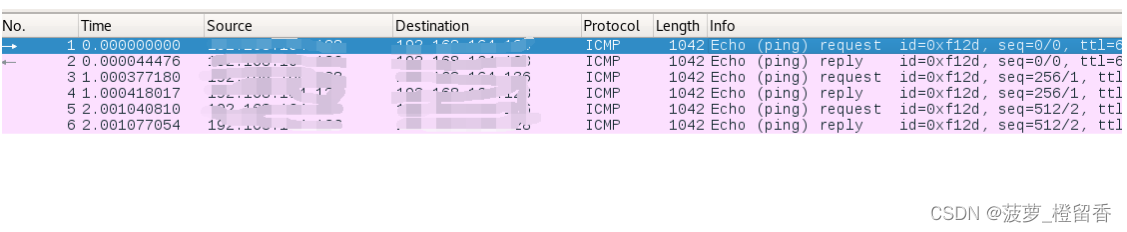

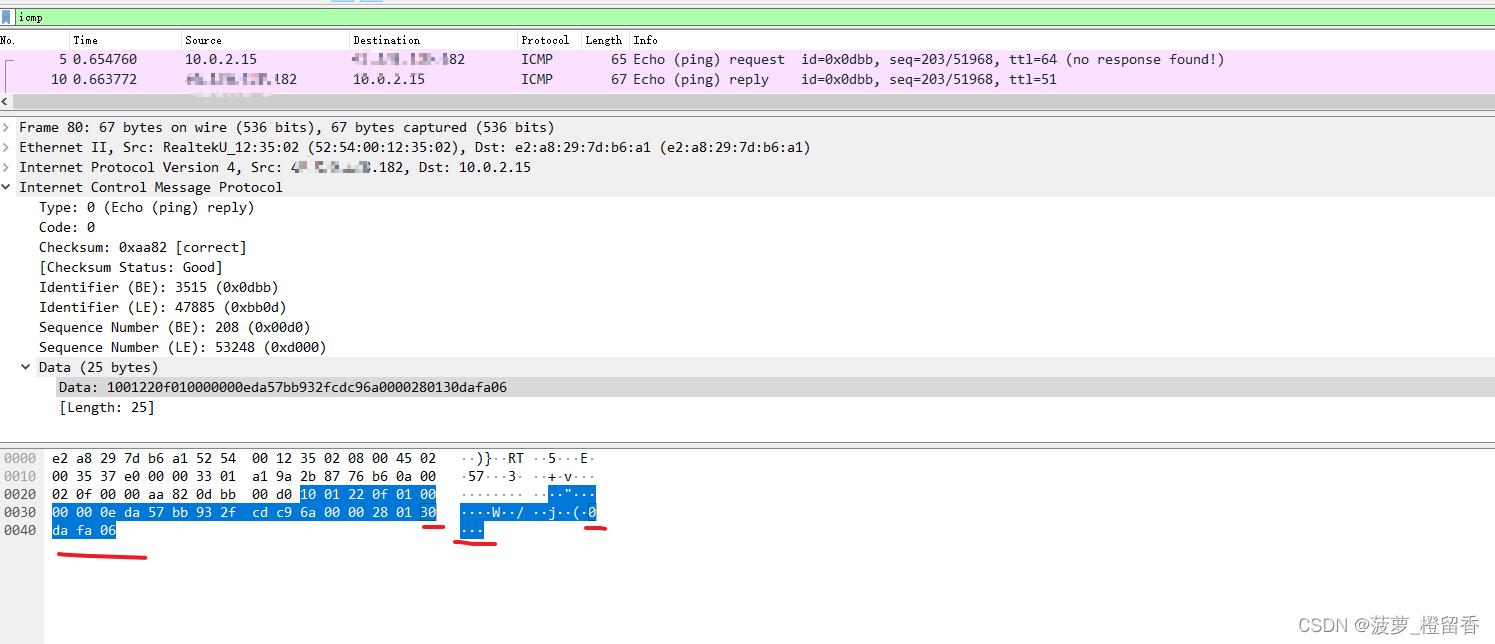

# 启动监听程序 并将监听的数据包存放在/sdcard/test_icmp.pcap

adb shell su

cd /data/local

./tcpdump -p -vv -s0 -w /sdcard/test_icmp.pcap

# 下载监听的数据包test_icmp.pcap到PC的D盘

adb pull/sdcard/test_icmp.pcap d:/

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

上述参数说明: