- 1需要使用新应用以打开此windowsdefender链接_需要新应用打开此kiwi链接

- 2Spring Boot 2 (四):使用 Docker 部署 Spring Boot_spring boot 2.0(四):使用 docker 部署 spring boot - 纯洁的微

- 3【18】输出字符菱形

- 4Docker基础学习——教你玩转Docker(一)

- 5Android Studio实现简单的健身系统_安卓移动应用开发课程设计 csdn 运动 健身 android studio

- 6【经典链表OJ】环形链表

- 7POST的4种请求方式_post请求

- 8【论文精读】ViM: Out-Of-Distribution with Virtual-logit Matching 使用虚拟分对数匹配的分布外检测_vim分布外检测

- 9Spring Boot集成AI问答助手(极简无需显卡)

- 10进入初创公司_进入初创的小公司

IPsec中IKE与ISAKMP过程分析(主模式-消息3)_ipsec hdr

赞

踩

IPsec中IKE与ISAKMP过程分析(主模式-消息1)_搞搞搞高傲的博客-CSDN博客

IPsec中IKE与ISAKMP过程分析(主模式-消息2)_搞搞搞高傲的博客-CSDN博客

| 阶段 | 目标 | 过程 | 消息 |

| IKE第一阶段 | 建立一个ISAKMP SA | 实现通信双发的身份鉴别和密钥交换,得到工作密钥 | (1)HDR,SA (2)HDR,SA,Cert_sig_r,Cert_enc_r (3)HDR,XCHi,SIGi (4)HDR,XCHr.SIGr (5)HDR*,HASHi (6)HDR*,HASHr |

| IKE第二阶段 | 协商IPsec SA | 实现通信双方IPsec SA,得到ipsec安全策略和会话密钥 | (1)HDR*,HASH(1),SA,Ni (2)HDR*,HASH(2),SA,Nr (3)HDR*,HASH(3) |

IKE第一阶段消息3由发起方发出,此时发起方具备对方公钥证书,就可以使用数字信封加密传递密钥交换参数了,同时发送本方公钥证书并附上签名以供身份鉴别使用。XCHi具体包括:Cert_enc_r加密的SKi(生产的临时密钥),SKi加密的参数Ni,SKi加密的IDi,Cert_sig_i和Cert_enc_i(发起方签名证书和加密证书,明文就可以了)。SIGi是发起方使用本方签名私钥对SKi、Ni、IDi、Cert_enc_i的签名,进行完整性和真实性保护。目前发起方具备对方公钥证书和本方生成的随机临时对称密钥,所以可以加密运算了。但还没有任何协商得到工作密钥,所以消息3还是明文传输的,只是部分内容加密。

消息3报文结构如下,HDR头后面紧跟DE结构的XCHi并包含发起方的签名证书和加密证书(X.509证书结构),最后是SIGi签名。

消息3的抓包数据,HDR不再赘述。Payload-Private use(128)是使用对方公钥加密的Ski。消息1和消息2之前协商对称加密算法为SM4,所以这里SKi应该是16字节。经过SM2公钥加密后长度应16+96=112字节,这里是117-4=113字节,相差一个字节,问题出在哪里?

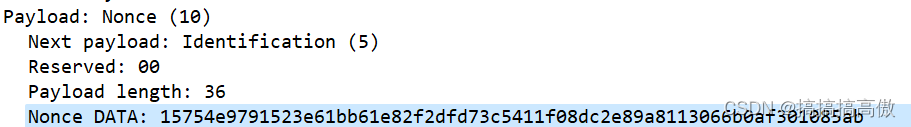

Payload-Nonce(10)是使用Ski对Ni对称加密,使用SM4算法,分组长度16字节,密钥16字节,Ni经过SM4算法加密后长度为32字节,是16字节的整数倍。Nonce随机数的长度一般为8-256字节之间。

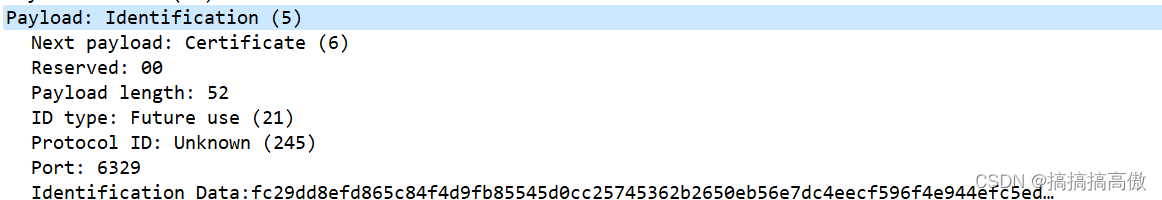

Payload-Identification(5)是使用SKi对IDi对称加密,使用SM4算法,IDi用户确认通信双方的身份。IDi加密后长度为44字节,长度不是16的倍数,问题出在哪里?ID type和Protocol ID取值都不符合GMT0022标准,看来这里的ipsec的国密标准实现的确有些问题。

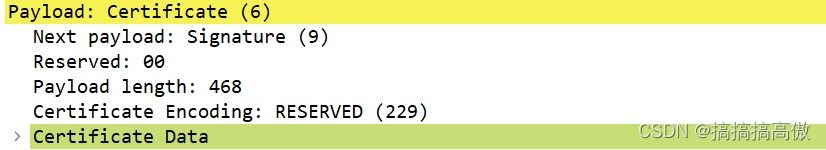

Payload-Ceitificate(6)是具体的数字证书,证书编码按标准应为4(签名证书)或者5(加密证书)。

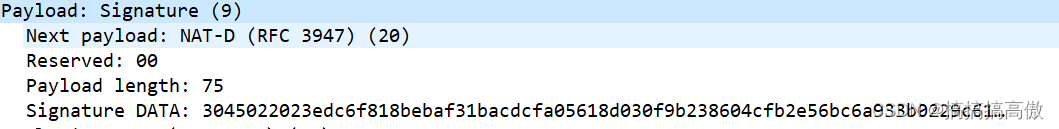

Payload-Signature(9)是对之前信息的签名,采用SM2算法,使用本方签名私钥,签名长度应为64字节,但抓包显示长度为71字节,为什么呢?