- 1大数据平台架构与原型实现-读书笔记9_avor格式

- 2Git安装(下载太慢?试试镜像下载)_git 2.45.2安装教程

- 315 个优秀开源的 Spring Boot 学习项目,一网打尽!_springboot项目

- 4Linux初学者必备:全面掌握核心命令_linux系统及命令

- 5测试人员应该如何发展?

- 6《Python数据科学之四:建模与机器学习基础》

- 7智能眼镜产业现状及开发者的新机遇

- 8OpenCV众筹了一款ROS2机器人rae,开源、功能强、上手简单。来瞅瞅~_opencv 众筹

- 9使用Llama index构建多代理 RAG_azure openai llamaindex

- 10chatgpt赋能python:用Python实现高效搜索文献_python gpt 自动搜索文章

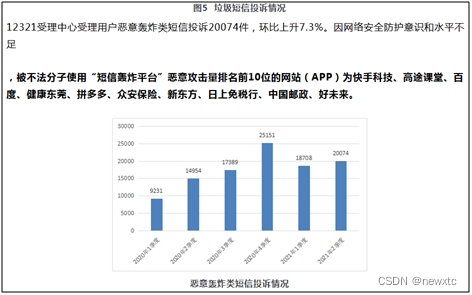

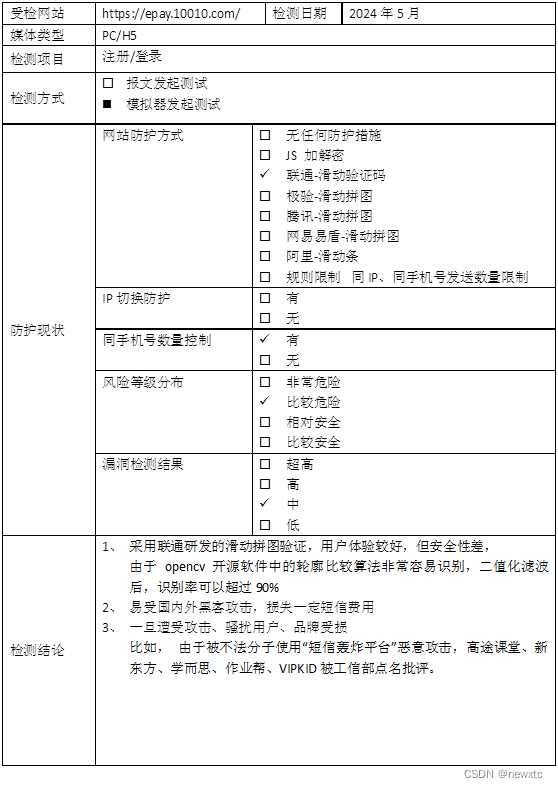

【联通支付注册_登录安全分析报告】

赞

踩

联通支付注册/登录安全分析报告

前言

由于网站注册入口容易被黑客攻击,存在如下安全问题:

- 暴力破解密码,造成用户信息泄露

- 短信盗刷的安全问题,影响业务及导致用户投诉

- 带来经济损失,尤其是后付费客户,风险巨大,造成亏损无底洞

所以大部分网站及App 都采取图形验证码或滑动验证码等交互解决方案, 但在机器学习能力提高的当下,连百度这样的大厂都遭受攻击导致点名批评, 图形验证及交互验证方式的安全性到底如何? 请看具体分析

一、 联通支付PC 注册入口

简介: 联通支付也叫“沃支付”,是中国联通面向客户提供的一项综合性移动支付服务,开立手机支付账户并预存资金后,可通过互联网、WAP等通信手段,使用支付账户完成互联网购物、话费缴纳、水电燃气账单支付、电影票购买。

分为企业会员和个人会员两种

个人会员出现BUG,不能正常注册

二、 安全性分析报告:

联通支付研发的滑动验证码,容易被模拟器绕过甚至逆向后暴力攻击,滑动拼图识别率在 95% 以上。

三、 测试方法:

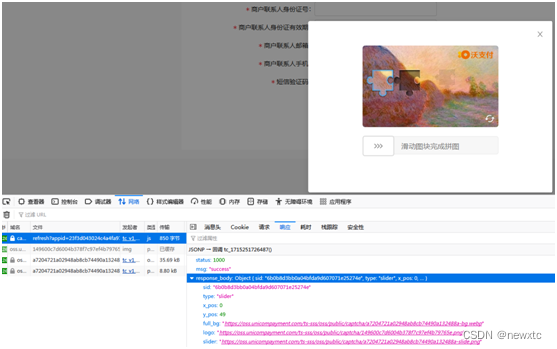

前端界面分析,这是联通自己研发的滑动验证码,网上没有现成的教学视频,但形式都差不多,难点:

- 1

- 前端利用 canvs 将后台返回的背景大图和滑动小图融合在一起,图片取出比较特殊,得用JS 注入方式获取,

- 防模拟器鼠标,物理鼠标和逻辑鼠标定位不一致判断措施,解决思路为让JS 这部分代码失效或这采用 物理定位鼠标的部分,目前采用的是物理鼠标的方式。

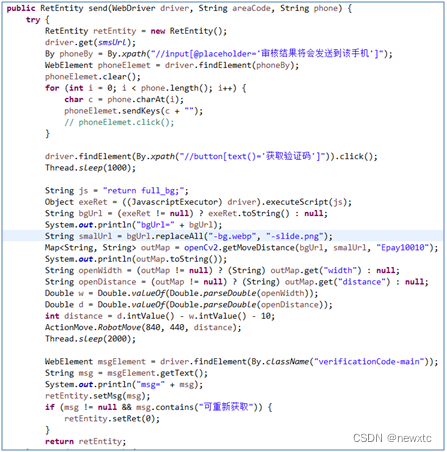

这次还是采用模拟器的方式,关键点主要模拟器交互、距离识别和轨道算法3部分

按 F12进行分析,利用 canvs 图片合并,用传统的方法获取到的是混合在一起的图, 必须想办法注入 JS 获取到原始的图片

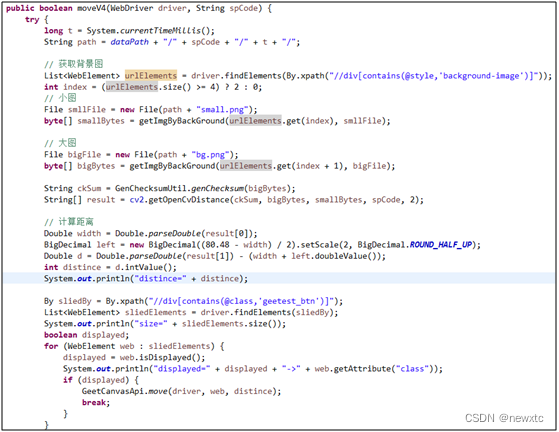

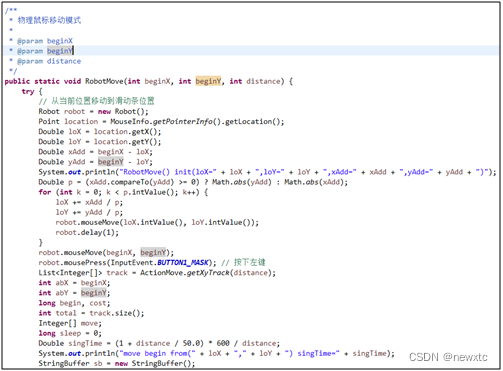

- 模拟器交互部分

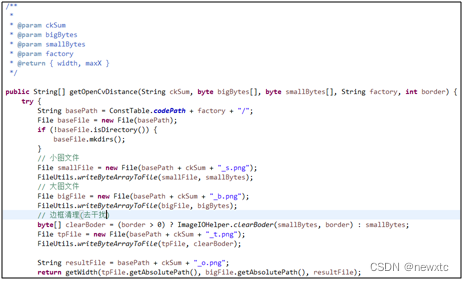

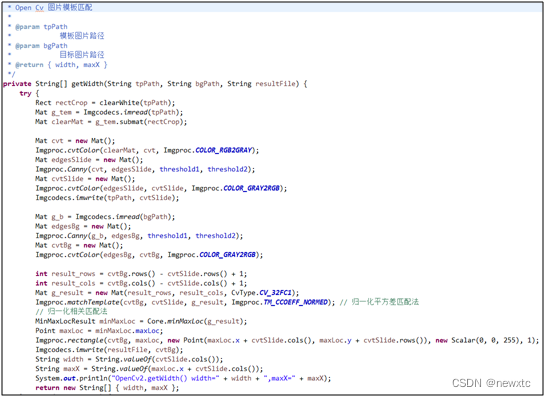

2. 距离识别

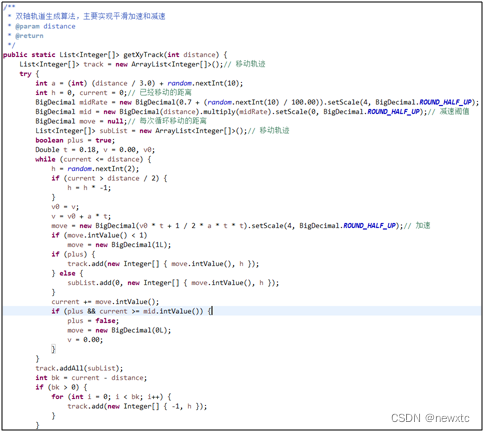

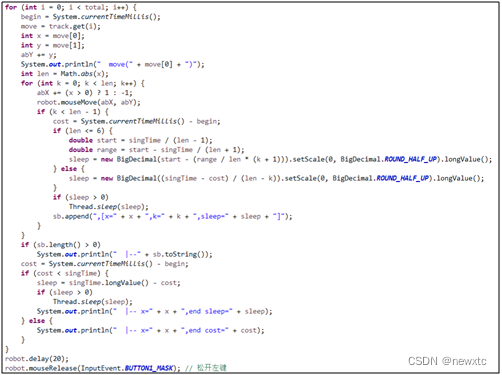

3. 轨道生成及移动算法

采用物理鼠标定位方式

【视频演示】

【视频演示】

联通支付-自研-视频演示

文中涉及的代码在此【下载】

四丶结语

联通支付作为支付行业的翘楚,依托联通老大哥的资源,技术实力雄厚, 人才济济,和联通是独立运营的, 有别于联通 还在用的老一代的图形验证码,联通支付在吸取了同行滑动验证码的经验后,自己研发了独特风格的那个验证码, 从逆向代码来看, 不仅借鉴了同行的技术原理,还在防抓取上下了功夫,

- 前端利用 canvs 将后台返回的背景大图和滑动小图融合在一起,图片取出比较特殊,得用JS 注入方式获取,

- 防模拟器鼠标,物理鼠标和逻辑鼠标定位不一致判断措施,解决思路为让JS 这部分代码失效或这采用 物理定位鼠标的部分,目前采用的是物理鼠标的方式。

从这两点看,的确让初级黑客止步,但本质上, 前端技术都是暴露在浏览器,不管是JS 注入还是后端代理模式,都会让这些小技巧无效。

很多人在短信服务刚开始建设的阶段,可能不会在安全方面考虑太多,理由有很多。

比如:“ 需求这么赶,当然是先实现功能啊 ”,“ 业务量很小啦,系统就这么点人用,不怕的 ” , “ 我们怎么会被盯上呢,不可能的 ”等等。有一些理由虽然有道理,但是该来的总是会来的。前期欠下来的债,总是要还的。越早还,问题就越小,损失就越低。

所以大家在安全方面还是要重视。(血淋淋的栗子!)#安全短信#

谷歌图形验证码在AI 面前已经形同虚设,所以谷歌宣布退出验证码服务, 那么当所有的图形验证码都被破解时,大家又该如何做好防御呢?

>>相关阅读

《腾讯防水墙滑动拼图验证码》

《百度旋转图片验证码》

《网易易盾滑动拼图验证码》

《顶象区域面积点选验证码》

《顶象滑动拼图验证码》

《极验滑动拼图验证码》

《使用深度学习来破解 captcha 验证码》

《验证码终结者-基于CNN+BLSTM+CTC的训练部署套件》