热门标签

热门文章

- 1UE5 使用Postman测试WebsocketServer_ue5 websocket serve

- 2开源项目介绍 |TKEStack-开源容器服务平台

- 3神经网络的常用激活函数

- 4GPT-SoVits 改动API实现后,中英文混合输出问题_wav16k.unsqueeze

- 5SQL Server网络配置

- 6探索JetLinks UI Vue:一款高效易用的前端框架

- 7Elementui el-tree 自定义节点内容、图标右移、修改某一节点对应背景色、展开或关闭所有节点等常用问题_element plus ts tree 自定义节点

- 8Python并发之Asyncio_python asyncio

- 9React Ant Design 中内置、自定义表单验证的火速上手_react表单自动校验

- 10探索未来导航新境界:FAST-LIO-SAM,SLAM领域的革新之作

当前位置: article > 正文

CTF靶机Easy Peasy 笔记_ctf easy nginx

作者:爱喝兽奶帝天荒 | 2024-07-10 20:55:32

赞

踩

ctf easy nginx

Easy Peasy

练习使用诸如Nmap和GoBuster之类的工具来查找隐藏目录,以初步访问易受攻击的计算机。然后通过易受攻击的cronjob升级您的特权

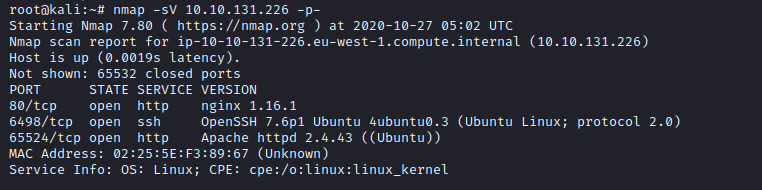

常规操作,先Nmap扫一波端口,开放了80端口,65524高危端口。ssh服务也被改到了6498端口

先访问80端口,是个nginx的默认页面。

上来就是dirb先扫一波目录,探测到hidden目录,hidden下还有一个子目录whatever。一个个来

访问一下是个像是通往地下室的门的图片

查看一下源码,没有发现有价值的线索

再访问/hidden/whatever目录,下面是张旅行的照片,风景还不赖

还是照例查看一下源码,发现一个hidden标签里有一串像是base64编码的字符

用burp解下码,获得第一个flag

顺手把两张图片用wget下载下来。用sexiftool和teghide查看图片是否有隐写的内容。果然没有!

接着就是访问65524端口的apache服务,用dirb扫了目录,发现有robots.txt文件。查看发现里面有一串编码

解密为MD5,内容为第2个flag

接下来就是查看源代码的时候,在注释标签的上面又发现一串编码。

刚开始找这个编码找了半天都没结果,后来反过头来

在前面给的线索中貌似是ba...什么的。猜测是base类的编码

在上面的网站把baes编码试了个遍,终于用base62编码试出了一个目录

这个“隐藏”目录里面是一张图片,没有其它内容

查看源代码,又出现一段hash,这个又得去分析。

直接扔到

https://md5hashing.net/网站上解密,过了一段时间就出现明文了。这“密码”是干上面的呢?

还是把隐藏目录下的二进制图片下载下来分析

用exiftool查看没有发现,有同steghide提取时输入上面获取的密码居然提取出一个TXT文件

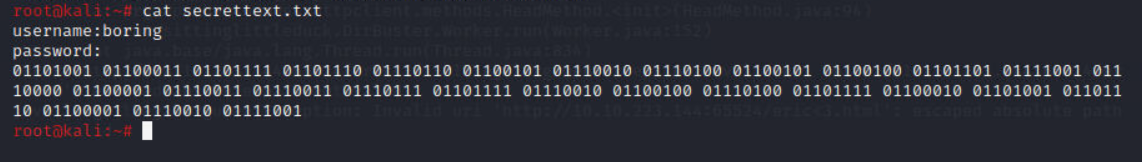

查看txt文件是一串二进制代码,上面还有个账号,估计就是ssh账号了

在这个网站把二进制扔进去就可以获得对应的ascii码对应的字符

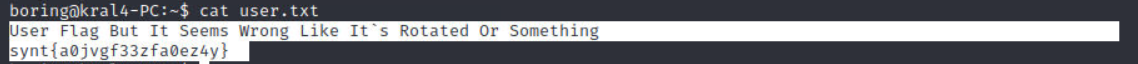

获取密码后用ssh登录到boring用户,查看user的flag。但是flag提示是被旋转过的。

大概数了下是用凯撒密码加密的,直接解密获得正确flag

最后一步,根据提示也是定时任务。查看定时任务发现有个.mysecretcronjob.sh文件在定时运行

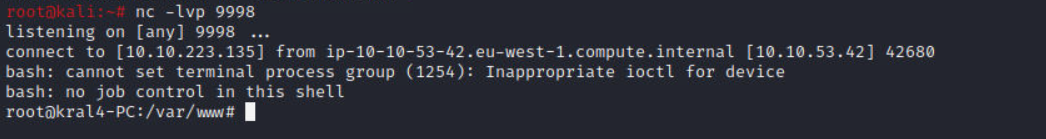

查看里面的发现没有什么内容,就提示是root权限运行。尝试用echo写入内容成功。接着直接尝试写入一个bash反弹Shell过来

攻击机这边起个nc监听,成功的弹回了Shell

查看root的flag结束这个靶场

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/爱喝兽奶帝天荒/article/detail/807647

推荐阅读

相关标签