热门标签

热门文章

- 1电脑开机蓝屏inaccessible boot device怎么办_inaccessible_boot_device 蓝屏

- 2一个模型通杀8大视觉任务,一句话生成图像、视频、P图、视频处理...都能行 | MSRA&北大出品...

- 3LeetCode - #85 最大矩形(Top 100)_leetcode85题

- 4电脑任何字都打不出来_生僻字不知道输入法怎么打?教你个简单的小技巧

- 5Unity3dUGUI十步三点教你创建游戏排行榜界面_unity制作游戏界面

- 6人脉管理的福音书 转自163博客

- 7IMX6ULL---Linux学习新路线_刚开始学imx6ull需要多久

- 814个SpringBoot优化小妙招_springboot 优化配置

- 9又来两款神器,无需魔法直接使用 ChatGPT!_火狐浏览器chatgpt for google怎么用

- 10BERT实现关系分类抽取(pytorch)_token_ids

当前位置: article > 正文

命令注入漏洞

作者:盐析白兔 | 2024-03-25 11:02:17

赞

踩

命令注入漏洞

一、命令注入漏洞

原理

命令注入攻击(即Command Injection)是web应用程序对用户的输入提交的数据过滤不严格,导致攻击者构造恶意的特殊命令字符串的方式将数据提交到web应用程序中,从而执行外部程序或系统命令来进行攻击,非法获取目标服务器的数据资源。

危害

继承Web服务器程序(web用户)权限,去执行系统命令

继承Web服务器权限,读写文件

控制整个网站

控制整个服务器

二、攻击实战

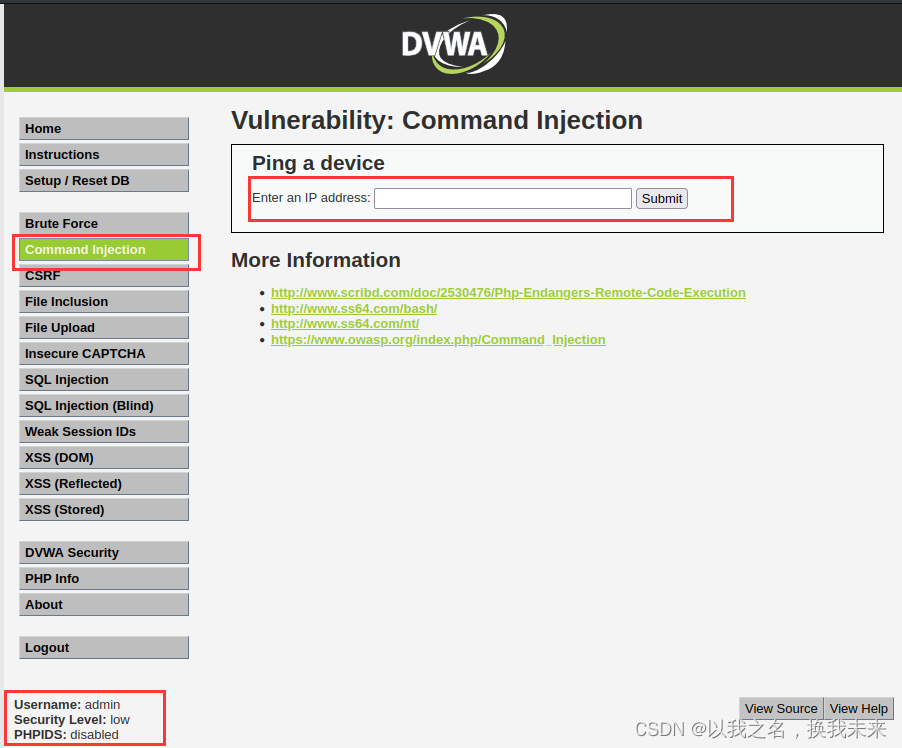

一、攻击级别(low)

攻击基本环境

靶场:DVWA

安全级别:low

攻击界面:命令注入

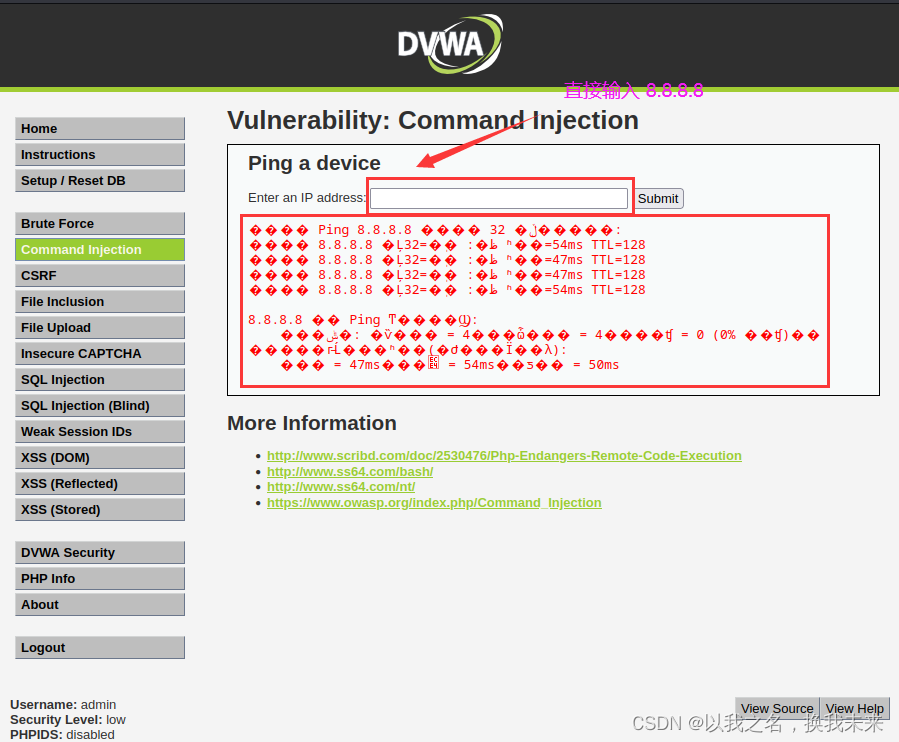

测试IP地址:8.8.8.8(返回ping的结果)

自己本机地址也是一样的

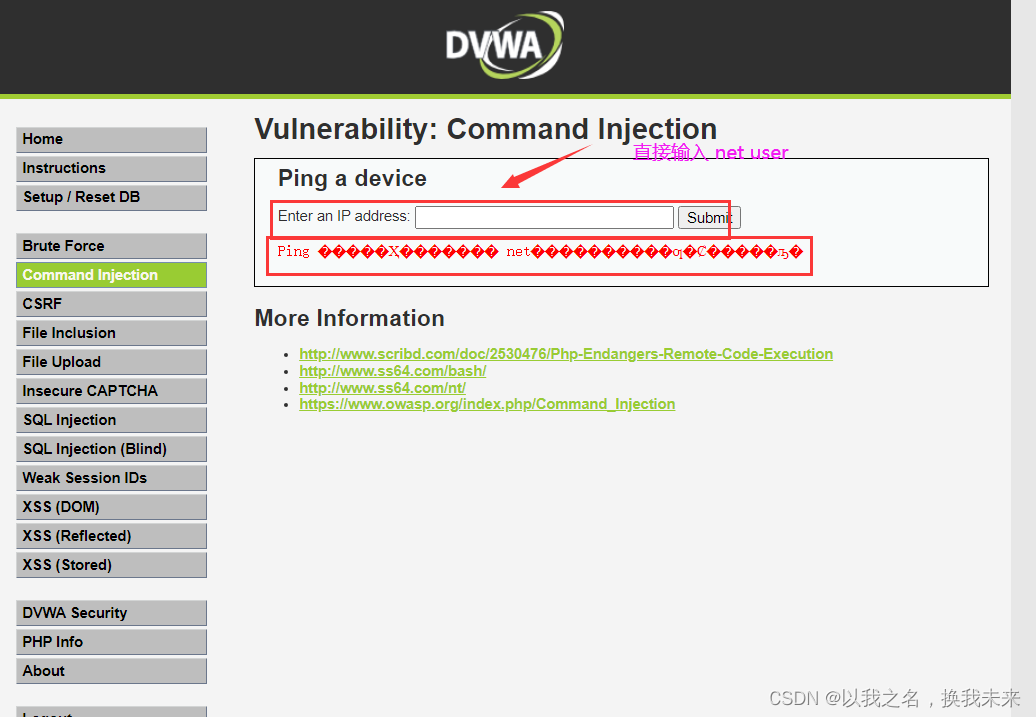

我们当前系统是WIndows系统,所有我们可以使用Windows的系统命令进行注入攻击,在文本框中输入 net user ,出现报错,从侧面发现,页面会把文本框中的提交的信息当成ping的参数执行

在进行命令注入攻击,特别是绕过防火墙的时候可以使用 && ,& ,| ,||等符号分隔命令,

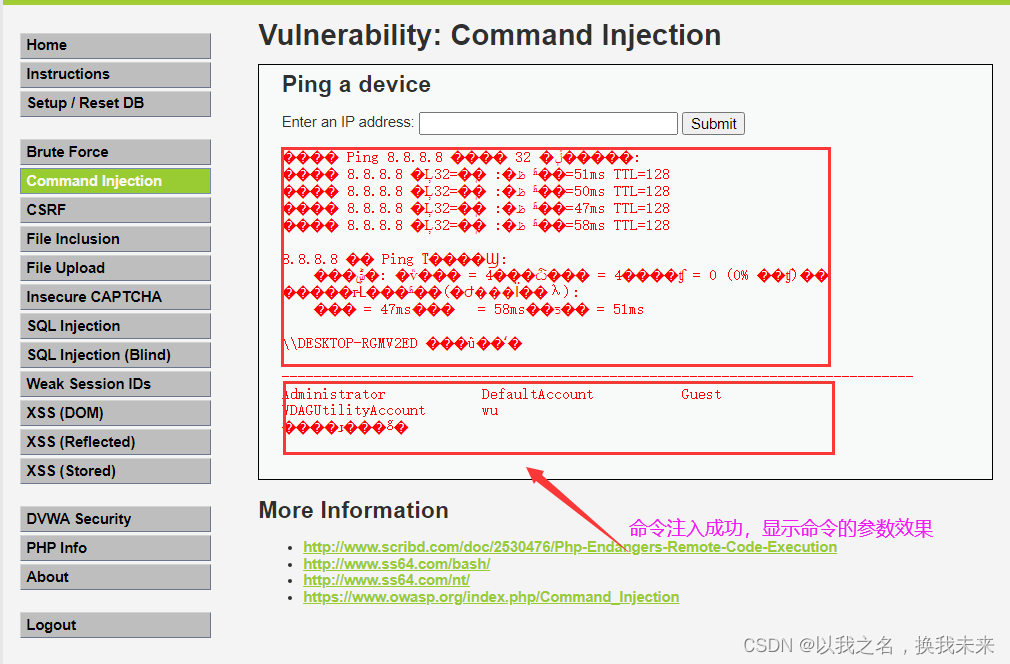

我们采用&&进行拼接命令,从而进行一次执行。我们尝试在文本框中输入一个正确的IP地址:8.8.8.8 ,然后在进行&&拼接另外一个命令:8.8.8.8&&net user

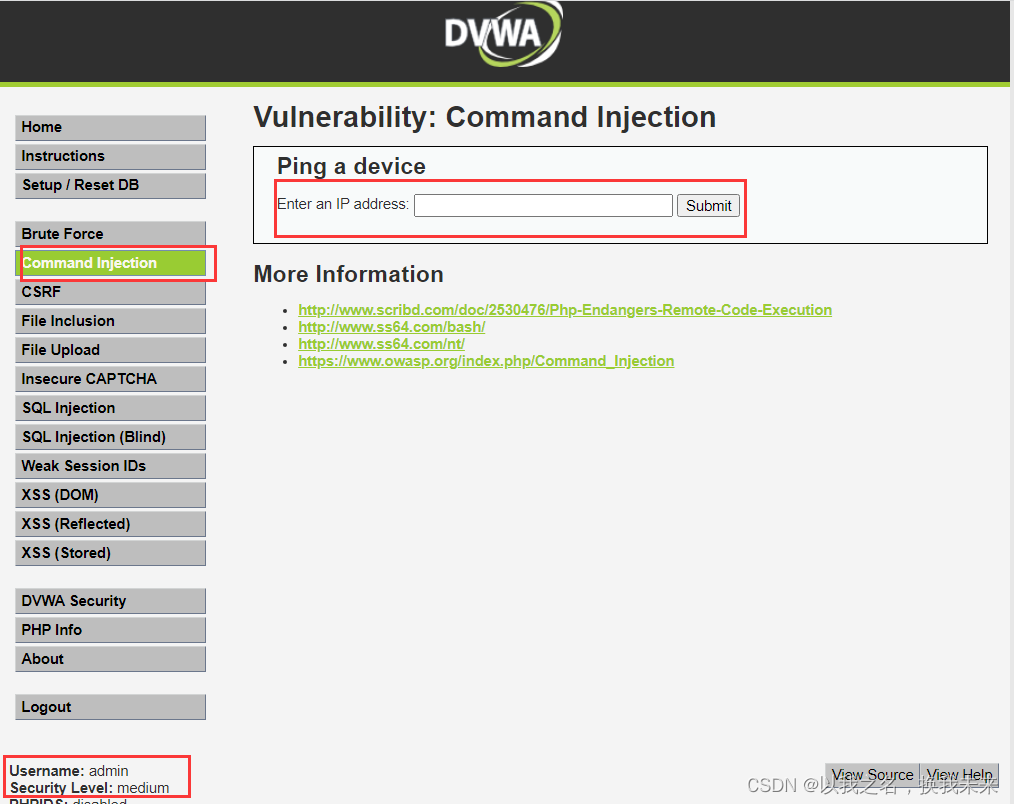

二、攻击级别(medium)

攻击基本环境

靶场:DVWA

安全级别:medium

攻击界面:命令注入

查看源代码,我们发现medium级别的命令注入攻击,对&&和;进行了过滤,转换为空值。

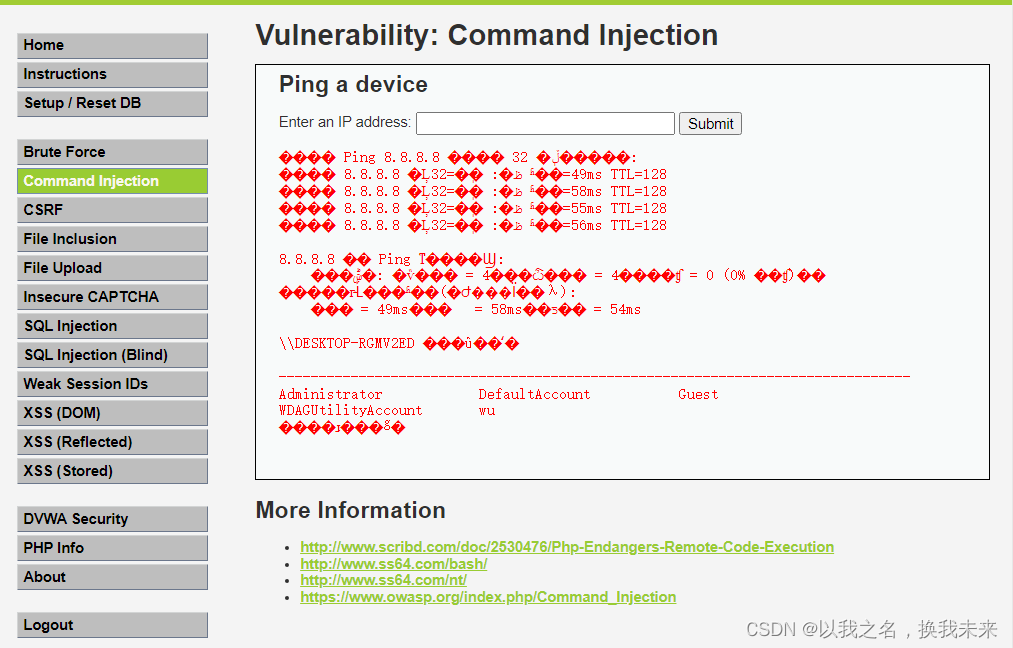

通过源代码分析,页面只过滤了&&和;但是没有对&进行过滤。我们可以在文本框输入:8.8.8.8&net user

&&和&的区别:&&是只有当前的一个命令执行成功后,才会执行第二个命令;&不管第一个命令执行成功没有,都会执行第二个命令。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/盐析白兔/article/detail/309258?site

推荐阅读

相关标签