- 1IDEA中git的使用教程以及使用时遇到的问题大总结_idea连接git远程仓库 无法检查服务器版本

- 2激活/注册navicat15_navicat 注册机

- 3Python 实例:手机通讯录(使用GUI图形界面并用mysql记录数据)_python通讯录gui链接mysql

- 4维护网络安全的途径有哪些?

- 5js -画布中的各种图形与使用方法_js fillrect

- 6【lightgbm/xgboost/nn代码整理一】lightgbm做二分类,多分类以及回归任务_lightgbm 二分类还是回归

- 7Spark学习之路——5.Spark UI_如何通过spark ui查看spark任务执行过程

- 8解决报错 Parameter ‘name‘not found.Available parameters are [arg1,arg0,param1,param2]_parameter 'name' not found. available parameters a

- 9计算机组成原理经典复习题集锦(附答案)_已知十进制数x=-7/512、y=55/1024,设浮点数的阶码和尾数部分均用双符号补码表示,

- 10华为交换技术mstp_mstp的端口状态命令

2.11 快卫⼠RDP远程桌面保护绕过_remote过保护

赞

踩

快卫士是集实时监测、智能分析、风险预警于一体的统一管理主机的安全软件,通过防病毒、防勒索、防篡改、高危漏洞检测、基线一键检测、安全防火墙等安全功能,帮助企业用户实现威胁识别、告警、阻止入侵行为,构建安全的主机防护体系。

官方文档:https://www.kuaikuaicloud.com/help_center/document/id/346.html

关注【潇湘信安】、【Hack分享吧】公众号,一起学网络安全知识!

0x01 安装方式

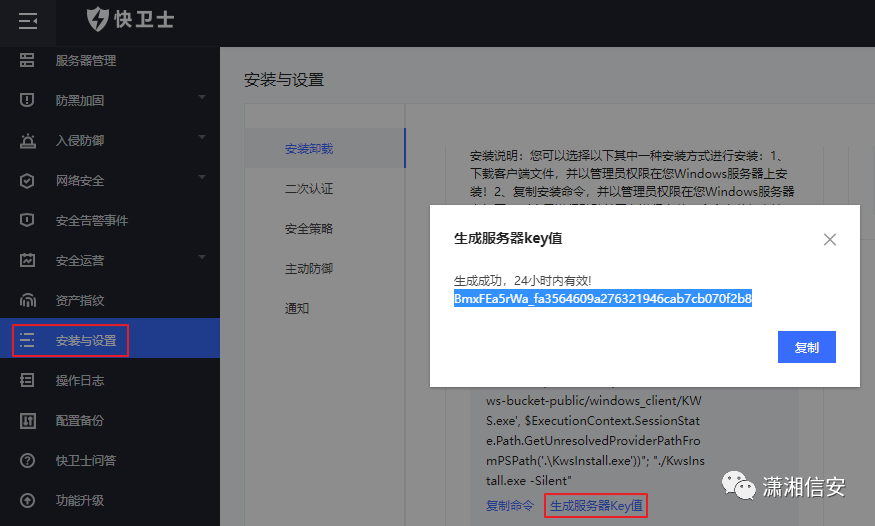

执⾏以下命令快速安装快卫⼠客户端,然后在控制台“安装与设置”⽣成key值填⼊客户端中即可,如下图所示。

powershell -executionpolicy bypass -c "(New-Object Net.WebClient).DownloadFile('http://oss-cn-quanzhou.kz.cc/kws-bucket-public/windows_client/KWS.exe', $ExecutionContext.SessionState.Path.GetUnresolvedProviderPathFromPSPath('.\KwsInstall.exe'))"; "./KwsInstall.exe -Silent"

控制台生成key值

快卫士客户端界面

0x02 功能介绍

快卫士有免费、高级、旗舰三个版本,但免费版中只提供了漏洞检测修复和远程桌面保护两个基础的安全加固功能,所以我只简单测试了远程桌面保护的绕过,高级、旗舰版等以后有机会再测吧。

RDP远程桌面保护认证方式有4种:计算机名、白名单IP、区域认证、登录时间认证,相关的端口/服务/进程有以下几个个,有兴趣的可以去研究下。

端口:9501、9503

服务:KSGTermSrv、KWSUpdateSrv

进程:KWSUpdate.exe、KSecurityGuard.exe、KSecurityConsole.exe

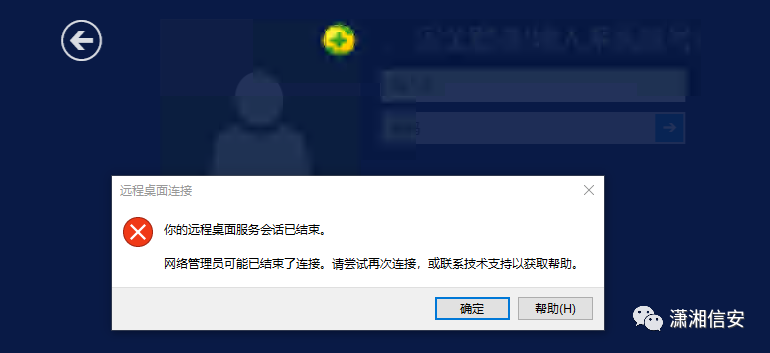

管理员在控制台开启以上任意⼀种认证⽅式,这时我们在进⾏3389登录时都会出现下图报错:你的远程桌⾯服务会话已结束。⽹络管理员可能已结束了连接......。

0x03 绕过方法

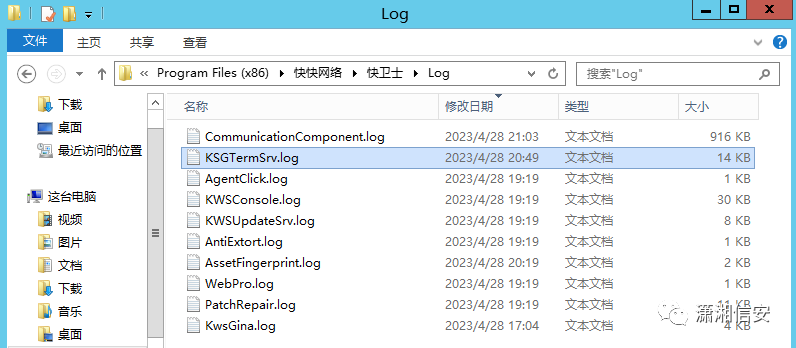

快卫⼠客户端的安装⽬录下有⼀个KSGTermSrv.log⽇志⽂件,记录的有我们设置的计算机名、⽩名单IP、区域认证、登录时间认证等信息,以及之前登录过3389的计算机名、IP等各种信息。

C:\Program Files (x86)\快快⽹络\快卫⼠\Log\KSGTermSrv.log

安装时默认给了Users可读取权限,所以还可以通过KSGTermSrv.log获取到更多有⽤的信息,如:公⽹/内⽹IP、MAC、主机名、系统版本与位数、RDP远程登录端⼝、控制台登录⽤户名等。

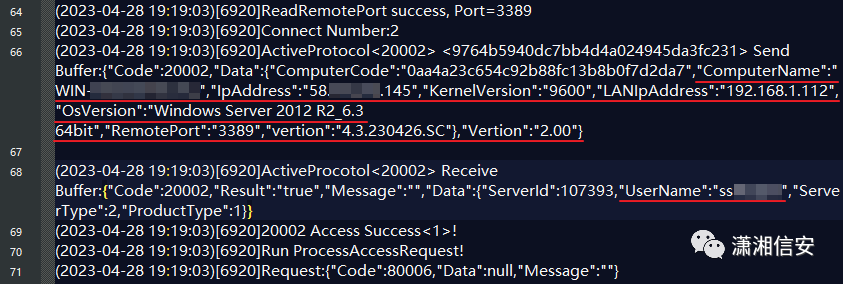

我们可以通过KSGTermSrv.log日志文件查看管理员设置的远程桌面保护认证规则,或者找之前成功登录过的计算机名、IP、地区、时间段等来绕过。

多观察各种认证方式下登录成功和登录失败的日志,说不定还会有意外惊喜...,如下图所示。

- LastConfigId上次配置时间:1682680601;

- FilterType过滤器类型:0不认证、1计算机名、2白名单IP、4区域认证、5登录时间认证;

- ComputerName白名单计算机名、IpAdress白名单IP、FilterArea白名单区域、StartTime开始时间、EndTime结束时间。

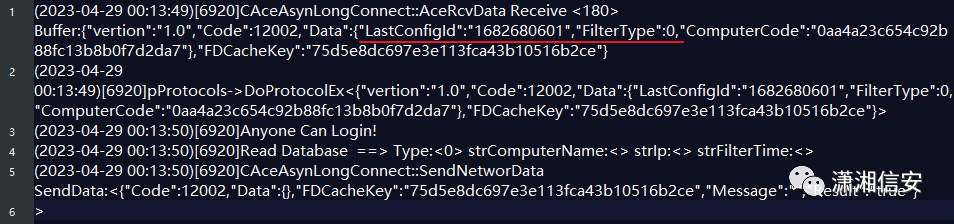

设置不认证日志:

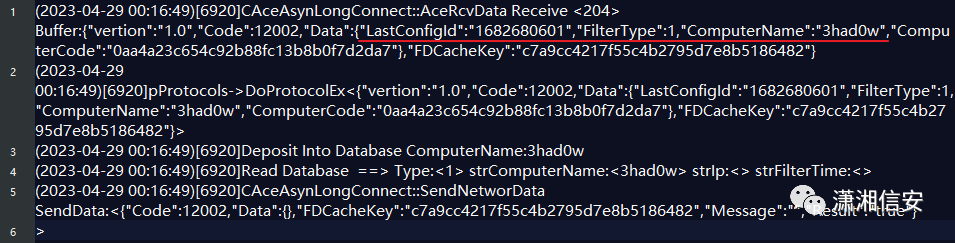

设置计算机名日志:

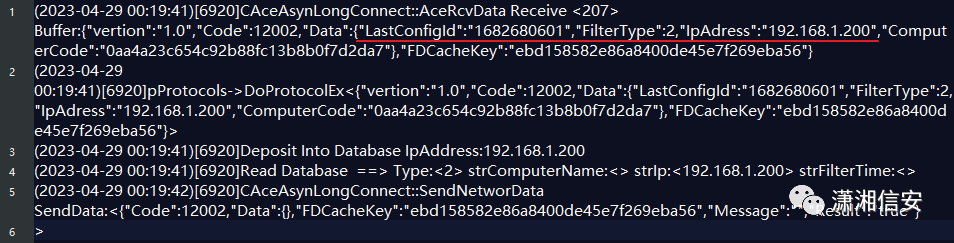

设置白名单IP日志:

设置区域认证日志:

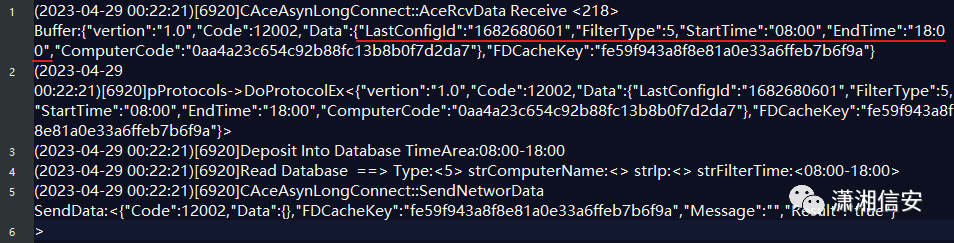

设置登录时间认证日志:

除了白名单IP无法绕过,其他几个基本都没啥问题,也试了下之前用于绕过异地登录提醒的方法,都失败了,暂时绕不过这白名单IP,远程登录日志如下图所示。

0x04 测试总结

从这篇文章和之前的一些测试来看,很多软件都会将登录信息、设置选项、或者是将使用访问记录等写进日志、数据库或配置文件中,只不过有的是明文,有的是经过加密的,如之前测试过的云锁、护卫神、安全狗、向日葵、Todesk、百度网盘等,只要你足够细心,总会发现一些有用的信息...。