- 1【网络安全】CTF入门教程(非常详细)从零基础入门到进阶,看这一篇就够了!_ctf网络安全大赛入门教程

- 2python利用Django框架开发WebDemo_django demo

- 3ChatGPT实用指南|ChatGPT十步搞定论文【全流程+提示词】_生成论文大纲提示词

- 42024年4月个人工作生活总结

- 5IntelliJ IDEA如何配置git_intellij2024设置git

- 6vue3日历时间 vite + vue3 日历时间_vue3-calendar

- 7Jmeter测试学习(02):单个线程组下多个HTTP请求_jmeter一个线程组下多个请求并行

- 8十、数据仓库详细介绍(数据质量)理论与经验_数据质量体现在数据仓库的采集转换存储应用等各个方面每个阶段对于数据质量有

- 9中文语料库

- 10Stable Diffusion修复老照片-图生图_stablediffusion老照片修复

活动记录:实验kali中间人攻击_中间人攻击 kali

赞

踩

目录

实验目标:

使用kali系统模拟攻击者,利用中间人的攻击手段来获取用户登录的用户名与密码。

实验环境及拓扑图:

虚拟机软件:Vmware 17

虚拟机:

Windows xp——模拟客户机

Windows server 2003——模拟WEB及FTP服务器

Kali linux——模拟攻击机

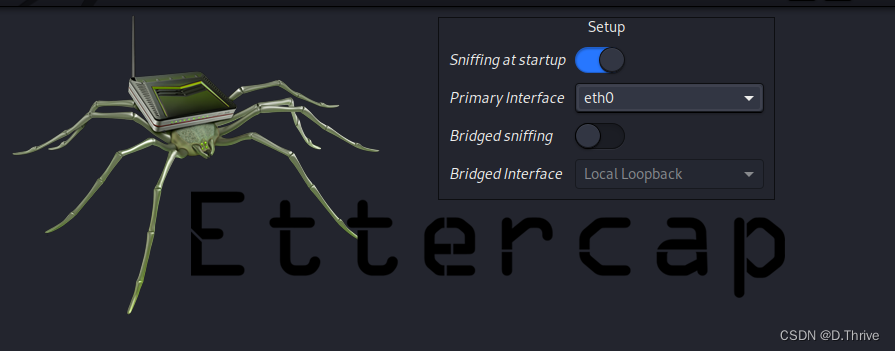

使用工具:ettercap

攻击原理:

ARP协议漏洞

ARP协议:

1)广播请求

2)单播应答

总结:

交换机属于二层设备,只能根据帧头的目标mac地址来进行包转发。这是ARP协议的基础。

攻击者通过发送虚假的ARP应答,实现ARP缓存投毒,而此时受害人无法进行身份验证。

实验准备:

Step1:打开虚拟机并配置ip地址

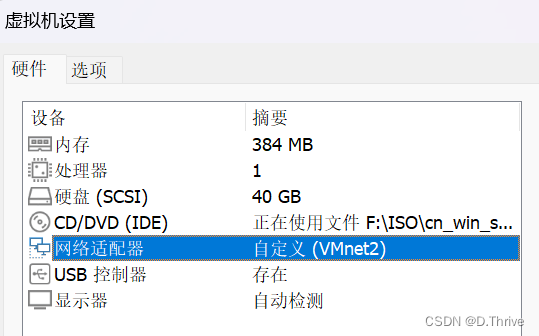

右键虚拟机——设置——网络适配器——自定义——vmnet2

配置IP地址:

网络接通。

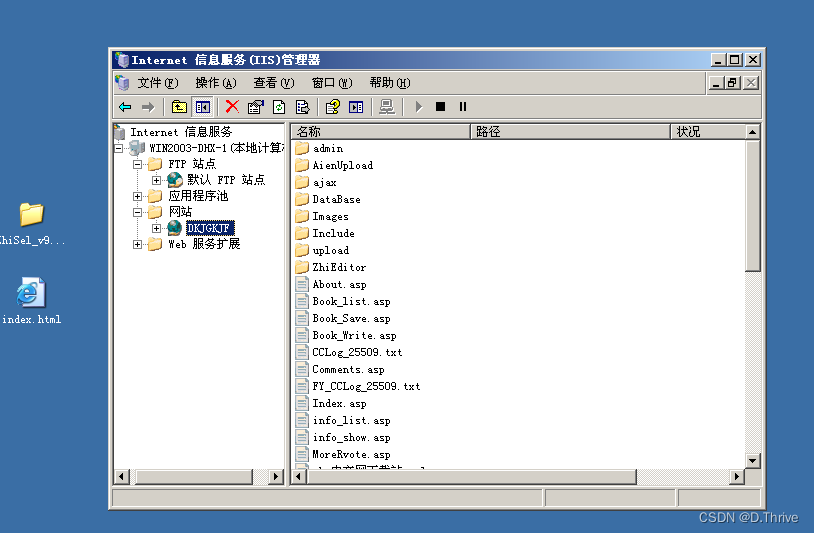

Step2:在win2003中搭建WEB服务器

右键属性——应用程序配置——启用父路径

在另一边winxp的浏览器上访问:10.1.1.3

网站搭建成功。

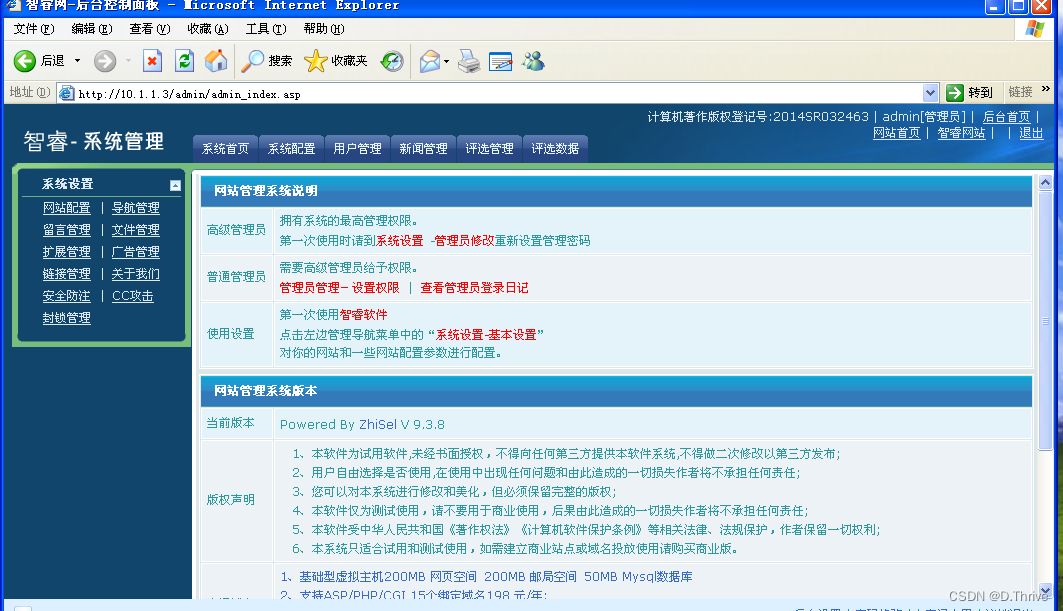

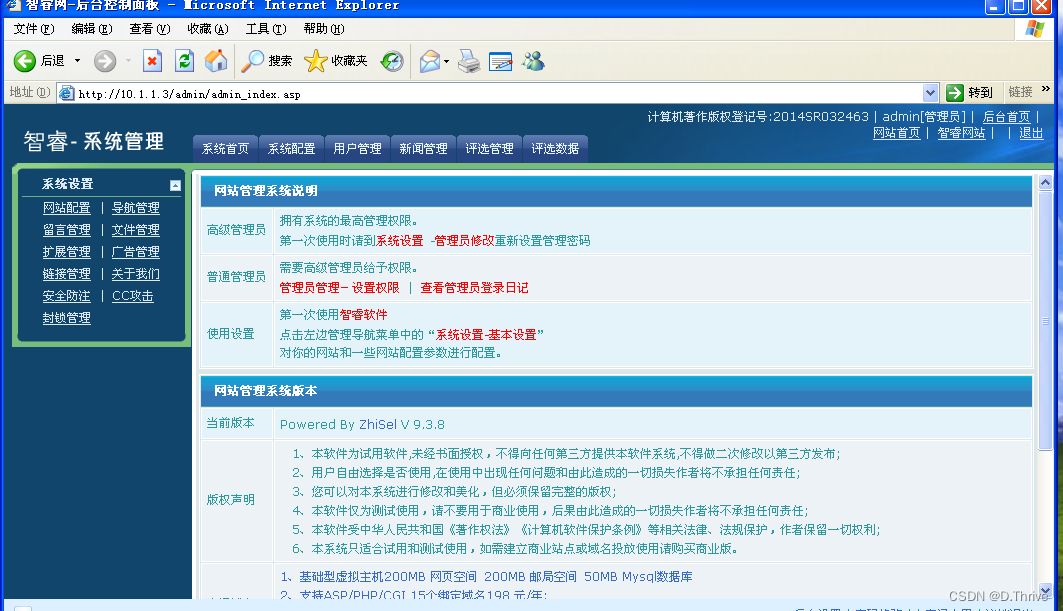

找到网站后台管理员页面:

查看该网站素材说明:

登录网站后台:

Step3:在win2003中搭建FTP服务器

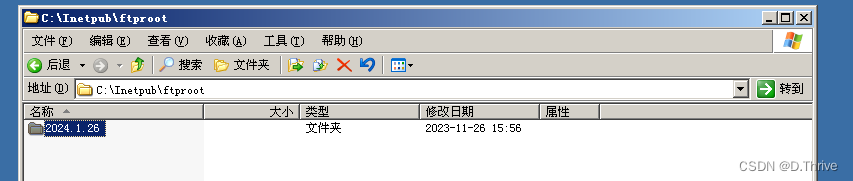

查看IIS的默认FTP站点路径:c:\inetpub\ftproot

在该目录新建个文件夹

ftp站点——属性——安全账户——允许匿名访问 改成不允许

在win 2003上准备一个用户用于FTP访问

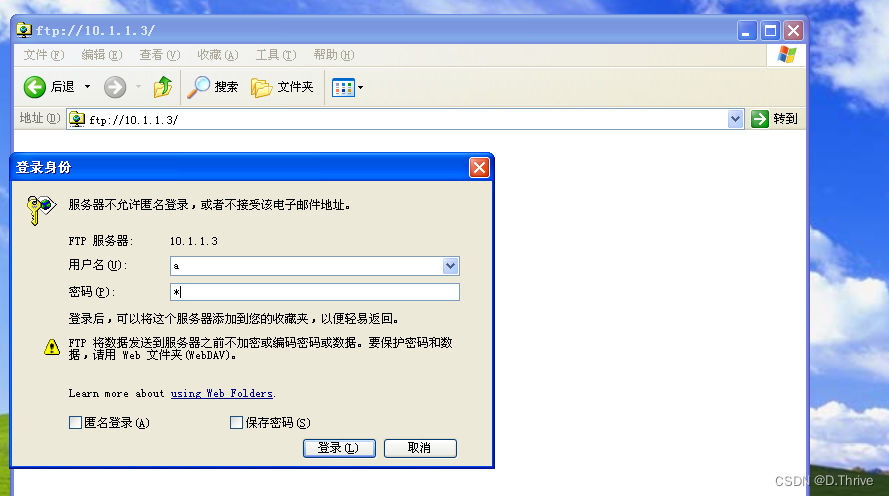

在win xp上用这个用户登录访问FTP服务。

Step4:验证WEB及FTP服务可以访问

FTP:

WEB:

WEB:

到此,已经模拟出了一个使用web服务和ftp(文件共享)服务的生产环境。

这两个服务现在都需要账号和密码,验证身份,以保证信息安全。

现使用kali linux进行攻击,截获密码:

Step5:使用ettercap工具进行ARP投毒

选定网卡信息:

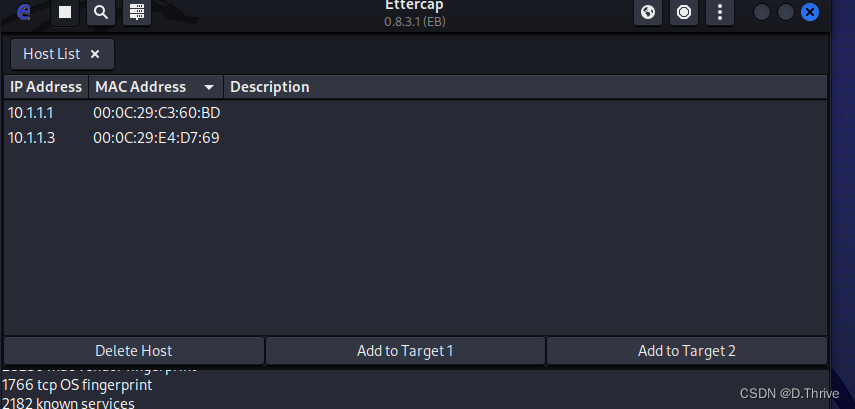

打开hostlist:

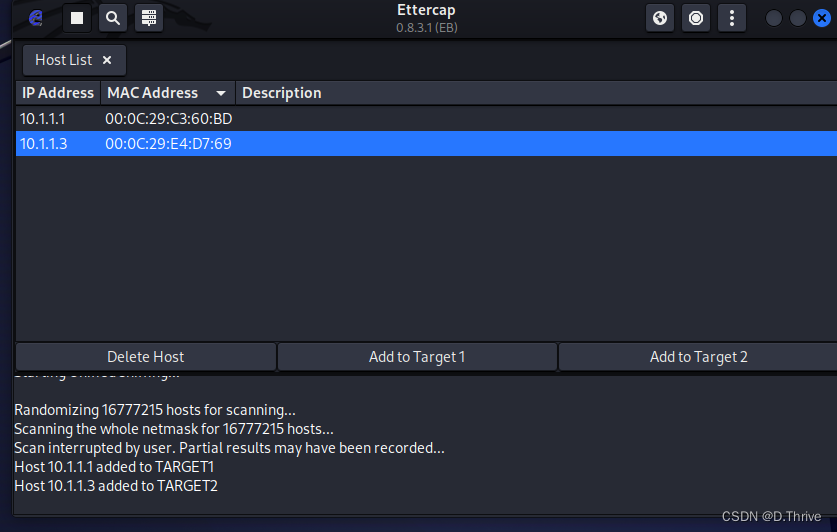

看到目标已经出现了,add to Target!

看到目标已经出现了,add to Target!

选择ARP poisoning

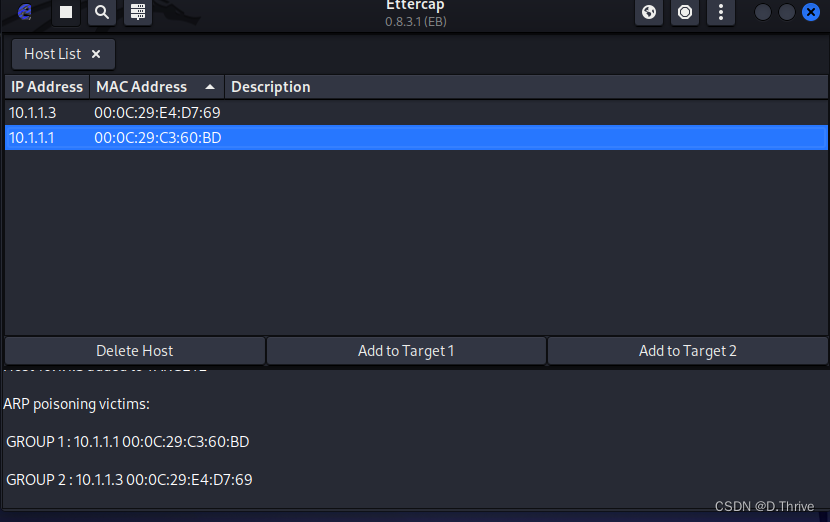

欺骗成功 ,攻击开始。

现在在win xp上看以下缓存表:

现在在win xp上看以下缓存表:

两个设备的MAC地址一模一样,可以确定已经遭到了ARP欺骗攻击了。

现在访问FTP服务和WEB服务:

查看kali:

攻击成功:web服务和FTP服务的账户密码甚至认证码全部被截获。

这证明:

ARP协议的漏洞确实存在。

FTP的验证机制(两次传递)——账户密码被抓到两次

FTP服务默认情况下是没有进行密文加密的(明文传递)

实验总结:

在公共场合请谨慎连接未知的WI-Fi,此时你会暴露在攻击者的局域网中。

如果你此时进行汇款等操作,暴露的可能是你的密码。

htttp协议是明文传递,所以现在大多使用https——(SSL)安全套接层

但是,加密后任然存在被解密的可能。