- 1小程序中Echarts实现隐藏x轴,y轴,刻度线,网格_echarts隐藏网格线

- 2Python 断言和异常

- 3ios系统中openDocument API调用成功但是打开文件无反应/空白

- 4协议安全分析工具Proverif 和Proverif Editor的安装与使用_proverif教程

- 5Numpy的argsort()方法_argsort() received an invalid combination of argum

- 6DM达梦数据库快捷键_达梦可视化工具使用快捷键

- 72024年大数据最全一篇文章搞懂数据仓库:三范式与反范式,80后程序员月薪30K+感慨中年危机_数据仓库范式化

- 8git reset版本回退后悔药(图文例子)_git reset 撤销

- 92020阿里招聘岗位要求_阿里巴巴岗位要求

- 10团队协作开发中,5个强大的VS Code插件_vs协作开发

【网络信息安全】网络安全基础(1),花三分钟看完这篇文章你就懂了_udp协议安全问题有哪些

赞

踩

- 共享方式传送数据 —— 网卡混杂模式嗅探

IP 协议的安全隐患:

-

不能为数据提供完整性、机密性

-

路由和分片机制 —— 数据包内容易被篡改

-

对 源IP地址 不进行认证 —— IP欺骗攻击

-

可以设置 “源路由” 选项 —— 源路由欺骗攻击

-

“IP分片包” 的威胁 —— 分片扫描和拒绝服务攻击

ICMP 协议的安全隐患:

-

ICMP echo 广播响应包 —— 拒绝服务攻击

-

利用隧道技术封装成 ICMP 包来建立隐藏通道/穿越防火墙

TCP 协议的安全隐患:

-

三次握手中 源IP地址 可以虚假 —— 拒绝服务攻击

-

TCP 中的序列号并不真正随机 —— IP欺骗攻击

-

可以定制所发送 TCP 包的标志位 —— 隐蔽扫描

UDP 协议的安全隐患:

- 无连接、不可靠的协议 —— 拒绝服务攻击

DNS 协议的安全隐患:

- DNS缓存可能被毒害 —— DNS欺骗、区域传输

路由协议的安全隐患:

- 路由信息可以被篡改 —— 修改网络数据传输路径

Web 协议的安全隐患

其他协议的安全隐患

=================================================================================

- 认证

用于认证实体身份:对等实体认证和数据源认证。

- 访问控制

防止系统资源被非法使用的措施。

- 数据机密性

防止信息泄露的措施:连接机密性、无连接机密性、选择字段机密性、通信业务流机密性。

- 数据完整性

防止非法篡改和破坏信息:带恢复的连接完整性、无恢复的连接完整性、选择字段的连接完整性、无连接完整性、选择字段无连接完整性。

- 抗否认

针对对方否认的防范措施,用来证实发生过的操作:对发送方的抗否认和对接收方的抗否认。(5)认证交换机制:用来实现对等实体的认证,如进行口令交换的一次性口令机制;

- 加密机制

借助各种加密算法对数据进行加密,是各种安全服务的基础;

- 数字签名

发送方用自己私钥签名,接收方用发送方公钥验证签名——数字签名鉴别发送方;

- 访问控制机制

根据访问者的身份和有关信息,决定实体的访问权限;

- 数据完整性机制

判断信息在传输过程中是否被篡改过;

- 认证交换机制

用来实现对等实体的认证,如进行口令交换的一次性口令机制;

- 通信业务填充机制

通过填充冗余的业务流量来防止攻击者进行“流量分析” ;对通信方式的研究,分析对象不是报文内容本身,而是它们的特点 —— 通信形式和通信内容同等重要。

- 路由选择控制机制

防止不利的信息通过,如使用网络层防火墙;

- 公证机制

由第三方使用数字签名为通信方签发数字证书来实现。

===================================================================================

阻止未经授权的用户非法获取保密信息:

-

存储的机密性:数据在系统中存储的过程中不被攻击者获得其内容;

-

传输的机密性:数据在网络中传输的过程中不被第三方获得其内容。

主要方法:物理保密、防窃听、防辐射、信息加密、通信业务填充机制等。

在未经许可的情况下,保证数据不会被他人删除或修改(至少能发现被修改过)。

分为 存储的完整性 和 传输的完整性:数据在存储和传输过程中不被偶然或故意地插入、删除、修改、伪造、乱序和重放。

主要方法:数据校验和、数字指纹、消息校验码、防重放机制等。

用户要向系统证明他就是他所声称的那个人,目的是为了防止非法用户访问系统和网络资源。

它是确保合法用户使用系统的第一道关卡。

主要方法:口令、数字证书、基于生物特征以及通过可信第三方进行认证等。

限制主体对访问客体的访问权限,从而使计算机系统在合法范围内使用。

建立在身份认证基础上,通过限制对关键资源的访问,防止非法用户的侵入或因为合法用户的不慎操作而造成的破坏。

主要方法:

-

宏观上:自主访问控制和强制访问控制等;

-

具体实现上:访问控制矩阵和访问控制表等。

发送方/接收方不能否认它曾经在某时发送/接收过的数据。即通信方必须对自己行为负责,而不能也无法事后否认,其他人也无法假冒通信方成功。

-

发送方的不可否认

-

接收方的不可否认

-

时间上不可否认

主要方法:数字签名、数字签名收条和时间戳等。

我们要求计算机或网络能够在我们期望它以我们所期望的方式运行的时候运行。

-

物理上的可用性

-

防止拒绝服务来实现可用性。

主要方法:

3. 保证设备的正常使用不受断电、地震、火灾、水灾等影响;

4. 对网络阻塞、网络蠕虫、黑客攻击等导致系统崩溃或带宽过度损耗的情况采取措施。

======================================================================================

负责提供通过通信链路连接的主机或路由器之间的安全保证。

优点:效率高和容易实施,也被经常使用。

缺点:不通用,扩展性不强,在 Internet 环境中并不完全适用。

主要解决网络层通信的安全问题,IPSec 是目前最主要的网络层安全协议。

优点:对上层应用透明性好,即安全服务的提供不需要应用程序做任何改动,并与物理网络无关。

缺点:很难实现不可否认性,不能对来自同一主机但不同进程的数据包分别施加安全保证,可能造成系统性能下降。

主要实现传输层的安全通信,只可实现端到端(进程到进程)的加密。

优点:提供基于进程到进程的安全服务,并可利用公钥加密机制实现通信的端实体间的相互认证。

缺点:修改应用程序才能增加相应的安全性,无法根本上解决身份认证和不可否认问题。基于UDP的通信很难在传输层实现安全性。

应用层的安全措施必须在端系统及主机上实施。

优点:可以给不同应用提供针对性更强的安全功能,能最灵活地处理单个文件安全性:身份认证、访问控制、不可否认、机密性、完整性。

缺点:需要对操作系统内核做较大调整,而且针对每个应用要单独设计,没有统一的解决方案。

-

单独一个层次无法提供全部的网络安全服务,从而形成由各层安全协议构成的TCP/IP的安全架构。

-

安全协议实现的层次越低越具有通用性,能够提供整个数据包安全,且该协议运行性能就越好,对用户的影响就越小。

-

高层的安全协议能针对用户和应用提供不同级别更灵活的安全功能。

================================================================================

动态的自适应网络安全模型:可量化、可由数学证明、且基于时间特性。

在整体安全策略的指导下,综合运用防护工具的同时,利用检测工具评估系统的安全状态,将系统调整为“最安全”和“风险最低” 。

- Policy(安全策略)

PPDR安全模型的核心,描述系统哪些资源需要保护,如何实现保护。

- Protection(防护)

加密机制、数字签名机制、访问控制机制、认证机制、信息隐藏、防火墙技术等。

- Detection(检测)

入侵检测、系统脆弱性机制、数据完整性机制、攻击性检测等。

- Response(响应)

应急策略、应急机制、应急手段、入侵过程分析、安全状态评估等。

没有一项防护技术完美,检测和响应是最基本的,因此防护不是必须的,检测和响应是必须的。

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

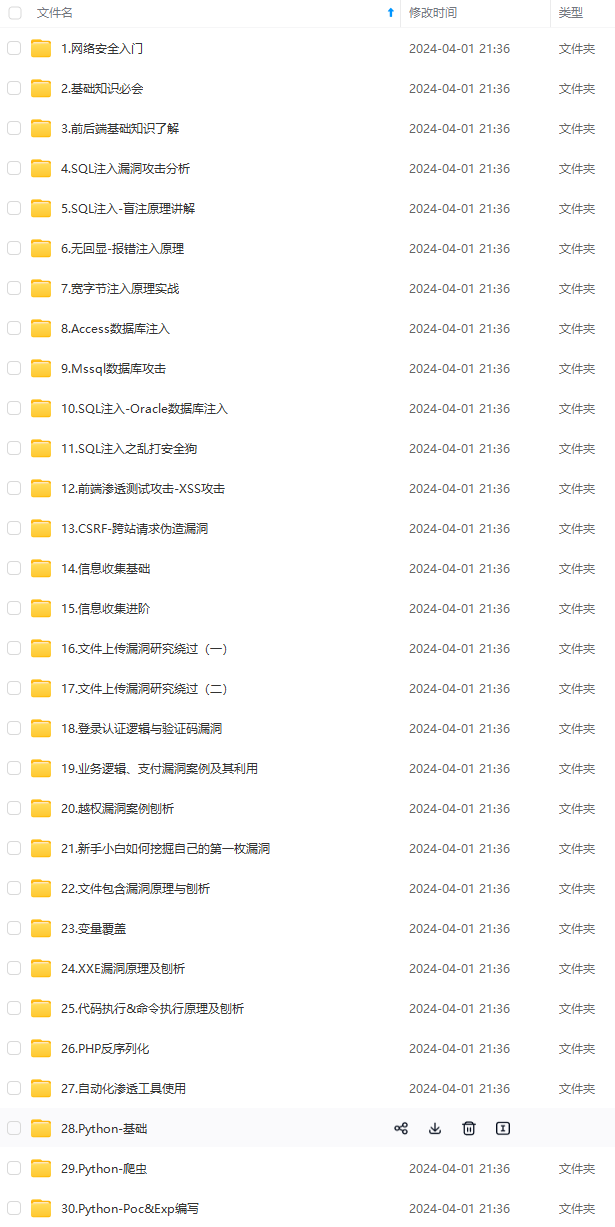

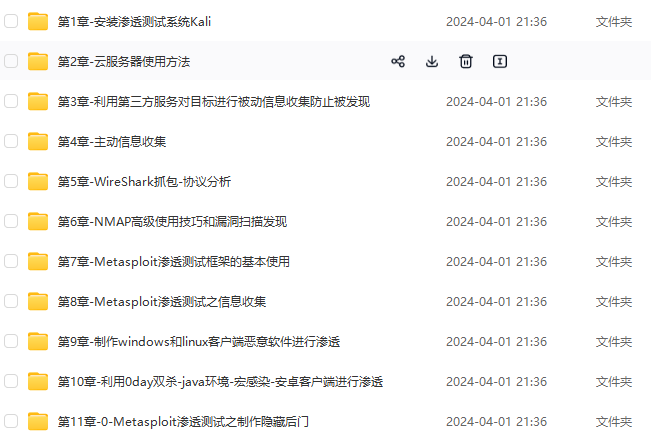

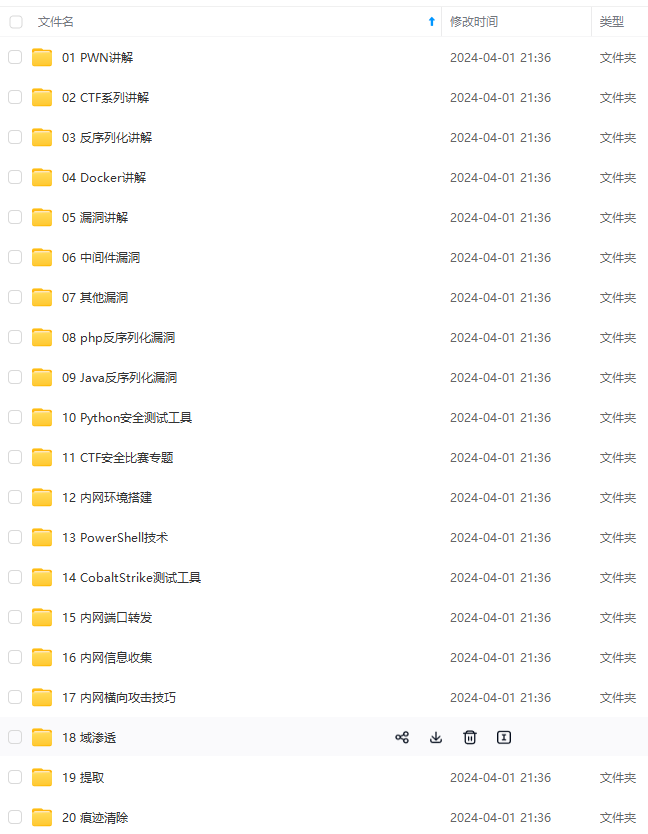

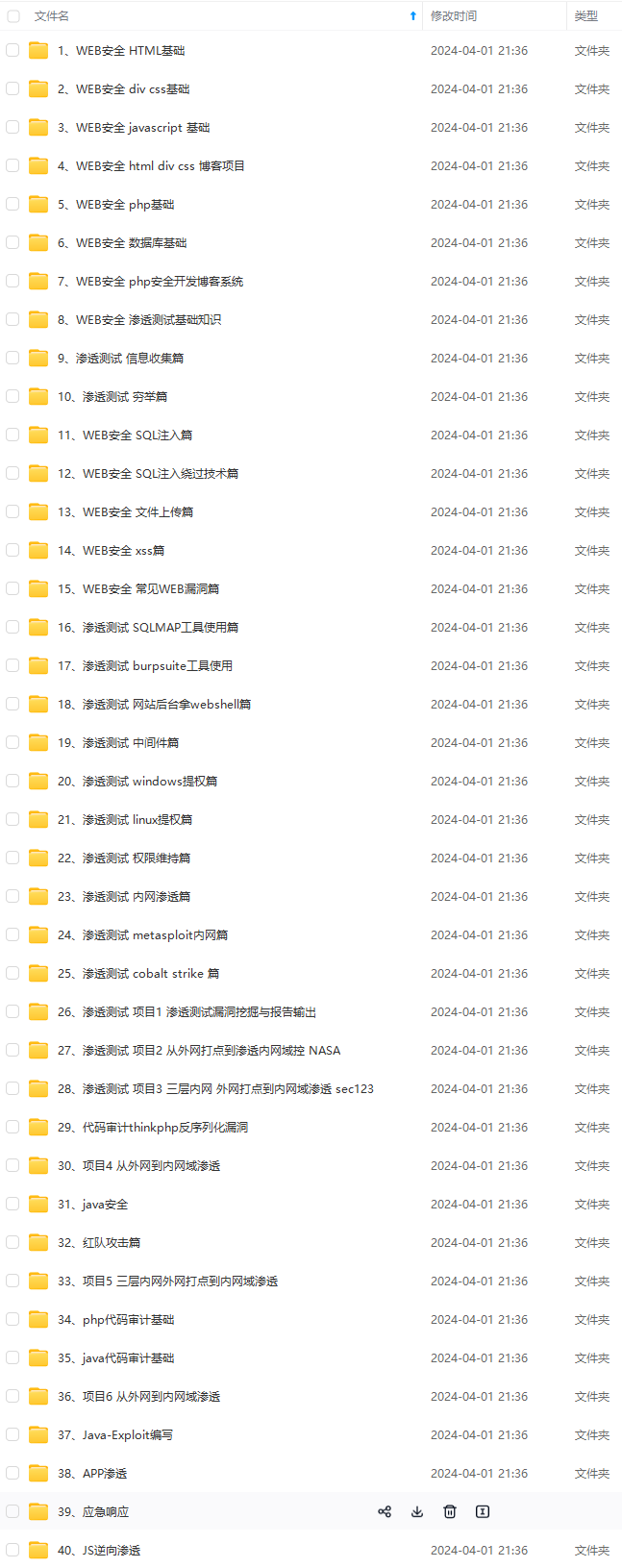

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算

,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。**

需要完整版PDF学习资源私我

一个人可以走的很快,但一群人才能走的更远。如果你从事以下工作或对以下感兴趣,欢迎戳这里加入程序员的圈子,让我们一起学习成长!

AI人工智能、Android移动开发、AIGC大模型、C C#、Go语言、Java、Linux运维、云计算、MySQL、PMP、网络安全、Python爬虫、UE5、UI设计、Unity3D、Web前端开发、产品经理、车载开发、大数据、鸿蒙、计算机网络、嵌入式物联网、软件测试、数据结构与算法、音视频开发、Flutter、IOS开发、PHP开发、.NET、安卓逆向、云计算