热门标签

热门文章

- 1软件测试面试了十几家公司,全是这种“套路题”_计算机被问到平时看哪类书怎么说

- 28、基于51单片机3轴加速度计ADXL345计步器卡路里系统设计_51单片机加速度传感器adxl345

- 31. MySQL的函数、视图、存储过程、触发器_视图函数存储过程触发器

- 4Python基础知识点-- 用户输入和while循环_如何用while实现循环输入

- 5org.springframework.web.bind.MissingPathVariableException缺失路径变量异常的解决方案_missingpathvariableexception: missing uri template

- 6百度自动驾驶小巴阿波龙Ⅱ落地广州;上汽通用五菱和江淮集团获汽车轻量化大奖 | 美通社头条...

- 7大模型中GPTs,Assistants API, 原生API的使用场景?

- 8docker篇---docker-compose和dockerfile构建镜像_docker compost 构建镜像

- 9NameError:name 'xrange' is not defined_nameerror: name 'xrange' is not defined

- 10leetcode----143. Reorder List_freemark 判断奇偶

当前位置: article > 正文

js逆向--秀动抢票_秀动抢票脚本

作者:盐析白兔 | 2024-05-27 12:51:24

赞

踩

秀动抢票脚本

声明

本文章中所有内容仅供学习交流,不可用于任何商业用途和非法用途,否则后果自负,如有侵权,请联系作者立即删除!由于本人水平有限,如有理解或者描述不准确的地方,还望各位大佬指教!!

抓包分析下单流程

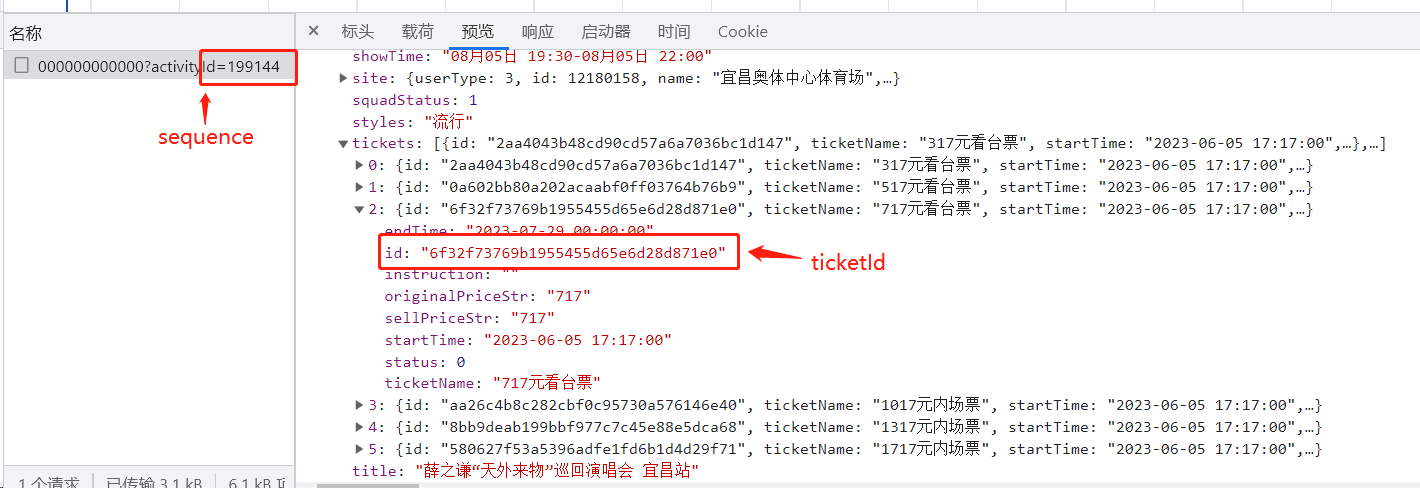

秀动有web端,h5端和app端。web端是不能下单的。今天我们分析的是h5端。首先我们要先构造h5的下单链接,下单链接模板是这个,我们只需要两个参数sequence和ticketId。

https://wap.showstart.com/pages/order/activity/confirm/confirm?sequence=&ticketId=

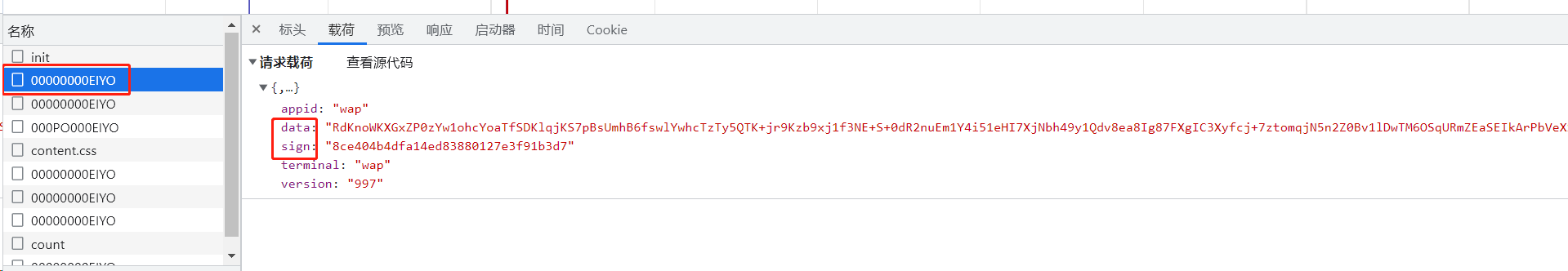

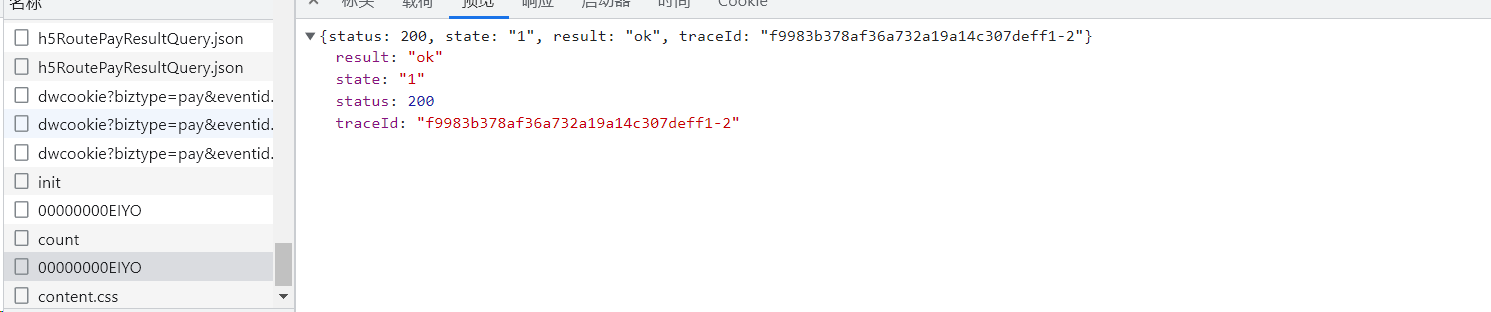

通过构造的链接进入到h5下单页面,抓包发现data和sign是加密的。sign看着是32位的应该是md5加密。接口的path每个账号也不一样的,有朋友说是算法生成的,具体我也没有去深究。

这里我就直接说流程了。第一步获取这个接口的响应,拿到部分结果,对第二步的data和sign的明文进行拼接。都是固定而且可以发提前包。

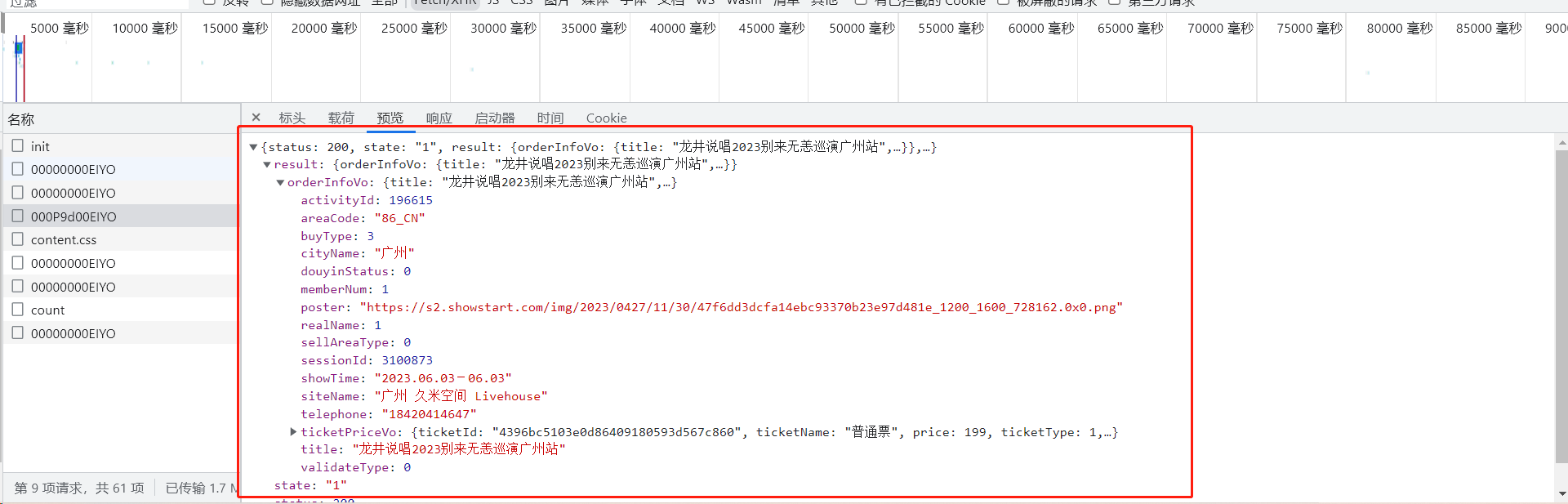

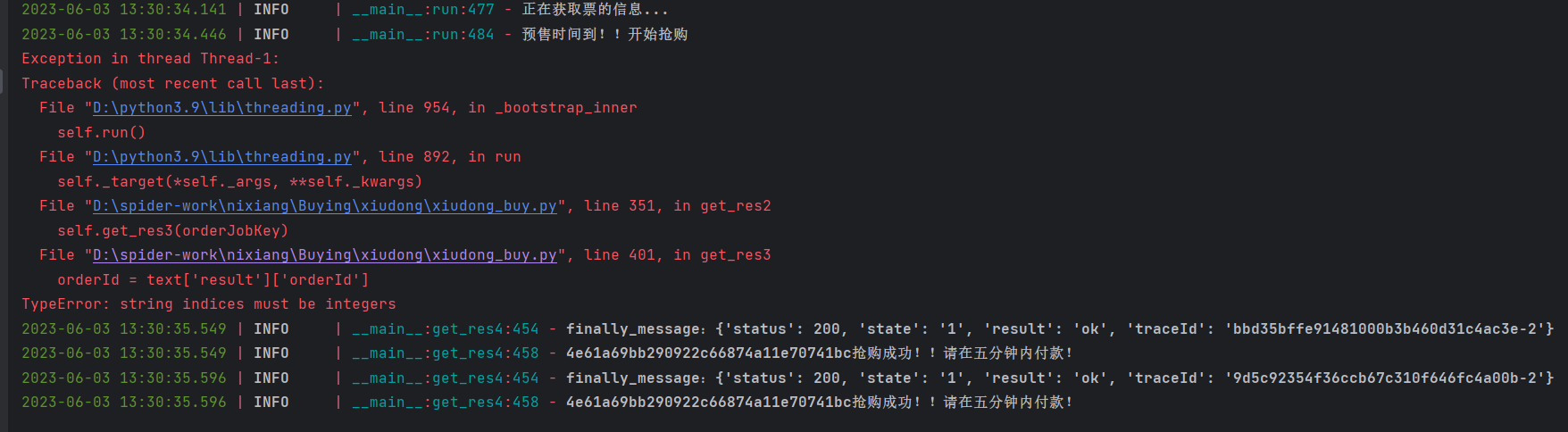

第二步点击立即支付,抓到第二步的包。拿到orderJokey继续对第三步的明文继续构造。

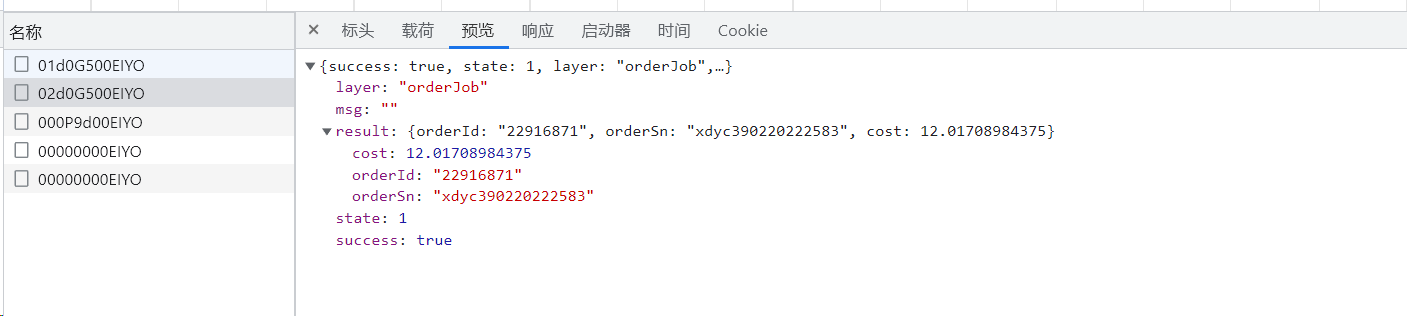

第三步拿到orderId继续对第四步的明文继续构造。

第四步发送一个日志包,就能成功下单了。

逆向分析

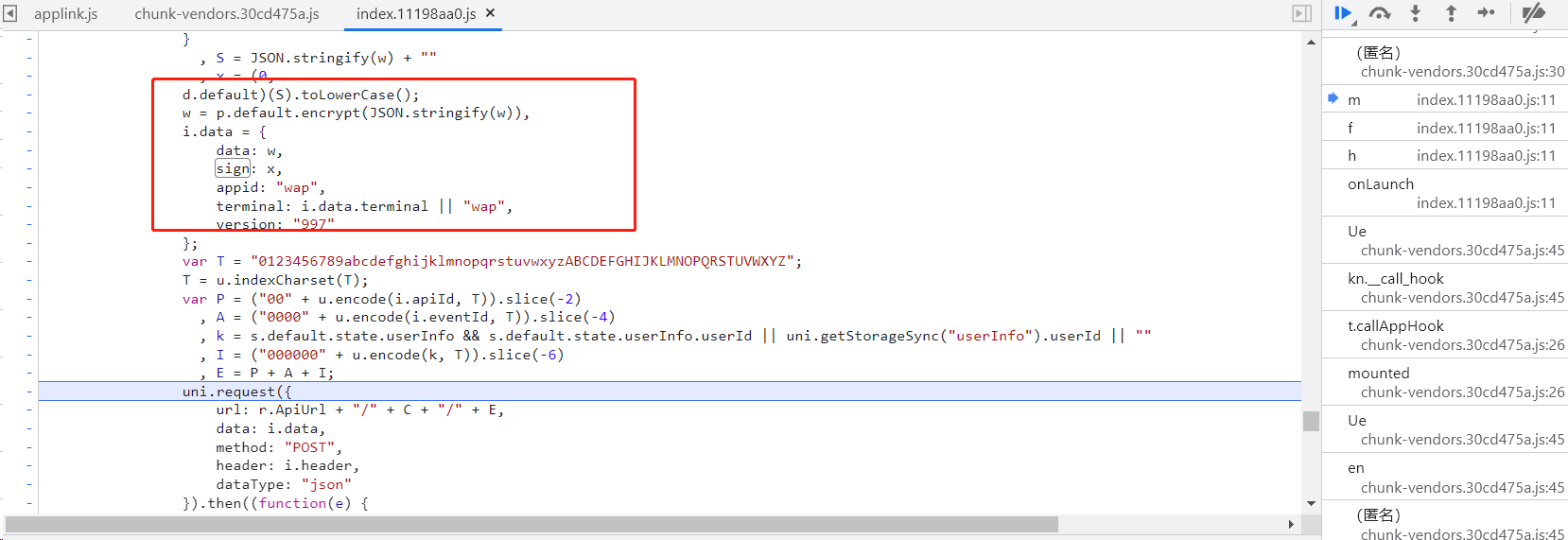

直接查看堆栈,很快就能跟到加密的地方,这里就是加密的地方。

sign分析

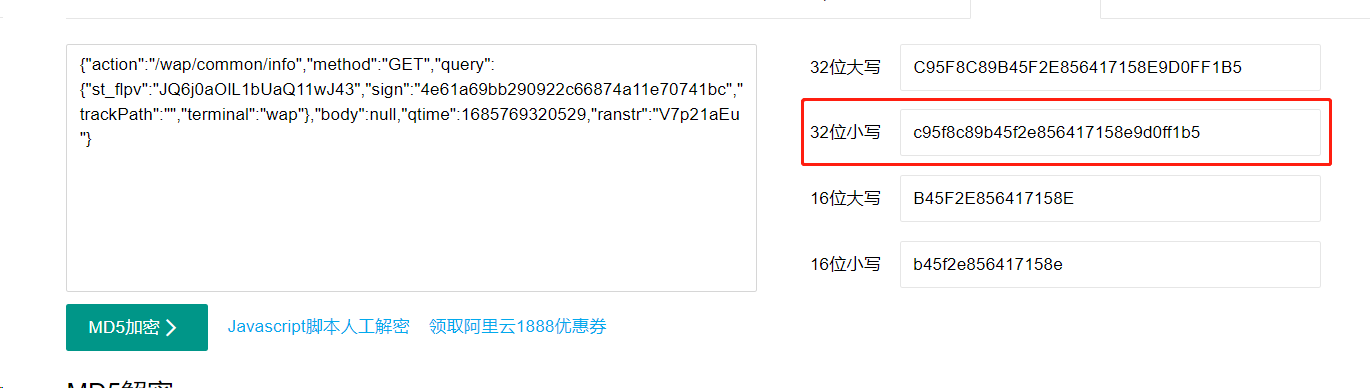

我们去验证一下是不是标准md5。

是对的上。python直接套库就好了。

data分析

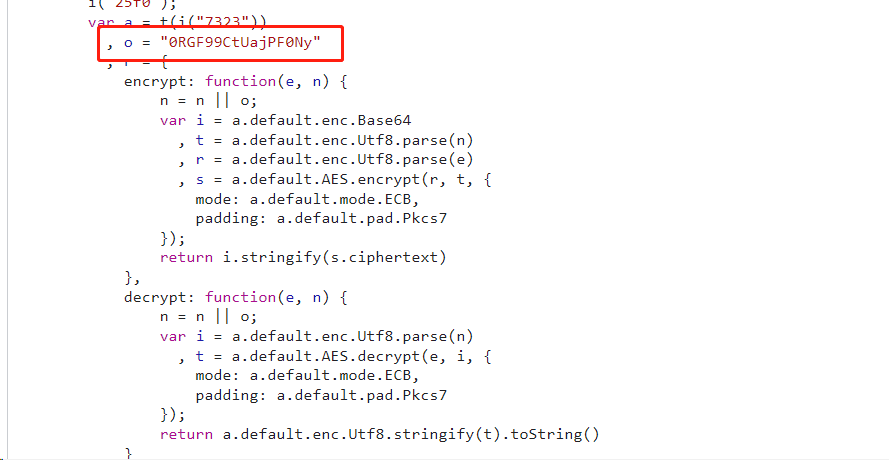

我们跟进encrypt方法,可以看到是AES加密并且是ECB模式,key是0RGF99CtUajPF0Ny。

是标准的AES算法,也可以直接套库。

总结

emm抢票构造参数模拟发包就行了。成功下单

推荐阅读

相关标签