一、安全策略简介

1、端口隔离简介

通过端口隔离特性,用户可以将需要进行控制的端口加入到一个隔离组中,实现隔离组中的端口之间二层、三层数据的隔离,既增强了网络的安全性,也为用户提供了灵活的组网方案。

目前一台设备只支持建立一个隔离组,组内的以太网端口数量不限。

说明:

端口隔离特性与以太网端口所属的VLAN无关。

2、访问管理简介

为了满足接入层交换机对用户访问权限的控制,可在接入层交换机上配置访问管理功能。通过该功

能,可以控制接入层交换机(Switch A)端口下使用不同IP 地址的主机对外部网络的访问权限。

访问管理功能是指:在接入层以太网交换机的端口上,通过配置端口的访问管理IP 地址池,将指定

范围的IP 地址与端口进行绑定。

如果某个端口上配置了访问管理地址池,则只允许连接到该端口的,IP 地址在访问管理IP 地

址池内的主机与外部通信。

如果某个端口上未配置访问管理地址池,则只要主机 IP 地址不在交换机其它端口的访问管理

地址池中,该主机就可以与外部通信。

需要注意的是:端口上访问管理 IP 地址池中的地址,必须与该端口所属VLAN 的接口IP 地址在同一网段。

3、acl简介

ACL可以限制网络流量、提高网络性能。例如,ACL可以根据数据包的协议,指定数据包的优先级。

ACL提供对通信流量的控制手段。例如,ACL可以限定或简化路由更新信息的长度,从而限制通过路由器某一网段的通信流量。

ACL是提供网络安全访问的基本手段。ACL允许主机A访问人力资源网络,而拒绝主机B访问。

ACL可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞。例如,用户可以允许E-mail通信流量被路由,拒绝所有的Telnet通信流量。

例如:某部门要求只能使用 WWW 这个功能,就可以通过ACL实现; 又例如,为了某部门的保密性,不允许其访问外网,也不允许外网访问它,就可以通过ACL实现。

4、AAA简介

AAA是Authentication(认证)、Authorization(授权)和Accounting(计费)的简称。它提供对用户进行认证、授权和计费3种安全功能。

二.端口隔离与访问管理典型配置案例

1、端口隔离

组网需求:

客户端 PC 通过以太网交换机(Switch A)与外部网络相连。IP 地址范围是202.10.20.1/24~

202.10.20.20/24 的PC 属于机构1;IP 地址范围是202.10.20.25/24~202.10.20.50/24 或

202.10.20.55/24~202.10.20.65/24 的PC 属于机构2。

允许机构 1 中的PC 通过Switch A 的端口Ethernet1/0/1 接入外部网络;

允许机构 2 中的PC 通过Switch A 的端口Ethernet1/0/2 接入外部网络;

端口 Ethernet1/0/1 和端口Ethernet1/0/2 均属于VLAN1,且Vlan-interface1 的IP 地址为

202.10.20.200/24;

机构 1 和机构2 的PC 之间二层隔离。

组网图:

配置步骤:

<Sysname> system-view

[sysname] sysname Switch A

2、acl访问控制

组网需求:

①在R2上配置标准访问列表,拒绝所有来自3.3.3.0网络的数据包。

组网图:

配置步骤:

3、AAA现在MAC地址验证

①ACS搭建AAA认证服务器

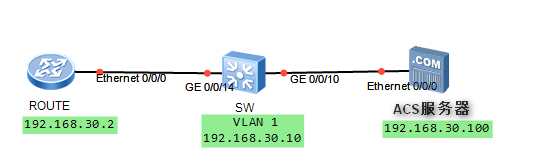

拓扑图:

实验环境:Windows Server 2003、cisico acs4.0-build-24.zip、华为Quideway S2000交换机一台、华为Quideway R2621路由器一台

交换机(RADIUS-Client)配置结果:

[RADIUS-Client]discu

#

sysname RADIUS-Client

#

radius schemesystem

radius scheme xxx

server-type standard

primary authentication 192.168.30.110

accounting optional

key authentication 123456

user-name-format without-domain

#

domain system

scheme radius-scheme xxx

access-limit enable 10

accounting optional

#

vlan 1

#

interfaceVlan-interface1

ip address 192.168.30.10 255.255.255.0

#

interfaceEthernet1/0/14

MAC-authentication

路由器(代替PC机)配置结果:

[PC-Client]dis cu

Now createconfiguration...

Current configuration

!

version 1.74

sysname PC-Client

undo pos-server addr-switch

firewall enable

aaa-enable

aaa accounting-scheme optional

!

interfaceEthernet1

ip address 192.168.30.6 255.255.255.0

!

ACS服务器配置:在Windows Server 2003安装cisico acs4.0-build-24软件

AAA客户端添加:

添加用户的MAC地址为账号密码:

测试结果:

[PC-Client]ping -a192.168.30.6 192.168.30.10

PING 192.168.30.10: 56 data bytes, press CTRL_C to break

Reply from 192.168.30.10: bytes=56Sequence=0 ttl=255 time = 4 ms

Reply from 192.168.30.10: bytes=56Sequence=1 ttl=255 time = 3 ms

Reply from 192.168.30.10: bytes=56Sequence=2 ttl=255 time = 2 ms

Reply from 192.168.30.10: bytes=56 Sequence=3ttl=255 time = 3 ms

Reply from 192.168.30.10: bytes=56Sequence=4 ttl=255 time = 3 ms

--- 192.168.30.10 ping statistics ---

5 packets transmitted

5 packets received

0.00% packet loss

round-trip min/avg/max = 2/3/4 ms

②IAS搭建AAA认证服务器

拓扑图:

实验环境:安装有验证服务器组件的Windows Server 2003计算机一台、华为Quideway S2000交换机一台、华为Quideway R2621路由器一台

交换机配置结果:

<SW>dis cu

#

sysname SW

#

MAC-authentication

MAC-authentication authmodeusernameasmacaddress usernameformat with-hyphen

#

radius scheme system

radius scheme xxx

server-type standard

primary authentication 192.168.30.100

accountingoptional

keyauthentication 123456

user-name-format without-domain

#

domain system

scheme radius-scheme xxx

access-limit enable 10

accounting optional

#

vlan 1

#

interface Vlan-interface1

ipaddress 192.168.30.10 255.255.255.0

#

interface Ethernet1/0/14

MAC-authentication

路由器(代替PC机)配置结果:

[Router]dis cu

Nowcreate configuration...

Current configuration

!

version 1.74

undo pos-server addr-switch

firewall enable

aaa-enable

aaa accounting-scheme optional

!

interface Ethernet1

ip address 192.168.30.2 255.255.255.0

!

IAS服务器配置:

服务器添加账户,账户名与密码都是PC机的MAC地址,并设置允许拨入的权限。

在IAS服务器上添加RADIUS客户端,RADIUS客户端就是交换机。客户端地址设置为交换机IP地址。

实验结果测试:PC机ping 交换机

[Router]ping -a 192.168.30.2 192.168.30.10

PING 192.168.30.10: 56 databytes, press CTRL_C to break

Relay from 192.168.30.10 bytes=56 Sequence=1ttl=225 time=5 ms

Relay from 192.168.30.10 bytes=56 Sequence=2ttl=225 time=6 ms

Relay from 192.168.30.10 bytes=56 Sequence=3ttl=225 time=6 ms

Relay from 192.168.30.10 bytes=56 Sequence=4ttl=225 time=5 ms

Relay from 192.168.30.10 bytes=56 Sequence=5ttl=225 time=5 ms

---192.168.30.2 ping statistics ---

5packets transmitted

5packets received