- 1低代码平台表单引擎设计器

- 2大数据最全Python大数据-电商产品评论情感数据分析,2024年大数据开发程序员职业规划

- 3git工程很大,如何只拉去自己需要的部分?_git项目太大,如何只拉某个分支的代码

- 4计算机毕设论文速成——论文思路梳理_计算机毕设设计思路怎么写

- 5uniapp动态设置tabbar_uni-app动态配置tabbar

- 6CCF认证历年真题 满分代码(更新至2018年12月)_csp认证经验贴

- 7springboot集成flyway_spring.flyway.locations

- 8MYSQL从入门到精通---进阶篇_mysql 进阶精讲

- 9微信小程序校园失物招领小程序设计与实现_基于微信小程序的失物招领平台设计与实现重难点怎么写

- 10Java JDBC程序中对于数据库事务的处理详解_jdbc thin client 产生长事务

网络安全现状与趋势统计、研究和分析_互联网安全现状分析

赞

踩

文章目录

一、恶意软件与恶意网址

(一)恶意软件

- 2023 年病毒概述

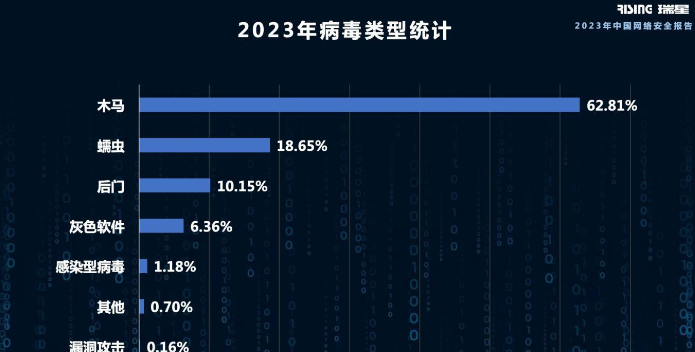

- 病毒总体概述 2023 年瑞星“云安全”系统共截获病毒样本总量 8,456 万个,病毒感染次数 9,052 万次,病毒 总体数量比 2022 年同期增长了 14.98%。报告期内,新增木马病毒 5,312 万个,为第一大种类病毒,占到总体数量的 62.81%;排名第二的为蠕虫病毒,数量为 1,577 万个,占总体数量的 18.65%;后门、灰色软件、感染型病毒分别占到总体数量的 10.15%、6.36%和 1.18%,位列第三、第四和第五,除此以外还包括漏洞攻击和其他类型病毒。

2023 年病毒类型统计

2023 年病毒感染次数比 2022 年下降了 27.03%,8 月份至 12 月份为病毒感染高发期,均在 800 万次以上。

- 病毒感染地域分析 报告期内,广东省病毒感染人次为 916.36 万次,位列全国第一,其次为山东省及江苏省,分别 为 705.18 万次及 622.59 万次。

22岁年病毒感染地域分布Top10

2. 2023 年病毒Top10 根据病毒感染人数、变种数量和代表性综合评估, 2023 年 1 至 12 月病毒 Top10:

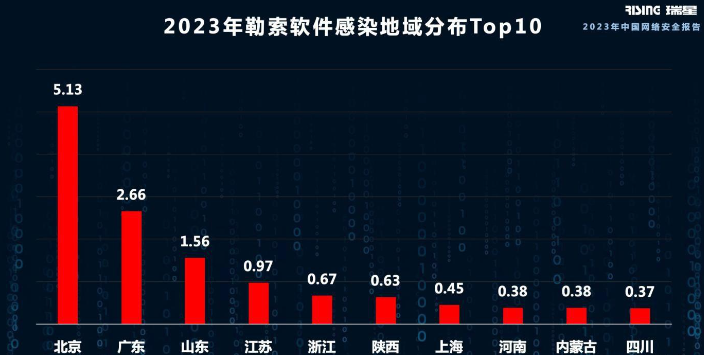

3. 勒索软件和挖矿病毒 勒索软件和挖矿病毒在 2023 年依旧活跃,报告期内瑞星“云安全”系统共截获勒索软件样本 65.59 万个,比 2022 年上涨了 13.24%;感染次数为 19.68 万次,与 2022 年相比,上涨了 0.95%。 瑞星通过对捕获的勒索软件样本进行分析后发现,PornoAsset 家族占比 38.04%,成为第一大类勒索软件,其次是 Agent 家族,占到总量的 20.34%,第三是 Blocker 家族,占到总量的 19.79%。 勒索软件感染人次按地域分析,北京市排名第一,为 5.13 万次,第二为广东省 2.66 万次,第 三为山东省 1.56 万次。

2623年勒素软件家族分类

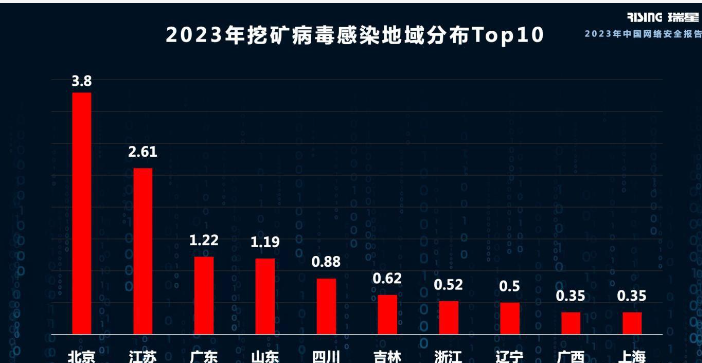

挖矿病毒样本总体数量为 315.24 万个,比 2022 年增长了 20.78%;感染次数为 21.62 万次,与 2022 年同期相比,下降了 72.89%。 挖矿病毒依然是企业网络安全的主要威胁,瑞星根据病毒行为进行统计,评出 2023 年挖矿病毒 Top10:

2023年勒索软件感染地域分布Top10

挖矿病毒感染人次按地域分析,北京市以 3.8 万次位列第一,江苏省和广东省分别位列二、三 位,为 2.61 万次和 1.22 万次。

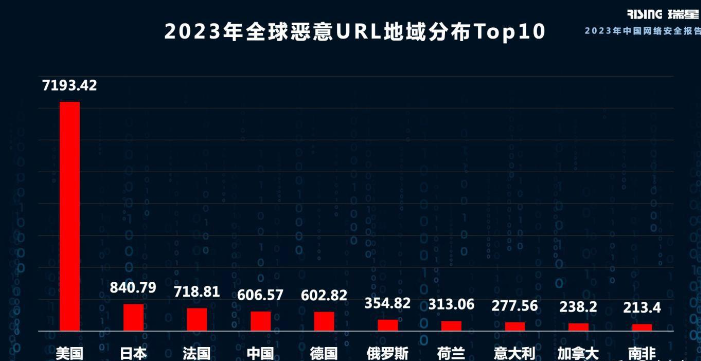

(二)恶意网址

1. 2023 年全球恶意网址概述 2023 年瑞星“云安全”系统在全球范围内共截获恶意网址(URL)总量 1.76 亿个,比 2022 年 增长了 88.24%,其中挂马类网站 1.14 亿个,钓鱼类网站 6,206 万个。美国恶意 URL 总量为 7,193 万个,位列全球第一,其次是日本 840.79 万个和法国 718.81 万个,分别排在第二、三位,中国排 在第四位,为 606.57 万个。

2023年全球恶意URL地域分布Top10

2. 2023 年中国恶意网址概述

报告期内,瑞星“云安全”系统所截获的恶意网址(URL)在中国范围内排名,第一位为河南省,总量为 114.67 万个,其次为香港和江苏省,分别为 98.18 万个和 68.21 万个。

二、移动安全

(一)2023 年手机病毒概述

2023 年瑞星“云安全”系统共截获手机病毒样本 100.43 万个,比 2022 年下降了 33.95%。病毒类型以信息窃取、远程控制、恶意扣费、资费消耗等类型为主,其中信息窃取类病毒占比 35.82%,位居第一;其次是远程控制类病毒占比 27.27%,第三名是恶意扣费类病毒占比 19.61%。

(二)2023 年 1 至 12 月手机病毒 Top5

(三)2023 年手机漏洞 Top5

三、企业安全

(一)2023 年重大企业网络安全事件

2023 年,国内外重大网络安全事件频发,网络攻击威胁着政府、能源、航空、金融等各个领域,众多国家的政府部门及国际知名企业均遭到勒索入侵、漏洞利用、数据泄露等多种攻击,引发了不同程度的损失。这些威胁不仅影响着各国的关键信息基础设施建设和经济民生,也给企业带来了严重的经济损失和声誉影响。

同时,由于俄乌冲突的僵持,巴以冲突的升级,导致众多网络攻击组织参与到政治战争中,利用新型武器、新型手法向对立方的政府、职能机构及关键基础设施发起大规模网络攻击。因此,2023年全球网络安全形势极其严峻,各国对于网络空间威胁都面临着极大的挑战。

瑞星根据行业特性、威胁影响及损失程度,列举出在 2023 年发生的 26 起重大网络攻击事件:

- 全球最大船级社遭勒索攻击,千艘船舶运营受影响 2023 年 1 月 19 日,全球最大海事组织之一 DNV 发布声明称,该企业于 1 月 7 日晚间遭勒索软 件攻击,ShipManager 软件系统相关的 IT 服务器已经被迫关闭。其中写道,“DNV 正与总计 70 家受 到影响的客户开展每日沟通,向其更新正在进行的取证调查结果。约 1000 艘船舶受到影响。”DNV是世界上最大的船级社,即管理船舶与海上结构物建造与运营技术认证的组织。DNV 目前为超过 13175 艘船舶及移动海上装置提供服务,2021 年收入超 20 亿美元。

DNV 公司发布的声明来源:https://www.secrss.com/articles/51280

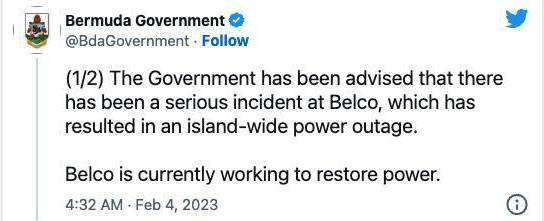

- 网电全面中断!百慕大地区关基设施突发“严重事故” 2023 年 2 月 3 日,百慕大地区发生大面积停电,导致该岛的互联网与电话服务无法正常使用。当地政府称,问题根源是百慕大唯一电力供应商 Belco 遭遇“严重事故”,并建议客户“拔掉所有敏感的电气设备”,避免工作人员的连夜抢修造成用电器损坏。互联网状态监测组织 NetBlocks 证实,在断电之后数小时,岛上互联网连接已降至正常水平的 30%左右。截至百慕大当地时间 2 月 3 日晚 8 点 30 分,Belco 公司已经为约 90%的客户恢复了供电,到晚间 9 点 45 分所有线路均已恢复。

百慕大地区政府部门发布的通告来源:https://www.secrss.com/articles/51617

- 匿名者组织泄露俄罗斯运营商128GB数据,内含FSB监控计划 2023 年 2 月初,匿名者组织发布了 128GB 的文件,据称这些文件是从俄罗斯互联网服务提供商 Convex 窃取的。被盗文件包含情报部门 FSB 进行的天罗地网监视活动的证据。据称,这种监视活动被归类为未经授权的窃听、间谍活动和对平民的无证监视,这些都是违反该国法律的。匿名者组织表示数据是从 Convex 窃取的,该公司一直在运行一个名为 GreenAtom 的项目,该项目涉及安装和维护监控设备以监控俄罗斯公民和私营公司的在线活动。通过绿色原子计划,政府可以执行广泛的监视活动,使用 Convex 的设备来监视他们的进出流量。

匿名者组织发布的消息来源:https://www.secrss.com/articles/51713

- 亚洲两大数据中心遭入侵,国内多家头部企业数据被泄露 2023 年 2 月 21 日,据报道称,黑客入侵了位于亚洲的两个数据中心,窃取了苹果、优步、微软、三星、阿里巴巴等科技公司的登录凭证,并远程访问了这些组织的监控摄像头。网络安全公司 Resecurity 最初在 2021 年 9 月确定了数据泄露;但是,直到 2023 年 2 月 20 日才向媒体透露了详细信息。这些登录信息是由一个名为“Minimalman”的威胁行为者在 Breachforums 论坛上泄露的。

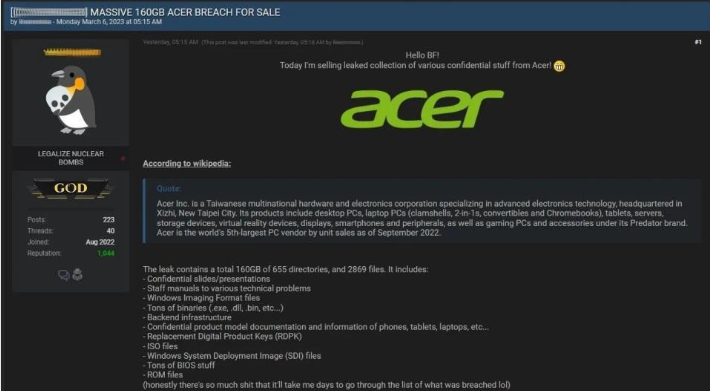

- 宏碁再次遭遇数据泄露,黑客出售 160GB 敏感数据

黑客在论坛上发布的帖子来源:https://www.secrss.com/articles/52549

2023 年 3 月 7 日,网络犯罪论坛 BreachForums 上一个化名为 Kernelware 的黑客发布帖子,称自己有从宏碁窃取的“各种机密资料”,共计 160GB,包括 655 个目录和 2,869 个文件,打算通过中间人出售。资料包括机密幻灯片和演示文稿、员工技术手册、Windows 镜像格式文件、二进制文件、后端基础设施数据、机密产品文档、替换数字产品密钥、ISO 文件、Windows 系统部署映像文件、 BIOS 组件和 ROM 文件。而后宏碁证实,其一台内部服务器存在安全漏洞,其中包含本应提供给维修技术人员的公司机密数据。此前,宏碁在 2021 年 2 月成为 REvil 勒索软件的受害者,要求支付 5000万美元的赎金。

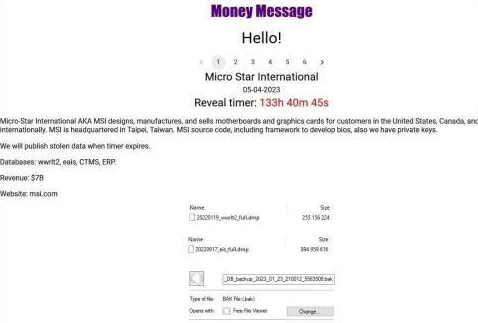

- 知名台企微星疑遭勒索攻击,被索要 2750 万元巨额赎金 2023 年 4 月 5 日,中国台湾电脑零部件制造商微星(MSI)疑似遭到勒索软件团伙 MoneyMessage攻击,该团伙在其数据泄露网站上挂出了微星名字,并宣称从微星的系统中窃取到 1.5TB 数据,包括软件源代码、私钥、BIOS 固件文件和数据库,并要求受害者支付 400 万美元赎金(约合人民币 2750万元)。MoneyMessage 威胁微星如果不满足其要求,将在约五天内公布这些据称被盗的文件。

微星被列入 MoneyMessage 团伙的勒索网站来源:https://www.secrss.com/articles/53509

- 英国政府承包商Capita遭黑客攻击损失额达2000万英镑 2023 年 5 月 10 日,据英国《卫报》报道,为英国政府机构提供服务的 IT 外包公司 Capita 透露,因黑客攻击该公司损失总额达 1500 万至 2000 万英镑。Capita 公司此前宣布,2023 年 3 月末曾遭黑客攻击,事件造成客户、工作人员和供应商的数据泄露。该公司没有透露黑客具体窃取到多少 GB 数据,也没有公开受到影响的客户、供应商和内部员工数量。Capita 的股价已经从 3 月 30 日(首次披露攻击事件的前一天)的高位 38.64 英镑下跌超 17%,下探至昨天收盘的 32.98 英镑。 来源:https://world.huanqiu.com/article/4CqAEXWZE5Z

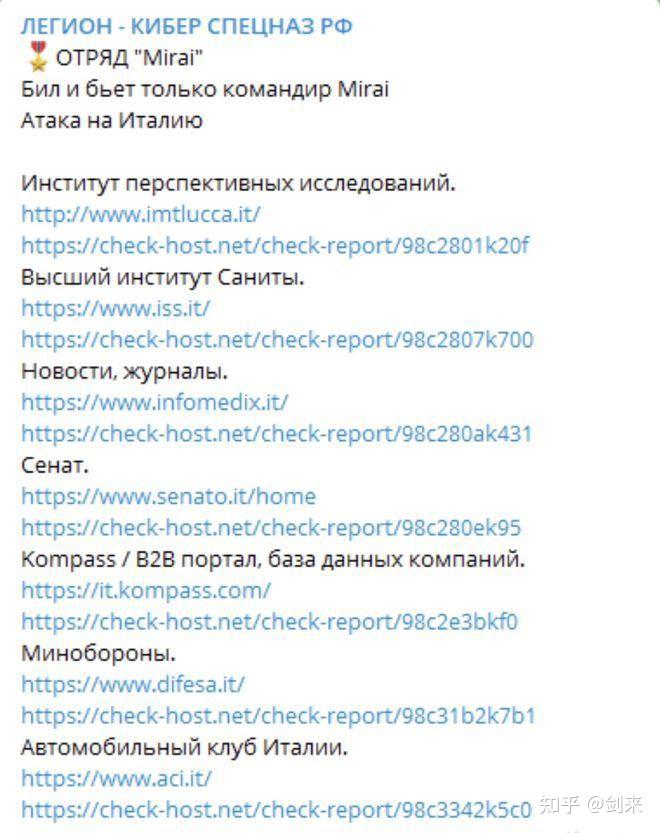

- 意国防部、参议院等官网遭黑,俄罗斯黑客组织首次宣布负责! 2023 年 5 月 11 日,意大利数个官方网站遭到黑客大规模 DDoS 服务器攻击瘫痪,包括意大利参 议院、意大利国防部,意大利国家卫生所等 7 家重要机构官网临时宕机,整整 4 个小时的时间内,用户无法访问。随后,俄罗斯黑客组织 Killnet 宣布对整起网络攻击事件负责,并公布了一份黑掉的意大利网站名单。Killnet 黑客组织明确将这次网络攻击称为“袭击意大利”行动。

Killnet 公布被黑的意大利网站名单来源:https://www.163.com/dy/article/H778C93H0525SGMA.html

-

全球最大航空公司遭遇供应链攻击,大量飞行员敏感数据泄露 2023 年 6 月 23 日, 全球最大的两家航空公司美国航空(AmericanAirlines) 和西南航空 (SouthwestAirlines) 披露了一起数据泄露事件。 泄露原因是航空飞行员管理招聘平台 PilotCredentials 在 4 月 30 日遭遇了黑客入侵,并窃取了飞行员申请人及飞行员学员招聘过程中 提供的个人信息文件。美国航空公司表示,此次事件导致至少 5745 名飞行员和申请人的数据被泄露, 西南航空公司报告的数据泄露总数为 3009 人。泄露的数据涉及到了一些个人信息,例如姓名、社保号码、驾驶执照号码、护照号码、出生日期、飞行员证书号码以及其他政府颁发的身份证号等。 来源:https://www.secrss.com/articles/55951

-

西门子能源遭遇勒索软件攻击,大量数据被盗! 2023 年 6 月 27 日,Clop 在其数据泄露网站上列出了西门子能源公司,并表示盗取了该公司的数据。西门子能源公司的一位发言人证实 Clop 勒索软件利用 CVE-2023-34362 的 MOVEit 传输零日漏洞入侵了西门子。不过西门子能源公司表示,目前暂时还没有关键的数据被盗,业务运营也没有受到影响,他们在得知这一事件后也立即采取了行动。除了西门子能源公司,Clop 还声称利用 MOVEit传输系统盗取了工业巨头施耐德电气的数据。

Clop 声称盗取了西门子能源和施耐德电气数据来源:https://www.freebuf.com/news/370492.html

- 针对北约峰会的高危漏洞来袭不参会的也需防范 2023 年 7 月 11 日,微软披露了一个高危 0day 漏洞,编号为 CVE-2023-36884,该漏洞存在于多个 Windows 系统和 Office 产品中。微软发布紧急公告称,已发现有俄方背景的 APT 组织正在利用该漏洞以北约峰会名义对北美及欧洲国家的国防和政府部门发起攻击。攻击者会利用 CVE-2023-36884漏洞来构造恶意的 Office 文档,并通过邮件等方式进行传播,以诱导受害者打开邮件并下载文档。一旦文档被打开,会立刻执行其中的恶意代码,受害者将被远程攻击。瑞星已经为该漏洞利用代码创建了病毒签名,相关的恶意文档都已经可以被检测。 图:瑞星产品已可检测并查杀相关病毒来源:http://it.rising.com.cn/anquan/20023.html

- 武汉地震监测中心遭网络攻击!黑手疑来自美国 2023 年 7 月 24 日,武汉市应急管理局发布声明称,该局所属武汉市地震监测中心遭受境外组 织的网络攻击。这是继 2022 年 6 月份西北工业大学遭受境外网络攻击后又一具体案例。国家计算机 病毒应急处理中心和 360 公司组成的专家组发现,此次网络攻击行为由境外具有政府背景的黑客组织和不法分子发起,初步证据显示对武汉市地震监测中心实施的网络攻击来自美国。 来源:https://www.secrss.com/articles/57088

- “大头”勒索软件三宗罪:伪装 Windows 更新、勒索、开后门 7 月 27 日,瑞星威胁情报中心捕获名为“大头”的勒索软件并发布免费解密工具。通过分析发现,“大头”勒索软件疑似伪装成虚假的 Windows 更新或 Word 安装程序,诱导受害者下载并进行传播,其不仅会加密用户磁盘文件,还会安装开源的窃密后门——WorldWindStealer,收集受害者电脑内文件、图片、音频、主机软硬件版本、浏览器等各类信息,回传给攻击者。 图:被勒索软件修改后的屏幕壁纸来源:http://it.rising.com.cn/anquan/20027.html

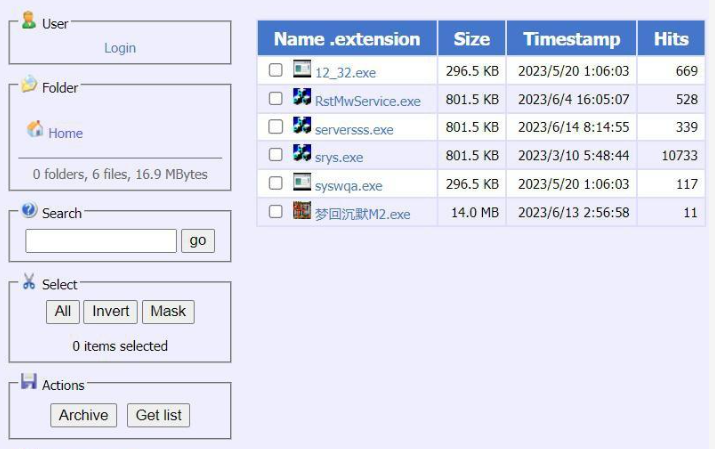

- 瑞星捕获疑似国内黑客组织传播病毒证据 8 月 2 日,瑞星威胁情报中心通过瑞星 HFS 服务器监控平台发现,疑似国内病毒团伙利用 HFS服务器传播病毒,该团伙利用的 IP 地址为:http://119.91.152.xxx:4442,在这个 HFS 服务器下,存有多个恶意文件,其中“srys.exe”文件的点击量已经过万,不止释放 Farfli 后门程序,还释放 DarkKomet远控木马,对受害主机进行控制桌面、记录键盘、截取屏幕、盗取文件及其他远程控制等操作。

病毒团伙 IP 地址下的多个恶意文件

来源:http://it.rising.com.cn/anquan/20031.html

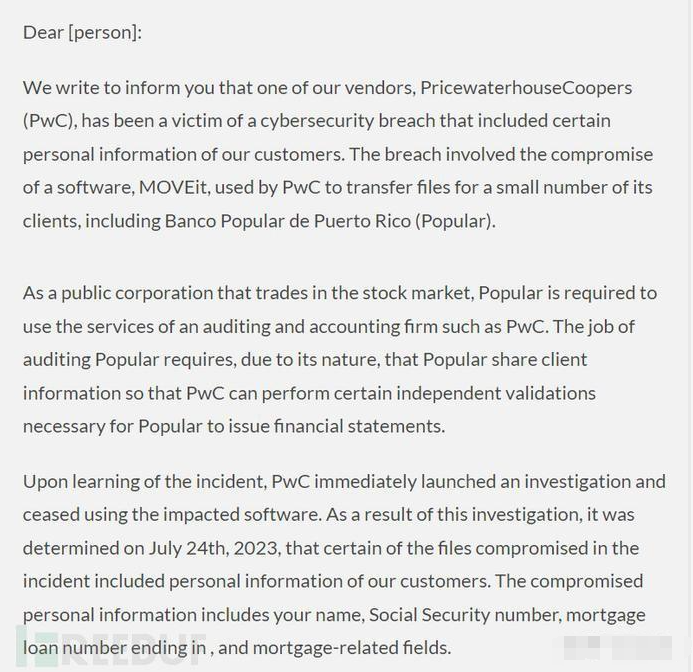

- 普华永道踩坑MOVEit漏洞,泄露银行8万名储户的信息 2023 年 8 月 14 日,波多黎各自治区最大的银行——人民银行向缅因州司法部长提交了一份客户信息泄露报告。该报告指出,由于供应商普华永道使用的 MOVEit 软件存在安全漏洞,导致银行 82217 名储户的个人信息被泄露。MoveIt 作为软件公司 ProgressSoftware 旗下一款产品,是被多国企业和政府客户广泛使用的文件共享工具。由于其产品本身存在漏洞,被俄罗斯勒索软件组织 Clop发现并进行攻击,引发多个企业出现数据泄露的危机。

波多黎各人民银行向用户发送的通知来源:https://www.freebuf.com/news/375127.html

- 香港数码港遭勒索攻击:400GB****数据泄露,科技中心受打击 2023 年 9 月初,香港科创中心数码港已就网络安全漏洞向警方和香港隐私监管机构上报。勒索软件组织 Trigona 声称,已从数码港窃取超过 400GB 数据,要求支付 30 万美元(约合港币 235 万元)才能归还。数码港表示,他们在 8 月中旬发现一些计算机文件已被锁定,怀疑一名未经授权的第三方已入侵了他们的计算机系统。香港网络安全专家称被窃数据包括数码港高管的个人信息,比如身份证复印件、简历、银行账户详细信息和结婚证,同时专家表示,数码港此次遭受攻击有三种可能的形式——钓鱼邮件、数据库漏洞和远程桌面访问。

香港数码数据泄露事件被披露来源:https://www.secrss.com/articles/58629

- 酒店巨头米高梅遭受勒索软件攻击 2023 年 9 月初, HackRead 网站披露, 全球娱乐和酒店业巨头米高梅国际酒店集团 (MGMResrtsInternational)遭到勒索软件攻击,其网站、预订系统和酒店电子钥匙卡系统受到严重影响。从恶意软件存储库 vx-underground 发布的推文来看,此次攻击活动幕后黑手是 ALPPV 勒索软件集团。安全研究人员称针对米高梅使用的攻击技术是网络钓鱼。虽然每中断一分钟,米高梅就会损失一分钱,但美高梅集团似乎已经决定将其所有系统暂时下线。再加上预订及其网站仍然处于瘫痪状态,美高梅会蒙受巨大的经济损失。

米高梅国际酒店集团发布的公告来源:https://www.freebuf.com/news/378051.html

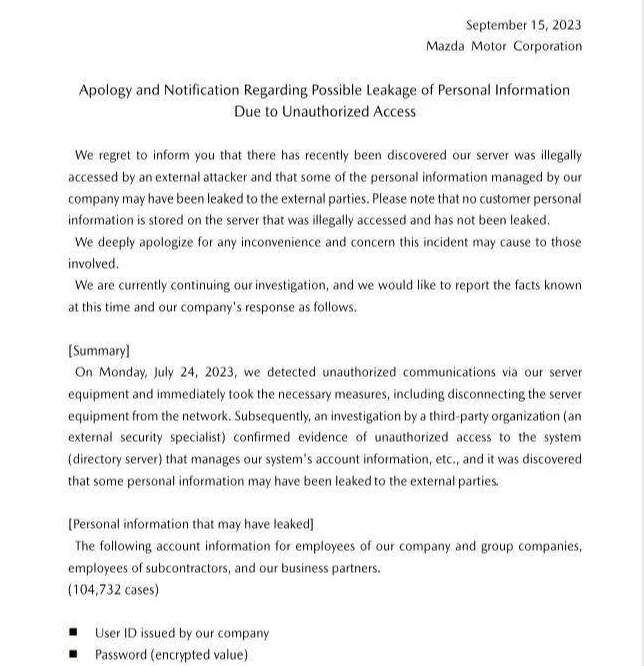

- 马自达服务器遭入侵,超10 万份个人信息可能被泄露 2023 年 9 月 15 日,汽车公司马自达表示,该公司内部系统服务器遭到外部入侵,导致公司员 工及合作方人员的姓名及电话号码共计约 104732 份信息可能被泄露。马自达公司称,截至目前没有 发现个人信息遭到滥用的情况,可能被泄露的信息中不包含顾客信息。马自达已就此事向警方报案, 并向个人信息保护委员会进行了必要的报告。马自达表示,将采取一切可能的措施防止事件再次发生。

马自达汽车公司发布的公告来源:https://www.ithome.com/0/719/721.htm

-

黑客组织 CyberAv3ngers 宣称关闭200个以色列加油站 2023 年 10 月 15 日,据据伊朗塔斯尼姆通讯社(Tasnim)新闻社报道,黑客组织 CyberAv3ngers声称对以色列著名加油站控制解决方案提供商 ORPAKSystems 的大规模网络攻击负责。攻击者在他们的 Telegram 频道上发布了被盗的数据库。据报道,网络攻击导致以色列 200 个汽油泵关闭,进而使得特拉维夫和海法等地多个加油站关闭。CyberAv3ngers 还在其 Telegram 频道上发布了一些加油站闭路电视摄像机的文件和录音。 图:攻击者发布的加油站安全摄像头图像来源:https://www.secrss.com/articles/59701

-

国内企业遭遇窃密木马钓鱼攻击 2023 年 10 月 20 日,瑞星威胁情报中心捕获到国内企业被投递窃密木马的钓鱼攻击活动,通过分析发现,攻击者伪造了虚假的法律诉讼文件和采购订单,发送给目标企业的多位高管人员,以此来吸引目标点击钓鱼邮件附件。附件中嵌入了目前非常流行的一种商业窃密木马,为 FormBook4.1版本,能够窃取浏览器、邮箱等敏感信息,同时具备远程控制功能,具有很强的威胁性。

伪装成法律诉讼文件的钓鱼邮件来源:https://mp.weixin.qq.com/s/yPsz2j-qmvgvHA3JzlBd0A

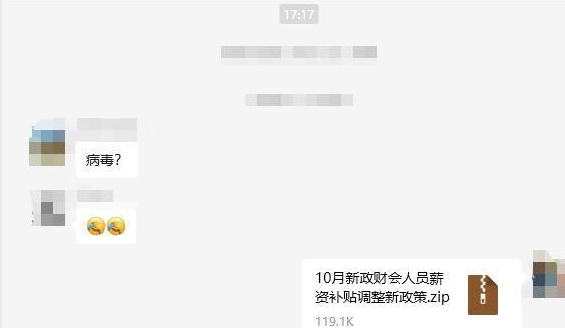

- 微信群中传播的“薪资补贴政策”确诊为木马病毒 2023 年 11 月 9 日,瑞星威胁情报中心捕获到一起“银狐”木马团伙利用微信群传播病毒的事件。通过分析发现,此次传播的木马病毒伪装成《10 月新政财会人员薪资补贴调整新政策》文件压缩包,通过微信群传播,诱惑性较强,一旦有人使用电脑登录微信并打开了该压缩包,就会面临病毒入侵的风险。

微信群中传播的病毒文件 来源:https://mp.weixin.qq.com/s/T9l3Fkd-1Jf2sO4lEC89dw

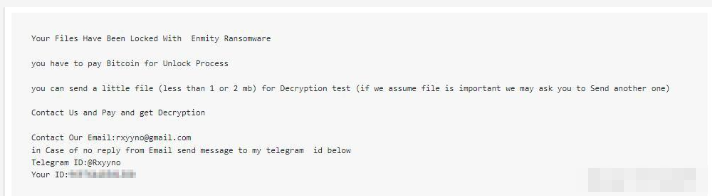

- 新型勒索软件“Enmity”——即使拥有密钥也无法解密 2023 年 11 月 29 日,瑞星威胁情报中心捕获到一个名为“Enmity”的勒索软件,其不仅使用了复杂的加密方式,并且让受害者在拿到了密钥的情况下,也无法解锁文件。同时,攻击者会让受害者先提供一个小于 1 或 2MB 的文件进行解密测试,从心理上对受害者施压,让他们相信只要支付赎金就能恢复文件。一旦中招,该勒索软件就会加密电脑内文档、照片、档案、数据库、PDF 等各类文件。

攻击者发送的勒索信

来源:https://mp.weixin.qq.com/s/bNKxdww7sw8o-vGGAu0ABg

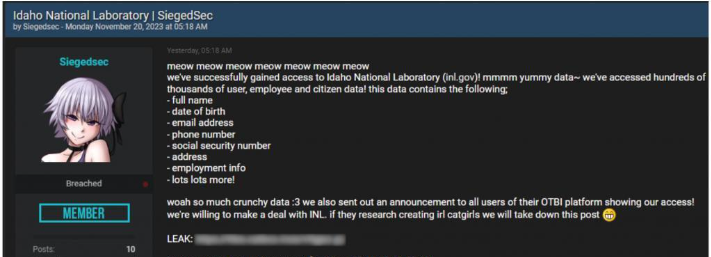

- 美国核研究实验室遭黑客入侵,数十万个人数据泄漏 2023 年 11 月 22 日,美国能源部运营的核研究中心、爱达荷国家实验室(INL)确认遭受网络攻击,11 月 20 日黑客组织 SiegedSec 宣布已获得 INL 数据的访问权限,其中包括“数十万”员工、系统用户和公民的详细信息。SiegedSec 在 Telegram 上公布了 INL 内部用于文档访问和公告创建的工具屏幕截图,作为攻击得手的证据,同时还展示了在 INL 系统上发布的自定义公告,以便让 INL的每个人都知道此次网络攻击。

SiegedSec 在黑客论坛上发布的公告

来源:https://www.goupsec.com/news/14957.html

- 斯洛文尼亚最大电力公司HSE 遭勒索软件攻击 2023 年 11 月 22 日,斯洛文尼亚电力公司(HSE)遭受勒索软件攻击,其系统和加密文件遭到破坏,该事件并未影响电力生产。HSE 于 27 日表示:“主要电站运营和交易系统已投入运行,与国家电网运营商的连接已恢复,整个通信和 IT 基础设施将恢复平稳运行,不会产生重大负面后果,前景良好。”报道称,HSE 将密码存储在“云”中,攻击者从那里收集密码并锁定访问权限。根据最新的信息,此次攻击的幕后黑手是与外国有联系的攻击者,并使用了 Rhysida 勒索软件病毒。

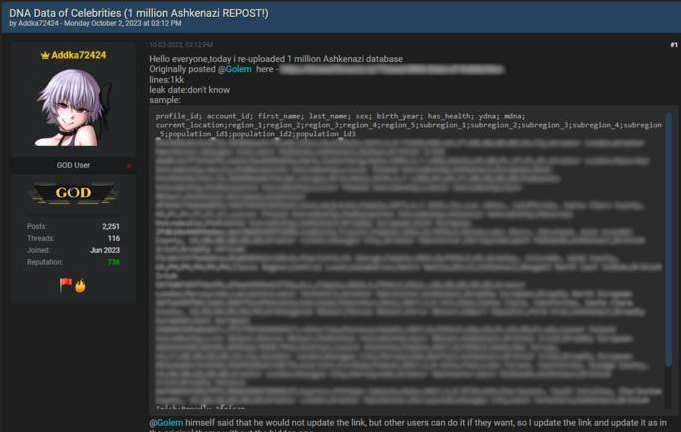

- 美国知名基因测试公司被黑,或泄露30万华人血缘数据 2023 年 12 月 4 日,美国基因测试公司 23andMe 宣布,黑客利用客户的旧密码,侵入了大约 1.4万个 23andMe 用户帐户,成功获取了大约 690 万份用户档案的个人信息。一名黑客在地下论坛发帖称,他们获取了 23andMe 用户的档案信息。帖子公布了约 100 万犹太裔和 30 万华裔的样例用户数据,并对外报价 1-10 美元单个账号数据进行售卖。

23andMe 数据首次泄露来源:https://www.secrss.com/articles/61465

- 瑞星EDR人工智能技术还原“Mimic”勒索软件攻击全过程

2023 年 12 月 15 日,瑞星威胁情报中心捕获到一个名为“Mimic”的新型勒索软件,其不仅利用了合法文件搜索工具 Everything 的 API,来快速搜索想要加密的目标文件,还使用了已经泄露的 Conti 勒索软件源代码,在其基础上增加了访问共享与端口扫描等功能,提高了勒索软件开发效率,并保证了加密的成功机率和稳定性。同时,“Mimic”勒索还具有关闭防火墙、防止用户关闭或重启计算机、清空所有磁盘回收站等诸多恶意功能。瑞星 EDR 将整个攻击过程进行了溯源和梳理。

被“Mimic”勒索软件攻击后的勒索信

(二)2023 年漏洞分析

- 2023 年 CVE 漏洞利用率 Top10 报告期内, 从收集到的病毒样本分析来看, 微软 office 漏洞依然稳居首位。长久以来 CVE-2017-11882、CVE-2018-0802 以漏洞稳定性、易用性和用户群体广泛性一直是钓鱼邮件攻击者首选的利用漏洞,这也从侧面印证了钓鱼攻击一直以来被作为网络攻击中的主要手段之一。 近两年物联网应用发展势态较强,致使物联网设备漏洞备受关注,其中 CVE-2017-17215 漏洞长期位居前列为 IOT 僵尸网络病毒青睐,曾在 2018 年黑客利用该漏洞在一天之内建立了 18000 台设备构成的僵尸网路。Mirai、Satori、Brickerbot、Moz 至今仍将该漏洞作为传播利用的一种方式。 CVE-2017-0147windowsSM 协议漏洞(MS17-010 永恒之蓝漏洞)在 2017 年爆发,至今已经过去 6 年时间,然而它仍是目前被病毒利用最多的安全漏洞之一。该漏洞之所以有着居高不下的利用率, 是由于在大多数企业内网环境中依然存在大量的终端设备尚未修复该漏洞,进入内网环境的病毒程序仍可透过该漏洞轻松地在内网环境中传播。 2023 年全球共披露 26447 个漏洞, 相比去年增长 5.2%, 其中不乏已被广泛利用的漏洞。如:CVE-2023-23397,这是一个值得注意的特权提升漏洞,其适用于 Windows 的 MicrosoftOutlook电子邮件客户端的所有受支持版本,允许攻击者绕过身份验证措施,对机密数据进行未经授权访问,攻击者只需发送一封电子邮件即可启动它,目前已被 APT28 在内的多个攻击组织应用。 瑞星根据漏洞被黑客利用程度进行分析,评选出 2023 年 1 至 12 月份漏洞 Top10:

- CVE-2017-11882Office 远程代码执行漏洞

又称公式编辑器漏洞,为 Office 内存破坏漏洞,影响目前流行的所有 Office 版本,攻击者可利用该漏洞以当前登录的用户身份执行任意命令。漏洞出现在模块 EQNEDT32.EXE 中,该模块为公式编辑器,在 Office 的安装过程中被默认安装,该模块以 OLE 技术将公式嵌入在 Office 文档内。由于该模块对于输入的公式未作正确的处理,攻击者可以通过刻意构造的数据内容覆盖掉栈上的函数地址,从而劫持程序流程,在登录用户的上下文环境中执行任意命令。

- CVE-2017-17215HG532 远程命令执行漏洞

2017 年 11 月份 CheckPoint 团队报告了国内某产品的远程命令执行漏洞(CVE-2017-17215),漏洞原理是利用 upnp 服务器中的注入漏洞来实现远程执行任意代码,已发现的针对该漏洞的攻击利用是 Mirai 的升级变种。

- CVE-2017-0147WindowsSMB 协议漏洞 MS17-010

2017 年 5 月份 ShadowBrokers 公布了他们从 EquationGroup 窃取的黑客工具,其中包含“永恒之蓝”等多个 MS17-010 漏洞利用工具。MS17-010 对应 CVE-2017-0143、CVE-2017-0144、CVE-2017-0145、 CVE-2017-0146、CVE-2017-0147、CVE-2017-0148 等多个 SMB 漏洞。这份工具的泄露直接导致了后来 WannaCry 病毒的全球爆发,包括中国在内的至少 150 多个国家,30 多万用户中招,并且金融、能源、医疗等众多行业皆受影响,据统计其造成损失高达 80 亿美元。此后各种利用 MS17-010 漏洞的病毒疯狂增长,影响深远。

- CVE-2018-0802 公式编辑器漏洞

该漏洞与它的上一代 CVE-2017-11882 一脉相承,同属于 MicrosoftOffice 中的 EQNEDT32.EXE公式编辑器的漏洞。该漏洞又被称为“噩梦公式”,源于对象在内存中的处理不当(微软 Office 内存破坏漏洞),当用户打开特制的嵌有公式编辑器对象的 Office 文档时会直接触发漏洞导致任意代码执行。

- CVE-2010-0188TIFF 图像处理缓冲区溢出漏洞

该漏洞为 AdobeReader 和 AcrobatTIFF 图像处理缓冲区溢出漏洞,Adobe 在解析 TIFF 图像文件的时候,使用了开源库代码(libtiff)存在堆栈溢出的 bug,漏洞出在对 DotRange 属性的解析上。该漏洞被多个 APT 组织在攻击行动中所使用。

- CVE-2009-0927AdobeAcrobat 和ReaderCollabgetIcon()JavaScript 方式栈溢出漏洞

该漏洞是 AdobeAcrobat 和 Reader 没有正确地处理 PDF 文档中所包含的恶意 JavaScript,如果向 Collab 对象的 getIcon()方式提供了特制参数,就可以触发栈溢出。黑客可以成功利用这个漏洞允许以当前登录用户的权限完全控制受影响的机器。

- CVE-2010-2568WindowsLNK 快捷方式漏洞

该漏洞影响WindowsXPSP3、Server2003SP2、VistaSP1 和SP2、Server2008SP2 和 R2 及 Windows7。 Windows 没有正确地处理 LNK 文件,特制的 LNK 文件可能导致 Windows 自动执行快捷方式文件所指 定的代码。

- CVE-2006-0003RDS.Dataspace 远程代码执行漏洞

该漏洞为 RDS.DataspaceActiveX 控件中存在未指明的漏洞,它包含在 ActiveX 数据对象(ADO)中,并分布在 Microsoft 数据访问组件(MDAC)2.7 和 2.8 中,该漏洞允许远程攻击者通过未知的攻击媒介执行任意代码。

- CVE-2022-46689IOS16 系统字体漏洞

该漏洞影响 iOS16.2 以下的版本未越狱的设备,利用该漏洞无需越狱也能够修改系统字体。当前未被证实有其他安全危险,而在 IOS16.2 以后已经被官方更新并修复。

- CVE-2015-0003Win32k 提权漏洞

该漏洞是由于 Windows 的 win32k.sys 模块存在对用户层参数验证不完全,导致其存在窗口处理函数的空指针解引用(NullPointerDereference)异常问题。如果对漏洞有效利用,攻击者可以实现权限提升。

2023 年最热漏洞分析

- CVE-2023-38831 WinRAR 远程代码执行漏洞 该漏洞是由于打开压缩包查看其中的文件时,WinRAR 没有验证同名文件夹的文件类型,这将导致自动执行文件夹内的批处理脚本。攻击者可利用该漏洞构造恶意的压缩文件,通过诱导用户打开压缩文件中的带有 payload 的恶意文件远程,从而执行任意代码,允许攻击者创建恶意.RAR 和.ZIP存档。

- CVE-2023-21768WindowsAncillaryFunctionDriverforWinSock 权限提升漏洞 AncillaryFunctionDriverforWinSock(简称 afd)是 Windows 系统网络部分的核心工具,该漏洞 是由于应用程序没有正确地在 WindowsAncillaryFunctionDriverforWinSock 中施加安全限制,从而 导致本地攻击者可以绕过安全限制,将权限提升至 SYSTEM。

- CVE-2023-32243WordPress 插件特权提升漏洞 WordPress 博客平台上一款名为“EssentialAddonsforElementor”的插件被 Patchstack 的网络安全专家曝出安全漏洞。攻击者可以通过该漏洞在得知用户名的情况下重置任何用户的密码,从而获得对任意用户的未经授权访问,包括具有管理权限的用户。

- CVE-2023-23397MICROSOFTOUTLOOK 权限提升漏洞 该漏洞可以让未经身份验证的攻击者通过发送特制的电子邮件,导致受害者连接到攻击者控制的外部 UNC 位置,造成受害者的 Net-NTLMv2 散列泄露给攻击者。被窃的 NTLM 哈希值可以被用于执行 NTLM 中继攻击,最终实现权限提升以访问其他内部网络。

- CVE-2023-21752WindowsBackupService 权限提升漏洞 该漏洞是微软在 2023 年 1 月份修复的一个 WindowsBackupService 任意文件删除漏洞。 WindowsBackupService 为计算机提供备份和还原的功能。由于 Windows 备份引擎在文件夹权限验证时处理不当,攻击者可构造恶意代码实现任意文件删除,进而导致特权提升。

- CVE-2023-22515AtlassianConfluence 权限提升漏洞 Confuence 是一个专业的企业知识管理与协同软件, 也可以用于构建企业 wiki 。由于 AtlassianConfluenceDataCenter 和ConfluenceServer 存在权限提升漏洞,而该漏洞由于属性覆盖,因此会导致未经身份验证的远程攻击者,可以重新执行 Confluence 安装流程,并增加管理员账户,从而访问 Confluence 实例。

- CVE-2023-21716MicrosoftWord 远程代码执行漏洞 该漏洞是 MicrosoftWord 的 RTF 解析器(wwlib)中的一个远程代码执行漏洞。攻击者可以通过制作包含大量字体表项的 RTF 文档,向目标用户发送邮件,通过电子邮件、即时消息等方式,诱导用户打开邮件中包含的恶意 RTF 文档。成功利用此漏洞,可使攻击者获得在目标系统上以当前用户的权限执行任意代码的能力。

- CVE-2023-36884OfficeandWindowsHTML 代码执行漏洞 该漏洞允许远程攻击者在目标系统上执行任意代码。由于在处理跨协议文件导航时对用户提供的输入验证不足,导致远程攻击者可以通过诱骗受害者打开特制文件而触发漏洞,并在系统上执行任意代码。

- CVE-2023-23376Windows 通用日志文件系统驱动程序特权提升漏洞 该漏洞存在于 Windows 通用日志文件系统驱动程序中,是一个特权提升漏洞。经过身份认证的攻击者可通过执行特制程序来利用此漏洞,从而在目标系统上以 SYSTEM 权限执行任意代码。该漏洞可与 RCE 漏洞链接在一起,以传播恶意软件或勒索软件。

- CVE-2023-4863GoogleChrome 堆缓冲区溢出漏洞WebP 是由 Google 开发的一种图像格式,可为网络图像提供有损和无损压缩。该漏洞是由于 WebP模块存在缺陷,攻击者通过诱导用户访问恶意网站来触发该漏洞,最终导致在目标系统上任意执行代码。

(三)2023 年全球 APT 攻击事件解读

2023 年,全球各国政府部门仍是 APT 攻击的首要目标,大多数 APT 组织都具有政府背景,以远程控制、分发恶意软件、窃取机密信息为目的,参与到地缘政治冲突中,同时这些攻击组织常常利用鱼叉式网络钓鱼邮件来攻击受害者,有目的地针对政府部门、国防、军工、能源等国家重要领域。另外,经济利益也是驱使 APT 组织发动攻击的主要动力,尤其以加密货币为主要目标。

瑞星在 2023 年就捕获了多起针对各国政府部门的 APT 攻击事件,其中包括针对我国能源行业的定向攻击。在此,瑞星将从组织背景、攻击方式、攻击事件等多方面出发,详细介绍七个 APT 攻击组织。

- 威胁组织 SideCopy

- 介绍 SideCopy 组织疑似来自于巴基斯坦,至少从 2019 年就开始展开网络攻击活动,主要针对南亚国家,特别是印度和阿富汗的政府部门。由于该组织的攻击方式试图模仿 SideWinder(疑似来自印度的攻击组织,中文名响尾蛇)APT 组织,故得名 SideCopy。另外,据相关研究披露该组织疑似与TransparentTribe(APT36,中文名透明部落)有相似之处,可能是该组织的一个分支。2023 年 2 月和 5 月,瑞星威胁情报平台捕获到该组织针对印度政府部门和国防部门的攻击行动。

- 攻击事件 攻 击 事 件 1 : 在 2 月 份 的 攻 击 事 件 中 , 攻 击 者 通 过 钓 鱼 邮 件 等 手 段 , 将 名 为 “CyberAdvisory2023.docm”的文档发送给印度政府部门,该文档伪装成安全机构提供安全研究报告,主题为《Android 系统的威胁和预防措施》,以此诱骗受害者点击,从而启动其中内嵌的宏代码,下载并运行存储于远程服务器上的 ReverseRAT 远控木马。该木马通过与 C2 服务器通信,窃取本地敏感信息并接收相关指令,以实现其恶意功能。

伪装成安全研究报告的诱饵文档

攻击事件 2 : 在 5 月份的攻击事件中, 攻击者使用了 Performa’sfeedback.docx.lnk 、Asigmadated22May23.pdf.lnk 和 pessonalpic.png.lnk 多个快捷方式作为初始攻击武器,将它们伪装成不同主题的文档,诱骗用户点击执行。而后从远程服务器下载并执行 hta 脚本程序,从而启动攻击行动。hta 脚本负责从远程服务器下载恶意程序并加载执行, 其中一个恶意程序是名为 ReverseRAT 的远程控制木马,负责与服务器进行通信,最终实现对受害者主机的信息窃取和远程控制。

2. 威胁组织 Kimsuky

- 介绍 Kimsuky 组织疑似来自于朝鲜,最早于 2013 年被公开披露并命名。该组织主要攻击目标为韩国、日本等国家,涉及国防、教育、能源、政府、医疗以及智库等领域,以机密信息窃取为主。通常使用社会工程学、鱼叉邮件、水坑攻击等手段投递恶意软件,拥有功能完善的恶意代码武器库。自被发现以来,该组织一直处于活跃状态,开展了多起攻击活动。2023 年 3 月,瑞星威胁情报平台捕获到该组织针对韩国用户的最新攻击行动。

- 攻击事件 在此次攻击事件中,攻击者使用 DOCM 格式的诱饵文档,将其伪装成韩国法院电子信访中心提供的离婚确认申请书,并在其内部嵌入了恶意的宏代码。然后通过网络钓鱼、垃圾邮件等社工方式进行投递,诱骗用户启用宏代码,从而启动攻击行动。此次事件的感染链中,攻击者将不同阶段使用到的恶意载荷托管在合法的网络云盘中,以此躲避本地安全检测机制,而最后阶段使用到的恶意载荷是名为 xRAT 的木马程序。该工具是以知名的 QuasarRAT 开源工具为基础改进而来,可帮助攻击者实现信息窃取及长期控制等行为。

3. 威胁组织 APT-37

- 介绍 APT37 疑似为朝鲜资助的攻击组织,也称为 ScarCruft、Reaper、RedEye、RicochetChollima。该组织自 2012 年活跃至今,攻击目标主要是韩国的公共组织和私有企业。2017 年,APT37 组织将攻击目标范围扩大到日本、越南、中东等地的化学、电子、制造业、航空工业、汽车和医疗等行业。 2023 年 7 月份,瑞星威胁情报中心捕获到两起与该组织相关的攻击事件。

- 攻击事件 在这两次攻击中,APT37 组织分别使用了两份不同的诱饵文档进行攻击,一份以美国与韩国在四月下旬发表的《华盛顿宣言》为背景,由韩国 JeongSeongjang 撰写的文章;另一份为首尔空军酒店举办会议的活动日历表,内容包括演讲的时间、顺序以及人员(韩国的重要官员和著名学者)。虽然两份诱饵文档不同,但攻击方式一模一样。 攻击者均利用钓鱼邮件方式,向受害者投递一个含有快捷方式的压缩包,该快捷方式有 50MB 大小,内置了 PowerShell 命令,当受害者双击快捷方式文件时,便会执行该命令,在 Temp 目录下释放诱饵文档与一个名为 230509.bat 的脚本,而该脚本则会从 http://api.onedrive.com 上下载 RokRat 远控后门加载到主机中,导致受害者中招。

4. 威胁组织 BlindEagle

- 介绍 BlindEagle(APT-C-36)是一个疑似来自南美洲的 APT 组织,主要攻击目标为哥伦比亚境内,以及南美一些地区。该组织自 2018 年以来一直活跃,攻击范围主要针对哥伦比亚政府机构、金融部门、石油工业和专业制造业等重要企业。2023 年 8 月份,瑞星威胁情报中心捕获到该组织相关的攻击事件。

- 攻击事件 在此次攻击事件中,BlindEagle 组织使用钓鱼邮件作为攻击武器,向目标用户发送了一封参加相关听证会的通知邮件。其中附件是一个加密后的压缩包,攻击者通过构造邮件内容,诱骗用户解压并执行压缩包内的同名 JS 脚本,从而启动攻击行动。JS 脚本负责下载执行攻击行动中第一阶段 DLL 文件,同时将该 DLL 文件做了本地持久化处理。而动态执行的 DLL 程序将再次从远程服务器下载第二阶段 DLL 文件和一个名为 AsyncRAT 的远程控制木马。该木马需要通过下载的第二阶段 DLL 程序将其注入到正常的系统程序中执行,最终实现对受害者主机进行键盘记录、回传文件、远程控制等恶意功能。

5. 威胁组织 Saaiwc

- 介绍 Saaiwc 组织也被称为 DarkPink,是一个主要针对于东南亚地区进行攻击的 APT 组织,其攻击方向包括军事机构、政府、宗教组织和非盈利组织,主要目的是窃取机密文件,进行企业间谍活动。该组织最早被发现于 2021 年,曾在 2022 年期间发起多个攻击事件,主要攻击手段是通过鱼叉式网 络钓鱼发送电子邮件,构造虚假信息诱导目标打开附件。在 2023 年 8 月,瑞星威胁情报平台报告了该组织针对菲律宾的攻击活动。

- 攻击事件 在此次攻击事件中,Saaiwc 组织依然采用了钓鱼邮件的攻击方式,利用伪造的菲律宾武装部队会议通知迷惑其政府行政部门人员,诱导受害者点击邮件附件,而邮件附件则为 ISO 文件(光盘镜像文件),内含三个文件,以白加黑方式加载了恶意的 DLL 程序。不仅如此,Saaiwc 组织还通过创建隐藏属性的快捷方式,并设置相应的快捷键来触发远控后门程序,不仅会窃取受害者主机 IP 地址、系统版本及其他各类信息,还会将所有收集到的信息回传给攻击者,接收更多控制指令。

假冒菲律宾武装部队会议通知的钓鱼邮件

6. 威胁组织 SideWinder

- 介绍 SideWinder 是一个至少从 2012 年就开始进行网络攻击的威胁组织,疑似来自印度。该 APT 组织又被称为“响尾蛇”、T-APT-04、Rattlesnake 和 APT-C-17,是现今最活跃的组织之一,主要是从事信息窃取和间谍活动。该组织的大多数活动集中在中国、巴基斯坦、阿富汗等国家,涉及的目标行业多为医疗、国防、政府和科技公司等。在 2023 年 12 月,瑞星捕获了该组织针对尼泊尔政府的攻击事件。

- 攻击事件 在本次攻击事件中,攻击者将仿造的“尼泊尔总理普什帕·卡迈勒·达哈尔行程信息”通过邮件发送给尼泊尔政府机构,以骗取相关人员的信任。一旦点击邮件附件,就会启动其中的恶意宏代 码,而后释放出后门病毒和脚本文件。当后门病毒被脚本启动后,就会通过 HTTP 协议与服务器进行 通信,接收由攻击者发来的指令,对受害者电脑进行远程控制,盗取所有的机密信息与数据。

仿造成尼泊尔总理行程信息的诱饵文档

7. 威胁组织 Patchwork

- 介绍 Patchwork 组织又名摩诃草、白象、APT-Q-36、DroppingElephant,是一个疑似具有南亚政府背景的 APT 组织,其最早攻击活动可追溯到 2009 年,至今依然活跃。该组织主要针对中国、巴基斯坦、孟加拉国等亚洲地区国家,以政府、军事、电力、工业、科研教育、外交和经济等高价值机构为攻击目标。在 2023 年 12 月,瑞星捕获了该组织针对中国的攻击事件。

- 攻击事件此次攻击事件中,Patchwork 组织通过钓鱼邮件等方式向目标投递名为《某集团与广东省阳江市座谈》的 PDF 文档,而这个文档实际是一个.lnk 的快捷方式,攻击者故意将其伪装成 PDF 格式,就是为了诱导目标去点击。一旦有受害者点击了这个快捷方式,就会下载与文档同名的新闻稿和恶意程序,从而激活名为 NorthStarC2 的远控后门程序,被攻击者远程控制并盗取电脑内所有的资料和信息。

Patchwork 组织在攻击中投递的诱饵文档

四、勒索软件

在 2023 年,由勒索软件所引发的网络攻击事件频发,根据 Zscaler 发布的《2023 年全球勒索软件报告》,全球勒索软件攻击数量同比增长 37.75%,勒索软件的有效攻击载荷激增了 57.50%。

(ZsCaler 链接:zs-threatlabz-ransomware-report-2023)

勒索软件攻击正变得越来越复杂,攻击者会使用网络钓鱼、社工原理和漏洞利用等多种技术来攻击目标。同时,双重勒索已是常态化攻击模式,攻击者不再仅专注于对受害者文件进行加密,而是更加倾向于通过泄露敏感数据的方式作为敲诈勒索的筹码,这给政府或企业受害者带了更大的压力。受害者即使通过文件恢复的方式来解密数据,也很难承受敏感数据泄露带来的重大风险和代价。

2023 年,Lockbit 组织占据了勒索攻击事件的榜首位置,在全球范围内,多个知名企业均遭受过 LockBit 组织的攻击,受害企业涉及广泛,涵盖金融服务、科技、能源、医疗、运输等多个产业。瑞星根据勒索组织的破坏性、威胁性,以及企业的损失程度,评选出 2023 年六大勒索软件,并详细介绍这些勒索软件的技术手段、攻击手法及相关勒索事件。

(一)Lockbit

- 介绍 LockBit 最早出现在 2019 年下半年,使用 Raas 商业模式推广勒索,在 LockBit2.0 使用StealBit窃密木马进行数据窃取,建立属于自己的数据泄露网站,最快可从受感染的主机 20 分钟下载近 100GB数据。LockBit3.0 中提高了对抗安全软件的能力,后期又采用“双重勒索”的策略来敲诈受害者。

- 攻击方式 LockBit 通常使用 RDP 弱口令爆破的方式进行入侵,通过钓鱼邮件以及程序漏洞进行攻击。该勒索病毒工作在命令行窗口模式下, 在初始运行阶段执行了隐藏窗口, 设置窗口标题为 LockBitRansom,并且通过注册控制台窗口例程阻止进程的 Console 窗口被关闭。 在 2022 年 9 月由于 Lockbit 雇佣开发人员对领导层不满,泄露并公布了 LockBit3.0 生成器。这一工具的泄露导致 LockBit 勒索软件变种层出不穷,网络犯罪分子通过简单的参数配置和细微的改动就能将自己生成的样本包装成全新的勒索软件。 LockBit3.0 生成器可以配置加密模式,指定跳过的文件夹、加密的文件后缀格式、结束的进程名、横向传播以及勒索信内容等。

- 攻击事件

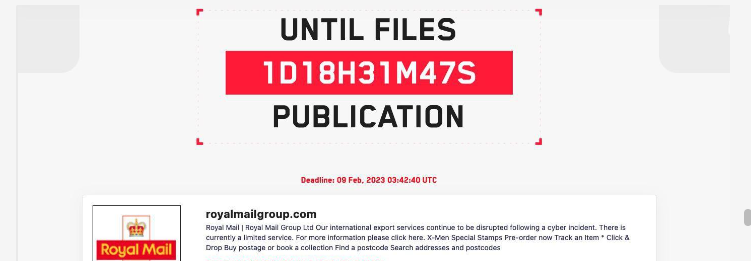

- 英国皇家邮政遭LockBit 勒索组织攻击 2023 年 1 月份,英国皇家邮政遭勒索组织攻击,致使包裹和信件的国际运输陷入停顿。2 月份皇家邮政被列入到 LockBit 数据泄露网站,LockBit 向其索要高达 8000 万美元赎金。其网站显示,如果不能在 2 月 9 日之前缴纳赎金,英国皇家邮政被盗数据将会公开发布。有报道显示,勒索软件加密了用于国际运输的设备,并在用于海关备案的打印机上打印勒索赎金票据。

LockBit 数据泄露网站将英国皇家邮政加入其中来源:https://www.freebuf.com/news/356916.html

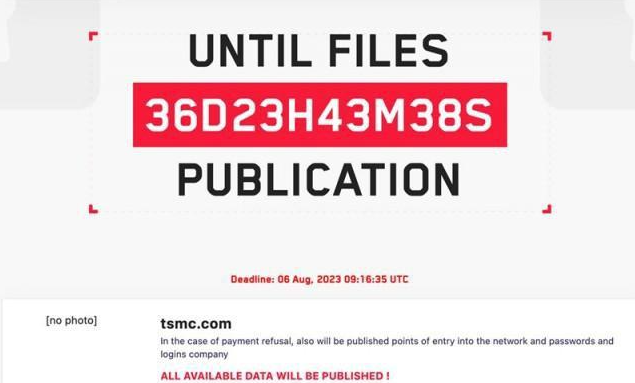

台积电遭攻击,黑客用数据威胁索要 7000 万美元赎金 2023 年 7 月份,台积电向国外科技媒体 TechCrunch 证实,公司遭到了网络攻击,部分数据泄露。台积电发言人表示,本次网络安全事件导致“与服务器初始设置和配置相关”的数据泄露,但台积电客户信息并未受到影响。勒索集团 LockBit 宣称对本次安全事件负责,官方在其网站上列出了相关数据,并索要 7000 万美元赎金。LockBit 表示,如果台积电不付款,它还将发布密码和登录信息。LockBit 表示相关数据是从 KinmaxTechnology 窃取的,该公司为台积电提供网络、云计算、存储和数据库管理等 IT 服务。

勒索集团 LockBit 将台积电列入其网站来源:http://www.techweb.com.cn/it/2023-07-01/2929614.shtml

日本名古屋港遭勒索软件LockBit3.0 攻击而停摆一天 2023 年 7 月份,黑客团队 LockBit 针对日本名古屋港发动攻击,导致该港口的货柜调度系统 NUTS出现严重系统故障,导致装卸货柜的业务中断,现场出现货车滞留的现象。这次事件影响约 260 家 船运公司,名古屋港运协会电脑被加密,大约 100 台印表机也遭到劫持,以英语打印出系统感染勒索软件的通知,要求协会支付赎金。由于该港口是丰田(Toyota)汽车主要进出口的枢纽,Toyota也证实零部件运输受到影响。

日本时报报道了此次攻击事件来源:https://www.ithome.com/0/704/291.htm

因收到 100 万美元“侮辱性”赎金,Lockbit 泄露经销商巨头CDW 内部数据 2023 年 10 月份,勒索软件团伙 Lockbit 声称入侵了技术服务巨头 CDW,索要 8000 万美元赎金, 但该组织声称对方只支付了 100 万美元。Lockbit 表示,一家价值 200 亿美元的纳斯达克上市企业 仅支付 100 万美元赎金,对他们来说具有侮辱性,并称如果对方不继续支付足额赎金,将在倒计时期限结束后公布所窃取的数据,且不再进行任何谈判。随着最后期限已过,Lockbit 在其泄露网站上发布了 2 篇包含 CDW 数据的帖子,泄露数据涉及员工徽章、审计、佣金支付数据和其他帐户相关信息。

LockBit 黑客团队宣称已入侵波音公司,扬言“六天内拿不到赎金将公布内部资料” 2023 年 10 月份,黑客团队 Lockbit 在暗网论坛发布公告,声称他们已经成功入侵波音公司, 并获得了大量内部资料,扬言拿不到赎金就将公布相关内容。据悉,Lockbit 团队给予了波音公司 6天时间与其联系,在期限之前不会公开内部资料,但若波音迟迟未主动联系,黑客就会将相关内容公开放出。Lockbit 团队表示,他们使用一个未公布的零日漏洞入侵了波音,但并未披露相关漏洞细节,而波音官方则表示正在评估确认 LockBit 的说法。

Lockbit 组织在暗网论坛发布的公告

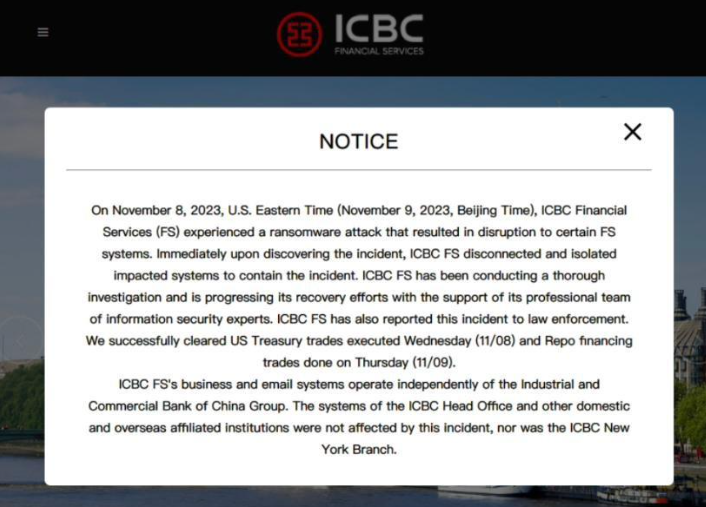

中国工商银行美国分行遭 LockBit 黑客团队攻击, 因未及时封堵 CitrixBleed 漏洞导致

2023 年 11 月份,中国工商银行(ICBC)美国分行 ICBCFS 证实遭到了黑客组织 LockBit 攻击,导致部分金融服务系统中断,并在发现之后马上切断并隔离了受到影响的系统以控制灾害,展开了一系列调查及复原工作。随后 LockBit 勒索组织在 Tox(加密通信软件)上公开承认其入侵 ICBCFS的行为。据悉,黑客组织 LockBit 之所以能够攻入工商银行美国分行,是因为美国分行未修补 CitrixNetScaler 设备的漏洞 CitrixBleed(CVE-2023-4966)。

中国工商银行(ICBC)美国分行 ICBCFS 的公告来源:https://www.ithome.com/0/733/725.htm

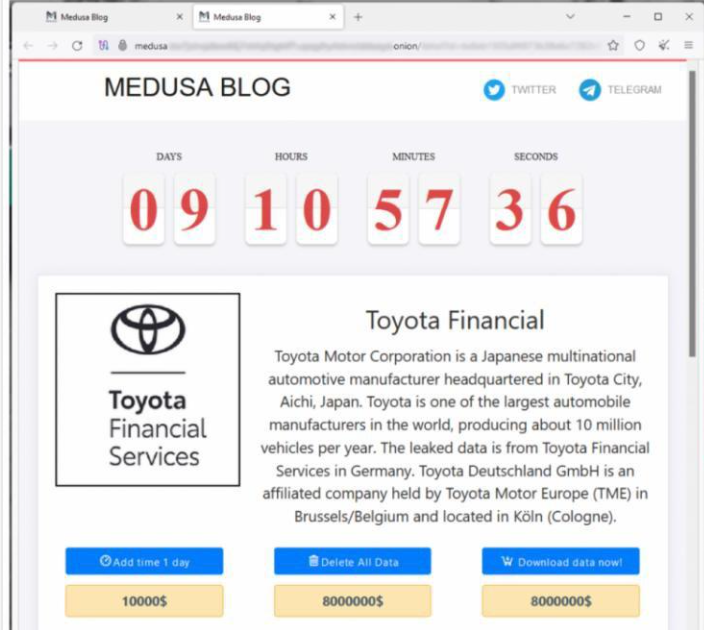

(二)Medusa

- 介绍 在过去的两年中,Medusa 作为老牌勒索家族,相比于其他主流勒索家族表现颇为低调,而今年表现十分活跃,针对全球范围内的多个企业组织发起攻击,并索要数百万美元赎金。2023 年,受其他勒索家族影响 Medusa 推出了自己的“博客”,用于泄露那些拒绝支付赎金的受害者数据。

- 攻击方式 Medusa 启动时通过一个外壳程序创建傀儡进程执行加密,随之删除系统备份和还原文件,使用 RSA+AES 主流的加密模式,同时感染本地磁盘和网络共享磁盘,目前该病毒在东南亚诸多国家以及国内部分企业均有感染案例。

- 攻击事件

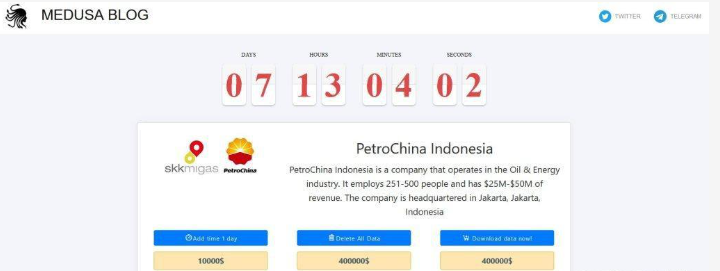

中国石油(印尼公司)遭受Medusa 勒索组织攻击 2023 年 2 月份,Medusa 勒索组织在其暗网数据泄露站点的受害者名单中添加了中国石油(印尼 公司),并索要其 40 万美元用以删除数据,或是用 40 万美元下载数据,支付 1 万美元可以延期 1天。

Medusa 勒索组织在受害者名单中添加了中国石油(印尼公司)

丰田公司确认遭遇美杜莎勒索软件攻击

2023 年 11 月份,Medusa 勒索软件组织在其暗网数据泄漏站点的受害者名单中添加了丰田金融服务公司,要求后者支付 800 万美元赎金来删除泄漏数据。丰田金融服务公司证实遭遇 Medusa 勒索软件组织的攻击,该公司在欧洲和非洲的系统上检测到未经授权的访问。为了证明攻击成果,Medusa发布了丰田金融的样本数据,其中包括财务文件、电子表格、采购发票、哈希帐户密码、明文用户 ID 和密码、协议、护照扫描、内部组织结构图、财务绩效报告、员工电子邮件地址等。

Medusa 勒索组织在受害者名单中添加了丰田金融服务公司来源:https://www.goupsec.com/news/14934.html

(三)BlackCat

- 介绍 BlackCat 于 2021 年 11 月首次被发现,该勒索病毒曾在俄语黑客论坛进行过公开推广。使用 RaaS商业模式进行分发,同时使用“双重勒索”的敲诈手法,该勒索软件通过命令行调用,可灵活配置绝大部分参数。除了针对 Windows 平台的攻击,也同时具有对 LinuxVMwareESXi 加密的能力。

- 攻击方式 BackCat 通常使用 RDP 弱口令爆破的方式以及程序漏洞进行入侵。该勒索软件提供命令行参数选项以实现个性化的勒索攻击,支持 2 种文件加密算法以及 4 种加密模式,将根据目标硬件情况动态选择。勒索采用 RSA+AES/ChaCha20 的方式加密磁盘文件,在未获得密钥的情况下暂时无法解密。

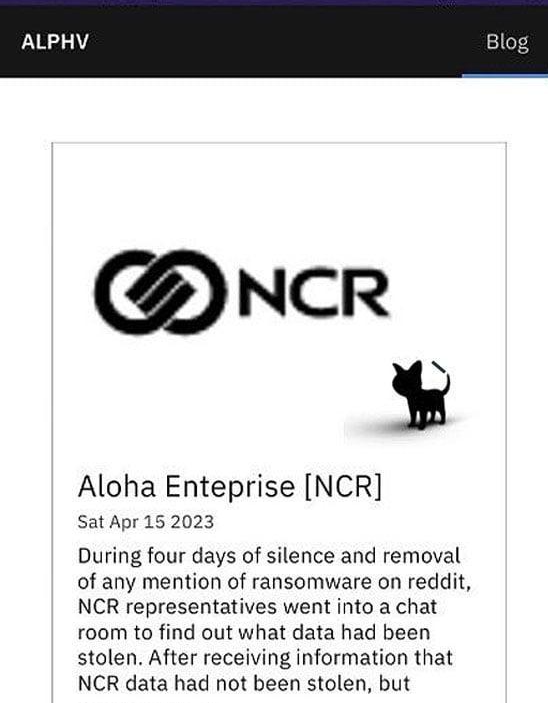

- 攻击事件

国际支付巨头NCR 遭勒索攻击:POS 机服务已中断多天 2023 年 4 月份,支付巨头 NCR 公司用于酒店服务的产品 AlohaPOS 平台发生故障,经过多天仍无法供客户正常使用。几日后 NCR 对外披露称,为 AlohaPOS 平台提供支持的数据中心遭受到勒索软件攻击。有安全人员发现,在 BlackCat/ALPHV 勒索软件团伙的数据泄露网站上短暂发现过一篇帖子,宣称对此次事件负责。帖子里还包含一名 NCR 代表与勒索软件团伙间的谈判对话片段。BlackCat 宣称窃取了 NCR 客户的凭证,并表示如不支付赎金则将凭证公之于众,随后从数据泄露网站上删除了 NCR 的帖子,可能是希望对方愿意通过谈判接受赎金要求。

BlackCat 数据泄露网站上发布的 NCR 攻击帖(现已删)来源:https://www.secrss.com/articles/53818

BlackCat 声称攻击了台湾中国石化

2023 年 11 月 28 日,勒索软件组织 BlackCat(ALPHV)将台湾中国石化添加到其 Tor 泄露网站的受害者名单中,从公布的数据来看,本次泄露的数据大小为 41.9GB。BlackCat 采用勒索软件即服务(RaaS)商业模式,在已知的网络犯罪论坛中招揽生意,允许合作的黑客组织使用勒索软件并自留 80-90%的赎金。此次泄露的数据包含了其内部通讯录、银行账户、收入支出等财务状况和高管交接资料等。

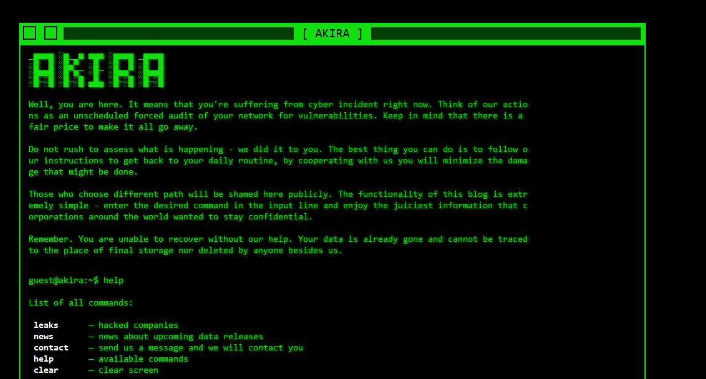

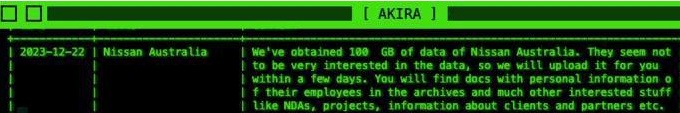

(四)Akira/Megazord

- 介绍 Akira/Megazord 勒索软件于 2023 年 3 月出现,在 6 月的时候出现了Linux 版本,目前已有多家企业遭遇该勒索攻击,GreenDiamond(林业公司)、DatawatchSystems(数据公司)和 Boon(软件公司)等美国企业的数据被放置在黑客组织自制网站上供人下载。

- 攻击方式 加密方式是 RSA+AES 结合对文件进行加密。最新的样本使用 Rust 语言编写,其加密方式很新颖,用了以往不常见的curve25519 椭圆曲线非对称加密算法和sosemanuk 对称加密算法的组合来进行加密,加密后的文件的后缀名为.powerranges,还会在每个文件夹下释放一个勒索文档。

- 攻击事件

新型勒索“Megazord”肆虐三家美国企业数据可随意下载 2023 年 9 月份,瑞星威胁情报中心捕获到一款新型勒索软件,名为“Megazord”,是 Akira 勒索软件新的变种,其独特之处在于采用了 curve25519 椭圆曲线非对称加密算法和 sosemanuk 对称加密算法的组合来进行加密,并需要输入一个特定的参数运行,以此提高攻击效率,增加分析难度。 瑞星发现,已有多家企业遭遇该勒索攻击,GreenDiamond(林业公司)、DatawatchSystems(数据 公司)和 Boson(软件公司)等美国企业的数据被放置在黑客组织自制网站上供人下载。

存放勒索企业数据的黑客网站来源:http://it.rising.com.cn/anquan/20047.html

公开 100GB 数据,日产汽车遭勒索组织“撕票”

2023 年 12 月份,Akira 勒索软件团伙在其泄漏博客上添加了一个新的“受害者”,并表示其成员从日产汽车制造商的内部网络系统中窃取了约 100GB 的文件资料。勒索软件组织宣称鉴于日产汽车公司拒绝支付赎金,接下来会陆续把盗取的敏感业务和客户数据泄露到网上,这其中包含其员工个人信息的文档,以及 NDA、项目、客户和合作伙伴信息等。

日产汽车数据遭泄露来源:https://www.freebuf.com/articles/387640.html

(五)Mimic

- 介绍 Mimic 勒索最早发现于 2022 年 6 月,其特点是利用了合法的文件搜索工具 Everything 提供的 API,通过 Everything32.dll 中的函数可以实现文件快速检索,获得指定后缀格式文件的路径,从而大大提高文件加密的效率。Mimic 勒索中还使用了泄露的 Conti 勒索软件代码实现访问共享与端口扫描,使用 CryptoPP 库提供的加密算法。不仅如此,Mimic 勒索开发者添加了许多额外的功能来保证顺利完成加密。

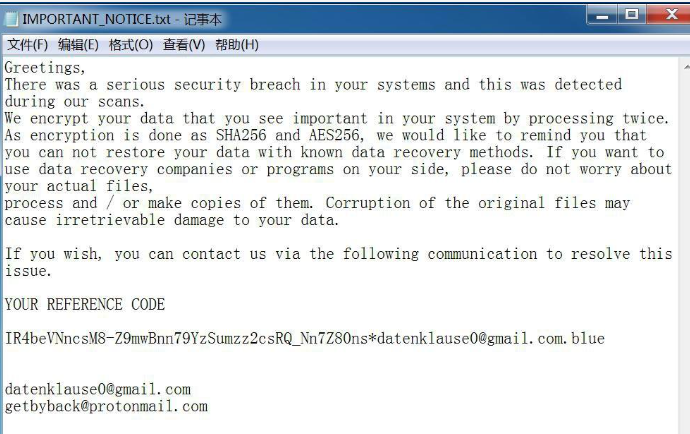

- 攻击方式 Mimic 勒索通过一个自解压的可执行程序,在运行后释放其他恶意文件,包含自删除程序、加密程序、防火墙静默关闭程序等。加密前将创建自启动项,终止特定的运行中进程和服务,修改电源 管 理 项 以 提 高 加 密 效 率 。 采 用 RSA 和 AES 加 密 组 合 , 在 被 加 密 的 文 件 末 尾 添加.datenklause0@gmail.com.blue 后缀格式。

- 攻击事件

瑞星EDR 人工智能技术还原“Mimic”勒索软件攻击全过程

2023 年 12 月份,瑞星威胁情报中心捕获到一个名为“Mimic”的新型勒索软件,其不仅利用了合法文件搜索工具 Everything 的 API,来快速搜索想要加密的目标文件,还使用了已经泄露的 Conti勒索软件源代码,在其基础上增加了访问共享与端口扫描等功能,提高了勒索软件开发效率,并保证了加密的成功机率和稳定性。同时,“Mimic”勒索还具有关闭防火墙、防止用户关闭或重启计算机、清空所有磁盘回收站等诸多恶意功能。瑞星 EDR 将整个攻击过程进行了溯源和梳理。

(六)Qilin/Agenda

- 介绍 麒麟勒索软件组织,也称为“Agenda“,该组织于 2022 年首次被发现,常利用网络钓鱼电子邮件来攻击其受害者。此外麒麟通过 RaaS 分发定制恶意软件构建器,可独立并个性化修改勒索软件信息包括赎金内容、密钥、文件排除、后缀名称等。

- 攻击方式 Qilin 勒索在运行后可以通过注入 DLL 的方式来提升权限,枚举网络驱动器以及终止指定的进程和服务,采用 RSA+AES 组合的加密方式,在运行时接受指定的参数提供针对性的攻击。

- 攻击事件

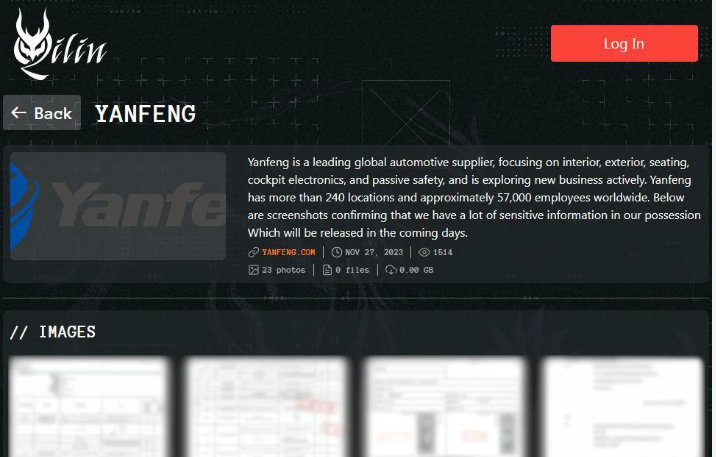

麒麟勒索病毒声称攻击汽车巨头延锋

2023 年 11 月份,Qilin 勒索软件组织声称对全球最大的汽车零部件供应商之一延锋汽车内饰进

行了攻击,并将其添加到 Tor 数据泄露勒索网站中。攻击者发布了多个样本,以证明他们涉嫌访问

延锋系统和文件,包括财务文件、保密协议、报价文件、技术数据表和内部报告。麒麟还威胁称,要在未来几天内公布他们拥有的所有数据。该组织于 2022 年首次被发现,经常利用网络钓鱼电子邮件来攻击其受害者。

延锋汽车被列入麒麟勒索门户网站来源:https://www.anquanke.com/post/id/291533

五、2024 年网络安全趋势预测

(一)APT 攻击仍将保持活跃,网络钓鱼依旧是其主流攻击方式

2023 年依然是 APT 组织活动频繁的一年,包括瑞星在内的众多安全厂商披露了多起攻击事件,其中也包括不少针对中国的攻击。根据对去年攻击事件的分析可知,地缘政治依然是 APT 组织发起攻击活动的主要驱动力。除此之外,以经济利益为目标的攻击活动也在持续增加中,其中以加密货币为主,2023 年 9 月份加密货币交易所 CoinEx 被盗事件,据分析就是知名 APT 组织 Lazarus 所为,涉及金额高达五千多万美元。而在技术层面,随着 Go、Rust 等编程语言的兴起,APT 组织也在利用这些语言开发新武器,以提高攻击成功率。比如在 2023 年 12 月披露的 Patchwork 组织针对中国的攻击事件中,攻击者就使用了 Rust 语言编写的恶意程序作为攻击武器。

2024 年,国际局势依然不容乐观,瑞星有理由相信 APT 组织仍将持续活跃,其中传统的网络钓鱼依旧是主要的攻击手段。虽然网络钓鱼无法保证成功率,但靠着其成本低、欺骗性强等特点,依然为大多数 APT 组织所喜爱。网络安全作为国家安全的重要一环,各政府机关仍应对此保持高度重视。除了加强各个层面的安全防护之外,还应积极展开安全意识相关的培训,降低入侵成功率。

(二)勒索组织开始主攻高价值目标

勒索组织在 2023 年的活跃度相比 2022 年有了较大提升,同时 2023 年也出现了几起影响较大的事件。如:台积电、波音公司、中国工商银行美国分行等均在 2023 年遭遇了 LockBit 勒索组织的攻击;像 Medusa 这样的老牌勒索组织也开始活跃,在 2023 年对中国石油(印尼公司)和丰田公司都发起了勒索攻击。这些勒索组织不仅要求赎金巨大,而且很多都以泄露数据作为要挟,增加了勒索的成功几率,同时勒索组织发起的攻击也开始逐步向 APT 攻击靠拢,运用新型技术和手法,定性攻击具有高价值的目标。

2024 年,勒索组织针对政府或大型企业的攻击次数可能会更多,因此,政企用户须采用全面的零信任安全策略,以对抗日益复杂的勒索软件攻击。这种方法需要实现强大的措施,如零信任网络访问(ZTNA)架构、细粒度分割、浏览器隔离、高级沙箱、数据丢失防护、欺骗技术和云访问安全代理(CASB)解决方案。

(三)人工智能技术的滥用将引发更多安全问题

近年来随着人工智能技术的发展和逐步成熟,深度学习、大语言模型、多模态模型等技术的不断发展,使得人工智能应用在近些年有了质的飞跃,以 Deepfake、ChatGPT、DALL·E 为代表的应用向我们展示了其强大的威力。人工智能技术在解放和提高生产力的同时,也为犯罪分子提供了更多、更好的技术手段,这将引发一系列新的网络安全问题,例如:

- 越来越逼真的“钓鱼”邮件。以 ChatGPT 为代表自然语言生成模型,可以模仿特定人员的书写和用词习惯,根据特定的意图为网络犯罪者生成内容更为流畅和逼真的钓鱼邮件,相比当前大多数以人工书写的模板、单调乏味的钓鱼邮件,前者的识别难度将大大提升。以“AI 对抗 AI”将成为未来主要的网络攻防场景。

- 不再可信的多媒体内容。图像、视频和音频中搭载着人类日常生活中识别和区分不同人员的主要生物特征,但在“深度伪造”技术泛滥后,将变得无法再轻易信任。目前,在各类视频网站、社交网站上都充斥着以“娱乐”目的为主大量的换脸视频,可以看出“换脸”技术的应用已经相当普遍。近几年利用“换脸”技术伪造明星、名人来骗取财物的新型电信诈骗事件也陆续出现,防不胜防。“深度伪造”技术的识别将成为未来网络内容安全中非常重要的一个环节。

- 更低成本的网络攻击。以“ChatGPT”为代表的大语言模型应用能够根据用户意图编写代码,在不加限制的情况下,它可以帮助攻击者生成攻击代码、混淆攻击代码,极大降低攻击者的攻击成本,更高效地同网络安全公司进行对抗。

(四)攻击者开始积极利用较新的安全漏洞

2023 年出现了一些利用难度低且危害较大的漏洞在漏洞详情披露后不久即遭到攻击者利用的事件,比如漏洞 CVE-2023-38831,瑞星在 8 月时就发布了关于该漏洞的预警通知,提醒用户及时进行

软件更新,但是在 10 月份有安全厂商发现 APT 组织 Saaiwc 使用此漏洞对越南以及马来西亚的政府

目标进行攻击。可见不论是企业还是个人,都应及时安装系统补丁或应用相关缓解措施,对于受影响的软件也应第一时间更新,以减少此类攻击造成的影响。利用已披露的 nday 漏洞展开攻击,对于攻击者来说成本低廉,可极大地提高攻击效率,未来相应的攻击活动将会持续增加。

(五)针对个人以及企业内特殊岗位的员工的攻击将会加剧

2023 年,“银狐”木马的活跃度有了显著提升,主要的攻击目标是企业内的财税人员,同时也有部分普通用户受到影响。此外,利用 SEO 使得仿冒站点在搜索结果内优先展示,诱导用户下载被篡改的软件安装程序的现象也显著增多。个人用户也应提升安全意识,避免运行邮件内的不明附件或者是即时通讯软件的群内的不明文件。

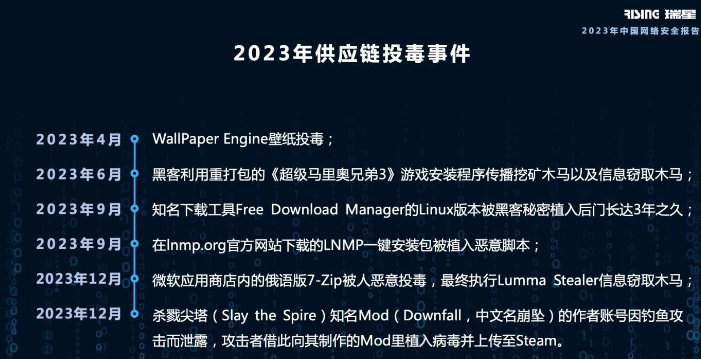

(六)个人用户受影响的类“供应链投毒”事件开始冒头

2023 年发生了多起个人用户也受影响的类“供应链投毒”事件,攻击者的最终目标以窃取隐私信息和植入后门为主。因此个人用户也应提升安全意识,保持安全软件开启并及时更新病毒库,以减轻此类事件造成的影响。

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》文末免费下载

Copyright © 2003-2013 www.wpsshop.cn 版权所有,并保留所有权利。