- 1鸿蒙ArkTS声明式组件:【DataPanel】

- 2【声源定位】广义互相关声源定位【含Matlab源码 548期】_声源广义互相关

- 3Python中使用opencv-python进行人脸检测_python opencv人脸识别

- 4C语言算法之CART决策树算法_决策树的c语言代码

- 5【Docker】docker 镜像如何push到私有docker仓库_docker push 到私有仓库

- 61024程序员节快乐!_1024 程序员节 有趣

- 7Java知识体系只这一篇就够了!

- 8Nacos惊现安全漏洞修复后问题仍旧存在_warn invalid server identity value for nacos

- 9微软服务器dda,实战DDA硬件直通:Hyper-V虚拟机直通NVMe固态硬盘

- 10植物大战僵尸的背后技术_慧编程植物大战僵尸

安卓APP抓包解决方案(教程)_postern下载

赞

踩

环境准备

工具简介

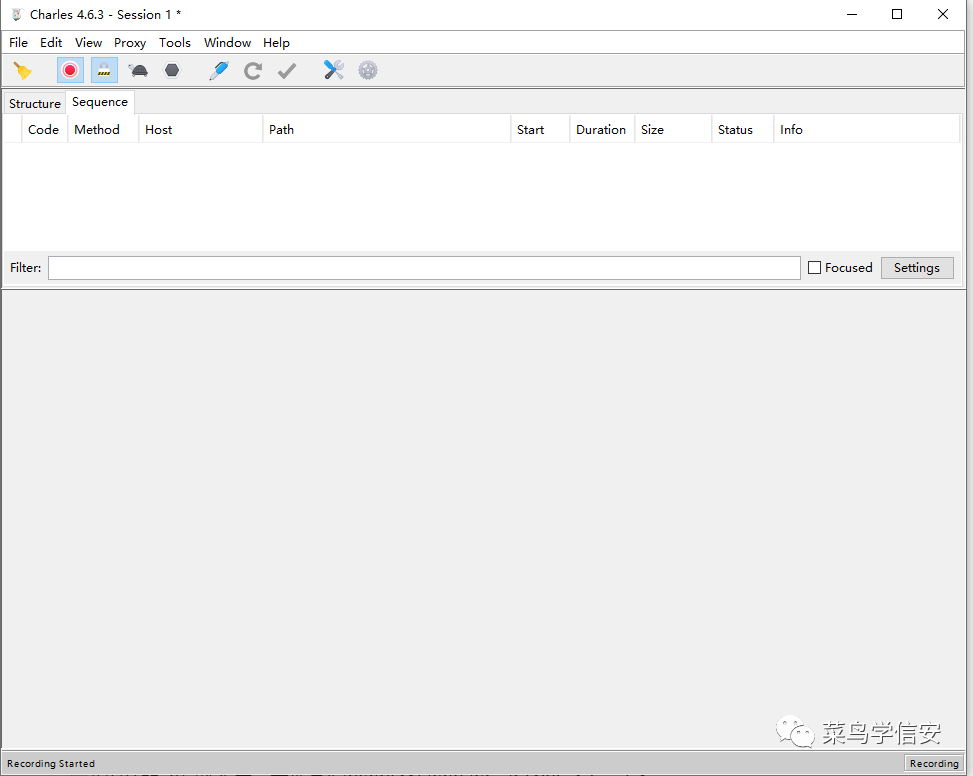

Charles

下载地址:

https://www.charlesproxy.com/latest-release/download.do

- 1

Charles是一款非常强大的HTTP抓包工具,通过对该软件的设置让其成为系统网络访问服务器,即所有的网络访问都要通过该软件来完成,这样它就可以轻松获得所有HTTP、HTTPS的数据封包,监视所有的流量包括所有的浏览器和应用进程,方便开发人员查看计算机与Internet之间的所有通信。

Charles下载后有30天免费使用权限,过了之后可以选择重新下载或者购买,未激活的Charles每次只能开30分钟,需要再次手动开启。

Postern

下载地址1:https://soft.clbug.com/soft/postern/

下载地址2:https://www.malavida.com/en/soft/postern/android/

Postern下载:

http://www.xsssql.com/wp-content/uploads/2022/12/2022122807462925.zip

- 1

Postern是一个Android下的全局代理工具。

详细配置

安装Postern

下载安装包后直接拖进模拟器中就会开始安装。

安装Charles

一路下一步就ok,首先需要确保电脑里没有charles。

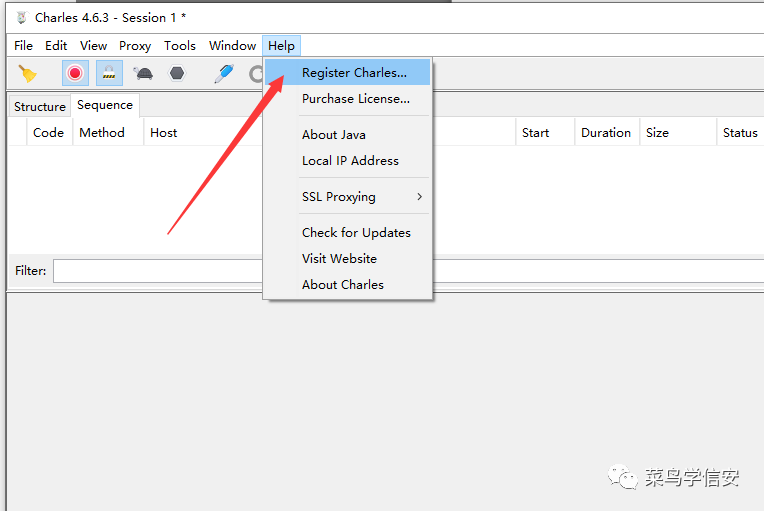

破解方法

在线工具:

https://www.zzzmode.com/mytools/charles/

- 1

随便输入一个字符串生成license key。

打开charles-help填进去就行。

如图:

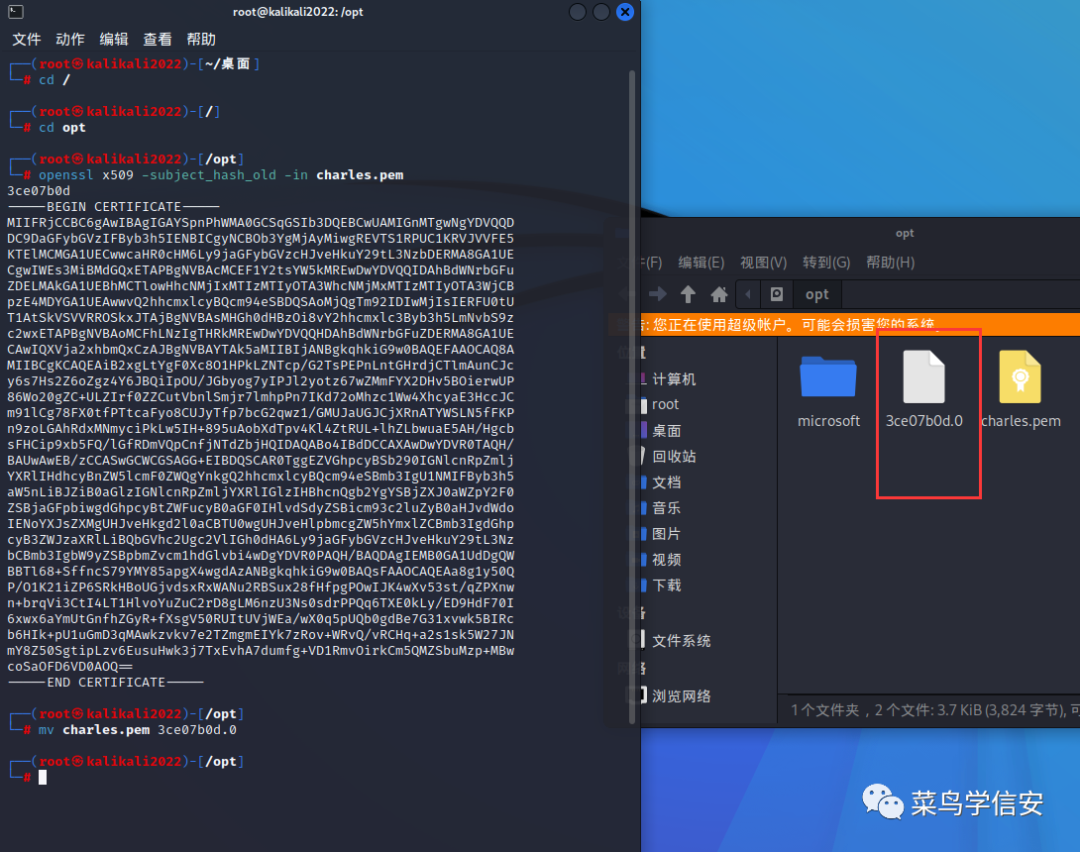

安卓导入Charles系统级证书

生成一个.pem的证书,但是安卓系统级的证书是.0结尾的,所以需要转换一下,我们通过kali中的openssl来计算出文件名就可以。

此处参考文章:https://www.cnblogs.com/YenKoc/p/14376653.html

拷贝pem文件charles.pem到KALI系统的opt目录,使用命令:

openssl x509 -subject_hash_old -in charles.pem`` ``mv charles.pem 3ce07b0d.0

- 1

# 3ce07b0d为上步中的hash值

接着通过adb shell来把文件传到/system/etc/security/cacerts/目录中

连接命令:

.\nox_adb.exe connect 127.0.0.1:62001``.\nox_adb.exe devices

- 1

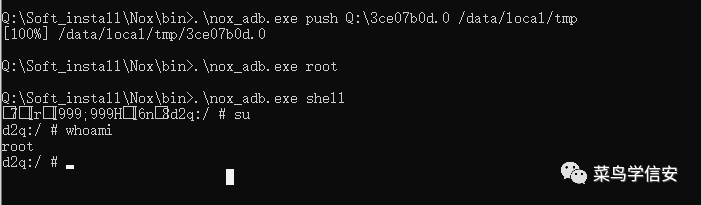

拷贝证书文件到/data/local/tmp,然后连接shell

.\nox_adb.exe push Q:\3ce07b0d.0 /data/local/tmp``.\nox_adb.exe shell` `su

- 1

执行下面命令,进行拷贝证书到系统证书目录:

mount -o rw,remount -t auto /system``cp /data/local/tmp/3ce07b0d.0 /system/etc/security/cacerts``chmod 777 /system/etc/security/cacerts/3ce07b0d.0

- 1

然后重启,输入reboot就可以。

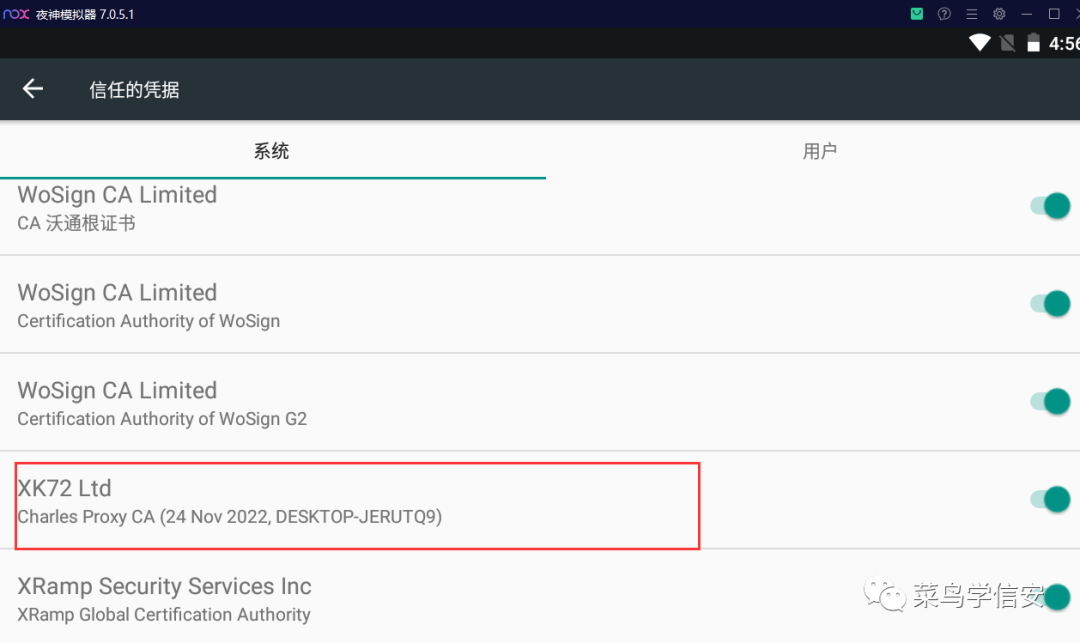

几秒钟之后重启就可以发现凭据里有了charles的证书

重启之后点击安卓系统里面的设置>安全>信任的凭据>系统>

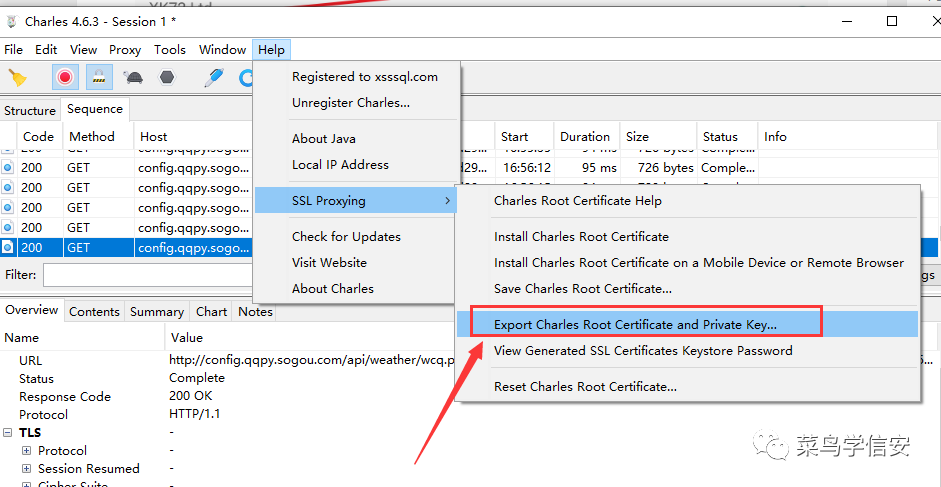

burp导入Charles的证书

打开charles - help - ssl proxying

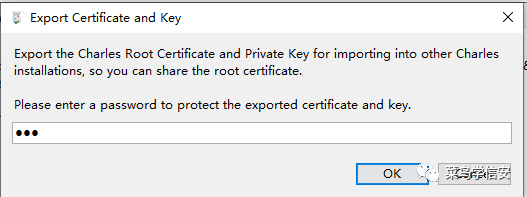

输入密码,导出证书

得到一个.p12的文件

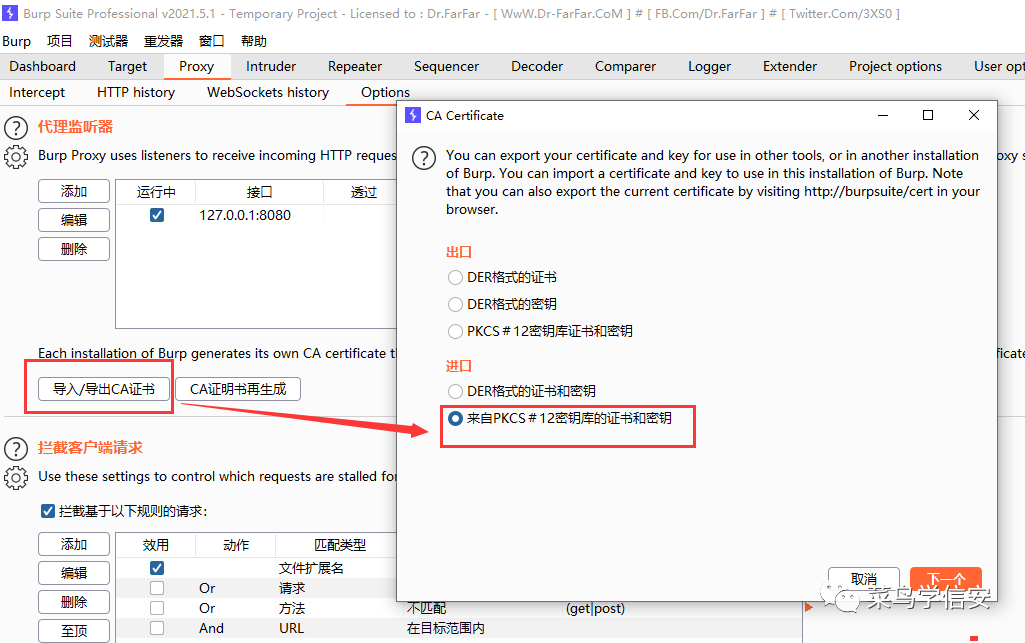

往burp中导入

Charles工具配置

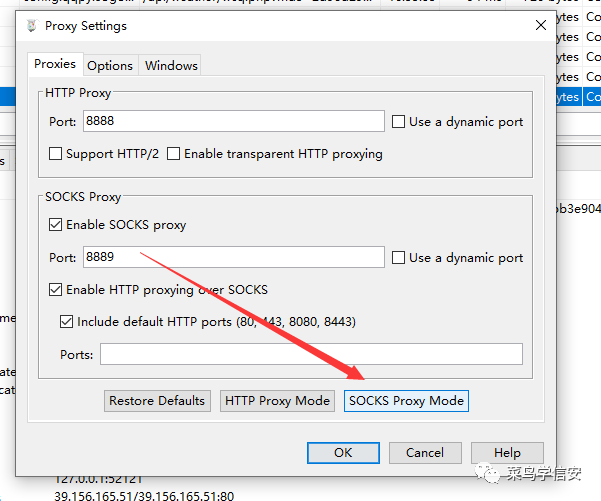

首先是proxy - proxy settings

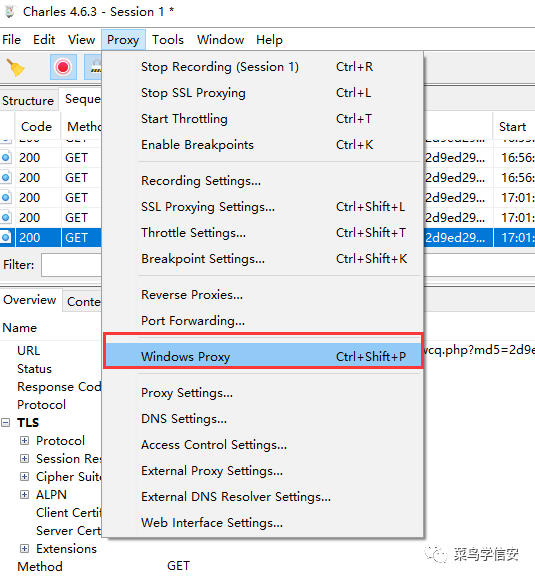

取消勾选windows proxy,因为我们不需要用来抓取windows的数据包。

然后是proxy-ssl proxy settings

ok完毕。

postern工具配置

打开软件左上角横杠可以看到选项列表。

先配置代理

名称随便起,服务器地址为你自己的pc本机地址。

端口,类型要和之前charles上配置的一样,socks5模式。

然后postern往下滑保存就行。

接着配置规则,全删了,配置一个就可以了。

点击保存

这样就配完了。

最下面那个是开关,要抓包的时候开启就可以,不抓包就关闭。

开启右上角会有个钥匙的图标。

这时候我们就去访问百度去试试能不能抓到数据包。

成功抓到。

联合burp

因为charles抓包能力强但是不好做修改数据包之类的操作,所以我们就再做一层代理到burp来方便我们渗透测试人员。

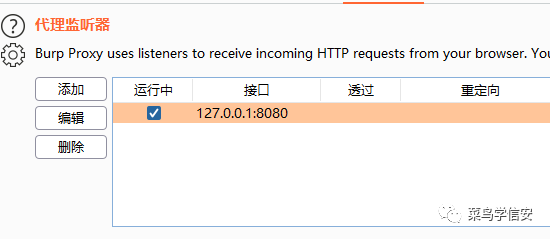

proxy - external proxy settings

记得两个选项都要配置127.0.0.1:8080,因为我们的burp就是默认监听8080端口的,若不是8080,改成自己burp上监听的端口就可以了。

测试结果

成功抓到数据包,其他app自行去测试噢,据说能抓到90%以上的app的数据包…

证书导入BURP之后,后面BURP可能默认使用该证书,导致在物理机抓包HTTPS出现问题,可重新下载安装到系统,下载之后使用记事本打开查看证书是BURP内置还是你导入的chales如图:

最后建议把burp内置证书也导入到安卓系统。

原文:https://www.xsssql.com/article/26.html

- 1

`黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取