热门标签

热门文章

- 1web前端常见的面试题总结,面试题精选_前端面试场景提

- 2python 与 JavaScript(js)天地图叠加kmz、kml文件_天地图加载kmz

- 3SpringBoot拦截器与过滤器_springboot拦截器和过滤器

- 4C++ STL move_iterator移动迭代器(深入了解,一文学会)

- 5DRF 3.x Permissions 权限使用示例和配置方法_drf 权限管理

- 6在Git历史记录中插入新提交

- 7云计算day03

- 82022国赛官方评审C题要点_中心对数比变换

- 9SQLTools插件下载与使用说明

- 10AI绘画Stable Diffusion整合包安装教程你值得拥有!我不允许你还不会!_stable fussion 本地安装教程

当前位置: article > 正文

Openstack安全组与conntrack简介_conntrack 有状态安全组

作者:神奇cpp | 2024-07-30 22:40:03

赞

踩

conntrack 有状态安全组

Openstack中的安全组实现相互信任的虚拟机之间的通信,绑定同一个安全组的虚拟机使用相同的安全策略。安全组作用范围是在虚拟机上,更具体来说是作用在虚拟机的端口而不是网络上。Openstack中安全组基于Iptables实现,由于当前OpenvSwitch(ovs)不能使用iptables rule,所以虚拟机先连接linux bridge,再连接到ovs网桥。参考链接[1]。

使用Iptables时,报文的状态可以归类为四种:NEW ESTABLISEDRELATED INVAILD. Netfilter就是通过conntrack实现连接追踪的。Conntrack是linux的一个内核模块,使用 conntrack entry记录连接的状态信息,具体可参考[2]。

1. sg without conntrack-tool

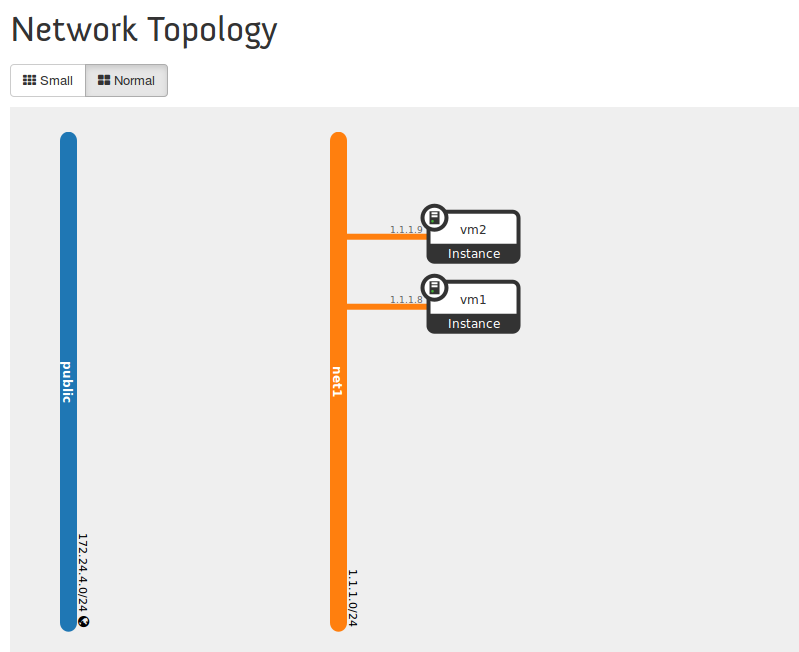

图1

Neutron最初实现安全组功能时并没有考虑对conntrack的处理,从而导致一些问题。如图1虚拟机vm1(1.1.1.8) vm2(1.1.1.9)属于同一子网,位于同一个计算节点,都绑定default安全组,执行vm1 ping vm2后能够ping通。此时删除default安全组中ingress规则保留egress规则,发现vm1 ping vm2仍未中断[3]。

究其原因,ICMP报文到达vm2连接的linux bridge时进入Iptables处理阶段。ipta

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/神奇cpp/article/detail/905671

推荐阅读

相关标签